What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-05-08 16:28:00 | Les principes fondamentaux des tests de stress de sécurité du cloud The Fundamentals of Cloud Security Stress Testing (lien direct) |

״ Les défenseurs pensent que dans les listes, les attaquants pensent dans les graphiques », a déclaré John Lambert de Microsoft, distillant la différence fondamentale dans l'état d'esprit entre ceux qui défendent les systèmes informatiques et ceux qui essaient de les compromettre.

L'approche traditionnelle des défenseurs consiste à énumérer les lacunes de sécurité directement liées à leurs actifs dans le réseau et à en éliminer autant que possible, en commençant par les plus critiques.

״Defenders think in lists, attackers think in graphs,” said John Lambert from Microsoft, distilling the fundamental difference in mindset between those who defend IT systems and those who try to compromise them. The traditional approach for defenders is to list security gaps directly related to their assets in the network and eliminate as many as possible, starting with the most critical. |

Cloud | |||

| 2024-05-08 10:58:57 | Cado Security présente la plate-forme de sécurité CADO Cado Security Introduces Cado Security Platform (lien direct) |

CADO Security présente le premier support pour effectuer des enquêtes dans les environnements de conteneurs distro

La plate-forme de sécurité CADO prend désormais en charge les enquêtes dans les environnements de conteneurs distro, éliminant les pointslits critiques et offrant une visibilité sans précédent sur le risque de cloud.

-

revues de produits

Cado Security Introduces First-Ever Support to Perform Investigations in Distroless Container Environments Cado Security Platform now Supports Investigations in Distroless Container Environments, Eliminating Critical Blindspots and Delivering Unprecedented Visibility into Cloud Risk. - Product Reviews |

Cloud | |||

| 2024-05-08 02:44:47 | Hey vous.Descend de mon nuage Hey, You. Get Off of My Cloud (lien direct) |

Les Rolling Stones voulaient protéger leur espace;En tant que praticiens de la sécurité, nous devons protéger la nôtre.Les données \\ 'châteaux \' dans le cloud sont là-bas, et ils sont constamment sous siège.En s'inspirant d'un groupe qui incarnait la liberté personnelle, nous pouvons en tirer un certain & # 8211;D'accord, très étiré - parallèles à la sécurité du cloud moderne.Néanmoins, ils fonctionnent.Et nous savions tous que ce blog allait arriver.Et si vous lisez le blog en arrière, vous pouvez entendre le nom de la dernière famille de logiciels malveillants ... peut-être."Hé, toi. Descendez de mon nuage!"Nous sommes à peu près certains que la vraie signification des pierres \\ 'Pinnacle Lyric était le ...

The Rolling Stones wanted to protect their space; we, as security practitioners, need to protect ours. Data \'castles\' in the cloud are out there, and they\'re constantly under siege. By drawing inspiration from a band that embodied personal freedom, we can draw some – okay, very stretched - parallels to modern cloud security . Nonetheless, they work. And we all knew this blog was coming. And if you read the blog backward you can hear the name of the latest malware family... Maybe. "Hey, you. Get off of my cloud!" We\'re quite certain the real meaning of the Stones\' pinnacle lyric was the... |

Malware Cloud | ★★ | ||

| 2024-05-07 19:24:31 | Appomni a annoncé Appomni Zero Trust Posture Management AppOmni announced AppOmni Zero Trust Posture Management (lien direct) |

Appomni publie Zero Trust Posture Management, améliorant la sécurité SaaS en étendant zéro confiance à la couche d'application

-

revues de produits

AppOmni Releases Zero Trust Posture Management, Enhancing SaaS Security by Extending Zero Trust to the Application Layer - Product Reviews |

Cloud | ★ | ||

| 2024-05-07 18:55:00 | Les pirates APT42 se présentent en tant que journalistes pour récolter les informations d'identification et accéder aux données du cloud APT42 Hackers Pose as Journalists to Harvest Credentials and Access Cloud Data (lien direct) |

La tenue de piratage soutenue par l'État iranien & nbsp; appelé & nbsp; apt42 & nbsp; utilise & nbsp; schémas d'ingénierie sociale améliorés pour infiltrer les réseaux cibles et les environnements cloud.

Les cibles de l'attaque comprennent & NBSP; ONG occidentales et du Moyen-Orient, organisations médiatiques, université, services juridiques et NBSP; et les militants, a déclaré la filiale de Google Cloud Mandiant dans un rapport publié la semaine dernière.

"APT42 était

The Iranian state-backed hacking outfit called APT42 is making use of enhanced social engineering schemes to infiltrate target networks and cloud environments. Targets of the attack include Western and Middle Eastern NGOs, media organizations, academia, legal services and activists, Google Cloud subsidiary Mandiant said in a report published last week. "APT42 was |

Cloud | APT 42 | ★★★★ | |

| 2024-05-07 16:32:56 | Le point de contrôle protège les entreprises en accélérant la sécurité des réseaux et de l'infrastructure cloud IA, en collaboration avec NVIDIA Check Point Protects Enterprises by Accelerating Security for Networks and AI Cloud Infrastructure, in Collaboration with NVIDIA (lien direct) |

> Alors que les cybermenaces se développent rapidement, les entreprises peuvent faire confiance à un point de contrôle pour fournir des solutions accélérées de réseau et de cloud, en collaboration avec NVIDIA.En combinant l'expérience de Check Point \\ dans la prévention avancée des menaces avec les plates-formes informatiques accélérées de pointe de Nvidia \\, les entreprises peuvent obtenir la meilleure sécurité sur les réseaux les plus rapides.Vérifier la collaboration pluriannuelle de Point \\ avec NVIDIA s'étend sur trois domaines clés: Premièrement, la sécurisation de l'infrastructure de cloud AI propulsée par les unités de traitement des données Bluefield NVIDIA (DPU) pour aider les entreprises à développer et à déployer des applications généatives d'IA génératives.Deuxièmement, accélérer la sécurité du réseau en tirant parti de la plate-forme de réseautage NVIDIA ConnectX à haute vitesse pour l'inspection du pare-feu.Troisièmement, en utilisant des commutateurs intelligents [& # 8230;]

>As cyber threats expand rapidly, enterprises can trust Check Point to deliver accelerated network and cloud security solutions, in collaboration with NVIDIA. By combining Check Point\'s experience in advanced threat prevention with NVIDIA\'s cutting-edge accelerated computing platforms, enterprises can get the best security on the fastest networks. Check Point\'s multi-year collaboration with NVIDIA spans three key areas: First, securing the AI Cloud infrastructure powered by NVIDIA BlueField data processing units (DPUs) to help enterprises safely develop and deploy generative AI applications. Second, accelerating network security by leveraging the high-speed NVIDIA ConnectX networking platform for firewall inspection. Third, using intelligent switches […] |

Threat Cloud | ★★★ | ||

| 2024-05-07 16:10:43 | Docontrol introduit la détection et la réponse des menaces d'identité DoControl introduces Identity Threat Detection and Response (lien direct) |

DoControl dévoile les nouveaux produits innovations: détection et réponse des menaces d'identité (ITDR) et la gestion des erreurs de conformité SaaS

Avec ces deux capacités révolutionnaires, Docontrol fournit une solution de gestion de la posture de sécurité SaaS holistique, de sauvegarde des données SaaS, des identités, des applications connectées et des configurations pour atténuer l'exposition aux données sensibles et les menaces d'initiés de combat

-

revues de produits

DoControl Unveils New Product Innovations: Identity Threat Detection and Response (ITDR) and SaaS Misconfigurations Management With these two groundbreaking capabilities, DoControl delivers a holistic SaaS Security Posture Management solution, safeguarding SaaS data, identities, connected apps, and configurations to mitigate sensitive data exposure and combat insider threats - Product Reviews |

Threat Cloud | ★★ | ||

| 2024-05-07 13:37:22 | Ibm annonce l \\ 'ibm & reg;Power & Reg;S1012 IBM annonce l\\'IBM® Power® S1012 (lien direct) |

le Nouveau Serveur IBM Power & Eacute; Tend Les applications d \\ 'ia "sur site" Vers le Cloud et l \' "Edge" pour les affaires de Valeur accumulentdans tous les secteurs d\'activité

-

Produits

Le nouveau serveur IBM Power étend les applications d\'IA " on-premises " vers le Cloud et l\'" Edge " pour une valeur business accrue dans tous les secteurs d\'activité - Produits |

Cloud | ★★ | ||

| 2024-05-07 13:08:21 | Veeam lance Kasten V7.0 (lien direct) | Veeam lance Kasten V7.0, favorisant la cyberrésilience et l'innovation au service des grandes entreprises Veeam améliore la protection des données natives Kubernetes avec Kasten V7.0, en élargissant la prise en charge des machines virtuelles (VM) et du cloud natif dans les environnements Red Hat OpenShift et Microsoft, en renforçant les capacités de sécurité pour améliorer la protection contre les ransomwares et en assurant la première mise en conformité FIPS du secteur. - Produits | Cloud | ★★ | ||

| 2024-05-07 13:06:05 | Proofpoint, inc. dévoile deux innovations (lien direct) | Proofpoint établit un nouveau standard dans l'industrie de la sécurité des messageries électroniques avec le déploiement de capacités de protection adaptées à l'ensemble de la chaîne d'acheminement des courriels Les clients bénéficient désormais de capacités de défense renforcées contre l'ingénierie sociale et pour la protection des liens avant livraison, ainsi que de capacités d'IA comportementale après livraison, stoppant ainsi les techniques d'attaques dont les acteurs de la menace dépendent. Proofpoint Adaptive Email Security est une solution " Integrated Cloud Email Security " (ICES) - Produits | Cloud | ★★★ | ||

| 2024-05-07 13:03:05 | Evide lance le nouveau Cloud Secops Center à Timisoara, en Roumanie, Eviden launchs new CloudSecOps Center in Timisoara, Romania (lien direct) |

Eviden renforce son offre de cloud de bout en bout avec un nouveau CloudSecops Center, un centre intégré de services de sécurité du cloud, à Timisoara, en Roumanie

Compléments Eviden \'s Three Cloud Centers lancés l'année dernière

-

nouvelles commerciales

Eviden reinforces its end-to-end cloud offering with new CloudSecOps Center, an integrated center of Cloud security services, in Timisoara, Romania Complements Eviden\'s three Cloud Centers launched last year - Business News |

Cloud | ★★ | ||

| 2024-05-07 12:00:46 | Accélération des certifications de sécurité SaaS pour maximiser l'accès au marché Accelerating SaaS security certifications to maximize market access (lien direct) |

Annonce de la disponibilité publique de Cisco Cloud Controls Framework (CCF) V3.0 - Une approche «build-once-use-many» pour la conformité SaaS avec les normes globales. Announcing the public availability of Cisco Cloud Controls Framework (CCF) V3.0 - a “build-once-use-many” approach for SaaS compliance with global standards. |

Cloud | ★★★ | ||

| 2024-05-07 11:41:03 | Cloudrerso sélectionne le nuage distribué DS3 hyper-résilient de Cubbit \\ pour obtenir la sécurité des données CloudReso selects Cubbit\\'s hyper-resilient DS3 distributed cloud to achieve data security (lien direct) |

MSP Cloudrerso sélectionne le nuage distribué DS3 hyper-résilient de Cubbit \\ pour réaliser la sécurité des données et 30% d'économies sur les coûts de stockage

Avec Cubbit DS3, le MSP Cloudrerso basé en français peut offrir une souveraineté de données sans précédent, une résilience géographique et une protection des ransomwares

-

actualités du marché

MSP CloudReso selects Cubbit\'s hyper-resilient DS3 distributed cloud to achieve data security and 30% savings on storage costs With Cubbit DS3, French-based MSP CloudReso can offer unprecedented data sovereignty, geographical resilience, and ransomware protection - Market News |

Ransomware Cloud | ★★ | ||

| 2024-05-07 09:20:26 | Genetec Inc. a annoncé le Centre de sécurité SaaS Genetec Inc. announced Security Center SaaS (lien direct) |

Genetec Security Center SaaS se connecte parfaitement aux appareils directs sur cloud et maximise le contrôle d'accès existant et les investissements de la caméra

La nouvelle offre prend en charge les workflows directs sur cloud avec les appareils Axis, Bosch, Hanwha et I-Pro, tandis que la nouvelle gamme d'appareils d'appareils Genetec Cloudlink permet à la commande d'accès et à la caméra déjà déployée pour se connecter au cloud.

-

revues de produits

Genetec Security Center SaaS seamlessly connects to direct-to-cloud devices, and maximizes existing access control and camera investments New offering supports direct-to-cloud workflows with Axis, Bosch, Hanwha, and i-PRO devices, while the new Genetec Cloudlink line of appliances enables already deployed access control and camera equipment to connect to the cloud. - Product Reviews |

Cloud | ★★ | ||

| 2024-05-07 09:09:28 | CrowdStrike et Google Cloud annoncent un partenariat stratégique (lien direct) | CrowdStrike et Google Cloud annoncent un partenariat stratégique pour transformer la cybersécurité AI-native Google Cloud permet à CrowdStrike d'utiliser les services IR et MDR de Mandiant - Business | Cloud | ★★★ | ||

| 2024-05-07 07:20:11 | F5 dévoile de nouvelles solutions de sécurité (lien direct) | F5 annonce de nouvelles solutions pour simplifier radicalement la sécurité de chaque application et API F5 Distributed Cloud Services Web Application Scanning automatise la détection de la sécurité et les tests de pénétration des applications web. BIG-IP Next WAF réduit les menaces liées aux applications web et aux API tout en optimisant l'efficacité opérationnelle des équipes NetOps et SecOps. NGINX App Protect étend les protections du pare-feu des applications web pour les déploiements open-source NGINX pour doter les équipes DevSecOps de contrôles efficaces sans nuire à l'agilité des développeurs. - Produits | Threat Cloud | ★★★ | ||

| 2024-05-06 22:38:28 | Téléphones Xiaomi affectés par plus de 20 vulnérabilités de sécurité Xiaomi Phones Affected By 20+ Security Vulnerabilities (lien direct) |

Les smartphones xiaomi se sont avérés avoir plusieurs vulnérabilités dans leurs composants et applications système. Overcured, une société de recherche sur la sécurité, a fait la révélation. Il a commencé ses recherches en 2023 et a trouvé plus de 20 lacunes existantes qui auraient pu permettre aux attaquants malveillants d'accéder facilement. En outre, il a rapporté les résultats à Xiaomi du 25 avril au 30 avril 2023, mais tous n'ont pas été fixés. Selon cela | Vulnerability Mobile Cloud | ★★★ | ||

| 2024-05-06 21:18:13 | Bigid lance l'industrie d'abord hybride pour les charges de travail natives cloud BigID Launches Industry-First Hybrid Scanning for Cloud Native Workloads (lien direct) |

Les smartphones xiaomi se sont avérés avoir plusieurs vulnérabilités dans leurs composants et applications système. Overcured, une société de recherche sur la sécurité, a fait la révélation. Il a commencé ses recherches en 2023 et a trouvé plus de 20 lacunes existantes qui auraient pu permettre aux attaquants malveillants d'accéder facilement. En outre, il a rapporté les résultats à Xiaomi du 25 avril au 30 avril 2023, mais tous n'ont pas été fixés. Selon cela | Cloud | ★★ | ||

| 2024-05-06 19:54:46 | Uncharmed: les opérations APT42 de l'Iran démêle Uncharmed: Untangling Iran\\'s APT42 Operations (lien direct) |

#### Géolocations ciblées - Moyen-Orient - Amérique du Nord - Europe de l'Ouest #### Industries ciblées - agences et services gouvernementaux - Organisation non gouvernementale ## Instantané Mandiant discute des activités de l'APT42, acteur iranien de cyber-espionnage parrainé par l'État, ciblant les ONG occidentales et moyen-orientales, les organisations médiatiques, les universités, les services juridiques et les militants. ** Les activités de l'APT42 se chevauchent avec le suivi de Microsoft \\ de Mint Sandstorm.[En savoir plus ABOut Mint Sandstorm ici.] (https://sip.security.microsoft.com/intel-profiles/05c5c1b864581c264d955df783455ecadf9b98471e408f32947544178e7bd0e3) ** ## descript APT42 utilise des programmes d'ingénierie sociale améliorés pour gagner en confiance et fournir des invitations aux conférences ou aux documents légitimes, leur permettant de récolter des informations d'identification et d'obtenir un accès initial aux environnements cloud.Les opérations récentes impliquent l'utilisation de délais personnalisés tels que NiceCurl et Tamecat, livrés via le phishing de lance. Les opérations cloud d'APT42 \\ impliquent une exfiltration d'exfiltration secrète des environnements Microsoft 365 victimes, en utilisant des schémas d'ingénierie sociale améliorés pour obtenir un accès initial et contourner l'authentification multi-facteurs.L'acteur de menace se précipita comme des ONG légitimes, se fait passer pour le personnel de haut rang et déploie du matériel de leurre pour gagner la confiance de la victime.APT42 déploie également diverses méthodes pour contourner l'authentification multi-facteurs, notamment en utilisant de fausses pages duo et en servant des sites de phishing pour capturer les jetons MFA. APT42 déploie des logiciels malveillants personnalisés tels que Tamecat et NiceCurl pour cibler les ONG, le gouvernement ou les organisations intergouvernementales gantant les problèmes liés à l'Iran et au Moyen-Orient.Ces délais offrent aux opérateurs APT42 un accès initial aux cibles et à une interface de code-Exécution flexible. ## Recommandations Les techniques utilisées par les sous-ensembles de la tempête de menthe peuvent être atténuées à travers les actions suivantes: ### durcissant les actifs orientés Internet et compréhension de votre périmètre Les organisations doivent identifier et sécuriser les systèmes de périmètre que les attaquants pourraient utiliser pour accéder au réseau.Les interfaces de balayage publique, telles que Microsoft Defender External Attack Surface Management, peuvent être utilisées pour améliorer les données. Les vulnérabilités observées dans les campagnes récentes attribuées aux sous-groupes de sable à la menthe que les défenseurs peuvent identifier et atténuer: inclure: - IBM ASPERA FASPEX affecté par CVE-2022-47986: Les organisations peuvent corriger CVE-2022-47986 en mettant à niveau vers FASPEX 4.4.2 Niveau 2 du patch 2 ou en utilisant FasPex 5.x qui ne contient pas cette vulnérabilité. - Zoho ManageEngine affecté par CVE-2022-47966: les organisations utilisant des produits Zoho Manage Engine vulnérables au CVE-2022-47966 devraient télécharger et appliquer des mises à niveau de l'avis officiel dès que possible.Le correctif de cette vulnérabilité est utile au-delà de cette campagne spécifique, car plusieurs adversaires exploitent le CVE-2022-47966 pour l'accès initial. - Apache Log4j2 (aka log4shell) (CVE-2021-44228 et CVE-2021-45046): [Microsoft \\ S GOIDANCE pour les organisations utilisant des applications vulnérables à l'exploitation de log4.com / en-us / security / blog / 2021/12/11 / guidance-for-préventing-détectant et chasseur-pour-CVE-2021-44228-LOG4J-2-Exploitation /) Cette direction est utile pour toutOrganisation avec des applications vulnérables et utile au-delà de cette campagne spécifique, car plusieurs adversaires exploitent Log4Shell pour obten | Malware Vulnerability Threat Patching Cloud | APT 42 | ★★★ | |

| 2024-05-06 14:50:07 | Présentation de SOCX, SecureIQLAB \\'s Ai alimenté la plate-forme de validation de sécurité du cloud Introducing SocX, SecureIQLab\\'s AI-Powered Cloud Security Validation Platform (lien direct) |

Accélération de l'innovation: introduisant SOCX, SecureIQLAB \\ SO PLATEFORME DE VALIDATION DE SÉCURITÉ Cloud SecureIQLAB \\

-

revues de produits

Accelerating Innovation: Introducing SocX, SecureIQLab\'s AI-Powered Cloud Security Validation Platform - Product Reviews |

Cloud | ★★ | ||

| 2024-05-04 10:17:34 | Les pirates iraniens se présentent en tant que journalistes pour pousser les logiciels malveillants de porte dérobée Iranian hackers pose as journalists to push backdoor malware (lien direct) |

L'acteur de menace soutenu par l'État iranien suivi comme APT42 utilise des attaques d'ingénierie sociale, notamment en se faisant passer pour des journalistes, pour violer les réseaux d'entreprise et les environnements cloud des cibles occidentales et du Moyen-Orient.[...]

The Iranian state-backed threat actor tracked as APT42 is employing social engineering attacks, including posing as journalists, to breach corporate networks and cloud environments of Western and Middle Eastern targets. [...] |

Malware Threat Cloud | APT 42 | ||

| 2024-05-03 18:05:00 | Les pirates abusent de plus en plus de l'API de graphe Microsoft pour les communications de logiciels malveillants furtifs Hackers Increasingly Abusing Microsoft Graph API for Stealthy Malware Communications (lien direct) |

Les acteurs de la menace ont de plus en plus armé et NBSP; Microsoft Graph API & nbsp; à des fins malveillantes & nbsp; dans le but de l'évasion & nbsp; détection.

Cet & nbsp; est fait & nbsp; pour "faciliter les communications avec l'infrastructure de commandement et de contrôle (C & c) hébergé sur Microsoft Cloud Services", l'équipe de chasseurs de menace Symantec, qui fait partie de Broadcom, & nbsp; dit & nbsp; dans un rapport partagé avec le Hacker News Hacker New.

Threat actors have been increasingly weaponizing Microsoft Graph API for malicious purposes with the aim of evading detection. This is done to "facilitate communications with command-and-control (C&C) infrastructure hosted on Microsoft cloud services," the Symantec Threat Hunter Team, part of Broadcom, said in a report shared with The Hacker News. |

Malware Threat Cloud | |||

| 2024-05-03 16:12:00 | Nouveau guide explique comment éliminer le risque de saas fantôme et de protéger les données de l'entreprise New Guide Explains How to Eliminate the Risk of Shadow SaaS and Protect Corporate Data (lien direct) |

Les applications SaaS dominent le paysage de l'entreprise.Leur utilisation accrue permet aux organisations de repousser les limites de la technologie et des affaires. & NBSP; En même temps, ces applications présentent également un nouveau risque de sécurité que les chefs de sécurité doivent & nbsp; Address, & nbsp; puisque la pile de sécurité existante & nbsp;contrôle ou surveillance complète de leur utilisation.

SaaS applications are dominating the corporate landscape. Their increased use enables organizations to push the boundaries of technology and business. At the same time, these applications also pose a new security risk that security leaders need to address, since the existing security stack does not enable complete control or comprehensive monitoring of their usage. |

Cloud | ★★★ | ||

| 2024-05-02 22:10:42 | Mimic lance avec une nouvelle plate-forme de défense des ransomwares Mimic Launches With New Ransomware Defense Platform (lien direct) |

La nouvelle plate-forme SaaS de la nouvelle startup \\ prétend aider les organisations à détecter les attaques de ransomwares plus rapidement que les méthodes «traditionnelles» et à récupérer dans les 24 heures.

The new startup\'s SaaS platform claims to help organizations detect ransomware attacks faster than “traditional” methods and to recover within 24 hours. |

Ransomware Cloud | |||

| 2024-05-02 15:49:00 | Dropbox révèle la violation du service de signature numérique affectant tous les utilisateurs Dropbox Discloses Breach of Digital Signature Service Affecting All Users (lien direct) |

Le fournisseur de services de stockage cloud Dropbox & nbsp; mercredi divulgué & nbsp; que le panneau Dropbox (anciennement Hellosign) a été violé par des acteurs de menace non identifiés, qui & nbsp; accédé les courriels, les noms d'utilisateur et les paramètres de compte général associés à tous les utilisateurs du produit de signature numérique.

La société, dans & nbsp; un dépôt auprès de la Securities and Exchange Commission des États-Unis, a déclaré qu'elle avait pris connaissance du "

Cloud storage services provider Dropbox on Wednesday disclosed that Dropbox Sign (formerly HelloSign) was breached by unidentified threat actors, who accessed emails, usernames, and general account settings associated with all users of the digital signature product. The company, in a filing with the U.S. Securities and Exchange Commission (SEC), said it became aware of the " |

Threat Cloud | ★★★ | ||

| 2024-05-02 14:05:50 | Brisez les limites: le premier leader SSE de l'industrie pour tirer parti de l'IA génératrice en sécurité SaaS Breaking Boundaries: The Industry\\'s First SSE Leader to Leverage Generative AI in SaaS Security (lien direct) |

Les applications SaaS ont des opérations commerciales fondamentalement transformées en permettant à l'accès des utilisateurs à la demande aux services et aux données via Internet de n'importe où.Pourtant, malgré d'innombrables avantages, le SaaS dans l'entreprise est chargé de défis de cybersécurité. & # 160;S'adressant à l'étalement SaaS, il va sans dire que l'adoption du SaaS a connu une croissance exponentielle dans tous les segments de l'industrie et du marché.Le [& # 8230;]

SaaS applications have fundamentally transformed business operations by enabling on-demand user access to services and data via the internet from anywhere. Yet, despite countless benefits, SaaS in the enterprise is fraught with cybersecurity challenges. Addressing SaaS sprawl It goes without saying that SaaS adoption has experienced exponential growth across every industry and market segment. The […] |

Cloud | ★★ | ||

| 2024-05-02 11:32:21 | Dropbox: les pirates ont volé les données clients, y compris les mots de passe, les informations d'authentification Dropbox: Hackers Stole Customer Data Including Passwords, Authentication info (lien direct) |

Les pirates ont fait à nouveau frotter les utilisateurs de Dropbox & # 8217;des portes.Le signe de dropbox, le service de signature électronique, a été compromis par la fuite des noms d'utilisateurs, des e-mails et des numéros de téléphone, entre autres choses connexes. Selon leur | Cloud | ★★★ | ||

| 2024-05-02 10:41:00 | De la marque blanche à l\'" exemption souveraine ", Broadcom fait des concessions aux fournisseurs cloud (lien direct) | À la grogne des partenaires VMware, Broadcom répond par diverses concessions. | Cloud | ★★ | ||

| 2024-05-02 10:34:00 | Nouvelles connexions de routeurs de logiciels malveillants de seiche, reniflement pour les informations d'identification cloud New Cuttlefish Malware Hijacks Router Connections, Sniffs for Cloud Credentials (lien direct) |

Un nouveau logiciel malveillant appelé & nbsp; secsfish & nbsp; cible les petits routeurs de bureau et du bureau à domicile (SOHO) & nbsp; avec le & nbsp; objectif & nbsp; de surveillance furtivement & NBSP; tous les trafics via les appareils et les données d'authentification rassemblées de HTTP Get and Post Demandes.

"Ce malware est modulaire, conçu principalement pour voler le matériel d'authentification trouvé dans les demandes Web qui transit le routeur de la

A new malware called Cuttlefish is targeting small office and home office (SOHO) routers with the goal of stealthily monitoring all traffic through the devices and gather authentication data from HTTP GET and POST requests. "This malware is modular, designed primarily to steal authentication material found in web requests that transit the router from the adjacent |

Malware Cloud | ★★ | ||

| 2024-05-02 03:00:00 | Les pirates iraniens se font passer pour les journalistes dans la campagne d'ingénierie sociale Iranian hackers impersonate journalists in social engineering campaign (lien direct) |

> Les membres d'une équipe de piratage iranienne notoire utilisent de fausses personnalités pour voler des informations d'identification et accéder aux environnements cloud de victime, selon un nouveau rapport mandiant.

>Members of a notorious Iranian hacking crew are using false personas to steal credentials and access victim cloud environments, per a new Mandiant report. |

Cloud | ★★ | ||

| 2024-05-01 23:25:26 | Les logiciels malveillants ciblent les routeurs pour voler les mots de passe des demandes Web Malware Targets Routers To Steal Passwords From Web Requests (lien direct) |

Les chercheurs ont récemment suivi un nouveau malware, "Sweetfish", qui cible les équipements de mise en réseau, en particulier les petits routeurs de bureau / bureau à domicile (SOHO), pour voler le matériel d'authentification trouvé dans les demandes Web qui transitent le routeur de la locale adjacenteréseau régional (LAN). Lumen Technologies & # 8217;Black Lotus Labs, qui a examiné les logiciels malveillants, a déclaré que la seiche crée un tunnel proxy ou VPN via un routeur compromis pour exfiltrer les données en contournant l'analyse basée sur la connexion anormale, puis utilise des informations d'identification volées pour accéder aux ressources ciblées. Le malware a également la capacité d'effectuer un détournement HTTP et DNS pour les connexions aux adresses IP privées, qui sont normalement associées aux communications dans un réseau interne. Les chercheurs déclarent que la plate-forme de logiciels malveillants de secteur offre une approche zéro clique pour capturer les données des utilisateurs et des appareils derrière le bord du réseau ciblé. «Toutes les données envoyées sur les équipements réseau infiltrés par ce malware sont potentiellement exposés.Ce qui rend cette famille de logiciels malveillants si insidie-the-cuttlefish-malware / "data-wpel-link =" external "rel =" nofollow nopenner noreferrer "> avertir dans un article de blog . «La seiche est en attente, reniflant passivement les paquets, n'agissant que lorsqu'il est déclenché par un ensemble de règles prédéfini.Le renifleur de paquets utilisé par la seiche a été conçu pour acquérir du matériel d'authentification, en mettant l'accent sur les services publics basés sur le cloud. » | Malware Threat Cloud Technical | APT 32 | ★★★★ | |

| 2024-05-01 20:17:03 | Google augmente la prime jusqu'à 450 000 $ pour les bogues RCE dans certaines applications Android Google Increases Bounty Up To $450,000 For RCE Bugs In Some Android Apps (lien direct) |

Google propose désormais une prime allant jusqu'à 450 000 $ pour signaler les vulnérabilités d'exécution du code distant (RCE) dans certaines applications Android. Pour ceux qui ne le savent pas, RCE est une cyberattaque par laquelle un attaquant peut exécuter à distance du code malveillant sur un ordinateur cible, peu importe où il est situé, afin de déployer des logiciels malveillants supplémentaires ou de voler des données sensibles. Auparavant, la récompense pour la déclaration des vulnérabilités RCE dans l'application de niveau 1 était de 30 000 $, ce qui a maintenant augmenté jusqu'à 10 fois à 300 000 $ Ces modifications ont été apportées au programme de récompenses de vulnérabilité mobile (Mobile VRP) lancée en 2023, qui se concentre sur les applications Android de premier parti développées ou entretenues par Google. L'objectif de ce programme est «d'atténuer les vulnérabilités dans les applications Android de première partie, et ainsi protéger les utilisateurs et leurs données» en «reconnaissant les contributions et le travail acharné des chercheurs qui aident Google à améliorer la posture de sécurité de notre premier-des applications Android de fête. » Depuis le lancement du VRP mobile, Google a reçu plus de 40 rapports de bogues de sécurité valides, pour lesquels il a payé près de 100 000 $ en récompenses aux chercheurs en sécurité. En arrivant au niveau 1, la liste des applications dans SCOPE comprend Google Play Services, l'Android Google Search App (AGSA), Google Cloud et Gmail. Google souhaite désormais également que les chercheurs en sécurité accordent une attention particulière aux défauts qui pourraient conduire au vol de données sensibles.Pour les exploits qui nécessitent une interaction à distance ou sans utilisateur, les chercheurs seraient payés 75 000 $ De plus, le géant de la technologie paiera 1,5 fois le montant total de récompense pour des rapports de qualité exceptionnels qui incluent un patch proposé ou une atténuation efficace de la vulnérabilité, ainsi qu'une analyse de cause profonde qui aide à trouver d'autres variantes similaires du problème.Cela permettrait aux chercheurs de gagner jusqu'à 450 000 $ pour un exploit RCE dans une application Android de niveau 1 Cependant, les chercheurs obtiendraient la moitié de la récompense des rapports de bogues de faible qualité que ne fournissent pas: Une description précise et détaillée du problème Un exploit de preuve de concept Un exemple d'application sous la forme d'un apk Une explication étape par étape de la façon de reproduire la vulnérabilité de manière fiable Une analyse claire et une démonstration de l'impact de la vulnérabilité Catégorie 1) Remote / pas d'interaction utilisateur 2) L'utilisateur doit suivre un lien qui exploite l'application vulnérable 3) L'utilisateur doit installer une application malveillante ou une application de victime est configurée de manière non défaut 4) L'attaquant doit être sur le même réseau (par exemple MITM) a) Exécution de code arbitraire 300 000 $ 150 000 $ 15 000 $ 9 000 $ b) Vol de données sensibles * 75 000 $ 37 500 $ 9 000 $ 6 000 $ c) Autres vulnérabilités 24 000 $ 9 000 $ 4 500 $ 2 400 $ & nbsp; «Quelques modifications supplémentaires et plus petites ont également été apportées à nos règles.Par exemple, le modificateur 2x pour les SDK est désormais cuit dans les récompenses régulières.Cela devrait augmenter les récompenses globales et rendre les décisions de panel plus faciles », a déclaré l'ingénieur de la sécuri | Malware Vulnerability Threat Mobile Cloud | ★★ | ||

| 2024-05-01 17:34:12 | \\ 'seiche \\' Un malware zéro cliquez sur des données de cloud privé \\'Cuttlefish\\' Zero-Click Malware Steals Private Cloud Data (lien direct) |

Les logiciels malveillants nouvellement découverts, qui ont jusqu'à présent principalement ciblé les télécommunications turcs et ont des liens vers HiatuSrat, infecte les routeurs et effectue des attaques DNS et HTTP Hijacking sur les connexions aux adresses IP privées.

The newly discovered malware, which has so far mainly targeted Turkish telcos and has links to HiatusRat, infects routers and performs DNS and HTTP hijacking attacks on connections to private IP addresses. |

Malware Cloud | ★★ | ||

| 2024-05-01 17:26:37 | F5 a annoncé la numérisation d'application Web Distributed Cloud Services Distributed F5 announced F5 Distributed Cloud Services Web Application Scanning (lien direct) |

F5 fournit de nouvelles solutions qui simplifient radicalement la sécurité pour chaque application et API

• F5 Distributed Services Cloud Services Application Web La numérisation automatise la reconnaissance de sécurité et les tests de pénétration pour les applications Web.

• BIG-IP NEXT WAF atténue l'application Web et les menaces API tout en augmentant l'efficacité opérationnelle pour les équipes NetOPS et SECOPS.

• Nginx App Protect étend les protections du pare-feu d'application Web pour les déploiements open source de Nginx pour fournir aux équipes DevSecops de contrôles efficaces sans entraver l'agilité du développeur.

-

revues de produits

F5 Delivers New Solutions that Radically Simplify Security for Every App and API • F5 Distributed Cloud Services Web Application Scanning automates security reconnaissance and penetration testing for web applications. • BIG-IP Next WAF mitigates web app and API threats while increasing operational efficiency for NetOps and SecOps teams. • NGINX App Protect extends web app firewall protections for NGINX open source deployments to provide DevSecOps teams with effective controls without hindering developer agility. - Product Reviews |

Cloud | ★★ | ||

| 2024-05-01 14:55:49 | Netwrix Annual Security Survey: 79% des organisations ont repéré une cyberattaque au cours des 12 derniers mois, contre 68% en 2023 Netwrix annual security survey: 79% of organisations spotted a cyberattack within the last 12 months, up from 68% in 2023 (lien direct) |

NetWrix Annual Security Survey: 79% des organisations ont repéré une cyberattaque au cours des 12 derniers mois, contre 68% en 2023

Au cours de la dernière année, les attaques qui ont pris de l'ampleur sont des compromis de compte dans le cloud et des attaques ciblées contre les prémisses

-

rapports spéciaux

Netwrix annual security survey: 79% of organisations spotted a cyberattack within the last 12 months, up from 68% in 2023 Over the last year, the attacks that gained momentum are account compromise in the cloud and targeted attacks on premises - Special Reports |

Cloud | ★★ | ||

| 2024-05-01 14:33:31 | Les logiciels malveillants de seiche ciblent les routeurs, récoltent les données d'authentification des nuages Cuttlefish Malware Targets Routers, Harvests Cloud Authentication Data (lien direct) |

> Plate-forme de logiciels malveillants semi-ruisseaux errant autour des routeurs SOHO d'entreprise capables de récolter secrètement les données d'authentification du cloud public à partir du trafic Internet.

>Cuttlefish malware platform roaming around enterprise SOHO routers capable of covertly harvesting public cloud authentication data from internet traffic. |

Malware Cloud | ★★★ | ||

| 2024-05-01 13:00:45 | Prolonger la protection des sases au navigateur Extending SASE Protection Into the Browser (lien direct) |

> Si vous souhaitez protéger vos travailleurs distants, l'un des meilleurs endroits pour démarrer est le navigateur Web.C'est le portail principal vers notre journée de travail pour accéder à tout, des fichiers aux applications SaaS ou simplement à parcourir le Web.C'est pourquoi nous avons récemment ajouté une protection significative de navigateur à l'accès à l'harmonie sur Internet.Que vous cherchiez à empêcher les attaques de phishing, la réutilisation des mots de passe d'entreprise ou des fuites numériques, nous vous sommes couverts.Soutenu par ThreatCloud AI, la technologie de prévention des menaces de Check Point \\, la sécurité du navigateur d'accès Internet, la sécurité des navigateurs améliore la sécurité de votre main-d'œuvre à distance et à bureau.Fonctionnalités principales de sécurité du navigateur Prise en charge de la sécurité du navigateur [& # 8230;]

>If you want to protect your remote workers one of the best places to start is the web browser. It\'s the primary portal to our workday for accessing everything from files to SaaS applications or just browsing the web. That\'s why we recently added significant browser protection to Harmony SASE Internet Access. Whether you\'re looking to prevent phishing attacks, reuse of corporate passwords, or digital leaks, we\'ve got you covered. Backed by ThreatCloud AI, Check Point\'s industry-leading threat prevention technology, Internet Access Browser Security improves the security of your remote and in-office workforce. Browser Security Main Features Browser Security supports […] |

Threat Cloud | ★★★ | ||

| 2024-05-01 05:12:14 | Quelle est la meilleure façon d'arrêter la perte de données Genai?Adopter une approche centrée sur l'homme What\\'s the Best Way to Stop GenAI Data Loss? Take a Human-Centric Approach (lien direct) |

Chief information security officers (CISOs) face a daunting challenge as they work to integrate generative AI (GenAI) tools into business workflows. Robust data protection measures are important to protect sensitive data from being leaked through GenAI tools. But CISOs can\'t just block access to GenAI tools entirely. They must find ways to give users access because these tools increase productivity and drive innovation. Unfortunately, legacy data loss prevention (DLP) tools can\'t help with achieving the delicate balance between security and usability. Today\'s release of Proofpoint DLP Transform changes all that. It provides a modern alternative to legacy DLP tools in a single, economically attractive package. Its innovative features help CISOs strike the right balance between protecting data and usability. It\'s the latest addition to our award-winning DLP solution, which was recognized as a 2024 Gartner® Peer Insights™ Customers\' Choice for Data Loss Prevention. Proofpoint was the only vendor that placed in the upper right “Customers\' Choice” Quadrant. In this blog, we\'ll dig into some of our latest research about GenAI and data loss risks. And we\'ll explain how Proofpoint DLP Transform provides you with a human-centric approach to reduce those risks. GenAI increases data loss risks Users can make great leaps in productivity with ChatGPT and other GenAI tools. However, GenAI also introduces a new channel for data loss. Employees often enter confidential data into these tools as they use them to expedite their tasks. Security pros are worried, too. Recent Proofpoint research shows that: Generative AI is the fastest-growing area of concern for CISOs 59% of board members believe that GenAI is a security risk for their business “Browsing GenAI sites” is one of the top five alert scenarios configured by companies that use Proofpoint Information Protection Valuable business data like mergers and acquisitions (M&A) documents, supplier contracts, and price lists are listed as the top data to protect A big problem faced by CISOs is that legacy DLP tools can\'t capture user behavior and respond to natural language processing-based user interfaces. This leaves security gaps. That\'s why they often use blunt tools like web filtering to block employees from using GenAI apps altogether. You can\'t enforce acceptable use policies for GenAI if you don\'t understand your content and how employees are interacting with it. If you want your employees to use these tools without putting your data security at risk, you need to take a human-centric approach to data loss. A human-centric approach stops data loss With a human-centric approach, you can detect data loss risk across endpoints and cloud apps like Microsoft 365, Google Workspace and Salesforce with speed. Insights into user intent allow you to move fast and take the right steps to respond to data risk. Proofpoint DLP Transform takes a human-centric approach to solving the security gaps with GenAI. It understands employee behavior as well as the data that they are handling. It surgically allows and disallows employees to use GenAI tools such as OpenAI ChatGPT and Google Gemini based on employee behavior and content inputs, even if the data has been manipulated or has gone through multiple channels (email, web, endpoint or cloud) before reaching it. Proofpoint DLP Transform accurately identifies sensitive content using classical content and LLM-powered data classifiers and provides deep visibility into user behavior. This added context enables analysts to reach high-fidelity verdicts about data risk across all key channels including email, cloud, and managed and unmanaged endpoints. With a unified console and powerful analytics, Proofpoint DLP Transform can accelerate incident resolution natively or as part of the security operations (SOC) ecosystem. It is built on a cloud-native architecture and features modern privacy controls. Its lightweight and highly stable user-mode agent is unique in | Tool Medical Cloud | ChatGPT | ★★★ | |

| 2024-04-30 09:30:54 | Keeper Security conclut un partenariat en cybersécurité avec Williams Racing (lien direct) | Keeper et Williams Racing annoncent aujourd'hui un nouveau parrainage pluriannuel. Keeper Security, le principal fournisseur de logiciels de cybersécurité Zero Trust et Zero Knowledge basés sur le cloud qui protègent les mots de passe, les connexions et les accès privilégiés, rejoint Williams Racing en tant que partenaire officiel à la veille du Grand Prix de F1 de Miami. Des milliers d'entreprises et des millions d'individus dans le monde font confiance à Keeper pour son logiciel de cybersécurité (...) - Business | Cloud | ★ | ||

| 2024-04-30 08:30:54 | OUTSCALE, marque de Dassault Systèmes, annonce l\'acquisition stratégique de Satelliz, consolidant son leadership dans le Cloud par de nouveaux services Kubernetes (lien direct) | OUTSCALE renforce son positionnement en tant que leader technologique en intégrant Satelliz : catalyseur de la cybergouvernance et de la transformation numérique. Satelliz enrichit l'offre de services managés d'OUTSCALE avec des solutions Kubernetes hautement sécurisées, répondant aux besoins croissants de flexibilité et d'efficacité des entreprises et institutions. Dans une démarche continue d'innovation et d'excellence, OUTSCALE, marque de Dassault Systèmes, annonce aujourd'hui l'acquisition de (...) - Business | Cloud | ★★ | ||

| 2024-04-30 08:10:42 | Groupe INFODIS devient TENEXA (lien direct) | Reconnu dans le secteur des services numériques pour sa qualité de services, le Groupe Infodis accélère son développement depuis l'arrivée du Groupe HLD à son capital dans les services Cloud, la Cybersécurité ou encore l'infogérance globale des services IT (depuis le DataCenter jusqu'à l'utilisateur). Pour incarner cette trajectoire stratégique ambitieuse, le Groupe Infodis devient TENEXA. Ce changement de nom intervient après une période de croissance significative, marquée par plusieurs acquisitions (...) - Business | Cloud | ★★ | ||

| 2024-04-30 07:23:24 | Le groupe inherent annonce l\'acquisition d\'Upper-Link et renforce son expertise autour des solutions Microsoft (lien direct) | Le groupe inherent, opérateur alternatif cloud, connectivité et cybersécurité B2B en France, annonce l'acquisition d'Upper-Link, acteur majeur de la transformation digitale et de la transition Cloud sur les environnements Microsoft. Upper-Link renforce l'offre de services du groupe autour des solutions Microsoft et l'offre Cloud Hybride Souveraine. Une vision partagée de l'IT au service de la réussite des entreprises Depuis plus de 10 ans, Upper-Link accompagne les PME, ETI et grands comptes dans (...) - Business | Cloud | ★ | ||

| 2024-04-30 07:17:16 | Trend Micro dévoile de nouvelles capacités pour maîtriser l\'ensemble de la chaine d\'attaque et anticiper les incidents (lien direct) | Trend Vision One Attack Surface Risk Management™ consolide plus de 10 fonctionnalités de supervision et de contrôle de la cybersécurité au sein d'une même interface. Trend Micro Incorporated annonce la disponibilité de fonctionnalités de gestion des risques basées par l'IA au sein sa plateforme de cybersécurité phare. Trend Vision One™ intègre de manière transparente plus de 10 services de sécurité uniques, permettant aux équipes dédiées à la protection des instances on-premise et cloud de gérer les (...) - Produits | Prediction Cloud | ★★ | ||

| 2024-04-29 10:49:21 | Votre incontournable AI et application de cloud-Native Appsec au RSAC 2024 Your Must-Know AI and Cloud-Native AppSec Insights at RSAC 2024 (lien direct) |

Cherchez-vous à rattraper les dernières personnes en matière d'IA et d'application native du cloud au RSAC 2024?Veracode organise une série de conférences sur notre stand avec une série de programmes au W San Francisco.Voici tous les détails.

Veracode à RSAC 2024: un aperçu

RSAC 2024 est au coin de la rue et Veracode, un fournisseur visionnaire de solutions de test de sécurité des applications natifs du cloud, sera à l'avant-garde, présentant des innovations révolutionnaires qui façonnent l'avenir de l'AppSec.

Cette année, nous sommes particulièrement ravis de présenter l'acquisition récente de Longbow Security, une décision stratégique qui renforce notre engagement à assurer une sécurité complète du code à cloud.

Selon le magazine des développeurs de l'APP, «L'intégration de Longbow dans Veracode permet aux équipes de sécurité de découvrir rapidement les actifs du cloud et des applications et d'évaluer facilement leur exposition à la menace en utilisant une enquête automatisée et une analyse des causes profondes.Longbow fournit un centralisé…

Are you looking to catch up on the latest in AI and cloud-native Application Security at RSAC 2024? Veracode is hosting a series of talks at our booth along with a series of programs at The W San Francisco. Here are all the details. Veracode at RSAC 2024: A Preview RSAC 2024 is around the corner and Veracode, a visionary provider of cloud-native Application Security testing solutions, will be at the forefront, showcasing groundbreaking innovations that are shaping the future of AppSec. This year, we are particularly excited to showcase the recent acquisition of Longbow Security, a strategic move that strengthens our commitment to providing comprehensive code-to-cloud security. According to App Developer Magazine, “The integration of Longbow into Veracode enables security teams to discover cloud and application assets quickly and easily assess their threat exposure using automated issue investigation and root cause analysis. Longbow provides a centralized… |

Threat Cloud | ★ | ||

| 2024-04-28 05:28:32 | Sécuriser le cloud, IIOT dans l'industrie 4.0 émerge cruciale pour protéger les opérations industrielles dans les environnements OT / ICS Securing cloud, IIoT in Industry 4.0 emerges crucial for protecting industrial operations across OT/ICS environments (lien direct) |

Les organisations sont de plus en plus obligées de protéger leur cloud et IIOT dans l'industrie 4.0 à travers OT / ICS (technologie opérationnelle / contrôle industriel ...

Organizations are increasingly forced to protect their cloud and IIoT in Industry 4.0 across OT/ICS (operational technology/industrial control... |

Industrial Cloud | ★★ | ||

| 2024-04-26 21:12:34 | Connords exécutif de votre client Know-your-customer executive order facing stiff opposition from cloud industry (lien direct) |

Les organisations sont de plus en plus obligées de protéger leur cloud et IIOT dans l'industrie 4.0 à travers OT / ICS (technologie opérationnelle / contrôle industriel ...

Organizations are increasingly forced to protect their cloud and IIoT in Industry 4.0 across OT/ICS (operational technology/industrial control... |

Cloud | ★★ | ||

| 2024-04-26 19:34:32 | CORNE CISO: sboms maléfiques;Pioneer Zero-Trust Slams Cloud Security;MITER \\'s ivanti CISO Corner: Evil SBOMs; Zero-Trust Pioneer Slams Cloud Security; MITRE\\'s Ivanti Issue (lien direct) |

Notre collection des perspectives de rapport et de l'industrie les plus pertinentes pour ceux qui guident les stratégies de cybersécurité et se sont concentrées sur SECOPS.Également inclus: mandats de licence de sécurité;un passage aux exigences de correction de quatre jours;Leçons sur OWASP pour LLMS.

Our collection of the most relevant reporting and industry perspectives for those guiding cybersecurity strategies and focused on SecOps. Also included: security license mandates; a move to four-day remediation requirements; lessons on OWASP for LLMs. |

Cloud | ★★★ | ||

| 2024-04-26 19:12:08 | Todckat APT Group Honne les tactiques d'expiltration des données, exploite les outils légitimes ToddyCat APT Group Hones Data Exfiltration Tactics, Exploits Legitimate Tools (lien direct) |

#### Targeted Geolocations - Oceania - Southeast Asia - South Asia - East Asia - Central Asia #### Targeted Industries - Government Agencies & Services - Defense ## Snapshot Kaspersky reports the APT group ToddyCat has been observed targeting governmental organizations, particularly defense-related ones in the Asia-Pacific region, with the goal of stealing sensitive information on an industrial scale. ## Description They employ various tools and techniques, including traffic tunneling and the creation of reverse SSH tunnels, to maintain constant access to compromised infrastructure. The attackers utilize disguised OpenSSH private key files, execute scripts to modify folder permissions, create SSH tunnels to redirect network traffic, and employ the SoftEther VPN package to potentially facilitate unauthorized access and data exfiltration. Additionally, they use various files and techniques, such as concealing file purposes, copying files through shared resources, and tunneling to legitimate cloud providers, to gain access to victim hosts and evade detection. The threat actors initially gain access to systems by installing servers, modifying server settings, and utilizing tools like Ngrok and Krong to redirect C2 traffic and create tunnels for unauthorized access. They also employ the FRP client, a data collection tool named "cuthead", and a tool called "WAExp" to search for and collect browser local storage files containing data from the web version of WhatsApp. The attackers demonstrate a sophisticated and evolving approach to data collection and exfiltration, utilizing multiple tools and techniques to achieve their objectives. ## Recommendations Microsoft recommends the following mitigations to reduce the impact of Information stealer threats. - Check your Office 365 email filtering settings to ensure you block spoofed emails, spam, and emails with malware. Use [Microsoft Defender for Office 365](https://learn.microsoft.com/microsoft-365/security/office-365-security/defender-for-office-365?ocid=magicti_ta_learndoc) for enhanced phishing protection and coverage against new threats and polymorphic variants. Configure Microsoft Defender for Office 365 to [recheck links on click](https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-links-about?ocid=magicti_ta_learndoc) and [delete sent mail](https://learn.microsoft.com/microsoft-365/security/office-365-security/zero-hour-auto-purge?ocid=magicti_ta_learndoc) in response to newly acquired threat intelligence. Turn on [safe attachments policies](https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-attachments-policies-configure?ocid=magicti_ta_learndoc) to check attachments to inbound email. - Encourage users to use Microsoft Edge and other web browsers that support SmartScreen, which identifies and blocks malicious websites, including phishing sites, scam sites, and sites that host malware. - Turn on [cloud-delivered protection](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/configure-block-at-first-sight-microsoft-defender-antivirus?ocid=magicti_ta_learndoc) in Microsoft Defender Antivirus, or the equivalent for your antivirus product, to cover rapidly evolving attacker tools and techniques. Cloud-based machine learning protections block a majority of new and unknown variants. - Enforce MFA on all accounts, remove users excluded from MFA, and strictly [require MFA](https://learn.microsoft.com/azure/active-directory/identity-protection/howto-identity-protection-configure-mfa-policy?ocid=magicti_ta_learndoc) from all devices, in all locations, at all times. - Enable passwordless authentication methods (for example, Windows Hello, FIDO keys, or Microsoft Authenticator) for accounts that support passwordless. For accounts that still require passwords, use authenticator apps like Microsoft Authenticator for MFA. [Refer to this article](https://learn.microsoft.com/azure/active-directory/authentic | Ransomware Spam Malware Tool Threat Industrial Cloud | ★★ | ||

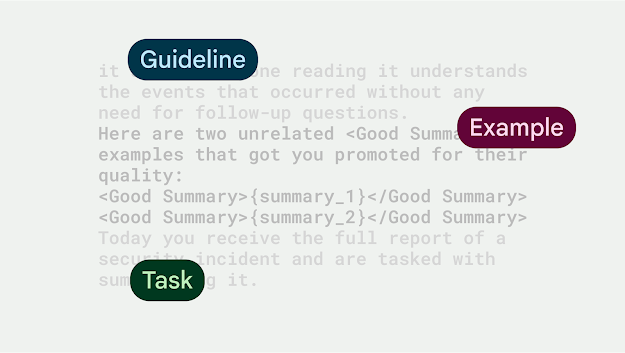

| 2024-04-26 18:33:10 | Accélération de la réponse aux incidents en utilisant une AI générative Accelerating incident response using generative AI (lien direct) |

Lambert Rosique and Jan Keller, Security Workflow Automation, and Diana Kramer, Alexandra Bowen and Andrew Cho, Privacy and Security Incident Response IntroductionAs security professionals, we\'re constantly looking for ways to reduce risk and improve our workflow\'s efficiency. We\'ve made great strides in using AI to identify malicious content, block threats, and discover and fix vulnerabilities. We also published the Secure AI Framework (SAIF), a conceptual framework for secure AI systems to ensure we are deploying AI in a responsible manner. Today we are highlighting another way we use generative AI to help the defenders gain the advantage: Leveraging LLMs (Large Language Model) to speed-up our security and privacy incidents workflows. IntroductionAs security professionals, we\'re constantly looking for ways to reduce risk and improve our workflow\'s efficiency. We\'ve made great strides in using AI to identify malicious content, block threats, and discover and fix vulnerabilities. We also published the Secure AI Framework (SAIF), a conceptual framework for secure AI systems to ensure we are deploying AI in a responsible manner. Today we are highlighting another way we use generative AI to help the defenders gain the advantage: Leveraging LLMs (Large Language Model) to speed-up our security and privacy incidents workflows. |

Tool Threat Industrial Cloud | |||

| 2024-04-26 13:00:25 | 7 Essentials Chaque gestion de la posture de sécurité des données (DSPM) doit avoir 7 Essentials Every Data Security Posture Management (DSPM) Must Have (lien direct) |

> Un effet secondaire intéressant de la prolifération du développement de logiciels natifs du cloud est les lignes floues entre les rôles des équipes Infosec et DevOps pour protéger les données de l'application et des utilisateurs.Jusqu'à récemment, DevSecops consistait principalement à sécuriser et à protéger le code, les outils utilisés dans le SDLC et l'infrastructure des applications \\ 'contre les vulnérabilités, les fuites et les erreurs de configuration potentiels.Aujourd'hui, les données sensibles ne vit plus dans des bases de données sécurisées et centralisées.Au lieu de cela, il est dispersé dans des instances fluides et amorphes sur diverses plates-formes cloud et hybrides, ce qui rend le problème de la protection des données.Si vous regardez les chiffres, l'état de la sécurité des données aujourd'hui est carrément terrifiant.[& # 8230;]

>An interesting side-effect of the proliferation of cloud-native software development is the blurred lines between the roles of InfoSec and DevOps teams in protecting application and user data. Until recently, DevSecOps was mostly about securing and protecting the code, the tools used in the SDLC, and the applications\' infrastructure from potential vulnerabilities, leaks, and misconfigurations. Today, sensitive data no longer lives in secure and centralized databases. Instead, it\'s scattered in fluid and amorphic instances on various cloud and hybrid platforms, making data protection everyone\'s problem. If you look at the numbers, the state of data security today is downright terrifying. […] |

Tool Vulnerability Cloud | ★★★ |

To see everything:

Our RSS (filtrered)