What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-02-01 15:21:36 | Les pirates liés à l'Inde ciblent le Pakistan avec des logiciels espions dans une nouvelle campagne India-linked hackers target Pakistan with spyware in new campaign (lien direct) |

Les pirates suspects parrainés par l'État indien ont utilisé des escroqueries romantiques pour attirer les victimes du Pakistan pour installer des applications malveillantes, infectant leurs appareils par des logiciels malveillants d'espionnage, selon de nouvelles recherches.Le groupe, connu sous le nom de patchwork, a créé au moins 12 applications Android malveillantes, y compris MeetMe, le chat de Let \\, le chat rapide et le rafaqat, et les a distribués via Google Play et autres

Les pirates suspects parrainés par l'État indien ont utilisé des escroqueries romantiques pour attirer les victimes du Pakistan pour installer des applications malveillantes, infectant leurs appareils par des logiciels malveillants d'espionnage, selon de nouvelles recherches.Le groupe, connu sous le nom de patchwork, a créé au moins 12 applications Android malveillantes, y compris MeetMe, le chat de Let \\, le chat rapide et le rafaqat, et les a distribués via Google Play et autres

Suspected Indian state-sponsored hackers have used romance scams to lure victims in Pakistan into installing malicious apps, infecting their devices with spying malware, according to new research. The group, known as Patchwork, created at least 12 malicious Android apps, including MeetMe, Let\'s Chat, Quick Chat, and Rafaqat, and distributed them through Google Play and other

Suspected Indian state-sponsored hackers have used romance scams to lure victims in Pakistan into installing malicious apps, infecting their devices with spying malware, according to new research. The group, known as Patchwork, created at least 12 malicious Android apps, including MeetMe, Let\'s Chat, Quick Chat, and Rafaqat, and distributed them through Google Play and other |

Malware Mobile | ★★★ | ||

| 2024-02-01 13:19:38 | Plus d'applications Android criblées de logiciels malveillants repérés sur Google Play More Android apps riddled with malware spotted on Google Play (lien direct) |

Un cheval de Troie à distance Android (rat) connu sous le nom de Vajraspy a été trouvé dans 12 applications malveillantes, dont six étaient disponibles sur Google Play à partir du 1er avril 2021 au 10 septembre 2023. [...]

An Android remote access trojan (RAT) known as VajraSpy was found in 12 malicious applications, six of which were available on Google Play from April 1, 2021, through September 10, 2023. [...] |

Malware Mobile | ★★★ | ||

| 2024-02-01 10:30:00 | Vajraspy: un patchwork d'applications d'espionnage VajraSpy: A Patchwork of espionage apps (lien direct) |

Les chercheurs de l'ESET ont découvert plusieurs applications Android portant Vajraspy, un rat utilisé par le groupe Patchwork Apt

ESET researchers discovered several Android apps carrying VajraSpy, a RAT used by the Patchwork APT group |

Mobile | ★★★ | ||

| 2024-02-01 08:00:00 | Revenir vers l\'ancien Twitter, c\'est possible avec Old Twitter Layout (lien direct) | L'extension Old Twitter Layout 2023 ramène l'apparence de Twitter de 2015 avec des fonctionnalités telles que chronologie chronologique, mode sombre, suppression de publicités et téléchargement de vidéos. Disponible pour Chrome, Opera, Brave, Chromium, Firefox et Edge, elle offre des options personnalisables, des raccourcis clavier et un support mobile. | Mobile | ★★★ | ||

| 2024-02-01 00:00:20 | Citibank a poursuivi pour ne pas protéger les clients contre les hacks Citibank Sued For Failing To Protect Customers Against Hacks (lien direct) |

Citibank, l'une des plus grandes banques des États-Unis, a été poursuivie mardi par le procureur général de New York Letitia James pour avoir prétendument échoué à protéger ses clients et refuser de rembourser les victimes de fraude électronique. Le procès, déposé auprès du tribunal de district américain du district sud de New York, affirme que Citibank ne met pas en œuvre de solides protections en ligne pour empêcher les prises de contrôle des comptes non autorisés, induire les clients en erreur au sujet de leurs droits après que leurs comptes soient piratés et que l'argent volé, etrefuse illégalement de rembourser les victimes de fraude, déclare un communiqué de presse. Le bureau du procureur général (OAG) affirme en outre que les protocoles et procédures de sécurité laxiste de Citibank \\ et les systèmes de surveillance inefficaces ont coûté des millions de dollars à New York Citibank - dans certains cas, leurs économies de vie aux escrocs et aux escrocs et aux escrocpirates.Il a également constaté que la banque n'avait pas répondu & # 8220; de manière appropriée et rapidement », ce qui a fait perdre des millions. aux clients. "Les banques sont censées être l'endroit le plus sûr pour garder de l'argent, mais la négligence de Citibank \\ a permis aux escrocs de voler des millions de dollars aux gens travailleurs", a déclaré Général James dans un communiqué de presse. «De nombreux New-Yorkais comptent sur les services bancaires en ligne pour payer les factures ou pour économiser pour de grandes jalons, et si une banque ne peut pas sécuriser ses comptes de clients, ils échouent dans leur devoir le plus élémentaire.Il n'y a aucune excuse pour l'échec de Citi \\ à protéger et à empêcher des millions de dollars d'être volés des comptes des clients et mon bureau ne radrera pas le comportement illégal de grandes banques. » Le procureur général a également donné des exemples de victimes de New York perdant des dizaines de milliers de dollars en raison d'une fraude.Dans un exemple, une victime a cliqué sur un lien malveillant dans le message reçu qui semblait provenir de Citi, qui lui a demandé de se connecter à un site Web ou d'appeler sa branche locale.Lorsque le client a appelé sa succursale locale pour signaler l'activité suspecte, il aurait dit à la victime de ne pas s'en soucier. Trois jours plus tard, le client a découvert qu'un escroc a changé son mot de passe bancaire, inscrit à des virements métalliques en ligne, transféré 70 000 $ de ses économies à son compte courant, puis exécuté électroniquement un transfert métallique de 40 000 $.Le client a continué à contacter la banque pendant des semaines et a également soumis des affidavits, mais finalement, on lui a dit que sa demande de fraude avait été refusée. Dans un communiqué, Citibank a déclaré que la société "travaillait extrêmement dur" pour prévenir les menaces pour ses clients et les aide à récupérer les pertes lorsque cela est possible. «Les banques ne sont pas tenues de rendre les clients entiers lorsque ces clients suivent les instructions des criminels et les banques ne peuvent voir aucune indication que les clients sont trompés.Cependant, compte tenu de la poussée à l'échelle de l'industrie de la fraude par fil au cours des dernières années, nous avons pris des mesures proactives pour protéger nos clients avec des comptes de sécurité, des outils de prévention de la fraude intuitifs, des idées claires sur les dernières escroqueries,et stimuler la sensibilisation et l'éducation des clients », a ajouté l'entreprise. «Nos actions ont considérablement réduit les pertes de fraude par fil du client, et nous restons déterminés à investir dans des mesures de | Tool Mobile | ★★★ | ||

| 2024-01-31 14:15:23 | Exploit publié pour une faille d'élévation locale Android impactant 7 OEM Exploit released for Android local elevation flaw impacting 7 OEMs (lien direct) |

Un exploit de preuve de concept (POC) pour un défaut local d'altitude de privilège impactant au moins sept fabricants d'équipements d'origine Android (OEM) est désormais accessible au public sur GitHub.Cependant, comme l'exploit nécessite un accès local, sa version sera principalement utile aux chercheurs.[...]

A proof-of-concept (PoC) exploit for a local privilege elevation flaw impacting at least seven Android original equipment manufacturers (OEMs) is now publicly available on GitHub. However, as the exploit requires local access, its release will mostly be helpful to researchers. [...] |

Threat Mobile | ★★★ | ||

| 2024-01-31 12:00:00 | Apple et Google viennent de corriger leurs premiers défauts zéro-jour de l'année Apple and Google Just Patched Their First Zero-Day Flaws of the Year (lien direct) |

Plus: Google corrige des dizaines de bogues Android, Microsoft déploie près de 50 patchs, Mozilla Squashes 15 Firefox Flaws, et plus encore.

Plus: Google fixes dozens of Android bugs, Microsoft rolls out nearly 50 patches, Mozilla squashes 15 Firefox flaws, and more. |

Vulnerability Threat Mobile | ★★★ | ||

| 2024-01-31 10:30:00 | ESET Research Podcast: Chatgpt, The Moveit Hack et Pandora ESET Research Podcast: ChatGPT, the MOVEit hack, and Pandora (lien direct) |

Un chatbot AI Kindle par inadvertance un boom de la cybercriminalité, des bandits de ransomware pluncent des organisations sans déploiement

An AI chatbot inadvertently kindles a cybercrime boom, ransomware bandits plunder organizations without deploying ransomware, and a new botnet enslaves Android TV boxes |

Ransomware Hack Mobile | ChatGPT | ★★★ | |

| 2024-01-30 23:43:17 | Fuite de données pour les objets connectés passant par Things Mobile ? (lien direct) | [Info ZATAZ] - Des pirates informatiques viennent de diffuser plus de 10 000 informations sur des cartes sim françaises uniquement dédiées aux objets connectés.... | Mobile | ★★ | ||

| 2024-01-30 21:55:00 | Apple avertit que les changements de téléchargement d'iPhone augmenteront les cyber-menaces Apple Warns iPhone Sideloading Changes Will Increase Cyber Threats (lien direct) |

Le géant de la technologie dit que le fait d'être plus ouvert pour se conformer aux réglementations de l'UE entraîne des risques tels que les logiciels malveillants, la fraude et les escroqueries.

The tech giant says that being more open to comply with EU regulations brings risks such as malware, fraud, and scams. |

Malware Mobile | ★★★ | ||

| 2024-01-30 15:15:27 | IBM Security MaaS360 Announces Partnership with Zimperium (lien direct) | > IBM Security s'associe à Zimperium pour offrir aux organisations une solution complète pour gérer et protéger leur écosystème mobile.

>IBM Security joins forces with Zimperium to offer organizations a comprehensive solution to manage and protect their mobile ecosystem. |

Mobile | ★ | ||

| 2024-01-30 15:15:27 | IBM Security Maas360 annonce un partenariat avec Zimperium IBM Security MaaS360 Announces Partnership with Zimperium (lien direct) |

> IBM Security s'associe à Zimperium pour offrir aux organisations une solution complète pour gérer et protéger leur écosystème mobile.

>IBM Security joins forces with Zimperium to offer organizations a comprehensive solution to manage and protect their mobile ecosystem. |

Mobile | ★ | ||

| 2024-01-30 14:18:18 | NIS2 : pourquoi faut-il s\'y préparer sans attendre ? (lien direct) | D''ici octobre 2024, tous les Etats membres devront l'appliquer dans le cadre de leur législation nationale. Zimperium, la plateforme de sécurité mobile de référence pour les appareils et les applications, dresse la liste des 8 points clés à retenir sur NIS 2 - Points de Vue | Mobile | ★★ | ||

| 2024-01-30 13:51:14 | Les applications iPhone exploitent les notifications pour la collecte de données iPhone Apps Exploit Notifications for Data Collection (lien direct) |

> Des enquêtes récentes ont révélé que plusieurs applications iPhone ont exploité des notifications système pour accéder illicitement aux utilisateurs & # 8217;Informations privées, incitant Apple à appliquer des directives de surveillance plus strictes et à mettre à jour les directives dans l'App Store pour empêcher de telles violations de confidentialité.Les notifications, conçues pour fournir aux utilisateurs des informations et des rappels en temps opportun, ont été manipulées par certaines applications pour recueillir des données personnelles & # 8230;

>Recent investigations have revealed that several iPhone applications have exploited system notifications to illicitly access users’ private information, prompting Apple to enforce stricter oversight and update guidelines within the App Store to prevent such privacy violations. Notifications, designed to provide users with timely information and reminders, were manipulated by certain applications to gather personal data … |

Threat Mobile | ★★ | ||

| 2024-01-30 12:00:18 | Passer sans effort vers PassKeys sur des téléphones Pixel avec Google Password Manager Effortlessly upgrade to Passkeys on Pixel phones with Google Password Manager (lien direct) |

Posted by Sherif Hanna, Group Product Manager, Pixel Security

Helping Pixel owners upgrade to the easier, safer way to sign in

Your phone contains a lot of your personal information, from financial data to photos. Pixel phones are designed to help protect you and your data, and make security and privacy as easy as possible. This is why the Pixel team has been especially excited about passkeys-the easier, safer alternative to passwords.

Passkeys are safer because they\'re unique to each account, and are more resistant against online attacks such as phishing. They\'re easier to use because there\'s nothing for you to remember: when it\'s time to sign in, using a passkey is as simple as unlocking your device with your face or fingerprint, or your PIN/pattern/password.

Google is working to accelerate passkey adoption. We\'ve launched support for passkeys on Google platforms such as Android and Chrome, and recently we announced that we\'re making passkeys a default option across personal Google Accounts. We\'re also working with our partners across the industry to make passkeys available on more websites and apps.

Recently, we took things a step further. As part of last December\'s Pixel Feature Drop, we introduced a new feature to Google Password Manager: passkey upgrades. With this new feature, Google Password Manager will let you discover which of your accounts support passkeys, and help you upgrade with just a few taps.

This new passkey upgrade experience is now available on Pixel phones (starting from Pixel 5a) as well as Pixel Tablet. Google Password manager will incorporate these updates for other platforms in the future.

Best of all, today we\'re happy to announce that we\'ve teamed up with Adobe, Best Buy, DocuSign, eBay, Kayak, Money Forward, Nintendo, PayPal, Uber, Yahoo! Japan-and soon, TikTok as well, to help bring you this easy passkey upgrade experience and usher you into the passwordless future.

Best of all, today we\'re happy to announce that we\'ve teamed up with Adobe, Best Buy, DocuSign, eBay, Kayak, Money Forward, Nintendo, PayPal, Uber, Yahoo! Japan-and soon, TikTok as well, to help bring you this easy passkey upgrade experience and usher you into the passwordless future.

If you have an account with one of these early launch partners, Google Password Manager on Pixel will helpfully guide you to the exact location on the partner\'s website or app where you can upgrade to a passkey. There\'s no need to manually hunt for the option in acc

If you have an account with one of these early launch partners, Google Password Manager on Pixel will helpfully guide you to the exact location on the partner\'s website or app where you can upgrade to a passkey. There\'s no need to manually hunt for the option in acc |

Mobile | Uber | ★★★ | |

| 2024-01-30 10:15:11 | Fairberry Project apporte un clavier matériel au Fairphone Fairberry project brings a hardware keyboard to the Fairphone (lien direct) |

Miss Hardware Qwerty?Réchauffez votre fer à souder et votre imprimante 3D Projet non trivial de Hacker Hacker \\ pour souder un clavier BlackBerry à un FacetLab Android est mis à jour avec un PCB standard.… | Mobile | ★★ | ||

| 2024-01-29 20:41:30 | Acteurs de menace vendant une base de données 1,8 To d'utilisateurs mobiles indiens Threat Actors Selling 1.8TB Database of Indian Mobile Users (lien direct) |

> Par deeba ahmed

Deux groupes d'acteurs de menace, à savoir Cybo Crew et Unit8200, vendent apparemment la même base de données avec un prix de 3 000 $

Ceci est un article de HackRead.com Lire le post original: Acteurs de menace vendant une base de données de 1,8 To des utilisateurs mobiles indiens

>By Deeba Ahmed Two groups of threat actors, namely CYBO CREW and UNIT8200, are apparently selling the same database with a price tag of $3,000. This is a post from HackRead.com Read the original post: Threat Actors Selling 1.8TB Database of Indian Mobile Users |

Threat Mobile | ★★ | ||

| 2024-01-29 10:57:54 | Cartes de crédit de l'UE et des États-Unis, 750 m de données mobiles indiennes à risque;Subway frappé par Lockbit EU & US Credit Cards, 750M Indian Mobile Data at Risk; Subway Hit by LockBit (lien direct) |

L'équipe Web de Socradar Dark a identifié des incidents critiques dans le paysage cyber-menace sur le ...

The SOCRadar Dark Web Team identified critical incidents in the cyber threat landscape over the... |

Threat Mobile | ★★★ | ||

| 2024-01-27 12:33:07 | Le terrain avant Linux: laissez \\ parler des ordinateurs de bureau Unix The Land Before Linux: Let\\'s talk about the Unix desktops (lien direct) |

Il faut plus que l'open source, il prend aujourd'hui des normes ouvertes et un consensus opinion , grâce à Android et Chromeos, Linux est un système d'exploitation de l'utilisateur final important.Mais, avant Linux, il y avait d'importants ordinateurs de bureau Unix, bien que la plupart d'entre eux ne l'ont jamais fait.…

It takes more than open source, it takes open standards and consensus Opinion Today, thanks to Android and ChromeOS, Linux is an important end-user operating system. But, before Linux, there were important Unix desktops, although most of them never made it.… |

Mobile | ★★ | ||

| 2024-01-26 14:00:00 | Les logiciels espions Pegasus ciblent les journalistes togolais \\ 'Appareils mobiles Pegasus Spyware Targets Togolese Journalists\\' Mobile Devices (lien direct) |

Une enquête sur les intrusions de 2021 a révélé de multiples infections sur les téléphones des journalistes du pays africain.

An investigation into 2021 intrusions uncovered multiple infections on the phones of journalists in the African country. |

Mobile | ★★★ | ||

| 2024-01-26 01:37:35 | Le projet IDE Fueled IDE de Google \\ est essaie de vous montrer comment votre application fonctionne sur Android, iOS Google\\'s AI-fueled IDE Project IDX tries to show you how your app runs on Android, iOS (lien direct) |

Travail en cours, approche avec prudence Google a ajouté une nouvelle série de fonctionnalités à Project IDX, son environnement de développement basé sur le cloud.…

Work in progress, approach with caution Google has added a fresh round of features to Project IDX, its cloud-based development environment.… |

Mobile | ★★★ | ||

| 2024-01-24 12:00:00 | Utilisez WhatsApp sur Android?Soyez prêt à payer les sauvegardes de messages Use WhatsApp on Android? Be Prepared to Pay for Message Backups (lien direct) |

Quiconque espère enregistrer tous ses chats WhatsApp sur son téléphone Android peut bientôt devoir attraper un abonnement Google One.

Anyone hoping to save all of their WhatsApp chats on their Android phone may need to snag a Google One subscription soon. |

Mobile | ★★★ | ||

| 2024-01-23 21:00:00 | La sécurité antivol d'Apple \\ ralentit les escrocs iPhone Apple\\'s Anti-Theft Security Slows Down iPhone Crooks (lien direct) |

La nouvelle mise à jour iOS comprend la protection des appareils volés qui limite ce que les utilisateurs peuvent faire sur leurs iPhones lorsqu'ils sont loin des emplacements connus (tels que la maison ou le travail), pour empêcher les criminels de procéder à des modifications non autorisées.

The new iOS update includes Stolen Device Protection which limits what users can do on their iPhones when away from known locations (such as home or work), to prevent criminals from making unauthorized changes. |

Mobile | ★★★ | ||

| 2024-01-23 15:00:00 | OnePlus 12 Review: matériel parfaitement poli OnePlus 12 Review: Perfectly Polished Hardware (lien direct) |

OnePlus \\ 'Nouveau téléphone Android 800 $ a toutes les spécifications que vous voulez, et semble très polie pour démarrer.

OnePlus\' new $800 Android phone has all the specs you\'d want, and looks very polished to boot. |

Mobile | ★★ | ||

| 2024-01-23 14:54:56 | Comment appeler en privé sur iPhone: 4 méthodes faciles How to call privately on iPhone: 4 easy methods (lien direct) |

… | Mobile | ★★ | ||

| 2024-01-23 13:00:32 | AppDome étend la défense des bots mobiles Appdome Extends Mobile Bot Defense (lien direct) |

AppDome étend le leadership de la défense des robots mobiles

Annonce la défense des robots entièrement portable pour tout pare-feu d'application Web et les nouvelles données de défense de bot dans ThreatScope ™ Mobile XDR

-

revues de produits

Appdome Extends Mobile Bot Defense Leadership Announces Fully Portable Bot Defense for Any Web Application Firewall and New Bot Defense Data in ThreatScope™ Mobile XDR - Product Reviews |

Mobile | ★★ | ||

| 2024-01-23 08:00:00 | Radion – Pour découvrir vos prochains jeux vidéos (lien direct) | Radion est une application gratuite pour iOS/Android, décrite comme une encyclopédie pour les gamers, permettant de suivre l'actualité des jeux vidéo, de gérer sa collection, de suivre ses progrès et de recevoir des recommandations personnalisées. Elle offre également une plateforme sociale pour le partage d'expériences entre joueurs. | Mobile | ★★★ | ||

| 2024-01-22 22:05:00 | Mavengate Attack pourrait permettre aux pirates de détourner Java et Android via des bibliothèques abandonnées MavenGate Attack Could Let Hackers Hijack Java and Android via Abandoned Libraries (lien direct) |

Plusieurs bibliothèques publiques et populaires abandonnées mais toujours utilisées dans les applications Java et Android ont été trouvées sensibles à une nouvelle méthode d'attaque de la chaîne d'approvisionnement logicielle appelée Mavengate.

"L'accès aux projets peut être détourné grâce aux achats de noms de domaine et comme la plupart des configurations de construction par défaut sont vulnérables, il serait difficile ou même impossible de savoir si une attaque était effectuée

Several public and popular libraries abandoned but still used in Java and Android applications have been found susceptible to a new software supply chain attack method called MavenGate. "Access to projects can be hijacked through domain name purchases and since most default build configurations are vulnerable, it would be difficult or even impossible to know whether an attack was being performed |

Mobile | ★★★ | ||

| 2024-01-22 21:03:51 | Nouvel An, nouvelles embauches, nouveaux appareils: coup de pied de l'année avec la sécurité des points finaux New Year, New Hires, New Devices: Kick Start the Year with Endpoint Security (lien direct) |

> Alors que nous accueillons la nouvelle année, les entreprises du monde entier se préparent à la croissance et à l'expansion.Plongez \\ dans certains des menaces que les appareils mobiles peuvent faire face et explorer comment la défense des menaces mobiles de Zimperium (MTD) peut aider les entreprises à protéger votre entreprise.

>As we welcome the new year, businesses around the world are gearing up for growth and expansion. Let\'s dive into some of the threats mobile devices can face and explore how Zimperium Mobile Threat Defense (MTD) can help enterprises protect your enterprise. |

Threat Mobile | ★★ | ||

| 2024-01-22 18:27:55 | Comment cloner un téléphone Android en secret : 3 méthodes simples (lien direct) | >Cloner un téléphone est si simple que même un enfant peut comprendre ce qu’il faut faire. Il suffit de prendre l’appareil, de le connecter à l’ordinateur, de cliquer sur quelques boutons et c’est tout. Nous l’avons tous fait à un moment ou à un autre de notre vie. C’est tellement pratique pour la sauvegarde des […] The post Comment cloner un téléphone Android en secret : 3 méthodes simples first appeared on UnderNews. | Mobile | ★★★ | ||

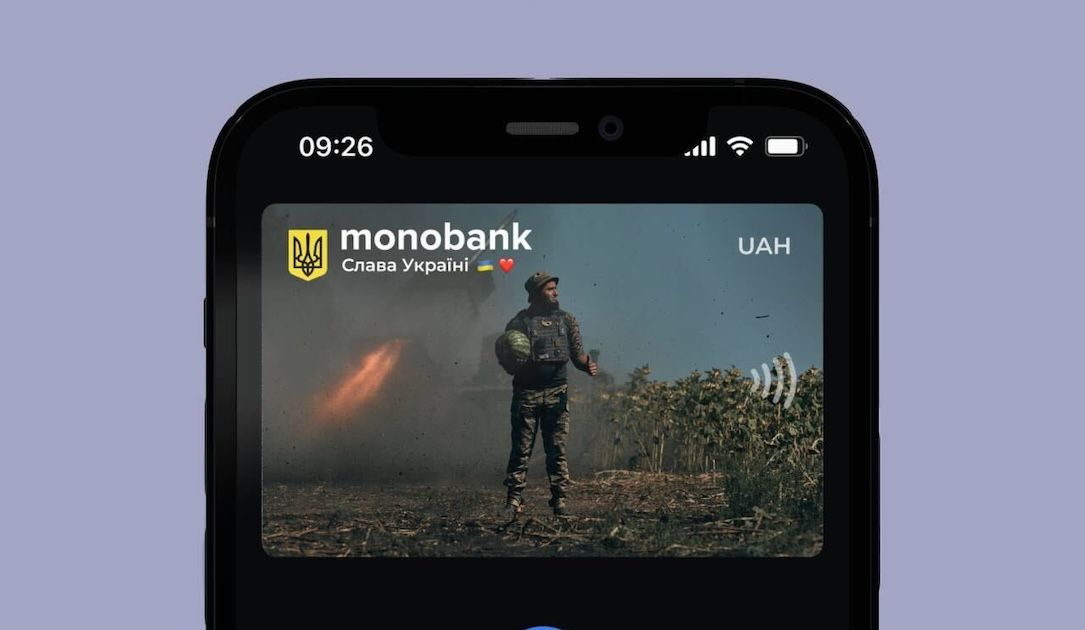

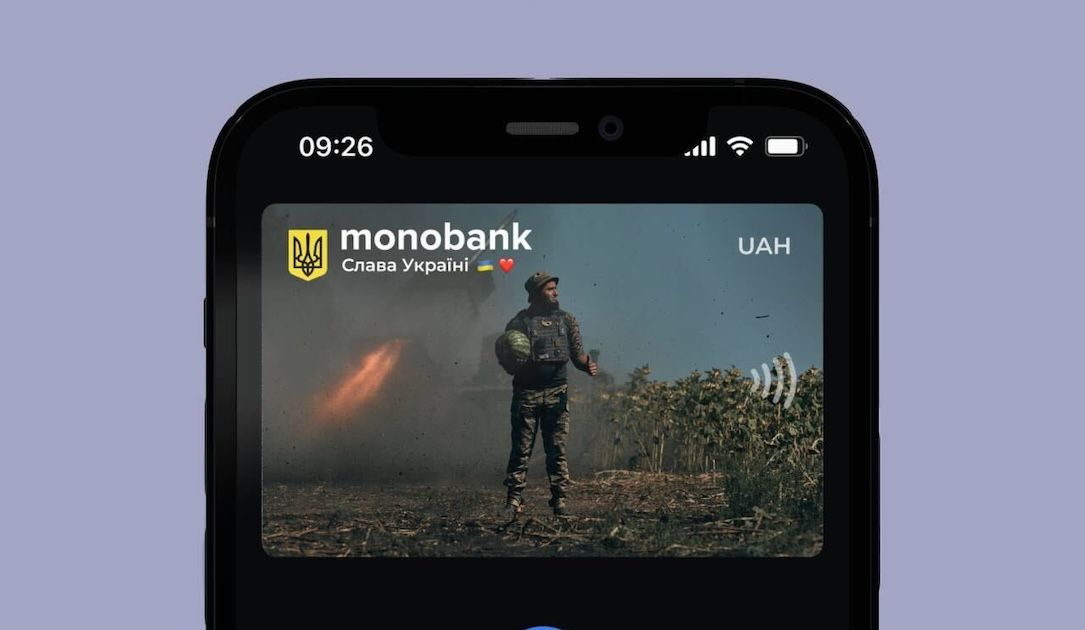

| 2024-01-22 17:07:00 | La banque mobile ukrainienne voit un pic dans les incidents DDOS \\ 'non-stop \\' Ukrainian mobile bank sees a spike in \\'non-stop\\' DDoS incidents (lien direct) |

L'une des banques en ligne les plus populaires d'Ukraine \\, Monobank, a été ciblée par une attaque de déni de service distribué (DDOS) - la dernière d'une vague continue d'incidents contre les institutions financières ukrainiennes.Selon le PDG de la société \\, Oleh Horokhovskyi, la banque a dû faire face à ses La plus grande attaque de tous les temps , avec 580 millions de demandes de service sur troisjours.Pendant

L'une des banques en ligne les plus populaires d'Ukraine \\, Monobank, a été ciblée par une attaque de déni de service distribué (DDOS) - la dernière d'une vague continue d'incidents contre les institutions financières ukrainiennes.Selon le PDG de la société \\, Oleh Horokhovskyi, la banque a dû faire face à ses La plus grande attaque de tous les temps , avec 580 millions de demandes de service sur troisjours.Pendant

One of Ukraine\'s most popular online banks, Monobank, was targeted by a distributed denial-of-service (DDoS) attack over the weekend - the latest in an ongoing wave of incidents against Ukrainian financial institutions. According to the company\'s CEO, Oleh Horokhovskyi, the bank faced its largest attack ever, with 580 million service requests over three days. During

One of Ukraine\'s most popular online banks, Monobank, was targeted by a distributed denial-of-service (DDoS) attack over the weekend - the latest in an ongoing wave of incidents against Ukrainian financial institutions. According to the company\'s CEO, Oleh Horokhovskyi, the bank faced its largest attack ever, with 580 million service requests over three days. During |

Mobile | ★★★ | ||

| 2024-01-22 06:28:10 | Huawei se prépare à se séparer d'Android sur les appareils de consommation avec Harmonyos ensuite Huawei prepares to split from Android on consumer devices with HarmonyOS Next (lien direct) |

vante le noyau personnalisé qui crèse Linux, à venir pour les développeurs et plus tard pour les parieurs Huawei la semaine dernière a détaillé une version majeure de ses harmonyos qui verra le géant chinois se briser avec l'écosystème Linux.…

Touts custom kernel that creams Linux, coming soon for devs and later for punters Huawei last week detailed a major release of its HarmonyOS that will see the Chinese giant break with the Linux ecosystem.… |

Mobile | ★★★ | ||

| 2024-01-19 16:36:00 | iPhone, les capteurs de lumière ambiante Android permettent un espionnage furtif iPhone, Android Ambient Light Sensors Allow Stealthy Spying (lien direct) |

Les capteurs de lumière ambiante sur les écrans de disque intelligente peuvent effectivement être transformés en appareil photo, ouvrant un autre chemin pour espionner les victimes involontaires.

Ambient light sensors on smart-device screens can effectively be turned into a camera, opening up yet another path to snooping on unwitting victims. |

Mobile | ★★★ | ||

| 2024-01-19 10:25:00 | L'Agence américaine de cybersécurité avertit une vulnérabilité Ivanti EPMM activement exploitée U.S. Cybersecurity Agency Warns of Actively Exploited Ivanti EPMM Vulnerability (lien direct) |

L'Agence américaine de sécurité de la cybersécurité et de l'infrastructure (CISA) jeudi et NBSP; Additiond & NBSP; une faille critique désormais paire impactant le Catalogue Ivanti Endpoint Manager (EPMM) et MobileIron Core à son catalogue Vulnérabilités exploité (KEV) connu, indiquant qu'il est activement activement exploité (KEV)exploité dans la nature.

La vulnérabilité en question est & nbsp; CVE-2023-35082 & nbsp; (Score CVSS: 9.8), un contournement d'authentification

The U.S. Cybersecurity and Infrastructure Security Agency (CISA) on Thursday added a now-patched critical flaw impacting Ivanti Endpoint Manager Mobile (EPMM) and MobileIron Core to its Known Exploited Vulnerabilities (KEV) catalog, stating it\'s being actively exploited in the wild. The vulnerability in question is CVE-2023-35082 (CVSS score: 9.8), an authentication bypass |

Vulnerability Mobile | ★★★ | ||

| 2024-01-19 02:05:00 | Banques mobiles Bases: les menaces émergentes et comment répondre Mobile Banking Heists: The Emerging Threats and How to Respond (lien direct) |

> L'année dernière a connu des progrès technologiques importants dans la gestion bancaire et financière qui ont considérablement amélioré la commodité pour les clients tout en augmentant les risques de sécurité qui ne devraient pas être pris à la légère.Le secteur financier a transformé les appareils mobiles en un guichet automatique personnel pour les clients, offrant des services allant des paiements [& # 8230;]

>The past year has witnessed significant technological advancements in the banking and financial management which have greatly improved convenience for customers while also increasing security risks that should not be taken lightly. The financial industry has transformed mobile devices into a personal ATM for customers, offering services ranging from payments […] |

Mobile | ★★★ | ||

| 2024-01-18 14:42:53 | Microsoft teste un accès instantané aux photos Android dans Windows 11 Microsoft tests instant access to Android photos in Windows 11 (lien direct) |

Microsoft prévoit de fournir aux utilisateurs de Windows 11 un accès presque instantané aux photos et captures d'écran qu'ils ont adoptées sur leurs smartphones Android.[...]

Microsoft plans to provide Windows 11 users with almost instant access to photos and screenshots they\'ve taken on their Android smartphones. [...] |

Mobile | ★★ | ||

| 2024-01-18 12:00:00 | Comment précommander le Galaxy S24 de Samsung \\, et quel modèle acheter How to Preorder Samsung\\'s Galaxy S24, and Which Model to Buy (lien direct) |

Les précommandes sont en direct pour les nouveaux téléphones Android de Samsung \\.Nous décomposons les spécifications clés pour vous aider à choisir la bonne.

Preorders are live for Samsung\'s newest Android phones. We break down the key specs to help you choose the right one. |

Mobile | ★ | ||

| 2024-01-17 18:41:15 | 5 meilleurs VPN pour Android en 2024 5 Best VPNs for Android in 2024 (lien direct) |

Explorez les meilleurs VPN pour les appareils Android.Découvrez quel VPN offre la meilleure sécurité, vitesse et fonctionnalités pour votre appareil Android.

Explore the best VPNs for Android devices. Find out which VPN offers the best security, speed and features for your Android device. |

Mobile | ★★ | ||

| 2024-01-17 15:52:00 | La nouvelle méthode Ishutdown expose des logiciels espions cachés comme Pegasus sur votre iPhone New iShutdown Method Exposes Hidden Spyware Like Pegasus on Your iPhone (lien direct) |

Les chercheurs en cybersécurité ont identifié une "méthode légère" appelée & nbsp; Ishutdown & nbsp; pour identifier de manière fiable des signes de logiciels espions sur les appareils Apple iOS, y compris des menaces notoires comme NSO Group \\ 'S & nbsp; Pegasus, Quadream \' s & nbsp; Reign, and Intellexa \\ 's & nbsp; Predator. & nbsp;

Kaspersky, qui a analysé un ensemble d'iphones compromis avec Pegasus, a déclaré que les infections laissaient les traces dans un fichier

Cybersecurity researchers have identified a "lightweight method" called iShutdown for reliably identifying signs of spyware on Apple iOS devices, including notorious threats like NSO Group\'s Pegasus, QuaDream\'s Reign, and Intellexa\'s Predator. Kaspersky, which analyzed a set of iPhones that were compromised with Pegasus, said the infections left traces in a file |

Mobile Technical | ★★★ | ||

| 2024-01-17 13:54:47 | Bigpanzi Botnet infecte 170 000 boîtes de télévision Android avec malware Bigpanzi botnet infects 170,000 Android TV boxes with malware (lien direct) |

Un syndicat de cybercriminalité auparavant inconnu nommé \\ 'bigpanzi \' fait de l'argent important en infectant Android TV et Ecos-top Boxes dans le monde depuis au moins 2015. [...]

A previously unknown cybercrime syndicate named \'Bigpanzi\' has been making significant money by infecting Android TV and eCos set-top boxes worldwide since at least 2015. [...] |

Malware Mobile | ★★★ | ||

| 2024-01-17 13:03:47 | Les scripts Ishutdown peuvent aider à détecter les logiciels espions iOS sur votre iPhone iShutdown scripts can help detect iOS spyware on your iPhone (lien direct) |

Les chercheurs en sécurité ont constaté que les infections par des logiciels espions de haut niveau Pegasus, Reign et Predator pouvaient être découverts sur des appareils mobiles Appromisés en vérifiant Shutdown.log, un fichier journal système qui stocke des événements de redémarrage.[...]

Security researchers found that infections with high-profile spyware Pegasus, Reign, and Predator could be discovered on compromised Apple mobile devices by checking Shutdown.log, a system log file that stores reboot events. [...] |

Mobile | ★★★ | ||

| 2024-01-17 09:49:06 | iPhone : Apple devient le numéro un mondial des smartphones (lien direct) | Apple est devenu pour la première fois le plus grand fabricant mondial de smartphones en volume, détrônant Samsung après 12 ans de domination. | Mobile | ★★ | ||

| 2024-01-16 18:04:00 | Apple frappe la part de marché des smartphones «de tous les temps», prend la n ° 1 pour 2023 Apple hits “all-time high” smartphone market share, takes #1 spot for 2023 (lien direct) |

Apple a battu tous les OEM Android tout en vendant des téléphones considérablement plus chers.

Apple beat all the Android OEMs while selling dramatically more expensive phones. |

Mobile | ★★ | ||

| 2024-01-16 11:00:00 | Prédictions inhabituelles et stimulantes pour la cybersécurité en 2024 Unusual, thought-provoking predictions for cybersecurity in 2024 (lien direct) |

This is part one of a three-part series written by AT&T Cybersecurity evangelist Theresa Lanowitz. It’s intended to be future-looking and provocative and to encourage discussion. The author wants to assure you that no generative AI was used in any part of this blog. Entering 2024 brings us well into the third decade of the new millennium. Do you recall how tentatively and maybe naively we approached the year 2000, otherwise known as Y2K? We stressed over two bytes in COBOL programs and regression tested every line of code to ensure our systems were ready to go at midnight on January 1, 2000. The clock struck 12, and the world breathed a collective sigh of relief – we survived the predicted digital disaster. And just like that, off we went - to create web, mobile, and cloud apps, to turn embedded software into the Internet of Things (IoT), and to democratize computing in a way that was only a dream just 23 years ago. With massive shifts and changes in computing in the wake, it’s time to ask: where are we going in 2024, and what cybersecurity opportunities and challenges lie ahead? Maturing the industry: It’s the business that matters. Cybersecurity is not about fear, uncertainty, and doubt (FUD). It is about delivering business outcomes such as boarding a plane quicker to mitigate flight delay penalties, heating or cooling my house efficiently to manage energy consumption in various climates, or reducing waste in manufacturing to minimize product recalls. Notice there was no mention of security, data, network, coding, or anything remotely IT-centric or technical in the stated business outcomes above. We must aspire to this when thinking about our businesses and cybersecurity. It must be about the business first, advancing the customer experience, and removing friction. Cybersecurity is now a business requirement. For cybersecurity to be part of business planning, cybersecurity teams need to become members of the business teams. Over the past three years, the cybersecurity market has rapidly matured. We are in the midst of market consolidation, with individual point products being acquired and integrated into platform offerings. These platform offerings will continue to evolve by acquiring smaller vendors, partnering, and innovating. The platform vendors clearly see the need for cybersecurity to be a part of the business conversation and want to act as a business partner and trusted advisor, not merely a product provider. Cybersecurity budgets are changing, creating an approach to get funding differently. This year, our research revealed an unexpected change: money is being redistributed as computing moves closer to the data source. Our respondents reported they are investing in new computing development – in this case, edge computing - in a way that’s different from what we’ve seen in the past. They are proactively investing in strategy and planning, the network, application development, and security to create a balanced, collaborative ecosystem. The big surprise isn’t a new secret weapon or killer application. The surprise is what’s needed: a new way of thinking about resource allocation. You’ll still need your usual hardware, software, storage, and security buckets. How you balance those expenses is what’s different. As computing moves closer to the data source, every deployment should contribute to the b | Tool Mobile Prediction Cloud Technical | ★★★ | ||

| 2024-01-14 10:32:54 | Graphène: Android Android Auto-Recouots Bloquer les exploits du micrologiciel GrapheneOS: Frequent Android auto-reboots block firmware exploits (lien direct) |

Grapheneos, un système d'exploitation basé sur Android axé sur la confidentialité et la sécurité, a publié une série de tweets sur X suggérant qu'Android devrait introduire de fréquents réapparition automatique pour rendre les fournisseurs de logiciels médico-légaux pour exploiter les défauts du firmware et l'espion des utilisateurs.[...]

GrapheneOS, a privacy and security-focused Android-based operating system, has posted a series of tweets on X suggesting that Android should introduce frequent auto-reboots to make it harder for forensic software vendors to exploit firmware flaws and spy on the users. [...] |

Threat Mobile | ★★★ | ||

| 2024-01-12 19:14:35 | Android 15 pourrait ramener les widgets d'écran de verrouillage Android 15 might bring back lock screen widgets (lien direct) |

Après que iOS 16 ait réintroduit les widgets d'écran de verrouillage, Google dépousse son ancien code.

After iOS 16 reintroduced lock screen widgets, Google is dusting off its old code. |

Mobile | ★★★ | ||

| 2024-01-12 08:00:00 | Nearby Share – Le Airdrop officiel d\'Android (lien direct) | Nearby Share, développé par Google, facilite le partage de fichiers sur Android et Windows (64 bits, Windows 10+). Activez Bluetooth, localisation et Nearby Share, puis rapprochez les appareils pour partager facilement fichiers et vidéos sans câbles ni clés USB. La technologie est en constante évolution pour offrir une expérience utilisateur optimale. | Mobile | ★★★ | ||

| 2024-01-11 14:18:14 | MiraclePtr: protéger les utilisateurs contre les vulnérabilités sans utilisation sans plateformes MiraclePtr: protecting users from use-after-free vulnerabilities on more platforms (lien direct) |

Posted by Keishi Hattori, Sergei Glazunov, Bartek Nowierski on behalf of the MiraclePtr team

Welcome back to our latest update on MiraclePtr, our project to protect against use-after-free vulnerabilities in Google Chrome. If you need a refresher, you can read our previous blog post detailing MiraclePtr and its objectives.

More platforms

We are thrilled to announce that since our last update, we have successfully enabled MiraclePtr for more platforms and processes:

In June 2022, we enabled MiraclePtr for the browser process on Windows and Android.

In September 2022, we expanded its coverage to include all processes except renderer processes.

In June 2023, we enabled MiraclePtr for ChromeOS, macOS, and Linux.

Furthermore, we have changed security guidelines to downgrade MiraclePtr-protected issues by one severity level!

Evaluating Security Impact

First let\'s focus on its security impact. Our analysis is based on two primary information sources: incoming vulnerability reports and crash reports from user devices. Let\'s take a closer look at each of these sources and how they inform our understanding of MiraclePtr\'s effectiveness.

Bug reports

Chrome vulnerability reports come from various sources, such as:

Chrome Vulnerability Reward Program participants,

our fuzzing infrastructure,

internal and external teams investigating security incidents.

For the purposes of this analysis, we focus on vulnerabilities that affect platforms where MiraclePtr was enabled at the time the issues were reported. We also exclude bugs that occur inside a sandboxed renderer process. Since the initial launch of MiraclePtr in 2022, we have received 168 use-after-free reports matching our criteria.

What does the data tell us? MiraclePtr effectively mitigated 57% of these use-after-free vulnerabilities in privileged processes, exceeding our initial estimate of 50%. Reaching this level of effectiveness, however, required additional work. For instance, we not only rewrote class fields to use MiraclePtr, as discussed in the previous post, but also added MiraclePtr support for bound function arguments, such as Unretained pointers. These pointers have been a significant source of use-after-frees in Chrome, and the additional protection allowed us to mitigate 39 more issues.

Moreover, these vulnerability reports enable us to pinpoint areas needing improvement. We\'re actively working on adding support for select third-party libraries that have been a source of use-after-free bugs, as well as developing a more advanced rewriter tool that can handle transformations like converting std::vector into std::vector. We\'ve also made sever

What does the data tell us? MiraclePtr effectively mitigated 57% of these use-after-free vulnerabilities in privileged processes, exceeding our initial estimate of 50%. Reaching this level of effectiveness, however, required additional work. For instance, we not only rewrote class fields to use MiraclePtr, as discussed in the previous post, but also added MiraclePtr support for bound function arguments, such as Unretained pointers. These pointers have been a significant source of use-after-frees in Chrome, and the additional protection allowed us to mitigate 39 more issues.

Moreover, these vulnerability reports enable us to pinpoint areas needing improvement. We\'re actively working on adding support for select third-party libraries that have been a source of use-after-free bugs, as well as developing a more advanced rewriter tool that can handle transformations like converting std::vector into std::vector. We\'ve also made sever |

Tool Vulnerability Threat Mobile | ★★★ | ||

| 2024-01-10 23:15:50 | La Chine prétend avoir fissuré la fonction aérienne d'Apple \\ China Claims To Have Cracked Apple\\'s AirDrop Feature (lien direct) |

Une institution chinoise soutenue par l'État aurait élaboré un moyen d'identifier le numéro de téléphone, l'adresse e-mail et le nom des expéditeurs qui partagent du contenu via la fonction de lagramme aérien d'Apple. . Cette décision fait partie des efforts plus larges du gouvernement de Pékin \\ pour éliminer & # 8220; contenu indésirable & # 8221;. Pour ceux qui ne le savent pas, AirDrop est un outil crypté de bout en bout qui permet aux utilisateurs d'envoyer sans fil des photos, des vidéos, des documents, et plus encore aux autres appareils iOS et ordinateurs Mac, ce qui signifie que même Apple ne peut pas décrypter le contenu de laMatériaux que vous transférez. Pendant les transferts, la fonctionnalité ne partage que le nom de l'appareil (qui peut être défini sur n'importe quoi) et ne divulgue pas le numéro de téléphone et l'adresse e-mail associés au téléphone. selon un nouveau bloomberg report , Le Pékin Wangshendongjian, le Pékin de Chine, l'institut d'évaluation judiciaire de Wangshendongjian a développé une méthode pour faire un journal des appareils cryptés d'un iPhone \\ pour identifier les chiffres et les e-mails des expéditeurs qui partagent le contenu Airdrop. «Le cas des informations incorrectes diffusées via« Airdrop »sur les téléphones mobiles a permis les difficultés techniques de la traçabilité anonyme par Airdrop, a amélioré l'efficacité et la précision de la détection de cas, et a empêché la propagation des remarques inappropriées et une mauvaise influence potentielle,"Le Bureau municipal de la justice de Pékin a déclaré dans un | Tool Mobile Technical | ★★★★ | ||

| 2024-01-10 20:43:43 | L'ordinateur portable de Lenovo détachable est deux ordinateurs distincts, exécute Windows et Android Detachable Lenovo laptop is two separate computers, runs Windows and Android (lien direct) |

Le Lenovo Thinkbook Plus Gen 5 Hybrid combine le meilleur (?) Des deux mondes.

The Lenovo ThinkBook Plus Gen 5 Hybrid combines the best (?) of both worlds. |

Mobile | ★★★ |

To see everything:

Our RSS (filtrered)