What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-02-27 14:00:00 | 5 meilleurs services VPN (2024): pour les routeurs, PC, iPhone, Android, et plus encore 5 Best VPN Services (2024): For Routers, PC, iPhone, Android, and More (lien direct) |

Il n'a pas résolu tous vos problèmes de confidentialité, mais un réseau privé virtuel peut faire de vous une cible moins tentante pour les pirates.

It won\'t solve all of your privacy problems, but a virtual private network can make you a less tempting target for hackers. |

Mobile | ★★ | ||

| 2024-02-27 11:39:55 | Le coût humain des pannes mobiles révélés comme 80% en face de la vie critique, des impacts financiers ou de sécurité en raison de la perte de connectivité Human cost of mobile outages revealed as 80% face life critical, financial or security impacts due to lost connectivity (lien direct) |

Le coût humain des pannes mobiles révélés comme 80% en face de la vie critique, des impacts financiers ou de sécurité en raison de la perte de connectivité

Près de 1 sur 2 (43%) des entreprises du monde entier disent que les problèmes de connectivité ont provoqué «la vie affectant les changements» au personnel ou aux utilisateurs de leurs produits Un quart de toutes les entreprises (25%) Dites qu'ils ont été piratés en raison de problèmes de connectivité 82% des chefs d'entreprise au Royaume-Uni ont connu des problèmes de connectivité avec 97% de ceux qui indiquent une forme de panne chaque mois Parmi les dirigeants des entreprises britanniques qui ont subi des problèmes de connectivité, 90% disent avoir perdu les ventes ou les clients en résultat direct Les deux tiers de toutes les entreprises disent que la connectivité des données IoT est devenue plusCritique au cours des deux dernières années, 32% affirmant qu'ils développeraient de nouveaux services ou produits avec une meilleure résilience

-

rapports spéciaux

Human cost of mobile outages revealed as 80% face life critical, financial or security impacts due to lost connectivity Almost 1 in 2 (43%) of businesses globally say connectivity problems have caused “life affecting changes” to either staff or the users of their products A quarter of all businesses (25%) say they have been hacked due to connectivity issues 82% of business leaders in the UK have experienced connectivity issues with 97% of those stating some form of outage every month Among the UK businesses leaders who\'ve suffered connectivity issues, 90% say they have lost sales or customers as a direct result Two thirds of all businesses say IoT data connectivity has become more critical in the last two years, with 32% saying they would develop new services or products with better resilience - Special Reports |

Mobile | ★★★ | ||

| 2024-02-27 11:00:00 | L'évolution du point de terminaison - passant des critères de terminaison traditionnels aux charges de travail cloud ou conteneurisées et les solutions de sécurité pour les protéger The endpoint evolution - Evolving from traditional endpoints to cloud or containerized workloads and the security solutions to protect them (lien direct) |

As organizations grow and more endpoints are added across the enterprise, they create an increasingly broad attack surface sophisticated attackers are looking to compromise. According to the 2019 Endpoint Security Trends Report 70% of breaches originate at the endpoint¹. That is likely because endpoints typically represent the Intersection between humans and machines creating vulnerable points of entry for cybercriminals. This is why it is increasingly important to secure your endpoints.

Growth in endpoints

An endpoint is defined as any computing device that communicates back and forth with a network to which it is connected. Some end user devices serve as an interface with human users while others are servers that communicate with other endpoints on the network. Traditional endpoints began as physical devices including servers, workstations, desktops, and laptops, all connected to a corporate network. When smartphones and tablets became handheld computing devices with access to corporate email, document sharing and collaboration tools the number of endpoints at least doubled.

Then came the rise of the Internet of Things (IoT) including devices like printers, webcams, smartwatches, and thermostats, all of which are connected to the network. Industries like healthcare and manufacturing are using millions of IoT sensors to collect and exchange data. This continued growth in IoT only increases the number of endpoints that need to be protected.

Another contribution to the growth in endpoints is the migration to the cloud. It is estimated that 67% of enterprise infrastructure is cloud-based². This cloud transformation is the evolution from physical devices to virtualization and containerization.

Endpoint virtualization

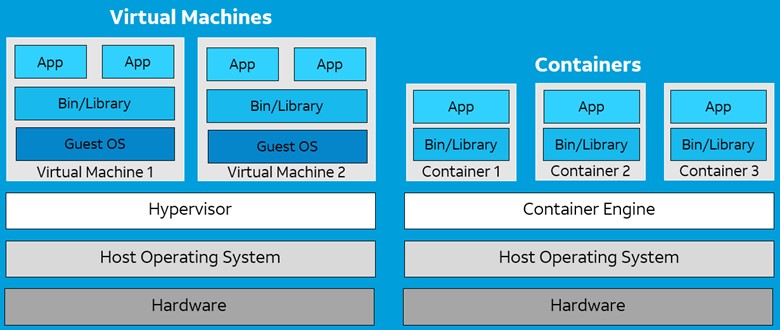

The cloud is a multi-tenant environment where multiple users run services on the same server hardware. Virtualization and containerization are both virtualization technologies that separate the host operating system from the programs that run in them.

Virtualization is achieved using a hypervisor, which splits CPU, RAM, and storage resources between multiple virtual machines (VMs). Each VM behaves like a separate computer that gets a guest operating system and each VM is independent of each other. This allows organizations to run multiple OS instances on a single server.

Containerization, on the other hand, runs a single host OS instance and uses a container engine to help package applications into container images that can be easily deployed and re-used. By splitting each individual application function or microservice into containers they can operate independently to improve enterprise resilience and scalability. Kubernetes then manages the orchestration of multiple containers. VMs and containers present very different security challenges so let’s look at the evolution of endpoint security and the solutions that meet the needs of complex customer environments.

Securing endpoints

For decades, organizations have heavily relied on antivirus (AV) software to secure endpoints. However, traditional antivirus worked by matching known malicious signatures in a database and can no longer protect against today’s sophisticated threats. Modern endpoint security solutions are less signature-based and much more behavior-based. Endpoint protection platforms (EPP) offer cloud native architectures that provide a layered defense against fileless attacks using machine learning and behavioral AI to protect against malicious activity. Endpoint detection and response (EDR) solutions went beyond protection by recording and storing endpoint-system level behaviors to detect malicious threats.

EDR solutions use data analytics combined with threat intelligence feeds to provide incident responders with the forensic data for completing investigations and threat hunting. In addi

Virtualization is achieved using a hypervisor, which splits CPU, RAM, and storage resources between multiple virtual machines (VMs). Each VM behaves like a separate computer that gets a guest operating system and each VM is independent of each other. This allows organizations to run multiple OS instances on a single server.

Containerization, on the other hand, runs a single host OS instance and uses a container engine to help package applications into container images that can be easily deployed and re-used. By splitting each individual application function or microservice into containers they can operate independently to improve enterprise resilience and scalability. Kubernetes then manages the orchestration of multiple containers. VMs and containers present very different security challenges so let’s look at the evolution of endpoint security and the solutions that meet the needs of complex customer environments.

Securing endpoints

For decades, organizations have heavily relied on antivirus (AV) software to secure endpoints. However, traditional antivirus worked by matching known malicious signatures in a database and can no longer protect against today’s sophisticated threats. Modern endpoint security solutions are less signature-based and much more behavior-based. Endpoint protection platforms (EPP) offer cloud native architectures that provide a layered defense against fileless attacks using machine learning and behavioral AI to protect against malicious activity. Endpoint detection and response (EDR) solutions went beyond protection by recording and storing endpoint-system level behaviors to detect malicious threats.

EDR solutions use data analytics combined with threat intelligence feeds to provide incident responders with the forensic data for completing investigations and threat hunting. In addi |

Malware Tool Vulnerability Threat Mobile Cloud | ★★ | ||

| 2024-02-27 01:54:13 | Google pour ramener le modèle Gemini en ligne dans quelques semaines après avoir réglé les étalonnages des couleurs historiques Google to bring Gemini model back online in a few weeks after adjusting historical color calibrations (lien direct) |

Pendant que vous attendez, les appareils Android commenceront à utiliser Gen AI pour faire des choses comme résumer les chats de groupe Google espère réintégrer les capacités de génération d'images de Gemini \\ dans les deux prochaines semaines commeIl se déroule pour résoudre un problème qui a empêché le service de texte à image du modèle \\ de représenter les blancs.…

While you wait, Android devices will start to use gen AI to do stuff like summarize group chats Google hopes to reinstate Gemini\'s AI image-generating abilities in the next couple of weeks as it races to fix an issue that prevented the model\'s text-to-image service from depicting White people.… |

Mobile | ★★ | ||

| 2024-02-26 16:30:00 | Expert avertit une activité de logiciels malveillants en pleine croissance Expert Warns of Growing Android Malware Activity (lien direct) |

Kaspersky a déclaré qu'en 2023, le nombre d'attaques mobiles a grimpé à près de 33,8 millions

Kaspersky said that in 2023, the number of mobile attacks soared to nearly 33.8 million |

Malware Mobile | ★★ | ||

| 2024-02-26 14:10:38 | Qualcomm inserte Genai dans les smartphones de la méga-salon de l'industrie \\ Qualcomm inserts GenAI into smartphones at industry\\'s mega tradeshow (lien direct) |

ce que les fans d'Android manquaient, Amirite?Un paramètre de 7 milliards LLM qui accepte les invites d'image et de voix? mwc Qualcomm va grand sur AI à MWC, où il montre un paramètre de 7 milliards de 7 milliardsModèle fonctionnant sur un téléphone Android, ainsi qu'un centre en ligne pour aider les développeurs mobiles à mélanger les modèles dans leurs applications, et l'IA a permis de se faire du dernier modem 5G et de silicium Wi-Fi 7.…

Just what Android fans were missing, amirite? A 7 billion parameter LLM that accepts image and voice prompts? MWC Qualcomm is going big on AI at MWC, where it\'s showing off a 7 billion parameter large language model running on an Android phone, along with an online hub to help mobile devs blend models into their apps, and AI infused into its latest 5G modem and Wi-Fi 7 silicon.… |

Mobile | ★★ | ||

| 2024-02-26 13:27:39 | L'ID polaire est le rival de l'identification du visage pour les téléphones Android, et pourrait même battre Apple Polar ID Is the Face ID Rival for Android Phones, and Could Even Beat Apple (lien direct) |

La technologie biométrique de Metalenz \\ est sur le point de donner enfin à donner aux propriétaires Android une forme plus sûre de reconnaissance faciale - et avec le temps pourrait même vérifier la peau des croissances cancéreuses ou mesurer la qualité de l'air.

Metalenz\'s biometric tech is poised to finally give Android owners a more secure form of facial recognition-and in time could even check skin for cancerous growths or measure air quality. |

Mobile | ★★ | ||

| 2024-02-26 08:55:56 | Thales et Google Scale ESIM à travers l'écosystème Android Thales and Google scale eSIM across Android Ecosystem (lien direct) |

Thales et Google Scale ESIM à travers l'écosystème Android

Thales Esim Discovery Solution exécutera Google Discovery Service pour l'activation transparente des appareils Android. avec plus de 300 plateformes ESIM déployées dans le monde entier, Thales contribue activement à rendre le monde non seulement plus connecté, mais aussiCyber-sécurisé du bord au noyau. La collaboration fait passer la commodité des utilisateurs au niveau supérieur, car il simplifie et accélère l'activation des appareils et les utilisateurs \\ 'Profile Provisioning.

-

revues de produits

Thales and Google scale eSIM across Android Ecosystem Thales eSIM Discovery solution will run Google Discovery Service for seamless activation of Android devices. With 300+ eSIM platforms deployed worldwide, Thales actively contributes to making the world not just more connected, but also cyber-secured from the edge to the core. The collaboration takes user convenience to the next level, as it simplifies and speeds up devices activation and users\' profile provisioning. - Product Reviews |

Mobile | ★★ | ||

| 2024-02-26 08:54:43 | Thales et Google valorisent l\'eSIM pour l\'ensemble de l\'écosystème Android (lien direct) | Thales et Google valorisent l'eSIM pour l'ensemble de l'écosystème Android La solution Thales eSIM Discovery renforce le service Google Discovery pour une activation optimale de la connectivité des appareils Android. Avec plus de 300 plateformes eSIM déployées dans le monde entier, Thales contribue activement à rendre le monde non seulement plus connecté, mais aussi plus cyber-sécurisé. Cette collaboration améliore ainsi drastiquement l'expérience utilisateur en simplifiant et en accélérant l'activation des appareils et le provisionnement des abonnements. - Produits | Mobile | ★★★ | ||

| 2024-02-26 08:00:20 | Le paysage des menaces de logiciels malveillants mobiles en 2023 The mobile malware threat landscape in 2023 (lien direct) |

Ce rapport détaille les statistiques et les tendances clés associées aux logiciels malveillants mobiles: Google Play Trojans, Malicents Messaging App Mods et autres.

This report details statistics and key trends associated with mobile malware: Google Play Trojans, malicious messaging app mods, and others. |

Malware Threat Studies Mobile | ★★★★ | ||

| 2024-02-25 15:00:00 | Xiaomi 14 Revue: solide mais sans intérêt Xiaomi 14 Review: Solid but Uninspiring (lien direct) |

Le Xiaomi 14 compact et raffiné est un très bon téléphone Android, mais il ne se démarque pas parmi d'autres combinés à un prix similaire.

The compact and refined Xiaomi 14 is a very good Android phone, but it fails to stand out among other similarly priced handsets. |

Mobile | ★★ | ||

| 2024-02-23 11:00:00 | Détection des connexions anormales O365 et des techniques d'évasion Detecting anomalous O365 logins and evasion techniques (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Summary Businesses across multiple industries, regardless of size, are at risk of being targeted with Microsoft 365 phishing campaigns. These campaigns trick users into visiting fake Microsoft login page where threat actors capture the user’s credentials. Even accounts with MFA can be victim to these types of attacks. There are several ways in which MFA is being bypassed with these types of campaigns. MFA Fatigue is one of the ways threat actors are bypassing MFA and this method attempts to exploit human error by repeatedly logging in with the stolen credentials causing an overwhelming number of MFA prompts in attempts to get the user to approve the login. Another MFA bypass technique is SIM Swapping. A SIM card is a small chip that your mobile carrier uses to hold identification information to tie your phone to you and your mobile carrier. Threat actors have found a weakness in this because there are scenarios where a customer may need a new SIM card (for example, they lost their phone). Carriers can transfer your identification information from your old SIM card to new one. SIM Swapping is when a threat actor abuses this feature and impersonates you to convince your mobile carrier to switch your phone number to a SIM card that is in the threat actor’s possession. This then allows the threat actor to receive MFA codes sent to your number via phone call or SMS. | Tool Threat Mobile Cloud | ★★★ | ||

| 2024-02-22 16:20:43 | La Russie arrête trois membres présumés de ransomwares de blocs de suceur Russia arrests three alleged SugarLocker ransomware members (lien direct) |

Les autorités russes ont identifié et arrêté trois membres présumés d'un gang de ransomware local appelé Sugarlocker.Le groupe opère sous le couvert d'une entreprise technologique légitime appelée Shtazi-it, offrant des services pour le développement de pages de destination, d'applications mobiles et de magasins en ligne, selon a report by F.A.C.C.T., a Russia-based company that was involved in

Les autorités russes ont identifié et arrêté trois membres présumés d'un gang de ransomware local appelé Sugarlocker.Le groupe opère sous le couvert d'une entreprise technologique légitime appelée Shtazi-it, offrant des services pour le développement de pages de destination, d'applications mobiles et de magasins en ligne, selon a report by F.A.C.C.T., a Russia-based company that was involved in

Russian authorities have identified and arrested three alleged members of a local ransomware gang called SugarLocker. The group operates under the guise of a legitimate tech company called Shtazi-IT, offering services for the development of landing pages, mobile apps, and online stores, according to a report by F.A.C.C.T., a Russia-based company that was involved in

Russian authorities have identified and arrested three alleged members of a local ransomware gang called SugarLocker. The group operates under the guise of a legitimate tech company called Shtazi-IT, offering services for the development of landing pages, mobile apps, and online stores, according to a report by F.A.C.C.T., a Russia-based company that was involved in |

Ransomware Mobile | ★★★ | ||

| 2024-02-21 21:46:00 | Les nouvelles vulnérabilités Wi-Fi exposent les appareils Android et Linux aux pirates New Wi-Fi Vulnerabilities Expose Android and Linux Devices to Hackers (lien direct) |

Les chercheurs en cybersécurité ont identifié deux défauts de contournement d'authentification dans le logiciel Wi-Fi open source trouvé dans les appareils Android, Linux et Chromeos qui pourraient inciter les utilisateurs à rejoindre un clone malveillant d'un réseau légitime ou permettre à un attaquant de rejoindre un réseau de confiance sans un mot de passe.

Les vulnérabilités, suivies sous le nom de CVE-2023-52160 et CVE-2023-52161, ont été découvertes à la suite d'un

Cybersecurity researchers have identified two authentication bypass flaws in open-source Wi-Fi software found in Android, Linux, and ChromeOS devices that could trick users into joining a malicious clone of a legitimate network or allow an attacker to join a trusted network without a password. The vulnerabilities, tracked as CVE-2023-52160 and CVE-2023-52161, have been discovered following a |

Vulnerability Mobile | ★★ | ||

| 2024-02-21 12:44:40 | Diversifier les défenses: Fjordphantom Malware montre l'importance d'une approche à plusieurs volets Diversifying Defenses: FjordPhantom Malware Shows Importance of a Multi-Pronged Approach (lien direct) |

> Les équipes de sécurité doivent combiner les angles de détection côté client et côté serveur afin d'avoir les meilleures chances d'atténuer le risque de malware mobile avancé.

>Security teams need to combine the angles of client-side and server-side detection in order to have the best chance of mitigating the risk of advanced mobile malware. |

Malware Mobile | ★★ | ||

| 2024-02-20 22:48:25 | New Wave of \\ 'anatsa \\' Banking Trojans cible les utilisateurs d'Android en Europe New Wave of \\'Anatsa\\' Banking Trojans Targets Android Users in Europe (lien direct) |

Les utilisateurs ont déjà téléchargé des gouttes pour les logiciels malveillants du Play Store officiel de Google plus de 100 000 fois depuis novembre dernier.

Users have already downloaded droppers for the malware from Google\'s official Play store more than 100,000 times since last November. |

Malware Mobile | ★★ | ||

| 2024-02-20 16:37:07 | Sécuriser le monde numérique d\'aujourd\'hui et demain : Kaspersky présente son écosystème cyber étendu au MWC 2024 (lien direct) | >Kaspersky annonce sa participation au Mobile World Congress (MWC) de Barcelone, en Espagne, qui se tiendra du 26 au 29 février 2024. A cette occasion, la société présentera un écosystème avancé et évolutif des produits de cybersécurité les plus éprouvés pour les entreprises, y compris certains n'ayant jamais été exposés au MWC, ainsi que des […] The post Sécuriser le monde numérique d'aujourd'hui et demain : Kaspersky présente son écosystème cyber étendu au MWC 2024 first appeared on UnderNews. | Mobile | ★★★ | ||

| 2024-02-20 11:34:54 | Anatsa Android Banking Trojan continue de se propager via Google Play Anatsa Android Banking Trojan Continues to Spread via Google Play (lien direct) |

> Les récentes attaques de chevaux de Troie d'Android Anatsa sont devenues plus ciblées, montrant une évolution des tactiques.

>Recent Anatsa Android banking trojan attacks have become more targeted, showing an evolution in tactics. |

Mobile | ★★ | ||

| 2024-02-20 11:00:00 | Un guide fondamental pour la sécurité des points finaux A fundamental guide to endpoint security (lien direct) |

Anyone that utilizes technology in their daily lives understands that it is ever-changing, and the sentiment is especially true within the cybersecurity industry. Adversaries continue to evolve with new tactics to bypass defenses, so it is necessary that the methods of detecting and preventing these threats do so at an even more rapid pace.

However, keeping up with all the changes can be quite difficult, even for the most seasoned cybersecurity professional. The way in which we work has changed not just in where but also in how. Today employees conduct business from multiple devices, with some being company-issued and others being privately owned. Sensitive data is being stored across many locations including on these devices, within corporate data centers, and in the cloud. This means that organizations likely need more than one technology to defend their endpoints against security breach or data loss. With cybersecurity vendors marketing a wide range of branded product names for their offers, it may be challenging to determine which are ideal for your particular environment. This article aims to help demystify the various endpoint security technologies you may come across during your research, highlight the primary differences, and explain how they can complement each other. This is not intended to be an exhaustive list and it should be noted that there are some technologies that may fall into more than one category, for example, endpoint and cloud security.

Four key endpoint security technologies

To begin, let’s define exactly what an endpoint is. At the most fundamental level, an endpoint is any device that connects and exchanges data on a network. That could include traditional desktop and laptop computers, tablets, smartphones, printers, and servers. Endpoints also encompass network appliances like routers, switches, or firewalls, and a wide range of IoT devices such as wearables, security cameras, sensors, and connected medical or manufacturing equipment. But we must also think beyond the physical devices and consider virtual machines that host applications and data in public or private clouds.

Although this may seem trivial, it is important to note because they all represent entry points into the network that can be exploited and opportunities for sensitive data loss. As such, they must all be accounted for when building an endpoint security strategy. The following are some of the more common endpoint security technologies you are likely to encounter:

Unified endpoint management (UEM) or mobile device management (MDM): There is a widely accepted concept within the cybersecurity industry that you cannot effectively protect what you can’t see. Therefore, the first step in building a comprehensive endpoint security policy is to inventory all the devices accessing your network, and this can be accomplished with UEM or MDM technologies. The primary difference between the two is that MDM is for iOS and Android operating systems (OS), while UEM includes those OS plus Windows and Mac operating systems--even productivity devices and wearables in some cases. Once the devices are discovered and profiled, administrators will be able to apply consistent security policies across them, regardless of where the endpoint is located.

A key feature of both UEM and MDM is that they allow an organization to set standards regarding the security posture of devices accessing the network. For example, rules can be created that a device cannot be jailbroken and must be running on the latest O

Anyone that utilizes technology in their daily lives understands that it is ever-changing, and the sentiment is especially true within the cybersecurity industry. Adversaries continue to evolve with new tactics to bypass defenses, so it is necessary that the methods of detecting and preventing these threats do so at an even more rapid pace.

However, keeping up with all the changes can be quite difficult, even for the most seasoned cybersecurity professional. The way in which we work has changed not just in where but also in how. Today employees conduct business from multiple devices, with some being company-issued and others being privately owned. Sensitive data is being stored across many locations including on these devices, within corporate data centers, and in the cloud. This means that organizations likely need more than one technology to defend their endpoints against security breach or data loss. With cybersecurity vendors marketing a wide range of branded product names for their offers, it may be challenging to determine which are ideal for your particular environment. This article aims to help demystify the various endpoint security technologies you may come across during your research, highlight the primary differences, and explain how they can complement each other. This is not intended to be an exhaustive list and it should be noted that there are some technologies that may fall into more than one category, for example, endpoint and cloud security.

Four key endpoint security technologies

To begin, let’s define exactly what an endpoint is. At the most fundamental level, an endpoint is any device that connects and exchanges data on a network. That could include traditional desktop and laptop computers, tablets, smartphones, printers, and servers. Endpoints also encompass network appliances like routers, switches, or firewalls, and a wide range of IoT devices such as wearables, security cameras, sensors, and connected medical or manufacturing equipment. But we must also think beyond the physical devices and consider virtual machines that host applications and data in public or private clouds.

Although this may seem trivial, it is important to note because they all represent entry points into the network that can be exploited and opportunities for sensitive data loss. As such, they must all be accounted for when building an endpoint security strategy. The following are some of the more common endpoint security technologies you are likely to encounter:

Unified endpoint management (UEM) or mobile device management (MDM): There is a widely accepted concept within the cybersecurity industry that you cannot effectively protect what you can’t see. Therefore, the first step in building a comprehensive endpoint security policy is to inventory all the devices accessing your network, and this can be accomplished with UEM or MDM technologies. The primary difference between the two is that MDM is for iOS and Android operating systems (OS), while UEM includes those OS plus Windows and Mac operating systems--even productivity devices and wearables in some cases. Once the devices are discovered and profiled, administrators will be able to apply consistent security policies across them, regardless of where the endpoint is located.

A key feature of both UEM and MDM is that they allow an organization to set standards regarding the security posture of devices accessing the network. For example, rules can be created that a device cannot be jailbroken and must be running on the latest O |

Ransomware Malware Tool Vulnerability Threat Mobile Medical Cloud | ★★ | ||

| 2024-02-19 18:44:00 | Meta met en garde contre 8 entreprises spyware ciblant les appareils iOS, Android et Windows Meta Warns of 8 Spyware Firms Targeting iOS, Android, and Windows Devices (lien direct) |

Meta Plateformes a déclaré qu'il avait fallu une série de mesures pour réduire les activités malveillantes de huit entreprises différentes basées en Italie, en Espagne et aux Émirats arabes unis (U.A.E.) opérant dans l'industrie de la surveillance pour la location.

Les résultats font partie de son & nbsp; Rapport de menace adversaire & nbsp; pour le quatrième trimestre de 2023. Les logiciels espions ciblés iOS, Android et Windows.

"Leurs différents logiciels malveillants inclus

Meta Platforms said it took a series of steps to curtail malicious activity from eight different firms based in Italy, Spain, and the United Arab Emirates (U.A.E.) operating in the surveillance-for-hire industry. The findings are part of its Adversarial Threat Report for the fourth quarter of 2023. The spyware targeted iOS, Android, and Windows devices. "Their various malware included |

Malware Threat Mobile | ★★ | ||

| 2024-02-19 15:59:00 | Anatsa Android Trojan contourne Google Play Security, étend la portée des nouveaux pays Anatsa Android Trojan Bypasses Google Play Security, Expands Reach to New Countries (lien direct) |

Le cheval de Troie bancaire Android connu sous le nom de & NBSP; Anatsa & Nbsp; a élargi son objectif pour inclure la Slovaquie, la Slovénie et la Tchéche dans le cadre d'une nouvelle campagne observée en novembre 2023.

"Certains des gouttes de la campagne ont réussi à exploiter le service d'accessibilité, malgré les mécanismes de détection et de protection améliorés de Google Play" de Google "de Google" de Google; dans un rapport partagé avec le Hacker News.

The Android banking trojan known as Anatsa has expanded its focus to include Slovakia, Slovenia, and Czechia as part of a new campaign observed in November 2023. "Some of the droppers in the campaign successfully exploited the accessibility service, despite Google Play\'s enhanced detection and protection mechanisms," ThreatFabric said in a report shared with The Hacker News. |

Mobile | ★★ | ||

| 2024-02-19 14:00:00 | Le groupe NSO ajoute \\ 'mms empreintes digitales \\' Attaque zéro cliquez sur Arsenal Spyware NSO Group Adds \\'MMS Fingerprinting\\' Zero-Click Attack to Spyware Arsenal (lien direct) |

Le fournisseur du fameux logiciel espion mobile Pegasus a désormais une nouvelle méthode pour obtenir des informations critiques à partir d'iPhones cibles et d'autres appareils mobiles.

The purveyor of the infamous Pegasus mobile spyware now has a new method for obtaining critical information from target iPhones and other mobile devices. |

Mobile | ★★ | ||

| 2024-02-19 10:10:05 | iOS Trojan recueille le visage et d'autres données pour le piratage de compte bancaire iOS Trojan Collects Face and Other Data for Bank Account Hacking (lien direct) |

> Les pirates chinois utilisent des chevaux de Troie Android et iOS pour obtenir les informations nécessaires pour voler de l'argent aux victimes \\ 'comptes bancaires.

>Chinese hackers use Android and iOS trojans to obtain information needed to steal money from victims\' bank accounts. |

Mobile | ★★ | ||

| 2024-02-19 08:34:08 | Anatsa Android Malware a téléchargé 150 000 fois via Google Play Anatsa Android malware downloaded 150,000 times via Google Play (lien direct) |

Le Troie bancaire Anatsa a ciblé les utilisateurs en Europe en infectant des appareils Android via des gouttes de logiciels malveillants hébergés sur Google Play.[...]

The Anatsa banking trojan has been targeting users in Europe by infecting Android devices through malware droppers hosted on Google Play. [...] |

Malware Mobile | ★★ | ||

| 2024-02-19 07:31:13 | Google débute d'abord Android 15 Developer Aperçu sans une seule mention de l'IA Google debuts first Android 15 developer preview without a single mention of AI (lien direct) |

Attendez-vous à ce qu'il soit stable en juin, prêt pour la sortie un après juillet Google a livré le premier aperçu du développeur d'Android 15.…

Expect it to be stable in June, ready for release sometime after July Google has delivered the first developer preview of Android 15.… |

Mobile | ★★ | ||

| 2024-02-18 00:52:16 | Les pirates volent des scans d'identification de face pour voler des comptes bancaires mobiles Hackers Steal Face ID Scans To Rob From Mobile Banking Accounts (lien direct) |

Les chercheurs de Group-IB ont découvert un nouveau malware qui vole des analyses d'identité face à la création de FACTFAKES afin qu'il puisse obtenir un accès bancaire non autorisé au compte bancaire de la victime. . Selon un nouveau rapport de Group-IB, il s'agit d'une «occurrence exceptionnellement rare & # 8211;Un nouveau Troie mobile sophistiqué destiné spécifiquement aux utilisateurs iOS. »Ce trojan surnommé GoldPickaxe.ios par l'unité de renseignement des menaces du groupe-ib \\ a été lié à un acteur de menace chinois, le nom de coder Goldfactory, qui est responsable d'autres souches de logiciels malveillants tels que & # 8216; Golddigger & # 8217;, &# 8216; GolddiggerPlus, & # 8217;et & # 8216; Goldkefu. & # 8217; Le nouveau malware, qui est disponible pour Android et iOS, est basé sur le Trojan Android Golddigger et est capable de collecter des données de reconnaissance faciale, de documents d'identité et d'intercepter les SMS. & # 8220; Il est à noter que GoldPickaxe.ios est le premier trojan iOS observé par le groupe-IB qui combine les fonctionnalités suivantes: collection de victimes & # 8217;Données biométriques, documents d'identification, interceptant le SMS et proxyant le trafic par le biais des victimes & # 8217;appareils, & # 8221;Les chercheurs ont déclaré dans le rapport. & # 8220; son frère Android a encore plus de fonctionnalités que son homologue iOS, en raison de plus de restrictions et de la nature fermée d'iOS. & # 8221; Group-IB affirme que ses analystes ont remarqué des attaques principalement destinées à la région Asie-Pacifique, principalement en Thaïlande et au Vietnam, usurpant l'identité des banques locales et des organisations gouvernementales. GoldPickaxe, qui a été découvert pour la première fois en octobre 2023 et est toujours en cours, cible les utilisateurs d'Android et d'iOS.Il est considéré comme faisant partie d'une campagne Goldfactory qui a commencé en juin 2023 avec Gold Digger. Dans de telles attaques, le contact initial avec des victimes potentielles a été effectuée par les attaquants par le biais de messages de phishing ou de smirants sur l'application de ligne, l'un des services de messagerie instantanée les plus populaires de la région, en imitant les autorités gouvernementales, avant d'envoyer de fauxLes URL qui ont conduit au déploiement de GoldPickaxe sur les appareils. Par exemple, dans le cas d'Android, les criminels ont imité les responsables du ministère thaïlandais des finances et ont attiré des victimes à installer une application frauduleuse se faisant passer pour une application \\ 'Digital Pension \' à partir de sites Web se faisant passer pour des pages Google Play ouFaux sites Web d'entreprise au Vietnam, ce qui permettrait aux victimes de recevoir leur pension numériquement. Cependant, dans le cas de GoldPickaxe pour iOS, les acteurs de la menace ont initialement dirigé les victimes du logiciel TestFlight d'Apple, qui distribue un logiciel bêta, pour installer l'application malveillante.Si cette technique échouait, ils les inciteraient à installer un profil de gestion des appareils mobiles (MDM), ce qui leur donnerait un contrôle total sur l'appareil de la victime. Une fois que le cheval de Troie a été activé sur l'appareil mobile, le malware est équipé pour collecter les documents et les photos d'identification de la victime, intercepter les messages SMS entrants et le trafic proxy via l'appareil infecté de la victime.En plus de cela, la victime est également invitée à enregistrer une vidéo en tant que méthode de confirmation \\ '\' dans la fausse application. «GoldPickaxe invite la victime à enregistrer une vidéo comme méthode de confirmation dans la fausse application.La vidéo enregistrée est ensuite utilisée comme matière première pour la création de vidéos DeepFake facilitées par des services d'intelligence artificielle d'échange de visage, & # 8221;ont déclaré le | Malware Threat Mobile | ★★ | ||

| 2024-02-16 19:00:20 | Android 15 Developer Preview 1 est disponible pour le pixel 6 et plus Android 15 Developer Preview 1 is out for the Pixel 6 and up (lien direct) |

Les fonctionnalités de développeur de bas niveau incluent le support FS-Verify, plus de modes de partage d'écran.

Low-level developer features include fs-verify support, more screen-sharing modes. |

Mobile | ★★ | ||

| 2024-02-16 18:12:15 | Spynote Android Spyware pose comme des portefeuilles cryptographiques légitimes, vole des fonds SpyNote Android Spyware Poses as Legit Crypto Wallets, Steals Funds (lien direct) |

> Par deeba ahmed

des applications bancaires aux portefeuilles cryptographiques: Spynote Malware évolue pour un gain financier.

Ceci est un article de HackRead.com Lire le post original: Spynote Android Spyware pose comme des portefeuilles cryptographiques légitimes, vole des fonds

>By Deeba Ahmed From Banking Apps to Crypto Wallets: SpyNote Malware Evolves for Financial Gain. This is a post from HackRead.com Read the original post: SpyNote Android Spyware Poses as Legit Crypto Wallets, Steals Funds |

Malware Mobile | ★★ | ||

| 2024-02-15 22:03:54 | iOS, Android Malware vole des visages pour vaincre la biométrie avec des swaps IA iOS, Android Malware Steals Faces to Defeat Biometrics With AI Swaps (lien direct) |

L'Asie du Sud-Est apprend à la dure que les analyses biométriques sont presque aussi faciles à contourner que les autres types de données d'authentification, grâce à un cheval de Troie de la banque créative.

Southeast Asia is learning the hard way that biometric scans are nearly as easy to bypass as other kinds of authentication data, thanks to a creative banking Trojan. |

Malware Mobile | ★★★ | ||

| 2024-02-15 18:24:00 | Android / Spynote se déplace vers les crypto-monnaies Android/SpyNote Moves to Crypto Currencies (lien direct) |

Fortiguard étudie un nouvel échantillon chaud d'Android / Spynote, qui montre les auteurs de logiciels malveillants qui volent les crypto-monnaies des portefeuilles cryptographiques.

FortiGuard investigates a hot new sample of Android/SpyNote, which shows the malware authors stealing crypto currencies from crypto wallets. |

Malware Mobile | ★★ | ||

| 2024-02-15 15:01:00 | Hackers chinois utilisant Deepfakes dans les attaques de logiciels malveillants avancés Chinese Hackers Using Deepfakes in Advanced Mobile Banking Malware Attacks (lien direct) |

Un acteur de menace de langue chinois, le nom de code et NBSP; GoldFactory & NBSP; a été attribué au développement de chevaux de Troie bancaires hautement sophistiqués, y compris un logiciel malveillant iOS sans papiers précédemment sans papiers appelé GoldPickaxe qui est capable de récolter des documents d'identité, des données de reconnaissance faciale et d'intercéder des SM.

"La famille GoldPickaxe est disponible pour les plates-formes iOS et Android", "

A Chinese-speaking threat actor codenamed GoldFactory has been attributed to the development of highly sophisticated banking trojans, including a previously undocumented iOS malware called GoldPickaxe that\'s capable of harvesting identity documents, facial recognition data, and intercepting SMS. "The GoldPickaxe family is available for both iOS and Android platforms," |

Malware Threat Mobile | ★★★ | ||

| 2024-02-15 14:00:15 | Les cybercriminels volent des scans d'identification de visage pour pénétrer dans les comptes bancaires mobiles Cybercriminals are stealing Face ID scans to break into mobile banking accounts (lien direct) |

Les attaques compatibles DeepFake contre les utilisateurs d'Android et iOS sont des criminels de trésorerie grave Les cybercriminels ciblent les utilisateurs iOS avec des logiciels malveillants qui volent des scans d'identité en face pour pénétrer et piloter de l'argent des comptes bancaires & # 8211;considéré comme un premier monde.…

Deepfake-enabled attacks against Android and iOS users are netting criminals serious cash Cybercriminals are targeting iOS users with malware that steals Face ID scans to break into and pilfer money from bank accounts – thought to be a world first.… |

Malware Threat Mobile | ★★★★ | ||

| 2024-02-15 08:22:54 | Bittium SafeMove & Reg;Le VPN mobile a approuvé pour obtenir des données classifiées de niveau restreint en Finlande Bittium SafeMove® Mobile VPN Approved for Securing RESTRICTED Level Classified Data in Finland (lien direct) |

Bittium SafeMove & Reg;Le VPN mobile a approuvé pour sécuriser les données classifiées de niveau restreint en Finlande

-

nouvelles commerciales

Bittium SafeMove® Mobile VPN Approved for Securing RESTRICTED Level Classified Data in Finland - Business News |

Mobile | ★★ | ||

| 2024-02-15 03:00:00 | NOUVEAU \\ 'GOLD PICKAXE \\' Android, iOS malware vole votre visage pour fraude New \\'Gold Pickaxe\\' Android, iOS malware steals your face for fraud (lien direct) |

Un nouveau iOS et un cheval de Troie Android nommé \\ 'GoldPickaxe \' utilise un programme d'ingénierie sociale pour inciter les victimes à parcourir leurs visages et leurs documents d'identification, qui seraient utilisés pour générer des FAKED pour un accès bancaire non autorisé.[...]

A new iOS and Android trojan named \'GoldPickaxe\' employs a social engineering scheme to trick victims into scanning their faces and ID documents, which are believed to be used to generate deepfakes for unauthorized banking access. [...] |

Malware Mobile | ★★ | ||

| 2024-02-14 13:46:57 | LogMeonce Review (2024): Est-ce un gestionnaire de mots de passe sûr et fiable? LogMeOnce Review (2024): Is It a Safe & Reliable Password Manager? (lien direct) |

Alors que LogMeonce est livré avec beaucoup de fonctionnalités que nous voulons dans un gestionnaire de mots de passe, il est retenu par une interface utilisateur non polie et une application mobile à moitié cuite.

While LogMeOnce comes with a lot of the features we want in a password manager, it\'s held back by an unpolished user interface and a half-baked mobile application. |

Mobile | ★★ | ||

| 2024-02-13 20:17:01 | Le courtier a vendu les données de localisation des visiteurs de Planned Parenthood au groupe pro-vie, dit le sénateur Broker sold Planned Parenthood visitor location data to pro-life group, senator says (lien direct) |

Une organisation politique pro-vie a obtenu les données de localisation des téléphones portables d'un courtier et l'a utilisée pour cibler les personnes qui avaient visité 600 cliniques d'avortement à travers le pays avec des publicités, a annoncé mardi le sénateur Ron Wyden (D-Or).Wyden demande maintenant à la Federal Trade Commission (FTC) et à la Securities and Exchange Commission (SEC) à agir rapidement

Une organisation politique pro-vie a obtenu les données de localisation des téléphones portables d'un courtier et l'a utilisée pour cibler les personnes qui avaient visité 600 cliniques d'avortement à travers le pays avec des publicités, a annoncé mardi le sénateur Ron Wyden (D-Or).Wyden demande maintenant à la Federal Trade Commission (FTC) et à la Securities and Exchange Commission (SEC) à agir rapidement

A pro-life political organization obtained mobile phone location data from a broker and used it to target people who had visited 600 abortion clinics across the country with advertisements, Senator Ron Wyden (D-OR) announced Tuesday. Wyden is now calling on the Federal Trade Commission (FTC) and Securities and Exchange Commission (SEC) to quickly take action

A pro-life political organization obtained mobile phone location data from a broker and used it to target people who had visited 600 abortion clinics across the country with advertisements, Senator Ron Wyden (D-OR) announced Tuesday. Wyden is now calling on the Federal Trade Commission (FTC) and Securities and Exchange Commission (SEC) to quickly take action |

Mobile | ★★★★ | ||

| 2024-02-13 20:14:39 | Piloter de nouvelles façons de protéger les utilisateurs d'Android contre la fraude financière Piloting new ways of protecting Android users from financial fraud (lien direct) |

Posted by Eugene Liderman, Director of Mobile Security Strategy, Google From its founding, Android has been guided by principles of openness, transparency, safety, and choice. Android gives you the freedom to choose which device best fits your needs, while also providing the flexibility to download apps from a variety of sources, including preloaded app stores such as the Google Play Store or the Galaxy Store; third-party app stores; and direct downloads from the Internet.Keeping users safe in an open ecosystem takes sophisticated defenses. That\'s why Android provides multiple layers of protections, powered by AI and backed by a large dedicated security & privacy team, to help to protect our users from security threats while continually making the platform more resilient. We also provide our users with numerous built-in protections like Google Play Protect, the world\'s most widely deployed threat detection service, which actively scans over 125 billion apps on devices every day to monitor for harmful behavior. That said, our data shows that a disproportionate amount of bad actors take advantage of select APIs and distribution channels in this open ecosystem. Elevating app security in an open ecosystem While users have the flexibility to download apps from many sources, the safety of an app can vary depending on the download source. Google Play, for example, carries out rigorous operational reviews to ensure app safety, including proper high-risk API use and permissions handling. Other app stores may also follow established policies and procedures that help reduce risks to users and their data. These protections often include requirements for developers to declare which permissions their apps use and how developers plan to use app data. Conversely, standalone app distribution sources like web browsers, messaging apps or file managers – which we commonly refer to as Internet-sideloading – do not offer the same rigorous requirements and operational reviews. Our data demonstrates that users who download from these sources today face unusually high security risks due to these missing protections. We recently launched enhanced Google Play Protect real-time scanning to help better protect users against novel malicious Internet-sideloaded apps. This enhancement is designed to address malicious apps that leverage various methods, such as AI, to avoid detection. This feature, now deployed on Android devices with Google Play Services in India, Thailand, Singapore and Brazil, has already made a significant impact on user safety. As a result of the real-time scanning enhancement, Play Protect has identified 515,000 new malicious apps and issued more than 3.1 million warnings or blocks of those apps. Play Protect is constantly improving its detection capabilities with each identified app, allowing us to strengthen our protections for the entire Android ecosystem. A new pilot to combat financial fraud Cybercriminals continue to invest in advanced financial fraud scams, costing consumers more than $1 trillion in losses. According to the 2023 Global State of Scams Report by the Global Anti-Scam Alliance, 78 percent of mobile users surveyed experienced at least one scam in the last year. Of those surveyed, 45 percent said they\'re experiencing more scams in the last 12 months. The Global Scam Report also found that scams were most often initia | Malware Threat Mobile | ★★ | ||

| 2024-02-13 18:08:03 | Gestion des appareils mobiles et défense des menaces mobiles: une histoire d'amour Mobile Device Management & Mobile Threat Defense: A Love Story (lien direct) |

MDM et MTD ont été fabriqués l'un pour l'autre.C'était l'amour au premier octet.Lisez l'histoire d'amour.Vivre la romance.Vraiment mieux ensemble

MDM and MTD were made for each other. It was love at first byte. Read the love story. Live the romance. Truly better together |

Threat Mobile | ★★★ | ||

| 2024-02-12 11:00:00 | Le réseau sécurisé commence (et se termine) au point final Secure networking starts (and ends) at the endpoint (lien direct) |

One step behind

The last decade has been challenging for the cyber industry. Attackers always seem to have the upper hand while defenders play catch up. It’s common to point to the ever-accelerating frequency and sophistication of attacks, siloed security that creates gaps, and a shortage of skilled cyber professionals as rationale for this lagging position. All are true but none represent the core reason for our current situation.

The reason we are where we are is because of cloud computing. Don’t get me wrong, cloud computing has been and continues to be profoundly beneficial. It enabled digital transformation that reshaped how we do business. But it is also a huge disruptor that turned traditional, centralized computing and data networking models on their head, forcing carriers and network suppliers alike to innovate and adapt or risk obsolescence. And as networking models shifted, from centralized to distributed, so too did security, but always at a lagging pace.

With cloud computing, distributed networking, and cloud-based security becoming standard, organizations must reassess their cybersecurity approach. It is imperative that they adopt comprehensive end-to-end solutions that align with the evolving landscape of cloud computing and connectivity to address their cyber challenges.

Cloud computing’s cascading effect

It’s always been about data – where data lives and how it is accessed by users. Shifts in data residency and access have triggered a series of events, beginning with:

Our introduction to the cloud

Server virtualization and cloud compute infrastructure, frequently referred to as infrastructure as a service (IaaS), ushered in low cost, flexible, and resource efficient computing via virtual machines (VMs)

Growth in cloud computing shifted focus to new ways that enabled users, whether in offices (sites) or at home (remote users), to access the data required to perform their job duties

Cloud adoption led to new networking models

Networks were re-architected to align with shifting data residency, from centralized data centers to distributed cloud infrastructure

This transition included moving from MPLS/datacenter designs to SD-WAN with Internet breakouts and hybrid or multi-cloud solutions

Network security transformation lagged

As data networking models evolved so too did network security, but at a lagging pace

Over time, the expansion of cloud-delivered security solutions helped organizations to align and optimize network security within this new cloud and networking environment

But this new data and networking paradigm requires consideration beyond network security

Endpoint security has become more critical to consider in this new age of cloud computing and network connectivity where the focus is now squarely on enabling users on laptops, desktops, and mobile devices (endpoints) to access data on cloud servers and VMs (also endpoints)

Endpoints bookend this continuum of users accessing data on cloud workloads, and as an essential part of the communications flow, they must be considered when designing an end-to-end security solution

Doubling down on the cloud

We have come a long way from the initial cloud use case of test/dev. We’ve since moved to running production-grade applications in the cloud and are now entering the next phase of cloud application development – microservices and containerization. As the cloud becomes increasingly foundational to your organization, it is crucial to prioritize robust security for all cloud workloads. This includes ensuring top-performing endpoint security not only for VMs but a

Doubling down on the cloud

We have come a long way from the initial cloud use case of test/dev. We’ve since moved to running production-grade applications in the cloud and are now entering the next phase of cloud application development – microservices and containerization. As the cloud becomes increasingly foundational to your organization, it is crucial to prioritize robust security for all cloud workloads. This includes ensuring top-performing endpoint security not only for VMs but a |

Mobile Cloud | ★★ | ||

| 2024-02-10 22:35:42 | Ce malware Android s'exécute automatiquement et peut voler des données sensibles This Android Malware Runs Automatically And Can Steal Sensitive Data (lien direct) |

Les chercheurs en cybersécurité de McAfee ont découvert qu'une version mise à jour du malware Android, Xloader, peut se lancer automatiquement sur les smartphones Android infectés après l'installation sans avoir besoin d'une interaction utilisateur. xloader, également connu sous le nom de Moqhao, est une souche malveillante qui est probablement créée par un acteur de menace motivé financièrement appelé & # 8216; Roaming Mantis \\ '. Ce malware est principalement distribué via des liens URL raccourcis dans les messages texte sur les appareils Android, qui, lorsqu'il est cliqué, vous redirige vers un site Web pour télécharger un fichier d'installation Android APK pour une application mobile. Cela permet aux logiciels malveillants de s'exécuter silencieusement en arrière-plan et d'extraire des informations personnelles et privées à partir d'appareils compromis, y compris des métadonnées de l'appareil, des photos, des messages texte, des listes de contacts, des numéros spécifiques d'appel avec un mode silencieux et des informations potentiellement bancaires, entre autres choses. & # 8220; Moqhao typique oblige les utilisateurs à installer et à lancer l'application pour obtenir leur objectif souhaité, mais cette nouvelle variante ne nécessite aucune exécution.Pendant que l'application est installée, leur activité malveillante commence automatiquement, & # 8221;Explique McAfee, un partenaire Android App App Defence Alliance, Dans un rapport publié cette semaine . & # 8220; Nous avons déjà signalé cette technique à Google et ils travaillent déjà sur la mise en œuvre d'atténuations pour empêcher ce type d'exécution automatique dans une future version Android. & # 8221; Afin de tromper l'utilisateur, le malware se déguise en application légitime, faisant souvent semblant d'être le navigateur Web Google Chrome.Il utilise des chaînes Unicode dans les noms d'applications pour l'obscurcissement, qui lui permet ensuite de rechercher des autorisations risquées sur l'appareil, comme l'envoi et l'accès au contenu SMS, et pour toujours s'exécuter en arrière. De plus, la fausse application Chrome demande également aux utilisateurs s'ils souhaitent le définir en tant qu'application SMS par défaut sous le prétexte que cela aidera à empêcher le spam. En outre, le malware utilise également des messages de phishing, dont le contenu est extrait du champ bio (ou description) à partir de profils frauduleux Pinterest, qui sont ensuite envoyés aux smartphones infectés pour échapper à la détection par le logiciel antivirus. Si le malware n'est pas en mesure d'accéder à Pinterest, il utilise alors des messages de phishing codés en dur qui informent les victimes potentielles qu'il y a quelque chose de louche avec leur compte bancaire et qu'ils doivent prendre des mesures immédiates. Les chercheurs de McAfee \\ ont noté que certains messages contextuels malveillants demandaient des autorisations en anglais, coréen, français, japonais, allemand et hindi, ce qui indique également des cibles actuelles de Xloader.Ils croient qu'en plus du Japon, le malware cible également les utilisateurs d'Android en Corée du Sud, en France, en Allemagne et en Inde. Pour rester protégé contre les logiciels malveillants Xloader, il est conseillé aux utilisateurs de ne pas lacharger les applications ou d'ouvrir des URL courtes dans les messages texte et d'être très prudents tout en accordant des autorisations aux applications qu'ils installent.Limitez également le nombre d'applications installées sur votre téléphone Android et installez les applications uniquement à partir de développeurs réputés. En outre, activez Google Play Protect sur votre smartphone Android afin | Spam Malware Threat Mobile | ★★★ | ||

| 2024-02-09 19:04:00 | Moqhao Android Malware évolue avec une capacité d'exécution automatique MoqHao Android Malware Evolves with Auto-Execution Capability (lien direct) |

Les chasseurs de menaces ont identifié une nouvelle variante de logiciels malveillants Android appelés & nbsp; moqhao & nbsp; qui s'exécute automatiquement sur les appareils infectés sans nécessiter d'interaction utilisateur.

"Moqhao typique oblige les utilisateurs à installer et à lancer l'application pour obtenir leur objectif souhaité, mais cette nouvelle variante ne nécessite aucune exécution", McAfee Labs & NBSP; Said & NBSP; dans un rapport publié cette semaine."Pendant que l'application est

Threat hunters have identified a new variant of Android malware called MoqHao that automatically executes on infected devices without requiring any user interaction. "Typical MoqHao requires users to install and launch the app to get their desired purpose, but this new variant requires no execution," McAfee Labs said in a report published this week. "While the app is |

Malware Threat Mobile | ★★ | ||

| 2024-02-08 15:47:00 | Google commence à bloquer l'élevage d'applications Android potentiellement dangereuses à Singapour Google Starts Blocking Sideloading of Potentially Dangerous Android Apps in Singapore (lien direct) |

Google a dévoilé un nouveau programme pilote à Singapour qui vise à empêcher les utilisateurs de recharger certaines applications qui abusent des autorisations d'application Android pour lire des mots de passe unique et recueillir des données sensibles.

"Cette protection améliorée de fraude analysera et bloquera automatiquement l'installation d'applications qui peuvent utiliser des autorisations d'exécution sensibles fréquemment abusées pour une fraude financière lorsque l'utilisateur tente

Google has unveiled a new pilot program in Singapore that aims to prevent users from sideloading certain apps that abuse Android app permissions to read one-time passwords and gather sensitive data. "This enhanced fraud protection will analyze and automatically block the installation of apps that may use sensitive runtime permissions frequently abused for financial fraud when the user attempts |

Mobile | ★★ | ||

| 2024-02-08 13:34:14 | Les logiciels malveillants Android Xloader peuvent désormais automatiquement après l'installation Android XLoader malware can now auto-execute after installation (lien direct) |

Une nouvelle version du malware Android Xloader a été découverte qui s'exécute automatiquement sur les appareils qu'il infecte, ne nécessitant aucune interaction utilisateur.[...]

A new version of the XLoader Android malware was discovered that automatically executes on devices it infects, requiring no user interaction to launch. [...] |

Malware Mobile | ★★ | ||

| 2024-02-08 12:39:48 | Google annonce une amélioration de la protection contre la fraude pour Android Google Announces Enhanced Fraud Protection for Android (lien direct) |

> Google Play Protect bloquera l'installation de demandes de téléchargement de côté demandant des autorisations fréquemment abusées par des fraudeurs.

>Google Play Protect will block the installation of sideloaded applications requesting permissions frequently abused by fraudsters. |

Mobile | ★★★ | ||

| 2024-02-08 11:00:00 | Avez-vous toujours besoin d'une protection antivirus pour Windows en 2024? Do you still need antivirus protection for Windows in 2024? (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. The question of whether you need antivirus (AV) for Windows devices is always up for debate. The advancements and new technology have made the operating system (OS) more secure and reliable. Nevertheless, the effectiveness and lethality of cyber threats have increased as well. And every year, millions of Windows users fall victim to various digital perils. This article will discuss whether antivirus software is needed for Windows devices. You’ll discover how AVs work and the most common cyberattacks they can prevent. Moreover, we’ll review the benefits and drawbacks of built-in and third-party antivirus software. How does antivirus work? Scanning, removing, preventing – these are the 3 main stages of how an antivirus works. Once you install an AV, it scans every email, app, and file. During this process, it compares the results with its database. If something is off, the antivirus marks it as malware. Then, the AV either quarantines the malicious files or entirely obliterates them. And while all that is happening, a reliable antivirus runs smoothly in the background, preventing intruders from harming your devices and stealing your data. According to Datto’s global research, Windows device users should be the most concerned about their safety. Around 91% of gadgets that use this OS have been targeted by ransomware attacks. Nevertheless, none of the OS are entirely immune to various online perils. Whether using a Mac, Windows, or Android device, it’s better to be safe than sorry and use an AV. That way, you won’t put yourself, your devices, or your precious data at risk. What threats can a Windows antivirus prevent? As we briefly mentioned, a reliable antivirus can protect your device from online dangers. There are a few most common ones. Below, you’ll find them and what threat they pose: Viruses: These malicious programs multiply and spread from one computer to another. Viruses can attach themselves to programs and files, damage the system, and let other malware in. | Ransomware Malware Threat Mobile | ★★★ | ||

| 2024-02-08 07:29:53 | Moqhao Evolution: les nouvelles variantes commencent automatiquement juste après l'installation MoqHao evolution: New variants start automatically right after installation (lien direct) |

>  Rédigé par Dexter Shin Moqhao est une famille de logiciels malveillants Android bien connue associée au groupe d'actrice de menace Mantis itinérante d'abord ...

Rédigé par Dexter Shin Moqhao est une famille de logiciels malveillants Android bien connue associée au groupe d'actrice de menace Mantis itinérante d'abord ...

>  Authored by Dexter Shin MoqHao is a well-known Android malware family associated with the Roaming Mantis threat actor group first...

Authored by Dexter Shin MoqHao is a well-known Android malware family associated with the Roaming Mantis threat actor group first...

|

Malware Threat Mobile | ★★ | ||

| 2024-02-08 00:00:33 | Les propriétaires d'iPhone ciblés par des pirates gouvernementaux, explique Google iPhone Owners Targeted By Government Hackers, Says Google (lien direct) |

Le groupe d'analyse des menaces de Google (TAG) de a révélé mardi que les pirates gouvernementaux ciblaient les utilisateurs d'iPhone avec des vulnérabilités zéro jour, en particulier celles considérées comme des utilisateurs «à haut risque», tels que des journalistes, des défenseurs des droits de l'homme, des dissidents etPoliticiens du parti d'opposition.

Mardi, Google a publié «Achat Spinging», un rapport approfondi détaillant les fournisseurs de surveillance commerciale (CSV).Dans le rapport, le géant de la recherche a appelé les États-Unis et d'autres gouvernements à prendre des mesures plus strictes contre les ventes de logiciels espions et l'utilisation abusive des outils de surveillance.

«Ces capacités ont augmenté la demande de technologie des logiciels espions, faisant la place à une industrie lucrative utilisée aux gouvernements et aux acteurs néfastes la possibilité d'exploiter les vulnérabilités dans les appareils de consommation», indique le rapport de balise

«Bien que l'utilisation de logiciels espions affecte généralement un petit nombre de cibles humaines à la fois, ses ondulations plus larges à travers la société en contribuant à des menaces croissantes à la liberté d'expression, à la presse libre et à l'intégrité des élections dans le monde.»

La balise de Google \\, l'équipe de la société qui examine le piratage soutenu par la nation, dans son rapport détaillé comment il suit activement environ 40 CSV de différents niveaux de sophistication et d'exposition publique, qui sont développés, vendus, vendus,et les logiciels espions déployés.

Il fait également la lumière sur plusieurs cyber campagnes dirigées par le gouvernement qui ont utilisé des outils de piratage développés par des vendeurs de logiciels espions et d'exploits, notamment Variston basé à Barcelone, une start-up de la technologie de surveillance et de piratage.

Dans l'une des campagnes, selon Google, les agents du gouvernement ont profité de trois vulnérabilités non identifiées d'iPhone «zéro-jours» qui n'étaient pas connues à Apple à l'époque pour exploiter le système d'exploitation iPhone du géant de Cupertino \\.Le logiciel espion en question, développé par Variston, a été analysé deux fois par Google en 2022 et 2023, indiquant que l'éminence croissante de la société dans le secteur des technologies de surveillance.

Google a déclaré avoir découvert le client Variston inconnu utilisant ces zéro-jours pour cibler les iPhones en Indonésie en mars 2023. Les pirates ont livré un SMS contenant un lien malveillant infectant le téléphone de la cible \\ avec des logiciels espions, puis en redirigeantLa victime d'un article de presse du journal indonésien Pikiran Rakyat.Dans ce cas, Google n'a pas révélé l'identité du client du gouvernement de Variston.

La société a spécifiquement appelé certains CSV, notamment la société israélienne NSO qui a développé les logiciels espions notoires de Pegasus, qui est devenu une menace mondiale pour les défenseurs des droits de l'homme et des droits de l'homme.Les autres sociétés nommées dans le rapport qui développent des logiciels espions comprennent les entreprises italiennes Cy4gate et RCS Labs, la société grecque Intellexa et la société italienne relativement récente Negg Group et Spain \'s Variston.

«Nous espérons que ce rapport servira d'appel à l'action.Tant qu'il y aura une demande des gouvernements pour acheter une technologie de surveillance commerciale, les CSV continueront de développer et de vendre des logiciels espions », indique le rapport de balise

«Nous pensons qu'il est temps que le gouvernement, l'industrie et la société civile se réunissent pour changer la structure incitative qui a permis à ces technologies de se propager si largement», a ajouté le groupe.

Google\'s Threat Analysis Group (TAG) on Tuesday revealed that government hackers ta |

Tool Vulnerability Threat Mobile Commercial | ★★★ | ||

| 2024-02-07 16:30:00 | Google et CSA Singapour Combat Android Fraud avec un nouveau pilote Google and CSA Singapore Combat Android Fraud With New Pilot (lien direct) |

L'initiative vise à lutter contre la fraude mobile par des applications de blocage automatique à la recherche d'autorisations sensibles

The initiative aim to tackle mobile fraud by auto-blocking apps seeking sensitive permissions |

Mobile | ★★ | ||

| 2024-02-07 13:57:34 | Google teste bloquer les applications Android chargées par latéraux avec des autorisations risquées Google tests blocking side-loaded Android apps with risky permissions (lien direct) |

Google a lancé un nouveau programme pilote pour lutter contre la fraude financière en bloquant la charge de touche des fichiers Android APK qui demandent l'accès aux autorisations risquées.[...]

Google has launched a new pilot program to fight financial fraud by blocking the sideloading of Android APK files that request access to risky permissions. [...] |

Mobile | ★★ | ||

| 2024-02-07 13:00:00 | Comment utiliser votre téléphone comme réveil de chevet avec des modes de secours et de coucher How to Use Your Phone as a Bedside Alarm Clock With StandBy and Bedtime Modes (lien direct) |

Ici \\ est comment abandonner ce vieux réveil et utiliser le mode de veille sur iPhone et le mode coucher sur Android à la place.

Here\'s how to ditch that old alarm clock and use StandBy mode on iPhone and Bedtime mode on Android instead. |

Mobile | ★★ |

To see everything:

Our RSS (filtrered)