What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-11-17 17:16:19 | Rien ne discute le premier look: iMessage sur Android Nothing Chats First Look: iMessage on Android (lien direct) |

L'application fait apparaître vos textes dans Blue Chat Bubbles sur vos téléphones IOS Friends \\ '.Mais il y a un coût.

The app makes your texts appear in blue chat bubbles on your iOS friends\' phones. But there\'s a cost. |

Mobile | ★★ | ||

| 2023-11-16 23:38:13 | L'engagement d'Apple \\ à prendre en charge la messagerie RCS pourrait enfin tuer SMS Apple\\'s Pledge to Support RCS Messaging Could Finally Kill SMS (lien direct) |

La prise en charge de l'Apple \\ est promis pour la norme de messagerie largement utilisée pour que les téléphones Android partagent plus facilement les messages avec des iPhones, tout en poussant également d'anciennes façons de envoyer des SMS sur le côté de la route.

Apple\'s pledged support for the widely used messaging standard will make it easier for Android phones to share messages with iPhones-while also pushing old ways of texting to the side of the road. |

Mobile | ★★★ | ||

| 2023-11-16 17:42:41 | L'application «Windows» pour Mac, iOS et les navigateurs est un bureau à distance fantaisie, pour l'instant The “Windows App” for Mac, iOS, and browsers is a fancy remote desktop, for now (lien direct) |

Microsoft vous veut à Windows, que vous \\ 're sur iPad, Android ou Chrome OS.

Microsoft wants you in Windows, whether you\'re on iPad, Android, or Chrome OS. |

Mobile | ★★★ | ||

| 2023-11-15 22:17:51 | La part des revenus de recherche de Google \\ est à 36% avec Apple est 3x ce que les OEM Android obtiennent Google\\'s 36% search revenue share with Apple is 3x what Android OEMs get (lien direct) |

Les fabricants d'Android coopératifs ne reçoivent que 12% des revenus de recherche.

Cooperative Android manufacturers only get 12 percent of search revenue. |

Mobile | ★★ | ||

| 2023-11-15 21:04:00 | Les États-Unis éliminent le botnet IPStorm, le cerveau de Moldovan russe plaide coupable U.S. Takes Down IPStorm Botnet, Russian-Moldovan Mastermind Pleads Guilty (lien direct) |

Le gouvernement américain a annoncé mardi le retrait du réseau proxy de botnet IPStorm et de son infrastructure, alors que le ressortissant russe et moldave derrière l'opération a plaidé coupable.

"L'infrastructure de botnet avait infecté des systèmes Windows, puis étendus pour infecter les appareils Linux, Mac et Android, victimisation des ordinateurs et autres appareils électroniques du monde entier, y compris en Asie,

The U.S. government on Tuesday announced the takedown of the IPStorm botnet proxy network and its infrastructure, as the Russian and Moldovan national behind the operation pleaded guilty. "The botnet infrastructure had infected Windows systems then further expanded to infect Linux, Mac, and Android devices, victimizing computers and other electronic devices around the world, including in Asia, |

Mobile | ★★ | ||

| 2023-11-15 15:09:35 | Les fausses applications Android et iOS volent des SMS et des contacts en Corée du Sud Fake Android and iOS apps steal SMS and contacts in South Korea (lien direct) |

>  Rédigé par Dexter Shin La plupart des gens ont des smartphones ces jours-ci qui peuvent être utilisés pour rechercher facilement divers sujets ...

Rédigé par Dexter Shin La plupart des gens ont des smartphones ces jours-ci qui peuvent être utilisés pour rechercher facilement divers sujets ...

>  Authored by Dexter Shin Most people have smartphones these days which can be used to easily search for various topics...

Authored by Dexter Shin Most people have smartphones these days which can be used to easily search for various topics...

|

Mobile | ★★ | ||

| 2023-11-14 23:47:11 | Rien de téléphone ne dit qu'il piratera IMessage, apportera des bulles bleues sur Android Nothing Phone says it will hack into iMessage, bring blue bubbles to Android (lien direct) |

Android OEM HUNDROID HOES APPHE a gagné \\ 'ne fermera pas immédiatement le projet.

Upstart Android OEM hopes Apple won\'t immediately shut the project down. |

Hack Mobile | ★★ | ||

| 2023-11-14 18:30:00 | Le FBI supprime le botnet malware ipstorm en tant que pirate derrière elle plaide coupable FBI takes down IPStorm malware botnet as hacker behind it pleads guilty (lien direct) |

Le FBI a démantelé le réseau proxy IPStorm Botnet et son infrastructure cette semaine après un accord de plaidoyer de septembre avec le pirate derrière l'opération.Le ministère de la Justice a déclaré avoir supprimé l'infrastructure associée au logiciel malveillant IPStorm - qui, selon les experts

Le FBI a démantelé le réseau proxy IPStorm Botnet et son infrastructure cette semaine après un accord de plaidoyer de septembre avec le pirate derrière l'opération.Le ministère de la Justice a déclaré avoir supprimé l'infrastructure associée au logiciel malveillant IPStorm - qui, selon les experts

The FBI dismantled the IPStorm botnet proxy network and its infrastructure this week following a September plea deal with the hacker behind the operation. The Justice Department said it took down the infrastructure associated with the IPStorm malware - which experts said infected thousands of Linux, Mac, and Android devices across Asia, Europe, North America

The FBI dismantled the IPStorm botnet proxy network and its infrastructure this week following a September plea deal with the hacker behind the operation. The Justice Department said it took down the infrastructure associated with the IPStorm malware - which experts said infected thousands of Linux, Mac, and Android devices across Asia, Europe, North America |

Malware Mobile | ★★★ | ||

| 2023-11-14 11:00:00 | Répondre aux exigences de NIS2: pourquoi il est temps de se préparer maintenant Addressing NIS2 Requirements: Why it\\'s Time to Get Ready Now (lien direct) |

se conformer à la directive NIS2 représentera un effort important et basé pour les équipes de sécurité, et le renforcement de la sécurité des appareils mobiles et des applications mobiles sera un élément clé de ces efforts.

Complying with the NIS2 directive will represent a significant, broad-based effort for security teams, and strengthening the security of mobile devices and mobile apps will be a key part of those efforts. |

Mobile | ★★ | ||

| 2023-11-13 19:09:54 | Qualcomm tue sa copie du satellite d'Apple \\ SOS après dix mois Qualcomm kills its copy of Apple\\'s satellite SOS after ten months (lien direct) |

Les fabricants d'Android ont tous dit "non merci" à la première balançoire de Qualcomm \\ à l'idée.

Android manufacturers all said "no thanks" to Qualcomm\'s first swing at the idea. |

Mobile | ★★★ | ||

| 2023-11-10 19:00:00 | Android Spyware livré via un site d'information infecté cible les haut-parleurs ourdou au Cachemire Android spyware delivered through infected news site targets Urdu speakers in Kashmir (lien direct) |

Les pirates ciblent des haut-parleurs en ourdou avec des logiciels espions livrés via un site d'information populaire infecté, selon un nouveau rapport.Des chercheurs de la société de cybersécurité ESET ont déclaré avoir découvert une marque de logiciels spymétriques Android appelés Kamran qui auraient été distribués grâce à une soi-disant attaque d'arrosage impliquant un site d'information compromis appelé Hunza News.Abreuvoir

Les pirates ciblent des haut-parleurs en ourdou avec des logiciels espions livrés via un site d'information populaire infecté, selon un nouveau rapport.Des chercheurs de la société de cybersécurité ESET ont déclaré avoir découvert une marque de logiciels spymétriques Android appelés Kamran qui auraient été distribués grâce à une soi-disant attaque d'arrosage impliquant un site d'information compromis appelé Hunza News.Abreuvoir

Hackers are targeting Urdu speakers with spyware delivered through an infected popular news site, according to a new report. Researchers from cybersecurity firm ESET said they discovered a brand of Android spyware called Kamran that is allegedly being distributed through a so-called watering hole attack involving a compromised news website called Hunza News. Watering hole

Hackers are targeting Urdu speakers with spyware delivered through an infected popular news site, according to a new report. Researchers from cybersecurity firm ESET said they discovered a brand of Android spyware called Kamran that is allegedly being distributed through a so-called watering hole attack involving a compromised news website called Hunza News. Watering hole |

Threat Mobile | ★★ | ||

| 2023-11-10 18:13:29 | Les tablettes Amazon Fire et d'autres équipements se seraient éloignés d'Android Amazon Fire Tablets and other gear will reportedly switch away from Android (lien direct) |

Les téléviseurs, l'émission d'écho et d'autres équipements pourraient bientôt arborer le remplacement interne d'Amazon \\.

TVs, Echo Show, and other gear could sport Amazon\'s in-house replacement soon. |

Mobile | ★★ | ||

| 2023-11-10 15:42:48 | Spyware déguisé en une application d'actualités & # 8211;Semaine en sécurité avec Tony Anscombe Spyware disguised as a news app – Week in security with Tony Anscombe (lien direct) |

La version ourdou du site Web de Hunza News offre aux lecteurs la possibilité de télécharger une application Android & # 8211;Ils ne savent pas que l'application est en fait des logiciels espions

The Urdu version of the Hunza News website offers readers the option to download an Android app – little do they know that the app is actually spyware |

Mobile | ★★ | ||

| 2023-11-10 10:39:00 | Des logiciels espions furtifs Kamran ciblant les utilisateurs de langue ourdou dans Gilgit-Baltistan Stealthy Kamran Spyware Targeting Urdu-speaking Users in Gilgit-Baltistan (lien direct) |

Les lecteurs de langue ourdou d'un site Web régional qui s'adresse à la région de Gilgit-Baltistan sont probablement apparus comme une cible d'une attaque d'arrosage conçue pour offrir un Android sans papiers auparavant sans papiersSpyware surnommé Kamran.

La campagne, a découvert Eset, tire parti de Hunza News (ourdou.hunzanews [.] Net), WHICH, lorsqu'il est ouvert sur un appareil mobile, invite les visiteurs de la version ourdou pour installer son

Urdu-speaking readers of a regional news website that caters to the Gilgit-Baltistan region have likely emerged as a target of a watering hole attack designed to deliver a previously undocumented Android spyware dubbed Kamran. The campaign, ESET has discovered, leverages Hunza News (urdu.hunzanews[.]net), which, when opened on a mobile device, prompts visitors of the Urdu version to install its |

Mobile | ★★ | ||

| 2023-11-10 03:58:49 | Cherryblos, le malware qui vole la crypto-monnaie via vos photos - ce que vous devez savoir CherryBlos, the malware that steals cryptocurrency via your photos - what you need to know (lien direct) |

Qu'est-ce que l'accord avec Cherryblos?Cherryblos est une famille assez intéressante de logiciels malveillants Android qui peuvent piller vos comptes de crypto-monnaie - avec un peu d'aide de vos photos.Attendez.J'ai déjà entendu parler de pirates qui volent des photos, mais qu'entendez-vous par malware qui vole la crypto-monnaie via mes photos?Comment ça fait?Eh bien, imaginez que vous avez des informations sensibles - telles que les détails liés à votre portefeuille de crypto-monnaie - dans la galerie de photos de votre téléphone Android.Accrochez-vous.Pourquoi aurais-je des photos liées à mon portefeuille de crypto-monnaie stocké sur mon smartphone?Bonne question!Cela ne semble pas entièrement ...

What\'s the deal with CherryBlos? CherryBlos is a rather interesting family of Android malware that can plunder your cryptocurrency accounts - with a little help from your photos. Wait. I\'ve heard of hackers stealing photos before, but what do you mean by malware stealing cryptocurrency via my photos? How does it do that? Well, imagine you have sensitive information - such as details related to your cryptocurrency wallet - in your Android phone\'s photo gallery. Hang on. Why would I have photos related to my cryptocurrency wallet stored on my smartphone? Good question! It doesn\'t sound entirely... |

Malware Mobile | ★★ | ||

| 2023-11-09 18:00:00 | Comment déjouer les attaques de logiciels malveillants qui peuvent tromper la protection antivirus How to Outsmart Malware Attacks That Can Fool Antivirus Protection (lien direct) |

L'un des principaux défis pour les utilisateurs d'Android est de se protéger des applications malveillantes qui peuvent endommager les appareils ou effectuer d'autres actions nocives.

One of the main challenges for Android users is protecting themselves malicious applications that can damage devices or perform other harmful actions. |

Malware Mobile | ★★★ | ||

| 2023-11-09 16:30:00 | New Kamran Spyware cible les utilisateurs de langue en ourdou au Pakistan New Kamran Spyware Targets Urdu-Speaking Users in Pakistan (lien direct) |

ESET a déclaré que l'attaque affecte les utilisateurs d'Android accédant à la version ourdou du site Web de Hunza News

ESET said the attack affects Android users accessing the Urdu version of the Hunza News website |

Mobile | ★★★ | ||

| 2023-11-09 10:30:00 | Malchanceux Kamran: Android Malware espionnant des résidents de langue ourdou de Gilgit-Baltistan Unlucky Kamran: Android malware spying on Urdu-speaking residents of Gilgit-Baltistan (lien direct) |

Les chercheurs de l'ESET ont découvert Kamran, malveillant auparavant inconnu, qui espionne les lecteurs de langue ourdou de Hunza News

ESET researchers discovered Kamran, previously unknown malware, which spies on Urdu-speaking readers of Hunza News |

Malware Mobile | ★★ | ||

| 2023-11-08 21:19:17 | Arid Viper | APT\'s Nest of SpyC23 Malware Continues to Target Android Devices (lien direct) | #### Description

Le groupe Arid Viper a une longue histoire d'utilisation de logiciels malveillants mobiles, y compris au moins quatre familles spyware Android et un implant iOS de courte durée, la phénakite.La famille des logiciels malveillants Android Spyc23 existe depuis au moins 2019, bien que le code partagé entre les familles de spyware Arid Viper remonte à 2017. Il a été signalé pour la première fois en 2020 par ESET dans une campagne où l'acteur a utilisé une boutique d'applications tierces pour distribuer des armes à l'armement.Packages Android (APK).Cette campagne comportait plusieurs applications conçues pour imiter les gestionnaires de télégrammes et d'applications Android.

Jusqu'à 2022 et au début de 2023, Arid Viper a développé plusieurs nouvelles versions SPYC23 qui partagent ces thèmes: deux applications imitent Telegram, tandis qu'un autre est appelé en interne, mais est basé sur une application de messagerie sur le thème de la romance appelée Skipped Messenger.Cisco Talos a récemment rendu compte de l'histoire de Sauted Messenger, révélant que l'application de rencontres autrefois-benon a probablement été transmise du développeur d'origine à l'acteur Arid Viper.

#### URL de référence (s)

1.https://www.sentinelone.com/labs/arid-viper-apts-st-of-spyc23-malware-continues-to-target-android-devices/

#### Date de publication

6 novembre 2023

#### Auteurs)

Alex Delamotte

#### Description The Arid Viper group has a long history of using mobile malware, including at least four Android spyware families and one short-lived iOS implant, Phenakite. The SpyC23 Android malware family has existed since at least 2019, though shared code between the Arid Viper spyware families dates back to 2017. It was first reported in 2020 by ESET in a campaign where the actor used a third-party app store to distribute weaponized Android packages (APK). That campaign featured several apps designed to mimic Telegram and Android application update managers. Through 2022 and early 2023, Arid Viper developed several newer SpyC23 versions that share these themes: two apps mimick Telegram, while another is internally called APP-UPGRADE but is based on a romance-themed messaging app called Skipped Messenger. Cisco Talos recently reported on the history of Skipped Messenger, revealing that the once-benign dating application was likely passed from the original developer to the Arid Viper actor. #### Reference URL(s) 1. https://www.sentinelone.com/labs/arid-viper-apts-nest-of-spyc23-malware-continues-to-target-android-devices/ #### Publication Date November 6, 2023 #### Author(s) Alex Delamotte |

Malware Mobile | APT-C-23 APT-C-23 | ★★★ | |

| 2023-11-08 16:11:27 | Nouveau Securidropper Malware contourne Android 13 Restrictions, déguisé en applications légitimes New SecuriDropper Malware Bypasses Android 13 Restrictions, Disguised as Legitimate Applications (lien direct) |

Un nouveau logiciel malveillant contourne une mesure de sécurité Android 13 qui restreint les autorisations aux applications téléchargées à partir du Google Play Store légitime.

A new malware is bypassing an Android 13 security measure that restricts permissions to apps downloaded out of the legitimate Google Play Store. |

Malware Mobile | ★★ | ||

| 2023-11-08 09:55:50 | Service dropper en contournant les restrictions de sécurité Android pour installer des logiciels malveillants Dropper Service Bypassing Android Security Restrictions to Install Malware (lien direct) |

> ThreatFabric met en garde contre un service compte-gouttes en contournant les récentes restrictions de sécurité Android pour installer des logiciels espions et des chevaux de Troie bancaires.

>ThreatFabric warns of a dropper service bypassing recent Android security restrictions to install spyware and banking trojans. |

Malware Mobile | ★★ | ||

| 2023-11-08 09:03:58 | Évolution de l'App Defence Alliance Evolving the App Defense Alliance (lien direct) |

Publié par Nataliya Stanetsky, Android Security and Privacy Team

L'App Defence Alliance (ADA), une collaboration à la tête de l'industrie Lancé Par Google en 2019, dédié à garantir la sécurité de l'écosystème de l'application, fait un pas en avant majeur.Nous sommes fiers de Annonce que l'App Defence Alliance se déplace sous l'égide de la Fondation Linux, avec Meta, Microsoft et Google en tant que membres de la direction fondatrice.

Cette migration stratégique représente un moment central dans le parcours de l'Alliance \\, ce qui signifie un engagement partagé par les membres pour renforcer la sécurité des applications et les normes connexes entre les écosystèmes.Cette évolution de l'App Defence Alliance nous permettra de favoriser une mise en œuvre plus collaborative des normes de l'industrie pour la sécurité des applications.

Uniter pour la sécurité des applications

Le paysage numérique évolue continuellement, tout comme les menaces pour la sécurité des utilisateurs.Avec la complexité toujours croissante des applications mobiles et l'importance croissante de la protection des données, c'est le moment idéal pour cette transition.La Fondation Linux est réputée pour son dévouement à favoriser des projets open source qui stimulent l'innovation, la sécurité et la durabilité.En combinant des forces avec des membres supplémentaires sous la Fondation Linux, nous pouvons nous adapter et répondre plus efficacement aux défis émergents.

L'engagement de la nouvelle application de défense de la Defence Alliance \\ est des membres de la direction & # 8211;Meta, Microsoft et Google & # 8211;est essentiel pour faire de cette transition une réalité.Avec une communauté membre couvrant 16 membres généraux et contributeurs supplémentaires, l'alliance soutiendra l'adoption à l'échelle de l'industrie des meilleures pratiques et directives de la sécurité des applications, ainsi que des contre-mesures contre les risques de sécurité émergents.

Poursuivant le programme d'atténuation des logiciels malveillants

L'App Defence Alliance a été formée avec la mission de réduire le risque de logiciels malveillants basés sur l'application et de mieux protéger les utilisateurs d'Android.La défense malveillante reste un objectif important pour Google et Android, et nous continuerons de nous associer étroitement avec les membres du programme d'atténuation des logiciels malveillants & # 8211;ESET, Lookout, McAfee, Trend Micro, Zimperium & # 8211;sur le partage direct du signal.La migration de l'ADA sous la Fondation Linux permettra un partage plus large de l'intelligence des menaces à travers les principaux partenaires et chercheurs écosystémiques.

en regardant vers l'avenir et en se connectant avec l'ADA

Nous vous invitons à rester connecté avec la nouvelle Alliance de défense de l'application sous l'égide de la Fondation Linux.Rejoignez la conversation pour aider à rendre les applications plus sécurisées.Avec le comité directeur, Alliance Partners et l'écosystème plus large, nous sommes impatients de créer des écosystèmes d'applications plus sûrs et dignes de confiance.

Posted by Nataliya Stanetsky, Android Security and Privacy Team The App Defense Alliance (ADA), an industry-leading collaboration launched by Google in 2019 dedicated to ensuring the safety of the app ecosystem, is taking a major step forward. We are proud to |

Malware Threat Mobile Prediction | ★★ | ||

| 2023-11-08 09:00:00 | WhatsApp permet maintenant aux utilisateurs de masquer leur emplacement pendant les appels WhatsApp now lets users hide their location during calls (lien direct) |

WhatsApp déploie une nouvelle fonctionnalité de confidentialité qui aide les utilisateurs d'Android et iOS à masquer leur emplacement lors des appels en relayant la connexion via des serveurs WhatsApp.[...]

WhatsApp is rolling out a new privacy feature that helps Android and iOS users hide their location during calls by relaying the connection through WhatsApp servers. [...] |

Mobile | ★★ | ||

| 2023-11-07 18:37:09 | La catastrophe de stockage d'Android 14 \\ est corrigé, mais vos données pourraient disparaître Android 14\\'s storage disaster gets patched, but your data might be gone (lien direct) |

La "solution" de Google \\ ne peut rien faire pour les appareils de démarrage.

Google\'s "solution" can\'t do anything for bootlooping devices. |

Mobile | ★★ | ||

| 2023-11-07 14:06:03 | MTE - le chemin prometteur à suivre pour la sécurité de la mémoire MTE - The promising path forward for memory safety (lien direct) |

Posted by Andy Qin, Irene Ang, Kostya Serebryany, Evgenii Stepanov Since 2018, Google has partnered with ARM and collaborated with many ecosystem partners (SoCs vendors, mobile phone OEMs, etc.) to develop Memory Tagging Extension (MTE) technology. We are now happy to share the growing adoption in the ecosystem. MTE is now available on some OEM devices (as noted in a recent blog post by Project Zero) with Android 14 as a developer option, enabling developers to use MTE to discover memory safety issues in their application easily. The security landscape is changing dynamically, new attacks are becoming more complex and costly to mitigate. It\'s becoming increasingly important to detect and prevent security vulnerabilities early in the software development cycle and also have the capability to mitigate the security attacks at the first moment of exploitation in production.The biggest contributor to security vulnerabilities are memory safety related defects and Google has invested in a set of technologies to help mitigate memory safety risks. These include but are not limited to: Shifting to memory safe languages such as Rust as a proactive solution to prevent the new memory safety bugs from being introduced in the first place. Tools for detecting memory safety defects in the development stages and production environment, such as widely used sanitizer technologies1 (ASAN, HWASAN, GWP-ASAN, etc.) as well as fuzzing (with sanitizers enabled). Foundational technologies like MTE, which many experts believe is the most promising path forward for improving C/C++ software security and it can be deployed both in development and production at reasonably low cost. MTE is a hardware based capability that can detect unknown memory safety vulnerabilities in testing and/or mitigate them in production. It works by tagging the pointers and memory regions and comparing the tags to identify mismatches (details). In addition to the security benefits, MTE can also help ensure integrity because memory safety bugs remain one of the major contributors to silent data corruption that not only impact customer trust, but also cause lost productivity for software developers. At the moment, MTE is supported on some of the latest chipsets: Focusing on security for Android devices, the MediaTek Dimensity 9300 integrates support for MTE via ARM\'s latest v9 architecture (which is what Cortex-X4 and Cortex-A720 processors are based on). This feature can be switched on and off in the bootloader by users and developers instead of having it always on or always off. Tensor G3 integrates support for MTE only within the developer mode toggle. Feature can be activated by developers. For both chipsets, this feature can be switched on and off by developers, making it easier to find memory-related bugs during development and after deployment. MTE can help users stay safe while also improving time to market for OEMs.Application develope | Vulnerability Mobile | ★★★ | ||

| 2023-11-07 14:00:15 | Le Guide du personnel ARS Technica sur les applications mobiles dont nous ne pouvons pas vivre sans The Ars Technica staff guide to the mobile apps we can\\'t live without (lien direct) |

Nous avons interrogé nos rédacteurs et les avons fait déborder leurs applications iOS et Android préférées.

We polled our writers and got them to spill their favorite iOS and Android apps. |

Mobile | ★★ | ||

| 2023-11-07 12:31:39 | 37 vulnérabilités corrigées dans Android avec les mises à jour de sécurité novembre 2023 37 Vulnerabilities Patched in Android With November 2023 Security Updates (lien direct) |

> Les mises à jour Android Security publiées cette semaine résolvent 37 vulnérabilités, y compris un bug de divulgation d'informations critiques.

>The Android security updates released this week resolve 37 vulnerabilities, including a critical information disclosure bug. |

Vulnerability Mobile | ★★★ | ||

| 2023-11-07 03:41:41 | Google introduit une numérisation en temps réel sur les appareils Android pour lutter contre les applications malveillantes Google introduces real-time scanning on Android devices to fight malicious apps (lien direct) |

Peu importe si vous avez un smartphone, une tablette, un ordinateur portable ou un ordinateur de bureau.Quel que soit votre dispositif informatique de choix, vous ne voulez pas qu'il soit affecté par les logiciels malveillants.Et bien que beaucoup d'entre nous connaissent le concept de protection de nos PC et ordinateurs portables avec des logiciels de sécurité qui visent à identifier les attaques en temps réel, ce n'est pas une défense qui est aussi largement adoptée sur les appareils mobiles.Cependant, la grande quantité de logiciels malveillants existant - sur la plate-forme Android en particulier - signifie que nous devons prendre des menaces de sécurité mobiles aussi au sérieux que nous le faisons sur les PC traditionnels.Après tout, la dernière chose ...

It doesn\'t matter if you have a smartphone, a tablet, a laptop, or a desktop computer. Whatever your computing device of choice, you don\'t want it impacted by malware. And although many of us are familiar with the concept of protecting our PCs and laptops with security software that aims to identify attacks in real-time, it\'s not a defence that is as widely adopted on mobile devices. However, the sheer amount of malware in existence - on the Android platform particularly - means that we should take mobile security threats just as seriously as we do on traditional PCs. After all, the last thing... |

Malware Mobile | ★★★ | ||

| 2023-11-06 21:09:32 | L'API Android «Intégrité Web» de Google pourrait tuer les clients médiatiques «alternatifs» Google\\'s “Web Integrity” Android API could kill “alternative” media clients (lien direct) |

L'intégrité Web pivots vers Android pourrait tuer en permanence les applications de style YouTube Vananced.

Web Integrity pivots to Android, could permanently kill YouTube Vanced-style apps. |

Mobile | ★★ | ||

| 2023-11-06 19:39:00 | Securidropper: Nouveau Android Dropper-As-A-Service contourne les défenses de Google \\ SecuriDropper: New Android Dropper-as-a-Service Bypasses Google\\'s Defenses (lien direct) |

Les chercheurs en cybersécurité ont fait la lumière sur un nouveau compte-gouttes en tant que service (DAAS) pour Android appelé Securidropper qui contourne de nouvelles restrictions de sécurité imposées par Google et livre le malware.

Les logiciels malveillants compte-gouttes sur Android sont conçus pour fonctionner comme un conduit pour installer une charge utile sur un appareil compromis, ce qui en fait un modèle commercial lucratif pour les acteurs de la menace, qui peut annoncer les capacités

Cybersecurity researchers have shed light on a new dropper-as-a-service (DaaS) for Android called SecuriDropper that bypasses new security restrictions imposed by Google and delivers the malware. Dropper malware on Android is designed to function as a conduit to install a payload on a compromised device, making it a lucrative business model for threat actors, who can advertise the capabilities |

Malware Threat Mobile | ★★ | ||

| 2023-11-06 16:13:44 | Viper aride |Le nid de malware Spyc23 d'Apt \\ continue de cibler les appareils Android Arid Viper | APT\\'s Nest of SpyC23 Malware Continues to Target Android Devices (lien direct) |

L'acteur de menace aligné par le Hamas offre des logiciels espions via des applications armées qui se faisaient passer pour télégramme ou messager sauté.

Hamas-aligned threat actor delivers spyware through weaponized apps posing as Telegram or Skipped messenger. |

Malware Threat Mobile | APT-C-23 | ★★★ | |

| 2023-11-06 07:00:00 | Le service de cybercriminalité contourne la sécurité Android pour installer des logiciels malveillants Cybercrime service bypasses Android security to install malware (lien direct) |

Un nouveau compte-gouttes en tant que service (DAAS) nommé \\ 'Securidropper \' est émergé, en utilisant une méthode qui contourne Android 13 \\ 'S \' Paramètres restreints \\ 'pour installer des logiciels malveillants sur les appareils et les accorderaccès aux services d'accessibilité.[...]

A new dropper-as-a-service (DaaS) named \'SecuriDropper\' has emerged, using a method that bypasses Android 13\'s \'Restricted Settings\' to install malware on devices and grant them access to the Accessibility Services. [...] |

Malware Mobile | ★★ | ||

| 2023-11-04 17:56:07 | Android VPNS pour obtenir des badges d'audit dans Google Play Store s'ils ne sont pas comiques de merde comiquement Android VPNs to get audit badges in Google Play Store if they aren\\'t comically crap (lien direct) |

pas de promesse qu'il est en fait sécurisé, juste qu'il ne fait rien de toute évidemment stupide google veut aider les utilisateurs d'Android plus fiables grâce à une meilleure alerte de badge sur des audits indépendants.…

No promises it\'s actually secure, just that it doesn\'t do anything obviously dumb Google wants to help Android users find more trustworthy VPN apps through better badging alerting to independent audits.… |

Mobile | ★★ | ||

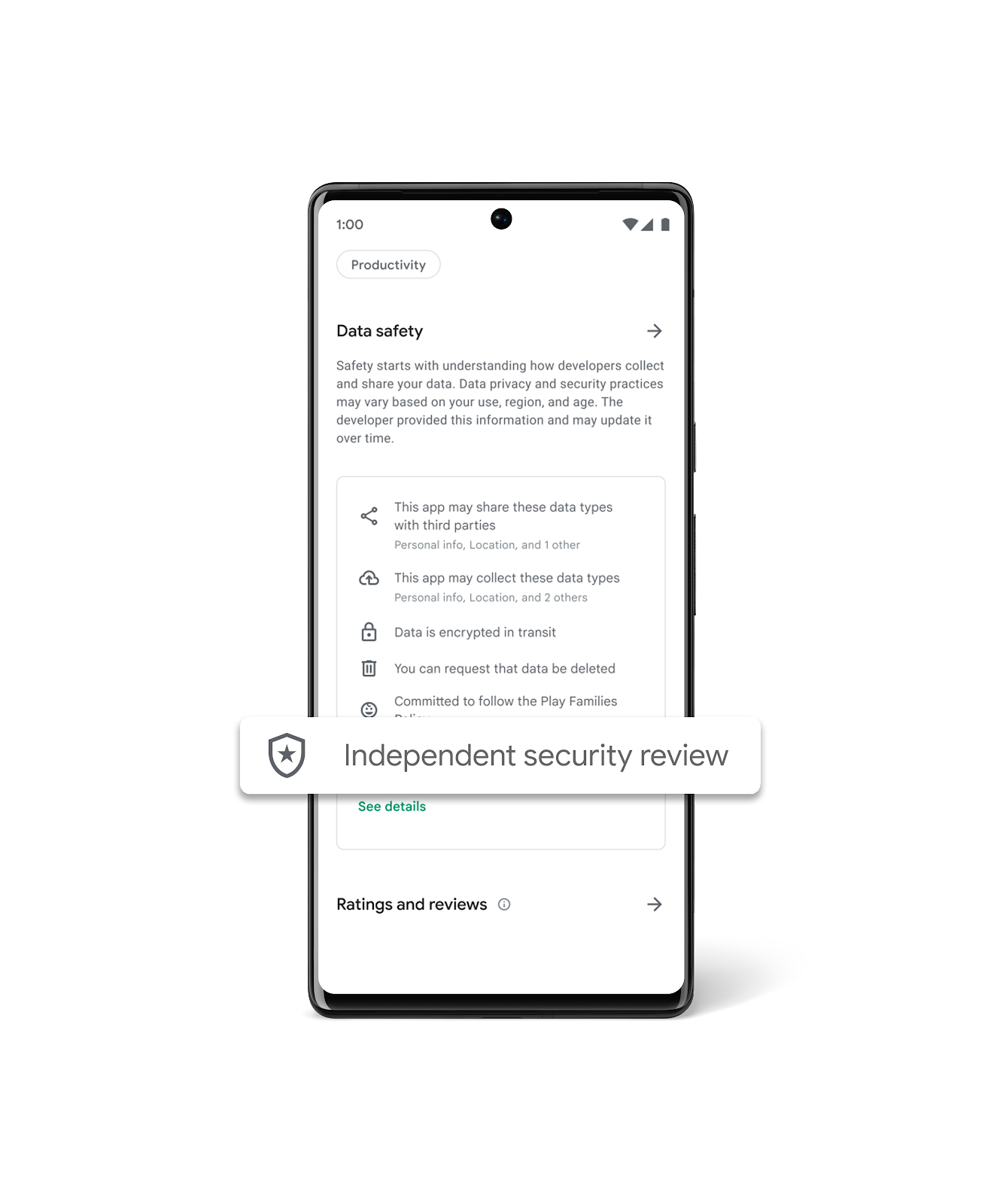

| 2023-11-04 11:08:00 | Google Play Store introduit \\ 'Indevance Review \\' Badge for Apps Google Play Store Introduces \\'Independent Security Review\\' Badge for Apps (lien direct) |

Google déploie un badge "Revue de sécurité indépendante" dans la section de sécurité des données de Play Store \\ pour les applications Android qui ont subi une audit d'évaluation de la sécurité des applications mobiles (MASA).

"Nous avons lancé cette bannière à partir des applications VPN en raison de la quantité sensible et importante de données utilisateur que ces applications gèrent", a déclaré Nataliya Stanetsky de l'équipe Android Security and Privacy.

Google is rolling out an "Independent security review" badge in the Play Store\'s Data safety section for Android apps that have undergone a Mobile Application Security Assessment (MASA) audit. "We\'ve launched this banner beginning with VPN apps due to the sensitive and significant amount of user data these apps handle," Nataliya Stanetsky of the Android Security and Privacy Team said. |

Mobile | ★★ | ||

| 2023-11-04 08:00:00 | Doctor Dignity – L\'IA médicale open-source (lien direct) | Doctor Dignity est un projet open-source qui utilise Llama2 de Meta et l'IA pour réussir l'examen de licence médicale américain. Disponible sur iOS, Android et Web, il préserve la confidentialité des patients et encourage les contributions pour améliorer ses fonctionnalités. Il fonctionne sans connexion internet et intègre une expérience d'apprentissage en ligne avec des retours humains. Il est utile pour les étudiants en médecine, les médecins et les passionnés de technologie. | Mobile | ★★★ | ||

| 2023-11-03 23:00:11 | Apple Slams Android comme un \\ 'un dispositif de suivi massif \\' dans les diapositives internes révélées dans Google Antitrust Battle Apple slams Android as a \\'massive tracking device\\' in internal slides revealed in Google antitrust battle (lien direct) |

Whinges sur la position de la confidentialité de Chrome Maker \\ tout en prenant des milliards pour, euh, à utiliser son moteur de recherche Le ministère américain de la Justice a publié une série de documents dans son procès antitrust contre Google, y compris hier, y comprisDes documents qui révèlent qu'Apple a conclu son accord de recherche par défaut avec la chocolaterie malgré des réservations de confidentialité considérables.…

Whinges about Chrome maker\'s privacy stance while taking billions to, er, use its search engine The US Department of Justice released a series of documents in its antitrust trial against Google yesterday, including documents that reveal Apple made its default search deal with the Chocolate Factory despite considerable privacy reservations. … |

Mobile | ★★ | ||

| 2023-11-03 22:56:10 | Mozilla dit aux développeurs d'extension de se préparer à enfin aller mobile Mozilla tells extension developers to get ready to finally go mobile (lien direct) |

Firefox Android Add-ons à venir bientôt Enfin, Mozilla prévoit de faire des extensions de navigateur, également connues sous le nom de modules complémentaires, disponibles pour Firefox sur Android, à un moment donné après le 21 novembre attenduversion de la version 120 du navigateur \\.…

Firefox Android add-ons coming soon At long last, Mozilla is planning to make browser extensions, also known as add-ons, available for Firefox on Android, at some point following the expected November 21 release of the browser\'s version 120 build.… |

Mobile | ★★ | ||

| 2023-11-03 15:05:00 | Les logiciels espions de Canesspy découverts dans les versions WhatsApp modifiées CanesSpy Spyware Discovered in Modified WhatsApp Versions (lien direct) |

Les chercheurs en cybersécurité ont déniché un certain nombre de mods WhatsApp pour Android qui sont équipés d'un module de logiciel espion sur baptisé Canesspy.

Ces versions modifiées de l'application de messagerie instantanée ont été observées propagées via des sites Web sommaires annonçant de tels logiciels ainsi que des canaux télégrammes utilisés principalement par les haut-parleurs arabes et azerbaïdjanais, dont l'un compte 2 millions d'utilisateurs.

"Le trojanisé

Cybersecurity researchers have unearthed a number of WhatsApp mods for Android that come fitted with a spyware module dubbed CanesSpy. These modified versions of the instant messaging app have been observed propagated via sketchy websites advertising such software as well as Telegram channels used primarily by Arabic and Azerbaijani speakers, one of which boasts 2 million users. "The trojanized |

Mobile | ★★ | ||

| 2023-11-03 14:05:00 | Les logiciels espions conçus pour les mods télégrammes ciblent également les modules complémentaires WhatsApp Spyware Designed for Telegram Mods Also Targets WhatsApp Add-Ons (lien direct) |

Les chercheurs ont découvert que les logiciels espions conçus pour voler des appareils Android et des mods Telegram peuvent également atteindre les utilisateurs de WhatsApp.

Researchers discovered spyware designed to steal from Android devices and from Telegram mods can also reach WhatsApp users. |

Mobile | ★★★ | ||

| 2023-11-03 12:48:58 | Google Play ajoute des badges d'audit de sécurité pour les applications VPN Android Google Play adds security audit badges for Android VPN apps (lien direct) |

Google Play, l'App Store officiel d'Android \\, marque maintenant des applications VPN avec un badge \\ 'de sécurité indépendante \' s'ils effectuaient un audit de sécurité indépendant de leur logiciel et de leur plate-forme.[...]

Google Play, Android\'s official app store, is now tagging VPN apps with an \'independent security reviews\' badge if they conducted an independent security audit of their software and platform. [...] |

Mobile | ★★★ | ||

| 2023-11-03 10:04:59 | Premier combiné avec MTE sur le marché First handset with MTE on the market (lien direct) |

By Mark Brand, Google Project ZeroIntroduction It\'s finally time for me to fulfill a long-standing promise. Since I first heard about ARM\'s Memory Tagging Extensions, I\'ve said (to far too many people at this point to be able to back out…) that I\'d immediately switch to the first available device that supported this feature. It\'s been a long wait (since late 2017) but with the release of the new Pixel 8 / Pixel 8 Pro handsets, there\'s finally a production handset that allows you to enable MTE! The ability of MTE to detect memory corruption exploitation at the first dangerous access is a significant improvement in diagnostic and potential security effectiveness. The availability of MTE on a production handset for the first time is a big step forward, and I think there\'s real potential to use this technology to make 0-day harder. I\'ve been running my Pixel 8 with MTE enabled since release day, and so far I haven\'t found any issues with any of the applications I use on a daily basis1, or any noticeable performance issues. Currently, MTE is only available on the Pixel as a developer option, intended for app developers to test their apps using MTE, but we can configure it to default to synchronous mode for all2 apps and native user mode binaries. This can be done on a stock image, without bootloader unlocking or rooting required - just a couple of debugger commands. We\'ll do that now, but first:Disclaimer This is absolutely not a supported device configuration; and it\'s highly likely that you\'ll encounter issues with at least some applications crashing or failing to run correctly with MTE if you set your device up in this way. This is how I\'ve configured my personal Pixel 8, and so far I\'ve not experienced any issues, but this was somewhat of a surprise to me, and I\'m still waiting to see what the first app that simply won\'t work at all will be...Enabling MTE on Pixel 8/Pixel 8 Pro | Tool Mobile | ★★ | ||

| 2023-11-03 04:15:21 | CVE-2023-36620 (lien direct) | Un problème a été découvert dans l'application de contrôle parental de Boomerang avant 13.83 pour Android.L'application manque l'attribut Android: allongBackup = "false" dans le manifeste.Cela permet à l'utilisateur de sauvegarder la mémoire interne de l'application sur un PC.Cela donne à l'utilisateur l'accès au jeton API qui est utilisé pour authentifier les demandes à l'API.

An issue was discovered in the Boomerang Parental Control application before 13.83 for Android. The app is missing the android:allowBackup="false" attribute in the manifest. This allows the user to backup the internal memory of the app to a PC. This gives the user access to the API token that is used to authenticate requests to the API. |

Mobile | |||

| 2023-11-03 04:15:21 | CVE-2023-36621 (lien direct) | Un problème a été découvert dans l'application de contrôle parental de Boomerang via 13.83 pour Android.L'enfant peut utiliser le mode sûr pour éliminer toutes les restrictions temporairement ou désinstaller la demande sans que les parents ne le remarquent.

An issue was discovered in the Boomerang Parental Control application through 13.83 for Android. The child can use Safe Mode to remove all restrictions temporarily or uninstall the application without the parents noticing. |

Mobile | |||

| 2023-11-02 23:02:15 | Google abandonne cette API qui ressemblait un peu à DRM pour les sites Web Google gives up on that API that looked more than a bit like DRM for websites (lien direct) |

Au lieu de cela, Chocolate Factory se concentre sur une attestation plus limitée pour Android WebViews Au milieu de l'inquiétude croissante de la communauté, Google dit qu'il ne développera plus de technologies controversées qui auraient lutté contre la fraude en ligne, mais les critiques ressemblaient davantage à DRMpour les sites Web… | Mobile | ★★★ | ||

| 2023-11-02 20:13:20 | Apple glisse de 2013 Skewer Android comme "un appareil de suivi massif" Apple slides from 2013 skewer Android as “a massive tracking device” (lien direct) |

Mais Apple voulait également savoir quels résultats les utilisateurs ont cliqué sur Google à partir d'iPhones.

But Apple also wanted to know what results users clicked on Google from iPhones. |

Mobile | ★★ | ||

| 2023-11-02 15:17:00 | Utilisateurs de WhatsApp de langue arabophone ciblés avec des logiciels espions Arabic-speaking WhatsApp users targeted with spyware (lien direct) |

Les pirates inconnus ciblent les utilisateurs en Arabie saoudite, au Yémen et en Azerbaïdjan avec l'espionnage des logiciels malveillants distribués via des mods WhatsApp créés par l'utilisateur qui personnalisent ou ajoutent de nouvelles fonctionnalités au service.Dans la dernière campagne, les chercheurs de la société de cybersécurité Kaspersky ont découvert des mods WhatsApp auparavant inoffensifs qui avaient reçu un code malveillant conçu pour espionner sur Android

Les pirates inconnus ciblent les utilisateurs en Arabie saoudite, au Yémen et en Azerbaïdjan avec l'espionnage des logiciels malveillants distribués via des mods WhatsApp créés par l'utilisateur qui personnalisent ou ajoutent de nouvelles fonctionnalités au service.Dans la dernière campagne, les chercheurs de la société de cybersécurité Kaspersky ont découvert des mods WhatsApp auparavant inoffensifs qui avaient reçu un code malveillant conçu pour espionner sur Android

Unknown hackers are targeting users in Saudi Arabia, Yemen and Azerbaijan with spying malware distributed through user-created WhatsApp mods that customize or add new features to the service. In the latest campaign, researchers at the cybersecurity firm Kaspersky discovered previously harmless WhatsApp mods that had been injected with malicious code designed to spy on Android

Unknown hackers are targeting users in Saudi Arabia, Yemen and Azerbaijan with spying malware distributed through user-created WhatsApp mods that customize or add new features to the service. In the latest campaign, researchers at the cybersecurity firm Kaspersky discovered previously harmless WhatsApp mods that had been injected with malicious code designed to spy on Android |

Malware Mobile | ★★★ | ||

| 2023-11-02 13:53:20 | AppDome s'associe à JetBrains TeamCity pour automatiser la livraison des applications mobiles sécurisées Appdome Partners with JetBrains TeamCity to Automate Delivery of Secure Mobile Apps (lien direct) |

AppDome s'associe à JetBrains TeamCity pour automatiser la livraison d'applications mobiles sécurisées

Le partenariat amène Android et IOS Cyber Defense Automation à l'intérieur du pipeline CI / CD de JetBrains TeamCity

-

nouvelles commerciales

Appdome Partners with JetBrains TeamCity to Automate Delivery of Secure Mobile Apps Partnership Brings Android and iOS Cyber Defense Automation Inside the JetBrains TeamCity CI/CD Pipeline - Business News |

Mobile | ★★ | ||

| 2023-11-02 13:00:00 | Collection d'adhésion de Lenovo \\'s Tab: une preuve de concept de vêtements pour prendre des comprimés à l'extérieur Lenovo\\'s Tab Wear Collection: A Clothing Proof-of-Concept for Taking Tablets Outdoors (lien direct) |

Lenovo s'est associé à des créateurs de mode pour faire des vêtements d'extérieur pour transporter et utiliser - ses tablettes Android à l'extérieur de la maison.

Lenovo teamed up with fashion designers to make outerwear for carrying-and using-its Android tablets outside the home. |

Mobile | ★★ | ||

| 2023-11-02 12:00:24 | Plus de moyens pour les utilisateurs d'identifier les applications testées sur la sécurité indépendante sur Google Play More ways for users to identify independently security tested apps on Google Play (lien direct) |

Posted by Nataliya Stanetsky, Android Security and Privacy Team

Keeping Google Play safe for users and developers remains a top priority for Google. As users increasingly prioritize their digital privacy and security, we continue to invest in our Data Safety section and transparency labeling efforts to help users make more informed choices about the apps they use.

Research shows that transparent security labeling plays a crucial role in consumer risk perception, building trust, and influencing product purchasing decisions. We believe the same principles apply for labeling and badging in the Google Play store. The transparency of an app\'s data security and privacy play a key role in a user\'s decision to download, trust, and use an app.

Highlighting Independently Security Tested VPN Apps

Last year, App Defense Alliance (ADA) introduced MASA (Mobile App Security Assessment), which allows developers to have their apps independently validated against a global security standard. This signals to users that an independent third-party has validated that the developers designed their apps to meet these industry mobile security and privacy minimum best practices and the developers are going the extra mile to identify and mitigate vulnerabilities. This, in turn, makes it harder for attackers to reach users\' devices and improves app quality across the ecosystem. Upon completion of the successful validation, Google Play gives developers the option to declare an “Independent security review” badge in its Data Safety section, as shown in the image below. While certification to baseline security standards does not imply that a product is free of vulnerabilities, the badge associated with these validated apps helps users see at-a-glance that a developer has prioritized security and privacy practices and committed to user safety.

To help give users a simplified view of which apps have undergone an independent security validation, we\'re introducing a new Google Play store banner for specific app types, starting with VPN apps. We\'ve launched this banner beginning with VPN apps due to the sensitive and significant amount of user data these apps handle. When a user searches for VPN apps, they will now see a banner at the top of Google Play that educates them about the “Independent security review” badge in the Data Safety Section. Users also have the ability to “Learn More”, which redirects them to the App Validation Directory, a centralized place to view all VPN apps that have been independently security reviewed. Users can also discover additional technical assessment details in the App Validation Directory, helping them to make more informed decisions about what VPN apps to download, use, and trust with their data.

To help give users a simplified view of which apps have undergone an independent security validation, we\'re introducing a new Google Play store banner for specific app types, starting with VPN apps. We\'ve launched this banner beginning with VPN apps due to the sensitive and significant amount of user data these apps handle. When a user searches for VPN apps, they will now see a banner at the top of Google Play that educates them about the “Independent security review” badge in the Data Safety Section. Users also have the ability to “Learn More”, which redirects them to the App Validation Directory, a centralized place to view all VPN apps that have been independently security reviewed. Users can also discover additional technical assessment details in the App Validation Directory, helping them to make more informed decisions about what VPN apps to download, use, and trust with their data.

|

Tool Vulnerability Mobile Technical | ★★ | ||

| 2023-11-02 11:30:00 | Bugy octets # 216 & # 8211;Injections SQL, Android XSS et rédaction de rapports de qualité Bug Bytes #216 – SQL injections, Android XSS and Writing Quality Reports (lien direct) |

> Bug Bytes est une newsletter hebdomadaire organisée par les membres de la communauté Bug Bounty.La deuxième série est organisée par InsiderPhd.Chaque semaine, elle nous tient à jour avec une liste complète des articles, des outils, des tutoriels et des ressources.Ce numéro couvre la semaine du 23 octobre au 29 octobre Intigriti News de mon cahier

>Bug Bytes is a weekly newsletter curated by members of the bug bounty community. The second series is curated by InsiderPhD. Every week, she keeps us up to date with a comprehensive list of write-ups, tools, tutorials and resources. This issue covers the week from October 23rd to October 29th Intigriti News From my notebook |

Tool Mobile Technical | ★★★ |