What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

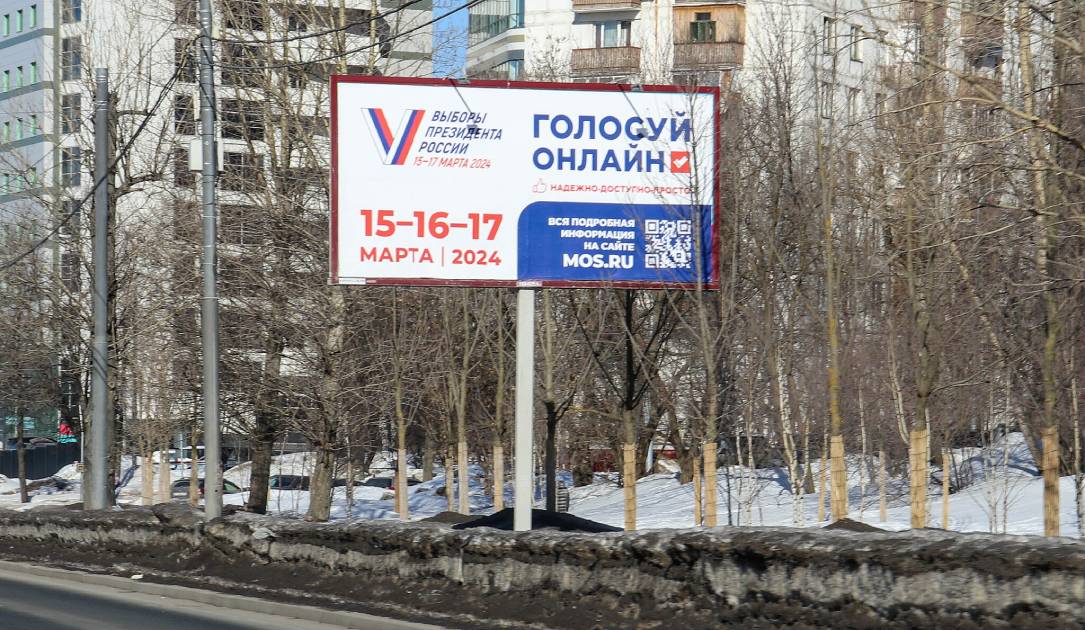

| 2024-03-18 16:28:51 | La Russie dit que les cyberattaques n'ont eu aucun impact sur l'élection présidentielle Russia says cyberattacks had no impact on presidential election (lien direct) |

Les cyberattaques ciblant la Russie n'ont pas eu d'impact sur les élections du pays, a déclaré le chien de garde de la Russie sur Internet, après que les responsables ont mis en garde contre les efforts «massifs» pour perturber le vote présidentiel. & Nbsp;Selon Evgeny Zaitsev, chef du contrôle numérique et de la supervision à Roskomnadzor, l'agence de surveillance a enregistré un «nombre important» d'attaques de déni de service distribuées (DDOS)

Les cyberattaques ciblant la Russie n'ont pas eu d'impact sur les élections du pays, a déclaré le chien de garde de la Russie sur Internet, après que les responsables ont mis en garde contre les efforts «massifs» pour perturber le vote présidentiel. & Nbsp;Selon Evgeny Zaitsev, chef du contrôle numérique et de la supervision à Roskomnadzor, l'agence de surveillance a enregistré un «nombre important» d'attaques de déni de service distribuées (DDOS)

Cyberattacks targeting Russia failed to have an impact on the country\'s elections, Russia\'s internet watchdog said, after officials warned of “massive” efforts to disrupt the presidential vote. According to Evgeny Zaitsev, the head of digital control and supervision at Roskomnadzor, the watchdog agency recorded a “significant number” of distributed denial-of-service (DDoS) attacks on the

Cyberattacks targeting Russia failed to have an impact on the country\'s elections, Russia\'s internet watchdog said, after officials warned of “massive” efforts to disrupt the presidential vote. According to Evgeny Zaitsev, the head of digital control and supervision at Roskomnadzor, the watchdog agency recorded a “significant number” of distributed denial-of-service (DDoS) attacks on the |

★★ | |||

| 2024-03-18 16:15:26 | Un combattant spyware de premier A leading spyware combatant on what\\'s next as governments continue to crack down (lien direct) |

John Scott-Railton, chercheur principal du Citizen Lab, basé au Canada, est en première ligne du problème des logiciels espions depuis plus d'une décennie.L'organisation a notamment découvert des attaques tentaculaires en Pologne et en Espagne au cours des deux dernières années seulement.Pendant ce temps, les incidents de logiciels spy

John Scott-Railton, chercheur principal du Citizen Lab, basé au Canada, est en première ligne du problème des logiciels espions depuis plus d'une décennie.L'organisation a notamment découvert des attaques tentaculaires en Pologne et en Espagne au cours des deux dernières années seulement.Pendant ce temps, les incidents de logiciels spy

John Scott-Railton, a senior researcher at Canada-based Citizen Lab, has been on the front lines of the spyware problem for more than a decade. The organization notably has uncovered sprawling attacks in Poland and Spain in just the last two years. Meanwhile, commercial spyware incidents have only grown in magnitude and frequency, a fact

John Scott-Railton, a senior researcher at Canada-based Citizen Lab, has been on the front lines of the spyware problem for more than a decade. The organization notably has uncovered sprawling attacks in Poland and Spain in just the last two years. Meanwhile, commercial spyware incidents have only grown in magnitude and frequency, a fact |

Commercial | ★★ | ||

| 2024-03-18 15:45:00 | La FCC accepte la marque de cyber-fiducie pour les produits IoT FCC Agrees to Cyber Trust Mark for IoT Products (lien direct) |

Le programme FCC volontaire permettra aux fabricants d'appareils intelligents de démontrer aux consommateurs que leur produit a respecté les normes de cybersécurité robustes

The voluntary FCC program will allow smart device manufacturers to demonstrate to consumers that their product has met robust cybersecurity standards |

★★★ | |||

| 2024-03-18 15:42:59 | (Déjà vu) Infostealer Disguised as Adobe Reader Installer (lien direct) | #### Description

Ahnlab Security Intelligence Center (ASEC) a récemment découvert la distribution d'un infostèler déguisé en installateur d'Adobe Reader.L'acteur de menace distribue le fichier en tant que PDF, incitant les utilisateurs à télécharger et à exécuter le fichier.Le faux fichier PDF est écrit en portugais, et le message indique aux utilisateurs de télécharger le lecteur Adobe et de l'installer.En disant aux utilisateurs qu'Adobe Reader est tenu d'ouvrir le fichier, il invite l'utilisateur à télécharger le logiciel malveillant et à l'installer.

#### URL de référence (s)

1. https://asec.ahnlab.com/en/62853/

#### Date de publication

11 mars 2024

#### Auteurs)

UNE SECONDE

#### Description AhnLab Security intelligence Center (ASEC) recently discovered the distribution of an infostealer disguised as the Adobe Reader installer. The threat actor is distributing the file as PDF, prompting users to download and run the file. The fake PDF file is written in Portuguese, and the message tells the users to download the Adobe Reader and install it. By telling the users that Adobe Reader is required to open the file, it prompts the user to download the malware and install it. #### Reference URL(s) 1. https://asec.ahnlab.com/en/62853/ #### Publication Date March 11, 2024 #### Author(s) ASEC |

Malware Threat | ★★ | ||

| 2024-03-18 15:26:15 | Vanessa Cugniere, nouvelle Country Manager de OneTrust en France (lien direct) | OneTrust nomme Vanessa Cugniere au poste de Country Manager pour la France. | ★ | |||

| 2024-03-18 15:24:45 | Finlande, Allemagne, Irlande, Japon, Pologne, Corée du Sud a ajouté à un accord de logiciel espion dirigé par les États-Unis Finland, Germany, Ireland, Japan, Poland, South Korea added to US-led spyware agreement (lien direct) |

Six nouveaux pays ont rejoint un effort international pour contrer la prolifération et l'utilisation abusive des logiciels espions commerciaux.La Finlande, l'Allemagne, l'Irlande, le Japon, la Pologne et la Corée du Sud ont été ajoutées à une déclaration conjointe précédemment publiée des États-Unis et de 10 autres pays au sujet de la nécessité de réglementation et de garde-corps sur les logiciels espions. & NBSP;Les signataires acceptent d'établir

Six nouveaux pays ont rejoint un effort international pour contrer la prolifération et l'utilisation abusive des logiciels espions commerciaux.La Finlande, l'Allemagne, l'Irlande, le Japon, la Pologne et la Corée du Sud ont été ajoutées à une déclaration conjointe précédemment publiée des États-Unis et de 10 autres pays au sujet de la nécessité de réglementation et de garde-corps sur les logiciels espions. & NBSP;Les signataires acceptent d'établir

Six new countries have joined an international effort to counter the proliferation and misuse of commercial spyware. Finland, Germany, Ireland, Japan, Poland and South Korea were added to a previously released joint statement from the U.S. and 10 other countries about the need for regulation and guardrails on spyware. The signees agree to establish

Six new countries have joined an international effort to counter the proliferation and misuse of commercial spyware. Finland, Germany, Ireland, Japan, Poland and South Korea were added to a previously released joint statement from the U.S. and 10 other countries about the need for regulation and guardrails on spyware. The signees agree to establish |

Commercial | ★★ | ||

| 2024-03-18 15:22:48 | Tor : l\'outil peut simuler le trafic HTTPS (lien direct) | Les développeurs du projet Tor ont annoncé le lancement d'une nouvelle fonctionnalité : les ponts WebTunnel, qui fonctionnent sur un proxy HTTPT résistant à la détection et permettent au trafic Tor de mieux se mélanger avec le trafic HTTPS régulier.... | ★★ | |||

| 2024-03-18 15:20:33 | Les recettes d\'Apple pour entraîner des LLM multimodaux (lien direct) | Apple donne un aperçu supplémentaire de ses travaux LLM multimodaux avec un article consacré à leur entraînement. | ★★ | |||

| 2024-03-18 15:16:00 | Les administrateurs WordPress ont demandé à supprimer les plugins minioranges en raison d'une faille critique WordPress Admins Urged to Remove miniOrange Plugins Due to Critical Flaw (lien direct) |

Les utilisateurs de WordPress des plugins de pare-feu de Minionange \\ de Minionange \\ sont invités à les supprimer de leurs sites Web après la découverte d'un défaut de sécurité critique. La faille, suivie en tant que & nbsp; CVE-2024-2172, est notée 9,8 sur un maximum de 10 sur le système de notation CVSS.Il affecte les versions suivantes des deux plugins - Scanner de logiciels malveillants et NBSP; (Versions | Malware | ★★ | ||

| 2024-03-18 15:14:24 | Le CISC australien améliore les outils et le cadre de la résilience organisationnelle, complète l'outil de vérification de la santé rafraîchie Australian CISC enhances organizational resilience tools and framework, complements refreshed HealthCheck Tool (lien direct) |

> L'Australian Cyber and Infrastructure Security Center (CISC) a dévoilé un outil d'auto-évaluation amélioré, l'outil d'organisation Resilience Healthcheck, ...

>The Australian Cyber and Infrastructure Security Centre (CISC) unveiled an enhanced self-assessment tool, the Organisational Resilience HealthCheck Tool,... |

Tool | ★★ | ||

| 2024-03-18 15:13:07 | Fujitsu Cyberattack a confirmé vendredi - PII peut être volé Fujitsu Cyberattack confirmed Friday - PII may be stolen (lien direct) |

Fujitsu Cyberattack confirmé vendredi - PII peut être volé

-

opinion

Fujitsu Cyberattack confirmed Friday - PII may be stolen - Opinion |

★★★ | |||

| 2024-03-18 15:08:07 | 4 ans de prison pour un membre du groupe de pirates Lockbit (lien direct) | Le citoyen russo-canadien Mikhaïl Vasiliev a été condamné à quatre ans de prison par un tribunal de l'Ontario pour avoir distribué le rançongiciel LockBit.... | Legislation | ★★★ | ||

| 2024-03-18 15:05:11 | 100 000 données privées volées à Nissan (lien direct) | Fin d'année 2023, le groupe de ransomwares Akira déclarait avoir piraté les systèmes Nissan en Australie et en Nouvelle-Zélande. 100 Go de données volées et, aujourd'hui, les données de 100 000 personnes dans les mains de hackers malveillants.... | ★★ | |||

| 2024-03-18 15:04:18 | Eric Vedel, Cisco : Les technologies de Défense doivent capitaliser sur les technologies de Gen AI (lien direct) | A l'occasion du Forum InCyber 2024, Cisco présentera Cisco Identity Intelligence. Pour Eric Vedel, Directeur, Activités Conseils en Cybersécurité de Cisco, les technologies de Défense doivent capitaliser sur les technologies de Gen AI. - Interviews / INCYBER 2024 | ★★ | |||

| 2024-03-18 15:00:36 | protection en temps réel (lien direct) | Google s'apprête à mettre à jour sa fonctionnalité de navigation sécurisée afin de renforcer une protection en temps réel contre les logiciels malveillants et le phishing à tous les utilisateurs de Chrome. | ★★ | |||

| 2024-03-18 15:00:04 | Fortinet est reconnu pour la cinquième année consécutive en tant que clients de Gartner Peer Insights \\ '' Choix pour SD-WAN Fortinet has been recognized for Fifth Straight Year as a Gartner Peer Insights Customers\\' Choice for SD-WAN (lien direct) |

Fortinet a de nouveau été reconnu comme Gartner & Reg;PEER Insights ™ Clients \\ 'Choix pour SD-WAN.Cela marque la cinquième année consécutive que Fortinet a reçu cette distinction pour notre solution SD-WAN sécurisée sur la base des avis des utilisateurs.Apprendre encore plus.

Fortinet has once again been recognized as a Gartner® Peer Insights™ Customers\' Choice for SD-WAN. This marks the fifth year in a row that Fortinet has received this distinction for our Secure SD-WAN solution based on user reviews. Learn more. |

★★ | |||

| 2024-03-18 15:00:00 | Plus de 50 000 vulnérabilités découvertes dans les systèmes DoD via le programme de primes de bogue Over 50,000 Vulnerabilities Discovered in DoD Systems Through Bug Bounty Program (lien direct) |

Sept ans après son programme de piratage éthique, le Pentagone a obtenu son 50 000e rapport de vulnérabilité le 15 mars

Seven years into its ethical hacking program, the Pentagon received its 50,000th vulnerability report on March 15 |

Vulnerability | ★★★ | ||

| 2024-03-18 14:54:10 | Le ransomware : le plus actif des rançongiciel change de ton (lien direct) | Stop, le plus discret et pourtant le plus actif des rançongiciels au monde. Le code malveillant vient de connaître une mise à jour qui le rend encore plus agressif. | Ransomware | ★★★ | ||

| 2024-03-18 14:44:31 | GhostRace : la menace fantôme pour Intel, AMD, ARM et IBM (lien direct) | Un groupe de chercheurs a développé une nouvelle attaque appelée GhostRace capable de provoquer des fuites de données sur les processeurs modernes de chez Intel, AMD, ARM et IBM. | ★★★ | |||

| 2024-03-18 14:32:17 | Changements dans la gestion des sites interdits en Russie (lien direct) | Dans le paysage numérique russe, une évolution notable s'est produite concernant la régulation des contenus en ligne. Le gouvernement a interrompu la mise à jour du registre des sites interdits par Roskomnadzor, l'autorité de surveillance des médias et des communications en Russie.... | ★★★ | |||

| 2024-03-18 14:21:49 | Des comptes de messagerie du FMI piratés ! (lien direct) | À la fin de la semaine dernière, le Fonds monétaire international (FMI) a signalé un cyber incident ayant entrainé le piratage de 11 comptes de messagerie du FMI.... | ★★ | |||

| 2024-03-18 14:19:18 | Almond et AUCAE s\'associent pour aider les entreprises en gestion de crise cyber (lien direct) | Almond et AUCAE s'associent pour aider les entreprises en gestion de crise cyber - Business | ★★ | |||

| 2024-03-18 14:15:05 | 5 meilleures pratiques pour sécuriser les ressources Azure 5 Best Practices to Secure Azure Resources (lien direct) |

Le cloud computing est devenu l'épine dorsale des entreprises modernes en raison de son évolutivité, de sa flexibilité et de sa rentabilité.Alors que les organisations choisissent les fournisseurs de services cloud pour alimenter leurs transformations technologiques, ils doivent également sécuriser correctement leur environnement cloud pour protéger les données sensibles, maintenir la confidentialité et se conformer aux exigences réglementaires strictes.Les organisations d'aujourd'hui sont confrontées au défi complexe de dépasser [& # 8230;]

Cloud computing has become the backbone for modern businesses due to its scalability, flexibility and cost-efficiency. As organizations choose cloud service providers to power their technological transformations, they must also properly secure their cloud environments to protect sensitive data, maintain privacy and comply with stringent regulatory requirements. Today\'s organizations face the complex challenge of outpacing […] |

Cloud | ★★★ | ||

| 2024-03-18 14:14:00 | CISA: Healthcare Organizations Should Be Wary of Increased Ransomware Attacks by ALPHV Blackcat (lien direct) |

|

Ransomware Medical | ★★ | ||

| 2024-03-18 14:10:58 | Dark Web et groupes de cybercriminels : décryptage (lien direct) | Il est assez compliqué de bloquer l'accès au Dark Web. Cependant, en bloquant l'installation du navigateur Tor ou en détectant son installation sur le parc informatique, il serait possible de limiter grandement son accès. | ★★ | |||

| 2024-03-18 14:10:44 | Eviden reçoit le label " France Sécurité " pour sa solution Evidian IDaaS (lien direct) | Eviden reçoit le label " France Sécurité " pour sa solution Evidian IDaaS Une Reconnaissance Renouvelée Soulignant l'Excellence et l'Innovation en Cybersécurité Globale - Business | ★★ | |||

| 2024-03-18 14:10:38 | La violation des données Fujitsu a un impact sur des informations personnelles et clients Fujitsu Data Breach Impacts Personal, Customer Information (lien direct) |

> Fujitsu affirme que les pirates ont infecté des systèmes internes par des logiciels malveillants, des informations personnelles et des clients.

>Fujitsu says hackers infected internal systems with malware, stole personal and customer information. |

Data Breach Malware | ★★★ | ||

| 2024-03-18 14:05:11 | COTI annonce la prochaine campagne de plateaux aériens V2 d'une valeur de + 10 m USD COTI Announces Upcoming V2 Airdrop Campaign Worth +10M USD (lien direct) |

> Par owais sultan

Le leader de l'infrastructure Web3, COTI, est ravi d'annoncer une importante initiative de récompenses communautaires, avec la plate-forme diffusée & # 8230;

Ceci est un article de HackRead.com Lire le post original: COTI annonce la prochaine campagne Airdrop V2 d'une valeur de + 10m USD

>By Owais Sultan Web3 infrastructure leader COTI is excited to announce a significant community rewards initiative, with the platform airdropping up… This is a post from HackRead.com Read the original post: COTI Announces Upcoming V2 Airdrop Campaign Worth +10M USD |

★★ | |||

| 2024-03-18 14:00:00 | Le suivi de tout sur le Web sombre est la mission critique Tracking Everything on the Dark Web Is Mission Critical (lien direct) |

Sur la toile sombre, les secrets volés sont votre ennemi, et le contexte est votre ami.

On the Dark Web, stolen secrets are your enemy, and context is your friend. |

★★★ | |||

| 2024-03-18 14:00:00 | Trois nouvelles vulnérabilités critiques découvertes à Argo Three New Critical Vulnerabilities Uncovered in Argo (lien direct) |

Les défauts, identifiés par KTrust, permettent aux attaquants de contourner les limites de taux et les mécanismes de protection contre la force brute

The flaws, identified by KTrust, enable attackers to bypass rate limits and brute force protection mechanisms |

Vulnerability | ★★ | ||

| 2024-03-18 13:53:23 | 18 avril 2024 de 8 heures 30 à 10 heures Paris Matinale du CyberCercle : Jeux Olympiques et paralympiques de Paris 2024 : enjeux et stratégie de cyebrsécurité (lien direct) | 18 avril 2024 de 8 heures 30 à 10 heures Paris - Événements | ★ | |||

| 2024-03-18 13:45:15 | 18 mars & # 8211;Rapport de renseignement sur les menaces 18th March – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes en cyberLes meilleures attaques et violations Nissan ont révélé que l'attaque des ransomwares Akira en décembre 2023 a compromis les informations personnelles d'environ 100 000 personnes en Australie et en Nouvelle-Zélande.Les données concernent les clients, les concessionnaires et certains [& # 8230;]

>For the latest discoveries in cyber research for the week of 18th March, please download our Threat_Intelligence Bulletin. TOP ATTACKS AND BREACHES Nissan has revealed that the Akira ransomware attack from December 2023 has compromised the personal information of approximately 100K individuals in Australia and New Zealand. The data concerns customers, dealers and some of […] |

Ransomware Threat | ★★ | ||

| 2024-03-18 13:44:43 | Kaspersky soutient l\'opération coordonnée par INTERPOL visant à lutter contre l\'action du malware Grandoreiro (lien direct) | >Kaspersky a contribué à une action menée par INTERPOL, qui a conduit les autorités brésiliennes à arrêter cinq administrateurs à l'origine du trojan bancaire Grandoreiro. Selon les premières estimations, les opérateurs du trojan bancaire auraient escroqué plus de 3,5 millions d'euros à leurs victimes. The post Kaspersky soutient l'opération coordonnée par INTERPOL visant à lutter contre l'action du malware Grandoreiro first appeared on UnderNews. | Malware | ★★ | ||

| 2024-03-18 13:27:29 | Kaspersky soutient l\'opération coordonnée par INTERPOL visant à lutter contre l\'action du malware Grandoreiro (lien direct) | Kaspersky soutient l'opération coordonnée par INTERPOL visant à lutter contre l'action du malware Grandoreiro - Malwares | Malware | ★★★ | ||

| 2024-03-18 13:23:03 | Faits saillants hebdomadaires OSINT, 18 mars 2024 Weekly OSINT Highlights, 18 March 2024 (lien direct) |

## Weekly OSINT Highlights, 18 March 2024 Last week\'s OSINT reporting revealed a common theme: cyberattacks targeting specific user groups are becoming more sophisticated. Take, for instance, the Notion installer malware, which dupes users by posing as a legitimate software installer, showcasing adept social engineering. Similarly, the BIPClip campaign demonstrates a highly targeted approach towards developers involved in cryptocurrency projects, with the threat actors leveraging multiple open-source packages to steal sensitive mnemonic phrases. Despite distinct attack methods, both instances underscore threat actors\' adaptability in tailoring attacks to their targets. Additionally, the analysis highlights a growing trend where attackers focus on specific sectors or user demographics, indicating a shift towards more targeted and stealthy cyber threats rather than indiscriminate attacks. This trend underscores the importance of user vigilance and the necessity for industry-specific cybersecurity measures to mitigate evolving risks. 1. **[Notion Installer Malware](https://security.microsoft.com/intel-explorer/articles/f21ac4ec?):** A new MSIX malware posing as the Notion installer is distributed through a fake website resembling the official Notion homepage. The malware, signed with a valid certificate, infects Windows PCs when users attempt to install Notion, compromising their systems with malware. 2. **[BIPClip Crypto Wallet Theft Campaign](https://security.microsoft.com/intel-explorer/articles/21aa5484?):** ReversingLabs uncovered the BIPClip campaign, which utilizes seven open-source packages across 19 versions from PyPI to steal mnemonic phrases for crypto wallet recovery. The campaign targets developers involved in cryptocurrency wallet projects, particularly those implementing Bitcoin Improvement Proposal 39 (BIP39), and employs sophisticated methods to avoid detection. The BIPClip campaign underscores how crypto assets are one of the most popular targets of cybercriminal groups and other threat actors, such as North Korean APTs. ## Learn More For the latest security research from the Microsoft Threat Intelligence community, check out the Microsoft Threat Intelligence Blog: [https://aka.ms/threatintelblog](https://aka.ms/threatintelblog). Microsoft customers can use the following reports in Microsoft Defender Threat Intelligence to get the most up-to-date information about the threat actor, malicious activity, and techniques discussed in this summary. The following reports provide the intelligence, protection information, and recommended actions to prevent, mitigate, or respond to associated threats found in customer environments: - Tool Profile: [Information stealers](https://sip.security.microsoft.com/intel-profiles/2296d491ea381b532b24f2575f9418d4b6723c17b8a1f507d20c2140a75d16d6?) - [Financially motivated threat actors misusing App Installer](https://security.microsoft.com/intel-explorer/articles/74368091?) ## Recommendations to protect against Information stealers Microsoft recommends the following mitigations to reduce the impact of Information stealer threats. - Check your Office 365 email filtering settings to ensure you block spoofed emails, spam, and emails with malware. Use [Microsoft Defender for Office 365](https://learn.microsoft.com/microsoft-365/security/office-365-security/defender-for-office-365?ocid=magicti_ta_learndoc) for enhanced phishing protection and coverage against new threats and polymorphic variants. Configure Microsoft Defender for Office 365 to [recheck links on click](https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-links-about?ocid=magicti_ta_learndoc) and [delete sent mail](https://learn.microsoft.com/microsoft-365/security/office-365-security/zero-hour-auto-purge?ocid=magicti_ta_learndoc) in response to newly acquired threat intelligence. Turn on [safe attachments policies](https://learn.microsoft.com/microsoft-365/security/office-365-sec | Ransomware Spam Malware Tool Threat Prediction | ★★★ | ||

| 2024-03-18 13:20:09 | Dark Web Tool Arms Ransomware Gangs: Industries du commerce électronique et de l'aviation ciblées Dark Web Tool Arms Ransomware Gangs: E-commerce & Aviation Industries Targeted (lien direct) |

par waqas

Cyber Warfare prend son envol: Géopolitique Attaques de carburant sur les compagnies aériennes - Dark Web Tool vise le commerce électronique!

Ceci est un article de HackRead.com Lire la publication originale: Dark Web Tool Arms Ransomware Gangs: e-commerce et ampli;Industries aéronautiques ciblées

By Waqas Cyber Warfare Takes Flight: Geopolitics Fuel Attacks on Airlines - Dark Web Tool Aims at E-commerce! This is a post from HackRead.com Read the original post: Dark Web Tool Arms Ransomware Gangs: E-commerce & Aviation Industries Targeted |

Ransomware Tool | ★★ | ||

| 2024-03-18 13:00:54 | Les risques cachés au sein de la fonction Create2 d'Ethereum \\: un guide pour naviguer sur la sécurité de la blockchain The Hidden Risks Within Ethereum\\'s CREATE2 Function: A Guide to Navigating Blockchain Security (lien direct) |

par Oded Vanunu, Dikla Barda, Roman Zaikin L'ère numérique a inauguré une vague d'innovations technologiques, avec la technologie de la blockchain debout au premier plan de cette révolution numérique.Ethereum, un acteur clé de cet espace, a été essentiel pour faire avancer l'adoption et le développement des technologies de la blockchain.Cependant, avec une grande innovation vient de nouvelles vulnérabilités.Aujourd'hui, nous nous procurons dans un problème moins parlé mais critique dans la communauté de la blockchain: les risques de sécurité associés à la fonction Create2 de Ethereum.Souleveillance déverrouiller de nouvelles possibilités, invitant de nouveaux risques: la fonction Create2 de Ethereum, saluée pour son progrès technologique, est maintenant exploitée par Cyber [& # 8230;] par Oded Vanunu, Dikla Barda, Roman Zaikin L'ère numérique a inauguré une vague d'innovations technologiques, avec la technologie de la blockchain debout au premier plan de cette révolution numérique.Ethereum, un acteur clé de cet espace, a été essentiel pour faire avancer l'adoption et le développement des technologies de la blockchain.Cependant, avec une grande innovation vient de nouvelles vulnérabilités.Aujourd'hui, nous nous procurons dans un problème moins parlé mais critique dans la communauté de la blockchain: les risques de sécurité associés à la fonction Create2 de Ethereum.Souleveillance déverrouiller de nouvelles possibilités, invitant de nouveaux risques: la fonction Create2 de Ethereum, saluée pour son progrès technologique, est maintenant exploitée par Cyber [& # 8230;]

By Oded Vanunu, Dikla Barda, Roman Zaikin The digital age has ushered in a wave of technological innovations, with blockchain technology standing at the forefront of this digital revolution. Ethereum, a key player in this space, has been pivotal in driving forward the adoption and development of blockchain technologies. However, with great innovation comes new vulnerabilities. Today, we’re delving into a less talked about yet critical issue in the blockchain community: the security risks associated with Ethereum’s CREATE2 function. Highlights Unlocking New Possibilities, Inviting New Risks: Ethereum’s CREATE2 function, hailed for its technological advancement, is now being exploited by cyber […] By Oded Vanunu, Dikla Barda, Roman Zaikin The digital age has ushered in a wave of technological innovations, with blockchain technology standing at the forefront of this digital revolution. Ethereum, a key player in this space, has been pivotal in driving forward the adoption and development of blockchain technologies. However, with great innovation comes new vulnerabilities. Today, we’re delving into a less talked about yet critical issue in the blockchain community: the security risks associated with Ethereum’s CREATE2 function. Highlights Unlocking New Possibilities, Inviting New Risks: Ethereum’s CREATE2 function, hailed for its technological advancement, is now being exploited by cyber […]

|

Vulnerability | ★★ | ||

| 2024-03-18 13:00:26 | Embrasser l'avenir de l'accès à distance: la transition des VPN hérités à SASE Embrace the Future of Remote Access: Transitioning from Legacy VPNs to SASE (lien direct) |

> Cisco cessera de fournir des correctifs et des mises à jour de maintenance pour tous les clients Connect le 31 mars 2024. Tous les clients qui utilisent encore ces clients seront exposés au risque si de nouvelles vulnérabilités sont découvertes.Vous pouvez également vous retrouver avec des fonctionnalités limitées si des bogues critiques émergent.Si tout cela semble effrayant et une cause de préoccupation, c'est parce que c'est le cas.Tout à fait.Pour garder votre entreprise en sécurité, il est temps de passer à une nouvelle solution à distance à distance.La transition loin de AnyConnect est une opportunité fantastique de glisser les liens sur les appareils VPN hérités et de passer à [& # 8230;]

>Cisco will cease providing patches and maintenance updates for AnyConnect clients on March 31, 2024. Any customers still using these clients will be exposed to risk should new vulnerabilities be discovered. You could also end up with limited functionality if critical bugs emerge. If any of this sounds scary and a cause for concern, it\'s because it is. Very much so. To keep your business going and safe, it\'s time to move on to a new remote access solution. The transition away from AnyConnect is a fantastic opportunity to slip the surly bonds of legacy VPN appliances and transition to […] |

Vulnerability | ★★ | ||

| 2024-03-18 13:00:16 | Voyez comment nos services de sécurité livrés par le cloud offrent un retour sur investissement de 357% See How Our Cloud-Delivered Security Services Provide 357% ROI (lien direct) |

> Palo Alto Networks CDSS a livré un retour sur investissement considérable.Investir dans les CDS de Palo Alto Networks a fourni un ROI de 357% et une VAN de 10,04 millions de dollars

>Palo Alto Networks CDSS has delivered considerable ROI. Investing in Palo Alto Networks CDSS provided a 357% ROI and a NPV of $10.04 million. |

★★ | |||

| 2024-03-18 13:00:00 | Ethereum \\'s Create2: une épée à double tranchant en sécurité blockchain Ethereum\\'s CREATE2: A Double-Edged Sword in Blockchain Security (lien direct) |

par Oded Vanunu, Dikla Barda, Roman Zaikin Ethereum & # 8217; La fonction Create2 est exploitée par les attaquants pour compromettre la sécurité des portefeuilles numériques, contournant les mesures de sécurité traditionnelles et facilitant l'accès non autorisé aux fonds.La méthode d'attaque consiste à inciter les utilisateurs à approuver les transactions pour les contrats intelligents qui ne parviennent pas encore à être déployés, permettant aux cybercriminels de déployer plus tard des malveillants [& # 8230;]

By Oded Vanunu, Dikla Barda, Roman Zaikin Ethereum’s CREATE2 function is being exploited by attackers to compromise the security of digital wallets, bypassing traditional security measures and facilitating unauthorized access to funds. The attack method involves tricking users into approving transactions for smart contracts that haven’t been deployed yet, allowing cybercriminals to later deploy malicious […] |

★★ | |||

| 2024-03-18 12:59:39 | Analyse agressive dans la prime des insectes (et comment l'éviter) Aggressive scanning in bug bounty (and how to avoid it) (lien direct) |

> Qu'est-ce que la numérisation agressive?Pourquoi devriez-vous l'éviter?Comment pouvez-vous l'éviter?Configuration des outils communs FFUF GOBUSTER SQLMAP Burp Conclusion Soyez doux lors de la réalisation de tests ou scanners automatisés.Certains programmes peuvent interdire les tests automatisés de toute nature ou imposer des limites de taux.Il est de la plus haute importance de suivre ces règles, comme une violation [& # 8230;]

>What is aggressive scanning? Why should you avoid it? How can you avoid it? Configuring Common Tools ffuf gobuster sqlmap burp Conclusion Be gentle when conducting automated tests or scanners. Some programs may disallow automated testing of any kind or impose rate limits. It is of utmost importance to follow these rules, as a violation […] |

Tool | ★★ | ||

| 2024-03-18 12:53:43 | La bibliothèque britannique saluée par la cyber-agence britannique pour sa réponse à l'attaque des ransomwares British Library hailed by UK cyber agency for its response to ransomware attack (lien direct) |

Le chef intérim du National Cyber Security Center (NCSC) de Britain \\ a déclaré que la bibliothèque britannique "devrait être applaudie" pour avoir refusé de payer des frais d'extorsion aux criminels derrière une attaque de ransomware l'année dernière.La bibliothèque britannique - la Bibliothèque nationale du Royaume-Uni et une archive de millions de livres et de manuscrits -

Le chef intérim du National Cyber Security Center (NCSC) de Britain \\ a déclaré que la bibliothèque britannique "devrait être applaudie" pour avoir refusé de payer des frais d'extorsion aux criminels derrière une attaque de ransomware l'année dernière.La bibliothèque britannique - la Bibliothèque nationale du Royaume-Uni et une archive de millions de livres et de manuscrits -

The interim head of Britain\'s National Cyber Security Centre (NCSC) said the British Library “should be applauded” for refusing to pay an extortion fee to the criminals behind a ransomware attack last year. The British Library - the national library of the United Kingdom and an archive of millions of books and manuscripts -

The interim head of Britain\'s National Cyber Security Centre (NCSC) said the British Library “should be applauded” for refusing to pay an extortion fee to the criminals behind a ransomware attack last year. The British Library - the national library of the United Kingdom and an archive of millions of books and manuscripts - |

Ransomware | ★★ | ||

| 2024-03-18 12:40:00 | Microsoft: 87% des organisations britanniques vulnérables aux cyberattaques coûteuses Microsoft: 87% of UK Organizations Vulnerable to Costly Cyber-Attacks (lien direct) |

Un rapport de Microsoft a révélé que 87% des organisations britanniques sont soit vulnérables ou à haut risque de cyberattaques et ont exhorté l'investissement dans l'IA comme outil de sécurité

A Microsoft report found that 87% of UK organizations are either vulnerable or at high-risk of cyber-attacks, and urged investment in AI as a security tool |

Tool | ★★★ | ||

| 2024-03-18 12:25:43 | Dette de sécurité: une menace croissante pour la sécurité des applications Security Debt: A Growing Threat to Application Security (lien direct) |

Comprendre la dette de sécurité

La dette de sécurité est un problème majeur et croissant dans le développement de logiciels avec des implications importantes pour la sécurité des applications, selon le rapport de l'état de la sécurité des logiciels de Veracode \\.Laissez-vous approfondir un peu plus dans la portée et le risque de dette de sécurité, et obtenir des informations sur les gestionnaires de sécurité des applications pour relever efficacement ce défi.

La dette de sécurité fait référence aux défauts logiciels qui restent non fixés pendant un an ou plus.Ces défauts s'accumulent au fil du temps en raison de divers facteurs, notamment des contraintes de ressources, de la complexité technique ou du manque de priorisation.La dette de sécurité peut être classée comme critique ou non critique et peut exister à la fois dans le code tiers et peut-être plus inquiétant.

Prévalence et impact de la dette de sécurité

Selon des recherches récentes, 42% des applications actives ont une dette de sécurité, 11% portant une dette de sécurité critique qui présente un risque grave pour les organisations.Les grandes applications sont particulièrement sensibles, avec 40% de…

Understanding Security Debt Security debt is a major and growing problem in software development with significant implications for application security, according to Veracode\'s State of Software Security 2024 Report. Let\'s delve a bit deeper into the scope and risk of security debt, and gain some insights for application security managers to effectively address this challenge. Security debt refers to software flaws that remain unfixed for a year or more. These flaws accumulate over time due to various factors, including resource constraints, technical complexity, or lack of prioritization. Security debt can be categorized as critical or non-critical and can exist in both first-party and, maybe more worrying, third-party code. Prevalence and Impact of Security Debt According to recent research, 42% of active applications have security debt, with 11% carrying critical security debt that poses a severe risk to organizations. Large applications are particularly susceptible, with 40% of… |

Threat Technical | ★★★ | ||

| 2024-03-18 12:09:07 | Apex Legends Players s'inquiété de RCE Flaw après les hacks Algs Apex Legends players worried about RCE flaw after ALGS hacks (lien direct) |

Electronic Arts a reporté les finales nord-américaines (NA) de la série mondiale Apex Legends (ALGS) en cours après que les pirates ont compromis les joueurs à mi-match pendant le tournoi.[...]

Electronic Arts has postponed the North American (NA) finals of the ongoing Apex Legends Global Series (ALGS) after hackers compromised players mid-match during the tournament. [...] |

★★ | |||

| 2024-03-18 12:03:01 | Rapport IC3 de FBI \\: pertes de la cybercriminalité dépasse 12,5 milliards de dollars - un nouveau record FBI\\'s IC3 Report: Losses from Cybercrime Surpass $12.5 Billion-a New Record (lien direct) |

The 2023 Internet Crime Report from the FBI\'s Internet Crime Complaint Center (IC3) is out. And for defenders, it\'s a troubling read. The FBI saw only a minor uptick in reported cybercrime complaints last year from the American public. On the surface, this seems like positive news. There were only 79,474 more complaints filed than in 2022. However, that total is much more significant when you consider the potential losses from cybercrime. Losses surpassed $12.5 billion last year, a 22% increase from 2022 and a new record high. That staggering figure is part of a far more complex story about cybercrime in 2023. The report notes that: Investment fraud losses surged, jumping from $3.31 billion in 2022 to $4.57 billion in 2023-a 38% increase Business email compromise (BEC) cases were a top concern, with 21,489 complaints and adjusted losses exceeding $2.9 billion-up 7.4% from 2022 The allure of cryptocurrency played a pivotal role in both investment fraud and BEC incidents Tech support scams were the third-costliest cybercrime category among the crime types that the IC3 tracks In this post, we will examine these trends in more detail. And we will explain how Proofpoint can help businesses improve their defenses and meet these threats head-on. Complaints and losses from cybercrime reported over the last five years. (Source: FBI\'s IC3 2023 Internet Crime Report.) The rise of investment fraud Investment scams have become the most reported and costliest type of crime that the IC3 tracks. In these scams, bad actors lure victims with promises of big returns on investments. Attackers have been targeting cryptocurrency investors, in particular. The rise of this fraud highlights why due diligence and user self-awareness is so important. Users need to think twice and use caution when they are approached with investment opportunities, especially those that relate to cryptocurrencies. Investment fraud losses reported over the last five years. (Source: FBI\'s IC3 2023 Internet Crime Report.) An escalation in BEC threats BEC is the second-most prevalent cyberthreat highlighted in the latest Internet Crime Report. The actors behind these scams aim to deceive users and businesses into making unauthorized fund transfers or divulging corporate information. These attacks involve sophisticated tactics like: The compromise of legitimate business email accounts Social engineering attacks Impersonation scams As more people use cryptocurrency exchanges and rely on third-party payment processors, it\'s increasingly important to stop BEC threats before they reach users. There is also a pressing need for automated remediation and heightened user vigilance to protect against these threats. Vulnerable populations at risk for impersonation scams The FBI\'s IC3 reports that impersonation scams led to over $1.3 billion in losses last year. To carry out these scams, bad actors use deceptive tactics, like directing victims to send cash through shipping companies or online wire services. Adults over the age of 60 accounted for half of tech support scams last year. This amounted to $3.6 billion in losses. Individuals 30-39 years old were most likely to report these incidents to the FBI\'s IC3. The prevalence of impersonation scams underscores the need to raise awareness among the vulnerable populations that are targeted by attackers. Understanding this risk will help them to be more wary and avoid becoming victims. Ransomware attacks Ransomware attacks encrypt data and cause service disruptions and financial losses. They are also a persistent threat. The FBI\'s IC3 received over 2,800 complaints about this attack type last year. Reported losses from these incidents exceeded $59.6 million-an 18% increase from 2022. To understand just how costly these attacks can be, consider the plight of MGM Resorts. In September 2023, a targeted ransomware attack cost the entertainment giant over $100 million. MGM Resorts\' filing with the Securities and Exchange Commission notes that i | Ransomware Threat Medical | ★★ | ||

| 2024-03-18 12:00:59 | Inscrivez-vous à une tournée à la RSA Conference 2024 SOC Sign up for a Tour at the RSA Conference 2024 SOC (lien direct) |

Rejoignez la visite guidée en dehors du centre d'opérations de sécurité, où nous discuterons du trafic réseau en temps réel de la conférence RSA.

Join the guided tour outside the Security Operations Center, where we\'ll discuss real time network traffic of the RSA Conference. |

Conference | ★★★ | ||

| 2024-03-18 11:52:21 | Une nouvelle attaque montre les risques de navigateurs donnant aux sites Web l'accès au GPU New Attack Shows Risks of Browsers Giving Websites Access to GPU (lien direct) |

> Les chercheurs démontrent une attaque de canal latéral à distance de CPU à distance des navigateurs contre les cartes graphiques AMD et NVIDIA.

>Researchers demonstrate remote GPU cache side-channel attack from within browsers against AMD and NVIDIA graphics cards. |

★★★ | |||

| 2024-03-18 11:49:47 | New Zealand Media Company: des pirates ciblant directement des individus après une violation de données présumée New Zealand media company: Hackers directly targeting individuals after alleged data breach (lien direct) |

MediaWorks, une entreprise basée en Nouvelle-Zélande, a déclaré qu'elle enquête sur un incident de sécurité présumé après qu'un pirate a affirmé avoir volé les données d'un peu plus de 2,4 millions de personnes et commencé à cibler les individus pour les paiements d'extorsion. & NBSP;L'entreprise, qui n'a pas encore confirmé publiquement qu'une violation de données avait eu lieu, a déclaré en

MediaWorks, une entreprise basée en Nouvelle-Zélande, a déclaré qu'elle enquête sur un incident de sécurité présumé après qu'un pirate a affirmé avoir volé les données d'un peu plus de 2,4 millions de personnes et commencé à cibler les individus pour les paiements d'extorsion. & NBSP;L'entreprise, qui n'a pas encore confirmé publiquement qu'une violation de données avait eu lieu, a déclaré en

MediaWorks, a company based in New Zealand, says it is investigating an alleged security incident after a hacker claimed to have stolen the data of just over 2.4 million people and began targeting individuals for extortion payments. The company, which has not yet publicly confirmed that a data breach has taken place, said in

MediaWorks, a company based in New Zealand, says it is investigating an alleged security incident after a hacker claimed to have stolen the data of just over 2.4 million people and began targeting individuals for extortion payments. The company, which has not yet publicly confirmed that a data breach has taken place, said in |

Data Breach | ★★ | ||

| 2024-03-18 11:38:35 | NIST NVD Halt laisse des milliers de vulnérabilités NIST NVD Halt Leaves Thousands of Vulnerabilities Untagged (lien direct) |

> Par deeba ahmed

40% de 2024 CVE INFORMATION CLÉ MANQUE: L'espace de données NVD augmente les risques de sécurité!

Ceci est un article de HackRead.com Lire le post original: NIST NVD HALT laisse des milliers de vulnérabilités intacturées

>By Deeba Ahmed 40% of 2024 CVEs Missing Key Info: NVD Data Gap Raises Security Risks! This is a post from HackRead.com Read the original post: NIST NVD Halt Leaves Thousands of Vulnerabilities Untagged |

Vulnerability | ★★ |