What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-04-29 14:00:00 | De l'assistant à l'analyste: la puissance de Gemini 1.5 Pro pour l'analyse des logiciels malveillants From Assistant to Analyst: The Power of Gemini 1.5 Pro for Malware Analysis (lien direct) |

Executive Summary A growing amount of malware has naturally increased workloads for defenders and particularly malware analysts, creating a need for improved automation and approaches to dealing with this classic threat. With the recent rise in generative AI tools, we decided to put our own Gemini 1.5 Pro to the test to see how it performed at analyzing malware. By providing code and using a simple prompt, we asked Gemini 1.5 Pro to determine if the file was malicious, and also to provide a list of activities and indicators of compromise. We did this for multiple malware files, testing with both decompiled and disassembled code, and Gemini 1.5 Pro was notably accurate each time, generating summary reports in human-readable language. Gemini 1.5 Pro was even able to make an accurate determination of code that - at the time - was receiving zero detections on VirusTotal. In our testing with other similar gen AI tools, we were required to divide the code into chunks, which led to vague and non-specific outcomes, and affected the overall analysis. Gemini 1.5 Pro, however, processed the entire code in a single pass, and often in about 30 to 40 seconds. Introduction The explosive growth of malware continues to challenge traditional, manual analysis methods, underscoring the urgent need for improved automation and innovative approaches. Generative AI models have become invaluable in some aspects of malware analysis, yet their effectiveness in handling large and complex malware samples has been limited. The introduction of Gemini 1.5 Pro, capable of processing up to 1 million tokens, marks a significant breakthrough. This advancement not only empowers AI to function as a powerful assistant in automating the malware analysis workflow but also significantly scales up the automation of code analysis. By substantially increasing the processing capacity, Gemini 1.5 Pro paves the way for a more adaptive and robust approach to cybersecurity, helping analysts manage the asymmetric volume of threats more effectively and efficiently. Traditional Techniques for Automated Malware Analysis The foundation of automated malware analysis is built on a combination of static and dynamic analysis techniques, both of which play crucial roles in dissecting and understanding malware behavior. Static analysis involves examining the malware without executing it, providing insights into its code structure and unobfuscated logic. Dynamic analysis, on the other hand, involves observing the execution of the malware in a controlled environment to monitor its behavior, regardless of obfuscation. Together, these techniques are leveraged to gain a comprehensive understanding of malware. Parallel to these techniques, AI and machine learning (ML) have increasingly been employed to classify and cluster malware based on behavioral patterns, signatures, and anomalies. These methodologies have ranged from supervised learning, where models are trained on labeled datasets, to unsupervised learning for clustering, which identifies patterns without predefined labels to group similar malware. | Malware Hack Tool Vulnerability Threat Studies Prediction Cloud Conference | Wannacry | ★★★ | |

| 2024-04-25 10:00:00 | Pole Voûte: cyber-menaces aux élections mondiales Poll Vaulting: Cyber Threats to Global Elections (lien direct) |

Written by: Kelli Vanderlee, Jamie Collier

Executive Summary The election cybersecurity landscape globally is characterized by a diversity of targets, tactics, and threats. Elections attract threat activity from a variety of threat actors including: state-sponsored actors, cyber criminals, hacktivists, insiders, and information operations as-a-service entities. Mandiant assesses with high confidence that state-sponsored actors pose the most serious cybersecurity risk to elections. Operations targeting election-related infrastructure can combine cyber intrusion activity, disruptive and destructive capabilities, and information operations, which include elements of public-facing advertisement and amplification of threat activity claims. Successful targeting does not automatically translate to high impact. Many threat actors have struggled to influence or achieve significant effects, despite their best efforts. When we look across the globe we find that the attack surface of an election involves a wide variety of entities beyond voting machines and voter registries. In fact, our observations of past cycles indicate that cyber operations target the major players involved in campaigning, political parties, news and social media more frequently than actual election infrastructure. Securing elections requires a comprehensive understanding of many types of threats and tactics, from distributed denial of service (DDoS) to data theft to deepfakes, that are likely to impact elections in 2024. It is vital to understand the variety of relevant threat vectors and how they relate, and to ensure mitigation strategies are in place to address the full scope of potential activity. Election organizations should consider steps to harden infrastructure against common attacks, and utilize account security tools such as Google\'s Advanced Protection Program to protect high-risk accounts. Introduction The 2024 global election cybersecurity landscape is characterized by a diversity of targets, tactics, and threats. An expansive ecosystem of systems, administrators, campaign infrastructure, and public communications venues must be secured against a diverse array of operators and methods. Any election cybersecurity strategy should begin with a survey of the threat landscape to build a more proactive and tailored security posture. The cybersecurity community must keep pace as more than two billion voters are expected to head to the polls in 2024. With elections in more than an estimated 50 countries, there is an opportunity to dynamically track how threats to democracy evolve. Understanding how threats are targeting one country will enable us to better anticipate and prepare for upcoming elections globally. At the same time, we must also appreciate the unique context of different countries. Election threats to South Africa, India, and the United States will inevitably differ in some regard. In either case, there is an opportunity for us to prepare with the advantage of intelligence. |

Ransomware Malware Hack Tool Vulnerability Threat Legislation Cloud Technical | APT 40 APT 29 APT 28 APT 43 APT 31 APT 42 | ★★★ | |

| 2024-04-23 12:00:00 | M-Trends 2024: Notre vue depuis les fronts M-Trends 2024: Our View from the Frontlines (lien direct) |

Attackers are taking greater strides to evade detection. This is one of the running themes in our latest release: M-Trends 2024. This edition of our annual report continues our tradition of providing relevant attacker and defender metrics, and insights into the latest attacker tactics, techniques and procedures, along with guidance and best practices on how organizations and defenders should be responding to threats.

This year\'s M-Trends report covers Mandiant Consulting investigations of targeted attack activity conducted between January 1, 2023 and December 31, 2023. During that time, many of our observations demonstrate a more concerted effort by attackers to evade detection, and remain undetected on systems for longer periods of time:

Increased targeting of edge devices, and platforms that traditionally lack endpoint detection and response solutions.

A more than 50% growth in zero-day usage over the same reporting period in 2022, both by espionage groups as well as financially-motivated attackers.

More “living off the land,” or use of legitimate, pre-installed tools and software within an environment.

Despite the increased focus on evasion by attackers, we are pleased to report that defenders are generally continuing to improve at detecting threats. Dwell time represents the period an attacker is on a system from compromise to detection, and in 2023 the global median dwell time is now 10 days, down from 16 days in 2022. While various factors (such as ransomware) help drive down dwell time, it\'s still a big win for defenders. We can\'t let up, however. Mandiant red teams need only five to seven days on average to achieve their objectives, so organizations must remain vigilant. Other M-Trends 2024 metrics include:

54% of organizations first learned of a compromise from an external source (down from 63% in 2022), while 46% first identified evidence of a compromise internally.

Our engagements most frequently occurred at financial services organizations (17.3%), business and professional services (13.3%), high tech (12.4%), retail and hospitality (8.6%), healthcare (8.1%), and government (8.1%).

The most common initial infection vectors were exploits (38%), phishing (17%), prior compromise (15%), and stolen credentials (10%).

Additional topics covered in detail in M-Trends 2024 include Chinese espionage operations targeting the visibility gap, the evolution of phishing amid shifting security controls, the use of adversary-in-the-middle to overcome multi-factor authentication, cloud intrusion trends, an

Attackers are taking greater strides to evade detection. This is one of the running themes in our latest release: M-Trends 2024. This edition of our annual report continues our tradition of providing relevant attacker and defender metrics, and insights into the latest attacker tactics, techniques and procedures, along with guidance and best practices on how organizations and defenders should be responding to threats.

This year\'s M-Trends report covers Mandiant Consulting investigations of targeted attack activity conducted between January 1, 2023 and December 31, 2023. During that time, many of our observations demonstrate a more concerted effort by attackers to evade detection, and remain undetected on systems for longer periods of time:

Increased targeting of edge devices, and platforms that traditionally lack endpoint detection and response solutions.

A more than 50% growth in zero-day usage over the same reporting period in 2022, both by espionage groups as well as financially-motivated attackers.

More “living off the land,” or use of legitimate, pre-installed tools and software within an environment.

Despite the increased focus on evasion by attackers, we are pleased to report that defenders are generally continuing to improve at detecting threats. Dwell time represents the period an attacker is on a system from compromise to detection, and in 2023 the global median dwell time is now 10 days, down from 16 days in 2022. While various factors (such as ransomware) help drive down dwell time, it\'s still a big win for defenders. We can\'t let up, however. Mandiant red teams need only five to seven days on average to achieve their objectives, so organizations must remain vigilant. Other M-Trends 2024 metrics include:

54% of organizations first learned of a compromise from an external source (down from 63% in 2022), while 46% first identified evidence of a compromise internally.

Our engagements most frequently occurred at financial services organizations (17.3%), business and professional services (13.3%), high tech (12.4%), retail and hospitality (8.6%), healthcare (8.1%), and government (8.1%).

The most common initial infection vectors were exploits (38%), phishing (17%), prior compromise (15%), and stolen credentials (10%).

Additional topics covered in detail in M-Trends 2024 include Chinese espionage operations targeting the visibility gap, the evolution of phishing amid shifting security controls, the use of adversary-in-the-middle to overcome multi-factor authentication, cloud intrusion trends, an |

Tool Vulnerability Threat Medical Cloud | ★★★★ | ||

| 2024-04-09 14:00:00 | Apache XML Security pour la bibliothèque C ++ permet la contrefaçon de demande côté serveur Apache XML Security for C++ Library Allows for Server-Side Request Forgery (lien direct) |

Written by: Jacob Thompson

The Apache XML Security for C++ library, code named xml-security-c, is part of the Apache Santuario project. The library implements the XML Digital Signature and the XML Signature specifications, making them available to C++ developers. By default, the library resolves references to external URIs passed in Extensible Markup Language (XML) signatures, allowing for server-side request forgery (SSRF). There is no way to disable this feature through configuration alone, and there is no patch available; the developer must either scan their codebase to find every usage of xml-security-c and override the URI resolver to avoid SSRF, or manually patch and recompile the library to remove the capability entirely. We recommend that C++ developers using XML audit their code bases for usage of this library and determine whether they have introduced a security vulnerability, and if so, modify their code to avoid SSRF. Background Server-side request forgery (SSRF) is a class of security vulnerability in which an untrusted party tricks a server into making an HTTP request by passing the server a malicious input. Although the attacker usually cannot view the response, requests to the loopback interface (127.0.0.1), RFC 1918 addresses (e.g., 10.0.0.0/8 or 192.168.0.0/16), or any other destination occur from the point of view of the server, allowing requests that would otherwise be restricted by firewall rules or that would be impossible to perform externally. Consider the obvious consequences if a server\'s uninterruptible power supply offers a web service bound to 127.0.0.1:8080 without authentication and that accepts a GET request http://127.0.0.1:8080/ups/changePowerState?state=off-and what happens if this service is reachable via server-side request forgery. The Extensible Markup Language (XML) is complex and contains many optional features that are not suitable or even useful in the common case of a server accepting untrusted XML documents on an external interface. Some allow cross-site request forgery just by initializing an XML parser in its default configuration and passing an untrusted document. For example, XML External Entities allow a document to define custom entity values (analogous to < meaning |

Vulnerability | ★★★ | ||

| 2024-04-04 14:00:00 | Cutting avant, partie 4: Ivanti Connect Secure VPN Post-Exploitation Mouvement latéral Études de cas Cutting Edge, Part 4: Ivanti Connect Secure VPN Post-Exploitation Lateral Movement Case Studies (lien direct) |

Written by: Matt Lin, Austin Larsen, John Wolfram, Ashley Pearson, Josh Murchie, Lukasz Lamparski, Joseph Pisano, Ryan Hall, Ron Craft, Shawn Chew, Billy Wong, Tyler McLellan

Since the initial disclosure of CVE-2023-46805 and CVE-2024-21887 on Jan. 10, 2024, Mandiant has conducted multiple incident response engagements across a range of industry verticals and geographic regions. Mandiant\'s previous blog post, Cutting Edge, Part 3: Investigating Ivanti Connect Secure VPN Exploitation and Persistence Attempts, details zero-day exploitation of CVE-2024-21893 and CVE-2024-21887 by a suspected China-nexus espionage actor that Mandiant tracks as UNC5325. This blog post, as well as our previous reports detailing Ivanti exploitation, help to underscore the different types of activity that Mandiant has observed on vulnerable Ivanti Connect Secure appliances that were unpatched or did not have the appropriate mitigation applied. Mandiant has observed different types of post-exploitation activity across our incident response engagements, including lateral movement supported by the deployment of open-source tooling and custom malware families. In addition, we\'ve seen these suspected China-nexus actors evolve their understanding of Ivanti Connect Secure by abusing appliance-specific functionality to achieve their objectives. As of April 3, 2024, a patch is readily available for every supported version of Ivanti Connect Secure affected by the vulnerabilities. We recommend that customers follow Ivanti\'s latest patching guidance and instructions to prevent further exploitation activity. In addition, Ivanti released a new enhanced external integrity checker tool (ICT) to detect potential attempts of malware persistence across factory resets and system upgrades and other tactics, techniques, and procedures (TTPs) observed in the wild. We also released a remediation and hardening guide |

Malware Tool Vulnerability Threat Studies Mobile Cloud | Guam | ★★★ | |

| 2024-03-26 22:00:00 | Tendances les jours zéro exploités dans le monde en 2023 Trends on Zero-Days Exploited In-the-Wild in 2023 (lien direct) |

Written by: Maddie Stone, Jared Semrau, James Sadowski

Combined data from Google\'s Threat Analysis Group (TAG) and Mandiant shows 97 zero-day vulnerabilities were exploited in 2023; a big increase over the 62 zero-day vulnerabilities identified in 2022, but still less than 2021\'s peak of 106 zero-days. This finding comes from the first-ever joint zero-day report by TAG and Mandiant. The report highlights 2023 zero-day trends, with focus on two main categories of vulnerabilities. The first is end user platforms and products such as mobile devices, operating systems, browsers, and other applications. The second is enterprise-focused technologies such as security software and appliances. Key zero-day findings from the report include: Vendors\' security investments are working, making certain attacks harder. Attacks increasingly target third-party components, affecting multiple products. Enterprise targeting is rising, with more focus on security software and appliances. Commercial surveillance vendors lead browser and mobile device exploits. People\'s Republic of China (PRC) remains the top state-backed exploiter of zero-days. Financially-motivated attacks proportionally decreased. Threat actors are increasingly leveraging zero-days, often for the purposes of evasion and persistence, and we don\'t expect this activity to decrease anytime soon. Progress is being made on all fronts, but zero-day vulnerabilities remain a major threat. A Look Back - 2023 Zero-Day Activity at a Glance Barracuda ESG: CVE-2023-2868 Barracuda disclosed in May 2023 that a zero-day vulnerability (CVE-2023-2868) in their Email Security Gateway (ESG) had been actively exploited since as early as October 2022. Mandiant investigated and determined that UNC4841, a suspected Chinese cyber espionage actor, was conducting attacks across multiple regions and sectors as part of an espionage campaign in support of the PRC. Mandiant released a blog post with findings from the initial investigation, a follow-up post with more details as the investigation continued |

Vulnerability Threat Mobile Cloud Technical | ★★ | ||

| 2024-03-21 00:00:00 | Bringing Access Back - Initial Access Brokers Exploit F5 BIG-IP (CVE-2023-46747) and ScreenConnect (lien direct) | Written by: Michael Raggi, Adam Aprahamian, Dan Kelly, Mathew Potaczek, Marcin Siedlarz, Austin Larsen

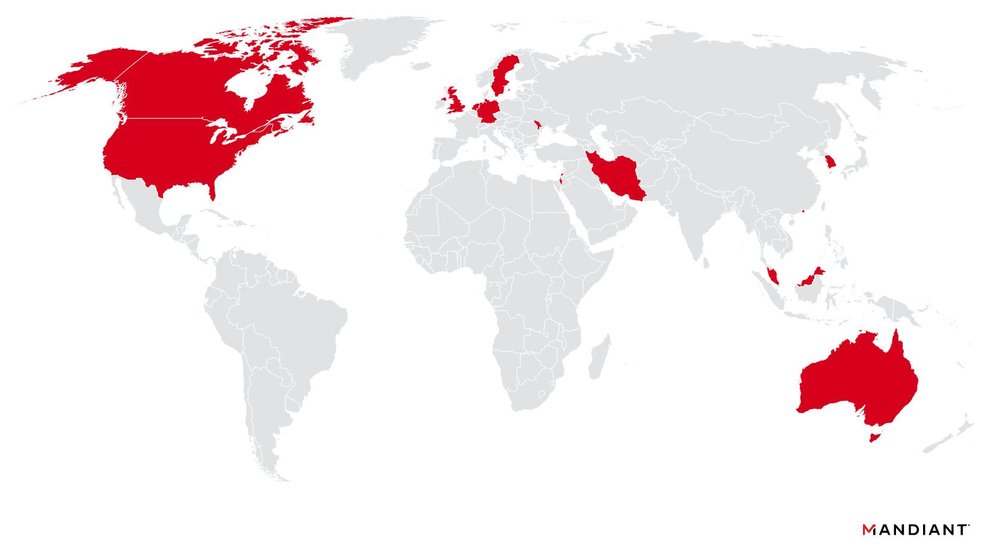

During the course of an intrusion investigation in late October 2023, Mandiant observed novel N-day exploitation of CVE-2023-46747 affecting F5 BIG-IP Traffic Management User Interface. Additionally, in February 2024, we observed exploitation of Connectwise ScreenConnect CVE-2024-1709 by the same actor. This mix of custom tooling and the SUPERSHELL framework leveraged in these incidents is assessed with moderate confidence to be unique to a People\'s Republic of China (PRC) threat actor, UNC5174. Mandiant assesses UNC5174 (believed to use the persona "Uteus") is a former member of Chinese hacktivist collectives that has since shown indications of acting as a contractor for China\'s Ministry of State Security (MSS) focused on executing access operations. UNC5174 has been observed attempting to sell access to U.S. defense contractor appliances, UK government entities, and institutions in Asia in late 2023 following CVE-2023-46747 exploitation. In February 2024, UNC5174 was observed exploiting ConnectWise ScreenConnect vulnerability (CVE-2024-1709) to compromise hundreds of institutions primarily in the U.S. and Canada. Targeting and Timeline UNC5174 has been linked to widespread aggressive targeting and intrusions of Southeast Asian and U.S. research and education institutions, Hong Kong businesses, charities and non-governmental organizations (NGOs), and U.S. and UK government organizations during October and November 2023, as well as in February 2024. The actor appears primarily focused on executing access operations. Mandiant observed UNC5174 exploiting various vulnerabilities during this time. ConnectWise ScreenConnect Vulnerability CVE-2024-1709 F5 BIG-IP Configuration Utility Authentication Bypass Vulnerability CVE-2023-46747 Atlassian Confluence CVE-2023-22518 Linux Kernel Exploit CVE-2022-0185 Zyxel Firewall OS Command Injection Vulnerability CVE-2022-30525 Investigations revealed several instances of UNC5174 infrastructure, exposing the attackers\' bash command history. This history detailed artifacts of extensive reconnaissance, web application fuzzing, and aggressive scanning for vulnerabilities on internet-facing systems belonging to prominent universities in the U.S., Oceania, and Hong Kong regions. Additionally, key strategic targets like think tanks in the U.S. and Taiwan were identified; however, Mandiant does not have significant evidence to determine successful exploitation of these targets.  Figure 1: UNC5174 global targeting map

Initial Disclosure of CVE-2023-46747

On Oct. 25, 2023, Praetorian published an advisory and proof-of-concept (PoC) for a zero-day (0-day) vulnerabil

Figure 1: UNC5174 global targeting map

Initial Disclosure of CVE-2023-46747

On Oct. 25, 2023, Praetorian published an advisory and proof-of-concept (PoC) for a zero-day (0-day) vulnerabil |

Malware Tool Vulnerability Threat Cloud | ★★★ | ||

| 2024-02-27 21:30:00 | Cutting avant, partie 3: Enquête sur Ivanti Connect Secure Secure VPN Exploitation et Tentatives de persistance Cutting Edge, Part 3: Investigating Ivanti Connect Secure VPN Exploitation and Persistence Attempts (lien direct) |

Les enquêtes de mandiant et ivanti \\ sur les larges et nbsp; Ivanti Exploitation zéro-jour se sont poursuivis à travers une variété de verticales de l'industrie, y compris le secteur de la base industrielle de la défense américaine.Après la publication initiale du 10 janvier 2024, Mandiant a observé des tentatives de masse pour exploiter ces vulnérabilités par un petit nombre d'acteurs de la menace de Chine-Nexus, et le développement d'un byligation d'exploitation de ciblage & nbsp; CVE-2024-21893 utilisé par & nbsp; unc5325 , que nous avons introduit dans notre & nbsp; " Cutting Edge, partie 2 "Blog Article . & nbsp; notamment, Mandiant a identifié unc5325 en utilisant une combinaison de vie-the-land (LOTL)

Mandiant and Ivanti\'s investigations into widespread Ivanti zero-day exploitation have continued across a variety of industry verticals, including the U.S. defense industrial base sector. Following the initial publication on Jan. 10, 2024, Mandiant observed mass attempts to exploit these vulnerabilities by a small number of China-nexus threat actors, and development of a mitigation bypass exploit targeting CVE-2024-21893 used by UNC5325, which we introduced in our "Cutting Edge, Part 2" blog post. Notably, Mandiant has identified UNC5325 using a combination of living-off-the-land (LotL) |

Vulnerability Threat Industrial | ★★ | ||

| 2024-02-24 00:30:00 | Guide de correction et de durcissement pour ConnectWise Screenconnect Vulnérabilités (CVE-2024-1708 et CVE-2024-1709) Remediation and Hardening Guide for ConnectWise ScreenConnect Vulnerabilities (CVE-2024-1708 and CVE-2024-1709) (lien direct) |

Le 19 février 2024, ConnectWise a annoncé deux vulnérabilités pour leur produit ScreenConnect affectant (sur site) 23.9.7 et plus tôt: CVE-2024-1708 & # 8211;Vulnérabilité de contournement de l'authentification (10.0) CVE-2024-1709 & # 8211;Vulnérabilité de traversée de chemin (8.4) Ces vulnérabilités permettent à un acteur non authentifié de contourner l'authentification et d'accès à des environnements screenconnets qui peuvent êtreDerrière un pare-feu d'entreprise. & nbsp; connectWise a publié un & nbsp; version usée du produit Screenconnect (23.9.8+) qui atténue les vulnérabilités.ConnectWise a supprimé les restrictions de licence, donc Screenconnect aux consommateurs qui

On Feb. 19, 2024, ConnectWise announced two vulnerabilities for their ScreenConnect product affecting (on-premises) versions 23.9.7 and earlier:CVE-2024-1708 – Authentication Bypass Vulnerability (10.0)CVE-2024-1709 – Path Traversal Vulnerability (8.4)These vulnerabilities allow an unauthenticated actor to bypass authentication, and access ScreenConnect environments that may be behind a corporate firewall. ConnectWise released an updated version of the ScreenConnect product (23.9.8+) that mitigates the vulnerabilities. ConnectWise has removed license restrictions so ScreenConnect consumers who |

Vulnerability | ★★★ | ||

| 2024-01-31 16:30:00 | Cutting Edge, partie 2: Enquêter Ivanti Connect Secure VPN Exploitation Zero-Day Cutting Edge, Part 2: Investigating Ivanti Connect Secure VPN Zero-Day Exploitation (lien direct) |

Le 12 janvier 2024, Mandiant a publié un Article de blog Détaillant deux vulnérabilités à haut impact, CVE-2023-46805 et CVE-2024-21887 , affectant Ivanti Connect Secure VPN (CS, anciennement Secure Secure) et Ivanti Secure (Ps) Appareils.Le 31 janvier 2024, Ivanti divulgué Deux vulnérabilités supplémentaires ayant un impact sur les dispositifs CS et PS, CVE-2024-21888 et CVE-2024-21893. Les vulnérabilités permettent à un acteur de menace non authentifié d'exécuter des commandes arbitraires sur l'appareil avec des privilèges élevés.Comme indiqué précédemment, Mandiant a identifié l'exploitation zéro jour de ces vulnérabilités

On Jan. 12, 2024, Mandiant published a blog post detailing two high-impact zero-day vulnerabilities, CVE-2023-46805 and CVE-2024-21887, affecting Ivanti Connect Secure VPN (CS, formerly Pulse Secure) and Ivanti Policy Secure (PS) appliances. On Jan. 31, 2024, Ivanti disclosed two additional vulnerabilities impacting CS and PS devices, CVE-2024-21888 and CVE-2024-21893.The vulnerabilities allow for an unauthenticated threat actor to execute arbitrary commands on the appliance with elevated privileges. As previously reported, Mandiant has identified zero-day exploitation of these vulnerabilities |

Vulnerability Threat | ★★ | ||

| 2024-01-19 17:30:00 | Le groupe d'espionnage chinois UNC3886 a trouvé l'exploitation du CVE-2023-34048 depuis la fin 2021 Chinese Espionage Group UNC3886 Found Exploiting CVE-2023-34048 Since Late 2021 (lien direct) |

Bien que signalé et corrigé publiquement en octobre 2023, la sécurité des produits Mandiant et VMware a trouvé unc3886 , un groupe d'espionnage China-Nexus très avancé, a exploité CVE-2023-34048 jusqu'à la fin 2021. Ces résultats proviennent de la recherche continue de Maniant \\ de Les nouveaux chemins d'attaque utilisés par unc3886 , qui se concentre historiquement sur les technologies qui ne sont pas en mesure de les déployer par EDR.UNC3886 a une expérience en utilisant des vulnérabilités zéro-jours pour terminer leur mission sans être détectée, et ce dernier exemple démontre en outre leurs capacités. Lorsque vous couvrez

While publicly reported and patched in October 2023, Mandiant and VMware Product Security have found UNC3886, a highly advanced China-nexus espionage group, has been exploiting CVE-2023-34048 as far back as late 2021.These findings stem from Mandiant\'s continued research of the novel attack paths used by UNC3886, which historically focuses on technologies that are unable to have EDR deployed to them. UNC3886 has a track record of utilizing zero-day vulnerabilities to complete their mission without being detected, and this latest example further demonstrates their capabilities. When covering |

Vulnerability Threat | ★★★★ | ||

| 2024-01-11 02:00:00 | Cutting avant: cibles présumées APT Ivanti Connect Secure VPN dans une nouvelle exploitation zéro-jour Cutting Edge: Suspected APT Targets Ivanti Connect Secure VPN in New Zero-Day Exploitation (lien direct) |

Remarque: Il s'agit d'une campagne de développement sous analyse active de Mandiant et Ivanti.Nous continuerons à ajouter plus d'indicateurs, de détections et d'informations à ce billet de blog au besoin. le 10 janvier 2024, ivanti divulgué Deux vulnérabilités, CVE-2023-46805 et CVE-2024-21887 , impactant Ivanti Connect Secure VPN (" CS ", anciennement Secure Secure) et Ivanti Secure (" PS") appareils électroménagers.Une exploitation réussie pourrait entraîner un contournement d'authentification et une injection de commandement, entraînant un autre compromis en aval d'un réseau de victimes.Mandiant a identifié l'exploitation zéro-jour de ces vulnérabilités

Note: This is a developing campaign under active analysis by Mandiant and Ivanti. We will continue to add more indicators, detections, and information to this blog post as needed.On January 10, 2024, Ivanti disclosed two vulnerabilities, CVE-2023-46805 and CVE-2024-21887, impacting Ivanti Connect Secure VPN (“CS”, formerly Pulse Secure) and Ivanti Policy Secure (“PS”) appliances. Successful exploitation could result in authentication bypass and command injection, leading to further downstream compromise of a victim network. Mandiant has identified zero-day exploitation of these vulnerabilities |

Vulnerability Threat | ★★★ | ||

| 2023-10-31 14:00:00 | Enquête sur le détournement de session via Citrix Netcaler ADC et la vulnérabilité de la passerelle (CVE-2023-4966) Investigation of Session Hijacking via Citrix NetScaler ADC and Gateway Vulnerability (CVE-2023-4966) (lien direct) |

Remarque: Il s'agit d'une campagne en développement sous analyse active.Nous continuerons d'ajouter plus d'indicateurs, de conseils de chasse et d'informations à cet article de blog au besoin.

Le 10 octobre 2023, Citrix a publié un bulletin de sécurité pour un divulgation d'informations sensibles (CVE-2023-4966) Impactant NetScaler ADC et NetScaler Gateway Appliances .

mandiant a identifié l'exploitation zéro-jour de cette vulnérabilité dans la nature commençant fin août 2023 égalementcomme exploitation des jours après la publication de Citrix \\.Mandiant étudie plusieurs instances d'exploitation réussie de CVE-2023

Note: This is a developing campaign under active analysis. We will continue to add more indicators, hunting tips, and information to this blog post as needed. On Oct. 10, 2023, Citrix released a security bulletin for a sensitive information disclosure vulnerability (CVE-2023-4966) impacting NetScaler ADC and NetScaler Gateway appliances. Mandiant has identified zero-day exploitation of this vulnerability in the wild beginning in late August 2023 as well as n-day exploitation after Citrix\'s publication. Mandiant is investigating multiple instances of successful exploitation of CVE-2023 |

Vulnerability | ★★★ | ||

| 2023-10-17 17:30:00 | Correction des régimes pour Citrix NetScaler ADC et Vulnérabilité Gateway (CVE-2023-4966) Remediations for Citrix NetScaler ADC and Gateway Vulnerability (CVE-2023-4966) (lien direct) |

Le 10 octobre 2023, Citrix a publié un | Vulnerability | ★★ | ||

| 2023-09-28 12:00:00 | Analyse des tendances du temps à exploiter: 2021-2022 Analysis of Time-to-Exploit Trends: 2021-2022 (lien direct) |

résumé exécutif

Mandiant Intelligence a analysé 246 vulnérabilités qui ont été exploitées entre 2021 et 2022.

soixante-deux pour cent (153) des vulnérabilités ont d'abord été exploitées sous forme de vulnérabilités de jour zéro.

Le nombre de vulnérabilités exploitées chaque année continue d'augmenter, tandis que les temps à exploiter (TTES) globaux que nous voyons diminuent.

L'exploitation d'une vulnérabilité est le plus susceptible de se produire avant la fin du premier mois suivant la sortie d'un correctif.

Microsoft, Google et Apple continuent d'être les fournisseurs les plus exploités d'une année à l'autre, mais les deux dernières années

Executive Summary Mandiant Intelligence analyzed 246 vulnerabilities that were exploited between 2021 and 2022. Sixty-two percent (153) of the vulnerabilities were first exploited as zero-day vulnerabilities. The number of exploited vulnerabilities each year continues to increase, while the overall times-to-exploit (TTEs) we are seeing are decreasing. Exploitation of a vulnerability is most likely to occur before the end of the first month following the release of a patch. Microsoft, Google, and Apple continue to be the most exploited vendors year-over-year, but the last two years |

Vulnerability Studies | ★★★★ | ||

| 2023-09-18 07:00:00 | Concentrez-vous sur les résultats: attaquez la réduction de la surface à grande échelle Focus on Outcomes: Attack Surface Reduction at Scale (lien direct) |

La surface d'attaque d'une organisation \\ est toujours en pleine expansion, ce qui en fait une cible privilégiée pour les acteurs malveillants d'exploiter les vulnérabilités inconnues dans les systèmes et les réseaux.Mais, il génère également une grande quantité de données de sécurité des sites Web et applications accessibles au public aux serveurs et bases de données internes.Analyse à travers ces données pour identifier, hiérarchiser et corriger les vulnérabilités - avant que les attaquants puissent agir sur eux - peut être une tâche intimidante, même pour les équipes de sécurité les plus expérimentées.

Pour aider les défenseurs d'aujourd'hui à combattre la fatigue qui vient de la pataugeoire à travers une mer de données, nous dévoilons Nouveau

An organization\'s attack surface is always expanding, making it a prime target for malicious actors to exploit unknown vulnerabilities in systems and networks. But, it also generates a large amount of security data from public-facing websites and applications to internal servers and databases. Parsing through this data to identify, prioritize, and remediate vulnerabilities-before attackers can act on them-can be a daunting task, even for the most experienced security teams. To help today\'s defenders combat the fatigue that comes from wading through a sea of data, we\'re unveiling new |

Vulnerability | ★★★ | ||

| 2023-09-11 09:00:00 | Supprimer votre chemin dans le système: pourquoi les vulnérabilités de suppression de fichiers arbitraires sont importantes Deleting Your Way Into SYSTEM: Why Arbitrary File Deletion Vulnerabilities Matter (lien direct) |

Les vulnérabilités de suppression de fichiers arbitraires de Windows ne doivent plus être considérées comme de simples gênes ou outils pour les attaques de déni de service (DOS).Au cours des deux dernières années, ces vulnérabilités se sont maturées à de puissantes menaces capables de dénicher un portail à un compromis complet du système.Cette transformation est illustrée dans CVE-2023-27470 (une vulnérabilité de suppression de fichiers arbitraires dans l'agent de contrôle de Nable \\ avec un score de base CVSS de 8,8) démontrant que ce qui pourrait sembler inoffensif peut, en fait, exposer des faiblesses inattenduesdans votre système.

comme suivi de la Escalating

Windows arbitrary file deletion vulnerabilities should no longer be considered mere annoyances or tools for Denial-of-Service (DoS) attacks. Over the past couple of years, these vulnerabilities have matured into potent threats capable of unearthing a portal to full system compromise. This transformation is exemplified in CVE-2023-27470 (an arbitrary file deletion vulnerability in N-Able\'s Take Control Agent with a CVSS Base Score of 8.8) demonstrating that what might initially seem innocuous can, in fact, expose unexpected weaknesses within your system. As a follow up to the Escalating |

Tool Vulnerability | ★★★ | ||

| 2023-08-31 09:00:00 | Meilleures pratiques de protection des données Data Protection Best Practices (lien direct) |

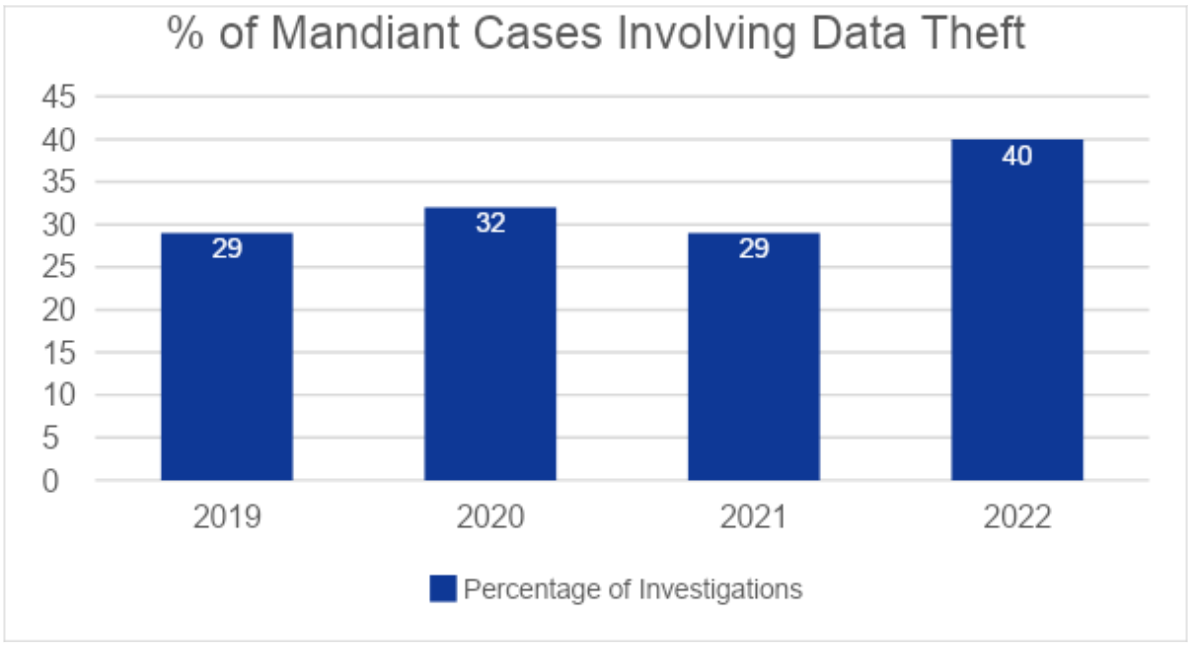

Le vol de données d'entreprise est en augmentation alors que les attaquants cherchent à monétiser l'accès via l'extorsion et d'autres moyens.En 2022, 40% des intrusions experts Mandiant ont entraîné une perte de données, un bond de 11% par rapport à l'année précédente.Cette année, une vulnérabilité majeure dans un logiciel de transfert de fichiers a entraîné une perte de données à grande échelle pour les organisations du monde> Vulnérabilité zéro-jour ) .

Référence: mandiant M-Trends 2023 pour protéger efficacement les données d'entreprise sensibles, les organisations doivent établir des programmes de protection des données qui consistent en un financement dédié, des outils de sécurité et des équipes définies Référence: mandiant M-Trends 2023 pour protéger efficacement les données d'entreprise sensibles, les organisations doivent établir des programmes de protection des données qui consistent en un financement dédié, des outils de sécurité et des équipes définies

Corporate data theft is on the rise as attackers look to monetize access through extortion and other means. In 2022, 40% of the intrusions Mandiant experts worked on resulted in data loss, an 11% jump from the previous year. Just this year, a major vulnerability in a file transfer software has resulted in large-scale data loss for organizations across the globe (read our research on the MOVEit zero-day vulnerability).  Reference: Mandiant M-Trends 2023To effectively protect sensitive corporate data, organizations should establish data protection programs that consist of dedicated funding, security tooling, and defined teams Reference: Mandiant M-Trends 2023To effectively protect sensitive corporate data, organizations should establish data protection programs that consist of dedicated funding, security tooling, and defined teams |

Vulnerability | ★★★ | ||

| 2023-08-30 09:30:00 | Revisiter des conseils de sécurité traditionnels pour les menaces modernes Revisiting Traditional Security Advice for Modern Threats (lien direct) |

Les attaques modernes ciblant les chaînes d'approvisionnement, en utilisant des exploits zéro-jour et en exploitant les vulnérabilités dans les appareils de sécurité ont inondé les salles de rédaction, les salles de conférence et la menacerapporte ces derniers mois.Certains exemples ont été uniques et intéressants, y compris le 3cx Compromis de chaîne d'approvisionnement du logiciel lié aux compromis de la chaîne d'approvisionnement du logiciel des technologies de trading, et le Compromis de chaîne d'approvisionnement de JumpCloud qui a été rendu possible par une campagne sophistiquée de phishing de lance.D'autres exemples ont été légèrement plus traditionnels, comme l'exploitation de Vulnérabilités dans les appareils de sécurité tels quecomme

Modern attacks targeting supply chains, using zero-day exploits, and exploiting vulnerabilities in security appliances have been flooding newsrooms, boardrooms and threat reports in recent months. Some examples have been unique and interesting, including the 3CX software supply chain compromise linked to Trading Technologies software supply chain compromise, and the supply chain compromise of JumpCloud that was made possible by a sophisticated spear phishing campaign. Other examples have been slightly more traditional, such as exploitation of vulnerabilities in security appliances such as |

Vulnerability Threat | ★★★ | ||

| 2023-08-15 09:00:00 | L'avantage du Defender \\'s Advantage Cyber Numéro 4 - attaque au bord et sécurisant l'IA The Defender\\'s Advantage Cyber Snapshot Issue 4 - Attacks at the Edge and Securing AI (lien direct) |

Que se passe-t-il lorsque les attaquants ciblent les périphériques au bord de notre infrastructure réseau qui ne sont pas protégés par des outils de détection et de réponse de point final?

au milieu d'une éruption des incidents impliquant l'exploitation des vulnérabilités zéro-jour dans les appareils de sécurité et les systèmes exposés à Internet, ce n'est qu'une des questions que nousentrepris d'explorer dans le quatrième et dernier numéro de la cyber-instantanée du défenseur \\ du Defender \\ .

Dans ce numéro, nous assocons une plongée profonde sur les attaques d'appareils à bord avec des conseils sur les communications de crise de cybersécurité pour démontrer comment les organisations peuvent renforcer la confiance tout au long d'un incident

What happens when attackers target devices at the edge of our network infrastructure that are not protected by Endpoint Detection and Response tools? Amidst a rash of incidents involving exploitation of zero-day vulnerabilities in security devices and internet-exposed systems, this is just one of the questions we set out to explore in the fourth and latest issue of The Defender\'s Advantage Cyber Snapshot. In this issue, we pair a deep dive on edge device attacks with guidance on cybersecurity crisis communications to demonstrate how organizations can build trust throughout an incident |

Vulnerability | ★★★★ | ||

| 2023-08-14 14:30:00 | Indicateurs du scanner de compromis pour Citrix ADC Zero-Day (CVE-2023-3519) Indicators of Compromise Scanner for Citrix ADC Zero-Day (CVE-2023-3519) (lien direct) |

mandiant a récemment publié un Article de blog sur le compromis de Citrix NetScaler Delivery Controller (ADC) et des appareils de passerelle NetScaler liés à la vulnérabilité du jour zéro suivi sous le nom de cve-2023-3519 .Le CVE-2023-3519 est une vulnérabilité zéro-jour qui peut permettre l'exécution du code distant, et a été observé exploité dans la nature par un acteur de menace cohérent avec une Chine-Nexus basée sur des capacités connues et une histoire de ciblage des ADC Citrix.Récemment, la preuve de concepts pour exploiter cette vulnérabilité a été publiquement posté .

Aujourd'hui, nous publions un outil pour aider

Mandiant recently published a blog post about the compromise of Citrix NetScaler Application Delivery Controller (ADC) and NetScaler Gateway Appliances related to the zero-day vulnerability tracked as CVE-2023-3519. CVE-2023-3519 is a zero-day vulnerability that can enable remote code execution, and has been observed being exploited in the wild by a threat actor consistent with a China-nexus based on known capabilities and history of targeting Citrix ADCs. Recently, proof-of-concepts to exploit this vulnerability have been publicly posted. Today we are releasing a tool to help |

Tool Vulnerability Threat | ★★★ | ||

| 2023-07-21 16:00:00 | Exploitation de Citrix Zero-Day par d'éventuels acteurs d'espionnage (CVE-2023-3519) Exploitation of Citrix Zero-Day by Possible Espionage Actors (CVE-2023-3519) (lien direct) |

Remarque: Il s'agit d'une campagne de développement sous analyse active.Nous continuerons d'ajouter plus d'indicateurs, de conseils de chasse et d'informations à cet article de blog au besoin.

Les périphériques de sécurité et de réseautage sont des "périphériques Edge", ce qui signifie qu'ils sont connectés à Internet.Si un attaquant réussit à exploiter une vulnérabilité sur ces appareils, il peut obtenir un accès initial sans interaction humaine, ce qui réduit les chances de détection.Tant que l'exploit reste inconnu, l'acteur de menace peut le réutiliser pour accéder à des victimes supplémentaires ou rétablir l'accès aux systèmes ciblés

Note: This is a developing campaign under active analysis. We will continue to add more indicators, hunting tips, and information to this blog post as needed. Security and networking devices are "edge devices," meaning they are connected to the internet. If an attacker is successful in exploiting a vulnerability on these appliances, they can gain initial access without human interaction, which reduces the chances of detection. As long as the exploit remains undiscovered, the threat actor can reuse it to gain access to additional victims or reestablish access to targeted systems |

Vulnerability Threat | ★★★ | ||

| 2023-06-15 08:00:00 | La vulnérabilité de Barracuda ESG zéro-jour (CVE-2023-2868) exploite à l'échelle mondiale par un acteur agressif et qualifié, des liens présumés avec la Chine Barracuda ESG Zero-Day Vulnerability (CVE-2023-2868) Exploited Globally by Aggressive and Skilled Actor, Suspected Links to China (lien direct) |

Le 23 mai 2023, Barracuda a annoncé qu'une vulnérabilité zéro jour (CVE-2023-2868) dans la passerelle de sécurité par e-mail Barracuda (ESG) avait été exploité dans le monde dès octobre 2022 et qu'ils ont engagé Mandiant pour aider à l'enquête.Grâce à l'enquête, Mandiant a identifié un acteur de China-Nexus présumé, actuellement suivi comme UNC4841, ciblant un sous-ensemble d'appareils électroménagers Barracuda à utiliser comme vecteur d'espionnage, couvrant une multitude de régions et de secteurs.Mandiant évalue avec une grande confiance que UNC4841 est un acteur d'espionnage derrière cette vaste campagne dans

On May 23, 2023, Barracuda announced that a zero-day vulnerability (CVE-2023-2868) in the Barracuda Email Security Gateway (ESG) had been exploited in-the-wild as early as October 2022 and that they engaged Mandiant to assist in the investigation. Through the investigation, Mandiant identified a suspected China-nexus actor, currently tracked as UNC4841, targeting a subset of Barracuda ESG appliances to utilize as a vector for espionage, spanning a multitude of regions and sectors. Mandiant assesses with high confidence that UNC4841 is an espionage actor behind this wide-ranging campaign in |

Vulnerability | ★★★★ | ||

| 2023-06-13 09:00:00 | VMware Esxi Zero-Day utilisé par l'acteur d'espionnage chinois pour effectuer des opérations invitées privilégiées sur des hyperviseurs compromis VMware ESXi Zero-Day Used by Chinese Espionage Actor to Perform Privileged Guest Operations on Compromised Hypervisors (lien direct) |

nécessite l'accès à l'hyperviseur pour exploiter la vulnérabilité (par exempleGrâce aux informations d'identification ESXi volées)

En tant que solutions de détection et de réponse (EDR) (EDR) améliorer l'efficacité de détection de logiciels malveillants sur les systèmes Windows et Linux, certains acteurs de menace parrainés par l'État se sont déplacés vers le développementet déploiement de logiciels malveillants sur des systèmes qui ne prennent généralement pas en charge Edr tels que les appareils réseau, les tableaux SAN, etHôtes VMware ESXi.

À la fin de 2022, les détails publiés mandiant entourant un Nouveau système de logiciels malveillants Déploié par unc3886, un groupe de cyber-espionnage chinois, qui Impact hôtes VMware ESXi impactés ESXI Hosts ESXi impactés ESXi hôtes ESXi Hosts VMware ESXI Hosts VMware ESXI IACT., serveurs vCenter

Requires access to the hypervisor to exploit the vulnerability (e.g. through stolen ESXi credentials) As Endpoint Detection and Response (EDR) solutions improve malware detection efficacy on Windows and Linux systems, certain state-sponsored threat actors have shifted to developing and deploying malware on systems that do not generally support EDR such as network appliances, SAN arrays, and VMware ESXi hosts. In late 2022, Mandiant published details surrounding a novel malware system deployed by UNC3886, a Chinese cyber espionage group, which impacted VMware ESXi hosts, vCenter servers |

Malware Vulnerability Threat | ★★★★ | ||

| 2023-06-02 12:15:00 | La vulnérabilité zéro-jour dans le transfert Moveit exploité pour le vol de données Zero-Day Vulnerability in MOVEit Transfer Exploited for Data Theft (lien direct) |

mise à jour (9 juin): Le 6 juin 2023, Mandiant a fusionné unc4857 dans fin11 basé sur le ciblage, l'infrastructure, le certificat et le site de fuite de données (le site de fuite de données (Dls) chevauche.Ce billet de blog a été mis à jour pour refléter la nouvelle attribution et les preuves à l'appui .

mandiant a observé une vaste exploitation d'une vulnérabilité zéro jour dans le logiciel de transfert de fichiers géré de transfert Moveit Secure pour le vol de données ultérieur.Cette vulnérabilité a été annoncée par Progress Software Corporation le 31 mai 2023 et a été attribué CVE-2023-34362.Sur la base de l'analyse initiale des engagements de réponse aux incidents Mandiant, le

UPDATE (June 9): On June 6, 2023, Mandiant merged UNC4857 into FIN11 based on targeting, infrastructure, certificate and data leak site (DLS) overlaps. This blog post has been updated to reflect the new attribution and supporting evidence. Mandiant has observed wide exploitation of a zero-day vulnerability in the MOVEit Transfer secure managed file transfer software for subsequent data theft. This vulnerability was announced by Progress Software Corporation on May 31, 2023 and has been assigned CVE-2023-34362. Based on initial analysis from Mandiant incident response engagements, the |

Vulnerability | ★★★★ | ||

| 2023-04-11 08:00:00 | N'attendez pas l'intrusion, adoptez une approche proactive de la gestion de l'exposition Don\\'t Wait for the Intrusion, Take a Proactive Approach to Exposure Management (lien direct) |

Imaginez que vous êtes un propriétaire qui veut protéger vos précieux actifs contre le vol.La gestion de la vulnérabilité, c'est comme installer un système de sécurité dans votre maison.Si quelqu'un essaie de pénétrer, cela vous aidera à vous alerter sur une porte ouverte inattendue ou une fenêtre cassée.Cependant, il ne peut pas éliminer complètement le risque.

La gestion de l'exposition, en revanche, fait passer la sécurité au niveau suivant.C'est comme embaucher une entreprise de sécurité avec des renseignements profonds sur le crime continu pour patrouiller votre quartier et surveiller une activité anormale.Il fournit une couche de sécurité proactive et aide à améliorer votre capacité à détecter

Imagine you are a homeowner who wants to protect your valuable assets against theft. Vulnerability management is like installing a security system in your home. If someone tries to break in, it will help alert you to an unexpected open door or broken window. However, it cannot eliminate risk entirely. Exposure management, on the other hand, takes security to the next level. It is like hiring a security firm with deep intelligence on ongoing crime to patrol your neighborhood and monitor for anomalous activity. It provides a proactive layer of security and helps improve your ability to detect |

Vulnerability | ★★★ | ||

| 2023-03-30 09:30:00 | Acquérir une compréhension plus approfondie des vulnérabilités avec notre offre de renseignement de vulnérabilité améliorée Gain a Deeper Understanding of Vulnerabilities with Our Enhanced Vulnerability Intelligence Offering (lien direct) |

Le nombre de vulnérabilités divulgué publiquement chaque année, mais les organisations \\ '' à les aborder n'ont pas été mises à l'échelle au même rythme.De nombreuses organisations ont du mal avec la gestion de la vulnérabilité.Parfois, au lieu de se concentrer sur les vulnérabilités qui devraient être corrigées en premier, les équipes sous pression prendront des décisions difficiles sur les vulnérabilités qu'elles devraient prioriter.Ajoutez des messages mitigés à partir de diverses sources sur la gravité, des normes de l'industrie variables et un manque de clarté quant aux menaces réelles, et il est facile de voir pourquoi les organisations sont en difficulté.

m

The number of vulnerabilities being publicly disclosed every year is growing, yet organizations\' ability to address them have not scaled at the same rate. Many organizations struggle with vulnerability management. Sometimes, instead of focusing on the vulnerabilities that should be patched first, teams under pressure will make difficult decisions on which vulnerabilities they should deprioritize. Add in mixed messages from various sources on severity, varying industry standards, and a lack of clarity as to what the actual threats are, and it\'s easy to see why organizations are struggling. M |

Vulnerability | ★★ | ||

| 2023-03-23 08:30:00 | UNC961 Dans le multivers de Mandiant: trois rencontres avec un acteur de menace motivé financièrement UNC961 in the Multiverse of Mandiant: Three Encounters with a Financially Motivated Threat Actor (lien direct) |

Les vulnérabilités d'application Web sont comme des portes: vous ne savez jamais qui ou quoi passera.Entre décembre 2021 et juillet 2022, le Maniant Managed Defense et Réponse des incidents Les équipes ont répondu à trois Un961 intrusions dans différentes organisations qui ont commencé chacune de manière similaire.Deux de ces victimes étaient sous la protection de la défense gérée qui a identifié et répondu à la menace avant un impact significatif.Dans la troisième intrusion, l'équipe de réponse aux incidents Mandiant a été contactée après que l'UNC961 avait compromis la victime et transféré l'accès à unc3966.

Ce blog

Web application vulnerabilities are like doorways: you never know who or what will walk through. Between December 2021 and July 2022, the Mandiant Managed Defense and Incident Response teams responded to three UNC961 intrusions at different organizations that each started in similar fashion. Two of these victims were under the protection of Managed Defense who identified and responded to the threat before significant impact occurred. In the third intrusion, the Mandiant Incident Response team was contacted after UNC961 had compromised the victim and transferred access to UNC3966. This blog |

Vulnerability Threat | ★★★ | ||

| 2023-03-20 07:00:00 | Déplacer, patcher, sortir le chemin: 2022 Exploitation zéro-jour continue à un rythme élevé Move, Patch, Get Out the Way: 2022 Zero-Day Exploitation Continues at an Elevated Pace (lien direct) |

résumé exécutif

mandiant a suivi 55 vulnérabilités zéro jour que nous jugeons ont été exploitées en 2022. Bien que ce décompte soit inférieur à celui du record de 81 81zéro-jours exploités en 2021, il représente toujours presque le double du nombre de 2020.

Les groupes de cyber-espionnage parrainés par l'État chinois ont exploité plus de jours zéro que les autres acteurs de cyber-espionnage en 2022, ce qui est conforme aux années précédentes.

Nous avons identifié quatre vulnérabilités zéro jour exploitées par des acteurs de menace motivés financièrement.75% de ces instances semblent être liées aux opérations de ransomware.

Produits de Microsoft

Executive Summary Mandiant tracked 55 zero-day vulnerabilities that we judge were exploited in 2022. Although this count is lower than the record-breaking 81 zero-days exploited in 2021, it still represents almost double the number from 2020. Chinese state-sponsored cyber espionage groups exploited more zero-days than other cyber espionage actors in 2022, which is consistent with previous years. We identified four zero-day vulnerabilities exploited by financially motivated threat actors. 75% of these instances appear to be linked to ransomware operations. Products from Microsoft |

Ransomware Vulnerability Threat | ★★★ | ||

| 2023-03-16 11:00:00 | Fortinet Zero-Day et Custom Maleware utilisés par un acteur chinois suspecté dans l'opération d'espionnage Fortinet Zero-Day and Custom Malware Used by Suspected Chinese Actor in Espionage Operation (lien direct) |

Les acteurs de la menace cyber-espionnage continuent de cibler les technologies qui ne prennent pas en charge les solutions de détection et de réponse (EDR) telles que les pare-feu, dispositifs IoT , hypervisors et VPN Technologies (par exemple Fortinet , Sonicwall , Pulse Secure et autres).Mandiant a enquêté sur des dizaines d'intrusions à Defense Industrial Base (DIB), le gouvernement, la technologie et les organisations de télécommunications au cours des années où les groupes de Chine-Nexus suspectés ont exploité des vulnérabilités zéro-jours et déployé des logiciels malveillants personnalisés pour voler des informations d'identification et maintenir un accès à long terme et déployéaux environnements victimes.

nous

Cyber espionage threat actors continue to target technologies that do not support endpoint detection and response (EDR) solutions such as firewalls, IoT devices, hypervisors and VPN technologies (e.g. Fortinet, SonicWall, Pulse Secure, and others). Mandiant has investigated dozens of intrusions at defense industrial base (DIB), government, technology, and telecommunications organizations over the years where suspected China-nexus groups have exploited zero-day vulnerabilities and deployed custom malware to steal user credentials and maintain long-term access to the victim environments. We |

Malware Vulnerability Threat Industrial | ★★★ | ||

| 2023-01-19 15:00:00 | Des acteurs de menace chinois présumés exploitant la vulnérabilité de Fortios (CVE-2022-42475) Suspected Chinese Threat Actors Exploiting FortiOS Vulnerability (CVE-2022-42475) (lien direct) |

mandiant suit une campagne suspectée de China-Nexus qui aurait exploité une vulnérabilité récemment annoncée dans Fortios SSL-VPN de Fortinet \\, CVE-2022-42475, commeun jour zéro. Les preuves suggèrent que l'exploitation se produisait dès octobre 2022 et que les objectifs identifiés incluent une entité gouvernementale européenne et un fournisseur de services gérés situé en Afrique.

mandiant a identifié un nouveau malware que nous suivons comme "Boldmove" dans le cadre de notre enquête.Nous avons découvert une variante Windows de Boldmove et une variante Linux, qui est spécialement conçue pour fonctionner sur des pare-feu FortiGate.Nous

Mandiant is tracking a suspected China-nexus campaign believed to have exploited a recently announced vulnerability in Fortinet\'s FortiOS SSL-VPN, CVE-2022-42475, as a zero-day. Evidence suggests the exploitation was occurring as early as October 2022 and identified targets include a European government entity and a managed service provider located in Africa. Mandiant identified a new malware we are tracking as “BOLDMOVE” as part of our investigation. We have uncovered a Windows variant of BOLDMOVE and a Linux variant, which is specifically designed to run on FortiGate Firewalls. We |

Malware Vulnerability Threat | ★★★★ | ||

| 2023-01-17 17:15:00 | Phishing parti: la chasse aux e-mails malveillants sur le thème industriel pour prévenir les compromis technologiques opérationnels Gone Phishing: Hunting for Malicious Industrial-Themed Emails to Prevent Operational Technology Compromises (lien direct) |

Le phishing est l'une des techniques les plus courantes utilisées pour fournir des logiciels malveillants et accéder aux réseaux cibles.Ce n'est pas seulement en raison de sa simplicité et de son évolutivité, mais aussi en raison de son efficacité dans l'exploitation des vulnérabilités du comportement humain.Malgré l'existence d'outils de détection sophistiqués et la sensibilisation à la sécurité des techniques de phishing, les défenseurs de tous les secteurs verticaux de l'industrie continuent de lutter pour éviter les compromis de phishing.

mandiant observe régulièrement les acteurs qui propagent des e-mails de phishing contenant une terminologie et des concepts spécifiques aux secteurs industriels, tels que l'énergie

Phishing is one of the most common techniques used to deliver malware and gain access to target networks. This is not only because of its simplicity and scalability, but also because of its efficiency in exploiting vulnerabilities in human behavior. Despite the existence of sophisticated detection tooling and security awareness of phishing techniques, defenders across all industry verticals continue to struggle to avoid phishing compromises. Mandiant regularly observes actors spreading phishing emails that contain terminology and concepts specific to industrial sectors, such as energy |

Malware Vulnerability Industrial | ★★★★ | ||

| 2023-01-12 18:00:00 | Donner un sens à la gestion externe de la surface des attaques: l'état actuel et futur de la catégorie Making Sense of External Attack Surface Management: The Current and Future State of the Category (lien direct) |

La catégorie externe de gestion de la surface d'attaque (EASM) a vu le jour alors que les fournisseurs de sécurité ont cherché à améliorer les lacunes de la visibilité des actifs et de l'énumération de la vulnérabilité créée par l'héritageDes outils qui n'ont pas réussi à s'adapter à l'évolution de la dynamique de l'informatique et à la croissance des écosystèmes numériques.Parmi les défis liés à la visibilité sur les actifs inconnus, les organisations sont confrontées au risque introduit par les actifs tiers, y compris les applications.Le Équipe d'action de cybersécurité Google (GCAT) prédit des actifs et des dépendances tiers dans le cloud nécessitera des mises à jour de la gestion des risques

The external attack surface management (EASM) category came into existence as security vendors sought to improve the gaps in asset visibility and vulnerability enumeration created by legacy tools that failed to adapt to the evolving dynamics of enterprise IT and the growth of digital ecosystems. Among challenges with gaining visibility into unknown assets, organizations are faced with risk introduced by third party assets, including applications. The Google Cybersecurity Action Team (GCAT) predicts third-party assets and dependencies within the cloud will necessitate updates to risk management |

Tool Vulnerability Cloud | ★★★ | ||

| 2022-10-06 13:00:00 | Mandiant Advantage Attack Surface Management gagne le prix de la percée de la cybersécurité 2022 Mandiant Advantage Attack Surface Management Wins 2022 CyberSecurity Breakthrough Award (lien direct) |

mandiant avantage Attack Surface Management est néDe l'idée que les équipes de sécurité nécessitent une visibilité approfondie des actifs pour devenir les catalyseurs de l'échelle commerciale et de l'innovation.Ce qui a commencé comme un projet open-source a rapidement évolué et est désormais un module critique dans le plate-forme Mandiant Advantage , permettant aux organisations de rationaliser la découverte d'actifs d'actifset identification de la vulnérabilité.

Tout au long de l'évolution des produits, notre mission reste la même: aider les organisations à acquérir la visibilité, le contrôle, en temps opportun Intelligence de menace et des idées externes nécessaires pour gérer efficacement une attaque toujours croissante mandiant avantage Attack Surface Management est néDe l'idée que les équipes de sécurité nécessitent une visibilité approfondie des actifs pour devenir les catalyseurs de l'échelle commerciale et de l'innovation.Ce qui a commencé comme un projet open-source a rapidement évolué et est désormais un module critique dans le plate-forme Mandiant Advantage , permettant aux organisations de rationaliser la découverte d'actifs d'actifset identification de la vulnérabilité.

Tout au long de l'évolution des produits, notre mission reste la même: aider les organisations à acquérir la visibilité, le contrôle, en temps opportun Intelligence de menace et des idées externes nécessaires pour gérer efficacement une attaque toujours croissante

Mandiant Advantage Attack Surface Management was born out of the idea that security teams require deep asset visibility to become enablers of business scale and innovation. What began as an open-source project rapidly evolved and is now a critical module in the Mandiant Advantage platform, enabling organizations to streamline asset discovery and vulnerability identification.

Throughout product evolution our mission remains the same: to help organizations gain the visibility, control, timely threat intelligence and external insights needed to effectively manage an ever-growing attack Mandiant Advantage Attack Surface Management was born out of the idea that security teams require deep asset visibility to become enablers of business scale and innovation. What began as an open-source project rapidly evolved and is now a critical module in the Mandiant Advantage platform, enabling organizations to streamline asset discovery and vulnerability identification.

Throughout product evolution our mission remains the same: to help organizations gain the visibility, control, timely threat intelligence and external insights needed to effectively manage an ever-growing attack |

Vulnerability | ★★ | ||

| 2022-07-06 06:00:00 | Obtenez vos coups de pied sur la route Soixante-Sink: Identifier les vulnérabilités à l'aide d'une analyse statique automatisée Get Your Kicks on Route Sixty-Sink: Identifying Vulnerabilities Using Automated Static Analysis (lien direct) |

Introduction

Aujourd'hui, nous publions route Soixante-Sink , un outil open-source qui permet aux défenseurs et aux chercheurs en sécurité d'identifier rapidement les vulnérabilités dans n'importe quel assemblage .NET en utilisant automatiséAnalyse source à casque. Route Soixty-Sink a déjà été utilisé pour trouver et exploiter des dizaines de problèmes de sécurité critiques, dont un exemple sera discuté dans cet article de blog.

Contexte: analyse source à casque

L'identification des vulnérabilités dans les binaires d'application ou le code source est souvent un processus long et fastidieux.Pour aider à cela, une analyse source-sink est utilisée - une forme de données Introduction

Aujourd'hui, nous publions route Soixante-Sink , un outil open-source qui permet aux défenseurs et aux chercheurs en sécurité d'identifier rapidement les vulnérabilités dans n'importe quel assemblage .NET en utilisant automatiséAnalyse source à casque. Route Soixty-Sink a déjà été utilisé pour trouver et exploiter des dizaines de problèmes de sécurité critiques, dont un exemple sera discuté dans cet article de blog.

Contexte: analyse source à casque

L'identification des vulnérabilités dans les binaires d'application ou le code source est souvent un processus long et fastidieux.Pour aider à cela, une analyse source-sink est utilisée - une forme de données

Introduction

Today, we are releasing Route Sixty-Sink, an open-source tool that enables defenders and security researchers alike to quickly identify vulnerabilities in any .NET assembly using automated source-to-sink analysis. Route Sixty-Sink has already been used to find and exploit dozens of critical security issues, an example of which will be discussed in this blog post.

Background: Source-to-Sink Analysis

Identifying vulnerabilities within application binaries or source code is often a long and tedious process. To help with this, source-to-sink analysis is used-a form of data Introduction

Today, we are releasing Route Sixty-Sink, an open-source tool that enables defenders and security researchers alike to quickly identify vulnerabilities in any .NET assembly using automated source-to-sink analysis. Route Sixty-Sink has already been used to find and exploit dozens of critical security issues, an example of which will be discussed in this blog post.

Background: Source-to-Sink Analysis

Identifying vulnerabilities within application binaries or source code is often a long and tedious process. To help with this, source-to-sink analysis is used-a form of data |

Tool Vulnerability | ★★★ | ||

| 2022-07-05 10:00:00 | Fuzzing Image Paring in Windows, partie quatrième: Plus de heif Fuzzing Image Parsing in Windows, Part Four: More HEIF (lien direct) |

poursuivant notre discussion sur les vulnérabilités d'analyse d'image dans le Windows heif codec , nous jetons un coup d'œil à l'analyse d'un nouvel crash, à la reconstruction des symboles de la fonction et à l'analyse des causes profondes de la vulnérabilité, CVE-2022-24457.Cette vulnérabilité est présente sur une installation par défaut de Windows 10 et 11 et ne nécessite que la navigation à un dossier contenant le fichier image malveillant pour déclencher la vulnérabilité.La vulnérabilité est déclenchée lorsque Windows tente de générer automatiquement une vignette pour l'image.Toutes les vulnérabilités ont été corrigées par Microsoft après la divulgation par Mandiant

Continuing our discussion of image parsing vulnerabilities in the Windows HEIF codec, we take a look at analyzing a new crash, reconstructing function symbols, and the root cause analysis of the vulnerability, CVE-2022-24457. This vulnerability is present on a default install of Windows 10 and 11 and only requires browsing to a folder containing the malicious image file to trigger the vulnerability. The vulnerability is triggered when Windows attempts to automatically generate a thumbnail for the image. All vulnerabilities have been remediated by Microsoft following the disclosure by Mandiant |

Vulnerability | ★★★ | ||

| 2022-04-19 07:00:00 | M-Trends 2022: Mélos de sécurité, idées et conseils des fronts M-Trends 2022: Cyber Security Metrics, Insights and Guidance From the Frontlines (lien direct) |

Le paysage des menaces modernes est vaste.Les cyberattaques liées à la conflit en Ukraine augmente.Des vulnérabilités critiques et omniprésentes telles que « log4shell » ont entraîné un risque massif en raison de la complexité des correctifs.Les cyber-criminels mènent opérations sophistiquées de ransomware et d'extorsion à un tempo croissant.

Le travail de la communauté de la cybersécurité n'est jamais terminé, mais notre volonté de rester implacable dans nos efforts est de porter ses fruits.Cela se reflète dans la dernière édition de notre rapport annuel, M-Trends & Reg;2022 , qui est publié aujourd'hui.

Laissez \\ commencer par la grande question que nous connaissons

The modern threat landscape is vast. Cyber attacks related to the conflict in Ukraine are surging. Critical and pervasive vulnerabilities such as “Log4Shell” have led to massive risk due to complexity of patching. Cyber criminals are conducting sophisticated ransomware and extortion operations at a rising tempo. The work of the cyber security community is never done, but our willingness to remain relentless in our efforts is paying off. This is reflected in the latest edition of our annual report, M-Trends® 2022, which is released today. Let\'s start with the big question we know |

Ransomware Vulnerability Threat | ★★★ | ||

| 2022-03-28 10:00:00 | Forgé dans le feu: une enquête de MobileRiron Log4Shell Exploitation Forged in Fire: A Survey of MobileIron Log4Shell Exploitation (lien direct) |

Le 10 décembre 2021, l'Apache Software Foundation divulguée cve-2021-44228 , aka" log4shell ", une vulnérabilité critique dans la version 2.14.1 de Log4j d'Apache \\ et plus tôt qui affecte un grand nombre de produits qui utilisent cette bibliothèque de journalisation.

Grâce à nos clients de consultation et de défense gérés, Mandiant a observé quatre applications uniques ciblées et exploitées à l'aide de CVE-2021-44228.Un produit qui a attiré notre attention au lendemain de cette version de Cve \\ était mobileiron core ;Une solution de gestion des appareils mobiles sur prémisse appartenant à Ivanti, qui est immédiatement a répondu au

On December 10, 2021, the Apache Software Foundation disclosed CVE-2021-44228, aka “Log4Shell”, a critical vulnerability in Apache\'s Log4j version 2.14.1 and earlier that affects a large number of products that utilize this logging library. Through our Consulting and Managed Defense clients, Mandiant observed four unique applications targeted and exploited using CVE-2021-44228. One product that caught our attention in the immediate aftermath of this CVE\'s release was MobileIron Core; an on-premises mobile device management solution owned by Ivanti, who immediately responded to the |

Vulnerability | ★★★ | ||

| 2022-03-22 10:45:00 | Prévention des attaques zéro-jour: préparez-vous à la prochaine vulnérabilité de sécurité. Zero-Day Attack Prevention: Gear Up for the Next Sweeping Security Vulnerability (lien direct) |

Pour la plupart des équipes de sécurité, être balayé en remède une vulnérabilité zéro jour est une distraction indésirable.Cette distraction peut rapidement dégénérer en quelque chose de bien pire avec une vulnérabilité répandue comme le récent « log4shell », une vulnérabilité logicielle en vulnérabilité en logiciels dansLa bibliothèque Apache Java Log4j.

Les vulnérabilités aussi omniprésentes que Log4Shell nous montrent que les attaquants avancés se préparent au bit pour profiter de toute ouverture qu'ils peuvent trouver, logeant une multitude d'exploits pour prendre pied dans une organisation \réseau de \.Sans accès à des experts qui peuvent aider à leur défense, les organisations peuvent être

For most security teams, getting swept up remediating a zero-day vulnerability is an unwanted distraction. That distraction can quickly escalate into something far worse with a widespread vulnerability like the recent “Log4Shell”, a software vulnerability in the Apache Java Log4j library. Vulnerabilities as ubiquitous as Log4Shell show us that advanced attackers are champing at the bit to take advantage of any opening they can find, lodging a multitude of exploits to gain a foothold into an organization\'s network. Without access to experts that can aid in their defense, organizations can be |

Vulnerability | ★★★ | ||

| 2022-03-08 15:00:00 | Est-ce que cela a l'air infecté?Un résumé de l'APT41 ciblant les gouvernements des États américains Does This Look Infected? A Summary of APT41 Targeting U.S. State Governments (lien direct) |

Mise à jour (8 mars): Le message d'origine n'a peut-être pas apporté la clarté totale que CVE-2021-44207 (USAHERDS) avait un correctif développé par des systèmes de renom pour les déploiements applicables sur ouVers le 15 novembre 2021. Mandiant ne peut pas parler des versions, déploiement, adoption, adoption ou d'autres facteurs techniques de ce patch de vulnérabilité au-delà de sa disponibilité.

En mai 2021, Mandiant a répondu à une intrusion APT41 ciblant un réseau informatique du gouvernement de l'État des États-Unis.Ce n'était que le début d'un aperçu de Mandiant \\ sur une campagne persistante d'un mois menée par APT41 en utilisant Internet vulnérable

UPDATE (Mar. 8): The original post may not have provided full clarity that CVE-2021-44207 (USAHerds) had a patch developed by Acclaim Systems for applicable deployments on or around Nov. 15, 2021. Mandiant cannot speak to the affected builds, deployment, adoption, or other technical factors of this vulnerability patch beyond its availability. In May 2021 Mandiant responded to an APT41 intrusion targeting a United States state government computer network. This was just the beginning of Mandiant\'s insight into a persistent months-long campaign conducted by APT41 using vulnerable Internet |

Vulnerability | APT 41 APT 41 | ★★★★ | |

| 2022-02-23 15:00:00 | (Ex) Changement de rythme: UNC2596 Observé des vulnérabilités en train de tirer parti du déploiement des ransomwares de Cuba (Ex)Change of Pace: UNC2596 Observed Leveraging Vulnerabilities to Deploy Cuba Ransomware (lien direct) |

En 2021, Mandiant a observé certains acteurs de menace déploiement des ransomwares qui passent de plus en plus pour exploiter les vulnérabilités en tant que vecteur d'infection initial.UNC2596, un acteur de menace qui déploie le ransomware Colddraw, connu publiquement sous le nom de ransomware Cuba, illustre cette tendance.Tandis que rapports public a mis en évidence les campagnes Chanitor comme précurseur de ces incidents de ransomware, Mandiant a également identifié l'exploitation des vulnérabilités d'échange Microsoft, y compris proxyshell et proxylogon , comme un autre point d'accès exploité par unc2596 probablement dès août 2021. Le contenu de ce blog se concentre

In 2021, Mandiant observed some threat actors deploying ransomware increasingly shift to exploiting vulnerabilities as an initial infection vector. UNC2596, a threat actor that deploys COLDDRAW ransomware, publicly known as Cuba Ransomware, exemplifies this trend. While public reporting has highlighted CHANITOR campaigns as precursor for these ransomware incidents, Mandiant has also identified the exploitation of Microsoft Exchange vulnerabilities, including ProxyShell and ProxyLogon, as another access point leveraged by UNC2596 likely as early as August 2021. The content of this blog focuses |

Ransomware Vulnerability Threat | ★★★ | ||

| 2021-12-13 10:00:00 | Maintenant, vous en série, maintenant vous ne chassez pas systématiquement des exploits de désérialisation Now You Serial, Now You Don\\'t - Systematically Hunting for Deserialization Exploits (lien direct) |

Les vulnérabilités de désérialisation sont une classe de bogues qui ont tourmenté plusieurs langues et applications au fil des ans.Il s'agit notamment de l'échange ( CVE-2021-42321 ), Zoho Manage engine ( cve-2020-10189 ), Jira ( cve-2020-36239 ), telerik ( CVE-2019-18935 ), Jenkins ( cve-2016-9299 ), et Plus .Fondamentalement, ces bogues sont le résultat de applications qui placent trop de confiance dans les données qu'un utilisateur (ou un attaquant) peut altérer.

Les attaquants ont exploité ces vulnérabilités pendant des années pour télécharger des fichiers, accéder aux ressources non autorisées et exécuter du code malveillant sur des serveurs ciblés.Au cours des 2 dernières années

Deserialization vulnerabilities are a class of bugs that have plagued multiple languages and applications over the years. These include Exchange (CVE-2021-42321), Zoho ManageEngine (CVE-2020-10189), Jira (CVE-2020-36239), Telerik (CVE-2019-18935), Jenkins (CVE-2016-9299), and more. Fundamentally, these bugs are a result of applications placing too much trust in data that a user (or attacker) can tamper with. Attackers have leveraged these vulnerabilities for years to upload files, access unauthorized resources, and execute malicious code on targeted servers. Within the past 2 years |

Vulnerability | ★★★ | ||

| 2021-11-17 10:00:00 | ProxynOshell: un changement de tactique exploitant les vulnérabilités proxyshell ProxyNoShell: A Change in Tactics Exploiting ProxyShell Vulnerabilities (lien direct) |

En septembre 2021, Mandiant a publié un Article de blog De la Défense gérée mandiante Équipe sur l'exploitation généralisée de trois vulnérabilités dans les prévisions Microsoft ExchangeServeurs qui étaient collectivement appelés proxyshell.Malgré la divulgation survenue en avril 2021 et que les correctifs sont publiés en avril et mai 2021, l'équipe de réponse aux incidents de Mandiant \\ a continué à répondre aux compromis provenant de l'exploitation de ces vulnérabilités que récemment en novembre 2021 et estime que jusqu'à 30 000 orientés sur Internet sur InternetDes serveurs vulnérables existent toujours.

CVE-2021-34473 -Microsoft