What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-03-22 11:00:00 | APT29 utilise Wineloader pour cibler les partis politiques allemands APT29 Uses WINELOADER to Target German Political Parties (lien direct) |

Résumé exécutif fin février, l'APT29 a utilisé une nouvelle variante de porte dérobée suivie publiquement comme wineloader pour cibler les fêtes politiques allemandes avecun leurre sur le thème de la CDU. & nbsp; & nbsp; C'est la première fois que nous voyons ce cluster APT29 cible des partis politiques, indiquant une zone émergente émergenteFocus opérationnel au-delà du ciblage typique des missions diplomatiques. basée sur la responsabilité du SVR \\ de collecter l'intelligence politique et cette cluster APT29 \\ 'sModèles de ciblage historiques, nous jugeons cette activité pour présenter une large menace pour les partis politiques européens et autres occidentaux de tous les politiques

Executive SummaryIn late February, APT29 used a new backdoor variant publicly tracked as WINELOADER to target German political parties with a CDU-themed lure. This is the first time we have seen this APT29 cluster target political parties, indicating a possible area of emerging operational focus beyond the typical targeting of diplomatic missions.Based on the SVR\'s responsibility to collect political intelligence and this APT29 cluster\'s historical targeting patterns, we judge this activity to present a broad threat to European and other Western political parties from across the political |

Threat | APT 29 | ★★ | |

| 2024-03-21 09:00:00 | Rendre l'accès - Les courtiers d'accès initiaux exploitent F5 Big-IP (CVE-2023-46747) et ScreenConnect Bringing Access Back - Initial Access Brokers Exploit F5 BIG-IP (CVE-2023-46747) and ScreenConnect (lien direct) |

Au cours d'une enquête d'intrusion fin octobre 2023, Mandiant a observé une nouvelle exploitation n-day de & nbsp; CVE-2023-46747 Interface utilisateur de gestion du trafic Big-IP F5.De plus, en février 2024, nous avons observé l'exploitation de ConnectWise Screenconnect CVE-2024-1709 par le même acteur.Ce mélange d'outillage personnalisé et du cadre SuperShell exploité dans ces incidents est évalué avec une confiance modérée pour être unique pour une menace de la République de Chine (PRC), unc5174. Mandiant évalue UNC5174 (censé utiliser le personnage "Uteus") est un ancien membre de la Chine

During the course of an intrusion investigation in late October 2023, Mandiant observed novel N-day exploitation of CVE-2023-46747 affecting F5 BIG-IP Traffic Management User Interface. Additionally, in February 2024, we observed exploitation of Connectwise ScreenConnect CVE-2024-1709 by the same actor. This mix of custom tooling and the SUPERSHELL framework leveraged in these incidents is assessed with moderate confidence to be unique to a People\'s Republic of China (PRC) threat actor, UNC5174.Mandiant assesses UNC5174 (believed to use the persona "Uteus") is a former member of Chinese |

Threat | ★★ | ||

| 2024-03-06 17:30:00 | Placer dans Dalvik: un aperçu des fichiers dex Delving into Dalvik: A Look Into DEX Files (lien direct) |

Lors de l'analyse d'un échantillon de Troie bancaire ciblant les smartphones Android, Mandiant a identifié l'utilisation répétée d'un mécanisme d'obscurcation de chaîne tout au long du code d'application.Pour analyser et comprendre pleinement la fonctionnalité de l'application \\, une possibilité est de décoder manuellement les chaînes dans chaque méthode obscurcie rencontrée, qui peut être un processus long et répétitif. & Nbsp; Une autre possibilité consiste à utiliser des outils payants tels que & nbsp; jeb décompulier qui permettent une identification et un correctif rapides du code dans les applications Android, mais nous avons constaté que la possibilité de faire de même avec la statique gratuite

During the analysis of a banking trojan sample targeting Android smartphones, Mandiant identified the repeated use of a string obfuscation mechanism throughout the application code. To fully analyze and understand the application\'s functionality, one possibility is to manually decode the strings in each obfuscated method encountered, which can be a time-consuming and repetitive process. Another possibility is to use paid tools such as JEB decompiler that allow quick identification and patching of code in Android applications, but we found that the ability to do the same with free static |

Tool Patching Mobile | ★★ | ||

| 2024-02-28 00:00:00 | Quand les chats volent: l'acteur de menace iranienne présumée UNC1549 cible les secteurs de l'aérospatiale et de la défense israéliens et du Moyen-Orient When Cats Fly: Suspected Iranian Threat Actor UNC1549 Targets Israeli and Middle East Aerospace and Defense Sectors (lien direct) |

Aujourd'hui, Mandiant publie un article de blog sur & nbsp; Activité d'espionnage Iran-Nexus présumée ciblant les industries aérospatiales, de l'aviation et de la défense au Moyen-Orient Des pays, dont Israël et les Émirats arabes unis (EAU) et potentiellement la Turquie, l'Inde et l'Albanie. & nbsp; mandiant attribue cette activité avec une confiance modéréeà l'acteur iranien UNC1549 , qui chevauche & nbsp; tortue -Un acteur de menace qui a été publiquement & nbsp; lié à & nbsp; Le Corps de la Garde révolutionnaire islamique de l'Iran \\ (IRGC) .Tortoirhesell a déjà tenté de compromettre les chaînes d'approvisionnement en ciblant les entrepreneurs de défense et il

Today Mandiant is releasing a blog post about suspected Iran-nexus espionage activity targeting the aerospace, aviation and defense industries in Middle East countries, including Israel and the United Arab Emirates (UAE) and potentially Turkey, India, and Albania. Mandiant attributes this activity with moderate confidence to the Iranian actor UNC1549, which overlaps with Tortoiseshell-a threat actor that has been publicly linked to Iran\'s Islamic Revolutionary Guard Corps (IRGC). Tortoiseshell has previously attempted to compromise supply chains by targeting defense contractors and IT |

Threat | ★★★ | ||

| 2024-02-27 21:30:00 | Cutting avant, partie 3: Enquête sur Ivanti Connect Secure Secure VPN Exploitation et Tentatives de persistance Cutting Edge, Part 3: Investigating Ivanti Connect Secure VPN Exploitation and Persistence Attempts (lien direct) |

Les enquêtes de mandiant et ivanti \\ sur les larges et nbsp; Ivanti Exploitation zéro-jour se sont poursuivis à travers une variété de verticales de l'industrie, y compris le secteur de la base industrielle de la défense américaine.Après la publication initiale du 10 janvier 2024, Mandiant a observé des tentatives de masse pour exploiter ces vulnérabilités par un petit nombre d'acteurs de la menace de Chine-Nexus, et le développement d'un byligation d'exploitation de ciblage & nbsp; CVE-2024-21893 utilisé par & nbsp; unc5325 , que nous avons introduit dans notre & nbsp; " Cutting Edge, partie 2 "Blog Article . & nbsp; notamment, Mandiant a identifié unc5325 en utilisant une combinaison de vie-the-land (LOTL)

Mandiant and Ivanti\'s investigations into widespread Ivanti zero-day exploitation have continued across a variety of industry verticals, including the U.S. defense industrial base sector. Following the initial publication on Jan. 10, 2024, Mandiant observed mass attempts to exploit these vulnerabilities by a small number of China-nexus threat actors, and development of a mitigation bypass exploit targeting CVE-2024-21893 used by UNC5325, which we introduced in our "Cutting Edge, Part 2" blog post. Notably, Mandiant has identified UNC5325 using a combination of living-off-the-land (LotL) |

Vulnerability Threat Industrial | ★★ | ||

| 2024-02-24 00:30:00 | Guide de correction et de durcissement pour ConnectWise Screenconnect Vulnérabilités (CVE-2024-1708 et CVE-2024-1709) Remediation and Hardening Guide for ConnectWise ScreenConnect Vulnerabilities (CVE-2024-1708 and CVE-2024-1709) (lien direct) |

Le 19 février 2024, ConnectWise a annoncé deux vulnérabilités pour leur produit ScreenConnect affectant (sur site) 23.9.7 et plus tôt: CVE-2024-1708 & # 8211;Vulnérabilité de contournement de l'authentification (10.0) CVE-2024-1709 & # 8211;Vulnérabilité de traversée de chemin (8.4) Ces vulnérabilités permettent à un acteur non authentifié de contourner l'authentification et d'accès à des environnements screenconnets qui peuvent êtreDerrière un pare-feu d'entreprise. & nbsp; connectWise a publié un & nbsp; version usée du produit Screenconnect (23.9.8+) qui atténue les vulnérabilités.ConnectWise a supprimé les restrictions de licence, donc Screenconnect aux consommateurs qui

On Feb. 19, 2024, ConnectWise announced two vulnerabilities for their ScreenConnect product affecting (on-premises) versions 23.9.7 and earlier:CVE-2024-1708 – Authentication Bypass Vulnerability (10.0)CVE-2024-1709 – Path Traversal Vulnerability (8.4)These vulnerabilities allow an unauthenticated actor to bypass authentication, and access ScreenConnect environments that may be behind a corporate firewall. ConnectWise released an updated version of the ScreenConnect product (23.9.8+) that mitigates the vulnerabilities. ConnectWise has removed license restrictions so ScreenConnect consumers who |

Vulnerability | ★★★ | ||

| 2024-02-21 00:00:00 | Dévoiler l'évaluation de l'échéance du programme d'intelligence de cyber-menace de Maniant Unveiling Mandiant\\'s Cyber Threat Intelligence Program Maturity Assessment (lien direct) |

Dans le cadre de l'engagement continu de Google Cloud \\ à améliorer l'état global de cybersécurité pour la société, Mandiant publie aujourd'hui publiquement un Discovery des capacités d'intelligence basées sur les web (ICD) pour aider les organisations commerciales et gouvernementales à évaluerLa maturité de leur programme d'intelligence cyber-menace (CTI).La CIM est conçue pour fournir aux praticiens de la cybersécurité et aux dirigeants du renseignement des menaces une estimation de la façon dont le programme CTI \\ de l'organisation crée un impact organisationnel positif et réduit le risque pour l'entreprise.La CIM joue un critique

As part of Google Cloud\'s continuing commitment to improving the overall state of cybersecurity for society, today Mandiant is publicly releasing a web-based Intelligence Capability Discovery (ICD) to help commercial and governmental organizations evaluate the maturity of their cyber threat intelligence (CTI) program. The ICD is designed to provide cyber security practitioners and threat intelligence leaders with an estimate of how effectively and efficiently the organization\'s CTI program is creating a positive organizational impact and reducing risk for the business. The ICD plays a critical |

Threat Cloud Commercial | ★★★ | ||

| 2024-02-14 18:15:00 | Riding Dragons: Capa harcèles Ghidra Riding Dragons: capa Harnesses Ghidra (lien direct) |

capa est l'équipe Flare \\ 's ouverteoutil source qui détecte les capacités dans les fichiers exécutables. ghidra est un cadre d'ingénierie de logiciel open source créé et entretenu par leDirection de la recherche de l'Agence de sécurité nationale.Avec le version de capa v7 , nous avons intégré CAPAavec Ghidra, apportant directement les capacités de détection de Capa \\ à l'interface utilisateur de Ghidra \\.Avec cette intégration, nous espérons avoir un impact positif sur les workflows de la grande base d'utilisateurs de Ghidra \\ en aidant les utilisateurs de Ghidra à identifier rapidement le code qui suggère un comportement intéressant.Nous sommes ravis de partager ce travail avec le

capa is the FLARE team\'s open source tool that detects capabilities in executable files. Ghidra is an open source software reverse engineering framework created and maintained by the National Security Agency Research Directorate. With the release of capa v7, we have integrated capa with Ghidra, bringing capa\'s detection capabilities directly to Ghidra\'s user interface. With this integration, we hope to positively impact the workflows of Ghidra\'s large user base by helping Ghidra users quickly identify code that suggests an interesting behavior. We are excited to share this work with the |

Tool | ★★ | ||

| 2024-02-13 20:15:00 | Les informations d'identification volées vous font vous demander qui a vraiment accès Stolen Credentials Make You Question Who Really Has Access (lien direct) |

Vos mots de passe flottent-ils sur le Web sombre?Comment sauriez-vous s'ils l'étaient?Il est plus important que jamais d'être proactif pour protéger les données de votre organisation.L'une des meilleures façons d'y parvenir est de surveiller les fuites d'identification. Une fuite d'identification se produit lorsque des informations sensibles, telles que les noms d'utilisateur, les mots de passe et l'APIKeys, est exposé au public.Cela peut se produire de plusieurs manières, y compris les violations de données, les attaques de phishing, les voleurs d'identification et l'ingénierie sociale.Une fois les informations d'identification divulguées, ils peuvent être utilisés par les attaquants pour obtenir un accès non autorisé à votre organisation \'s

Are your passwords floating around on the dark web? How would you know if they were? It\'s more important than ever to be proactive in protecting your organization\'s data. One of the best ways to do this is to monitor for credential leaks.A credential leak occurs when sensitive information, such as usernames, passwords, and API keys, is exposed to the public. This can happen in any number of ways, including data breaches, phishing attacks, credential stealers, and social engineering. Once credentials are leaked, they can be used by attackers to gain unauthorized access to your organization\'s |

★★★ | |||

| 2024-02-01 16:45:00 | CAPA dynamique: exploration du comportement d'exécution exécutable avec le sandbox Cape Dynamic capa: Exploring Executable Run-Time Behavior with the CAPE Sandbox (lien direct) |

Nous sommes ravis d'annoncer que CAPA V7.0 identifie désormais les capacités du programme à partir de rapports d'analyse dynamique générés via le cape sandbox .Cette expansion de CAPA \'s Approche d'analyse statique originale permet aux analystes de mieux les échantillons emballés et obscurcis et résument les capacités (malware) dans les traces d'API de bac à sable.Le plus récent binaires de libération de capa et code source sont disponibles dans notre githubPage. Cette fonction a été implémentée par Yacine Elhamer ( @yelhamer ) dans le cadre d'un Projet Google Summer of Code (GSOC) que l'équipe Mandiant Flare a encadré en 2023. Pour en savoir plus sur le programme et

We are excited to announce that capa v7.0 now identifies program capabilities from dynamic analysis reports generated via the CAPE sandbox. This expansion of capa\'s original static analysis approach allows analysts to better triage packed and obfuscated samples, and summarizes (malware) capabilities in sandbox API traces. The newest capa release binaries and source code are available at our GitHub page.This feature was implemented by Yacine Elhamer (@yelhamer) as part of a Google Summer of Code (GSoC) project that the Mandiant FLARE team mentored in 2023. To learn more about the program and |

★★ | |||

| 2024-01-31 16:30:00 | Cutting Edge, partie 2: Enquêter Ivanti Connect Secure VPN Exploitation Zero-Day Cutting Edge, Part 2: Investigating Ivanti Connect Secure VPN Zero-Day Exploitation (lien direct) |

Le 12 janvier 2024, Mandiant a publié un Article de blog Détaillant deux vulnérabilités à haut impact, CVE-2023-46805 et CVE-2024-21887 , affectant Ivanti Connect Secure VPN (CS, anciennement Secure Secure) et Ivanti Secure (Ps) Appareils.Le 31 janvier 2024, Ivanti divulgué Deux vulnérabilités supplémentaires ayant un impact sur les dispositifs CS et PS, CVE-2024-21888 et CVE-2024-21893. Les vulnérabilités permettent à un acteur de menace non authentifié d'exécuter des commandes arbitraires sur l'appareil avec des privilèges élevés.Comme indiqué précédemment, Mandiant a identifié l'exploitation zéro jour de ces vulnérabilités

On Jan. 12, 2024, Mandiant published a blog post detailing two high-impact zero-day vulnerabilities, CVE-2023-46805 and CVE-2024-21887, affecting Ivanti Connect Secure VPN (CS, formerly Pulse Secure) and Ivanti Policy Secure (PS) appliances. On Jan. 31, 2024, Ivanti disclosed two additional vulnerabilities impacting CS and PS devices, CVE-2024-21888 and CVE-2024-21893.The vulnerabilities allow for an unauthenticated threat actor to execute arbitrary commands on the appliance with elevated privileges. As previously reported, Mandiant has identified zero-day exploitation of these vulnerabilities |

Vulnerability Threat | ★★ | ||

| 2024-01-30 20:30:00 | Évolution de UNC4990: Découvrir les profondeurs cachées de USB MALWARE \\ Evolution of UNC4990: Uncovering USB Malware\\'s Hidden Depths (lien direct) |

Défense gérée mandiante Suivi unc4990 , un acteur qui utilise fortement les périphériques USB pour l'infection initiale.UNC4990 cible principalement les utilisateurs basés en Italie et est probablement motivé par un gain financier.Nos recherches montrent que cette campagne est en cours depuis au moins 2020. malgré son apparition sur la tactique séculaire de l'armement USBDrives, UNC4990 continue d'évoluer leurs outils, tactiques et procédures (TTPS).L'acteur est passé de l'utilisation de fichiers texte codés apparemment bénins à l'hébergement de charges utiles sur des sites Web populaires tels que Ars Technica, Github, Gitlab et Vimeo. Les services légitimes abusés par

Mandiant Managed Defense has been tracking UNC4990, an actor who heavily uses USB devices for initial infection. UNC4990 primarily targets users based in Italy and is likely motivated by financial gain. Our research shows this campaign has been ongoing since at least 2020.Despite relying on the age-old tactic of weaponizing USB drives, UNC4990 continues to evolve their tools, tactics and procedures (TTPs). The actor has moved from using seemingly benign encoded text files to hosting payloads on popular websites such as Ars Technica, GitHub, GitLab, and Vimeo.The legitimate services abused by |

Malware Tool Cloud | ★★★★ | ||

| 2024-01-19 17:30:00 | Le groupe d'espionnage chinois UNC3886 a trouvé l'exploitation du CVE-2023-34048 depuis la fin 2021 Chinese Espionage Group UNC3886 Found Exploiting CVE-2023-34048 Since Late 2021 (lien direct) |

Bien que signalé et corrigé publiquement en octobre 2023, la sécurité des produits Mandiant et VMware a trouvé unc3886 , un groupe d'espionnage China-Nexus très avancé, a exploité CVE-2023-34048 jusqu'à la fin 2021. Ces résultats proviennent de la recherche continue de Maniant \\ de Les nouveaux chemins d'attaque utilisés par unc3886 , qui se concentre historiquement sur les technologies qui ne sont pas en mesure de les déployer par EDR.UNC3886 a une expérience en utilisant des vulnérabilités zéro-jours pour terminer leur mission sans être détectée, et ce dernier exemple démontre en outre leurs capacités. Lorsque vous couvrez

While publicly reported and patched in October 2023, Mandiant and VMware Product Security have found UNC3886, a highly advanced China-nexus espionage group, has been exploiting CVE-2023-34048 as far back as late 2021.These findings stem from Mandiant\'s continued research of the novel attack paths used by UNC3886, which historically focuses on technologies that are unable to have EDR deployed to them. UNC3886 has a track record of utilizing zero-day vulnerabilities to complete their mission without being detected, and this latest example further demonstrates their capabilities. When covering |

Vulnerability Threat | ★★★★ | ||

| 2024-01-11 02:00:00 | Cutting avant: cibles présumées APT Ivanti Connect Secure VPN dans une nouvelle exploitation zéro-jour Cutting Edge: Suspected APT Targets Ivanti Connect Secure VPN in New Zero-Day Exploitation (lien direct) |

Remarque: Il s'agit d'une campagne de développement sous analyse active de Mandiant et Ivanti.Nous continuerons à ajouter plus d'indicateurs, de détections et d'informations à ce billet de blog au besoin. le 10 janvier 2024, ivanti divulgué Deux vulnérabilités, CVE-2023-46805 et CVE-2024-21887 , impactant Ivanti Connect Secure VPN (" CS ", anciennement Secure Secure) et Ivanti Secure (" PS") appareils électroménagers.Une exploitation réussie pourrait entraîner un contournement d'authentification et une injection de commandement, entraînant un autre compromis en aval d'un réseau de victimes.Mandiant a identifié l'exploitation zéro-jour de ces vulnérabilités

Note: This is a developing campaign under active analysis by Mandiant and Ivanti. We will continue to add more indicators, detections, and information to this blog post as needed.On January 10, 2024, Ivanti disclosed two vulnerabilities, CVE-2023-46805 and CVE-2024-21887, impacting Ivanti Connect Secure VPN (“CS”, formerly Pulse Secure) and Ivanti Policy Secure (“PS”) appliances. Successful exploitation could result in authentication bypass and command injection, leading to further downstream compromise of a victim network. Mandiant has identified zero-day exploitation of these vulnerabilities |

Vulnerability Threat | ★★★ | ||

| 2024-01-10 22:00:00 | Des centaines de milliers de dollars d'actifs de crypto-monnaie Solana volés lors de récentes campagnes de draineur Clinksink Hundreds of Thousands of Dollars Worth of Solana Cryptocurrency Assets Stolen in Recent CLINKSINK Drainer Campaigns (lien direct) |

Le 3 janvier 2024, le compte de médias sociaux de Mandiant \\ a été repris et utilisé par la suite pour distribuer des liens vers une page de phishing de drainage de crypto-monnaie.En travaillant avec X, nous avons pu reprendre le contrôle du compte et, sur la base de notre enquête sur les jours suivants, nous n'avons trouvé aucune preuve d'activité malveillante ou de compromis de, tous les systèmes de cloud mandiant ou Google qui ont conduit au compromis de cettecompte.Le billet de blog suivant fournit un aperçu supplémentaire de Draineur Levé dans cette campagne, que nous avons surnommé Clinksink. De nombreux acteurs ont mené des campagnes depuis

On January 3, 2024, Mandiant\'s X social media account was taken over and subsequently used to distribute links to a cryptocurrency drainer phishing page. Working with X, we were able to regain control of the account and, based on our investigation over the following days, we found no evidence of malicious activity on, or compromise of, any Mandiant or Google Cloud systems that led to the compromise of this account. The following blog post provides additional insight into the drainer leveraged in this campaign, which we have dubbed CLINKSINK.Numerous actors have conducted campaigns since |

Cloud | ★★★ | ||

| 2023-12-14 21:00:00 | Le cyber-instantané du défenseur du défenseur, le numéro 5 - Insiders, applications et risque atténuant The Defender\\'s Advantage Cyber Snapshot, Issue 5 - Insiders, Applications, and Mitigating Risk (lien direct) |

Le rapport de cyber-instantan avant le défenseur \\ fournit un aperçu des sujets de cyber-défense d'une importance croissante en fonction des observations de première ligne mandiantes et des expériences du monde réel. La cinquième édition couvre un large éventail de sujets, y compris l'idéologie et le paysage des menaces d'initiés, des étapes critiques pour aider à atténuer votre cyber-risque, la croissance de la croissance deCiblage de l'industrie maritime, sécurisation de la cyber-défenses de votre application, et l'importance de la chasse aux menaces dirigée par le renseignement. Téléchargez l'avantage complet du Defender \\ du défenseur complet, le numéro 5 du rapport Pour en savoir plusÀ propos de ces cinq sujets chauds: compresseur

The Defender\'s Advantage Cyber Snapshot report provides insights into cyber defense topics of growing importance based on Mandiant frontline observations and real-world experiences. The fifth edition covers a wide range of topics, including the ideology and landscape of insider threats, critical steps to help mitigate your cyber risk, the growth of maritime industry targeting, securing your application\'s cyber defenses, and the importance of intelligence-led threat hunting.Download the full Defender\'s Advantage Cyber Snapshot, Issue 5 report to learn more about these five hot topics: Understan |

Threat | ★★ | ||

| 2023-12-14 17:00:00 | Ouvrir une boîte de publicités Whoop: détecter et perturber une campagne de malvertisation distribuant des déambulations Opening a Can of Whoop Ads: Detecting and Disrupting a Malvertising Campaign Distributing Backdoors (lien direct) |

Plus tôt cette année, l'équipe de chasse des menaces de défense gérée de Mandiant \\ a identifié une campagne de publicité malveillante («malvertisante») UNC2975 faisant la promotion de sites Web malveillants sur le thème des fonds non réclamés.Cette campagne remonte au moins le 19 juin 2023, et a abusé du trafic de moteurs de recherche et des publicités malveillantes à effet de levier pour affecter plusieurs organisations, ce qui a entraîné la livraison des délais de Danabot et Darkgate. La défense gérée a travaillé avec des pratiques avancées et avec l'équipe anti-Malvertising Google pour supprimer les publicités malveillantes de l'écosystème d'annonces, puis

Earlier this year, Mandiant\'s Managed Defense threat hunting team identified an UNC2975 malicious advertising (“malvertising”) campaign promoting malicious websites themed around unclaimed funds. This campaign dates back to at least June 19, 2023, and has abused search engine traffic and leveraged malicious advertisements to affect multiple organizations, which resulted in the delivery of the DANABOT and DARKGATE backdoors.Managed Defense worked with Advanced Practices and with the Google Anti-Malvertising team to remove the malicious advertisements from the ads ecosystem, and subsequently |

Threat | ★★ | ||

| 2023-12-13 17:00:00 | Floss pour gophers et crabes: extraire les chaînes de go et les exécutables de rouille FLOSS for Gophers and Crabs: Extracting Strings from Go and Rust Executables (lien direct) |

|

Tool Technical | ★★★★ | ||

| 2023-11-30 17:00:00 | Amélioration des outils d'analyse des logiciels malveillants de Flare \\ à Google Summer of Code 2023 Improving FLARE\\'s Malware Analysis Tools at Google Summer of Code 2023 (lien direct) |

Cet été a marqué la première année de la première année de l'équipe Flare \\ à googleÉté du code (GSOC) .GSOC est un programme mondial de mentorat en ligne axé sur l'introduction de nouveaux contributeurs au développement de logiciels open source.Les contributeurs du GSOC travaillent avec des mentors pour réaliser des projets de plus de 12 semaines qui soutiennent les organisations open source.En 2023, Flare a été acceptée en GSOC et a eu le privilège de travailler avec quatre contributeurs. Flare est une équipe d'ingénieurs et de chercheurs insensés qui se spécialisent dans l'analyse des logiciels malveillants, Exploiter Analyse et formation de logiciels malveillants.Flare développe, maintient et publie divers ouverts

This summer marked the FLARE team\'s first year participating in Google Summer of Code (GSoC). GSoC is a global online mentoring program focused on introducing new contributors to open source software development. GSoC contributors work with mentors to complete 12+ week projects that support open source organizations. During 2023 FLARE was accepted into GSoC and had the privilege of working with four contributors.FLARE is a team of reverse engineers and researchers who specialize in malware analysis, exploit analysis, and malware training. FLARE develops, maintains, and publishes various open |

Malware Tool Threat | ★★★ | ||

| 2023-11-16 18:00:00 | Menace d'initié: chasse et détection Insider Threat: Hunting and Detecting (lien direct) |

La menace d'initié est un défi à multiples facettes qui représente aujourd'hui un risque de cybersécurité significatif pour les organisations.Certains sont des initiés malveillants tels que les employés qui cherchent à voler des données ou à saboter l'organisation.Certains sont des initiés involontaires tels que des employés qui commettent des erreurs imprudents ou sont victimes de phisses. Si vous avez besoin d'un rafraîchissement sur les menaces d'initiés ou leur impact, veuillez vous référer à nos articles de blog précédents: menace d'initié: les dangers à l'intérieur menace d'initié: Études d'impact L'identification des menaces d'initié devient de plus en plus importante.Les initiés malveillants transportent souvent

The insider threat is a multifaceted challenge that represents a significant cybersecurity risk to organizations today. Some are malicious insiders such as employees looking to steal data or sabotage the organization. Some are unintentional insiders such as employees who make careless mistakes or fall victim to phishing attacks. If you need a refresher on what insider threats are or their impact, please refer to our previous blog posts:Insider Threat: The Dangers WithinInsider Threat: Impact StudiesIdentifying insider threats is becoming increasingly important. Malicious insiders often carry |

Threat | ★★★★ | ||

| 2023-11-14 17:00:00 | Le processus CTI Hyperloop: une mise en œuvre pratique du cycle de vie du processus CTI The CTI Process Hyperloop: A Practical Implementation of the CTI Process Lifecycle (lien direct) |

Implémentation du cycle de vie du processus CTI en tant que Hyperloop Le cycle Hyperloop de renseignement est un modèle de mise en œuvre du cyber-menace Intelligence (CTI).Le cycle de vie est un processus bien établi décrivant la façon dont les produits d'intelligence sont motivés par la planification et la direction initialement, suivis des phases de collecte, de traitement, d'analyse, de production et de diffusion.La nature cyclique décrit comment les produits diffusés éclairent ensuite une nouvelle étape de planification et de direction d'un nouveau cycle. | Threat | ★★★★ | ||

| 2023-11-11 03:00:00 | Flare-on 10 Challenge Solutions (lien direct) |  Notre objectif cette année était de relever le défi le plus difficile de l'évolution que nous ayons jamais produit pour célébrer une décennie complète de concours.Au moment de la rédaction de cet article, 219 finisseurs évolués sur 4 767 utilisateurs enregistrés, ce qui en fait le taux de finition le plus bas que nous ayons jamais eu.Vraiment, seule l'élite de l'élite peut prétendre être un finisseur Flare-on 10.Ces quelques chanceux recevront ce fanion (conception et non finale). Nous tenons à remercier les auteurs de défi individuellement pour leurs grands puzzles et solutions. x -Nick Harbor (@nickharbour) itsonfire - Raymond Leong mypassion -Moritz Raabe (@m_r Notre objectif cette année était de relever le défi le plus difficile de l'évolution que nous ayons jamais produit pour célébrer une décennie complète de concours.Au moment de la rédaction de cet article, 219 finisseurs évolués sur 4 767 utilisateurs enregistrés, ce qui en fait le taux de finition le plus bas que nous ayons jamais eu.Vraiment, seule l'élite de l'élite peut prétendre être un finisseur Flare-on 10.Ces quelques chanceux recevront ce fanion (conception et non finale). Nous tenons à remercier les auteurs de défi individuellement pour leurs grands puzzles et solutions. x -Nick Harbor (@nickharbour) itsonfire - Raymond Leong mypassion -Moritz Raabe (@m_r

Our goal this year was to make the most difficult Flare-On challenge we\'ve ever produced to celebrate a full decade of contests. At the time of this writing, there were 219 Flare-On finishers out of 4,767 registered users, which makes it the lowest finishing rate we\'ve ever had. Truly, only the elite of the elite can claim to be a Flare-On 10 finisher. These lucky few will receive this pennant (design not final).We would like to thank the challenge authors individually for their great puzzles and solutions.X - Nick Harbour (@nickharbour)ItsOnFire - Raymond LeongMypassion - Moritz Raabe (@m_r Our goal this year was to make the most difficult Flare-On challenge we\'ve ever produced to celebrate a full decade of contests. At the time of this writing, there were 219 Flare-On finishers out of 4,767 registered users, which makes it the lowest finishing rate we\'ve ever had. Truly, only the elite of the elite can claim to be a Flare-On 10 finisher. These lucky few will receive this pennant (design not final).We would like to thank the challenge authors individually for their great puzzles and solutions.X - Nick Harbour (@nickharbour)ItsOnFire - Raymond LeongMypassion - Moritz Raabe (@m_r |

★★★ | |||

| 2023-11-09 15:00:00 | Le ver de sable perturbe le pouvoir en Ukraine en utilisant une nouvelle attaque contre la technologie opérationnelle Sandworm Disrupts Power in Ukraine Using a Novel Attack Against Operational Technology (lien direct) |

fin 2022, Mandiant a répondu à un incident de cyber-physique perturbateur dans lequel l'acteur de menace lié à la Russie a ciblé une organisation d'infrastructure critique ukrainienne.Cet incident était une cyberattaque multi-événements qui a exploité une nouvelle technique pour avoir un impact sur les systèmes de contrôle industriel (CI) / technologie opérationnelle (OT).L'acteur a d'abord utilisé le niveau OT vivant des techniques terrestres (LOTL) pour déclencher probablement les disjoncteurs de sous-station de la victime, provoquant une panne de courant imprévue qui coïncidait avec les frappes de missiles de masse sur les infrastructures critiques à travers l'Ukraine.Sandworm plus tard

In late 2022, Mandiant responded to a disruptive cyber physical incident in which the Russia-linked threat actor Sandworm targeted a Ukrainian critical infrastructure organization. This incident was a multi-event cyber attack that leveraged a novel technique for impacting industrial control systems (ICS) / operational technology (OT). The actor first used OT-level living off the land (LotL) techniques to likely trip the victim\'s substation circuit breakers, causing an unplanned power outage that coincided with mass missile strikes on critical infrastructure across Ukraine. Sandworm later |

Threat Industrial | APT 28 | ★★ | |

| 2023-10-31 14:00:00 | Enquête sur le détournement de session via Citrix Netcaler ADC et la vulnérabilité de la passerelle (CVE-2023-4966) Investigation of Session Hijacking via Citrix NetScaler ADC and Gateway Vulnerability (CVE-2023-4966) (lien direct) |

Remarque: Il s'agit d'une campagne en développement sous analyse active.Nous continuerons d'ajouter plus d'indicateurs, de conseils de chasse et d'informations à cet article de blog au besoin.

Le 10 octobre 2023, Citrix a publié un bulletin de sécurité pour un divulgation d'informations sensibles (CVE-2023-4966) Impactant NetScaler ADC et NetScaler Gateway Appliances .

mandiant a identifié l'exploitation zéro-jour de cette vulnérabilité dans la nature commençant fin août 2023 égalementcomme exploitation des jours après la publication de Citrix \\.Mandiant étudie plusieurs instances d'exploitation réussie de CVE-2023

Note: This is a developing campaign under active analysis. We will continue to add more indicators, hunting tips, and information to this blog post as needed. On Oct. 10, 2023, Citrix released a security bulletin for a sensitive information disclosure vulnerability (CVE-2023-4966) impacting NetScaler ADC and NetScaler Gateway appliances. Mandiant has identified zero-day exploitation of this vulnerability in the wild beginning in late August 2023 as well as n-day exploitation after Citrix\'s publication. Mandiant is investigating multiple instances of successful exploitation of CVE-2023 |

Vulnerability | ★★★ | ||

| 2023-10-17 17:30:00 | Correction des régimes pour Citrix NetScaler ADC et Vulnérabilité Gateway (CVE-2023-4966) Remediations for Citrix NetScaler ADC and Gateway Vulnerability (CVE-2023-4966) (lien direct) |

Le 10 octobre 2023, Citrix a publié un | Vulnerability | ★★ | ||

| 2023-10-13 11:15:00 | Mises à jour des produits de renseignement Mandiant Threat pour octobre 2023 Mandiant Threat Intelligence Product Updates for October 2023 (lien direct) |

mandiantIntelligence de menace a ajouté un certain nombre de fonctionnalités et capacités nouvelles et mises à jour, qui sont désormais disponibles dans l'aperçu public ou la disponibilité générale.Ces nouvelles capacités vous aident à gagner du temps et à mieux comprendre les menaces vous ciblant.

Aperçu public

Surveillance des informations d'identification compromises: Surveillez vos informations d'identification compromises qui peuvent avoir fui sur la toile profonde et sombre.Les capacités de surveillance des informations d'identification compromises dans Surveillance des menaces numériques peut vous alerter automatiquement si des comptes liés à votre organisation - les deux employés interneset les clients - ont

Mandiant Threat Intelligence has added a number of new and updated features and capabilities, which are now available in public preview or general availability. These new capabilities help you save time and gain more insight into the threats targeting you. Public Preview Compromised credentials monitoring: Monitor your compromised credentials that may have leaked on the deep and dark web. The compromised credentials monitoring capabilities in Digital Threat Monitoring can automatically alert you if any accounts linked to your organization - both internal employees and customers - have |

Threat | ★★★ | ||

| 2023-10-10 07:00:00 | Évalué la cyber-structure et les alignements de la Corée du Nord en 2023 Assessed Cyber Structure and Alignments of North Korea in 2023 (lien direct) |

résumé exécutif

Le programme offensif de DPRK \\ continue d'évoluer, montrant que le régime est déterminé à continuer à utiliser des cyber-intrusions pour mener les deuxEspionage et crime financier pour projeter le pouvoir et financer à la fois leurs capacités cyber et cinétiques.

Les dernières opérations de Nexus DPRK font allusion à une augmentation de l'adaptabilité et de la complexité, y compris une attaque de chaîne d'approvisionnement en cascade vue pour la première fois, et ciblant régulièrementBlockchain et fintech verticals.

Alors que différents groupes de menaces partagent des outils et du code, l'activité de menace nord-coréenne continue de s'adapter et de changer

Executive Summary The DPRK\'s offensive program continues to evolve, showing that the regime is determined to continue using cyber intrusions to conduct both espionage and financial crime to project power and to finance both their cyber and kinetic capabilities. Latest DPRK nexus operations hint at an increase in adaptability and complexity, including a cascading software supply chain attack seen for the first time, and consistently targeting blockchain and fintech verticals. While different threat groups share tooling and code, North Korean threat activity continues to adapt and change |

Threat | ★★★ | ||

| 2023-09-28 12:00:00 | Analyse des tendances du temps à exploiter: 2021-2022 Analysis of Time-to-Exploit Trends: 2021-2022 (lien direct) |

résumé exécutif

Mandiant Intelligence a analysé 246 vulnérabilités qui ont été exploitées entre 2021 et 2022.

soixante-deux pour cent (153) des vulnérabilités ont d'abord été exploitées sous forme de vulnérabilités de jour zéro.

Le nombre de vulnérabilités exploitées chaque année continue d'augmenter, tandis que les temps à exploiter (TTES) globaux que nous voyons diminuent.

L'exploitation d'une vulnérabilité est le plus susceptible de se produire avant la fin du premier mois suivant la sortie d'un correctif.

Microsoft, Google et Apple continuent d'être les fournisseurs les plus exploités d'une année à l'autre, mais les deux dernières années

Executive Summary Mandiant Intelligence analyzed 246 vulnerabilities that were exploited between 2021 and 2022. Sixty-two percent (153) of the vulnerabilities were first exploited as zero-day vulnerabilities. The number of exploited vulnerabilities each year continues to increase, while the overall times-to-exploit (TTEs) we are seeing are decreasing. Exploitation of a vulnerability is most likely to occur before the end of the first month following the release of a patch. Microsoft, Google, and Apple continue to be the most exploited vendors year-over-year, but the last two years |

Vulnerability Studies | ★★★★ | ||

| 2023-09-21 12:15:00 | Consulter les infrastructures gouvernementales avec un financement de subventions de cybersécurité national et local Shore Up Government Infrastructure With State and Local Cybersecurity Grant Funding (lien direct) |

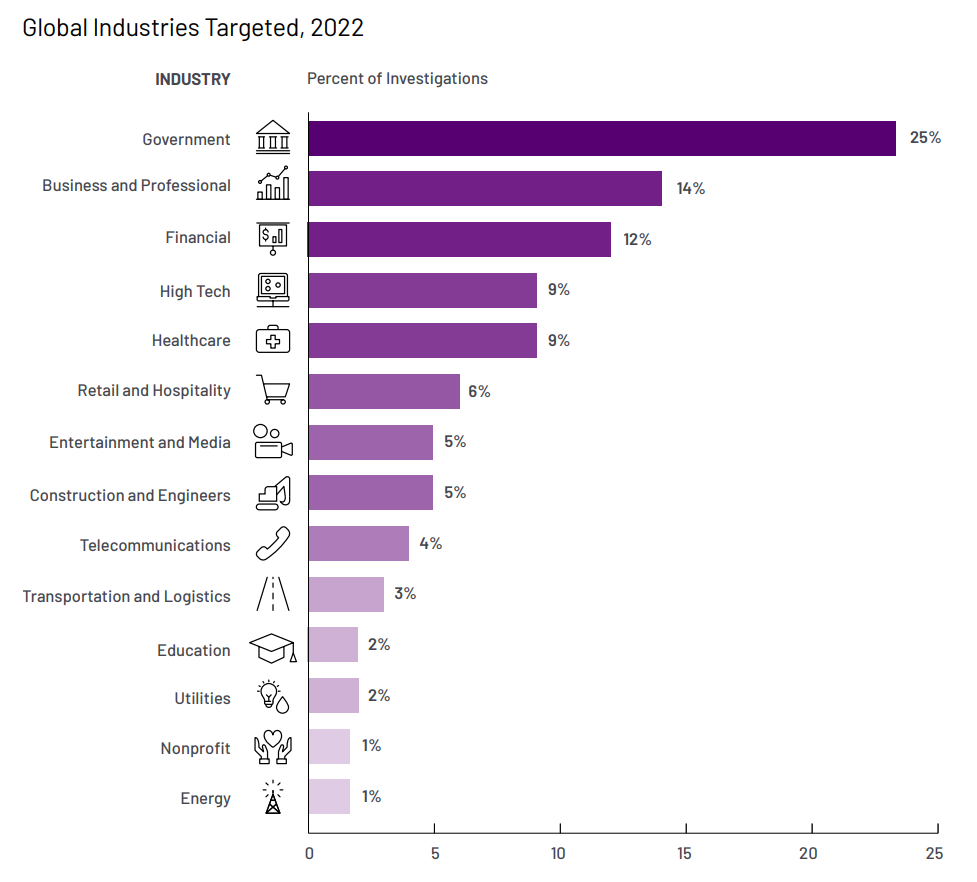

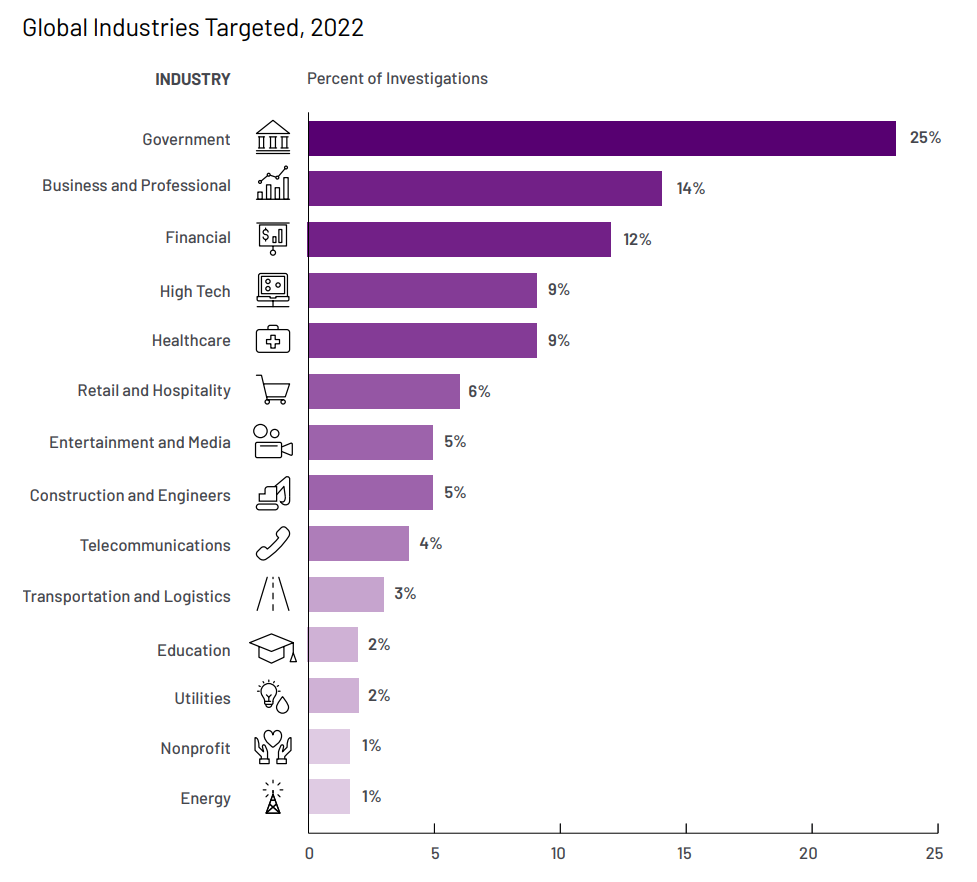

Les tensions géopolitiques ont augmenté de manière significative au cours des dernières années.En fait, de toutes les intrusions couvertes dans m-tendances 2023 , les efforts de réponse pour les entités du secteur public capturées 25% de toutes les enquêtes, contre 9% en 2021. Les gouvernements des États et locaux ont la possibilité de profiter des ressources fédérales début octobre pour aider à contrecarrer ces attaques.

financement du mandat: slcgp

Dans le cadre de sa réponse, le gouvernement fédéral a établi le programme de subventions de cybersécurité de l'État et local (SLCGP) en vertu du 2021 Investissement d'infrastructure Act .Les récompenses SLCGP

financement du mandat: slcgp

Dans le cadre de sa réponse, le gouvernement fédéral a établi le programme de subventions de cybersécurité de l'État et local (SLCGP) en vertu du 2021 Investissement d'infrastructure Act .Les récompenses SLCGP

Geopolitical tensions have increased significantly over the past few years. In fact, of all the intrusions covered in M-Trends 2023, response efforts for public sector entities captured 25% of all investigations, compared to 9% in 2021. State and local governments have the opportunity to take advantage of federal resources in early October to help thwart these attacks.  Funding the Mandate: SLCGP

As part of its response, the federal government established the State and Local Cybersecurity Grant Program (SLCGP) under the 2021 Infrastructure Investment and Jobs Act. The SLCGP awards

Funding the Mandate: SLCGP

As part of its response, the federal government established the State and Local Cybersecurity Grant Program (SLCGP) under the 2021 Infrastructure Investment and Jobs Act. The SLCGP awards |

★★ | |||

| 2023-09-21 09:00:00 | Diplomatie de backchannel: les opérations de phishing diplomatique en évolution rapide de l'APT29 Backchannel Diplomacy: APT29\\'s Rapidly Evolving Diplomatic Phishing Operations (lien direct) |

Insights de clé

Le rythme d'opérations d'APT29 \\ et l'accent mis sur l'Ukraine a augmenté au cours de la première moitié de 2023 alors que Kyiv a lancé sa contre-offensive, pointantau rôle central du SVR \\ dans la collecte d'intelligence concernant la phase pivot actuelle de la guerre.

Pendant cette période, Mandiant a suivi des changements substantiels dans l'outillage et le métier d'Apt29 \\, probablement conçus pour soutenir la fréquence et la portée accrues deopérations et entraver l'analyse médico-légale.

apt29 a utilisé diverses chaînes d'infection simultanément sur différentes opérations, indiquant que les opérateurs d'accès initiaux distincts ou

Key Insights APT29\'s pace of operations and emphasis on Ukraine increased in the first half of 2023 as Kyiv launched its counteroffensive, pointing to the SVR\'s central role in collecting intelligence concerning the current pivotal phase of the war. During this period, Mandiant has tracked substantial changes in APT29\'s tooling and tradecraft, likely designed to support the increased frequency and scope of operations and hinder forensic analysis. APT29 has used various infection chains simultaneously across different operations, indicating that distinct initial access operators or |

APT 29 | ★★★ | ||

| 2023-09-18 07:00:00 | Concentrez-vous sur les résultats: attaquez la réduction de la surface à grande échelle Focus on Outcomes: Attack Surface Reduction at Scale (lien direct) |

La surface d'attaque d'une organisation \\ est toujours en pleine expansion, ce qui en fait une cible privilégiée pour les acteurs malveillants d'exploiter les vulnérabilités inconnues dans les systèmes et les réseaux.Mais, il génère également une grande quantité de données de sécurité des sites Web et applications accessibles au public aux serveurs et bases de données internes.Analyse à travers ces données pour identifier, hiérarchiser et corriger les vulnérabilités - avant que les attaquants puissent agir sur eux - peut être une tâche intimidante, même pour les équipes de sécurité les plus expérimentées.

Pour aider les défenseurs d'aujourd'hui à combattre la fatigue qui vient de la pataugeoire à travers une mer de données, nous dévoilons Nouveau

An organization\'s attack surface is always expanding, making it a prime target for malicious actors to exploit unknown vulnerabilities in systems and networks. But, it also generates a large amount of security data from public-facing websites and applications to internal servers and databases. Parsing through this data to identify, prioritize, and remediate vulnerabilities-before attackers can act on them-can be a daunting task, even for the most experienced security teams. To help today\'s defenders combat the fatigue that comes from wading through a sea of data, we\'re unveiling new |

Vulnerability | ★★★ | ||

| 2023-09-14 17:00:00 | Pourquoi tu m'envoyez un texto?UNC3944 tire parti des campagnes de phishing SMS pour l'échange de SIM, les ransomwares, l'extorsion et la notoriété Why Are You Texting Me? UNC3944 Leverages SMS Phishing Campaigns for SIM Swapping, Ransomware, Extortion, and Notoriety (lien direct) |

unc3944 est un cluster de menace motivé financièrement qui a utilisé de manière persistante Génie social basé sur téléphone et les campagnes de phishing SMS (SMSHing) pour obtenir des informations d'identification pour gagner et augmenter l'accès aux organisations victimes.Au moins, certains acteurs de la menace UNC3944 semblent opérer dans des communautés souterraines, telles que Telegram et Forums Underground, qu'ils peuvent exploiter pour acquérir des outils, des services et / ou d'autres soutiens pour augmenter leurs opérations.Cette activité chevauche une activité qui a été rapportée dans des sources ouvertes comme " 0ktapus , "" disperser les porcs , "et" Araignée dispersée . "Depuis 2022 et via

UNC3944 is a financially motivated threat cluster that has persistently used phone-based social engineering and SMS phishing campaigns (smshing) to obtain credentials to gain and escalate access to victim organizations. At least some UNC3944 threat actors appear to operate in underground communities, such as Telegram and underground forums, which they may leverage to acquire tools, services, and/or other support to augment their operations. This activity overlaps with activity that has been reported in open sources as "0ktapus," "Scatter Swine," and "Scattered Spider." Since 2022 and through |

Threat | ★★ | ||

| 2023-09-11 09:00:00 | Supprimer votre chemin dans le système: pourquoi les vulnérabilités de suppression de fichiers arbitraires sont importantes Deleting Your Way Into SYSTEM: Why Arbitrary File Deletion Vulnerabilities Matter (lien direct) |

Les vulnérabilités de suppression de fichiers arbitraires de Windows ne doivent plus être considérées comme de simples gênes ou outils pour les attaques de déni de service (DOS).Au cours des deux dernières années, ces vulnérabilités se sont maturées à de puissantes menaces capables de dénicher un portail à un compromis complet du système.Cette transformation est illustrée dans CVE-2023-27470 (une vulnérabilité de suppression de fichiers arbitraires dans l'agent de contrôle de Nable \\ avec un score de base CVSS de 8,8) démontrant que ce qui pourrait sembler inoffensif peut, en fait, exposer des faiblesses inattenduesdans votre système.

comme suivi de la Escalating

Windows arbitrary file deletion vulnerabilities should no longer be considered mere annoyances or tools for Denial-of-Service (DoS) attacks. Over the past couple of years, these vulnerabilities have matured into potent threats capable of unearthing a portal to full system compromise. This transformation is exemplified in CVE-2023-27470 (an arbitrary file deletion vulnerability in N-Able\'s Take Control Agent with a CVSS Base Score of 8.8) demonstrating that what might initially seem innocuous can, in fact, expose unexpected weaknesses within your system. As a follow up to the Escalating |

Tool Vulnerability | ★★★ | ||

| 2023-09-08 13:30:00 | Célébrer une décennie de plaisir en ingénierie inverse - annonçant le 10e défi de l'échelle annuelle Celebrating a Decade of Reverse Engineering Fun - Announcing the 10th Annual Flare-On Challenge (lien direct) |

nous ne pouvons pas croire qu'aujourd'hui nous annonçons officiellement le 10e défi de l'échelle annuelle!Le défi a parcouru un long chemin depuis le début.Dans le tout premier défi Flare-on, 7 140 personnes ont participé et 226 personnes l'ont terminée.Notre premier prix pour ceux qui ont relevé les sept défis ont été cette pièce très cool, et depuis lors, nous avons donné boucles de ceinture, médailles etune clé squelette.

Notre dernier dixième défi annuel évasé commencera à 20h00 HE le 29 septembre 2023. Le défi Flare-On attireraDes milliers de joueurs chaque année, et est le défi de style CTF pour nous ne pouvons pas croire qu'aujourd'hui nous annonçons officiellement le 10e défi de l'échelle annuelle!Le défi a parcouru un long chemin depuis le début.Dans le tout premier défi Flare-on, 7 140 personnes ont participé et 226 personnes l'ont terminée.Notre premier prix pour ceux qui ont relevé les sept défis ont été cette pièce très cool, et depuis lors, nous avons donné boucles de ceinture, médailles etune clé squelette.

Notre dernier dixième défi annuel évasé commencera à 20h00 HE le 29 septembre 2023. Le défi Flare-On attireraDes milliers de joueurs chaque année, et est le défi de style CTF pour

We can\'t believe that today we\'re officially announcing the 10th annual Flare-On Challenge! The challenge has come a long way since it began. In the very first Flare-On challenge, 7,140 people participated and 226 people completed it. Our first prize for those who completed all seven challenges was this very cool coin, and since then we\'ve given out belt buckles, medals, and a skeleton key.

Our latest tenth annual Flare-On Challenge will begin at 8:00pm ET on Sept. 29th, 2023. The Flare-On challenge draws in thousands of players every year, and is the single-player CTF-style challenge for We can\'t believe that today we\'re officially announcing the 10th annual Flare-On Challenge! The challenge has come a long way since it began. In the very first Flare-On challenge, 7,140 people participated and 226 people completed it. Our first prize for those who completed all seven challenges was this very cool coin, and since then we\'ve given out belt buckles, medals, and a skeleton key.

Our latest tenth annual Flare-On Challenge will begin at 8:00pm ET on Sept. 29th, 2023. The Flare-On challenge draws in thousands of players every year, and is the single-player CTF-style challenge for |

★★★ | |||

| 2023-09-01 10:37:53 | M-Trans 2023: Perceptions de la ligne de rupture de sécurité M-Trends 2023: Percepções da linha de frente da segurança cibernética (lien direct) |

Nous sommes heureux d'annoncer aujourd'hui les M-Trends 2023, les rapports complets que nous préparons à partir des lignes de première ligne de réponse aux incidents qui offre les types d'attaques observés, eux des secteurs plus ciblés et comment les défenseurs réagissent.Il apporte également des perçus perçus sur les envahisseurs les plus récents, et les conseils et les recommandés recommandés pour tous les nouveaux envahisseurs (TTP). Les gens des organisations organisationnelles - déres de professionnels - à ces menaces.

Le rapport M-Trends de cette année couvre les enquêtes qui

Nous sommes heureux d'annoncer aujourd'hui les M-Trends 2023, les rapports complets que nous préparons à partir des lignes de première ligne de réponse aux incidents qui offre les types d'attaques observés, eux des secteurs plus ciblés et comment les défenseurs réagissent.Il apporte également des perçus perçus sur les envahisseurs les plus récents, et les conseils et les recommandés recommandés pour tous les nouveaux envahisseurs (TTP). Les gens des organisations organisationnelles - déres de professionnels - à ces menaces.

Le rapport M-Trends de cette année couvre les enquêtes qui

Temos o prazer de anunciar hoje o lançamento do M-Trends 2023, o relatório abrangente que preparamos a partir das linhas de frente de resposta a incidentes e que oferece métricas sobre os tipos de ataques observados, os setores mais visados e como os defensores estão reagindo. Ele também traz percepções sobre as táticas, técnicas e procedimentos (TTPs) mais recentes dos invasores, e orientações e práticas recomendadas sobre a reação de todas as pessoas da organização - de líderes seniores a profissionais - a essas ameaças.

O relatório M-Trends deste ano abrange as investigações que

Temos o prazer de anunciar hoje o lançamento do M-Trends 2023, o relatório abrangente que preparamos a partir das linhas de frente de resposta a incidentes e que oferece métricas sobre os tipos de ataques observados, os setores mais visados e como os defensores estão reagindo. Ele também traz percepções sobre as táticas, técnicas e procedimentos (TTPs) mais recentes dos invasores, e orientações e práticas recomendadas sobre a reação de todas as pessoas da organização - de líderes seniores a profissionais - a essas ameaças.

O relatório M-Trends deste ano abrange as investigações que |

★ | |||

| 2023-08-31 09:00:00 | Meilleures pratiques de protection des données Data Protection Best Practices (lien direct) |

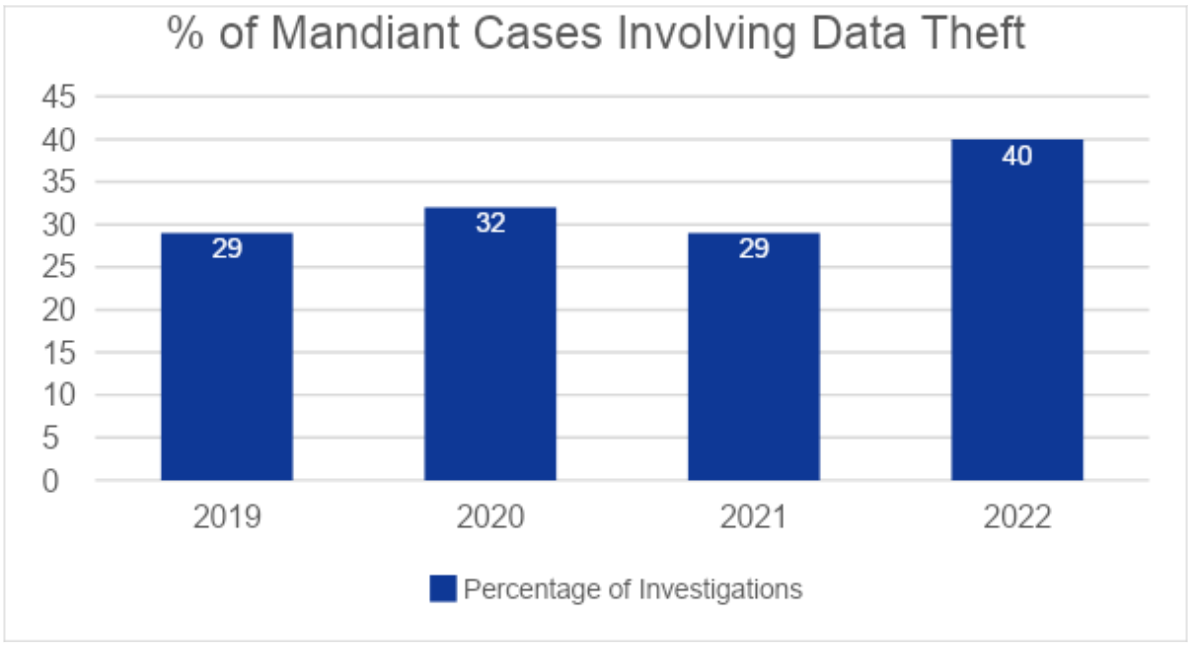

Le vol de données d'entreprise est en augmentation alors que les attaquants cherchent à monétiser l'accès via l'extorsion et d'autres moyens.En 2022, 40% des intrusions experts Mandiant ont entraîné une perte de données, un bond de 11% par rapport à l'année précédente.Cette année, une vulnérabilité majeure dans un logiciel de transfert de fichiers a entraîné une perte de données à grande échelle pour les organisations du monde> Vulnérabilité zéro-jour ) .

Référence: mandiant M-Trends 2023 pour protéger efficacement les données d'entreprise sensibles, les organisations doivent établir des programmes de protection des données qui consistent en un financement dédié, des outils de sécurité et des équipes définies Référence: mandiant M-Trends 2023 pour protéger efficacement les données d'entreprise sensibles, les organisations doivent établir des programmes de protection des données qui consistent en un financement dédié, des outils de sécurité et des équipes définies

Corporate data theft is on the rise as attackers look to monetize access through extortion and other means. In 2022, 40% of the intrusions Mandiant experts worked on resulted in data loss, an 11% jump from the previous year. Just this year, a major vulnerability in a file transfer software has resulted in large-scale data loss for organizations across the globe (read our research on the MOVEit zero-day vulnerability).  Reference: Mandiant M-Trends 2023To effectively protect sensitive corporate data, organizations should establish data protection programs that consist of dedicated funding, security tooling, and defined teams Reference: Mandiant M-Trends 2023To effectively protect sensitive corporate data, organizations should establish data protection programs that consist of dedicated funding, security tooling, and defined teams |

Vulnerability | ★★★ | ||

| 2023-08-30 09:30:00 | Revisiter des conseils de sécurité traditionnels pour les menaces modernes Revisiting Traditional Security Advice for Modern Threats (lien direct) |

Les attaques modernes ciblant les chaînes d'approvisionnement, en utilisant des exploits zéro-jour et en exploitant les vulnérabilités dans les appareils de sécurité ont inondé les salles de rédaction, les salles de conférence et la menacerapporte ces derniers mois.Certains exemples ont été uniques et intéressants, y compris le 3cx Compromis de chaîne d'approvisionnement du logiciel lié aux compromis de la chaîne d'approvisionnement du logiciel des technologies de trading, et le Compromis de chaîne d'approvisionnement de JumpCloud qui a été rendu possible par une campagne sophistiquée de phishing de lance.D'autres exemples ont été légèrement plus traditionnels, comme l'exploitation de Vulnérabilités dans les appareils de sécurité tels quecomme

Modern attacks targeting supply chains, using zero-day exploits, and exploiting vulnerabilities in security appliances have been flooding newsrooms, boardrooms and threat reports in recent months. Some examples have been unique and interesting, including the 3CX software supply chain compromise linked to Trading Technologies software supply chain compromise, and the supply chain compromise of JumpCloud that was made possible by a sophisticated spear phishing campaign. Other examples have been slightly more traditional, such as exploitation of vulnerabilities in security appliances such as |

Vulnerability Threat | ★★★ | ||

| 2023-08-29 07:00:00 | Plongée profondément dans les opérations UNC4841 après la correction de Barracuda ESG (CVE-2023-2868) Diving Deep into UNC4841 Operations Following Barracuda ESG Zero-Day Remediation (CVE-2023-2868) (lien direct) |

Le 15 juin 2023, mandiant libéré un article de blog détaillant un espionnage global de 8 mois Un4841 .Dans cet article de blog de suivi, nous détaillerons des tactiques, des techniques et des procédures supplémentaires (TTP) employés par UNC4841 qui ont depuis été découverts par le biais des engagements de réponse aux incidents de Mandiant, ainsi que par des efforts de collaboration avec les réseaux de Barracuda et notrePartenaires du gouvernement international.

Au cours de cet article de blog, Mandiant détaillera comment UNC4841 a continué à montrer la sophistication et l'adaptabilité dans

On June 15, 2023, Mandiant released a blog post detailing an 8-month-long global espionage campaign conducted by a Chinese-nexus threat group tracked as UNC4841. In this follow-up blog post, we will detail additional tactics, techniques, and procedures (TTPs) employed by UNC4841 that have since been uncovered through Mandiant\'s incident response engagements, as well as through collaborative efforts with Barracuda Networks and our International Government partners. Over the course of this blog post, Mandiant will detail how UNC4841 has continued to show sophistication and adaptability in |

Threat | ★★★ | ||

| 2023-08-24 09:00:00 | L'IA et les cinq phases du cycle de vie de l'intelligence des menaces AI and the Five Phases of the Threat Intelligence Lifecycle (lien direct) |

L'intelligence artificielle (IA) et les modèles de grandes langues (LLM) peuvent aider les équipes de renseignement à détecter et à comprendre les nouvelles menaces à grande échelle,Réduisez le labeur induisant l'épuisement professionnel et développez leur talent existant en démocratisant l'accès à l'expertise en la matière.Cependant, un large accès aux données fondamentales de l'intelligence open source (OSINT) et aux technologies AI / ML a rapidement conduit à une quantité écrasante de bruit pour les utilisateurs.Mandiant, en revanche, adopte une approche plus nuancée pour fusionner l'expertise de pointe, des sources de données propriétaires uniques et une ML de pointe pour permettre à un >

Artificial intelligence (AI) and large language models (LLMs) can help threat intelligence teams to detect and understand novel threats at scale, reduce burnout-inducing toil, and grow their existing talent by democratizing access to subject matter expertise. However, broad access to foundational Open Source Intelligence (OSINT) data and AI/ML technologies has quickly led to an overwhelming amount of noise for users to sift through. Mandiant, by contrast, takes a more nuanced approach to fuse industry-leading expertise, unique proprietary data sources, and cutting-edge ML to enable a holistic |

Threat | ★★★★ | ||

| 2023-08-23 09:00:00 | Règlement sur la divulgation de la cybersécurité SEC: 7 étapes essentielles pour préparer toute votre organisation à un cyber-incident SEC Cybersecurity Disclosure Regulations: 7 Essential Steps to Prepare Your Whole Organization for a Cyber Incident (lien direct) |

Le 26 juillet 2023, la Commission américaine des Securities & Exchange (SEC) a adopté une nouvelle règle («règle» ou «réglementation») Amélioration des exigences de divulgation concernant la préparation à la cybersécurité et les rapports d'incidentpour les sociétés cotées en bourse («inscrits»).La règle oblige également les émetteurs privés étrangers à faire des divulgations comparables.

La règle est destinée à bénéficier aux investisseurs en fournissant des divulgations plus opportunes et cohérentes sur les incidents de cybersécurité matériels et en fournissant des informations cohérentes et facilement accessibles sur la cybersécuritéGestion des risques, stratégie et pratiques de gouvernance

On July 26, 2023, the U.S. Securities & Exchange Commission (SEC) adopted a new rule (“rule” or “regulations”) enhancing disclosure requirements regarding cybersecurity readiness and incident reporting for publicly traded companies (“registrants”). The rule also requires foreign private issuers to make comparable disclosures. The rule is intended to benefit investors by providing more timely and consistent disclosures about material cybersecurity incidents, and by providing consistent and easily accessible information around cybersecurity risk management, strategy, and governance practices |

★★★ | |||

| 2023-08-17 07:00:00 | Les acteurs de la menace sont intéressés par une IA générative, mais l'utilisation reste limitée Threat Actors are Interested in Generative AI, but Use Remains Limited (lien direct) |

Depuis au moins 2019, Mandiant a suivi l'intérêt des acteurs de la menace et des capacités d'IA pour faciliter une variété d'activités malveillantes.Sur la base de nos propres observations et comptes open source, l'adoption de l'IA dans les opérations d'intrusion reste limitée et principalement liée à l'ingénierie sociale.

En revanche, les acteurs des opérations de l'information de diverses motivations et capacités ont de plus en plus exploité le contenu généré par l'IA, en particulier l'imagerie et la vidéo, dans leurs campagnes, probablementDû au moins en partie aux applications facilement apparentes de ces fabrications dans la désinformation

Since at least 2019, Mandiant has tracked threat actor interest in, and use of, AI capabilities to facilitate a variety of malicious activity. Based on our own observations and open source accounts, adoption of AI in intrusion operations remains limited and primarily related to social engineering. In contrast, information operations actors of diverse motivations and capabilities have increasingly leveraged AI-generated content, particularly imagery and video, in their campaigns, likely due at least in part to the readily apparent applications of such fabrications in disinformation |

Threat | ★★★ | ||

| 2023-08-15 09:00:00 | L'avantage du Defender \\'s Advantage Cyber Numéro 4 - attaque au bord et sécurisant l'IA The Defender\\'s Advantage Cyber Snapshot Issue 4 - Attacks at the Edge and Securing AI (lien direct) |

Que se passe-t-il lorsque les attaquants ciblent les périphériques au bord de notre infrastructure réseau qui ne sont pas protégés par des outils de détection et de réponse de point final?

au milieu d'une éruption des incidents impliquant l'exploitation des vulnérabilités zéro-jour dans les appareils de sécurité et les systèmes exposés à Internet, ce n'est qu'une des questions que nousentrepris d'explorer dans le quatrième et dernier numéro de la cyber-instantanée du défenseur \\ du Defender \\ .

Dans ce numéro, nous assocons une plongée profonde sur les attaques d'appareils à bord avec des conseils sur les communications de crise de cybersécurité pour démontrer comment les organisations peuvent renforcer la confiance tout au long d'un incident

What happens when attackers target devices at the edge of our network infrastructure that are not protected by Endpoint Detection and Response tools? Amidst a rash of incidents involving exploitation of zero-day vulnerabilities in security devices and internet-exposed systems, this is just one of the questions we set out to explore in the fourth and latest issue of The Defender\'s Advantage Cyber Snapshot. In this issue, we pair a deep dive on edge device attacks with guidance on cybersecurity crisis communications to demonstrate how organizations can build trust throughout an incident |

Vulnerability | ★★★★ | ||

| 2023-08-14 14:30:00 | Indicateurs du scanner de compromis pour Citrix ADC Zero-Day (CVE-2023-3519) Indicators of Compromise Scanner for Citrix ADC Zero-Day (CVE-2023-3519) (lien direct) |

mandiant a récemment publié un Article de blog sur le compromis de Citrix NetScaler Delivery Controller (ADC) et des appareils de passerelle NetScaler liés à la vulnérabilité du jour zéro suivi sous le nom de cve-2023-3519 .Le CVE-2023-3519 est une vulnérabilité zéro-jour qui peut permettre l'exécution du code distant, et a été observé exploité dans la nature par un acteur de menace cohérent avec une Chine-Nexus basée sur des capacités connues et une histoire de ciblage des ADC Citrix.Récemment, la preuve de concepts pour exploiter cette vulnérabilité a été publiquement posté .

Aujourd'hui, nous publions un outil pour aider

Mandiant recently published a blog post about the compromise of Citrix NetScaler Application Delivery Controller (ADC) and NetScaler Gateway Appliances related to the zero-day vulnerability tracked as CVE-2023-3519. CVE-2023-3519 is a zero-day vulnerability that can enable remote code execution, and has been observed being exploited in the wild by a threat actor consistent with a China-nexus based on known capabilities and history of targeting Citrix ADCs. Recently, proof-of-concepts to exploit this vulnerability have been publicly posted. Today we are releasing a tool to help |

Tool Vulnerability Threat | ★★★ | ||

| 2023-08-03 11:30:00 | Le rapport sur les horizons de menace d'août 2023 fournit des informations et des recommandations axées sur la cybersécurité axées August 2023 Threat Horizons Report Provides Cloud-Focused Cybersecurity Insights and Recommendations (lien direct) |

Le rapport Google Cloud Keners Horizons a été lancé pour la première fois en novembre 2021 dans le but ultime de fournir aux décideurs de sécurité des informations stratégiques sur les menaces pour les utilisateurs des entreprises dans le cloud, ainsi que les données, les métriques, les tendances et les recherches supplémentaires sur le cloud.Peut-être plus important encore, le rapport visait à fournir des recommandations des équipes de renseignement et de sécurité de Google \\ pour aider les défenseurs à protéger, à détecter et à répondre aux derniers cloud et autres menaces.

Aujourd'hui marque la sortie de la septième édition de notre publication trimestrielle, août 2023 Rapport des horizons de menace , Et notre

The Google Cloud Threat Horizons Report first launched in November 2021 with the ultimate goal of providing security decision-makers with strategic intelligence about threats to cloud enterprise users, along with data, metrics, trends, and additional cloud research. Perhaps most importantly, the report aimed to provide recommendations from Google\'s intelligence and security teams to help defenders protect against, detect, and respond to the latest cloud and other threats. Today marks the release of the seventh edition of our quarterly publication, August 2023 Threat Horizons Report, and our |

Threat Cloud | ★★★ | ||

| 2023-08-03 09:30:00 | Google a nommé un leader du service de renseignement des menaces externes Forrester Wave ™ Google Named a Leader in the External Threat Intelligence Service Forrester Wave™ (lien direct) |

google a été nommé leader dans The Forrester Wave ™: External Threat Intelligence Service Providers, Q3 2023 .Forrester a identifié 12 grandes entreprises dans l'espace de renseignement des menaces et Google a reçu le score le plus élevé possible en 15 des 29 critères.

Le rapport Forrester indique: "Google est prêt à devenir le fournisseur de renseignement de menace le plus pertinent et le plus dominant."De plus, l'acquisition de Google \\ de Mandiant et la puissance des intégrations sont mentionnées dans le rapport: «Les offres mandiantes peuvent désormais tirer parti de la puissance, de l'échelle et de l'innovation de Google pour découvrir, personnaliser et google a été nommé leader dans The Forrester Wave ™: External Threat Intelligence Service Providers, Q3 2023 .Forrester a identifié 12 grandes entreprises dans l'espace de renseignement des menaces et Google a reçu le score le plus élevé possible en 15 des 29 critères.

Le rapport Forrester indique: "Google est prêt à devenir le fournisseur de renseignement de menace le plus pertinent et le plus dominant."De plus, l'acquisition de Google \\ de Mandiant et la puissance des intégrations sont mentionnées dans le rapport: «Les offres mandiantes peuvent désormais tirer parti de la puissance, de l'échelle et de l'innovation de Google pour découvrir, personnaliser et

Google was named a Leader in The Forrester Wave™: External Threat Intelligence Service Providers, Q3 2023. Forrester identified 12 top companies in the threat intelligence space and Google received the highest possible score in 15 out of the 29 criteria.

The Forrester report states, “Google is poised to become the most relevant and dominant threat intelligence provider.” Additionally, Google\'s acquisition of Mandiant and the power of the integrations are mentioned in the report, “The Mandiant offerings can now leverage the power, scale, and innovation of Google to discover, personalize, and Google was named a Leader in The Forrester Wave™: External Threat Intelligence Service Providers, Q3 2023. Forrester identified 12 top companies in the threat intelligence space and Google received the highest possible score in 15 out of the 29 criteria.

The Forrester report states, “Google is poised to become the most relevant and dominant threat intelligence provider.” Additionally, Google\'s acquisition of Mandiant and the power of the integrations are mentioned in the report, “The Mandiant offerings can now leverage the power, scale, and innovation of Google to discover, personalize, and |

Threat | ★★ | ||

| 2023-08-02 09:00:00 | Silos transcendant: améliorer la collaboration entre l'intelligence des menaces et le cyber-risque Transcending Silos: Improving Collaboration Between Threat Intelligence and Cyber Risk (lien direct) |

Le renseignement des cyber-menaces (CTI) et la gestion des risques sont devenus des disciplines distinctes, mais ils partagent de nombreuses similitudes dans leur mission.Les deux approches éclairent la prise de décision en fournissant des informations de haute qualité sur les menaces et les risques les plus pertinents qui ont un impact sur les organisations.Bien que les équipes de risques et de CTI abordent ce défi à partir de différents points de vue, leur mission partagée sous-jacente crée des opportunités passionnantes de collaboration.La collaboration offre également une occasion sans frais de transformer le personnel sur des compétences complémentaires, augmentant la capacité existante pour aborder le plus grand inhibiteur

Cyber Threat Intelligence (CTI) and risk management have emerged as distinct disciplines, yet they share many similarities in their mission. Both approaches inform decision-making by providing high-quality insight on the most relevant threats and risks impacting organizations. Although risk and CTI teams approach this challenge from different vantage points, their underlying shared mission creates exciting opportunities for collaboration. Collaboration also provides a no-cost opportunity to cross-train staff on complementary skills, augmenting existing capacity to address the biggest inhibitor |

Threat | ★★★ | ||

| 2023-07-24 07:00:00 | La Corée du Nord exploite le fournisseur SaaS dans une attaque de chaîne d'approvisionnement ciblée North Korea Leverages SaaS Provider in a Targeted Supply Chain Attack (lien direct) |

En juillet 2023, Mandiant Consulting a répondu à un compromis de la chaîne d'approvisionnement affectant une entité de solutions logicielles basée sur les États-Unis.Nous pensons que le compromis a finalement commencé à la suite d'une campagne sophistiquée de phishing de lance destinée à JumpCloud, un service de plate-forme d'annuaire zéro-frust utilisé pour la gestion de l'identité et de l'accès.JumpCloud a rapporté que cet accès non autorisé a eu un impact inférieur à moins de cinq clients et moins de 10 appareils./ span>

mandiant a attribué ces intrusions à

In July 2023, Mandiant Consulting responded to a supply chain compromise affecting a US-based software solutions entity. We believe the compromise ultimately began as a result of a sophisticated spear phishing campaign aimed at JumpCloud, a zero-trust directory platform service used for identity and access management. JumpCloud reported this unauthorized access impacted fewer than five customers and less than 10 devices.The details in this blog post are based on Mandiant\'s investigation into the attack against one of JumpCloud\'s impacted customers. Mandiant attributed these intrusions to |

★★★ | |||

| 2023-07-24 06:00:00 | La campagne Pro-PRC Haienergy exploite les médias américains via des services de nowswire pour cibler les publics américains;Preuve de manifestations commandées à Washington, D.C. Pro-PRC HaiEnergy Campaign Exploits U.S. News Outlets via Newswire Services to Target U.S. Audiences; Evidence of Commissioned Protests in Washington, D.C. (lien direct) |

En août 2022, Mandiant a publié un rapport public détaillant une campagne d'influence permanente tirant parti de l'infrastructure de la technologie chinoise des relations publiques (PR) Shanghai Haixun TechnologyCo., ltd ( 上海 海 讯 社科技 有限 公司 ) (mentionné ci-aprèscomme «Haixun»).Cette campagne, que nous avons surnommée « haïenergy » a exploité un réseau d'au moins 72 sites d'information inauthentiques - qui se sont présentés comme des médias indépendants basés dans diverses régions du monde\\ 's

In August 2022, Mandiant released a public report detailing an ongoing influence campaign leveraging infrastructure attributed to the Chinese public relations (PR) firm Shanghai Haixun Technology Co., Ltd (上海海讯社科技有限公司) (referred to hereafter as “Haixun”). This campaign, which we dubbed “HaiEnergy,” leveraged a network of at least 72 inauthentic news sites-which presented themselves as independent news outlets based in various regions across the world-and a number of suspected inauthentic social media assets to amplify content strategically aligned with the political interests of the People\'s |

★★★★ | |||

| 2023-07-21 16:00:00 | Exploitation de Citrix Zero-Day par d'éventuels acteurs d'espionnage (CVE-2023-3519) Exploitation of Citrix Zero-Day by Possible Espionage Actors (CVE-2023-3519) (lien direct) |

Remarque: Il s'agit d'une campagne de développement sous analyse active.Nous continuerons d'ajouter plus d'indicateurs, de conseils de chasse et d'informations à cet article de blog au besoin.

Les périphériques de sécurité et de réseautage sont des "périphériques Edge", ce qui signifie qu'ils sont connectés à Internet.Si un attaquant réussit à exploiter une vulnérabilité sur ces appareils, il peut obtenir un accès initial sans interaction humaine, ce qui réduit les chances de détection.Tant que l'exploit reste inconnu, l'acteur de menace peut le réutiliser pour accéder à des victimes supplémentaires ou rétablir l'accès aux systèmes ciblés

Note: This is a developing campaign under active analysis. We will continue to add more indicators, hunting tips, and information to this blog post as needed. Security and networking devices are "edge devices," meaning they are connected to the internet. If an attacker is successful in exploiting a vulnerability on these appliances, they can gain initial access without human interaction, which reduces the chances of detection. As long as the exploit remains undiscovered, the threat actor can reuse it to gain access to additional victims or reestablish access to targeted systems |

Vulnerability Threat | ★★★ | ||

| 2023-07-20 00:00:00 | Killnet présente de nouvelles capacités tout en répétant les tactiques plus anciennes KillNet Showcases New Capabilities While Repeating Older Tactics (lien direct) |

jugements de clé

Le renseignement mandiant évalue avec une grande confiance que les opérations pour lesquelles le collectif pro-russe hacktiviste Killnet a affirmé que la responsabilité reflète constamment des objectifs stratégiques russes,Bien que nous n'ayons pas encore découvert de preuves directes de la collaboration ou de la direction du collectif avec les services de sécurité russe.

mandiant évalue avec une confiance modérée que la création et l'absorption régulières du collectif de nouveaux groupes sont au moins partiellement une tentative de continuer à recueillirAttention des médias occidentaux et pour améliorer le composant d'influence de son

Key Judgments Mandiant Intelligence assesses with high confidence that operations for which the pro-Russia hacktivist collective KillNet has claimed responsibility consistently mirror Russian strategic objectives, although we have not yet uncovered direct evidence of the collective\'s collaboration with or direction from Russian security services. Mandiant assesses with moderate confidence that the collective\'s regular creation and absorption of new groups is at least partially an attempt to continue to garner attention from Western media and to enhance the influence component of its |

★★★ |

To see everything:

Our RSS (filtrered)