What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-12-11 18:30:00 | Groupe Lazarus utilisant des exploits log4j pour déployer des chevaux de Troie à distance Lazarus Group Using Log4j Exploits to Deploy Remote Access Trojans (lien direct) |

L'acteur de menace notoire en Corée du Nord connu sous le nom de & NBSP; Lazarus Group & NBSP; a été attribué à une nouvelle campagne mondiale qui implique l'exploitation opportuniste des défauts de sécurité dans Log4J pour déployer des trojans d'accès à distance non documenté (rats) sur des hôtes compromis.

Cisco Talos suit l'activité sous le nom de l'opération Blacksmith, notant l'utilisation de trois dlang

The notorious North Korea-linked threat actor known as the Lazarus Group has been attributed to a new global campaign that involves the opportunistic exploitation of security flaws in Log4j to deploy previously undocumented remote access trojans (RATs) on compromised hosts. Cisco Talos is tracking the activity under the name Operation Blacksmith, noting the use of three DLang-based |

Threat | APT 38 | ★★★ | |

| 2023-12-11 18:08:15 | Langues de mémoire de mémoire si chaudes en ce moment, accepte le groupe Lazarus alors qu'il frappe les logiciels malveillants dlang Memory-safe languages so hot right now, agrees Lazarus Group as it slings DLang malware (lien direct) |

Le dernier cyber-groupe offensif pour passer à la programmation atypique pour les charges utiles La recherche sur les attaques de Lazarus Group \\ à l'aide de Log4Shell a révélé de nouvelles souches de logiciels malveillants écrits dans un langage de programmation atypique.… | Malware | APT 38 | ★★ | |

| 2023-12-11 17:00:00 | Le groupe Lazarus cible le défaut log4shell via des bots télégrammes Lazarus Group Targets Log4Shell Flaw Via Telegram Bots (lien direct) |

Cisco Talos a déclaré que le forgeron de l'opération a mis à profit la faille dans les serveurs VMware Horizon à la face publique

Cisco Talos said Operation Blacksmith leveraged the flaw in publicly facing VMWare Horizon servers |

APT 38 | ★★ | ||

| 2023-12-11 16:25:32 | Les pirates de Lazarus déposent de nouveaux logiciels malveillants de rat en utilisant un bug Log4J de 2 ans Lazarus hackers drop new RAT malware using 2-year-old Log4j bug (lien direct) |

Le célèbre groupe de piratage nord-coréen connu sous le nom de Lazarus continue d'exploiter le CVE-2021-44228, alias "Log4Shell", cette fois pour déployer trois familles de logiciels malveillants invisibles écrites à Dlang.[...]

The notorious North Korean hacking group known as Lazarus continues to exploit CVE-2021-44228, aka "Log4Shell," this time to deploy three previously unseen malware families written in DLang. [...] |

Malware Threat | APT 38 | ★★ | |

| 2023-12-11 16:15:00 | Le groupe Lazarus est toujours à la main Log4Shell, en utilisant des rats écrits en \\ 'd \\' Lazarus Group Is Still Juicing Log4Shell, Using RATs Written in \\'D\\' (lien direct) |

La tristement célèbre vulnérabilité peut être de l'ancien côté à ce stade, mais Primo apt Lazarus de la Corée du Nord crée de nouveaux logiciels malveillants uniques autour de lui à un clip remarquable.

The infamous vulnerability may be on the older side at this point, but North Korea\'s primo APT Lazarus is creating new, unique malware around it at a remarkable clip. |

Malware Vulnerability | APT 38 | ★★ | |

| 2023-12-06 21:30:00 | Les pirates nord-coréens ont volé les données du système anti-aérien de l'entreprise sud-coréenne North Korean hackers stole anti-aircraft system data from South Korean firm (lien direct) |

La police métropolitaine de Séoul a accusé mardi un groupe de piratage nord-coréen de cibler des sociétés sud-coréennes liées à l'industrie de la défense et de voler des informations sensibles sur les systèmes d'armes anti-aériens.Dans un communiqué de presse, faire connaître l'enquête sur le groupe de piratage d'Andariel - qui a des liens vers le célèbre groupe de Lazare - la police a déclaré qu'ils

La police métropolitaine de Séoul a accusé mardi un groupe de piratage nord-coréen de cibler des sociétés sud-coréennes liées à l'industrie de la défense et de voler des informations sensibles sur les systèmes d'armes anti-aériens.Dans un communiqué de presse, faire connaître l'enquête sur le groupe de piratage d'Andariel - qui a des liens vers le célèbre groupe de Lazare - la police a déclaré qu'ils

The Seoul Metropolitan Police on Tuesday accused a North Korean hacking group of targeting South Korean companies connected to the defense industry and stealing sensitive information about anti-aircraft weapon systems. In a press release publicizing the investigation into the Andariel hacking group - which has links to the notorious Lazarus Group - police said they

The Seoul Metropolitan Police on Tuesday accused a North Korean hacking group of targeting South Korean companies connected to the defense industry and stealing sensitive information about anti-aircraft weapon systems. In a press release publicizing the investigation into the Andariel hacking group - which has links to the notorious Lazarus Group - police said they |

APT 38 | ★★★ | ||

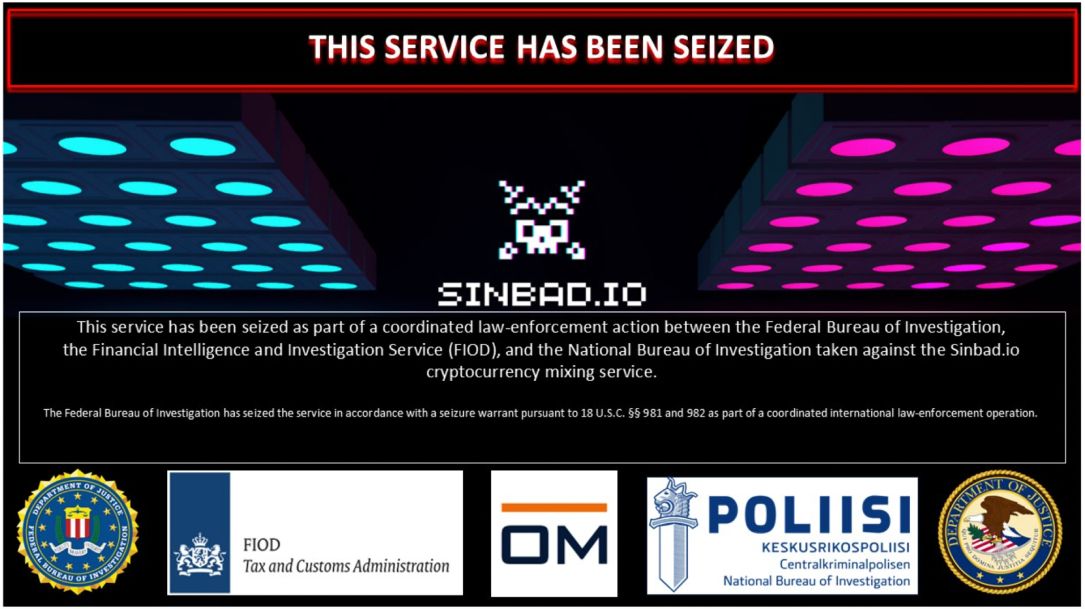

| 2023-11-30 17:35:00 | Feds saisit \\ 'Sinbad \\' Mélangeur cryptographique utilisé par la Corée du Nord \\'s Lazarus Feds Seize \\'Sinbad\\' Crypto Mixer Used by North Korea\\'s Lazarus (lien direct) |

L'acteur de menace prolifique a blanchi des centaines de millions de dollars en monnaie virtuelle volée par le biais du service.

The prolific threat actor has laundered hundreds of millions of dollars in stolen virtual currency through the service. |

Threat | APT 38 APT 38 | ★★ | |

| 2023-11-30 17:25:00 | Le groupe de Lazarus de la Corée du Nord s'accompagne de 3 milliards de dollars de hacks de crypto-monnaie North Korea\\'s Lazarus Group Rakes in $3 Billion from Cryptocurrency Hacks (lien direct) |

Les acteurs de la menace de la République de Corée du peuple démocrate (RPDC) visent de plus en plus le secteur des crypto-monnaies en tant que mécanisme majeur de génération de revenus depuis au moins 2017 pour contourner les sanctions imposées au pays.

"Même si le mouvement à l'intérieur et à l'extérieur et à l'intérieur du pays est fortement restreint et que sa population générale est isolée du reste du monde, le régime \'s

Threat actors from the Democratic People\'s Republic of Korea (DPRK) are increasingly targeting the cryptocurrency sector as a major revenue generation mechanism since at least 2017 to get around sanctions imposed against the country. "Even though movement in and out of and within the country is heavily restricted, and its general population is isolated from the rest of the world, the regime\'s |

Threat | APT 38 APT 38 | ★★ | |

| 2023-11-30 11:39:00 | Mélangeur de crypto-monnaie Sinbad Sinbad US U.S. Treasury Sanctions Sinbad Cryptocurrency Mixer Used by North Korean Hackers (lien direct) |

Mercredi, le Département du Trésor américain a imposé des sanctions contre Sinbad, un mélangeur de devises virtuel qui a été utilisé par le groupe de Lazarus lié à la Corée du Nord pour blanchir le produit mal acquis.

"Sinbad a traité des millions de dollars \\ 'de monnaie virtuelle de la part des cadraves du groupe Lazare, y compris les cambriolages Horizon Bridge et Axie Infinity", a indiqué le ministère.

"Sinbad est également utilisé par

The U.S. Treasury Department on Wednesday imposed sanctions against Sinbad, a virtual currency mixer that has been put to use by the North Korea-linked Lazarus Group to launder ill-gotten proceeds. "Sinbad has processed millions of dollars\' worth of virtual currency from Lazarus Group heists, including the Horizon Bridge and Axie Infinity heists," the department said. "Sinbad is also used by |

APT 38 APT 38 | ★★ | ||

| 2023-11-29 21:45:00 | US Treasury sanctions Sinbad Cryptocurrency Mixer utilisé par les pirates nord-coréens US Treasury sanctions Sinbad cryptocurrency mixer used by North Korean hackers (lien direct) |

Le département du Trésor américain le mercredi sanctionné Un mélangeur de crypto-monnaie populaire utilisé pour blanchir les fonds volés par des pirates liés au gouvernement nord-coréen.Le Contrôle des actifs étrangers (OFAC) du Département du Trésor a annoncé de nouvelles sanctions sur Sinbad.io, qui, selon les responsables

Le département du Trésor américain le mercredi sanctionné Un mélangeur de crypto-monnaie populaire utilisé pour blanchir les fonds volés par des pirates liés au gouvernement nord-coréen.Le Contrôle des actifs étrangers (OFAC) du Département du Trésor a annoncé de nouvelles sanctions sur Sinbad.io, qui, selon les responsables

The U.S. Treasury Department on Wednesday sanctioned a popular cryptocurrency mixer used to launder funds stolen by hackers connected to the North Korean government. The Treasury Department\'s Office of Foreign Assets Control (OFAC) announced new sanctions on Sinbad.io, which officials said has been used by North Korea\'s Lazarus Group to process millions of dollars\' worth

The U.S. Treasury Department on Wednesday sanctioned a popular cryptocurrency mixer used to launder funds stolen by hackers connected to the North Korean government. The Treasury Department\'s Office of Foreign Assets Control (OFAC) announced new sanctions on Sinbad.io, which officials said has been used by North Korea\'s Lazarus Group to process millions of dollars\' worth |

APT 38 APT 38 | ★★ | ||

| 2023-11-29 19:37:23 | US saisit le mélangeur Bitcoin Sinbad.io utilisé par Lazarus Group US Seizes Bitcoin Mixer Sinbad.io Used by Lazarus Group (lien direct) |

> Par waqas

US Treasury sanctions Sinbad.io pour blanchir des millions de fonds volés liés au groupe de Lazarus de la Corée du Nord.

Ceci est un article de HackRead.com Lire le message original: US saisit le mélangeur Bitcoin Sinbad.io utilisé par Lazarus Group

>By Waqas US Treasury Sanctions Sinbad.io for Laundering Millions in Stolen Funds Linked to North Korea\'s Lazarus Group. This is a post from HackRead.com Read the original post: US Seizes Bitcoin Mixer Sinbad.io Used by Lazarus Group |

APT 38 APT 38 | ★★ | ||

| 2023-11-28 17:30:00 | Macos malware mix & match: les apts nord-coréens suscitent des attaques fraîches macOS Malware Mix & Match: North Korean APTs Stir Up Fresh Attacks (lien direct) |

Lazare et ses cohortes changent de chargement et d'autres code entre Rustbucket et Kandykorn MacOS malware pour tromper les victimes et les chercheurs.

Lazarus and its cohorts are switching loaders and other code between RustBucket and KandyKorn macOS malware to fool victims and researchers. |

Malware | APT 38 APT 38 | ★★ | |

| 2023-11-27 01:16:58 | Circonstances du groupe Andariel exploitant une vulnérabilité Apache ActiveMQ (CVE-2023-46604) Circumstances of the Andariel Group Exploiting an Apache ActiveMQ Vulnerability (CVE-2023-46604) (lien direct) |

tout en surveillant les attaques récentes du groupe de menace Andariel, le centre d'intervention d'urgence de sécurité Ahnlab (ASEC) a découvert que le Centre d'AndarieAttaquer le cas dans lequel le groupe est supposé exploiter la vulnérabilité de l'exécution du code distant Apache ActiveMQ (CVE-2023-46604) pour installer des logiciels malveillants.Le groupe Andariel Threat cible généralement les entreprises et les institutions sud-coréennes, et le groupe est connu pour être soit dans une relation coopérative du groupe de menaces de Lazare, soit dans un groupe subsidiaire de Lazarus.Leurs attaques contre la Corée du Sud ont été les premières ...

While monitoring recent attacks by the Andariel threat group, AhnLab Security Emergency response Center (ASEC) has discovered the attack case in which the group is assumed to be exploiting Apache ActiveMQ remote code execution vulnerability (CVE-2023-46604) to install malware. The Andariel threat group usually targets South Korean companies and institutions, and the group is known to be either in a cooperative relationship of the Lazarus threat group, or a subsidiary group of Lazarus. Their attacks against South Korea were first... |

APT 38 | ★★ | ||

| 2023-11-24 12:28:14 | Royaume-Uni et Corée du Sud: les pirates utilisent un jour zéro dans l'attaque de la chaîne d'approvisionnement UK and South Korea: Hackers use zero-day in supply-chain attack (lien direct) |

Un avis conjoint du National Cyber Security Center (NCSC) et du National Intelligence Service (NIS) de Corée (NIS) révèle une attaque de chaîne d'approvisionnement exécutée par des pirates nord-coréens impliquant le Magiclinethe National Cyber Security Center (NCSC) et Korea \\ 'S National Intelligence Service (NIS) avertit que le Grou de piratage de Lazare nord-coréen [...]

A joint advisory by the National Cyber Security Centre (NCSC) and Korea\'s National Intelligence Service (NIS) discloses a supply-chain attack executed by North Korean hackers involving the MagicLineThe National Cyber Security Centre (NCSC) and Korea\'s National Intelligence Service (NIS) warn that the North Korean Lazarus hacking grou [...] |

APT 38 | ★★★ | ||

| 2023-11-22 13:06:25 | Microsoft: les pirates de Lazarus violant le cyberlink dans l'attaque de la chaîne d'approvisionnement Microsoft: Lazarus hackers breach CyberLink in supply chain attack (lien direct) |

Microsoft affirme qu'un groupe de piratage nord-coréen a violé la société de logiciels multimédias taïwanais Cyberlink et a traditionnel l'un de ses installateurs pour pousser les logiciels malveillants dans une attaque de chaîne d'approvisionnement ciblant les victimes potentielles du monde entier.[...]

Microsoft says a North Korean hacking group has breached Taiwanese multimedia software company CyberLink and trojanized one of its installers to push malware in a supply chain attack targeting potential victims worldwide. [...] |

Malware | APT 38 APT 38 | ★★★ | |

| 2023-11-20 06:31:18 | Circonstances d'une attaque exploitant un programme de gestion des actifs (Andariel Group) Circumstances of an Attack Exploiting an Asset Management Program (Andariel Group) (lien direct) |

L'équipe d'analyse ASEC a identifié les circonstances du groupe Andariel distribuant des logiciels malveillants via une attaque en utilisant une certaine gestion des actifsprogramme.Le groupe Andariel est connu pour être dans une relation coopérative avec ou une organisation filiale du groupe Lazare.Le groupe Andariel lance généralement des attaques de phishing de lance, d'arrosage ou de chaîne d'approvisionnement pour la pénétration initiale.Il existe également un cas où le groupe a exploité une solution de gestion centrale pendant le processus d'installation de logiciels malveillants.Récemment, le groupe Andariel ...

The ASEC analysis team identified the circumstances of the Andariel group distributing malware via an attack using a certain asset management program. The Andariel group is known to be in a cooperative relationship with or a subsidiary organization of the Lazarus group. The Andariel group usually launches spear phishing, watering hole, or supply chain attacks for initial penetration. There is also a case where the group exploited a central management solution during the malware installation process. Recently, the Andariel group... |

Malware Technical | APT 38 APT 38 | ★★★ | |

| 2023-11-11 19:03:00 | Microsoft met en garde contre les fausses portails d'évaluation des compétences ciblant les demandeurs d'emploi Microsoft Warns of Fake Skills Assessment Portals Targeting IT Job Seekers (lien direct) |

Un sous-cluster au sein du tristement célèbre groupe de Lazare a établi de nouvelles infrastructures qui imitent les portails d'évaluation des compétences dans le cadre de ses campagnes d'ingénierie sociale.

Microsoft a attribué l'activité à un acteur de menace qu'il appelle Sapphire Sleet, le décrivant comme un "changement dans les tactiques de l'acteur persistant \\\\".

Le saphir saphire, également appelé apt38, bluenoroff, cageychameleon et cryptocore, a un

A sub-cluster within the infamous Lazarus Group has established new infrastructure that impersonates skills assessment portals as part of its social engineering campaigns. Microsoft attributed the activity to a threat actor it calls Sapphire Sleet, describing it as a "shift in the persistent actor\\\'s tactics." Sapphire Sleet, also called APT38, BlueNoroff, CageyChameleon, and CryptoCore, has a |

Threat | APT 38 APT 38 | ★★★ | |

| 2023-11-08 10:34:54 | Bluenoroff APT lié à Lazare ciblant les macos avec un logiciel malveillant Objcshellz Lazarus-Linked BlueNoroff APT Targeting macOS with ObjCShellz Malware (lien direct) |

> Par waqas

Bluenoroff est un sous-groupe du plus grand groupe soutenu par l'État nord-coréen appelé Lazarus.

Ceci est un article de HackRead.com Lire le post original: Bluenoroff APT lié à Lazare ciblant les macOS avec des logiciels malveillants objcshellz

>By Waqas BlueNoroff is a subgroup of the larger North Korean state-backed group called Lazarus. This is a post from HackRead.com Read the original post: Lazarus-Linked BlueNoroff APT Targeting macOS with ObjCShellz Malware |

Malware | APT 38 APT 38 | ★★ | |

| 2023-11-03 20:01:17 | Le groupe Lazarus utilise des logiciels malveillants Kandykorn MacOS pour le vol cryptographique Lazarus Group uses KandyKorn macOS malware for crypto theft (lien direct) |

> Par deeba ahmed

Un autre jour, une autre opération de logiciels malveillants par le tristement célèbre groupe de Lazare ciblant les ingénieurs de la blockchain et les utilisateurs de crypto.

Ceci est un article de HackRead.com Lire le post original: Lazarus groupe LazarusUtilise des logiciels malveillants de Kandykorn MacOS pour le vol cryptographique

>By Deeba Ahmed Another day, another malware operation by the infamous Lazarus group targeting blockchain engineers and crypto users. This is a post from HackRead.com Read the original post: Lazarus Group uses KandyKorn macOS malware for crypto theft |

Malware | APT 38 APT 38 | ★★★ | |

| 2023-11-03 18:55:00 | \\ 'kandykorn \\' macos malware attire les ingénieurs cryptographiques \\'KandyKorn\\' macOS Malware Lures Crypto Engineers (lien direct) |

Se faisant passer pour ses collègues ingénieurs, le groupe de cybercrimes parrainé par l'État nord-coréen Lazare a trompé les développeurs de crypto-échanges pour télécharger le malware difficile à détecter.

Posing as fellow engineers, the North Korean state-sponsored cybercrime group Lazarus tricked crypto-exchange developers into downloading the hard-to-detect malware. |

Malware | APT 38 APT 38 | ★★ | |

| 2023-11-03 14:10:49 | Les pirates nord-coréens utilisent de nouveaux \\ 'kandykorn \\' macos malware en attaques North Korean Hackers Use New \\'KandyKorn\\' macOS Malware in Attacks (lien direct) |

Les chercheurs en sécurité découvrent les nouveaux logiciels malveillants de MacOS et Windows associés au groupe de Lazare lié à la Corée du Nord.

Security researchers uncover new macOS and Windows malware associated with the North Korea-linked Lazarus Group. |

Malware | APT 38 APT 38 | ★★ | |

| 2023-11-02 15:22:01 | Nouveau macOS \\ 'Kandykorn \\' Target malware cible des ingénieurs de crypto-monnaie New macOS \\'KandyKorn\\' malware targets cryptocurrency engineers (lien direct) |

Un nouveau malware macOS surnommé \\ 'Kandykorn \' a été repéré dans une campagne attribuée au groupe nord-coréen de piratage de Lazare, ciblant les ingénieurs de blockchain d'une plate-forme d'échange de crypto-monnaie.[...]

A new macOS malware dubbed \'KandyKorn\' has been spotted in a campaign attributed to the North Korean Lazarus hacking group, targeting blockchain engineers of a cryptocurrency exchange platform. [...] |

Malware | APT 38 APT 38 | ★★★ | |

| 2023-11-02 12:47:00 | Les ingénieurs de blockchain \\ 'Mac sont des cibles de logiciels malveillants liés à la Corée du Nord Blockchain engineers\\' Macs are targets of North Korea-linked malware (lien direct) |

Les pirates liés à la Corée du Nord ciblent les ingénieurs de blockchain \\ 'Apple avec de nouveaux logiciels malveillants avancés, ont révélé des chercheurs.Les tactiques et les techniques utilisées dans la campagne chevauchent l'activité du groupe de pirates nord-coréen parrainé par l'État Lazarus, comme l'a rapporté la société de cybersécurité Elastic Security Labs.L'objectif probable des pirates est de voler la crypto-monnaie comme

Les pirates liés à la Corée du Nord ciblent les ingénieurs de blockchain \\ 'Apple avec de nouveaux logiciels malveillants avancés, ont révélé des chercheurs.Les tactiques et les techniques utilisées dans la campagne chevauchent l'activité du groupe de pirates nord-coréen parrainé par l'État Lazarus, comme l'a rapporté la société de cybersécurité Elastic Security Labs.L'objectif probable des pirates est de voler la crypto-monnaie comme

Hackers linked to North Korea are targeting blockchain engineers\' Apple devices with new, advanced malware, researchers have found. The tactics and techniques used in the campaign overlap with the activity of the North Korean state-sponsored hacker group Lazarus, as reported by cybersecurity firm Elastic Security Labs. The hackers\' likely goal is to steal cryptocurrency as

Hackers linked to North Korea are targeting blockchain engineers\' Apple devices with new, advanced malware, researchers have found. The tactics and techniques used in the campaign overlap with the activity of the North Korean state-sponsored hacker group Lazarus, as reported by cybersecurity firm Elastic Security Labs. The hackers\' likely goal is to steal cryptocurrency as |

Malware | APT 38 APT 38 | ★★ | |

| 2023-11-01 14:32:00 | Hackers nord-coréens ciblant les experts en crypto avec des logiciels malveillants de Kandy Korn North Korean Hackers Tageting Crypto Experts with KANDYKORN macOS Malware (lien direct) |

Des acteurs de menaces parrainés par l'État de la République de Corée (RPDC) du peuple démocrate ont été trouvés ciblant les ingénieurs de blockchain d'une plate-forme d'échange de crypto sans nom via Discord avec un nouveau malware macOS surnommé Kandykorn.

Elastic Security Labs a déclaré que l'activité, tracée en avril 2023, présente des chevauchements avec le tristement célèbre groupe collectif adversaire Lazare, citant une analyse de la

State-sponsored threat actors from the Democratic People\'s Republic of Korea (DPRK) have been found targeting blockchain engineers of an unnamed crypto exchange platform via Discord with a novel macOS malware dubbed KANDYKORN. Elastic Security Labs said the activity, traced back to April 2023, exhibits overlaps with the infamous adversarial collective Lazarus Group, citing an analysis of the |

Malware Threat | APT 38 APT 38 | ★★ | |

| 2023-10-30 17:00:00 | Lazarus Group malware cible le logiciel légitime Lazarus Group Malware Targets Legitimate Software (lien direct) |

Kaspersky a dévoilé la cyber campagne lors du sommet des analystes de sécurité

Kaspersky unveiled the cyber campaign at the Security Analyst Summit |

Malware | APT 38 | ★★ | |

| 2023-10-30 11:51:07 | Nord-coréen \\ 'lazarus \\' hackers and it Company \\'s billion-won ransomware bater North Korean \\'Lazarus\\' Hackers and IT Company\\'s Billion-Won Ransomware Heist (lien direct) |

Le récent dévoilement d'une alliance sinistre entre une entreprise informatique et des pirates nord-coréens, il est évident que le paysage cyber-menace a pris un [Plus ...]

The recent unveiling of a sinister alliance between an IT company and North Korean hackers, it’s evident that the cyber threat landscape has taken a [more...] |

Ransomware Threat | APT 38 | ★★★ | |

| 2023-10-27 20:27:00 | Le groupe coréen Lazarus cible le fournisseur de logiciels utilisant des défauts connus N. Korean Lazarus Group Targets Software Vendor Using Known Flaws (lien direct) |

Le groupe de Lazare aligné nord-en Corée a été attribué comme derrière une nouvelle campagne dans laquelle un fournisseur de logiciel sans nom a été compromis par l'exploitation de défauts de sécurité connus dans un autre logiciel de haut niveau.

Selon Kaspersky, les séquences d'attaque ont abouti au déploiement de familles de logiciels malveillants tels que Signbt et Lpeclient, un outil de piratage connu utilisé par l'acteur de menace pour

The North Korea-aligned Lazarus Group has been attributed as behind a new campaign in which an unnamed software vendor was compromised through the exploitation of known security flaws in another high-profile software. The attack sequences, according to Kaspersky, culminated in the deployment of malware families such as SIGNBT and LPEClient, a known hacking tool used by the threat actor for |

Malware Tool Threat | APT 38 APT 38 | ★★★ | |

| 2023-10-27 16:30:00 | Les pirates nord-coréens exploitent le bogue connu dans le fournisseur de logiciels \\ 'de haut niveau \\' North Korean hackers exploit known bug in \\'high-profile\\' software vendor (lien direct) |

Les pirates connectés au gouvernement nord-coréen ont exploité une vulnérabilité dans un fournisseur de logiciels «haut de gamme» pour cibler ses clients, selon un récent Rapport .À la mi-juillet, les chercheurs de la société de cybersécurité Kaspersky ont détecté une série d'attaques contre plusieurs victimes ciblées via un logiciel de sécurité non identifié conçu pour crypter les communications Web à l'aide du numérique

Les pirates connectés au gouvernement nord-coréen ont exploité une vulnérabilité dans un fournisseur de logiciels «haut de gamme» pour cibler ses clients, selon un récent Rapport .À la mi-juillet, les chercheurs de la société de cybersécurité Kaspersky ont détecté une série d'attaques contre plusieurs victimes ciblées via un logiciel de sécurité non identifié conçu pour crypter les communications Web à l'aide du numérique

Hackers connected to the North Korean government have exploited a vulnerability in a “high-profile” software vendor to target its customers, according to a recent report. In mid-July, researchers from the cybersecurity firm Kaspersky detected a series of attacks on several victims who were targeted through unidentified security software designed to encrypt web communications using digital

Hackers connected to the North Korean government have exploited a vulnerability in a “high-profile” software vendor to target its customers, according to a recent report. In mid-July, researchers from the cybersecurity firm Kaspersky detected a series of attacks on several victims who were targeted through unidentified security software designed to encrypt web communications using digital |

Vulnerability Threat | APT 38 | ★★★★ | |

| 2023-10-27 12:15:29 | Les pirates de Lazarus ont violé Dev à plusieurs reprises pour déployer des logiciels malveillants SignBt Lazarus hackers breached dev repeatedly to deploy SIGNBT malware (lien direct) |

Le groupe nord-coréen de piratage de Lazarus a compromis à plusieurs reprises un fournisseur de logiciels utilisant des défauts dans des logiciels vulnérables malgré plusieurs correctifs et avertissements mis à disposition par le développeur.[...]

The North Korean Lazarus hacking group repeatedly compromised a software vendor using flaws in vulnerable software despite multiple patches and warnings being made available by the developer. [...] |

Malware | APT 38 APT 38 | ★★★ | |

| 2023-10-27 06:00:12 | Une cascade de compromis: dévoiler la nouvelle campagne de Lazarus \\ ' A cascade of compromise: unveiling Lazarus\\' new campaign (lien direct) |

Nous dévoilons une campagne Lazarus exploitant les produits de la société de sécurité et examinons ses connexions complexes avec d'autres campagnes

We unveil a Lazarus campaign exploiting security company products and examine its intricate connections with other campaigns |

APT 38 APT 38 | ★★ | ||

| 2023-10-23 02:22:16 | 2023 août & # 8211;Rapport de tendance des menaces sur les groupes APT 2023 Aug – Threat Trend Report on APT Groups (lien direct) |

août 2023 Problèmes majeurs sur les groupes de l'APT 1) Andariel 2) APT29 3) APT31 4) amer 5)Bronze Starlight 6) Callisto 7) Cardinbee 8) Typhoon de charbon de bois (Redhotel) 9) Terre estrie 10) Typhon de lin 11) Groundpeony 12) Chisel infâme 13) Kimsuky 14) Lazarus 15)Moustachedbouncher 16) Éléphant mystérieux (APT-K-47) 17) Nobelium (Blizzard de minuit) 18) Red Eyes (APT37) Aug_Thereat Trend Rapport sur les groupes APT

August 2023 Major Issues on APT Groups 1) Andariel 2) APT29 3) APT31 4) Bitter 5) Bronze Starlight 6) Callisto 7) Carderbee 8) Charcoal Typhoon (RedHotel) 9) Earth Estries 10) Flax Typhoon 11) GroundPeony 12) Infamous Chisel 13) Kimsuky 14) Lazarus 15) MoustachedBouncher 16) Mysterious Elephant (APT-K-47) 17) Nobelium (Midnight Blizzard) 18) Red Eyes (APT37) Aug_Threat Trend Report on APT Groups |

Threat Prediction | APT 38 APT 38 APT 37 APT 29 APT 31 | ★★★ | |

| 2023-10-19 12:41:00 | Microsoft met en garde contre les attaques nord-coréennes exploitant JetBrains TeamCity Flaw Microsoft Warns of North Korean Attacks Exploiting JetBrains TeamCity Flaw (lien direct) |

Selon Microsoft, les acteurs de la menace nord-coréenne exploitent activement un défaut de sécurité critique dans JetBrains TeamCity pour violer de manière opportuniste les serveurs vulnérables, selon Microsoft.

Les attaques, qui impliquent l'exploitation du CVE-2023-42793 (score CVSS: 9.8), ont été attribuées au grésil diamant (aka labyrinthe chollima) et au grésil Onyx (aka Andariel ou silencieux Chollima).

Il vaut la peine de noter que les deux

North Korean threat actors are actively exploiting a critical security flaw in JetBrains TeamCity to opportunistically breach vulnerable servers, according to Microsoft. The attacks, which entail the exploitation of CVE-2023-42793 (CVSS score: 9.8), have been attributed to Diamond Sleet (aka Labyrinth Chollima) and Onyx Sleet (aka Andariel or Silent Chollima). It\'s worth noting that both the |

Threat | APT 38 | ★★★ | |

| 2023-10-18 20:21:00 | Groupe Lazare ciblant les experts de la défense avec de fausses interviews via des applications VNC trojanisées Lazarus Group Targeting Defense Experts with Fake Interviews via Trojanized VNC Apps (lien direct) |

Le groupe de Lazarus lié à la Corée du Nord (alias cobra caché ou temp.Opération Job de rêve.

"L'acteur de menace informe les demandeurs d'emploi sur les réseaux sociaux pour ouvrir des applications malveillantes pour de faux entretiens d'embauche", Kaspersky

The North Korea-linked Lazarus Group (aka Hidden Cobra or TEMP.Hermit) has been observed using trojanized versions of Virtual Network Computing (VNC) apps as lures to target the defense industry and nuclear engineers as part of a long-running campaign known as Operation Dream Job. "The threat actor tricks job seekers on social media into opening malicious apps for fake job interviews," Kaspersky |

Threat | APT 38 APT 38 APT 37 | ★★ | |

| 2023-10-18 20:15:00 | Les entreprises d'énergie et de défense d'Europe de l'Est destinées à la porte dérobée MATA Eastern European energy and defense firms targeted with MATA backdoor (lien direct) |

Les pirates ont ciblé plus d'une douzaine d'entreprises de pétrole, de gaz et de défense en Europe de l'Est avec une version mise à jour du cadre de la porte dérobée MATA, selon récent Research .La porte dérobée MATA était auparavant attribué au groupe de pirates nord-coréen Lazarus.Les chercheurs de la société de cybersécurité Kaspersky, qui ont découvert cette campagne, ne se sont pas directement liés

Les pirates ont ciblé plus d'une douzaine d'entreprises de pétrole, de gaz et de défense en Europe de l'Est avec une version mise à jour du cadre de la porte dérobée MATA, selon récent Research .La porte dérobée MATA était auparavant attribué au groupe de pirates nord-coréen Lazarus.Les chercheurs de la société de cybersécurité Kaspersky, qui ont découvert cette campagne, ne se sont pas directement liés

Hackers have targeted more than a dozen oil, gas and defense firms in Eastern Europe with an updated version of the MATA backdoor framework, according to recent research. The MATA backdoor was previously attributed to the North Korean hacker group Lazarus. Researchers at the cybersecurity firm Kaspersky, who uncovered this campaign, did not directly link

Hackers have targeted more than a dozen oil, gas and defense firms in Eastern Europe with an updated version of the MATA backdoor framework, according to recent research. The MATA backdoor was previously attributed to the North Korean hacker group Lazarus. Researchers at the cybersecurity firm Kaspersky, who uncovered this campaign, did not directly link |

Threat Industrial | APT 38 | ★★★★ | |

| 2023-10-18 18:33:02 | Les pirates nord-coréens exploitent la faille critique de Teamcity pour violer les réseaux North Korean hackers exploit critical TeamCity flaw to breach networks (lien direct) |

Microsoft dit que les groupes nord-coréens de piratage de Lazare et Andariel exploitent le défaut CVE-2023-42793 dans les serveurs TeamCity pour déployer des logiciels malveillants de porte dérobée, susceptibles de mener des attaques de chaîne d'approvisionnement logicielles.[...]

Microsoft says that the North Korean Lazarus and Andariel hacking groups are exploiting the CVE-2023-42793 flaw in TeamCity servers to deploy backdoor malware, likely to conduct software supply chain attacks. [...] |

Vulnerability | APT 38 | ★★★ | |

| 2023-10-17 00:55:09 | La magie de rêve de l'opération de Lazarus Group \\ Lazarus Group\\'s Operation Dream Magic (lien direct) |

Le groupe Lazare est un groupe de piratage connu pour être parrainé par l'État et mène activement des activités de piratageDans le monde entier pour le gain financier, le vol de données et d'autres fins.Un aperçu simplifié de l'attaque du trou d'arrosage du groupe Lazare qui a abusé de la vulnérabilité inisafée est la suivante: un lien malveillant a été inséré dans un article spécifique sur un site Web d'actualités.Par conséquent, les entreprises et les institutions qui ont cliqué sur cet article étaient ciblées pour le piratage.Les pirates ont exploité des sites Web coréens vulnérables avec C2 ...

The Lazarus group is a hacking group that is known to be state-sponsored and is actively conducting hacking activities worldwide for financial gain, data theft, and other purposes. A simplified overview of the Lazarus group’s watering hole attack that abused the INISAFE vulnerability is as follows: a malicious link was inserted within a specific article on a news website. Consequently, companies and institutions that clicked on this article were targeted for hacking. The hackers exploited vulnerable Korean websites with C2... |

Vulnerability | APT 38 | ★★ | |

| 2023-10-13 08:21:01 | Rapport d'analyse sur le Volgmer et Scout Malwares de Lazarus Analysis Report on Lazarus Threat Group\\'s Volgmer and Scout Malwares (lien direct) |

aperçu1.Analyse de la porte dérobée de Volgmer….1.1.Version précoce de Volgmer …… .. 1.1.1.Analyse des compte-gouttes Volgmer …… .. 1.1.2.Analyse de la porte dérobée de Volgmer….1.2.Version ultérieure de Volgmer …… .. 1.2.1.Analyse de Volgmer Backdoor2.Analyse du téléchargeur Scout….2.1.DIGNES (Volgmer, Scout)….2.2.Analyse du téléchargeur Scout …… .. 2.2.1.Scout Downloader v1 …… .. 2.2.2.Scout Downloader V23.Conclusion Table des matières Le groupe de menaces de Lazarus parrainé par l'État a des dossiers d'activité qui remontent à 2009. Au début, leurs activités étaient principalement axées sur ...

Overview1. Analysis of Volgmer Backdoor…. 1.1. Early Version of Volgmer…….. 1.1.1. Analysis of Volgmer Dropper…….. 1.1.2. Analysis of Volgmer Backdoor…. 1.2. Later Version of Volgmer…….. 1.2.1. Analysis of Volgmer Backdoor2. Analysis of Scout Downloader…. 2.1. Droppers (Volgmer, Scout)…. 2.2. Analysis of Scout Downloader…….. 2.2.1. Scout Downloader v1…….. 2.2.2. Scout Downloader v23. Conclusion Table of Contents The seemingly state-sponsored Lazarus threat group has records of activity that date back to 2009. In the early days, their activities were mostly focused on... |

Threat | APT 38 | ★★ | |

| 2023-10-06 20:26:00 | Le groupe de la Corée du Nord Lazarus Lausse 900 millions de dollars en crypto-monnaie North Korea\\'s Lazarus Group Launders $900 Million in Cryptocurrency (lien direct) |

Jusqu'à 7 milliards de dollars de crypto-monnaie ont été blanchis par illicite par crime transversal, le groupe Lazare lié à la Corée du Nord lié au vol d'environ 900 millions de dollars de ces produits entre juillet 2022 et juillet de cette année.

«Alors que les entités traditionnelles telles que les mélangeurs continuent d'être soumises à des crises et aux sanctions examen, le déplacement de la criminalité cryptographique à la chaîne ou aux actifs

As much as $7 billion in cryptocurrency has been illicitly laundered through cross-chain crime, with the North Korea-linked Lazarus Group linked to the theft of roughly $900 million of those proceeds between July 2022 and July of this year. "As traditional entities such as mixers continue to be subject to seizures and sanctions scrutiny, the crypto crime displacement to chain- or asset-hopping |

APT 38 | ★★ | ||

| 2023-10-04 07:30:06 | Le groupe de Lazarus de la Corée du Nord améliore ses principaux logiciels malveillants North Korea\\'s Lazarus Group upgrades its main malware (lien direct) |

Lightningcan échappe aux outils Infosec de manière nouvelle et intéressante Le groupe Lazare, le gang de cybercrimes lié au gouvernement nord-coréen, a été nommé auteur d'une attaque contre une entreprise aérospatiale espagnole, en utilisant unNouveau dangereux nouveau logiciel malveillant.…

LightningCan evades infosec tools in new and interesting ways The Lazarus Group, the cybercrime gang linked to the North Korean government, has been named as the perpetrator of an attack against a Spanish aerospace firm, using a dangerous new piece of malware.… |

Malware Tool | APT 38 | ★★ | |

| 2023-10-02 20:51:09 | La Corée du Nord fait passer la méta pour déployer une porte dérobée complexe chez Aerospace Org North Korea Poses as Meta to Deploy Complex Backdoor at Aerospace Org (lien direct) |

Le logiciel malveillant "LightlessCan" du groupe Lazarus \\ exécute plusieurs commandes Windows natives dans le rat lui-même, ce qui rend la détection beaucoup plus difficile, dit le fournisseur de sécurité.

The Lazarus Group\'s "LightlessCan" malware executes multiple native Windows commands within the RAT itself, making detection significantly harder, security vendor says. |

Malware | APT 38 | ★★★ | |

| 2023-10-02 17:05:46 | L'industrie cryptographique a perdu 685 millions de dollars au troisième trimestre 2023, 30% par le groupe Lazare Crypto Industry Lost $685 Million in Q3 2023, 30% by Lazarus Group (lien direct) |

> Par waqas

Rapport des pertes de crypto immunufi: T1 2023 voit les plus hautes pertes de l'année.

Ceci est un article de HackRead.com Lire le post original: L'industrie cryptographique a perdu 685 millions de dollars au troisième trimestre 2023, 30% par le groupe Lazare

>By Waqas Immunefi Crypto Losses Report: Q3 2023 Sees Highest Losses of the Year. This is a post from HackRead.com Read the original post: Crypto Industry Lost $685 Million in Q3 2023, 30% by Lazarus Group |

Studies | APT 38 | ★★★★ | |

| 2023-10-02 16:29:11 | Lazarus Attack contre Spanish Aerospace Company a commencé avec des messages de Phony Meta Recruiters Lazarus Attack on Spanish Aerospace Company Started with Messages from Phony Meta Recruiters (lien direct) |

Une récente attaque contre une entreprise aérospatiale espagnole non divulguée a tous commencé avec des messages aux employés de l'entreprise qui semblaient provenir de méta recruteurs, via la messagerie LinkedIn. chercheurs ESET à découvertL'attaque et l'attribué au groupe Lazare, en particulier une campagne surnommée Opération Dreamjob.Cette campagne du groupe Lazare était destinée aux entreprises de défense et aérospatiale dans le but de réaliser un cyberespionnage. & Nbsp;

Une récente attaque contre une entreprise aérospatiale espagnole non divulguée a tous commencé avec des messages aux employés de l'entreprise qui semblaient provenir de méta recruteurs, via la messagerie LinkedIn. chercheurs ESET à découvertL'attaque et l'attribué au groupe Lazare, en particulier une campagne surnommée Opération Dreamjob.Cette campagne du groupe Lazare était destinée aux entreprises de défense et aérospatiale dans le but de réaliser un cyberespionnage. & Nbsp;

A recent attack on an undisclosed Spanish aerospace company all started with messages to the company\'s employees that appeared to be coming from Meta recruiters, via LinkedIn Messaging. ESET researchers uncovered the attack and attributed it to the Lazarus group, particularly a campaign dubbed Operation DreamJob. This campaign by the Lazarus group was aimed at defense and aerospace companies with the goal of carrying out cyberespionage.

A recent attack on an undisclosed Spanish aerospace company all started with messages to the company\'s employees that appeared to be coming from Meta recruiters, via LinkedIn Messaging. ESET researchers uncovered the attack and attributed it to the Lazarus group, particularly a campaign dubbed Operation DreamJob. This campaign by the Lazarus group was aimed at defense and aerospace companies with the goal of carrying out cyberespionage. |

APT 38 | ★★★ | ||

| 2023-10-01 22:55:22 | Le groupe Lazarus cible la société aérospatiale espagnole via LinkedIn: dévoiler le malware sans lumière Lazarus Group Targets Spanish Aerospace Company Through LinkedIn: Unveiling the LightlessCan Malware (lien direct) |

L'introduction s'est déjà demandé comment un message lié à LinkedIn apparemment innocent peut se transformer en cauchemar de cybersécurité?Une entreprise aérospatiale espagnole récemment

Introduction Ever wondered how a seemingly innocent LinkedIn message can turn into a cybersecurity nightmare? A Spanish aerospace company recently |

Malware | APT 38 | ★★ | |

| 2023-09-29 21:45:00 | GOV \\ 'T Hackers North Corée Cible Aerospace Company en Espagne North Korean gov\\'t hackers targeted aerospace company in Spain (lien direct) |

Les pirates liés à un groupe notoire du gouvernement nord-coréen ont lancé une attaque contre une société aérospatiale en Espagne, selon des chercheurs de la société de sécurité ESET.Vendredi, dans un rapport, les chercheurs ont déclaré avoir découvert une campagne de pirates liés à Lazarus - un groupe infâme qui a volé des milliards de milliardsentreprises de crypto-monnaie

Les pirates liés à un groupe notoire du gouvernement nord-coréen ont lancé une attaque contre une société aérospatiale en Espagne, selon des chercheurs de la société de sécurité ESET.Vendredi, dans un rapport, les chercheurs ont déclaré avoir découvert une campagne de pirates liés à Lazarus - un groupe infâme qui a volé des milliards de milliardsentreprises de crypto-monnaie

Hackers connected to a notorious group within the North Korean government launched an attack against an aerospace company in Spain, according to researchers at security company ESET. In a report on Friday, researchers said they discovered a campaign by hackers connected to Lazarus - an infamous group that has stolen billions from cryptocurrency firms over

Hackers connected to a notorious group within the North Korean government launched an attack against an aerospace company in Spain, according to researchers at security company ESET. In a report on Friday, researchers said they discovered a campaign by hackers connected to Lazarus - an infamous group that has stolen billions from cryptocurrency firms over |

APT 38 | ★★ | ||

| 2023-09-29 19:43:27 | Lazarus apt exploitant Linkedin à cibler l'entreprise aérospatiale espagnole Lazarus APT Exploiting LinkedIn to Target Spanish Aerospace Firm (lien direct) |

> Par deeba ahmed

Auparavant, lorsque le groupe a exploité LinkedIn, il a réussi à piloter 625 millions de dollars stupéfiants du réseau de blockchain Ronin Network (RON).

Ceci est un article de HackRead.com Lire le post original: Lazarus apt exploitant Linkedin à cibler la société aérospatiale espagnole

>By Deeba Ahmed Previously, when the group exploited LinkedIn, it managed to pilfer a staggering $625 million from the Ronin Network (RON) blockchain network. This is a post from HackRead.com Read the original post: Lazarus APT Exploiting LinkedIn to Target Spanish Aerospace Firm |

Industrial | APT 38 | ★★★★ | |

| 2023-09-29 17:40:00 | Le groupe Lazare se fait passer pour le recruteur de Meta à cibler l'entreprise aérospatiale espagnole Lazarus Group Impersonates Recruiter from Meta to Target Spanish Aerospace Firm (lien direct) |

Le groupe de Lazare lié à la Corée du Nord a été lié à une attaque de cyber-espionnage ciblant une entreprise aérospatiale anonyme en Espagne dans laquelle les employés de l'entreprise ont été approchés par l'acteur de menace se faisant passer pour un recruteur pour Meta.

"Les employés de l'entreprise ciblée ont été contactés par un faux recruteur via LinkedIn et a été trompé pour ouvrir un fichier exécutable malveillant se présentant comme un codage

The North Korea-linked Lazarus Group has been linked to a cyber espionage attack targeting an unnamed aerospace company in Spain in which employees of the firm were approached by the threat actor posing as a recruiter for Meta. "Employees of the targeted company were contacted by a fake recruiter via LinkedIn and tricked into opening a malicious executable file presenting itself as a coding |

Threat | APT 38 | ★★★ | |

| 2023-09-29 13:00:00 | Comment Lazarus a usuré la méta pour attaquer une cible en Espagne & # 8211;Semaine en sécurité avec Tony Anscombe How Lazarus impersonated Meta to attack a target in Spain – Week in security with Tony Anscombe (lien direct) |

Au cours de l'attaque, le groupe a déployé plusieurs outils, notamment une porte arrière sophistiquée nouvellement découverte que ESET a nommé Lightlesscan

During the attack, the group deployed several tools, most notably a newly-discovered sophisticated backdoor that ESET named LightlessCan |

APT 38 | ★★★ | ||

| 2023-09-29 09:30:08 | Lazarus attirait des employés avec des défis de codage trojanisés: le cas d'une entreprise aérospatiale espagnole Lazarus luring employees with trojanized coding challenges: The case of a Spanish aerospace company (lien direct) |

Tout en analysant une attaque de Lazarus attirant les employés d'une entreprise aérospatiale, les chercheurs de l'ESET ont découvert une porte dérobée sans papiers publique

While analyzing a Lazarus attack luring employees of an aerospace company, ESET researchers discovered a publicly undocumented backdoor |

APT 38 APT 38 | ★★★ | ||

| 2023-09-29 05:30:00 | Lazarus Hackers inaugure une entreprise aérospatiale avec de nouveaux logiciels malveillants sans lumière Lazarus hackers breach aerospace firm with new LightlessCan malware (lien direct) |

Le groupe de piratage nord-coréen \\ 'Lazarus \' a ciblé les employés d'une entreprise aérospatiale située en Espagne avec de fausses possibilités d'emploi pour pirater le réseau d'entreprise à l'aide d'une porte dérobée \\ 'sans lightlescan \'.[...]

The North Korean \'Lazarus\' hacking group targeted employees of an aerospace company located in Spain with fake job opportunities to hack into the corporate network using a previously unknown \'LightlessCan\' backdoor. [...] |

Malware Hack | APT 38 | ★★★ | |

| 2023-09-17 12:02:00 | Le groupe de Lazarus de la Corée du Nord soupçonné de 31 millions de dollars Coinex Heist North Korea\\'s Lazarus Group Suspected in $31 Million CoinEx Heist (lien direct) |

Le groupe Lazare affilié à la Corée du Nord a volé près de 240 millions de dollars de crypto-monnaie depuis juin 2023, marquant une escalade importante de ses hacks.

Selon plusieurs rapports de Certik, Elliptic et ZachxBT, le tristement célèbre groupe de piratage serait soupçonné derrière le vol de 31 millions de dollars d'actifs numériques de l'échange COINEX le 12 septembre 2023.

Le crispo destiné à des visages

The North Korea-affiliated Lazarus Group has stolen nearly $240 million in cryptocurrency since June 2023, marking a significant escalation of its hacks. According to multiple reports from Certik, Elliptic, and ZachXBT, the infamous hacking group is said to be suspected behind the theft of $31 million in digital assets from the CoinEx exchange on September 12, 2023. The crypto heist aimed at |

APT 38 APT 38 | ★★ |

To see everything:

Our RSS (filtrered)