What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-12-26 13:18:09 | Les pirates d'Ubisoft se sont brouillés pour 900 Go de données avant de déjouer Ubisoft Hackers Scrambled for 900GB of Data Before Foiled (lien direct) |

> Par deeba ahmed

La cyberattaque sur Ubisoft est venue quelques jours seulement après que les pirates du gang de ransomware Rhysida ont ciblé les jeux Insomniac, les développeurs de Spider-Man 2.

Ceci est un article de HackRead.com Lire la publication originale: Les pirates Ubisoft se sont brouillés pour 900 Go de données avant la foi

>By Deeba Ahmed The cyberattack on Ubisoft came just days after hackers from the Rhysida ransomware gang targeted Insomniac Games, the developers of Spider-Man 2. This is a post from HackRead.com Read the original post: Ubisoft Hackers Scrambled for 900GB of Data Before Foiled |

Ransomware | ★★★ | ||

| 2023-12-26 12:56:00 | Carbanak Banking Malware refait surface avec de nouvelles tactiques de ransomware Carbanak Banking Malware Resurfaces with New Ransomware Tactics (lien direct) |

Le malware bancaire connu sous le nom de & nbsp; carbanak & nbsp; a été observé utilisé dans & nbsp; ransomware attaques & nbsp; avec tactiques mises à jour.

"Le malware s'est adapté pour incorporer les fournisseurs d'attaque et les techniques pour diversifier son efficacité", la société de cybersécurité NCC Group & NBSP; a déclaré & NBSP; dans une analyse des attaques de ransomware qui ont eu lieu en novembre 2023.

"Carbanak est revenu le mois dernier par le biais de nouveaux

The banking malware known as Carbanak has been observed being used in ransomware attacks with updated tactics. "The malware has adapted to incorporate attack vendors and techniques to diversify its effectiveness," cybersecurity firm NCC Group said in an analysis of ransomware attacks that took place in November 2023. "Carbanak returned last month through new |

Ransomware Malware | ★★★ | ||

| 2023-12-25 14:00:00 | Les victimes du site de fuite de ransomware ont atteint un sommet record en novembre Ransomware Leak Site Victims Reached Record-High in November (lien direct) |

Le nombre de victimes répertoriées sur des sites de fuite de ransomware a augmenté de 110% en glissement annuel en novembre, selon Corvus Insurance

The number of victims listed on ransomware leak sites is up 110% year-on-year in November, according to Corvus Insurance |

Ransomware | ★★ | ||

| 2023-12-22 21:21:54 | Nouvelles campagnes de malvertisation métassières New MetaStealer Malvertising Campaigns (lien direct) |

#### Description

Une nouvelle campagne de malvertising a été observée distribuant le malware du métaste.MetaStealer est un malware populaire qui a été vu pour la première fois en 2022 et a depuis été exploité par divers acteurs de menace.Le logiciel malveillant est principalement distribué via le logiciel Malspam et Cracked via des comptes YouTube volés.Cependant, il a également été vu dans une campagne de malvertising début décembre.La récente campagne a été observée en distribution de métastealer via deux annonces différentes pour Notepad ++ et AnyDesk via Google Recherches.La charge utile contenait un raccourci de lancement de PowerShell qui a utilisé un chemin à code dur vers le dossier de téléchargements.

La campagne de décembre s'est débarrassée du PowerShell et la DLL malveillante a été recompilée.Les développeurs de Metastealer améliorent leur produit et nous verrons probablement plus de leurs clients la distribution.Les voleurs peuvent servir plusieurs fins mais ont tendance à tourner autour des articles que les criminels peuvent facilement monétiser.Les portefeuilles cryptographiques sont généralement assez convoités, mais il en va de même pour divers services en ligne.Les voleurs peuvent également être utilisés par les courtiers d'accès initiaux, en ouvrant le chemin des acteurs de ransomwares.Les publicités malveillantes ont été signalées à Google et l'infrastructure derrière ces campagnes a été bloquée.

#### URL de référence (s)

1. https://www.malwarebytes.com/blog/thereat-intelligence/2023/12/new-metastealer-malvertising-campaignes

#### Date de publication

19 décembre 2023

#### Auteurs)

MalwareBytes Mende Intelligence Team

#### Description A new malvertising campaign has been observed distributing the MetaStealer malware. MetaStealer is a popular piece of malware that was first seen in 2022 and has since been leveraged by various threat actors. The malware is primarily distributed via malspam and cracked software via stolen YouTube accounts. However, it was also seen in a malvertising campaign in early December. The recent campaign was observed distributing MetaStealer via two different ads for Notepad++ and AnyDesk via Google searches. The payload contained a shortcut launching PowerShell that used a hardcoded path to the Downloads folder. The December campaign got rid of the PowerShell and the malicious DLL was recompiled. The developers of MetaStealer are improving their product, and we are likely to see more of their customers distributing it. Stealers can serve multiple purposes but tend to revolve around items that criminals can easily monetize. Crypto wallets are usually quite coveted, but so are credentials for various online services. Stealers can also be used by initial access brokers, paving the path for ransomware actors. The malicious ads have been reported to Google, and the infrastructure behind these campaigns has been blocked. #### Reference URL(s) 1. https://www.malwarebytes.com/blog/threat-intelligence/2023/12/new-metastealer-malvertising-campaigns #### Publication Date December 19, 2023 #### Author(s) Malwarebytes Threat Intelligence Team |

Ransomware Malware Threat | ★★★ | ||

| 2023-12-22 20:10:00 | Les attaquants de ransomware abusent plusieurs fenêtres CLFS pilotes zéro jours Ransomware Attackers Abuse Multiple Windows CLFS Driver Zero-Days (lien direct) |

Les attaquants augmentaient les privilèges à gauche et à droite en 2023, grâce à un pilote axé sur les performances et à la sécurité.

Attackers were escalating privileges left and right in 2023, thanks to one performance-oriented, security-lacking driver. |

Ransomware | ★★ | ||

| 2023-12-22 16:20:53 | La semaine en ransomware - 22 décembre 2023 - Blackcat piraté The Week in Ransomware - December 22nd 2023 - BlackCat hacked (lien direct) |

Plus tôt ce mois-ci, l'opération BlackCat / AlphV Ransomware a subi une perturbation de cinq jours sur leurs sites de fuite de données et de négociation,, selon les rumeurs, causées par une action en application de la loi.[...]

Earlier this month, the BlackCat/ALPHV ransomware operation suffered a five-day disruption to their Tor data leak and negotiation sites, rumored to be caused by a law enforcement action. [...] |

Ransomware | ★★ | ||

| 2023-12-22 15:55:13 | Les cyber-détectives révèlent comment ils s'infiltrent les plus grands gangs de ransomware Cyber sleuths reveal how they infiltrate the biggest ransomware gangs (lien direct) |

Comment pénétrer dans les rangs des méchants \\ '?Master le jargon et la recherche, la recherche, la recherche fonctionnalités Lorsque le site Web d'Alphv / Blackcat \\ a devenu sombre ce moisqui, apparemment, croyaient que les forces de l'ordre avaient détruit l'une des équipes cyber-criminelles les plus menaçantes…

How do you break into the bad guys\' ranks? Master the lingo and research, research, research Feature When AlphV/BlackCat\'s website went dark this month, it was like Chrimbo came early for cybersecurity defenders, some of whom seemingly believed law enforcement had busted one of the most menacing cyber criminal crews.… |

Ransomware | ★★★ | ||

| 2023-12-21 22:30:00 | Les attaques de ransomwares en novembre augmentent de 67% par rapport à 2022 Ransomware Attacks in November Rise 67% From 2022 (lien direct) |

Comment pénétrer dans les rangs des méchants \\ '?Master le jargon et la recherche, la recherche, la recherche fonctionnalités Lorsque le site Web d'Alphv / Blackcat \\ a devenu sombre ce moisqui, apparemment, croyaient que les forces de l'ordre avaient détruit l'une des équipes cyber-criminelles les plus menaçantes…

How do you break into the bad guys\' ranks? Master the lingo and research, research, research Feature When AlphV/BlackCat\'s website went dark this month, it was like Chrimbo came early for cybersecurity defenders, some of whom seemingly believed law enforcement had busted one of the most menacing cyber criminal crews.… |

Ransomware | ★★★ | ||

| 2023-12-21 22:15:00 | La bibliothèque publique de Toronto \\ 'reste une scène de crime \\' après une attaque de ransomware Toronto Public Library \\'remains a crime scene\\' after ransomware attack (lien direct) |

La bibliothèque publique de Toronto est toujours en train de se remettre d'une attaque de ransomware qui a limité ses offres et a nécessité des modifications en gros de la façon dont l'organisation fonctionne.Bibliothécaire de la ville de Toronto Vickery Bowles publié a longuementNote mercredi expliquant la situation dévastatrice face à la bibliothèque depuis que l'attaque a été révélée à la fin

La bibliothèque publique de Toronto est toujours en train de se remettre d'une attaque de ransomware qui a limité ses offres et a nécessité des modifications en gros de la façon dont l'organisation fonctionne.Bibliothécaire de la ville de Toronto Vickery Bowles publié a longuementNote mercredi expliquant la situation dévastatrice face à la bibliothèque depuis que l'attaque a été révélée à la fin

The Toronto Public Library is still in the process of recovering from a ransomware attack that limited its offerings and required wholesale changes to how the organization runs. Toronto City Librarian Vickery Bowles published a lengthy note on Wednesday explaining the devastating situation facing the library since the attack came to light at the end

The Toronto Public Library is still in the process of recovering from a ransomware attack that limited its offerings and required wholesale changes to how the organization runs. Toronto City Librarian Vickery Bowles published a lengthy note on Wednesday explaining the devastating situation facing the library since the attack came to light at the end |

Ransomware | ★★ | ||

| 2023-12-21 20:29:00 | Le premier Américain devient le dernier géant de l'industrie immobilière avec cyberattaque First American becomes latest real estate industry giant hit with cyberattack (lien direct) |

La compagnie d'assurance-titre First American a confirmé jeudi qu'elle faisait face à une cyberattaque.La société n'a pas répondu aux demandes de commentaires sur la question de savoir si c'est une attaque de ransomware mais a écrit sur un site Web temporaire Systèmes hors ligne et «travaille pour revenir aux opérations commerciales normales dès que possible».

La compagnie d'assurance-titre First American a confirmé jeudi qu'elle faisait face à une cyberattaque.La société n'a pas répondu aux demandes de commentaires sur la question de savoir si c'est une attaque de ransomware mais a écrit sur un site Web temporaire Systèmes hors ligne et «travaille pour revenir aux opérations commerciales normales dès que possible».

Title insurance company First American confirmed Thursday that it is dealing with a cyberattack. The company has not responded to requests for comment about whether it\'s a ransomware attack but wrote on a temporary website that it has taken certain systems offline and is “working to return to normal business operations as soon as possible.”

Title insurance company First American confirmed Thursday that it is dealing with a cyberattack. The company has not responded to requests for comment about whether it\'s a ransomware attack but wrote on a temporary website that it has taken certain systems offline and is “working to return to normal business operations as soon as possible.” |

Ransomware | ★★ | ||

| 2023-12-21 17:00:00 | Fournisseur de soins de santé ESO a frappé dans des attaques de ransomware, 2,7 millions de choses sur Healthcare Provider ESO Hit in Ransomware Attack, 2.7 Million Impacted (lien direct) |

La brèche, qui s'est déroulée le 28 septembre, a obligé l'ESO à fermer temporairement les systèmes

The breach, which unfolded on September 28, compelled ESO to shut down systems temporarily |

Ransomware | ★★ | ||

| 2023-12-21 11:00:00 | Violations de données: analyse approfondie, stratégies de récupération et meilleures pratiques Data breaches: In-depth analysis, recovery strategies, and best practices (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. In the dynamic landscape of cybersecurity, organizations face the ever-present risk of data breaches. This article provides a detailed exploration of data breaches, delving into their nuances, and offers comprehensive recovery strategies along with best practices. A data breach occurs when unauthorized threat actors gain access to sensitive information, jeopardizing data integrity and confidentiality. There are some common causes behind major data breaches: Cyber-attacks: Sophisticated cyber-attacks, techniques such as spear phishing, ransomware, and advanced persistent threats, are predominant causes behind data breaches. Insider threats: Whether arising from employee errors, negligence, or intentional malicious actions, insider threats contribute significantly to data breaches. Third-party incidents: Weaknesses in the security protocols of third-party vendors or service providers can expose organizations to the risk of data breaches. Learnings acquired Rapid detection and response: The criticality of swift detection and response cannot be overstated. Delayed identification prolongs the impact and complicates the recovery process. Comprehensive incident response: Organizations must establish a robust incident response plan, encompassing communication strategies, legal considerations, and meticulous technical remediation steps. Regulatory compliance: Adherence to regulatory requirements and industry standards is not only essential for legal compliance but is also a fundamental aspect of maintaining trust and credibility. Employee training: Ongoing training initiatives that elevate employees\' awareness of security threats and best practices play a pivotal role in preventing data breaches. Continuous security audits: Regular security audits and assessments serve as proactive measures, identifying vulnerabilities before they can be exploited. Best practices for recovery Detailed incident communication: Provide a comprehensive and transparent communication plan, detailing the incident\'s scope, impact, and the organization\'s proactive steps for resolution. Stakeholder engagement: Engage with stakeholders, including customers, employees, and regulatory bodies. Keep them informed about the incident\'s progress and the measures being taken for recovery. Comprehensive cyber insurance coverage: Cyber insurance can be a strategic asset, covering a range of costs related to the incident, including investigation, legal proceedings, and potential regulatory fines. Strengthen cybersecurity measures: Advanced threat detection: Implement advanced threat detection mechanisms that can identify anomalous behavior and potential threats in real-time. Encryption and access controls: Enhance data protection by implementing robust encryption protocols and access controls, limiting unauthorized access to sensitive information. Regular system updates: Maintain an agile cybersecurity posture by regularly updating and patching systems to address known vulnerabilities. Law enforcement partnership: Collaborate with law enforcement agencies and relevant authorities, leveraging their expertise to aid in the investigation and apprehension of cybercriminals. Legal counsel engagement: Engage legal counsel to navigate the legal intricacies associated with the breach, ensuring compliance with regulations and m | Ransomware Data Breach Vulnerability Threat Patching Technical | ★★ | ||

| 2023-12-21 10:00:59 | Windows CLFS et cinq exploits utilisés par les opérateurs de ransomwares (exploit # 4 & # 8211; CVE-2023-23376) Windows CLFS and five exploits used by ransomware operators (Exploit #4 – CVE-2023-23376) (lien direct) |

Ceci est la cinquième partie de notre étude sur le système de fichiers journal commun (CLFS) et cinq vulnérabilités dans ce composant Windows OS qui ont été utilisés dans les attaques de ransomwares tout au long de l'année.

This is part five of our study about the Common Log File System (CLFS) and five vulnerabilities in this Windows OS component that have been used in ransomware attacks throughout the year. |

Ransomware Vulnerability Studies | ★★ | ||

| 2023-12-21 10:00:56 | Windows CLFS et cinq exploits utilisés par les opérateurs de ransomwares (exploit # 3 & # 8211; octobre 2022) Windows CLFS and five exploits used by ransomware operators (Exploit #3 – October 2022) (lien direct) |

Ceci est la quatrième partie de notre étude sur le système de fichiers journal commun (CLFS) et cinq vulnérabilités dans ce composant Windows OS qui ont été utilisés dans les attaques de ransomwares tout au long de l'année.

This is part four of our study about the Common Log File System (CLFS) and five vulnerabilities in this Windows OS component that have been used in ransomware attacks throughout the year. |

Ransomware Vulnerability Studies | ★★ | ||

| 2023-12-21 10:00:53 | Windows CLFS et cinq exploits utilisés par les opérateurs de ransomwares (exploit # 2 & # 8211; septembre 2022) Windows CLFS and five exploits used by ransomware operators (Exploit #2 – September 2022) (lien direct) |

Il s'agit de la troisième partie de notre étude sur le système de fichiers journaux commun (CLFS) et cinq vulnérabilités dans ce composant Windows OS qui ont été utilisés dans les attaques de ransomwares tout au long de l'année.

This is the third part of our study about the Common Log File System (CLFS) and five vulnerabilities in this Windows OS component that have been used in ransomware attacks throughout the year. |

Ransomware Vulnerability Studies | ★★ | ||

| 2023-12-21 10:00:50 | Windows CLFS et cinq exploits utilisés par les opérateurs de ransomwares Windows CLFS and five exploits used by ransomware operators (lien direct) |

Nous n'avions jamais vu autant d'exploits de pilotes CLFS utilisés auparavant dans des attaques actives, puis soudain, il y en a tellement capturés en seulement un an.Y a-t-il quelque chose qui ne va pas avec le pilote CLFS?Toutes ces vulnérabilités sont-elles similaires?Ces questions m'ont encouragé à examiner de plus près le conducteur CLFS et ses vulnérabilités.

We had never seen so many CLFS driver exploits being used in active attacks before, and then suddenly there are so many of them captured in just one year. Is there something wrong with the CLFS driver? Are all these vulnerabilities similar? These questions encouraged me to take a closer look at the CLFS driver and its vulnerabilities. |

Ransomware Vulnerability | ★★ | ||

| 2023-12-21 10:00:47 | Windows CLFS et cinq exploits utilisés par les opérateurs de ransomwares (exploit # 1 & # 8211; CVE-2022-24521) Windows CLFS and five exploits used by ransomware operators (Exploit #1 – CVE-2022-24521) (lien direct) |

Il s'agit de la deuxième partie de notre étude sur le système de fichiers journaux commun (CLFS) et cinq vulnérabilités dans ce composant Windows OS qui ont été utilisées dans les attaques de ransomwares tout au long de l'année.

This is the second part of our study about the Common Log File System (CLFS) and five vulnerabilities in this Windows OS component that have been used in ransomware attacks throughout the year. |

Ransomware Vulnerability Studies | ★★ | ||

| 2023-12-21 10:00:01 | Windows CLFS et cinq exploits utilisés par les opérateurs de ransomwares (exploit # 5 & # 8211; CVE-2023-28252) Windows CLFS and five exploits used by ransomware operators (Exploit #5 – CVE-2023-28252) (lien direct) |

Il s'agit de la six partie de notre étude sur le système de fichiers journal commun (CLFS) et cinq vulnérabilités dans ce composant Windows OS qui ont été utilisés dans les attaques de ransomwares tout au long de l'année.

This is part six of our study about the Common Log File System (CLFS) and five vulnerabilities in this Windows OS component that have been used in ransomware attacks throughout the year. |

Ransomware Vulnerability Studies | ★★ | ||

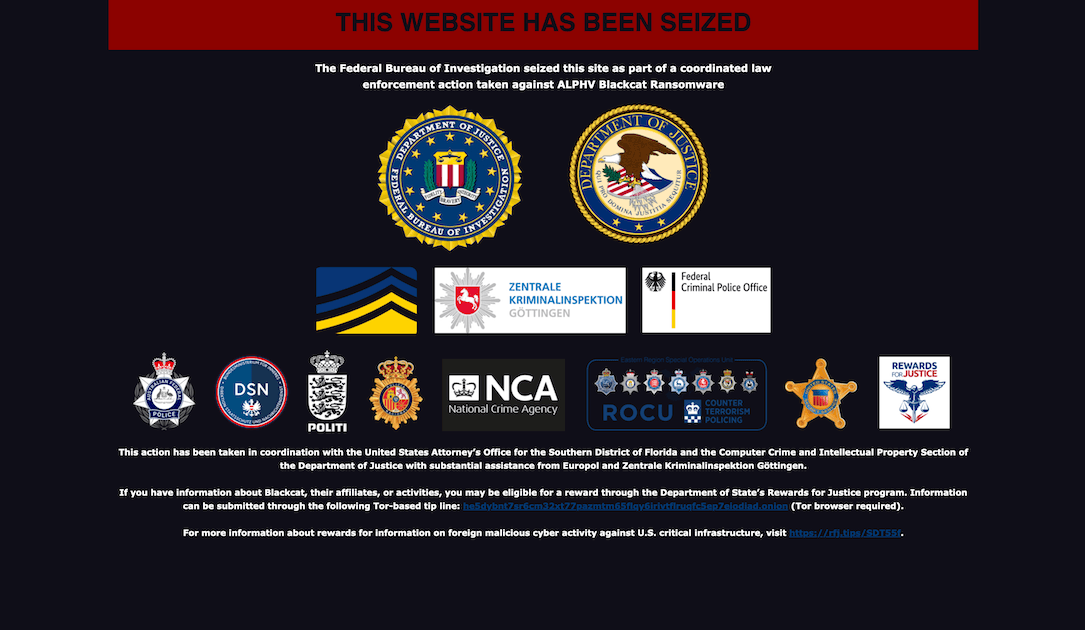

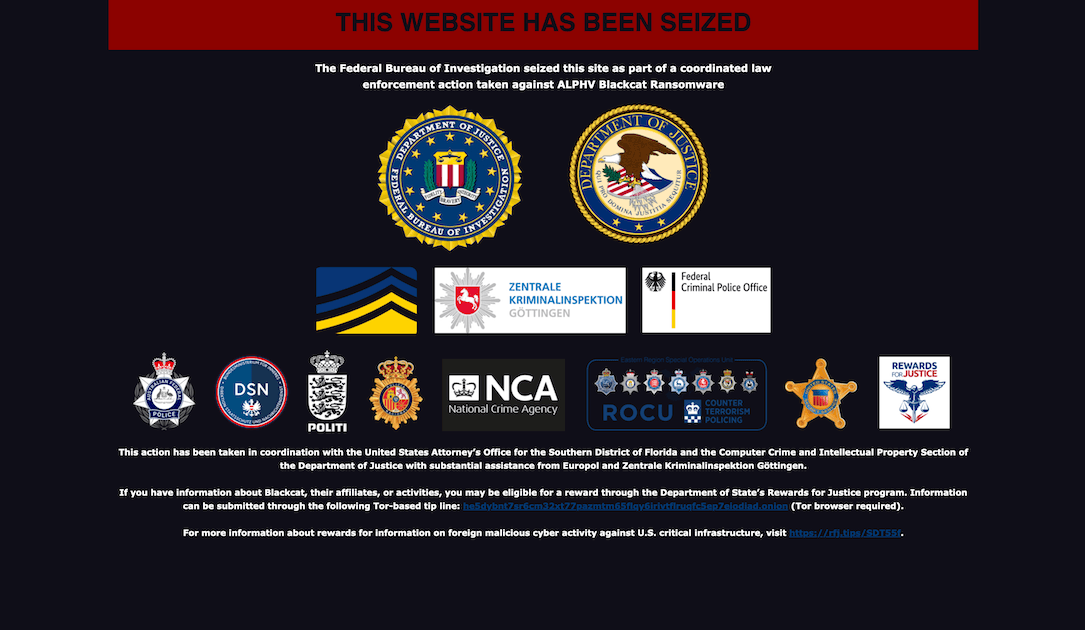

| 2023-12-21 09:24:59 | CISA, le FBI avertit le secteur des infrastructures critiques du ransomware BlackCat Alphv, des incidents d'extorsion de données CISA, FBI warn critical infrastructure sector of ALPHV Blackcat ransomware, data extortion incidents (lien direct) |

L'Agence américaine de sécurité de la cybersécurité et des infrastructures (CISA) et le Federal Bureau of Investigation (FBI) ont publié un joint ...

The U.S. Cybersecurity and Infrastructure Security Agency (CISA) and the Federal Bureau of Investigation (FBI) released a joint... |

Ransomware | ★★ | ||

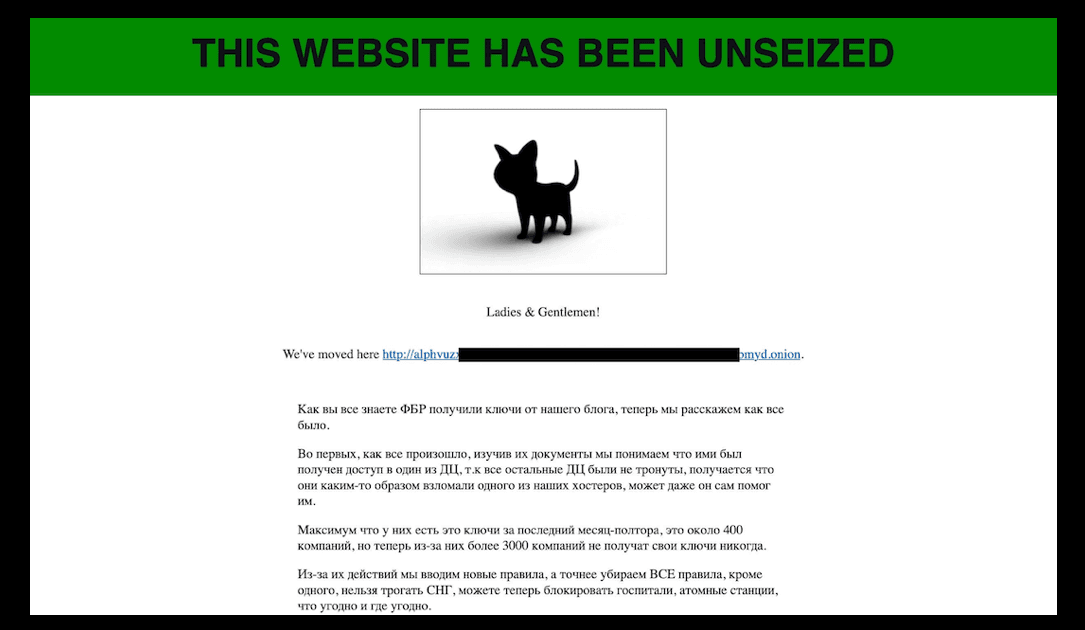

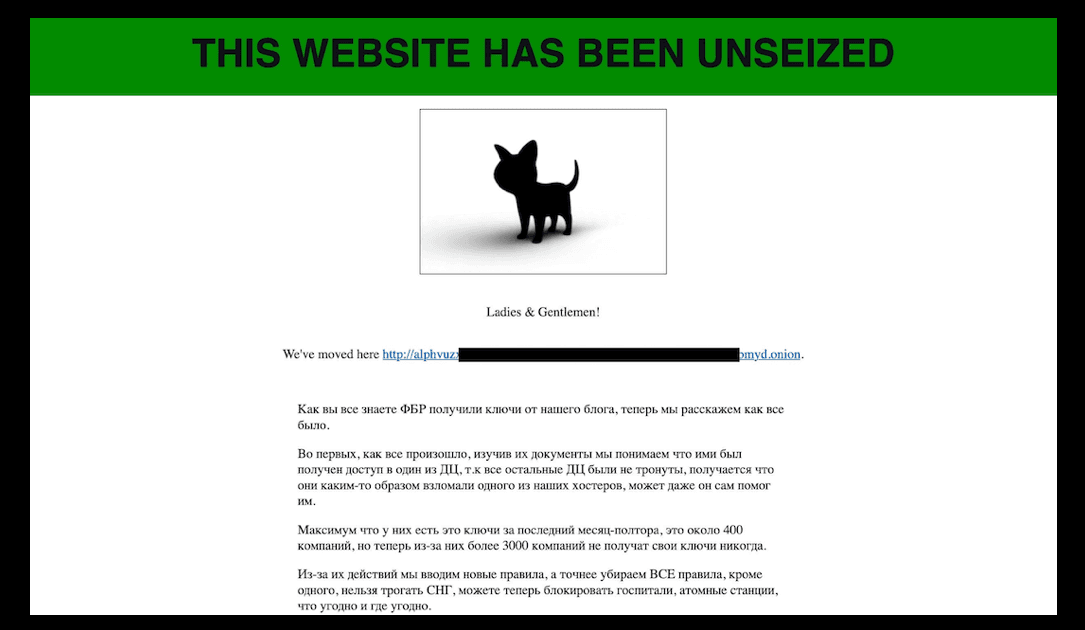

| 2023-12-20 20:33:00 | Le gang Blackcat Defiant se lève un nouveau site, appelle des attaques de vengeance Defiant BlackCat Gang Stands Up New Site, Calls for Revenge Attacks (lien direct) |

Ransomware Group essaie de reculer les opérations après les perturbations du FBI et soulève une interdiction antérieure des attaques contre les infrastructures critiques en représailles.

Ransomware group tries to claw back operations following FBI disruption, and lifts a previous ban on attacks against critical infrastructure in retaliation. |

Ransomware | ★★★★ | ||

| 2023-12-20 20:01:01 | Tendances de la cybersécurité à surveiller en Australie en 2024 Cyber Security Trends to Watch in Australia in 2024 (lien direct) |

Les attaques de ransomwares contre les infrastructures et les entreprises du marché intermédiaire sont inférieures à augmenter, tandis que l'utilisation de cyber-outils d'IA se développera à mesure que les clients de l'informatique recherchent plus de signal et moins de bruit des vendeurs.

Ransomware attacks on infrastructure and mid-market businesses are tipped to rise, while the use of AI cyber tools will grow as IT customers seek more signal and less noise from vendors. |

Ransomware Tool | ★★ | ||

| 2023-12-20 19:43:00 | Les systèmes d'accès physiques ouvrent les réseaux de cyber-porte à information Physical Access Systems Open Cyber Door to IT Networks (lien direct) |

Outre le déverrouillage des portes supposées sécuriser, une cyberattaque d'homme dans le milieu sur les contrôleurs d'accès physique peut activer les ransomwares, le vol de données, etc.

Besides unlocking supposedly secure doors, a man-in-the-middle cyberattack on physical access controllers can enable ransomware, data theft, and more. |

Ransomware Industrial | ★★★★ | ||

| 2023-12-20 19:02:00 | Le chiffrement à distance attaque la surtension: comment un appareil vulnérable peut épeler un désastre Remote Encryption Attacks Surge: How One Vulnerable Device Can Spell Disaster (lien direct) |

Les groupes de ransomwares passent de plus en plus à un chiffrement à distance dans leurs attaques, marquant une nouvelle escalade des tactiques adoptées par des acteurs motivés financièrement pour assurer le succès de leurs campagnes.

"Les entreprises peuvent avoir des milliers d'ordinateurs connectés à leur réseau, et avec des ransomwares distants, il suffit d'un appareil sous-protégé pour compromettre l'ensemble du réseau", Mark Loman, vice

Ransomware groups are increasingly switching to remote encryption in their attacks, marking a new escalation in tactics adopted by financially motivated actors to ensure the success of their campaigns. "Companies can have thousands of computers connected to their network, and with remote ransomware, all it takes is one underprotected device to compromise the entire network," Mark Loman, vice |

Ransomware | ★★ | ||

| 2023-12-20 18:56:00 | Le géant de la technologie indienne HCL enquêtant sur l'attaque des ransomwares Indian tech giant HCL investigating ransomware attack (lien direct) |

La société indienne de technologies de l'information HCL Technologies a signalé mercredi une attaque de ransomware aux régulateurs et a déclaré qu'elle enquêtait sur l'incident.Dans un déposée auprès de la Bourse nationale de l'Inde, la société a déclaré qu'elle "avait pris conscience d'un incident de ransomware dans un isolé dans une isolée isoléeenvironnement cloud pour l'un de ses projets. »«Il y a

La société indienne de technologies de l'information HCL Technologies a signalé mercredi une attaque de ransomware aux régulateurs et a déclaré qu'elle enquêtait sur l'incident.Dans un déposée auprès de la Bourse nationale de l'Inde, la société a déclaré qu'elle "avait pris conscience d'un incident de ransomware dans un isolé dans une isolée isoléeenvironnement cloud pour l'un de ses projets. »«Il y a

Indian information technology company HCL Technologies reported a ransomware attack to regulators on Wednesday and said that it is investigating the incident. In a filing with the National Stock Exchange of India, the company said it “has become aware of a ransomware incident in an isolated cloud environment for one of its projects.” “There has

Indian information technology company HCL Technologies reported a ransomware attack to regulators on Wednesday and said that it is investigating the incident. In a filing with the National Stock Exchange of India, the company said it “has become aware of a ransomware incident in an isolated cloud environment for one of its projects.” “There has |

Ransomware Cloud | ★★★ | ||

| 2023-12-20 15:45:00 | Près de 3 millions affectés par l'attaque des ransomwares contre la société de logiciels médicaux Nearly 3 million affected by ransomware attack on medical software firm (lien direct) |

Des millions de personnes aux États-Unis ont vu leurs informations exposées à la suite d'une attaque de ransomware contre une entreprise qui fournit des logiciels aux hôpitaux et aux services médicaux d'urgence.Dans des documents déposés auprès de plusieurs régulateurs de l'État, les solutions ESO basées à Austin ont déclaré qu'elle avait «détecté et arrêté» une attaque de ransomware «sophistiquée» le 28 septembre mais a déterminé le 23 octobre que le

Des millions de personnes aux États-Unis ont vu leurs informations exposées à la suite d'une attaque de ransomware contre une entreprise qui fournit des logiciels aux hôpitaux et aux services médicaux d'urgence.Dans des documents déposés auprès de plusieurs régulateurs de l'État, les solutions ESO basées à Austin ont déclaré qu'elle avait «détecté et arrêté» une attaque de ransomware «sophistiquée» le 28 septembre mais a déterminé le 23 octobre que le

Millions of people across the U.S. had their information exposed following a ransomware attack on a company that provides software to hospitals and emergency medical services. In documents filed with several state regulators, Austin-based ESO Solutions said it “detected and stopped” a “sophisticated” ransomware attack on September 28 but determined on October 23 that the

Millions of people across the U.S. had their information exposed following a ransomware attack on a company that provides software to hospitals and emergency medical services. In documents filed with several state regulators, Austin-based ESO Solutions said it “detected and stopped” a “sophisticated” ransomware attack on September 28 but determined on October 23 that the |

Ransomware Medical | ★★ | ||

| 2023-12-20 14:05:43 | Etude Sophos : les groupes de ransomwares prolifiques activent intentionnellement le chiffrement à distance lors de leurs offensives (lien direct) | Selon une nouvelle étude publiée par Sophos, les groupes de ransomwares prolifiques activent intentionnellement le chiffrement à distance lors de leurs offensives L'analyse des attaques détectées et neutralisées par la technologie CryptoGuard de Sophos indique une hausse de l'utilisation de ransomware distants de 62 % en un an. - Investigations | Ransomware | ★★ | ||

| 2023-12-20 13:19:43 | Alphv saisi, non résolu, décrypté;La boîte de pandora \\ peut être rouverte ALPHV Seized, Unseized, Decrypted; Pandora\\'s Box May Be Reopened (lien direct) |

émergeant comme un acteur important dans le paysage des ransomwares, Alphv (Blackcat) s'est établi à travers ...

Emerging as a significant player in the ransomware landscape, ALPHV (BlackCat) has established itself through... |

Ransomware | ★★ | ||

| 2023-12-20 13:05:00 | AlphV claims to have \\'unseized\\' its darkweb domain from the FBI. What\\'s happening? (lien direct) |

Peu de temps après que le site Web du Gang de Ransomware Gang \\ ait été remplacé par un Splashpage annonçant qu'elle avait été saisie par le FBI, le message des forces de l'ordre a été remplacé par une autre missive des criminels qui prétendent avoir «non évalué» la page.et l'a ramené sous leur contrôle.Le message agressif d'ALPHV a dit que

Peu de temps après que le site Web du Gang de Ransomware Gang \\ ait été remplacé par un Splashpage annonçant qu'elle avait été saisie par le FBI, le message des forces de l'ordre a été remplacé par une autre missive des criminels qui prétendent avoir «non évalué» la page.et l'a ramené sous leur contrôle.Le message agressif d'ALPHV a dit que

Shortly after the AlphV/Blackcat ransomware gang\'s website was replaced on Tuesday by a splashpage announcing it had been seized by the FBI, the law enforcement message was itself replaced by another missive from the criminals claiming to have “unseized” the page and brought it back under their control. The aggressive message from AlphV said that

Shortly after the AlphV/Blackcat ransomware gang\'s website was replaced on Tuesday by a splashpage announcing it had been seized by the FBI, the law enforcement message was itself replaced by another missive from the criminals claiming to have “unseized” the page and brought it back under their control. The aggressive message from AlphV said that |

Ransomware | ★★★ | ||

| 2023-12-20 13:00:00 | Blackcat Rises: un tristement célèbre gang de ransomware défie les forces de l'ordre BlackCat Rises: Infamous Ransomware Gang Defies Law Enforcement (lien direct) |

Ransomware Blackcat revintafaces après la tentative de retrait du FBI, défiant le retrait des forces de l'ordre

BlackCat ransomware resurfaces after FBI takedown attempt, defying law enforcement takedown |

Ransomware | ★★★ | ||

| 2023-12-20 10:21:32 | La violation des données du fournisseur de logiciels de santé a un impact sur 2,7 millions Healthcare software provider data breach impacts 2.7 million (lien direct) |

ESO Solutions, un fournisseur de produits logiciels pour les organisations de soins de santé et les services d'incendie, a révélé que les données appartenant à 2,7 millions de patients ont été compromises à la suite d'une attaque de ransomware.[...]

ESO Solutions, a provider of software products for healthcare organizations and fire departments, disclosed that data belonging to 2.7 million patients has been compromised as a result of a ransomware attack. [...] |

Ransomware Data Breach | ★★ | ||

| 2023-12-20 09:50:39 | Le ministère américain de la Justice réprimande le groupe Ransomware AlphV / BlackCat ciblant l'infrastructure critique US Justice Department cracks down on ALPHV/Blackcat ransomware group targeting critical infrastructure (lien direct) |

Le ministère américain de la Justice a fait une annonce significative mardi concernant sa campagne de perturbation contre le ransomware BlackCat ...

The U.S. Justice Department made a significant announcement on Tuesday regarding its disruption campaign against the Blackcat ransomware... |

Ransomware | ★★ | ||

| 2023-12-19 23:45:00 | Feds Snarl Alphv / BlackCat Ransomware Feds Snarl ALPHV/BlackCat Ransomware Operation (lien direct) |

Le bavardage Web Dark indique que Spatted Spider a travaillé avec le FBI pour éliminer l'opération BlackCat / AlphV.

Dark Web chatter indicates that Scattered Spider worked with the FBI to take down the BlackCat/ALPHV operation. |

Ransomware | ★★ | ||

| 2023-12-19 22:49:43 | Le ransomware BlackCat augmente les ante après la perturbation du FBI BlackCat Ransomware Raises Ante After FBI Disruption (lien direct) |

Le Federal Bureau of Investigation (FBI) des États-Unis a révélé aujourd'hui qu'il infiltrait le deuxième gang de ransomware le plus prolifique du monde, un groupe criminel basé en Russie connu sous le nom d'ALPHV et BlackCat.Le FBI a déclaré avoir saisi le site Web de Darknet de Gang \\ et publié un outil de décryptage que des centaines de sociétés de victimes peuvent utiliser pour récupérer des systèmes.Pendant ce temps, Blackcat a répondu en "déclenchant" son site Darknet avec un message promettant des commissions de 90% pour les affiliés qui continuent de travailler avec le groupe de crimes et de la saison ouverte sur tout, des hôpitaux aux centrales nucléaires.

The U.S. Federal Bureau of Investigation (FBI) disclosed today that it infiltrated the world\'s second most prolific ransomware gang, a Russia-based criminal group known as ALPHV and BlackCat. The FBI said it seized the gang\'s darknet website, and released a decryption tool that hundreds of victim companies can use to recover systems. Meanwhile, BlackCat responded by briefly "unseizing" its darknet site with a message promising 90 percent commissions for affiliates who continue to work with the crime group, and open season on everything from hospitals to nuclear power plants. |

Ransomware Tool | ★★ | ||

| 2023-12-19 21:22:00 | Le FBI élimine les ransomwares BlackCat, publie un outil de décryptage gratuit FBI Takes Down BlackCat Ransomware, Releases Free Decryption Tool (lien direct) |

Le ministère américain de la Justice (DOJ) a officiellement & NBSP; annoncé & NBSP; la perturbation de l'opération de ransomware BlackCat et a publié un outil de décryptage que les victimes peuvent utiliser pour regagner l'accès aux fichiers verrouillés par le malware.

Des documents judiciaires montrent que le Federal Bureau of Investigation (FBI) des États-Unis a fait appel à une source humaine confidentielle (CHS) pour agir en tant qu'affilié pour le BlackCat et Gain

The U.S. Justice Department (DoJ) has officially announced the disruption of the BlackCat ransomware operation and released a decryption tool that victims can use to regain access to files locked by the malware. Court documents show that the U.S. Federal Bureau of Investigation (FBI) enlisted the help of a confidential human source (CHS) to act as an affiliate for the BlackCat and gain |

Ransomware Malware Tool | ★★★ | ||

| 2023-12-19 20:47:10 | #Hundredprees: Plain #StopRansomware: Play Ransomware (lien direct) |

#### Description

Depuis juin 2022, la pièce (également connue sous le nom de PlayCrypt) Ransomware Group a eu un impact sur un large éventail d'entreprises et d'infrastructures critiques en Amérique du Nord, en Amérique du Sud et en Europe.En octobre 2023, le FBI était au courant d'environ 300 entités touchées qui auraient été exploitées par les acteurs du ransomware.

En Australie, le premier incident de ransomware de jeu a été observé en avril 2023, et plus récemment en novembre 2023.

Le groupe Ransomware est présumé être un groupe fermé, conçu pour «garantir le secret des offres», selon une déclaration du site Web de fuite de données du groupe \\.Les acteurs de ransomwares de jeu utilisent un modèle à double expression, chiffrant les systèmes après exfiltration de données.Les billets de rançon n'incluent pas une première demande de rançon ou des instructions de paiement, les victimes sont plutôt invitées à contacter les acteurs de la menace par e-mail.

#### URL de référence (s)

1. https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-352a

#### Date de publication

11 décembre 2023

#### Auteurs)

Cisa

#### Description Since June 2022, the Play (also known as Playcrypt) ransomware group has impacted a wide range of businesses and critical infrastructure in North America, South America, and Europe. As of October 2023, the FBI was aware of approximately 300 affected entities allegedly exploited by the ransomware actors. In Australia, the first Play ransomware incident was observed in April 2023, and most recently in November 2023. The Play ransomware group is presumed to be a closed group, designed to “guarantee the secrecy of deals,” according to a statement on the group\'s data leak website. Play ransomware actors employ a double-extortion model, encrypting systems after exfiltrating data. Ransom notes do not include an initial ransom demand or payment instructions, rather, victims are instructed to contact the threat actors via email. #### Reference URL(s) 1. https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-352a #### Publication Date December 11, 2023 #### Author(s) CISA |

Ransomware Threat | ★★ | ||

| 2023-12-19 20:46:00 | Dans les coulisses de l'empire du ransomware de Matveev \\: tactique et équipe Behind the Scenes of Matveev\\'s Ransomware Empire: Tactics and Team (lien direct) |

Les chercheurs en cybersécurité ont mis en lumière le fonctionnement intérieur de l'opération de ransomware dirigée par Mikhail Pavlovich Matveev, un ressortissant russe qui était & nbsp; inculpé par le gouvernement américain et NBSP; plus tôt cette année pour son rôle présumé dans le lancement de milliers d'attaques à travers le monde.

Matveev, qui réside à Saint-Pétersbourg et est connu des alias Wazawaka, M1X, Boriselcin, Uhodiransomwar,

Cybersecurity researchers have shed light on the inner workings of the ransomware operation led by Mikhail Pavlovich Matveev, a Russian national who was indicted by the U.S. government earlier this year for his alleged role in launching thousands of attacks across the world. Matveev, who resides in Saint Petersburg and is known by the aliases Wazawaka, m1x, Boriselcin, Uhodiransomwar, |

Ransomware | ★★★ | ||

| 2023-12-19 19:20:34 | Le FBI saisit le site Web de la fuite Alphv.Quelques heures plus tard, le gang de ransomware le prétend \\ 'non secrète \\' FBI seizes ALPHV leak website. Hours later, ransomware gang claims it \\'unseized\\' it (lien direct) |

> Les forces de l'ordre ont saisi les sites Web du célèbre groupe russophone avant que les criminels ne disent qu'ils l'ont saisi.

>Law enforcement seized the websites of the notorious Russian-speaking group before the criminals say they seized it back. |

Ransomware | ★★ | ||

| 2023-12-19 15:09:34 | Le FBI saisi le site du hacker BlackCat / ALPHV (lien direct) | [INFO ZATAZ] - Le FBI frappe un coup majeur contre AlphV/Blackcat Ransomware : saisie du site darknet et coordination internationale.... | Ransomware | ★★★ | ||

| 2023-12-19 15:00:00 | Le mandat du FBI révèle \\ 'source confidentielle \\' a aidé le ransomware Alphv / Blackcat FBI warrant reveals \\'confidential source\\' helped AlphV/Blackcat ransomware takedown (lien direct) |

Un mandat de perquisition du FBI non scellé mardi dans le district sud de la Floride a révélé que le FBI avait l'aide d'une «source humaine confidentielle» pour pénétrer le réseau de Ransomware Gang \\ de Ransomware Gang.Les sites Web DarkNet ciblés utilisés par les cybercriminels étaient remplacé par une page d'éclaboussure mardi, annonçant qu'ils avaient été saisisDans le cadre d'un international coordonné

Un mandat de perquisition du FBI non scellé mardi dans le district sud de la Floride a révélé que le FBI avait l'aide d'une «source humaine confidentielle» pour pénétrer le réseau de Ransomware Gang \\ de Ransomware Gang.Les sites Web DarkNet ciblés utilisés par les cybercriminels étaient remplacé par une page d'éclaboussure mardi, annonçant qu'ils avaient été saisisDans le cadre d'un international coordonné

An FBI search warrant unsealed Tuesday in the Southern District of Florida revealed that the FBI had help from a “confidential human source” in penetrating the AlphV/Blackcat ransomware gang\'s network. Targeted darknet websites used by the cybercriminals were replaced by a splashpage on Tuesday, announcing they had been seized as part of a coordinated international

An FBI search warrant unsealed Tuesday in the Southern District of Florida revealed that the FBI had help from a “confidential human source” in penetrating the AlphV/Blackcat ransomware gang\'s network. Targeted darknet websites used by the cybercriminals were replaced by a splashpage on Tuesday, announcing they had been seized as part of a coordinated international |

Ransomware | ★★★ | ||

| 2023-12-19 14:32:53 | FBI: Ransomware AlphV a récolté 300 millions de dollars de plus de 1 000 victimes FBI: ALPHV ransomware raked in $300 million from over 1,000 victims (lien direct) |

Le gang de ransomware AlphV / BlackCat a effectué plus de 300 millions de dollars en paiements de rançon de plus de 1 000 victimes à travers le monde en septembre 2023, selon le Federal Bureau of Investigation (FBI).[...]

The ALPHV/BlackCat ransomware gang has made over $300 million in ransom payments from more than 1,000 victims worldwide as of September 2023, according to the Federal Bureau of Investigation (FBI). [...] |

Ransomware | ★★ | ||

| 2023-12-19 14:00:00 | Les États-Unis et l'Australie mettent en garde contre la menace des ransomwares de jeu US and Australia Warn of Play Ransomware Threat (lien direct) |

Un avis conjoint des agences gouvernementales américaines et australiennes exhorte les organisations à se protéger contre les tactiques du groupe de jeux

A joint advisory by US and Australian government agencies urges organizations to protect themselves against Play group\'s tactics |

Ransomware Threat | ★★★ | ||

| 2023-12-19 13:52:51 | Le FBI saisit le domaine Web Dark de Blackcat & # 8211;Ransomware alphv FBI Seizes Dark Web Domain of Blackcat – ALPHV Ransomware (lien direct) |

> Par waqas

Mais le gang est peut-être déjà de retour avec un nouveau domaine.

Ceci est un article de HackRead.com Lire la publication originale: Le FBI saisit le domaine Web Dark de Blackcat & # 8211;Ransomware alphv

>By Waqas But the gang may already be back with a new domain. This is a post from HackRead.com Read the original post: FBI Seizes Dark Web Domain of Blackcat – ALPHV Ransomware |

Ransomware | ★★★ | ||

| 2023-12-19 13:16:00 | Le FBI publie un avis de retrait sur le site Web de Alphv Ransomware Group \\ FBI posts takedown notice on AlphV ransomware group\\'s website (lien direct) |

Le site Web Darknet du gang de ransomware Alphv / BlackCat a été remplacé par une page d'éclaboussure mardi annonçant qu'elle avait été saisie par le FBI.Les détails de l'opération ne sont pas encore publics.Le démontage suit plus d'une semaine de spéculations concernant les mesures potentielles d'application de la loi après que le site des criminels \\ 'est devenu inaccessible plus tôt ce mois-ci.Bien que

Le site Web Darknet du gang de ransomware Alphv / BlackCat a été remplacé par une page d'éclaboussure mardi annonçant qu'elle avait été saisie par le FBI.Les détails de l'opération ne sont pas encore publics.Le démontage suit plus d'une semaine de spéculations concernant les mesures potentielles d'application de la loi après que le site des criminels \\ 'est devenu inaccessible plus tôt ce mois-ci.Bien que

The darknet website of the AlphV/Blackcat ransomware gang was replaced by a splashpage on Tuesday announcing it had been seized by the FBI. Details of the operation are not yet public. The takedown follows more than a week of speculation regarding potential law enforcement action after the criminals\' site became inaccessible earlier this month. Although

The darknet website of the AlphV/Blackcat ransomware gang was replaced by a splashpage on Tuesday announcing it had been seized by the FBI. Details of the operation are not yet public. The takedown follows more than a week of speculation regarding potential law enforcement action after the criminals\' site became inaccessible earlier this month. Although |

Ransomware | ★★★ | ||

| 2023-12-19 11:12:00 | Le ransomware de jeu à double expression frappe 300 organisations dans le monde Double-Extortion Play Ransomware Strikes 300 Organizations Worldwide (lien direct) |

On estime que les acteurs de la menace derrière le ransomware de jeu auraient eu un impact sur environ 300 entités en octobre 2023, selon un nouvel avis de cybersécurité conjoint d'Australie et des États-Unis.

"Les acteurs de ransomwares de jeu utilisent un modèle à double expression, cryptant des systèmes après exfiltration de données et ont eu un impact sur un large éventail d'entreprises et d'organisations d'infrastructure critiques dans le Nord

The threat actors behind the Play ransomware are estimated to have impacted approximately 300 entities as of October 2023, according to a new joint cybersecurity advisory from Australia and the U.S. "Play ransomware actors employ a double-extortion model, encrypting systems after exfiltrating data and have impacted a wide range of businesses and critical infrastructure organizations in North |

Ransomware Threat | ★★★ | ||

| 2023-12-19 08:38:10 | FBI, CISA, TSA publie avertissement consultatif de la menace globale de ransomware à l'aide de tactiques à double extorsion FBI, CISA, ASD issue advisory warning of Play ransomware global threat using double extortion tactics (lien direct) |

> Le Federal Bureau of Investigation (FBI), l'Agence de sécurité de la cybersécurité et des infrastructures (CISA) et la Direction des signaux australiens \\ 's ...

>The U.S. Federal Bureau of Investigation (FBI), Cybersecurity and Infrastructure Security Agency (CISA), and the Australian Signals Directorate\'s... |

Ransomware Threat | ★★★ | ||

| 2023-12-19 01:22:36 | La vulnérabilité Apache ActiveMQ (CVE-2023-46604) étant en permanence exploitée dans les attaques Apache ActiveMQ Vulnerability (CVE-2023-46604) Continuously Being Exploited in Attacks (lien direct) |

En novembre 2023, Ahnlab Security Emergency Response Center (ASEC) a publié un article de blog intitulé & # 8220;Circonstances du groupe Andariel exploitant une vulnérabilité Apache ActiveMQ (CVE-2023-46604) & # 8221;[1] qui a couvert les cas du groupe de menaces Andariel exploitant la vulnérabilité CVE-2023-46604 pour installer des logiciels malveillants.Ce message a non seulement couvert les cas d'attaque du groupe Andariel, mais aussi ceux de Hellokitty Ransomware, de Cobalt Strike et Metasploit Meterpreter.Depuis lors, la vulnérabilité Apache ActiveMQ (CVE-2023-46604) a continué à être exploitée par divers acteurs de menace.Ce ...

In November 2023, AhnLab Security Emergency response Center (ASEC) published a blog post titled “Circumstances of the Andariel Group Exploiting an Apache ActiveMQ Vulnerability (CVE-2023-46604)” [1] which covered cases of the Andariel threat group exploiting the CVE-2023-46604 vulnerability to install malware. This post not only covered attack cases of the Andariel group but also those of HelloKitty Ransomware, Cobalt Strike, and Metasploit Meterpreter. Since then, the Apache ActiveMQ vulnerability (CVE-2023-46604) has continued to be exploited by various threat actors. This... |

Ransomware Malware Vulnerability Threat | ★★★ | ||

| 2023-12-18 21:30:00 | FBI: Play Ransomware Gang a attaqué 300 orgs depuis 2022 FBI: Play ransomware gang has attacked 300 orgs since 2022 (lien direct) |

Le gang de ransomware derrière plusieurs attaques dévastatrices contre les grandes villes américaines aurait lancé plus de 300 incidents réussis depuis juin 2022, selon des responsables de la cybersécurité aux États-Unis et en Australie.Le FBI a rejoint la Cybersecurity and Infrastructure Security Agency (CISA) et l'Australian Cyber Security Center dans la publication d'un avis sur la [pièce

Le gang de ransomware derrière plusieurs attaques dévastatrices contre les grandes villes américaines aurait lancé plus de 300 incidents réussis depuis juin 2022, selon des responsables de la cybersécurité aux États-Unis et en Australie.Le FBI a rejoint la Cybersecurity and Infrastructure Security Agency (CISA) et l'Australian Cyber Security Center dans la publication d'un avis sur la [pièce

The ransomware gang behind several devastating attacks on major American cities has allegedly launched more than 300 successful incidents since June 2022, according to cybersecurity officials in the United States and Australia. The FBI joined the Cybersecurity and Infrastructure Security Agency (CISA) and the Australian Cyber Security Centre in publishing an advisory about the [Play

The ransomware gang behind several devastating attacks on major American cities has allegedly launched more than 300 successful incidents since June 2022, according to cybersecurity officials in the United States and Australia. The FBI joined the Cybersecurity and Infrastructure Security Agency (CISA) and the Australian Cyber Security Centre in publishing an advisory about the [Play |

Ransomware | ★★ | ||

| 2023-12-18 19:30:00 | Opérateur de verrouillage présumé pour faire face à de nouvelles accusations de cybercriminalité au Canada Alleged LockBit operator to face new cybercrime charges in Canada (lien direct) |

Un homme confronté à l'extradition vers les États-Unis pour son rôle présumé en tant qu'administrateur de ransomwares de verrouillage est contre de nouvelles accusations de cybercriminalité en Ontario.Mikhail Vasiliev, un double national canadien-russe de 33 ans, était Arressé pour la première fois en octobre 2022 à son domicile de Bradford, en Ontario

Un homme confronté à l'extradition vers les États-Unis pour son rôle présumé en tant qu'administrateur de ransomwares de verrouillage est contre de nouvelles accusations de cybercriminalité en Ontario.Mikhail Vasiliev, un double national canadien-russe de 33 ans, était Arressé pour la première fois en octobre 2022 à son domicile de Bradford, en Ontario

A man facing extradition to the United States for his alleged role as a LockBit ransomware administrator is up against new cybercrime charges in Ontario. Mikhail Vasiliev, a 33-year-old Canadian-Russian dual national, was first arrested in October 2022 at his home in Bradford, Ontario as part of an international operation involving European, American and Canadian

A man facing extradition to the United States for his alleged role as a LockBit ransomware administrator is up against new cybercrime charges in Ontario. Mikhail Vasiliev, a 33-year-old Canadian-Russian dual national, was first arrested in October 2022 at his home in Bradford, Ontario as part of an international operation involving European, American and Canadian |

Ransomware | ★★ | ||

| 2023-12-18 16:13:40 | 71% des entreprises ont été victimes d\'un ransomware, votre entreprise doit-elle s\'inquiéter ? (lien direct) | 71% des entreprises ont été victimes d'un ransomware, votre entreprise doit-elle s'inquiéter ? Check Point partage quelques rappels clés pour se prémunir des dégâts causés par les ransomwares. - Points de Vue | Ransomware Studies | ★★★ | ||

| 2023-12-18 15:31:20 | VF Corp perturbé par la cyberattaque, les opérations en ligne affectées VF Corp Disrupted by Cyberattack, Online Operations Impacted (lien direct) |

> VF Corporation (NYSE: VFC), qui possède et exploite certaines des plus grandes marques de vêtements et de chaussures, a été frappée par une attaque de ransomware qui comprenait le vol de données d'entreprise et personnelles sensibles.

>VF Corporation (NYSE: VFC), which owns and operates some of the biggest apparel and footwear brands, has been hit by a ransomware attack that included the theft of sensitive corporate and personal data. |

Ransomware | ★★★ |

To see everything:

Our RSS (filtrered)