What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-03-06 20:33:00 | Arnaque de sortie: Blackcat Ransomware Group disparaît après un paiement de 22 millions de dollars Exit Scam: BlackCat Ransomware Group Vanishes After $22 Million Payout (lien direct) |

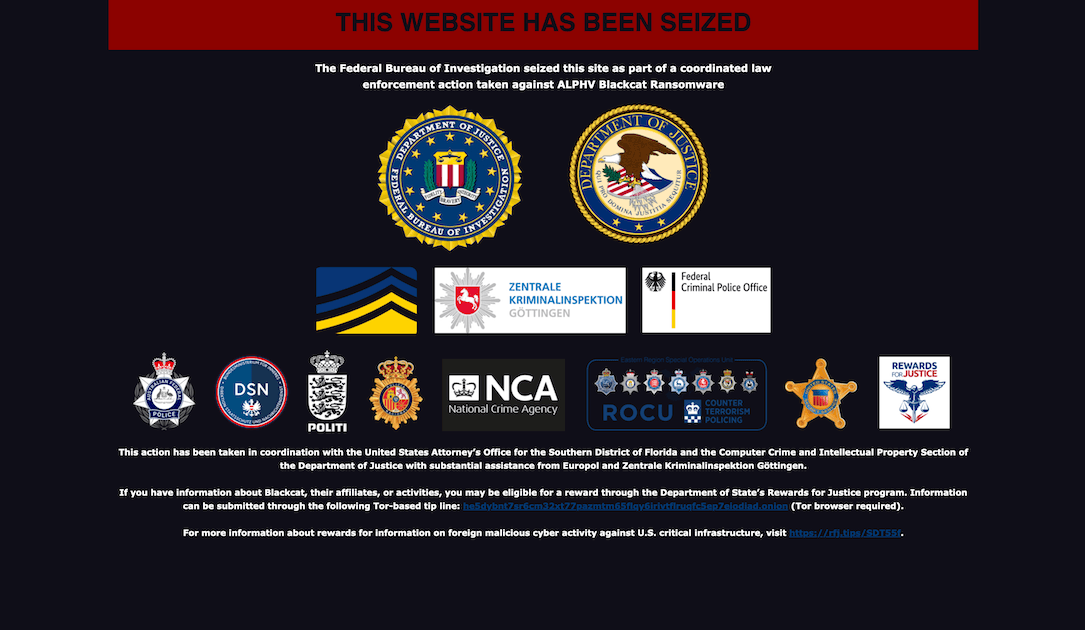

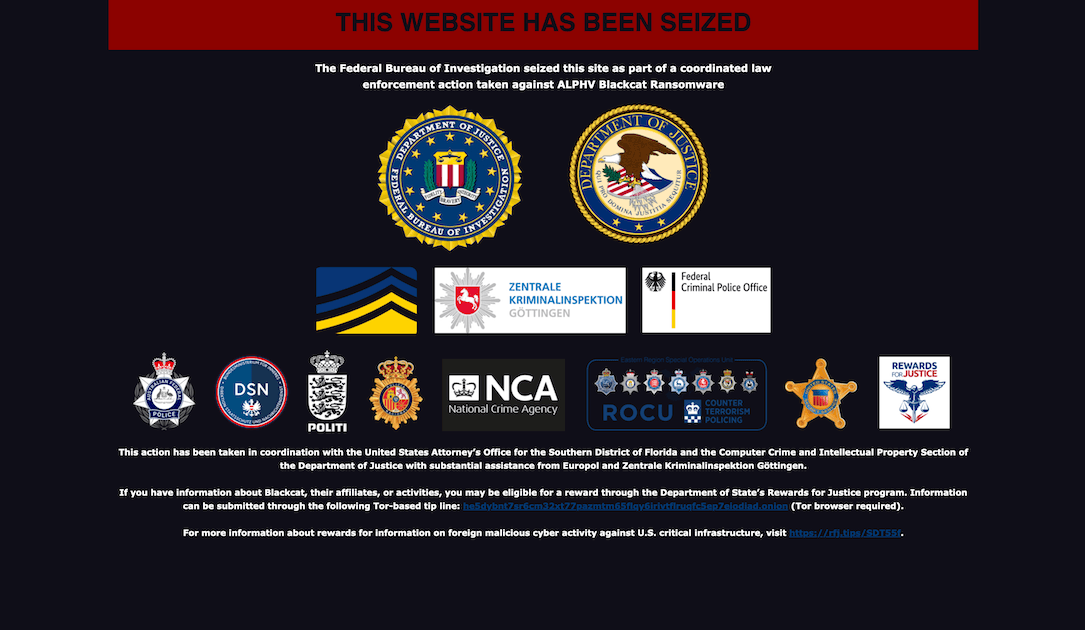

Les acteurs de la menace derrière le & nbsp; BlackCat Ransomware & NBSP; ont fermé leur site Web Darknet et ont probablement tiré une arnaque de sortie après avoir téléchargé une bannière de crise d'application de la loi.

"Alphv / Blackcat n'a pas été saisi. Ils sont de sortie en escroquerie leurs sociétés affiliées", a déclaré le chercheur en sécurité Fabian Wosar & NBSP;"Il est manifestement évident lorsque vous vérifiez le code source du nouvel avis de retrait."

"Là

The threat actors behind the BlackCat ransomware have shut down their darknet website and likely pulled an exit scam after uploading a bogus law enforcement seizure banner. "ALPHV/BlackCat did not get seized. They are exit scamming their affiliates," security researcher Fabian Wosar said. "It is blatantly obvious when you check the source code of the new takedown notice." "There |

Ransomware Threat Legislation | ★★★★ | ||

| 2024-03-06 18:18:28 | Fidelity customers\\' financial info feared stolen in suspected ransomware attack (lien direct) | Le géant de l'assurance blâme Infosys, Lockbit Credits Credit Les criminels ont probablement volé près de 30 000 clients d'assurance-vie de fidélité \\ 'Informations personnelles et financières - y compris les numéros de compte bancaire et de routage, les numéros de carte de crédit et la sécurité ou la sécuritéCodes d'accès - après avoir pénétré dans les systèmes informatiques Infosys \\ 'à l'automne…

Insurance giant blames Infosys, LockBit claims credit Criminals have probably stolen nearly 30,000 Fidelity Investments Life Insurance customers\' personal and financial information - including bank account and routing numbers, credit card numbers and security or access codes - after breaking into Infosys\' IT systems in the fall.… |

Ransomware | ★★ | ||

| 2024-03-06 18:11:17 | Europol, DOJ, NCA nie la participation dans la récente fermeture alphv / blackcat \\ '\\' Europol, DOJ, NCA deny involvement in recent AlphV/BlackCat \\'shutdown\\' (lien direct) |

Plusieurs des organismes d'application de la loi impliqués dans le retrait de l'un des groupes de ransomware les plus prolifiques ont nié la participation à un nouvel avis publié sur le site de fuite du gang - ajoutant du poids derrière des rumeurs d'experts et de cybercriminels que le groupe tentait de transportersur une arnaque de sortie élaborée.Le ministère américain de la Justice,

Plusieurs des organismes d'application de la loi impliqués dans le retrait de l'un des groupes de ransomware les plus prolifiques ont nié la participation à un nouvel avis publié sur le site de fuite du gang - ajoutant du poids derrière des rumeurs d'experts et de cybercriminels que le groupe tentait de transportersur une arnaque de sortie élaborée.Le ministère américain de la Justice,

Several of the law enforcement agencies involved in the takedown of one of the most prolific ransomware groups denied involvement in a new notice posted to the gang\'s leak site - adding weight behind rumors from experts and cybercriminals that the group was attempting to carry out an elaborate exit scam. The U.S. Justice Department,

Several of the law enforcement agencies involved in the takedown of one of the most prolific ransomware groups denied involvement in a new notice posted to the gang\'s leak site - adding weight behind rumors from experts and cybercriminals that the group was attempting to carry out an elaborate exit scam. The U.S. Justice Department, |

Ransomware Legislation | ★★★★ | ||

| 2024-03-06 15:21:19 | Anatomie d'une attaque Blackcat à travers les yeux de la réponse aux incidents Anatomy of a BlackCat Attack Through the Eyes of Incident Response (lien direct) |

> Les experts de la réponse aux incidents de Sygnia fournissent un souffle détaillé par coup d'une attaque de ransomware Blackcat et partagent des conseils pour la survie.

>Incident response experts at Sygnia provide a detailed blow-by-blow of a BlackCat ransomware attack and share tips for survival. |

Ransomware Technical | ★★★★ | ||

| 2024-03-06 14:40:33 | Capita dit que la cyberattaque a contribué à une perte annuelle de plus de & livre; 106 millions Capita says cyberattack contributed to annual loss of more than £106 million (lien direct) |

Capita, la société britannique d'externalisation frappée par une attaque de ransomware en mars dernier, a rapporté avoir perdu plus que & Pound; 106,6 millions (135,5 millions de dollars) au cours de la dernière année - dont environ un quart a été directement causé par l'incident.L'entreprise avait initialement Il s'attendait à ce qu'il s'attendait à

Capita, la société britannique d'externalisation frappée par une attaque de ransomware en mars dernier, a rapporté avoir perdu plus que & Pound; 106,6 millions (135,5 millions de dollars) au cours de la dernière année - dont environ un quart a été directement causé par l'incident.L'entreprise avait initialement Il s'attendait à ce qu'il s'attendait à

Capita, the British outsourcing company hit by a ransomware attack last March, has reported losing more than £106.6 million ($135.5 million) over the last year - roughly a quarter of which was directly caused by the incident. The company had initially said it expected the incident to cost up to £20 million ($25.4 million) to

Capita, the British outsourcing company hit by a ransomware attack last March, has reported losing more than £106.6 million ($135.5 million) over the last year - roughly a quarter of which was directly caused by the incident. The company had initially said it expected the incident to cost up to £20 million ($25.4 million) to |

Ransomware | ★★★ | ||

| 2024-03-06 14:12:15 | Démantèlement Lockbit - Quel impact sur le marché du ransomware ? (lien direct) | Démantèlement Lockbit - Quel impact sur le marché du ransomware ? Fabio Costa, ingénieur en cybersécurité chez Akamai - Malwares | Ransomware | ★★ | ||

| 2024-03-06 13:15:13 | Duvel dit qu'il a "plus qu'assez" de bière après une attaque de ransomware Duvel says it has "more than enough" beer after ransomware attack (lien direct) |

La brasserie de Duvel Moortgat a été frappée par une attaque de ransomware tard hier soir, mettant en garde la production de bière dans les installations d'embouteillage de la société [...]

Duvel Moortgat Brewery was hit by a ransomware attack late last night, bringing to a halt the beer production in the company\'s bottling facilities [...] |

Ransomware Industrial | ★★★★ | ||

| 2024-03-06 12:41:00 | Alerte: GhostSec et Stormous Lancent les attaques du ransomware conjointe dans plus de 15 pays Alert: GhostSec and Stormous Launch Joint Ransomware Attacks in Over 15 Countries (lien direct) |

Le groupe de cybercrimes appelé Ghostsec a été lié à une variante Golang d'une famille de ransomwares appelée & nbsp; Ghostlocker.

«Les groupes de ransomware de TheghostSec et Stormous mènent conjointement des attaques de ransomwares à double extorsion contre diverses verticales commerciales dans plusieurs pays», le chercheur de Cisco Talos Chetan Raghuprasad & Nbsp; a déclaré & nbsp; dans un rapport partagé avec le Hacker News.

«Ghostlocker et

The cybercrime group called GhostSec has been linked to a Golang variant of a ransomware family called GhostLocker. “TheGhostSec and Stormous ransomware groups are jointly conducting double extortion ransomware attacks on various business verticals in multiple countries,” Cisco Talos researcher Chetan Raghuprasad said in a report shared with The Hacker News. “GhostLocker and |

Ransomware | ★★★ | ||

| 2024-03-06 11:25:48 | Gang de ransomware Blackcat soupçonné de tirer une arnaque de sortie BlackCat Ransomware Gang Suspected of Pulling Exit Scam (lien direct) |

> Le Blackcat Ransomware Gang annonce la fermeture alors qu'un affilié accuse le vol de 22 millions de dollars de rançon.

>The BlackCat ransomware gang announces shutdown as an affiliate accuses theft of $22 million ransom payment. |

Ransomware | ★★ | ||

| 2024-03-06 01:05:06 | Faits saillants hebdomadaires d'osint, 4 mars 2024 Weekly OSINT Highlights, 4 March 2024 (lien direct) |

## Weekly OSINT Highlights, 4 March 2024 Ransomware loomed large in cyber security research news this week, with our curated OSINT featuring research on Abyss Locker, BlackCat, and Phobos. Phishing attacks, information stealers, and spyware are also in the mix, highlighting the notable diversity in the cyber threat landscape. The OSINT reporting this week showcases the evolving tactics of threat actors, with operators increasingly employing multifaceted strategies across different operating systems. Further, the targets of these attacks span a wide range, from civil society figures targeted by spyware in the Middle East and North Africa to state and local governments victimized by ransomware. The prevalence of attacks on sectors like healthcare underscores the significant impact on critical infrastructure and the potential for substantial financial gain through ransom payments. 1. [**Abyss Locker Ransomware Evolution and Tactics**](https://ti.defender.microsoft.com/articles/fc80abff): Abyss Locker ransomware, derived from HelloKitty, exfiltrates victim data before encryption and targets Windows systems, with a subsequent Linux variant observed. Its capabilities include deleting backups and employing different tactics for virtual machines, indicating a growing sophistication in ransomware attacks. 2. [**ALPHV Blackcat Ransomware-as-a-Service (RaaS)**:](https://ti.defender.microsoft.com/articles/b85e83eb) The FBI and CISA warn of ALPHV Blackcat RaaS, which targets multiple sectors, particularly healthcare. Recent updates to ALPHV Blackcat include improved defense evasion, encryption capabilities for Windows and Linux, reflecting the increasing sophistication in ransomware operations. 3. [**Phobos RaaS Model**](https://ti.defender.microsoft.com/articles/ad1bfcb4): Phobos ransomware, operating as a RaaS model, frequently targets state and local governments. Its use of accessible open-source tools enhances its popularity among threat actors, emphasizing the ease of deployment and customization for various environments. 4. [**TimbreStealer Phishing Campaign**](https://ti.defender.microsoft.com/articles/b61544ba): Talos identifies a phishing campaign distributing TimbreStealer, an information stealer disguised as Mexican tax-related themes. The threat actor was previously associated with banking trojans, underscoring the adaptability and persistence of malicious actors. 5. [**Nood RAT Malware Features and Stealth**](https://ti.defender.microsoft.com/articles/cc509147): ASEC uncovers Nood RAT, a Linux-based variant of Gh0st RAT, equipped with encryption and disguised as legitimate software. The malware\'s flexibility in binary creation and process naming underscores the threat actor\'s intent to evade detection and carry out malicious activities with sophistication. 6. [**Predator Spyware Infrastructure and Targeting**](https://ti.defender.microsoft.com/articles/7287eb1b): The Insikt Group\'s discovery highlights the widespread use of Predator spyware, primarily targeting journalists, politicians, and activists in various countries. Despite its purported use for counterterrorism and law enforcement, Predator is employed by threat actors outside these contexts, posing significant privacy and safety risks. ## Learn More For the latest security research from the Microsoft Threat Intelligence community, check out the Microsoft Threat Intelligence Blog: [https://aka.ms/threatintelblog](https://aka.ms/threatintelblog) and the following blog posts: - [Ransomware as a service: Understanding the cybercrime gig economy and how to protect yourself](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/?ocid=magicti_ta_blog#defending-against-ransomware) Microsoft customers can use the following reports in Microsoft Defender Threat Intelligence to get the most up-to-date information about the threat actor, malicious activity, and techniques discussed in this summary. The following | Ransomware Spam Malware Tool Threat Legislation Medical | ★★★★ | ||

| 2024-03-06 00:30:09 | L'oncle Sam intervient alors que Change Healthcare Ransomware fiasco crée le chaos Uncle Sam intervenes as Change Healthcare ransomware fiasco creates mayhem (lien direct) |

en tant que escrocs derrière l'attaque - probablement alphv / blackcat - simuler leur propre disparition Le gouvernement américain est intervenu pour aider les hôpitaux et autres fournisseurs de soins de santé touchés par l'infection au ransomware de santé du changement, offrant plus de détenteMedicare règne et exhortant un financement avancé aux fournisseurs.…

As the crooks behind the attack - probably ALPHV/BlackCat - fake their own demise The US government has stepped in to help hospitals and other healthcare providers affected by the Change Healthcare ransomware infection, offering more relaxed Medicare rules and urging advanced funding to providers.… |

Ransomware Medical | ★★★ | ||

| 2024-03-06 00:22:56 | Le groupe Ransomware Blackcat implose après un paiement apparent de 22 millions de dollars par changement de santé BlackCat Ransomware Group Implodes After Apparent $22M Payment by Change Healthcare (lien direct) |

Il y a des indications que le géant des soins de santé américain Change Healthcare a effectué un paiement d'extorsion de 22 millions de dollars au tristement célèbre groupe de ransomware BlackCat (alias "AlphV") alors que la société a du mal à ramener les services en ligne au milieu d'une cyberattaque qui a perturbé les services de médicaments sur ordonnance à l'échelle nationale pendant des semaines.Cependant, le cybercriminal qui prétend avoir donné à BlackCat un accès au réseau de changement \\ dit que le gang du crime les avait trompés de leur part de la rançon, et qu'ils ont toujours les données sensibles que le changement aurait payé le groupe pour détruire.Pendant ce temps, la divulgation de la filiale \\ semble avoir incité BlackCat à cesser entièrement les opérations.

There are indications that U.S. healthcare giant Change Healthcare has made a $22 million extortion payment to the infamous BlackCat ransomware group (a.k.a. "ALPHV") as the company struggles to bring services back online amid a cyberattack that has disrupted prescription drug services nationwide for weeks. However, the cybercriminal who claims to have given BlackCat access to Change\'s network says the crime gang cheated them out of their share of the ransom, and that they still have the sensitive data that Change reportedly paid the group to destroy. Meanwhile, the affiliate\'s disclosure appears to have prompted BlackCat to cease operations entirely. |

Ransomware Medical | ★★★ | ||

| 2024-03-05 21:30:37 | Rapport Découvre la vente massive des informations d'identification CHATGPT compromises Report Uncovers Massive Sale of Compromised ChatGPT Credentials (lien direct) |

> Par deeba ahmed

Le rapport Group-IB met en garde contre l'évolution des cyber-menaces, y compris les vulnérabilités de l'IA et du macOS et des attaques de ransomwares.

Ceci est un article de HackRead.com Lire le post original: Le rapport découvre une vente massive des informations d'identification CHATGPT compromises

>By Deeba Ahmed Group-IB Report Warns of Evolving Cyber Threats Including AI and macOS Vulnerabilities and Ransomware Attacks. This is a post from HackRead.com Read the original post: Report Uncovers Massive Sale of Compromised ChatGPT Credentials |

Ransomware Vulnerability | ChatGPT | ★★ | |

| 2024-03-05 20:49:07 | Groupe de ransomwares derrière le changement d'attaque de soins de santé devient sombre Ransomware group behind Change Healthcare attack goes dark (lien direct) |

> Alphv / Blackcat aurait reçu 22 millions de dollars de Change Healthcare avant de directement arnaquer ses affiliés avant un éventuel rebrand.

>ALPHV/BlackCat reportedly received $22 million from Change Healthcare before scamming its affiliates ahead of a possible rebrand. |

Ransomware Medical | ★★ | ||

| 2024-03-05 20:46:20 | Le fonctionnement conjoint des ransomwares et l'évolution de leur arsenal GhostSec\\'s Joint Ransomware Operation and Evolution of their Arsenal (lien direct) |

#### Description

Cisco Talos a observé une augmentation de GhostSec, des activités malveillantes d'un groupe de piratage depuis l'année dernière.

GhostSec, un groupe de piratage à motivation financière, a été observé menant des attaques de ransomwares à double extorsion contre diverses verticales commerciales dans plusieurs pays.Le groupe a évolué avec un nouveau Ransomware Ghostlocker 2.0, une variante Golang du Ransomware Ghostlocker.Les groupes GhostSec et Stormous Ransomware mènent conjointement ces attaques et ont lancé un nouveau programme Ransomware-as-a-Service (RAAS) STMX_GHOSTLOCKER, offrant diverses options pour leurs affiliés.Les groupes GhostSec et Stormous Ransomware ont conjointement mené des attaques de ransomware à double extorsion ciblant les victimes dans divers secteurs d'activité dans plusieurs pays.

Talos a également découvert deux nouveaux outils dans l'arsenal de GhostSec \\, le "GhostSec Deep Scan Tool" et "Ghostpresser", tous deux utilisés dans les attaques contre les sites Web GhostSec sont restés actifs depuis l'année dernière et ont mené plusieurs déni de-Service (DOS) attaque et aLes sites Web des victimes ont été retirées.

#### URL de référence (s)

1. https://blog.talosintelligence.com/ghostec-ghostlocker2-ransomware/

#### Date de publication

5 mars 2024

#### Auteurs)

Chetan Raghuprasad

#### Description Cisco Talos observed a surge in GhostSec, a hacking group\'s malicious activities since this past year. GhostSec, a financially motivated hacking group, has been observed conducting double extortion ransomware attacks on various business verticals in multiple countries. The group has evolved with a new GhostLocker 2.0 ransomware, a Golang variant of the GhostLocker ransomware. GhostSec and Stormous ransomware groups are jointly conducting these attacks and have started a new ransomware-as-a-service (RaaS) program STMX_GhostLocker, providing various options for their affiliates. GhostSec and Stormous ransomware groups have jointly conducted double extortion ransomware attacks targeting victims across various business verticals in multiple countries. Talos also discovered two new tools in GhostSec\'s arsenal, the "GhostSec Deep Scan tool" and "GhostPresser," both likely being used in the attacks against websites GhostSec has remained active since last year and has conducted several denial-of-service (DoS) attacks and has taken down victims\' websites. #### Reference URL(s) 1. https://blog.talosintelligence.com/ghostsec-ghostlocker2-ransomware/ #### Publication Date March 5, 2024 #### Author(s) Chetan Raghuprasad |

Ransomware Tool | ★★★ | ||

| 2024-03-05 20:00:39 | Félicitations à Check Point \\'s CPX Americas Partner Award Gainters Congratulating Check Point\\'s CPX Americas Partner Award Winners (lien direct) |

> 2023 a été l'année des attaques de méga ransomwares et des cybermenaces alimentées par l'IA avec 1 organisation sur 10 dans le monde en proie à des tentatives de ransomware.Nos partenaires étaient là pour soutenir et guider les clients au milieu du paysage des menaces croissantes et de nouvelles cyber-réglementations.Nous remercions tous nos partenaires pour leur dévouement continu à assurer la meilleure sécurité aux organisations de toutes tailles.Cette année, nous sommes fiers d'annoncer les prix des partenaires Amériques CPX suivants et de célébrer les gagnants: Americas Partner of the Year: Sayers Distributeur de l'année: licence en ligne GSI partenaire de l'année: DXC Technology Harmony Partner of the Year:Gotham [& # 8230;]

>2023 was the year of mega ransomware attacks and AI-fueled cyber threats with 1 in 10 organizations worldwide plagued by attempted ransomware attacks. Our partners were there to support and guide customers amidst the growing threat landscape and new cyber regulations. We thank all of our partners for their continued dedication to providing the best security to organizations of all sizes. This year, we\'re proud to announce the following CPX Americas Partner awards and celebrate the winners: Americas Partner of the Year: Sayers Distributor of the Year: Licensias OnLine GSI Partner of the Year: DXC Technology Harmony Partner of the Year: Gotham […] |

Ransomware Threat | ★★ | ||

| 2024-03-05 19:28:12 | Fidelity Clients \\ 'Informations financières craignant le volé dans une attaque de ransomware présumée Fidelity customers\\' financial info feared stolen in suspected ransomware attack (lien direct) |

Le géant de l'assurance blâme Infosys, Lockbit Credits Credit Les criminels ont probablement volé près de 30 000 clients d'assurance-vie de fidélité \\ 'Informations personnelles et financières - y compris les numéros de compte bancaire et de routage, les numéros de carte de crédit et la sécurité ou la sécuritéCodes d'accès - après avoir pénétré dans les systèmes informatiques Infosys \\ 'à l'automne…

Insurance giant blames Infosys, LockBit claims credit Criminals have probably stolen nearly 30,000 Fidelity Investments Life Insurance customers\' personal and financial information - including bank account and routing numbers, credit card numbers and security or access codes - after breaking into Infosys\' IT systems in the fall.… |

Ransomware | ★★ | ||

| 2024-03-05 19:03:47 | Rester en avance sur les acteurs de la menace à l'ère de l'IA Staying ahead of threat actors in the age of AI (lien direct) |

## Snapshot Over the last year, the speed, scale, and sophistication of attacks has increased alongside the rapid development and adoption of AI. Defenders are only beginning to recognize and apply the power of generative AI to shift the cybersecurity balance in their favor and keep ahead of adversaries. At the same time, it is also important for us to understand how AI can be potentially misused in the hands of threat actors. In collaboration with OpenAI, today we are publishing research on emerging threats in the age of AI, focusing on identified activity associated with known threat actors, including prompt-injections, attempted misuse of large language models (LLM), and fraud. Our analysis of the current use of LLM technology by threat actors revealed behaviors consistent with attackers using AI as another productivity tool on the offensive landscape. You can read OpenAI\'s blog on the research [here](https://openai.com/blog/disrupting-malicious-uses-of-ai-by-state-affiliated-threat-actors). Microsoft and OpenAI have not yet observed particularly novel or unique AI-enabled attack or abuse techniques resulting from threat actors\' usage of AI. However, Microsoft and our partners continue to study this landscape closely. The objective of Microsoft\'s partnership with OpenAI, including the release of this research, is to ensure the safe and responsible use of AI technologies like ChatGPT, upholding the highest standards of ethical application to protect the community from potential misuse. As part of this commitment, we have taken measures to disrupt assets and accounts associated with threat actors, improve the protection of OpenAI LLM technology and users from attack or abuse, and shape the guardrails and safety mechanisms around our models. In addition, we are also deeply committed to using generative AI to disrupt threat actors and leverage the power of new tools, including [Microsoft Copilot for Security](https://www.microsoft.com/security/business/ai-machine-learning/microsoft-security-copilot), to elevate defenders everywhere. ## Activity Overview ### **A principled approach to detecting and blocking threat actors** The progress of technology creates a demand for strong cybersecurity and safety measures. For example, the White House\'s Executive Order on AI requires rigorous safety testing and government supervision for AI systems that have major impacts on national and economic security or public health and safety. Our actions enhancing the safeguards of our AI models and partnering with our ecosystem on the safe creation, implementation, and use of these models align with the Executive Order\'s request for comprehensive AI safety and security standards. In line with Microsoft\'s leadership across AI and cybersecurity, today we are announcing principles shaping Microsoft\'s policy and actions mitigating the risks associated with the use of our AI tools and APIs by nation-state advanced persistent threats (APTs), advanced persistent manipulators (APMs), and cybercriminal syndicates we track. These principles include: - **Identification and action against malicious threat actors\' use:** Upon detection of the use of any Microsoft AI application programming interfaces (APIs), services, or systems by an identified malicious threat actor, including nation-state APT or APM, or the cybercrime syndicates we track, Microsoft will take appropriate action to disrupt their activities, such as disabling the accounts used, terminating services, or limiting access to resources. - **Notification to other AI service providers:** When we detect a threat actor\'s use of another service provider\'s AI, AI APIs, services, and/or systems, Microsoft will promptly notify the service provider and share relevant data. This enables the service provider to independently verify our findings and take action in accordance with their own policies. - **Collaboration with other stakeholders:** Microsoft will collaborate with other stakeholders to regularly exchange information a | Ransomware Malware Tool Vulnerability Threat Studies Medical Technical | APT 28 ChatGPT APT 4 | ★★ | |

| 2024-03-05 18:04:52 | Le groupe de ransomware RA à croissance rapide devient global Fast-Growing RA Ransomware Group Goes Global (lien direct) |

Le groupe de menaces en évolution rapide utilise des tactiques à fort impact qui incluent la manipulation de la politique de groupe pour déployer des charges utiles dans les environnements.

The rapidly evolving threat group uses high-impact tactics that include manipulating group policy to deploy payloads across environments. |

Ransomware Threat | ★★ | ||

| 2024-03-05 14:45:00 | Les serveurs ransomwares Alphv / Blackcat baissent ALPHV/BlackCat Ransomware Servers Go Down (lien direct) |

Les spéculations sur la plage de fermeture d'une arnaque de sortie potentielle à une initiative de changement de marque

Speculations about the shut down range from a potential exit scam to a rebranding initiative |

Ransomware | ★★★ | ||

| 2024-03-05 13:10:00 | Ghostlocker 2.0 hante les entreprises du Moyen-Orient, de l'Afrique et de l'ampli;Asie GhostLocker 2.0 Haunts Businesses Across Middle East, Africa & Asia (lien direct) |

Ransomware Cybercrime Gangs GhostSec et Stormous se sont associés à des attaques à double expression généralisées.

Ransomware cybercrime gangs GhostSec and Stormous have teamed up in widespread double-extortion attacks. |

Ransomware | ★★ | ||

| 2024-03-05 11:30:12 | Blackfog Février State of Ransomware Rapport Blackfog February State of Ransomware Report (lien direct) |

Blackfog Février State of Ransomware Report

-

rapports spéciaux

Blackfog February State of Ransomware Report - Special Reports |

Ransomware | ★★ | ||

| 2024-03-04 21:35:28 | Les services du comté de Fulton reviennent sur \\ 'Rolling Base \\' After Lockbit Attack Fulton County services coming back on \\'rolling basis\\' after LockBit attack (lien direct) |

Le comté de Fulton de Géorgie dit qu'il est en passe de restaurer de nombreux systèmes réduits par Une attaque de ransomware de janvier par le Gang Lockbit .Le comté a publié lundi une mise à jour de son site Web gouvernemental disant que sa plate-forme de facturation d'eau avait été restaurée, permettant aux résidents de effectuer des paiements en ligne.Les responsables du comté n'ont pas

Le comté de Fulton de Géorgie dit qu'il est en passe de restaurer de nombreux systèmes réduits par Une attaque de ransomware de janvier par le Gang Lockbit .Le comté a publié lundi une mise à jour de son site Web gouvernemental disant que sa plate-forme de facturation d'eau avait été restaurée, permettant aux résidents de effectuer des paiements en ligne.Les responsables du comté n'ont pas

Georgia\'s Fulton County says it is on its way to restoring many of the systems brought down by a January ransomware attack by the LockBit gang. The county posted an update to its government website on Monday saying its water billing platform has been restored, allowing residents to make online payments. County officials did not

Georgia\'s Fulton County says it is on its way to restoring many of the systems brought down by a January ransomware attack by the LockBit gang. The county posted an update to its government website on Monday saying its water billing platform has been restored, allowing residents to make online payments. County officials did not |

Ransomware | ★★★ | ||

| 2024-03-04 21:01:06 | Changer l'attaque des soins de santé Dernier: Alphv Sacs 22 millions de dollars en Bitcoin au milieu du drame d'affiliation Change Healthcare attack latest: ALPHV bags $22M in Bitcoin amid affiliate drama (lien direct) |

Aucun honneur parmi les voleurs? alphv / blackcat, le gang derrière le changement de cyberattaque de soins de santé, a reçu plus de 22 millions de dollars en bitcoin dans ce qui pourrait être un paiement de ransomware.…

No honor among thieves? ALPHV/BlackCat, the gang behind the Change Healthcare cyberattack, has received more than $22 million in Bitcoin in what might be a ransomware payment.… |

Ransomware Medical | ★★ | ||

| 2024-03-04 20:21:51 | Une nouvelle vague d'infections de Socgholish imite les plugins WordPress New Wave of SocGholish Infections Impersonates WordPress Plugins (lien direct) |

#### Description

Une nouvelle vague d'infections de logiciels malveillants SocGholish a été identifiée, ciblant les sites Web WordPress.La campagne malveillante tire parti d'un cadre de logiciel malveillant JavaScript qui est utilisé depuis au moins 2017. Le malware tente de inciter les utilisateurs sans méfiance à télécharger ce qui est en fait un Trojan (rat) d'accès à distance sur leurs ordinateurs, qui est souvent la première étape d'un ransomware à distanceinfection.Les sites infectés ont été compromis via des comptes d'administrateur WP-Admin piratés.

#### URL de référence (s)

1. https://blog.sucuri.net/2024/03/new-wave-of-socgholish-infections-impersonates-wordpress-plugins.html

#### Date de publication

1er mars 2024

#### Auteurs)

Ben Martin

#### Description A new wave of SocGholish malware infections has been identified, targeting WordPress websites. The malware campaign leverages a JavaScript malware framework that has been in use since at least 2017. The malware attempts to trick unsuspecting users into downloading what is actually a Remote Access Trojan (RAT) onto their computers, which is often the first stage in a ransomware infection. The infected sites were compromised through hacked wp-admin administrator accounts. #### Reference URL(s) 1. https://blog.sucuri.net/2024/03/new-wave-of-socgholish-infections-impersonates-wordpress-plugins.html #### Publication Date March 1, 2024 #### Author(s) Ben Martin |

Ransomware Malware | ★★ | ||

| 2024-03-04 17:41:48 | Les pirates derrière le changement d'attaque de ransomware de soins de santé viennent de recevoir un paiement de 22 millions de dollars Hackers Behind the Change Healthcare Ransomware Attack Just Received a $22 Million Payment (lien direct) |

La transaction, visible sur la blockchain de Bitcoin \\, suggère que la victime de l'une des pires attaques de ransomware depuis des années peut avoir payé une très grande rançon.

The transaction, visible on Bitcoin\'s blockchain, suggests the victim of one of the worst ransomware attacks in years may have paid a very large ransom. |

Ransomware Medical | ★★ | ||

| 2024-03-04 14:57:28 | Kaspersky présente son nouveau jeu vidéo immersif pour professionnels (lien direct) | Initiation aux attaques par ransomware : Kaspersky présente son nouveau jeu vidéo immersif pour professionnels - Produits | Ransomware | ★★ | ||

| 2024-03-04 13:59:28 | 4 mars & # 8211;Rapport de renseignement sur les menaces 4th March – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes de cyber-recherche pour la semaine du 4 mars, veuillez télécharger notre bulletin Threat_Intelligence.Les meilleures attaques et violations UnitedHealth Group ont confirmé que sa filiale avait été attaquée par le gang de ransomware Alphv.6 téraoctets de données ont été volés dans l'attaque et Change Healthcare, un intermédiaire crucial entre les pharmacies et les compagnies d'assurance, était [& # 8230;]

>For the latest discoveries in cyber research for the week of 4th March, please download our Threat_Intelligence Bulletin. TOP ATTACKS AND BREACHES UnitedHealth Group confirmed its subsidiary was attacked by the ALPHV ransomware gang. 6 terabytes of data were stolen in the attack, and Change Healthcare, a crucial intermediary between pharmacies and insurance companies, was […] |

Ransomware Threat Medical | ★★ | ||

| 2024-03-04 12:44:36 | Ransomware BlackCat désactive les serveurs au milieu de la réclamation qu'ils ont volé une rançon de 22 millions de dollars BlackCat ransomware turns off servers amid claim they stole $22 million ransom (lien direct) |

Le gang de ransomware AlphV / Blackcat a fermé ses serveurs au milieu des affirmations selon lesquelles ils ont arnaqué la filiale responsable de l'attaque contre Optum, l'opérateur de la plate-forme de santé Change, de 22 millions de dollars.[...]

The ALPHV/BlackCat ransomware gang has shut down its servers amid claims that they scammed the affiliate responsible for the attack on Optum, the operator of the Change Healthcare platform, of $22 million. [...] |

Ransomware Medical | ★★ | ||

| 2024-03-04 10:54:00 | Phobos Ransomware ciblant agressivement l'infrastructure critique américaine Phobos Ransomware Aggressively Targeting U.S. Critical Infrastructure (lien direct) |

Les agences de cybersécurité et de renseignement des États-Unis ont mis en garde contre & nbsp; phobos ransomware & nbsp; attaques ciblant le gouvernement et les entités d'infrastructure critiques, décrivant les diverses tactiques et techniques de menace que les acteurs ont adoptées pour déployer les logiciels malveillants de cryptage des fichiers.

«Structuré comme un modèle de ransomware en tant que service (RAAS), les acteurs de ransomware de Phobos ont ciblé des entités, notamment municipal et

U.S. cybersecurity and intelligence agencies have warned of Phobos ransomware attacks targeting government and critical infrastructure entities, outlining the various tactics and techniques the threat actors have adopted to deploy the file-encrypting malware. “Structured as a ransomware as a service (RaaS) model, Phobos ransomware actors have targeted entities including municipal and |

Ransomware Malware Threat | ★★ | ||

| 2024-03-04 06:00:36 | La chaîne d'attaque inhabituelle de TA577 \\ mène au vol de données NTLM TA577\\'s Unusual Attack Chain Leads to NTLM Data Theft (lien direct) |

Ce qui s'est passé Proofpoint a identifié l'acteur de menace cybercriminale notable TA577 en utilisant une nouvelle chaîne d'attaque pour démontrer un objectif inhabituellement observé: voler des informations d'authentification NT LAN Manager (NTLM).Cette activité peut être utilisée à des fins de collecte d'informations sensibles et pour permettre l'activité de suivi. Proofpoint a identifié au moins deux campagnes en tirant parti de la même technique pour voler des hachages NTLM les 26 et 27 février 2024. Les campagnes comprenaient des dizaines de milliers de messages ciblant des centaines d'organisations dans le monde.Les messages sont apparus sous forme de réponses aux e-mails précédents, appelés détournement de fil, et contenaient des pièces jointes HTML zippées. Exemple de message utilisant le détournement de thread contenant une pièce jointe zippée contenant un fichier HTML. Chaque pièce jointe .zip a un hachage de fichiers unique, et les HTML dans les fichiers compressés sont personnalisés pour être spécifiques pour chaque destinataire.Lorsqu'il est ouvert, le fichier HTML a déclenché une tentative de connexion système à un serveur de blocs de messages (SMB) via un actualisation Meta à un schéma de fichier URI se terminant par .txt.Autrement dit, le fichier contacterait automatiquement une ressource SMB externe appartenant à l'acteur de menace.ProofPoint n'a pas observé la livraison de logiciels malveillants de ces URL, mais les chercheurs évaluent à la grande confiance que l'objectif de Ta577 \\ est de capturer les paires de défi / réponse NTLMV2 du serveur SMB pour voler des hachages NTLM en fonction des caractéristiques de la chaîne d'attaque et des outils utilisés. Exemple HTML contenant l'URL (en commençant par «File: //») pointant vers la ressource SMB. Ces hachages pourraient être exploités pour la fissuration du mot de passe ou faciliter les attaques "pass-the-hash" en utilisant d'autres vulnérabilités au sein de l'organisation ciblée pour se déplacer latéralement dans un environnement touché.Les indications à l'appui de cette théorie comprennent des artefacts sur les serveurs SMB pointant vers l'utilisation de l'impaquette de boîte à outils open source pour l'attaque.L'utilisation d'Impacket sur le serveur SMB peut être identifiée par le défi du serveur NTLM par défaut "aaaaaaaaaaaaaaaaa" et le GUID par défaut observé dans le trafic.Ces pratiques sont rares dans les serveurs SMB standard. Capture de paquets observée (PCAP) de la campagne TA577. Toute tentative de connexion autorisée à ces serveurs SMB pourrait potentiellement compromettre les hachages NTLM, ainsi que la révélation d'autres informations sensibles telles que les noms d'ordinateurs, les noms de domaine et les noms d'utilisateur dans un texte clair. Il est à noter que TA577 a livré le HTML malveillant dans une archive zip pour générer un fichier local sur l'hôte.Si le schéma de fichiers URI était envoyé directement dans l'organisme de messagerie, l'attaque ne fonctionnerait pas sur les clients d'Outlook Mail patchés depuis juillet 2023. La désactivation de l'accès des clients à SMB n'atteint pas l'attaque, car le fichier doit tenter de s'authentifier auprès du serveur externe SMB ServerPour déterminer s'il doit utiliser l'accès des clients. Attribution TA577 est un acteur de menace de cybercriminalité éminent et l'un des principaux affiliés de QBOT avant la perturbation du botnet.Il est considéré comme un courtier d'accès initial (IAB) et Proofpoint a associé des campagnes TA577 avec des infections de ransomware de suivi, notamment Black Basta.Récemment, l'acteur favorise Pikabot comme charge utile initiale. Pourquoi est-ce important Proof Point observe généralement TA577 menant des attaques pour livrer des logiciels malveillants et n'a jamais observé cet acteur de menace démontrant la chaîne d'attaque utilisée pour voler des informations d'identification NTLM observées le 26 février.Récemment, TA577 a été observé pour fou | Ransomware Malware Tool Vulnerability Threat | ★★ | ||

| 2024-03-04 03:15:10 | La réclamation contestée de Lockbit \\ est une nouvelle rançon suggère qu'elle a été bien entravée LockBit\\'s contested claim of fresh ransom payment suggests it\\'s been well hobbled (lien direct) |

Aussi: CISA avertit que les atténuations ivanti vuln pourraient ne pas fonctionner, Saml Hijack n'a pas besoin d'adfJ'ai été occupé dans les dix jours qui ont suivi une opération internationale d'application de la loi ont abattu bon nombre de ses systèmes.Mais malgré sa posture, le gang aurait pu souffrir plus que ce qu'il a laissé.…

ALSO: CISA warns Ivanti vuln mitigations might not work, SAML hijack doesn\'t need ADFS, and crit vulns Infosec in brief The infamous LockBit ransomware gang has been busy in the ten days since an international law enforcement operation took down many of its systems. But despite its posturing, the gang might have suffered more than it\'s letting on.… |

Ransomware Legislation | ★★★ | ||

| 2024-03-04 00:00:00 | Le ransomware mondial à plusieurs étages utilise des tactiques anti-AV, exploite GPO Multistage RA World Ransomware Uses Anti-AV Tactics, Exploits GPO (lien direct) |

L'équipe de chasse aux micro-menaces tendance est tombée sur une attaque mondiale de RA impliquant des composants à plusieurs degrés conçus pour assurer un impact maximal.

The Trend Micro threat hunting team came across an RA World attack involving multistage components designed to ensure maximum impact. |

Ransomware Threat Prediction | ★★ | ||

| 2024-03-03 20:36:13 | Détails de conseil en cybersécurité aux États-Unis Les menaces de ransomware phobos pour le gouvernement et les secteurs d'infrastructure critiques US cybersecurity advisory details Phobos ransomware threats to government and critical infrastructure sectors (lien direct) |

U.S.Les agences ont publié un avis de cybersécurité qui décrit les tactiques, les techniques et les procédures (TTPS), ainsi que ...

U.S. agencies have released a cybersecurity advisory that outlines the tactics, techniques, and procedures (TTPs), as well as... |

Ransomware | ★★ | ||

| 2024-03-01 21:59:46 | Market d'ordonnance américain Hackstrung pendant 9 jours (jusqu'à présent) par une attaque de ransomware US prescription market hamstrung for 9 days (so far) by ransomware attack (lien direct) |

Les patients ayant du mal à obtenir des médicaments vitaux ont le groupe de criminalité AlphV à remercier.

Patients having trouble getting lifesaving meds have the AlphV crime group to thank. |

Ransomware | ★★ | ||

| 2024-03-01 21:57:35 | CISA avertit l'État, le gouvernement local des ransomwares de Phobos CISA warns state, local government about Phobos ransomware (lien direct) |

> Phobos est un ransomware "assez standard", a déclaré un expert, mais l'agence de sécurité de cybersécurité et d'infrastructure avertit qu'elle est en augmentation du gouvernement d'État et local.

>Phobos is "pretty standard" ransomware, one expert said, but the Cybersecurity and Infrastructure Security Agency warns that it\'s on the rise in state and local government. |

Ransomware | ★★ | ||

| 2024-03-01 21:36:55 | Le site Web Alphv descend au milieu des retombées croissantes de Change Healthcare Attack ALPHV website goes down amid growing fallout from Change Healthcare attack (lien direct) |

> Les prestataires médicaux subissent une pression financière et les patients sont confrontés à des défis dans le remplissage des ordonnances en raison de l'attaque des ransomwares.

>Medical providers are under financial pressure and patients are facing challenges in filling prescriptions due to the ransomware attack. |

Ransomware Medical | ★★★ | ||

| 2024-02-29 22:49:41 | FBI, CISA Release IOCs for Phobos Ransomware (lien direct) | Les acteurs de la menace utilisant les logiciels malveillants ont infecté des systèmes au sein du gouvernement, des soins de santé et d'autres organisations d'infrastructures critiques depuis au moins 2019.

Threat actors using the malware have infected systems within government, healthcare, and other critical infrastructure organizations since at least 2019. |

Ransomware Malware Threat | ★★★ | ||

| 2024-02-29 22:18:54 | Fulton County, les experts en sécurité appellent Lockbit \\'s Bluff Fulton County, Security Experts Call LockBit\\'s Bluff (lien direct) |

Le groupe Ransomware Lockbit a déclaré aux responsables du comté de Fulton, en Géorgie. Ils pouvaient s'attendre à voir leurs documents internes publiés en ligne ce matin à moins que le comté ne fasse une demande de rançon.Au lieu de cela, Lockbit a supprimé ce matin de l'inscription de Fulton County \\ de son site Web de honte de victime, affirmant que les responsables du comté avaient payé.Mais les responsables du comté ont déclaré qu'ils n'avaient pas payé, et personne n'a effectué le paiement en leur nom.Les experts en sécurité affirment que Lockbit bluffait probablement et a probablement perdu la plupart des données lorsque les serveurs de gang \\ ont été saisis ce mois-ci par les forces de l'ordre des États-Unis et du Royaume-Uni.

The ransomware group LockBit told officials with Fulton County, Ga. they could expect to see their internal documents published online this morning unless the county paid a ransom demand. Instead, LockBit removed Fulton County\'s listing from its victim shaming website this morning, claiming county officials had paid. But county officials said they did not pay, nor did anyone make payment on their behalf. Security experts say LockBit was likely bluffing and probably lost most of the data when the gang\'s servers were seized this month by U.S. and U.K. law enforcement. |

Ransomware | ★★★ | ||

| 2024-02-29 21:04:18 | Changer Healthcare confirme Blackcat / AlphV derrière Ransomware Attack Change Healthcare confirms Blackcat/AlphV behind ransomware attack (lien direct) |

Le géant de l'assurance médicale UnitedHealth Group a confirmé jeudi que la cyberattaque affectant les opérations de sa filiale Change Healthcare avait été effectuée par le BlackCat / AlphV Ransomware Group.Après des jours de publication de la même mises à jour en ligne sur un «problème de cybersécurité», modifiez les soins de santéa déclaré jeudi que l'attaque a été «perpétrée par un acteur de menace de cybercriminalité qui a

Le géant de l'assurance médicale UnitedHealth Group a confirmé jeudi que la cyberattaque affectant les opérations de sa filiale Change Healthcare avait été effectuée par le BlackCat / AlphV Ransomware Group.Après des jours de publication de la même mises à jour en ligne sur un «problème de cybersécurité», modifiez les soins de santéa déclaré jeudi que l'attaque a été «perpétrée par un acteur de menace de cybercriminalité qui a

Medical insurance giant UnitedHealth Group confirmed Thursday that the cyberattack affecting the operations of its subsidiary Change Healthcare was carried out by the Blackcat/AlphV ransomware group. After days of posting the same updates online about a “cyber security issue,” Change Healthcare said on Thursday the attack was “perpetrated by a cybercrime threat actor who has

Medical insurance giant UnitedHealth Group confirmed Thursday that the cyberattack affecting the operations of its subsidiary Change Healthcare was carried out by the Blackcat/AlphV ransomware group. After days of posting the same updates online about a “cyber security issue,” Change Healthcare said on Thursday the attack was “perpetrated by a cybercrime threat actor who has |

Ransomware Threat Medical | ★★ | ||

| 2024-02-29 20:30:00 | Ransomware : des impacts certains mais les entreprises manquent de budget pour se protéger (lien direct) | Ransomware : des impacts certains mais les entreprises manquent de budget pour mieux se protéger. Les étapes pour planifier un redémarrage progressif. Tels étaient les questions posées par José Diz, fondateur du Club de la Presse B to B à Mountaha Ndiaye, EMEA Director Ecosystem sales & programs chez Hyland, Gabriel Ferreira, directeur technique chez Pure Storage, Thierry Gourdin, Head Of Presales France, North and West Africa chez Kaspersky, Yoann Castillo, responsable Ingénierie Systèmes France et Afrique francophone chez Veeam, Guillaume Cazenave, ingénieur avant-vente chez Zerto et Philippe Charpentier, directeur technique chez NetApp. - Investigations / affiche | Ransomware | ★★ | ||

| 2024-02-29 20:16:44 | #Hundredprees: Phobos tient #StopRansomware: Phobos Ransomware (lien direct) |

#### Description

Phobos est structuré comme un modèle ransomware en tant que service (RAAS).Depuis mai 2019, des incidents de ransomware de phobos ayant un impact sur les gouvernements de l'État, du local, des tribus et territoriaux (SLTT) ont été régulièrement signalés au MS-ISAC.Phobos Ransomware fonctionne en conjonction avec divers outils open source tels que SmokeLoader, Cobalt Strike et Bloodhound.Ces outils sont tous largement accessibles et faciles à utiliser dans divers environnements d'exploitation, ce qui en fait (et les variantes associées) un choix populaire pour de nombreux acteurs de menace.

#### URL de référence (s)

1. https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-060a

#### Date de publication

26 février 2024

#### Auteurs)

Cisa

#### Description Phobos is structured as a ransomware-as-a-service (RaaS) model. Since May 2019, Phobos ransomware incidents impacting state, local, tribal, and territorial (SLTT) governments have been regularly reported to the MS-ISAC. Phobos ransomware operates in conjunction with various open source tools such as Smokeloader, Cobalt Strike, and Bloodhound. These tools are all widely accessible and easy to use in various operating environments, making it (and associated variants) a popular choice for many threat actors. #### Reference URL(s) 1. https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-060a #### Publication Date February 26, 2024 #### Author(s) CISA |

Ransomware Tool Threat | ★★ | ||

| 2024-02-29 18:24:47 | Le cas mystérieux de la fuite du ransomware d'essai Trump manquant The Mysterious Case of the Missing Trump Trial Ransomware Leak (lien direct) |

Le célèbre gang de Lockbit a promis une fuite d'un tribunal de Géorgie "qui pourrait affecter les prochaines élections américaines".Cela ne s'est pas matérialisé mais l'histoire peut ne pas encore être terminée.

The notorious LockBit gang promised a Georgia court leak "that could affect the upcoming US election.” It didn\'t materialize-but the story may not be over yet. |

Ransomware | ★★★ | ||

| 2024-02-29 16:27:11 | Les gangs de ransomwares font attention aux infostelleurs, alors pourquoi ne soyez pas? Ransomware gangs are paying attention to infostealers, so why aren\\'t you? (lien direct) |

Les analystes mettent en garde contre le grand saut dans l'activité malveillante de prélèvement de crédit l'année dernière Il semble y avoir une augmentation de l'intérêt des cybercriminels dans les infostelleurs & # 8211;Malware conçu pour glisser des mots de passe du compte en ligne, des informations financières et d'autres données sensibles à partir de PC infectés & # 8211;En tant que moyen relativement bon marché et facile de prendre pied dans les environnements des organisations \\ 'pour déployer des ransomwares dévastateurs.…

Analysts warn of big leap in cred-harvesting malware activity last year There appears to be an uptick in interest among cybercriminals in infostealers – malware designed to swipe online account passwords, financial info, and other sensitive data from infected PCs – as a relatively cheap and easy way to get a foothold in organizations\' IT environments to deploy devastating ransomware.… |

Ransomware Malware | ★★★ | ||

| 2024-02-29 16:07:48 | Le si acidule allemand Thyssenkrupp confirme l'attaque des ransomwares German Steelmaker Thyssenkrupp Confirms Ransomware Attack (lien direct) |

> Le conglomérat allemand de l'acier Thyssenkrupp confirme que l'une de ses unités automobiles a été perturbée par une attaque de ransomware.

>German steelmaking conglomerate Thyssenkrupp confirms one of its automotive units was disrupted by a ransomware attack. |

Ransomware | ★★★ | ||

| 2024-02-29 16:04:45 | Epic Games nie les allégations d'être piratés Epic Games Denies Claims Of Being Hacked (lien direct) |

Epic Games, le développeur derrière le jeu de Fortnite extrêmement populaire, a nié les allégations d'être prétendument piratées par un nouveau gang de ransomware, Mogilevich.

Mogilevich, un groupe d'extorsion relativement nouveau probablement provenant de la Russie, a publié mardi sur un site DarkNet qu'il avait discrètement mené une attaque contre les jeux épiques \\ 'serveurs.

À la suite du piratage, ils sont actuellement en possession de 189 Go de données EPIC Games \\ ', y compris des e-mails, des mots de passe, du nom complet, des informations de paiement, du code source et de nombreuses autres données.Cependant, il n'est pas clair si cela contient des informations sur les employés, les clients ou les deux.

Le message indique également que les données ci-dessus sont désormais disponibles à la vente avec une date limite du 4 mars 2024. Le groupe a ajouté un lien qui dit: «Un employé de l'entreprise ou quelqu'un qui souhaite acheter les données,Cliquez sur moi », qui prend la page de contact du groupe \\ à un e-mail sécurisé.

«Il n'y a aucune preuve en ce moment que les revendications des ransomwares de Mogilevich sont légitimes.Mogilevich n'a pas contacté Epic ni fourni aucune preuve de la véracité des allégations », a partagé les jeux Epic via X mardi.

«Lorsque nous avons vu ces allégations, qui étaient une capture d'écran d'une page Web Darkweb dans un tweet, nous avons enquêté en quelques minutes et avons contacté Mogilevich pour une preuve.Mogilevich n'a pas répondu.Nous continuerons à enquêter.La chose la plus proche que nous ayons vue d'une réponse est ce tweet, où ils auraient demandé 15 000 $ et une «preuve de fonds» pour remettre les prétendues données. »

Apparemment, le Mogelich Ransomware Group a affirmé avoir réussi à violer diverses organisations depuis le 20 février, la première attaque concernant le constructeur automobile de luxe Nissan \'s Filiale Infiniti USA, suivie d'une société de contenu de commerce appelée Bazaarvoice and Ireland & # & #8217; S Department of Foreign Affairs (DFA).Si le groupe a en effet piraté des jeux Epic, cela ferait d'eux sa quatrième victime.

Cependant, Mogelivich n'a fourni aucune preuve montrant que le hack de jeux épiques est légitime, et il n'a pas mentionné publiquement le montant d'argent dont il a besoin pour les données volées ou a révélé ses plans pour les données si la date limite de vente est manquée, ce qui soupçonne des soupçons à propos desa revendication.Il semble que le groupe Ransomware tente d'escroquer les acheteurs avec de fausses données.

Même le Département des Affaires étrangères de l'Irlande \\ (DFA) est sceptique quant à la cyberattaque sur eux par le groupe Mogilevich, car l'agence a déclaré qu'ils ne pouvaient pas trouver de preuve de leur implication ni aucune preuve d'une violation de sécurité.

Epic Games, the developer behind the hugely popular Fortnite game, has denied claims of allegedly being hacked by a new ransomware gang, Mogilevich. Mogilevich, a relatively new extortion group likely to have originated from Russia, on Tuesday posted on a darknet site that it had quietly carried out an attack on Epic Games\' servers. As a result of the hack, they are currently in possession of 189GB of Epic Games\' data, including emails, passwords, full name, payment information, source code and many other data. However, it is unclear if this contains information about Epic Games employees, customers, or both. The post also says that the above data is now available for sale with a deadline of March 4, 2024. The group has added a link that says, “An employee of the company or someone who would like to buy the data, click on me,” which takes the group\'s contact page to a secured email. “There is zero evidence right now that the ransomware claims from Mogilevich are legitimate. Mogilevich has not contacted Epic or provided any pro |

Ransomware Hack | ★★ | ||

| 2024-02-29 15:13:23 | Keeper Security rejoint le réseau partenaire AWS Keeper Security Joins the AWS Partner Network (lien direct) |

La sécurité du gardien rejoint le réseau partenaire AWS

Keeper & Reg;Fournit une plate-forme de cybersécurité nul unifiée et zéro-connaissance pour se défendre contre les ransomwares et autres cyberattaques.

-

nouvelles commerciales

Keeper Security Joins the AWS Partner Network Keeper® provides a unified zero-trust and zero-knowledge cybersecurity platform to defend against ransomware and other cyberattacks. - Business News |

Ransomware | ★★ | ||

| 2024-02-29 14:06:18 | Le FBI et la CISA alerte les hôpitaux américains sur les attaques ciblées de BlackCat Ransomware FBI and CISA Alert US Hospitals to Targeted Attacks by BlackCat Ransomware (lien direct) |

> Au cours des derniers mois, le secteur américain de la santé a été assiégé par une série d'attaques sophistiquées des ransomwares, les hôpitaux à l'échelle nationale confrontés à des perturbations opérationnelles importantes et au compromis des données sensibles des patients.Le coupable derrière cette augmentation des cyber-menaces est le groupe BlackCat Ransomware, également connu sous le nom d'ALPHV, qui a tiré parti des tactiques avancées & # 8230;

>In recent months, the US healthcare sector has been under siege by a series of sophisticated ransomware attacks, with hospitals nationwide facing significant operational disruptions and the compromise of sensitive patient data. The culprit behind this surge in cyber threats is the BlackCat ransomware group, also known as ALPHV, which has been leveraging advanced tactics … |

Ransomware Medical | ★★★ | ||

| 2024-02-29 11:57:53 | Blackcat Ransomware Gang affirme une attaque sur les soins de santé du changement BlackCat Ransomware Gang Claims Attack on Change Healthcare (lien direct) |

> Le gang de ransomware Alphv / BlackCat affirme que 6 téraoctets de données ont été volés à la société de technologies de santé Change Healthcare.

>The Alphv/BlackCat ransomware gang says 6 terabytes of data were stolen from healthcare technology firm Change Healthcare. |

Ransomware Medical | ★★ | ||

| 2024-02-29 08:26:20 | Le secteur des soins de santé a mis en garde contre les ransomwares Blackcat Alphv après une augmentation des attaques ciblées Healthcare sector warned of ALPHV BlackCat ransomware after surge in targeted attacks (lien direct) |

Ce qui s'est passé?Le gouvernement américain a averti les organisations de soins de santé du risque d'être ciblé par le ransomware BlackCat AlphV après une augmentation des attaques.Je pensais que Alphv Blackcat avait été abattu par les flics?Bien rappelé.Peu avant Noël, le ministère américain de la Justice (DOJ) a annoncé qu'il avait perturbé les opérations du gang et saisi des clés de décryptage pour aider des centaines de victimes à déverrouiller leurs dossiers sans payer de rançon.Alors, qu'est-ce qui a mal tourné?J'ai peur que Blackcat alphv soit revenu.En fait, dans les heures suivant l'annonce du DOJ \\, le gang de ransomwares a déclaré qu'il n'avait "pas réussi" ...

What\'s happened? The US government warned healthcare organizations about the risk of being targeted by the ALPHV BlackCat ransomware after a surge in attacks. I thought ALPHV BlackCat had been taken down by the cops? Well remembered. Shortly before Christmas, the US Department of Justice (DOJ) announced that it had disrupted the gang\'s operations and seized decryption keys to help hundreds of victims unlock their files without paying a ransom. So what\'s gone wrong? I\'m afraid ALPHV BlackCat came back. In fact, within hours of the DOJ\'s announcement, the ransomware gang said it had "unseized"... |

Ransomware | ★★ |

To see everything:

Our RSS (filtrered)