What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-02-29 01:15:21 | L'anatomie d'une attaque de ransomware alpha The Anatomy of an ALPHA SPIDER Ransomware Attack (lien direct) |

Alpha Spider est l'adversaire derrière le développement et le fonctionnement du ransomware AlphV en tant que service (RAAS).Au cours de la dernière année, les filiales Alpha Spider ont tiré parti d'une variété de nouvelles techniques dans le cadre de leurs opérations de ransomware.CrowdStrike Services a observé des techniques telles que l'utilisation des flux de données alternatifs NTFS pour cacher [& # 8230;]

ALPHA SPIDER is the adversary behind the development and operation of the Alphv ransomware as a service (RaaS). Over the last year, ALPHA SPIDER affiliates have been leveraging a variety of novel techniques as part of their ransomware operations. CrowdStrike Services has observed techniques such as the usage of NTFS Alternate Data Streams for hiding […] |

Ransomware Technical | ★★★★ | ||

| 2024-02-29 00:29:15 | Alphv / Blackcat revendique la responsabilité du changement d'attaque de soins de santé ALPHV/BlackCat claims responsibility for Change Healthcare attack (lien direct) |

se vante de 6 To de données, mais que \\ se souvienne que ces personnes sont des criminels et ne dignent pas beaucoup de confiance Le gang de cybercrimes Alphv / Blackcat a pris le crédit & # 8211;Si c'est le mot & # 8211;Pour une infection des ransomwares chez Change Healthcare qui a perturbé des milliers de pharmacies et d'hôpitaux aux États-Unis, et a également affirmé que la quantité de données sensibles volées et les organisations de soins de santé affectées est beaucoup plus grande que les victimes initialement divulguées…

Brags it lifted 6TB of data, but let\'s remember these people are criminals and not worthy of much trust The ALPHV/BlackCat cybercrime gang has taken credit – if that\'s the word – for a ransomware infection at Change Healthcare that has disrupted thousands of pharmacies and hospitals across the US, and also claimed that the amount of sensitive data stolen and affected health-care organizations is much larger than the victims initially disclosed.… |

Ransomware Medical | ★★★ | ||

| 2024-02-28 22:12:54 | Le groupe de ransomware notoire revendique la responsabilité des attaques qui tournent les pharmacies américaines Notorious ransomware group claims responsibility for attacks roiling US pharmacies (lien direct) |

> Le groupe connu sous le nom d'ALPHV a déclaré que c'était derrière une attaque qui a perturbé un service utilisé par les prestataires de soins de santé pour traiter les paiements.

>The group known as ALPHV said it was behind an attack that has disrupted a service used by healthcare providers to process payments. |

Ransomware | ★★ | ||

| 2024-02-28 19:26:02 | Nouvelles recherches: les incidents de ransomware augmentent 84% en 2023 New Research: Ransomware Incidents Spike 84% in 2023 (lien direct) |

Des données nouvellement publiées couvrant les cyber-états vécues en 2023 éclairent à quel point l'an dernier était très différent et peint un tableau de ce à quoi s'attendre des cyberattaques en 2024.

Des données nouvellement publiées couvrant les cyber-états vécues en 2023 éclairent à quel point l'an dernier était très différent et peint un tableau de ce à quoi s'attendre des cyberattaques en 2024.

Newly-released data covering cyberthreats experienced in 2023 sheds some light on how very different last year was and paints a picture of what to expect of cyber attacks in 2024.

Newly-released data covering cyberthreats experienced in 2023 sheds some light on how very different last year was and paints a picture of what to expect of cyber attacks in 2024. |

Ransomware | ★★★ | ||

| 2024-02-28 18:36:00 | Le FBI prévient le secteur des soins de santé américains des attaques de ransomware Blackcat ciblées FBI Warns U.S. Healthcare Sector of Targeted BlackCat Ransomware Attacks (lien direct) |

Le gouvernement américain met en garde contre la résurgence des attaques de ransomwares BlackCat (AKA AlphV) ciblant le secteur des soins de santé aussi récemment que ce mois-ci.

"Depuis la mi-décembre 2023, sur les près de 70 victimes divulguées, le secteur des soins de santé a été le plus couramment victime", le gouvernement & nbsp; a déclaré & nbsp; dans un avis mis à jour.

"Cela est probablement en réponse à l'administrateur Alphv / BlackCat \\

The U.S. government is warning about the resurgence of BlackCat (aka ALPHV) ransomware attacks targeting the healthcare sector as recently as this month. "Since mid-December 2023, of the nearly 70 leaked victims, the healthcare sector has been the most commonly victimized," the government said in an updated advisory. "This is likely in response to the ALPHV/BlackCat administrator\'s |

Ransomware Medical | ★★★ | ||

| 2024-02-28 18:15:21 | #Stopransomware: alphv Blackcat (lien direct) | #### Description

Le Federal Bureau of Investigation (FBI) et l'Agence de sécurité de la cybersécurité et des infrastructures (CISA) publient cette CSA conjointe pour diffuser les CIO connues et les TTP associés au Ransomware BlackCat AlphV comme service (RAAS) identifié par le biais d'enquêtes du FBI comme récemment en février 2024.

Ce conseil fournit des mises à jour des indicateurs de compromis BlackCat / AlphV du FBI Flash sur le 19 avril 2022, et à cet avis publié le 19 décembre 2023.compromis initial.Depuis la mi-décembre 2023, sur près de 70 victimes divulguées, le secteur des soins de santé a été le plus couramment victime.Ceci est probablement en réponse au poste d'administrateur BlackCat Alphv \\ en encourageant ses affiliés à cibler les hôpitaux après une action opérationnelle contre le groupe et ses infrastructures début décembre 2023.

En février 2023, les administrateurs d'ALPHV BlackCat ont annoncé la mise à jour SPHYNX ALPHV BLACKCAT RANSOMWAYAGE 2.0, qui a été réécrite pour fournir des fonctionnalités supplémentaires aux affiliés, tels qu'une meilleure évasion de défense et des outils supplémentaires.Cette mise à jour BlackCat Alphv a la capacité de crypter les appareils Windows et Linux et les instances VMware.Les affiliés ALPHV Blackcat ont des réseaux et une expérience étendus avec les opérations de ransomware et d'extorsion de données.Selon le FBI, en septembre 2023, les affiliés de Blackcat Alphv ont compromis plus de 1000 entités dont 75% sont aux États-Unis et environ 250 à l'extérieur des États-Unis - ont demandé plus de 500 millions de dollars et ont reçu près de 300 millions de dollars de rançonPaiements.

#### URL de référence (s)

1. https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-353a

#### Date de publication

19 décembre 2023

#### Auteurs)

Cisa

#### Description The Federal Bureau of Investigation (FBI) and the Cybersecurity and Infrastructure Security Agency (CISA) are releasing this joint CSA to disseminate known IOCs and TTPs associated with the ALPHV Blackcat ransomware as a service (RaaS) identified through FBI investigations as recently as February 2024. This advisory provides updates to the FBI FLASH BlackCat/ALPHV Ransomware Indicators of Compromise released April 19, 2022, and to this advisory released December 19, 2023. ALPHV Blackcat actors have since employed improvised communication methods by creating victim-specific emails to notify of the initial compromise. Since mid-December 2023, of the nearly 70 leaked victims, the healthcare sector has been the most commonly victimized. This is likely in response to the ALPHV Blackcat administrator\'s post encouraging its affiliates to target hospitals after operational action against the group and its infrastructure in early December 2023.. In February 2023, ALPHV Blackcat administrators announced the ALPHV Blackcat Ransomware 2.0 Sphynx update, which was rewritten to provide additional features to affiliates, such as better defense evasion and additional tooling. This ALPHV Blackcat update has the capability to encrypt both Windows and Linux devices, and VMWare instances. ALPHV Blackcat affiliates have extensive networks and experience with ransomware and data extortion operations. According to the FBI, as of September 2023, ALPHV Blackcat affiliates have compromised over 1000 entities-nearly 75 percent of which are in the United States and approximately 250 outside the United States-, demanded over $500 million, and received nearly $300 million in ransom payments. #### Reference URL(s) 1. https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-353a #### Publication Date December 19, 2023 #### Author(s) CISA |

Ransomware | ★★★ | ||

| 2024-02-28 13:31:09 | Lockbit Ransomware revient aux attaques avec de nouveaux cryptateurs, serveurs LockBit ransomware returns to attacks with new encryptors, servers (lien direct) |

Le gang de ransomware de Lockbit mène à nouveau des attaques, en utilisant des encrypteurs mis à jour avec des notes de rançon liées à de nouveaux serveurs après la perturbation des forces de la loi de la semaine dernière.[...]

The LockBit ransomware gang is once again conducting attacks, using updated encryptors with ransom notes linking to new servers after last week\'s law enforcement disruption. [...] |

Ransomware | ★★★ | ||

| 2024-02-28 13:00:00 | Obtenez le rapport AT & amp; Tybersecurity Insights Rapport: Focus sur l'énergie et les services publics Get the AT&T Cybersecurity Insights Report: Focus on Energy and Utilities (lien direct) |

We’re pleased to announce the availability of the 2023 AT&T Cybersecurity Insights Report: Focus on Energy and Utilities. The report examines the edge ecosystem, surveying energy and utilities IT leaders from around the world, and provides benchmarks for assessing your edge computing plans. This is the 12th edition of our vendor-neutral and forward-looking report. Last year’s focus on energy and utilities report documented how we secure the data, applications, and endpoints that rely on edge computing (get the 2022 report). Get the complimentary 2023 report. The robust quantitative field survey reached 1,418 security, IT, application development, and line of business professionals worldwide. The qualitative research tapped subject matter experts across the cybersecurity industry. Energy and Utilities-specific respondents equal 203. At the onset of our research, we established the following hypotheses. · Momentum edge computing has in the market. · Approaches to connecting and securing the edge ecosystem – including the role of trusted advisors to achieve edge goals. · Perceived risk and perceived benefit of the common use cases in each industry surveyed. The results focus on common edge use cases in seven vertical industries – healthcare, retail, finance, manufacturing, energy and utilities, transportation, and U.S. SLED- delivering actionable advice for securing and connecting an edge ecosystem, including external trusted advisors. Finally, it examines cybersecurity and the broader edge ecosystem of networking, service providers, and top use cases. The role of IT is shifting, embracing stakeholders at the ideation phase of development. Edge computing is a transformative technology that brings together various stakeholders and aligns their interests to drive integrated business outcomes. The emergence of edge computing has been fueled by a generation of visionaries who grew up in the era of smartphones and limitless possibilities. Look at the infographic below for a topline summary of key findings in the energy and utilities industry. In this paradigm, the role of IT has shifted from being the sole leader to a collaborative partner in delivering innovative edge computing solutions. In addition, we found that energy and utilities leaders are budgeting differently for edge use cases. These two things, along with an expanded approach to securing edge computing, were prioritized by our respondents in the 2023 AT&T Cybersecurity Insights Report: Edge Ecosystem. One of the most promising aspects of edge computing is its potential to effectively use near-real-time data for tighter control of variable operations such as inventory and supply chain management that deliver improved operational efficiency. Adding new endpoints is essential for collecting the data, but how they’re connected can make them vulnerable to cyberattacks. Successful cyberattacks can disrupt services, highlighting the need for robust cybersecurity measures. Edge computing brings the data closer to where decisions are made. With edge computing, the intelligence required to make decisions, the networks used to capture and transmit data, and the use case management are distributed. Distributed means things work faster because nothing is backhauled to a central processing area such as a data center and delivers the near-real-time experience. With this level of complexity, it’s common t | Ransomware Studies | ★★★★ | ||

| 2024-02-28 09:47:58 | Les agences américaines mettent à jour le conseil sur les ransomwares Blackcat Alphv ciblant le secteur des soins de santé US agencies update advisory on ALPHV Blackcat ransomware targeting healthcare sector (lien direct) |

> U.S.Les agences ont publié un avis conjoint mis à jour sur le groupe Ransomware ALPHV BlackCat.Cette mise à jour comprend de nouveaux ...

>U.S. agencies have released an updated joint advisory on the ALPHV Blackcat ransomware group. This update includes new... |

Ransomware | ★★ | ||

| 2024-02-27 22:38:36 | Ransomware Roundup – Abyss Locker (lien direct) | #### Description

Bien qu'il ait été soumis pour la première fois à un service de numérisation de fichiers accessible au public en juillet 2023, la première variante du ransomware ABYSS Locker peut avoir été originaire encore plus tôt en raison de sa fondation sur le code source du ransomware Hellokitty.Début janvier 2024, les chercheurs ont découvert une variante de version 1 ciblant les systèmes Windows, suivis d'une version ultérieure de la version 2 plus tard ce mois-ci.

L'acteur Abyss Locker Threat adopte une stratégie d'exfiltration de données sur les victimes avant de déployer le ransomware pour le chiffrement des fichiers, avec des capacités supplémentaires, notamment la suppression de copies fantômes de volume et les sauvegardes du système.De plus, une variante Linux de ABYSS Locker a été observée, qui utilise différentes tactiques telles que le ciblage des machines virtuelles et crypter des fichiers avec une extension ".crypt".

#### URL de référence (s)

1. https://www.fortinet.com/blog/thereat-research/ransomware-wounup-abyss-locker

#### Date de publication

26 février 2024

#### Auteurs)

Shunichi imano

Fred Gutierrez

#### Description Despite being first submitted to a publicly available file scanning service in July 2023, the earliest variant of the Abyss Locker ransomware may have originated even earlier due to its foundation on the HelloKitty ransomware source code. In early January 2024, researchers uncovered a version 1 variant targeting Windows systems, followed by a subsequent version 2 release later that month. The Abyss Locker threat actor adopts a strategy of exfiltrating victims\' data before deploying the ransomware for file encryption, with additional capabilities including the deletion of Volume Shadow Copies and system backups. Additionally, a Linux variant of Abyss Locker has been observed, which employs different tactics such as targeting virtual machines and encrypting files with a ".crypt" extension. #### Reference URL(s) 1. https://www.fortinet.com/blog/threat-research/ransomware-roundup-abyss-locker #### Publication Date February 26, 2024 #### Author(s) Shunichi Imano Fred Gutierrez |

Ransomware Threat | ★★ | ||

| 2024-02-27 22:35:09 | Changer l'attaque des ransomwares des soins de santé: les pirates de Blackcat sont rapidement revenus après le buste du FBI Change Healthcare Ransomware Attack: BlackCat Hackers Quickly Returned After FBI Bust (lien direct) |

Il y a deux mois, le FBI a «perturbé» le Blackcat Ransomware Group.Ils sont déjà en arrière - et leur dernière attaque entraîne des retards dans les pharmacies des États-Unis.

Two months ago, the FBI “disrupted” the BlackCat ransomware group. They\'re already back-and their latest attack is causing delays at pharmacies across the US. |

Ransomware | ★★★ | ||

| 2024-02-27 19:19:40 | ALERTE NOUVELLES: THERAMUNTER.ai arrête des centaines d'attaques de ransomwares, menaces d'État-nation en 48 heures News alert: ThreatHunter.ai stops hundreds of ransomware attacks, nation-state threats in 48 hours (lien direct) |

Brea, Californie 27 février 2024 & # 8212;La grande augmentation actuelle des cyber-menaces a laissé de nombreuses organisations aux prises pour la sécurité, donc threathunter.ai prend des mesures décisives.

Reconnaissant la jonction critique à laquelle se trouve le monde numérique, Threathunter.ai propose maintenant & # 8230; (plus…)

Brea, Calif. Feb. 27, 2024 — The current large surge in cyber threats has left many organizations grappling for security so ThreatHunter.ai is taking decisive action. Recognizing the critical juncture at which the digital world stands, ThreatHunter.ai is now offering … (more…) |

Ransomware | ★★ | ||

| 2024-02-27 18:00:00 | Cyber-Espionage industriel France \\'s Menace avant 2024 Olympiques de Paris Industrial Cyber Espionage France\\'s Top Threat Ahead of 2024 Paris Olympics (lien direct) |

Les attaques de ransomware et de déstabilisation ont augmenté en 2023, mais l'agence nationale de cybersécurité de France \\ est plus préoccupée par une diversification des campagnes de cyber-espionnage

Ransomware and destabilization attacks rose in 2023, yet France\'s National Cybersecurity Agency is most concerned about a diversification of cyber espionage campaigns |

Ransomware Threat Industrial | ★★★ | ||

| 2024-02-27 16:27:43 | IBM K & uuml; ndigt nouveau stockage avec ki-unterst & uuml; IBM kündigt neue Speicherlösungen mit KI-Unterstützung zur Bekämpfung von Ransomware und anderen Bedrohungen an (lien direct) |

ibm aujourd'hui a de nouveaux ki-unrst & uuml;Version Der IBM Storage Defender Software Angek & Uuml; ndigt.

-

logiciel

IBM hat heute neue KI-unterstützte Versionen der IBM FlashCore Module Technologie in IBM Storage FlashSystem Produkten und eine neue Version der IBM Storage Defender Software angekündigt. - Software |

Ransomware | ★★ | ||

| 2024-02-27 15:47:08 | IBM ajoute des capacités de résilience des données améliorées à AI pour aider à lutter contre les ransomwares et autres menaces avec des solutions de stockage améliorées IBM adds AI-enhanced data resilience capabilities to help combat ransomware and other threats with enhanced storage solutions (lien direct) |

IBM ajoute des capacités de résilience aux données améliorées pour aider à lutter contre les ransomwares et autres menaces avec des solutions de stockage améliorées

-

revues de produits

IBM adds AI-enhanced data resilience capabilities to help combat ransomware and other threats with enhanced storage solutions - Product Reviews |

Ransomware | ★★ | ||

| 2024-02-27 15:27:54 | Modifier l'incident des soins de santé s'inscrit alors que le rapport les épingle sur le groupe ransomware Change Healthcare incident drags on as report pins it on ransomware group (lien direct) |

La plate-forme informatique des soins de santé change les soins de santé mardi matin pour pousser une alerte désormais familière sur un «problème de cybersécurité» qui a perturbé les services de pharmacie à l'échelle nationale, car un reportage a déclaré que l'incident était une attaque d'un gang de ransomware.Comme il le fait depuis plusieurs jours sur un Page de mise à jour de sécurité , Changer la société parent de Healthcare \\, Optum, dit

La plate-forme informatique des soins de santé change les soins de santé mardi matin pour pousser une alerte désormais familière sur un «problème de cybersécurité» qui a perturbé les services de pharmacie à l'échelle nationale, car un reportage a déclaré que l'incident était une attaque d'un gang de ransomware.Comme il le fait depuis plusieurs jours sur un Page de mise à jour de sécurité , Changer la société parent de Healthcare \\, Optum, dit

Healthcare IT platform Change Healthcare continued Tuesday morning to push out a now-familiar alert about a “cyber security issue” that disrupted pharmacy services nationwide, as a news report said the incident was an attack by a ransomware gang. As it has for several days on a security updates page, Change Healthcare\'s parent company, Optum, says

Healthcare IT platform Change Healthcare continued Tuesday morning to push out a now-familiar alert about a “cyber security issue” that disrupted pharmacy services nationwide, as a news report said the incident was an attack by a ransomware gang. As it has for several days on a security updates page, Change Healthcare\'s parent company, Optum, says |

Ransomware | ★★ | ||

| 2024-02-27 11:45:56 | Netskope Threat Labs : le secteur financier reste l\'un des principaux secteurs ciblés par les groupes de ransomware (lien direct) | Netskope Threat Labs : le secteur financier reste l'un des principaux secteurs ciblés par les groupes de ransomware - Investigations | Ransomware Threat | ★★ | ||

| 2024-02-27 11:27:18 | Hessen Consumer Center affirme que les systèmes cryptés par des ransomwares Hessen Consumer Center says systems encrypted by ransomware (lien direct) |

Le Hessen Consumer Center en Allemagne a été frappé par une attaque de ransomware, provoquant des systèmes informatiques et perturbant la disponibilité de son centre de conseils des consommateurs.[...]

The Hessen Consumer Center in Germany has been hit with a ransomware attack, causing IT systems and disrupting the availability of its consumer advice center. [...] |

Ransomware | ★★★ | ||

| 2024-02-27 11:00:00 | 69% des organisations infectées par des ransomwares en 2023 69% of Organizations Infected by Ransomware in 2023 (lien direct) |

ProofPoint a constaté que 69% des organisations ont connu un incident de ransomware réussi au cours de la dernière année, avec 60% de quatre occasions ou plus

Proofpoint found that 69% of organizations experienced a successful ransomware incident in the past year, with 60% hit on four or more occasions |

Ransomware Studies | ★★★ | ||

| 2024-02-27 05:00:31 | Risque et ils le savent: 96% des utilisateurs de prise de risque sont conscients des dangers mais le font quand même, 2024 State of the Phish révèle Risky and They Know It: 96% of Risk-Taking Users Aware of the Dangers but Do It Anyway, 2024 State of the Phish Reveals (lien direct) |

We often-and justifiably-associate cyberattacks with technical exploits and ingenious hacks. But the truth is that many breaches occur due to the vulnerabilities of human behavior. That\'s why Proofpoint has gathered new data and expanded the scope of our 2024 State of the Phish report. Traditionally, our annual report covers the threat landscape and the impact of security education. But this time, we\'ve added data on risky user behavior and their attitudes about security. We believe that combining this information will help you to: Advance your cybersecurity strategy Implement a behavior change program Motivate your users to prioritize security This year\'s report compiles data derived from Proofpoint products and research, as well as from additional sources that include: A commissioned survey of 7,500 working adults and 1,050 IT professionals across 15 countries 183 million simulated phishing attacks sent by Proofpoint customers More than 24 million suspicious emails reported by our customers\' end users To get full access to our global findings, you can download your copy of the 2024 State of the Phish report now. Also, be sure to register now for our 2024 State of the Phish webinar on March 5, 2024. Our experts will provide more insights into the key findings and answer your questions in a live session. Meanwhile, let\'s take a sneak peek at some of the data in our new reports. Global findings Here\'s a closer look at a few of the key findings in our tenth annual State of the Phish report. Survey of working adults In our survey of working adults, about 71%, said they engaged in actions that they knew were risky. Worse, 96% were aware of the potential dangers. About 58% of these users acted in ways that exposed them to common social engineering tactics. The motivations behind these risky actions varied. Many users cited convenience, the desire to save time, and a sense of urgency as their main reasons. This suggests that while users are aware of the risks, they choose convenience. The survey also revealed that nearly all participants (94%) said they\'d pay more attention to security if controls were simplified and more user-friendly. This sentiment reveals a clear demand for security tools that are not only effective but that don\'t get in users\' way. Survey of IT and information security professionals The good news is that last year phishing attacks were down. In 2023, 71% of organizations experienced at least one successful phishing attack compared to 84% in 2022. The bad news is that the consequences of successful attacks were more severe. There was a 144% increase in reports of financial penalties. And there was a 50% increase in reports of damage to their reputation. Another major challenge was ransomware. The survey revealed that 69% of organizations were infected by ransomware (vs. 64% in 2022). However, the rate of ransom payments declined to 54% (vs. 64% in 2022). To address these issues, 46% of surveyed security pros are increasing user training to help change risky behaviors. This is their top strategy for improving cybersecurity. Threat landscape and security awareness data Business email compromise (BEC) is on the rise. And it is now spreading among non-English-speaking countries. On average, Proofpoint detected and blocked 66 million BEC attacks per month. Other threats are also increasing. Proofpoint observed over 1 million multifactor authentication (MFA) bypass attacks using EvilProxy per month. What\'s concerning is that 89% of surveyed security pros think MFA is a “silver bullet” that can protect them against account takeover. When it comes to telephone-oriented attack delivery (TOAD), Proofpoint saw 10 million incidents per month, on average. The peak was in August 2023, which saw 13 million incidents. When looking at industry failure rates for simulated phishing campaigns, the finance industry saw the most improvement. Last year the failure rate was only 9% (vs. 16% in 2022). “Resil | Ransomware Tool Vulnerability Threat Studies Technical | ★★★★ | ||

| 2024-02-27 00:01:46 | Lockbit revendique un retour moins d'une semaine après une perturbation majeure LockBit claims a comeback less than a week after major disruption (lien direct) |

> Les administrateurs de la souche prolifique des ransomwares disent qu'ils sont de retour en ligne après que les forces de l'ordre ont supprimé leur infrastructure la semaine dernière.

>The administrators of the prolific ransomware strain say they are back online after law enforcement took down their infrastructure last week. |

Ransomware | ★★ | ||

| 2024-02-27 00:00:00 | Les groupes d'acteurs de menace, dont Black Basta, exploitent les vulnérabilités récentes de Screenconnect Threat Actor Groups, Including Black Basta, are Exploiting Recent ScreenConnect Vulnerabilities (lien direct) |

Cette entrée de blog donne une analyse détaillée de ces vulnérabilités récentes de ScreenConnect.Nous discutons également de notre découverte de groupes d'acteurs de menace, notamment Black Basta et Bl00dy Ransomware Gangs, qui exploitent activement CVE-2024-1708 et CVE-2024-1709 sur la base de notre télémétrie.

This blog entry gives a detailed analysis of these recent ScreenConnect vulnerabilities. We also discuss our discovery of threat actor groups, including Black Basta and Bl00dy Ransomware gangs, that are actively exploiting CVE-2024-1708 and CVE-2024-1709 based on our telemetry. |

Ransomware Vulnerability Threat | ★★★ | ||

| 2024-02-26 22:53:46 | L'attaque des ransomwares LOANDEPOT entraîne une violation de données;17 millions touchés LoanDepot Ransomware Attack Leads to Data Breach; 17 Million Impacted (lien direct) |

> Par waqas

LOANDEPOT a identifié l'attaque des ransomwares le 4 janvier 2024

Ceci est un article de HackRead.com Lire le post original: L'attaque des ransomwares LOANDEPOT entraîne une violation de données;17 millions touchés

>By Waqas LoanDepot identified the ransomware attack on January 4, 2024 This is a post from HackRead.com Read the original post: LoanDepot Ransomware Attack Leads to Data Breach; 17 Million Impacted |

Ransomware Data Breach | ★ | ||

| 2024-02-26 20:40:07 | ALPHV / BLACKCAT Responsable du changement Cyberattack des soins de santé ALPHV/BlackCat responsible for Change Healthcare cyberattack (lien direct) |

Le gouvernement américain \'s Bounty n'a pas porté le fruit alors que le jeu Whack-a-Mole continue Le gang de ransomware alphv / blackcat serait responsable de la cyberattaque de soins de santé massive à changement qui aLes pharmacies perturbées aux États-Unis depuis la semaine dernière…

US government\'s bounty hasn\'t borne fruit as whack-a-mole game goes on The ALPHV/BlackCat ransomware gang is reportedly responsible for the massive Change Healthcare cyberattack that has disrupted pharmacies across the US since last week.… |

Ransomware | ★★ | ||

| 2024-02-26 19:36:46 | De retour des morts: Lockbit raille des flics, menace de fuir les documents Trump Back from the dead: LockBit taunts cops, threatens to leak Trump docs (lien direct) |

Les responsables ont jusqu'au 2 mars pour tousser ou voler des données sont divulguées Lockbit affirme qu'il est de retour en action seulement après qu'un effort international d'application de la loi a saisi les serveurs de Ransomware Gang \\et des sites Web, et récupéré plus de 1 000 clés de décryptage pour aider les victimes.…

Officials have until March 2 to cough up or stolen data gets leaked LockBit claims it\'s back in action just days after an international law enforcement effort seized the ransomware gang\'s servers and websites, and retrieved more than 1,000 decryption keys to assist victims.… |

Ransomware | ★★ | ||

| 2024-02-26 19:30:03 | Lockbit Ransomware Gang Returns, raillerie le FBI et vœux des fuites de données LockBit Ransomware Gang Returns, Taunts FBI and Vows Data Leaks (lien direct) |

> Par waqas

Lockbit Ransomware Gang Relanqua les opérations après que les forces de l'ordre aient piraté ses serveurs, menaçant de cibler davantage les entités gouvernementales maintenant.

Ceci est un article de HackRead.com Lire la publication originale: Lockbit Ransomware Gang Returns, Rense les fuites de données du FBI et vœux

>By Waqas LockBit ransomware gang relaunches operation after law enforcement hacked its servers, threatening to target government entities more now. This is a post from HackRead.com Read the original post: LockBit Ransomware Gang Returns, Taunts FBI and Vows Data Leaks |

Ransomware | ★★ | ||

| 2024-02-26 19:13:21 | UnitedHealth filiale Optum Hack lié à Blackcat Ransomware UnitedHealth subsidiary Optum hack linked to BlackCat ransomware (lien direct) |

Une filiale de cyberattaque sur UnitedHealth Group, Optum, qui a conduit à une panne de randonnée en cours sur la plate-forme d'échange de paiement de la santé du changement, a été liée au groupe Ransomware BlackCat par des sources familières avec l'enquête.[...]

A cyberattack on UnitedHealth Group subsidiary Optum that led to an ongoing outage impacting the Change Healthcare payment exchange platform was linked to the BlackCat ransomware group by sources familiar with the investigation. [...] |

Ransomware Hack | ★★ | ||

| 2024-02-26 16:00:00 | Ransomware Roundup & # 8211;Casier abyss Ransomware Roundup – Abyss Locker (lien direct) |

Fortiguard Labs met en évidence le groupe Abyss Locker Ransomware qui vole des informations aux victimes et crypte les dossiers pour un gain financier.Apprendre encore plus.

FortiGuard Labs highlights the Abyss Locker ransomware group that steals information from victims and encrypts files for financial gain. Learn more. |

Ransomware | ★★ | ||

| 2024-02-26 15:45:57 | 26 février & # 8211;Rapport de renseignement sur les menaces 26th February – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes en cyberLes meilleures attaques et violation des écoles publiques du comté de Prince George américain (PGCP) ont connu une attaque de ransomware qui a compromis les données personnelles de près de 100 000 personnes.L'attaque exposée aux individus \\ 'Noms complets, informations sur le compte financier et social [& # 8230;]

>For the latest discoveries in cyber research for the week of 26th February, please download our Threat_Intelligence Bulletin. TOP ATTACKS AND BREACHES The American Prince George’s County Public Schools (PGCPS) has experienced a ransomware attack that compromised the personal data of nearly 100K individuals. The attack exposed individuals\' full names, financial account information, and Social […] |

Ransomware Threat | ★★ | ||

| 2024-02-26 14:31:04 | Attaque de ransomware Loandepot a exposé 16,9 millions d'individus LoanDepot Ransomware Attack Exposed 16.9 Million Individuals (lien direct) |

> Le cabinet de prêt Loandepot a déclaré que les informations personnelles de 16,9 millions de personnes avaient été volées dans une attaque de ransomware début janvier.

>Lending firm LoanDepot said the personal information of 16.9 million people was stolen in a ransomware attack in early January. |

Ransomware | ★★ | ||

| 2024-02-26 13:22:16 | Lockbit Ransomware Gang Resurfaces avec un nouveau site LockBit Ransomware Gang Resurfaces With New Site (lien direct) |

> Les opérateurs de ransomwares de verrouillage annoncent un nouveau site de fuite alors qu'ils tentent de restaurer la crédibilité après le retrait des forces de l'ordre.

>The LockBit ransomware operators announce a new leak site as they try to restore credibility after law enforcement takedown. |

Ransomware | ★★★ | ||

| 2024-02-26 13:08:18 | Lockbit Ransomware Gang tente de relancer ses services après le retrait LockBit ransomware gang attempts to relaunch its services following takedown (lien direct) |

Le gang de ransomware de Lockbit tente de relancer son opération de cyber nords à la suite d'un démontage des forces de l'ordre qui a vu la police saisir les criminels \\ 'Infrastructure et Darknet Site, ainsi que d'obtenir un transport de renseignement important, la semaine dernière.Lockbitsupp, l'administrateur du groupe \\, a ouvert un nouveau site d'extorsion samedi, qui présente actuellement les noms de cinq

Le gang de ransomware de Lockbit tente de relancer son opération de cyber nords à la suite d'un démontage des forces de l'ordre qui a vu la police saisir les criminels \\ 'Infrastructure et Darknet Site, ainsi que d'obtenir un transport de renseignement important, la semaine dernière.Lockbitsupp, l'administrateur du groupe \\, a ouvert un nouveau site d'extorsion samedi, qui présente actuellement les noms de cinq

The LockBit ransomware gang is attempting to relaunch its cyber extortion operation following a law enforcement takedown that saw police seize the criminals\' infrastructure and darknet site, as well as obtain a significant intelligence haul, last week. LockbitSupp, the group\'s administrator, opened a new extortion site on Saturday, which currently features the names of five

The LockBit ransomware gang is attempting to relaunch its cyber extortion operation following a law enforcement takedown that saw police seize the criminals\' infrastructure and darknet site, as well as obtain a significant intelligence haul, last week. LockbitSupp, the group\'s administrator, opened a new extortion site on Saturday, which currently features the names of five |

Ransomware | ★★ | ||

| 2024-02-26 10:27:00 | Lockbit Ransomware Group refait surface après le retrait des forces de l'ordre LockBit Ransomware Group Resurfaces After Law Enforcement Takedown (lien direct) |

Les acteurs de la menace derrière l'opération Ransomware de Lockbit ont refait surface sur le Web Dark en utilisant une nouvelle infrastructure, quelques jours après un exercice international d'application de la loi et NBSP; Control saisi & NBSP; de ses serveurs.

À cette fin, le groupe notoire a déplacé son portail de fuite de données vers une nouvelle adresse .onion sur le réseau Tor, répertoriant 12 nouvelles victimes à partir de l'écriture.

L'administrateur derrière Lockbit, dans A &

The threat actors behind the LockBit ransomware operation have resurfaced on the dark web using new infrastructure, days after an international law enforcement exercise seized control of its servers. To that end, the notorious group has moved its data leak portal to a new .onion address on the TOR network, listing 12 new victims as of writing. The administrator behind LockBit, in a& |

Ransomware Threat | ★★★ | ||

| 2024-02-26 10:20:03 | Threathunter.ai interrompre les centaines d'attaques: lutter contre les cyberlays ransomwares et nation ThreatHunter.ai Halts 100s of Attacks: Battling Ransomware & Nation-State Cyber Threats (lien direct) |

par Cyberwire

Brea, Californie, 26 février 2024, Cyberwire & # 8211;La grande augmentation actuelle des cyber-menaces a laissé de nombreuses organisations & # 8230;

Ceci est un article de HackRead.com Lire le message original: Threathunter.ai interrompre les centaines d'attaques: combattre les ransomwares & # 038;Cyber-menaces nationales

By cyberwire Brea, California, February 26th, 2024, Cyberwire – The current large surge in cyber threats has left many organizations… This is a post from HackRead.com Read the original post: ThreatHunter.ai Halts 100s of Attacks: Battling Ransomware & Nation-State Cyber Threats |

Ransomware | ★★★★ | ||

| 2024-02-26 02:17:55 | Le démontage de Lockbit du FBI a reporté une bombe à retardement dans le comté de Fulton, en Géorgie. FBI\\'s LockBit Takedown Postponed a Ticking Time Bomb in Fulton County, Ga. (lien direct) |

Le retrait du FBI \\ du groupe Ransomware de Lockbit la semaine dernière est venu alors que Lockbit se préparait à publier des données sensibles volées à des systèmes informatiques gouvernementaux dans le comté de Fulton, en Géorgie. Mais Lockbit se regroupera maintenant, et le gang dit qu'il publiera le volé FultonDonnées du comté le 2 mars, sauf si elle a payé une rançon.Lockbit affirme que le cache comprend des documents liés à la poursuite pénale du comté de l'ancien président Trump, mais les observateurs judiciaires disent que les documents teaser publiés par le gang du crime suggèrent une fuite totale des données du comté de Fulton pourraient mettre des vies en danger et mettre en danger unNombre d'autres procès criminels.

The FBI\'s takedown of the LockBit ransomware group last week came as LockBit was preparing to release sensitive data stolen from government computer systems in Fulton County, Ga. But LockBit is now regrouping, and the gang says it will publish the stolen Fulton County data on March 2 unless paid a ransom. LockBit claims the cache includes documents tied to the county\'s ongoing criminal prosecution of former President Trump, but court watchers say teaser documents published by the crime gang suggest a total leak of the Fulton County data could put lives at risk and jeopardize a number of other criminal trials. |

Ransomware | ★★ | ||

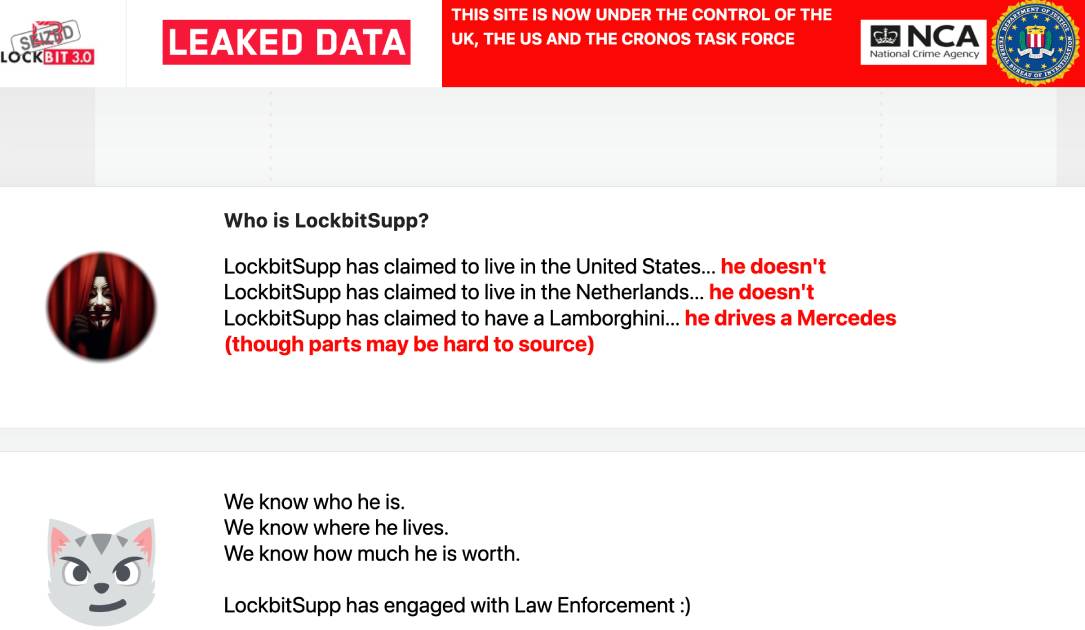

| 2024-02-25 14:23:00 | Les autorités affirment que l'administrateur Lockbit "Lockbitsupp" s'est engagé avec les forces de l'ordre Authorities Claim LockBit Admin "LockBitSupp" Has Engaged with Law Enforcement (lien direct) |

Lockbitsupp, le ou les individus derrière le personnage représentant le service de ransomware de lockbit sur des forums de cybercriminalité tels que Exploit et XSS ", a engagé les forces de l'ordre", ont déclaré les autorités.

Le développement vient après le & nbsp; Takedown & nbsp; de l'opération prolifique des ransomwares en tant que service (RAAS) dans le cadre d'une opération internationale coordonnée, nommé Cronos.Plus de 14 000 voyous

LockBitSupp, the individual(s) behind the persona representing the LockBit ransomware service on cybercrime forums such as Exploit and XSS, "has engaged with law enforcement," authorities said. The development comes following the takedown of the prolific ransomware-as-a-service (RaaS) operation as part of a coordinated international operation codenamed Cronos. Over 14,000 rogue |

Ransomware Threat | ★★ | ||

| 2024-02-23 22:31:23 | Après le démontage de Lockbit, la police tente de semer le doute dans la communauté de la cybercriminalité After LockBit takedown, police try to sow doubt in cybercrime community (lien direct) |

> Après avoir décroché le groupe de ransomware le plus prolifique du monde, une campagne de messagerie policière tente de saper ses dirigeants.

>After taking down the world\'s most prolific ransomware group, a police messaging campaign is trying to undermine its leaders. |

Ransomware | ★★★ | ||

| 2024-02-23 17:23:34 | La confidentialité bat le ransomware comme préoccupation d'assurance maximale Privacy Beats Ransomware as Top Insurance Concern (lien direct) |

Malgré les pertes de ransomwares restantes, les violations de la confidentialité sont rapidement passées au deuxième rang dans une liste des frais de réclamations de cyber-assurance attendus.

Despite ransomware losses remaining high, privacy violations have quickly risen to second in a list of expected cyber insurance claims costs. |

Ransomware | ★★★ | ||

| 2024-02-23 16:50:43 | L'administrateur de Lockbit \\ 's'est engagé avec les forces de l'ordre, \\' réclamation de la police LockBit administrator \\'has engaged with law enforcement,\\' police claim (lien direct) |

Lockbitsupp, ou l'individu derrière ce compte représentant le service de ransomware sur les forums de la cybercriminalité, «s'est engagé avec les forces de l'ordre», a affirmé vendredi la police.Une opération dirigée par l'agence nationale de criminalité de la Grande-Bretagne (NCA) aux côtés du FBI, de l'Europol et d'autres partenaires internationaux, Le site DarkNet de Lockbit \\ a saisi lundi.Lors d'une conférence de presse à Londres, mardi matin,

Lockbitsupp, ou l'individu derrière ce compte représentant le service de ransomware sur les forums de la cybercriminalité, «s'est engagé avec les forces de l'ordre», a affirmé vendredi la police.Une opération dirigée par l'agence nationale de criminalité de la Grande-Bretagne (NCA) aux côtés du FBI, de l'Europol et d'autres partenaires internationaux, Le site DarkNet de Lockbit \\ a saisi lundi.Lors d'une conférence de presse à Londres, mardi matin,

LockbitSupp, or the individual behind that account representing the ransomware service on cybercrime forums, “has engaged with law enforcement,” police claimed on Friday. An operation led by Britain\'s National Crime Agency (NCA) alongside the FBI, Europol, and other international partners, seized LockBit\'s darknet website on Monday. During a press conference in London on Tuesday morning,

LockbitSupp, or the individual behind that account representing the ransomware service on cybercrime forums, “has engaged with law enforcement,” police claimed on Friday. An operation led by Britain\'s National Crime Agency (NCA) alongside the FBI, Europol, and other international partners, seized LockBit\'s darknet website on Monday. During a press conference in London on Tuesday morning, |

Ransomware Conference | ★★★ | ||

| 2024-02-23 15:07:43 | ConnectWise Screenconnect L'exploitation de masse offre un ransomware ConnectWise ScreenConnect Mass Exploitation Delivers Ransomware (lien direct) |

Des centaines de courtiers d'accès initiaux et de gangs de cybercriminalité sautent sur le pontage d'authentification CVE-2024-1709 critique maximum, menaçant des organisations et des clients en aval.

Hundreds of initial access brokers and cybercrime gangs are jumping on the max-critical CVE-2024-1709 authentication bypass, threatening orgs and downstream customers. |

Ransomware | ★★ | ||

| 2024-02-23 13:56:54 | Insomniac Games alerte les employés frappés par la violation des données de ransomware Insomniac Games alerts employees hit by ransomware data breach (lien direct) |

La filiale de Sony Insomniac Games envoie des lettres de notification de violation de données aux employés dont les informations personnelles ont été volées et divulguées en ligne après une attaque de ransomware de Rhysida en novembre.[...]

Sony subsidiary Insomniac Games is sending data breach notification letters to employees whose personal information was stolen and leaked online following a Rhysida ransomware attack in November. [...] |

Ransomware Data Breach | ★★ | ||

| 2024-02-23 13:13:34 | Lockbit Ransomware Gang a plus de 110 millions de dollars en Bitcoin non dépensé LockBit ransomware gang has over $110 million in unspent bitcoin (lien direct) |

Le gang de ransomware de Lockbit a reçu plus de 125 millions de dollars en paiements de rançon au cours des 18 derniers mois, selon l'analyse de centaines de portefeuilles de crypto-monnaie associés à l'opération.[...]

The LockBit ransomware gang received more than $125 million in ransom payments over the past 18 months, according to the analysis of hundreds of cryptocurrency wallets associated with the operation. [...] |

Ransomware | ★★★★ | ||

| 2024-02-23 12:53:03 | Groupes de cybercrimins exploitant activement \\ 'Catastrophic \\' Screenconnect Bogue Cybercriminal groups actively exploiting \\'catastrophic\\' ScreenConnect bug (lien direct) |

Une vulnérabilité de sécurité dans un outil d'accès à distance disponible dans le commerce est exploitée par des criminels de ransomware quelques jours seulement après la première fois.La vulnérabilité spécifique, affectant certaines versions du produit ScreenConnect de ConnectWise \\, a reçu le maximum score CVSS de 10 , indiquantqu'il représente une menace critique pour les organisations qui n'ont pas corrigé leur logiciel.

Une vulnérabilité de sécurité dans un outil d'accès à distance disponible dans le commerce est exploitée par des criminels de ransomware quelques jours seulement après la première fois.La vulnérabilité spécifique, affectant certaines versions du produit ScreenConnect de ConnectWise \\, a reçu le maximum score CVSS de 10 , indiquantqu'il représente une menace critique pour les organisations qui n'ont pas corrigé leur logiciel.

A security vulnerability in a commercially available remote access tool is being exploited by ransomware criminals just days after first being disclosed. The specific vulnerability, affecting some versions of ConnectWise\'s ScreenConnect product, has been given the maximum CVSS score of 10, indicating that it poses a critical threat to organizations that haven\'t patched their software.

A security vulnerability in a commercially available remote access tool is being exploited by ransomware criminals just days after first being disclosed. The specific vulnerability, affecting some versions of ConnectWise\'s ScreenConnect product, has been given the maximum CVSS score of 10, indicating that it poses a critical threat to organizations that haven\'t patched their software. |

Ransomware Tool Vulnerability Threat | ★★ | ||

| 2024-02-23 12:25:12 | \\ 'slashandgrab \\' Vulnérabilité de déconnexion largement exploitée pour la livraison de logiciels malveillants \\'SlashAndGrab\\' ScreenConnect Vulnerability Widely Exploited for Malware Delivery (lien direct) |

Vulnérabilité ConnectWise Screenconnect suivie sous le nom de CVE-2024-1709 et Slashandgrab exploité pour fournir des ransomwares et autres logiciels malveillants.

ConnectWise ScreenConnect vulnerability tracked as CVE-2024-1709 and SlashAndGrab exploited to deliver ransomware and other malware. |

Ransomware Malware Vulnerability | ★★ | ||

| 2024-02-23 10:52:00 | 78% des organisations subissent des attaques de ransomwares répétées après avoir payé 78% of Organizations Suffer Repeat Ransomware Attacks After Paying (lien direct) |

Cybearon a constaté que 78% des organisations qui ont payé une demande de rançon ont été touchées par une deuxième attaque de ransomware, souvent par le même acteur de menace

Cybereason found that 78% of organizations who paid a ransom demand were hit by a second ransomware attack, often by the same threat actor |

Ransomware Threat | ★★★ | ||

| 2024-02-23 10:51:00 | Les utilisateurs de Connectwise voient la surtension des cyberattaques, y compris les ransomwares ConnectWise users see cyber attacks surge, including ransomware (lien direct) |

Cybearon a constaté que 78% des organisations qui ont payé une demande de rançon ont été touchées par une deuxième attaque de ransomware, souvent par le même acteur de menace

Cybereason found that 78% of organizations who paid a ransom demand were hit by a second ransomware attack, often by the same threat actor |

Ransomware | ★★ | ||

| 2024-02-22 23:42:04 | Hubris a peut-être contribué à la chute du ransomware Kingpin Lockbit Hubris May Have Contributed to Downfall of Ransomware Kingpin LockBit (lien direct) |

Le groupe de ransomware le plus prolifique de ces dernières années a été en baisse au moment de son retrait, selon des chercheurs en sécurité.

The most prolific ransomware group in recent years was on the decline at the time of its takedown, security researchers say. |

Ransomware | ★★ | ||

| 2024-02-22 19:52:00 | Comment le FBI et la CISA cherchent à mûrir le Top Ransomware du gouvernement du gouvernement How the FBI and CISA look to mature the government\\'s top ransomware task force (lien direct) |

Près de deux ans après sa création, un groupe de travail destiné à rationaliser les efforts fédéraux pour lutter contre les espoirs des ransomwares pour consolider la façon dont le gouvernement gère les aspects clés de ces attaques et faire un meilleur travail en trompant ses contributions au combat plus large.Les objectifs marquent ce que les dirigeants du Groupe de travail conjoint des ransomwares , co-dirigée

Près de deux ans après sa création, un groupe de travail destiné à rationaliser les efforts fédéraux pour lutter contre les espoirs des ransomwares pour consolider la façon dont le gouvernement gère les aspects clés de ces attaques et faire un meilleur travail en trompant ses contributions au combat plus large.Les objectifs marquent ce que les dirigeants du Groupe de travail conjoint des ransomwares , co-dirigée

Nearly two years after its creation, a task force meant to streamline federal efforts to combat ransomware hopes to further cement how the government handles key aspects of such attacks and do a better job trumpeting its contributions to the broader fight. The goals mark what the leaders of the Joint Ransomware Task Force, co-led

Nearly two years after its creation, a task force meant to streamline federal efforts to combat ransomware hopes to further cement how the government handles key aspects of such attacks and do a better job trumpeting its contributions to the broader fight. The goals mark what the leaders of the Joint Ransomware Task Force, co-led |

Ransomware | ★★★ | ||

| 2024-02-22 16:20:43 | La Russie arrête trois membres présumés de ransomwares de blocs de suceur Russia arrests three alleged SugarLocker ransomware members (lien direct) |

Les autorités russes ont identifié et arrêté trois membres présumés d'un gang de ransomware local appelé Sugarlocker.Le groupe opère sous le couvert d'une entreprise technologique légitime appelée Shtazi-it, offrant des services pour le développement de pages de destination, d'applications mobiles et de magasins en ligne, selon a report by F.A.C.C.T., a Russia-based company that was involved in

Les autorités russes ont identifié et arrêté trois membres présumés d'un gang de ransomware local appelé Sugarlocker.Le groupe opère sous le couvert d'une entreprise technologique légitime appelée Shtazi-it, offrant des services pour le développement de pages de destination, d'applications mobiles et de magasins en ligne, selon a report by F.A.C.C.T., a Russia-based company that was involved in

Russian authorities have identified and arrested three alleged members of a local ransomware gang called SugarLocker. The group operates under the guise of a legitimate tech company called Shtazi-IT, offering services for the development of landing pages, mobile apps, and online stores, according to a report by F.A.C.C.T., a Russia-based company that was involved in

Russian authorities have identified and arrested three alleged members of a local ransomware gang called SugarLocker. The group operates under the guise of a legitimate tech company called Shtazi-IT, offering services for the development of landing pages, mobile apps, and online stores, according to a report by F.A.C.C.T., a Russia-based company that was involved in |

Ransomware Mobile | ★★★ | ||

| 2024-02-22 14:07:51 | Prise de LockBit : vers la fin des attaques ransomware (lien direct) | Prise de LockBit : vers la fin des attaques ransomware Par Andy Thompson, spécialiste de la sécurité chez CyberArk - Malwares | Ransomware | ★★ |

To see everything:

Our RSS (filtrered)