What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-02-22 13:34:58 | Nouveau Screenconnect RCE Flaw exploité dans les attaques de ransomwares New ScreenConnect RCE flaw exploited in ransomware attacks (lien direct) |

Les attaquants exploitent une vulnérabilité de contournement d'authentification de gravité maximale pour violer les serveurs ScreenConnect non corrigées et déployer des charges utiles de ransomware de verrouillage sur les réseaux compromis.[...]

Attackers are exploiting a maximum severity authentication bypass vulnerability to breach unpatched ScreenConnect servers and deploy LockBit ransomware payloads on compromised networks. [...] |

Ransomware Vulnerability | ★★★ | ||

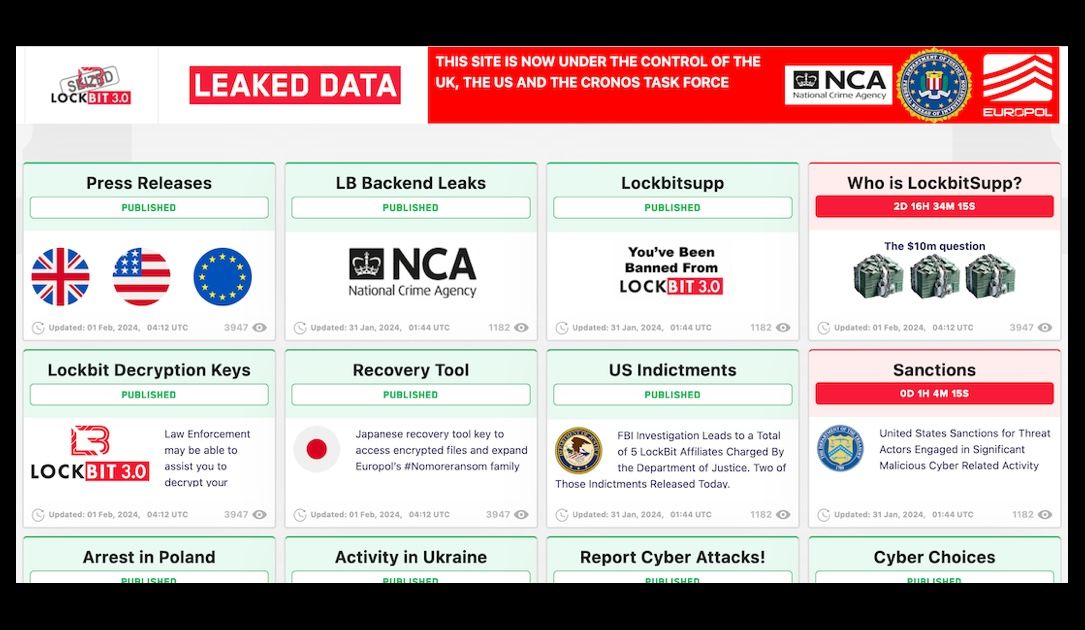

| 2024-02-22 12:47:15 | Lockbit Takedown: La police a fermé plus de 14 000 comptes sur Mega, Tutanota et Protonmail LockBit takedown: Police shut more than 14,000 accounts on Mega, Tutanota and Protonmail (lien direct) |

L'opération d'application de la loi pour démanteler le service de ransomware Lockbit a annoncé la fermeture de plus de 14 000 comptes sur les services tiers utilisés par les criminels affiliés.Les comptes sur le service d'hébergement de fichiers Mega et les fournisseurs de courriels cryptés tutanota et protonmail ont été utilisés «pour l'exfiltration ou l'infrastructure», selon un article sur le domaine Darkweb saisis de Lockbit \\.Analyse de ces comptes

L'opération d'application de la loi pour démanteler le service de ransomware Lockbit a annoncé la fermeture de plus de 14 000 comptes sur les services tiers utilisés par les criminels affiliés.Les comptes sur le service d'hébergement de fichiers Mega et les fournisseurs de courriels cryptés tutanota et protonmail ont été utilisés «pour l'exfiltration ou l'infrastructure», selon un article sur le domaine Darkweb saisis de Lockbit \\.Analyse de ces comptes

The law enforcement operation to dismantle the LockBit ransomware service has announced shutting more than 14,000 accounts on third-party services used by affiliated criminals. Accounts on file-hosting service Mega and encrypted email providers Tutanota and Protonmail were used “for exfiltration or infrastructure,” according to a post on LockBit\'s seized darkweb domain. Analysis of these accounts

The law enforcement operation to dismantle the LockBit ransomware service has announced shutting more than 14,000 accounts on third-party services used by affiliated criminals. Accounts on file-hosting service Mega and encrypted email providers Tutanota and Protonmail were used “for exfiltration or infrastructure,” according to a post on LockBit\'s seized darkweb domain. Analysis of these accounts |

Ransomware | ★★★ | ||

| 2024-02-22 10:56:00 | Les États-Unis offrent 15 millions de dollars de primes pour traquer les leaders de ransomware de verrouillage U.S. Offers $15 Million Bounty to Hunt Down LockBit Ransomware Leaders (lien direct) |

Le Département d'État américain a annoncé des récompenses monétaires allant jusqu'à 15 millions de dollars pour des informations qui pourraient conduire à l'identification des principaux leaders au sein du groupe Ransomware Lockbit et à l'arrestation de toute personne participant à l'opération.

"Depuis janvier 2020, les acteurs de Lockbit ont exécuté plus de 2 000 attaques contre les victimes aux États-Unis et dans le monde, provoquant un coût coûteux

The U.S. State Department has announced monetary rewards of up to $15 million for information that could lead to the identification of key leaders within the LockBit ransomware group and the arrest of any individual participating in the operation. "Since January 2020, LockBit actors have executed over 2,000 attacks against victims in the United States, and around the world, causing costly |

Ransomware | ★★ | ||

| 2024-02-22 10:13:41 | Apportez-nous la tête de Lockbit!15 millions de dollars Bounty offerts pour des informations sur les dirigeants de Notorious Ransomware Gang Bring us the head of LockBit! $15 million bounty offered for information on leaders of notorious ransomware gang (lien direct) |

Une énorme récompense est offerte pour des informations menant à l'identification ou à l'emplacement de l'un des dirigeants du gang de ransomware de Lockbit.L'offre de prime provient du Département d'État américain, après la perturbation de cette semaine des activités de l'organisation criminelle.Lockbit, qui fonctionne depuis 2020, a ciblé des milliers de victimes dans le monde, entraînant la perte de milliards de dollars en paiements de rançon et en reprise.La National Crime Agency (NCA) du Royaume-Uni, le FBI et d'autres ont collaboré à "Operation Cronos", qui a repris l'infrastructure backend de Lockbit \\ ...

A huge reward is being offered for information leading to the identification or location of any of the leaders of the LockBit ransomware gang. The bounty offer comes from the US State Department, following this week\'s disruption of the criminal organisation\'s activities. LockBit, which has been operating since 2020, has targeted thousands of victims around the globe, causing the loss of billions of dollars in both ransom payments and recovery. The UK\'s National Crime Agency (NCA), the FBI, and others have collaborated on "Operation Cronos", which has taken over LockBit\'s backend infrastructure... |

Ransomware | ★★ | ||

| 2024-02-22 09:45:00 | AVERTISSEMENT RANSOMWARE comme le bug CVSS 10.0 Screenconnect est exploité Ransomware Warning as CVSS 10.0 ScreenConnect Bug is Exploited (lien direct) |

Les chercheurs mettent en garde contre un «ransomware gratuit pour tout» après l'exploitation de la vulnérabilité de Screenconnect

Researchers warn of a “ransomware free-for-all” after ScreenConnect vulnerability is exploited |

Ransomware Vulnerability | ★★ | ||

| 2024-02-22 08:51:11 | Ransomware de verrouillage construisant secrètement le cryptor de nouvelle génération avant le retrait LockBit ransomware secretly building next-gen encryptor before takedown (lien direct) |

Les développeurs de ransomwares de Lockbit construisaient secrètement une nouvelle version de leur fichier cryware, surnommé Lockbit-ng-Dev - probablement un futur Lockbit 4.0, lorsque les forces de l'ordre ont enlevé l'infrastructure de Cybercriminal \\ plus tôt cette semaine.[...]

LockBit ransomware developers were secretly building a new version of their file encrypting malware, dubbed LockBit-NG-Dev - likely a future LockBit 4.0, when law enforcement took down the cybercriminal\'s infrastructure earlier this week. [...] |

Ransomware Malware | ★★ | ||

| 2024-02-21 21:57:49 | Ransomware: véritable coût pour les entreprises 2024 Ransomware: True Cost to Business 2024 (lien direct) |

|

Ransomware Studies | ★★★★ | ||

| 2024-02-21 17:43:57 | Cyber Insights 2024: Ransomware (lien direct) | > Insignes de ransomware: lorsque le ransomware est apparu pour la première fois, le terme s'est associé aux données de cryptage.C'est une idée fausse.

>Ransomware insights: When ransomware first appeared, the term became associated with encrypting data. This is a misconception. |

Ransomware | ★★ | ||

| 2024-02-21 16:43:00 | Affiliés de Lockbit arrêtés en Ukraine, en Pologne LockBit affiliates arrested in Ukraine, Poland (lien direct) |

Au moins trois affiliés du célèbre gang de ransomware de Lockbit ont été arrêtés en Pologne et en Ukraine dans le cadre de l'opération internationale de retrait qui a commencé lundi.Les annonces des arrestations sont intervenues après l'arrêt du site Web de Lockbit \\, que le groupe a utilisépour menacer les victimes et libérer leurs données piratées à moins qu'une extorsion

Au moins trois affiliés du célèbre gang de ransomware de Lockbit ont été arrêtés en Pologne et en Ukraine dans le cadre de l'opération internationale de retrait qui a commencé lundi.Les annonces des arrestations sont intervenues après l'arrêt du site Web de Lockbit \\, que le groupe a utilisépour menacer les victimes et libérer leurs données piratées à moins qu'une extorsion

At least three affiliates of the notorious LockBit ransomware gang were arrested in Poland and Ukraine as part of the international takedown operation that began on Monday. The announcements of the arrests came after the shutdown of LockBit\'s darknet website, which the group used to threaten victims and release their hacked data unless an extortion

At least three affiliates of the notorious LockBit ransomware gang were arrested in Poland and Ukraine as part of the international takedown operation that began on Monday. The announcements of the arrests came after the shutdown of LockBit\'s darknet website, which the group used to threaten victims and release their hacked data unless an extortion |

Ransomware | ★★★★ | ||

| 2024-02-21 16:26:56 | Démantèlement de Lockbit – Commentaires de Kaspersky (lien direct) | >Suite à l’annonce du démantèlement de LockBit, Alexander Zabrovsky, analyste de l’équipe Digital Footprint Intelligence de Kaspersky, commente : " LockBit a servi de modèle à de nombreux groupes cybercriminels, et pas seulement aux familles de ransomware. Son démantèlement marque une étape importante pour l’ensemble de la communauté cyber. La rapidité avec laquelle les forces de l’ordre […] The post Démantèlement de Lockbit – Commentaires de Kaspersky first appeared on UnderNews. | Ransomware | ★★ | ||

| 2024-02-21 16:02:00 | Nouvelles idées expertes: le démontage des ransomwares de verrouillage n'est qu'un début NEW expert insights: LockBit ransomware takedown is just a start (lien direct) |

La perturbation des gangs de ransomware de Lockbit arrive à un moment critique lorsque les victimes de cyberattaques ont doublé au cours de la dernière année.Frank Gartland, CTO chez Skinable, partage des informations sur les raisons pour lesquelles ce retrait est génial - mais pas assez:

-

mise à jour malveillant

The LockBit ransomware gang disruption comes at a critical time when cyberattack victims doubled in the past year. Frank Gartland, CTO at Skillable, shares insights on why this takedown is great - yet not enough: - Malware Update |

Ransomware | ★★★ | ||

| 2024-02-21 14:50:00 | Cybersécurité pour les soins de santé diagnostiquant le paysage de la menace et prescrivant des solutions de reprise Cybersecurity for Healthcare-Diagnosing the Threat Landscape and Prescribing Solutions for Recovery (lien direct) |

Le jour de Thanksgiving 2023, alors que de nombreux Américains célébraient, les hôpitaux des États-Unis faisaient tout le contraire.Les systèmes échouaient.Les ambulances ont été détournées.Les soins ont été altérés.Les hôpitaux de trois États ont été & nbsp; frappés par une attaque de ransomware, et à ce moment-là, les répercussions du monde réel sont venues à la lumière, ce n'était pas juste des réseaux informatiques qui ont été mis en garde

On Thanksgiving Day 2023, while many Americans were celebrating, hospitals across the U.S. were doing quite the opposite. Systems were failing. Ambulances were diverted. Care was impaired. Hospitals in three states were hit by a ransomware attack, and in that moment, the real-world repercussions came to light-it wasn\'t just computer networks that were brought to a halt, but actual patient |

Ransomware Threat Medical | ★★★ | ||

| 2024-02-21 14:10:06 | Les fuites de verrouillage exposent près de 200 affiliés et des logiciels malveillants de vol de données sur mesure LockBit leaks expose nearly 200 affiliates and bespoke data-stealing malware (lien direct) |

Opération Cronos \\ 'S \' Partners \\ 'Continuer à couler les secrets de l'Empire criminel La dernière révélation des autorités de l'application des lois concernant cette semaine \'sLockbit Leaks est que le groupe de ransomwares avait enregistré près de 200 "affiliés" au cours des deux dernières années…

Operation Cronos\'s \'partners\' continue to trickle the criminal empire\'s secrets The latest revelation from law enforcement authorities in relation to this week\'s LockBit leaks is that the ransomware group had registered nearly 200 "affiliates" over the past two years.… |

Ransomware Malware | ★★★★ | ||

| 2024-02-21 14:00:00 | Exclusif: Esesentire confirme les victimes de ransomwares de Rhysida Exclusive: eSentire Confirms Rhysida Ransomware Victims (lien direct) |

Depuis sa sortie en mai 2023, le groupe prétend avoir victime de 77 entreprises et institutions publiques

Since emerging in May 2023, the group claims to have victimized 77 companies and public institutions |

Ransomware | ★★ | ||

| 2024-02-21 12:52:15 | Les organismes mondiaux d'application de la loi se heurtent à Lockbit Ransomware Group, perturbant les opérations, saisissant les actifs Global law enforcement agencies strike against LockBit ransomware group, disrupting operations, seizing assets (lien direct) |

Le ministère américain de la Justice (DOJ) a rejoint le Royaume-Uni et les partenaires internationaux de l'application des lois à Londres pour officiellement ...

The U.S. Department of Justice (DoJ) joined the U.K. and international law enforcement partners in London to officially... |

Ransomware | ★★ | ||

| 2024-02-21 11:27:16 | La société de systèmes de contrôle PSI a du mal à se remettre de l'attaque des ransomwares Control Systems Firm PSI Struggles to Recover From Ransomware Attack (lien direct) |

> Le logiciel PSI du fournisseur de solutions de système de contrôle allemand dit qu'il se remet encore d'une attaque de ransomware.

>German control system solutions provider PSI Software says it is still recovering from a ransomware attack. |

Ransomware Industrial | ★★★ | ||

| 2024-02-21 11:22:09 | Les États-Unis propose 15 millions de dollars pour des informations sur le gang de ransomware de verrouillage US offers $15 million bounty for info on LockBit ransomware gang (lien direct) |

Le Département d'État américain offre également des récompenses pouvant atteindre 15 millions de dollars à toute personne qui peut fournir des informations sur les membres des gangs de ransomware de Lockbit et leurs associés.[...]

The U.S. State Department is now also offering rewards of up to $15 million to anyone who can provide information about LockBit ransomware gang members and their associates. [...] |

Ransomware | ★★ | ||

| 2024-02-21 11:00:00 | Le SoC moderne de Next Gen propulsé par l'IA The modern next gen SOC powered by AI (lien direct) |

AI is among the most disruptive technologies of our time. While AI/ML has been around for decades, it has become a hot topic with continued innovations in generative AI (GenAI) from start-up OpenAI to tech giants like Microsoft, Google, and Meta. When large language models (LLMs) combined with big data and behavior analytics, AI/ML can supercharge productivity and scale operations across every sector from healthcare to manufacturing, transportation, retail, finance, government & defense, telecommunications, media, entertainment, and more. Within the cybersecurity industry, SentinelOne, Palo Alto Networks, Cisco, Fortinet and others are pioneering AI in Cybersecurity. In a research report of the global markets by Allied Market Research, AI in Cybersecurity is estimated to surge to $154.8 billion in 2032 from $19.2 billion in 2022, rising at a CAGR of 23.6%. Challenges of the traditional SOC SIEM One of the challenges with the traditional Security Operations Center (SOC) is SOC analysts are overwhelmed by the sheer number of alerts that come from Security Information Event Management (SIEM). Security teams are bombarded with low fidelity alerts and spend considerable time separating them from high fidelity alerts. The alerts come from almost any sources across the enterprise and is further compounded with too many point solutions and with multi-vendor environment. The numerous tools and lack of integration across multiple vendor product solutions often require a great deal of manual investigation and analysis. The pressure that comes with having to keep up with vendor training and correlate data and logs into meaningful insights becomes burdensome. While multi-vendor, multi-source, and multi-layered security solutions provides a lot of data, without ML and security analytics, it also creates a lot of noise and a disparate view of the threat landscape with insufficient context. SOAR Traditional Security Orchestration and Automation Response (SOAR) platforms used by mature security operations teams to develop run playbooks that automate action responses from a library of APIs for an ecosystem of security solution is complex and expensive to implement, manage, and maintain. Often SOCs are playing catch up on coding and funding development cost for run playbooks making it challenging to maintain and scale the operations to respond to new attacks quickly and efficiently. XDR Extended Detection and Response (XDR) solves a lot of these challenges with siloed security solutions by providing a unified view with more visibility and better context from a single holistic data lake across the entire ecosystem. XDR provides prevention as well as detection and response with integration and automation capabilities across endpoint, cloud, and network. Its automation capabilities can incorporate basic common SOAR like functions to API connected security tools. It collects enriched data from multiple sources and applies big data and ML based analysis to enable response of policy enforcement using security controls throughout the infrastructure. AI in the modern next gen SOC The use of AI and ML are increasingly essential to cyber operations to proactively identify anomalies and defend against cyber threats in a hyperconnected digital world. Canalys research estimates suggest that more than 7 | Ransomware Malware Tool Vulnerability Threat Prediction Cloud | ★★ | ||

| 2024-02-21 10:11:21 | Vérifier le logiciel Point dévoile le rapport de sécurité complet 2024, mettant en évidence les innovations de surtension des ransomwares et de la défense de l'IA Check Point Software Unveils Comprehensive 2024 Security Report, Highlighting Ransomware Surge and AI Defence Innovations (lien direct) |

Vérifier le logiciel Point dévoile le rapport de sécurité complet 2024, mettant en évidence les innovations de la surtension des ransomwares et de la défense de l'IA Les points élevés du rapport incluent une analyse sur la pervassivité des ransomwares et comment les défenseurs ripostent contre AI-Powered Aicyberattaques

-

rapports spéciaux

Check Point Software Unveils Comprehensive 2024 Security Report, Highlighting Ransomware Surge and AI Defence Innovations Highpoints from the report include an analysis on the pervasiveness of ransomware and how defenders are fighting back against AI-powered cyberattacks - Special Reports |

Ransomware Studies | ★★★★ | ||

| 2024-02-21 07:52:27 | (Déjà vu) 2024 \\'s Cyber Battleground Fouileled: Escalating Ransomware Epidemic, The Evolution of Cyber Warfare Tactics and Strategic Use of IA in Defense & # 8211;Insignes du dernier rapport de sécurité de Check Point \\ 2024\\'s Cyber Battleground Unveiled: Escalating Ransomware Epidemic, the Evolution of Cyber Warfare Tactics and strategic use of AI in defense – Insights from Check Point\\'s Latest Security Report (lien direct) |

clés à emporter: & middot;Menaces croissantes: le paysage de la cybersécurité fait face à une augmentation sans précédent des attaques de ransomwares, avec 1 organisations sur 10 visées à l'échelle mondiale en 2023. & Middot;Évolution des tactiques: les adversaires exploitent les vulnérabilités de jour zéro, utilisent des essuie-glaces perturbateurs, des tactiques RAAS (ransomwares en tant que service) et des dispositifs de bord cible, amplifiant la complexité des cybermenaces.& Middot;Défense alimentée par l'IA: l'intelligence artificielle apparaît comme un formidable défenseur, remodelant la façon dont nous empêchons, détectons et répondons aux cyberattaques.Obtenez le rapport de cybersécurité en 2024 dans le paysage tumultueux de la cybersécurité, où les menaces sont importantes et les adversaires deviennent de plus en plus sophistiqués, garder une longueur d'avance sur la courbe est primordial.Comme [& # 8230;] clés à emporter: & middot;Menaces croissantes: le paysage de la cybersécurité fait face à une augmentation sans précédent des attaques de ransomwares, avec 1 organisations sur 10 visées à l'échelle mondiale en 2023. & Middot;Évolution des tactiques: les adversaires exploitent les vulnérabilités de jour zéro, utilisent des essuie-glaces perturbateurs, des tactiques RAAS (ransomwares en tant que service) et des dispositifs de bord cible, amplifiant la complexité des cybermenaces.& Middot;Défense alimentée par l'IA: l'intelligence artificielle apparaît comme un formidable défenseur, remodelant la façon dont nous empêchons, détectons et répondons aux cyberattaques.Obtenez le rapport de cybersécurité en 2024 dans le paysage tumultueux de la cybersécurité, où les menaces sont importantes et les adversaires deviennent de plus en plus sophistiqués, garder une longueur d'avance sur la courbe est primordial.Comme [& # 8230;]

Key Takeaways: · Rising Threats: Cybersecurity landscape faces an unprecedented surge in ransomware attacks, with 1 in every 10 organizations globally being targeted in 2023. · Evolution of Tactics: Adversaries exploit zero-day vulnerabilities, employ disruptive wipers, utlise emerging RaaS (Ransomware-as-a-Service) tactics and target edge devices, amplifying the complexity of cyber threats. · AI-Powered Defense: Artificial intelligence emerges as a formidable defender, reshaping how we prevent, detect, and respond to cyber attacks. Get the 2024 Cyber Security Report In the tumultuous landscape of cybersecurity, where threats loom large and adversaries grow increasingly sophisticated, staying ahead of the curve is paramount. As […] Key Takeaways: · Rising Threats: Cybersecurity landscape faces an unprecedented surge in ransomware attacks, with 1 in every 10 organizations globally being targeted in 2023. · Evolution of Tactics: Adversaries exploit zero-day vulnerabilities, employ disruptive wipers, utlise emerging RaaS (Ransomware-as-a-Service) tactics and target edge devices, amplifying the complexity of cyber threats. · AI-Powered Defense: Artificial intelligence emerges as a formidable defender, reshaping how we prevent, detect, and respond to cyber attacks. Get the 2024 Cyber Security Report In the tumultuous landscape of cybersecurity, where threats loom large and adversaries grow increasingly sophisticated, staying ahead of the curve is paramount. As […]

|

Ransomware Vulnerability Threat | ★ | ||

| 2024-02-21 07:49:18 | 2024\'s Cyber Battleground Unveiled: Escalating Ransomware Epidemic, the Evolution of Cyber Warfare Tactics and strategic use of AI in defense – Insights from Check Point\'s Latest Security Report (lien direct) | Takeaways clés: & middot; & # 160; & # 160; & # 160; & # 160; & # 160; & # 160; & # 160;Rising Menaces: Cybersecurity Landscape fait face à une augmentation sans précédent des attaques de ransomwares, avec 1 organisations sur 10 étant ciblées dans le monde en 2023. & Middot; & # 160; & # 160; & # 160; & # 160; & # 160; & # 160;; & # 160;Évolution des tactiques: les adversaires exploitent les vulnérabilités de jour zéro, utilisent des essuie-glaces perturbateurs, des tactiques RAAS (ransomwares en tant que service) et des dispositifs de bord cible, amplifiant la complexité des cybermenaces.& middot; & # 160; & # 160; & # 160; & # 160; & # 160; & # 160; & # 160;Défense alimentée par AI: artificiel [& # 8230;]

Key Takeaways: · Rising Threats: Cybersecurity landscape faces an unprecedented surge in ransomware attacks, with 1 in every 10 organizations globally being targeted in 2023. · Evolution of Tactics: Adversaries exploit zero-day vulnerabilities, employ disruptive wipers, utlise emerging RaaS (Ransomware-as-a-Service) tactics and target edge devices, amplifying the complexity of cyber threats. · AI-Powered Defense: Artificial […] |

Ransomware Vulnerability Threat Studies | ★★★★ | ||

| 2024-02-21 00:00:00 | Trend Micro et Interpol se joignent à nouveau à l'opération Synergie Trend Micro and INTERPOL Join Forces Again for Operation Synergia (lien direct) |

Trend et d'autres entités privées ont récemment contribué à la synergie de l'opération d'Interpol \\, une opération mondiale qui a réussi à éliminer plus de 1 000 serveurs C&

Trend and other private entities recently contributed to INTERPOL\'s Operation Synergia, a global operation that successfully took down over 1,000 C&C servers and identified suspects related to phishing, banking malware, and ransomware activity. |

Ransomware Malware Prediction | ★★ | ||

| 2024-02-20 21:35:38 | Alpha Ransomware émerge des cendres Netwalker Alpha Ransomware Emerges from NetWalker Ashes (lien direct) |

#### Description

Alpha, un nouveau ransomware qui est apparu pour la première fois en février 2023 a intensifié ses activités ces dernières semaines et ressemble fortement aux ransomwares de Netwalker désormais disparus qui ont disparu en janvier 2021. L'analyse d'Alpha révèle des parallèles importants avec Netwalker, y compris l'utilisation d'une puissance similaire baséechargeur et code de code.Alors qu'Alpha est initialement resté peu profond après son apparition en février 2023, les attaques récentes indiquent une augmentation des opérations, y compris le déploiement d'un site de fuite de données et l'utilisation d'outils de vie comme TaskKill et Psexec.Les similitudes entre Alpha et Netwalker suggèrent un renouveau potentiel de l'ancienne opération de ransomware par les développeurs originaux ou l'acquisition et la modification de la charge utile Netwalker par les nouveaux attaquants.

#### URL de référence (s)

1. https://symantec-enterprise-blogs.security.com/blogs/thereat-intelligence/alpha-netwalker-ransomware

2. https://gbhackers.com/alpha-ransomware-livingof-fthe-land/

#### Date de publication

16 février 2024

#### Auteurs)

Équipe de chasseurs de menace symantec

#### Description Alpha, a new ransomware that first appeared in February 2023 has intensified its activities in recent weeks and strongly resembles the now defunct NetWalker ransomware that vanished in January 2021. Analysis of Alpha reveals significant parallels with NetWalker, including the use of a similar PowerShell-based loader and code overlap. While Alpha initially remained low-profile after its appearance in February 2023, recent attacks indicate a surge in operations, including the deployment of a data leak site and the utilization of living-off-the-land tools like Taskkill and PsExec. The similarities between Alpha and NetWalker suggest a potential revival of the old ransomware operation by original developers or the acquisition and modification of the NetWalker payload by new attackers. #### Reference URL(s) 1. https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/alpha-netwalker-ransomware 2. https://gbhackers.com/alpha-ransomware-living-off-the-land/ #### Publication Date February 16, 2024 #### Author(s) Symantec Threat Hunter Team |

Ransomware Tool Threat | ★★★ | ||

| 2024-02-20 21:29:33 | Après des années à perdre, il est enfin de se fédérer \\ 'se tourner vers le groupe de ransomwares troll After years of losing, it\\'s finally feds\\' turn to troll ransomware group (lien direct) |

Les autorités qui ont enlevé le groupe de ransomware se vantent de leur hack épique.

Authorities who took down the ransomware group brag about their epic hack. |

Ransomware Hack | ★★ | ||

| 2024-02-20 19:24:17 | Les demandes de ransomware médian atteignent 600 000 $ par pop Median Ransomware Demands Grow to $600K a Pop (lien direct) |

Le gang de verrouillage maintenant perturbé a dépassé ses concurrents en volume en 2023, alors que des montants de rançon ont augmenté de 20% en glissement annuel.

The now-disrupted LockBit gang outpaced its competitors in volume in 2023, as ransom amounts spiked 20% year-over-year. |

Ransomware | ★★ | ||

| 2024-02-20 18:25:00 | Fonctionnement du ransomware de verrouillage fermé;Criminels arrêtés;Clés de décryptage publiés LockBit Ransomware Operation Shut Down; Criminals Arrested; Decryption Keys Released (lien direct) |

Mardi, la National Crime Agency (NCA) a confirmé qu'elle avait obtenu le code source de Lockbit \\ ainsi que le renseignement concernant ses activités et leurs affiliés dans le cadre d'un groupe de travail dédié appelé & nbsp; Operation Cronos.

"Certaines des données sur les systèmes de Lockbit \\ appartenaient à des victimes qui avaient payé une rançon aux acteurs de la menace, évitant que même lorsqu'une rançon est payée, elle ne fait pas

The U.K. National Crime Agency (NCA) on Tuesday confirmed that it obtained LockBit\'s source code as well as intelligence pertaining to its activities and their affiliates as part of a dedicated task force called Operation Cronos. "Some of the data on LockBit\'s systems belonged to victims who had paid a ransom to the threat actors, evidencing that even when a ransom is paid, it does not |

Ransomware Threat | ★★ | ||

| 2024-02-20 18:15:03 | Les États-Unis inculpent deux ressortissants russes dans un cas de ransomware de verrouillage US indicts two Russian nationals in LockBit ransomware case (lien direct) |

Le département américain de la justice acte d'accusation non scellée mardi contre deux prétendusLes membres du Lockbit Ransomware Group, dont l'entreprise a été perturbé dans une opération mondiale annoncée lundi.Le département du Trésor a annoncé des sanctions contre les deux hommes.Les ressortissants russes Artur Sungatov et Ivan Kondratiev - un tristement célèbre pirate également connu sous le nom de Bassterlord -

Le département américain de la justice acte d'accusation non scellée mardi contre deux prétendusLes membres du Lockbit Ransomware Group, dont l'entreprise a été perturbé dans une opération mondiale annoncée lundi.Le département du Trésor a annoncé des sanctions contre les deux hommes.Les ressortissants russes Artur Sungatov et Ivan Kondratiev - un tristement célèbre pirate également connu sous le nom de Bassterlord -

The U.S. Department of Justice unsealed indictments on Tuesday against two alleged members of the LockBit ransomware group, whose enterprise was disrupted in a global operation announced on Monday. The Treasury Department also announced sanctions against the two men. Russian nationals Artur Sungatov and Ivan Kondratiev - an infamous hacker also known as Bassterlord -

The U.S. Department of Justice unsealed indictments on Tuesday against two alleged members of the LockBit ransomware group, whose enterprise was disrupted in a global operation announced on Monday. The Treasury Department also announced sanctions against the two men. Russian nationals Artur Sungatov and Ivan Kondratiev - an infamous hacker also known as Bassterlord - |

Ransomware | ★★ | ||

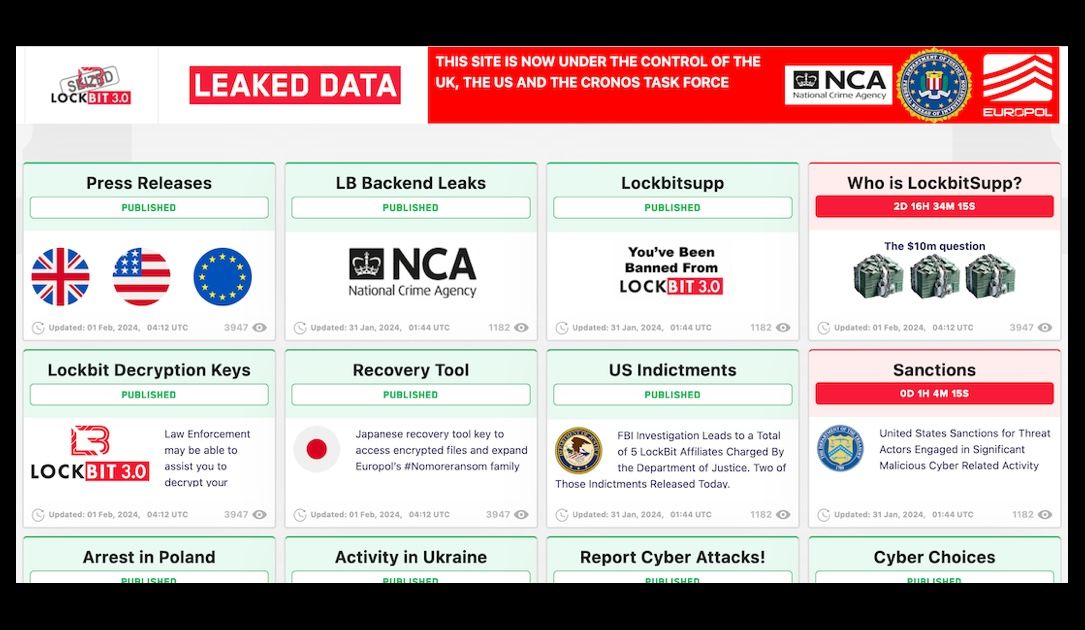

| 2024-02-20 17:09:00 | FEDS Saisissez les sites Web de ransomwares de lockbit, proposent des outils de décryptage, des affiliés troll Feds Seize LockBit Ransomware Websites, Offer Decryption Tools, Troll Affiliates (lien direct) |

Les autorités américaines et britanniques ont saisi les sites Web DarkNet gérés par Lockbit, un groupe de ransomware prolifiques et destructeurs qui a réclamé plus de 2 000 victimes dans le monde et extorqué plus de 120 millions de dollars en paiements.Au lieu de répertorier les données volées aux victimes de ransomwares qui n'ont pas payé, le site Web de la honte des victimes de Lockbit \\ propose désormais des outils de récupération gratuits, ainsi que des nouvelles sur les arrestations et les accusations criminelles impliquant des affiliés de Lockbit.

U.S. and U.K. authorities have seized the darknet websites run by LockBit, a prolific and destructive ransomware group that has claimed more than 2,000 victims worldwide and extorted over $120 million in payments. Instead of listing data stolen from ransomware victims who didn\'t pay, LockBit\'s victim shaming website now offers free recovery tools, as well as news about arrests and criminal charges involving LockBit affiliates. |

Ransomware Tool | ★★★ | ||

| 2024-02-20 16:23:00 | Apprenez à construire un livre de jeu de réponse aux incidents contre Spattered Spider en temps réel Learn How to Build an Incident Response Playbook Against Scattered Spider in Real-Time (lien direct) |

Dans le paysage tumultueux de la cybersécurité, l'année 2023 a laissé une marque indélébile avec les exploits effrontés du groupe de menaces d'araignée dispersée.Leurs attaques ont ciblé les centres nerveux des principales institutions financières et d'assurance, aboutissant à ce qui constitue l'une des assauts de ransomware les plus percutants de mémoire récente. & NBSP;

Lorsque les organisations n'ont aucun plan de réponse en place pour un tel

In the tumultuous landscape of cybersecurity, the year 2023 left an indelible mark with the brazen exploits of the Scattered Spider threat group. Their attacks targeted the nerve centers of major financial and insurance institutions, culminating in what stands as one of the most impactful ransomware assaults in recent memory. When organizations have no response plan in place for such an |

Ransomware Threat | ★★ | ||

| 2024-02-20 16:00:12 | Les flics tournent les minuteries de Lockbit \\'s Ransomware Gang \\ Cops turn LockBit\\'s ransomware gang\\'s countdown timers against them (lien direct) |

Les autorités démanent la royauté de cybercriminalité en se moquant de leur site de fuite En saisissant et en démantant l'infrastructure de Lockbit \\divulgation de ses secrets…

Authorities dismantle cybercrime royalty by making mockery of their leak site In seizing and dismantling LockBit\'s infrastructure, Western authorities are now making a mockery of the ransomware criminals by promising a long, drawn-out disclosure of its secrets.… |

Ransomware | ★★★ | ||

| 2024-02-20 16:00:00 | Takedown des ransomwares de verrouillage: ce que vous devez savoir sur l'opération Cronos LockBit Ransomware Takedown: What You Need to Know about Operation Cronos (lien direct) |

Ce que les entreprises devraient savoir sur l'opération Cronos et Lockbit, l'un des plus grands retraits de ransomware de l'histoire

What businesses should know about Operation Cronos and LockBit, one of the largest ransomware takedowns in history |

Ransomware | ★★ | ||

| 2024-02-20 15:50:05 | Les forces de l'ordre mondiales perturbent le gang de ransomware de verrouillage Global Law Enforcement Disrupts LockBit Ransomware Gang (lien direct) |

L'opération Cronos, une collaboration entre les autorités aux États-Unis, au Canada, au Royaume-Uni, en Europe, au Japon et en Australie - saisit les données et le site Web associés à la prolifique organisation cybercriminale et à ses affiliés.

Operation Cronos, a collab between authorities in the US, Canada, UK, Europe, Japan, and Australia - seizes data and website associated with the prolific cybercriminal organization and its affiliates. |

Ransomware | ★★ | ||

| 2024-02-20 15:31:34 | Plan de police Semaine des révélations de verrouillage après avoir capturé \\ 'Intelligence \\' sans précédent de l'infrastructure de Gang \\ Police plan week of LockBit revelations after capturing \\'unprecedented\\' intelligence from gang\\'s infrastructure (lien direct) |

Londres, Royaume-Uni - Une coalition internationale des organismes d'application de la loi dirigée par la National Crime Agency (NCA) de la Grande-Bretagne a recueilli tant de renseignements après avoir piraté les infrastructures de Lockbit \\ qu'ils sont prêts à libérerPlus d'informations sur le reste de cette semaine, ont déclaré des responsables.Le site Web de Ransomware Gang \\ était Remplacé par une page d'éclaboussure lundi soir .

Londres, Royaume-Uni - Une coalition internationale des organismes d'application de la loi dirigée par la National Crime Agency (NCA) de la Grande-Bretagne a recueilli tant de renseignements après avoir piraté les infrastructures de Lockbit \\ qu'ils sont prêts à libérerPlus d'informations sur le reste de cette semaine, ont déclaré des responsables.Le site Web de Ransomware Gang \\ était Remplacé par une page d'éclaboussure lundi soir .

LONDON, UNITED KINGDOM - An international coalition of law enforcement agencies led by Britain\'s National Crime Agency (NCA) have garnered so much intelligence after hacking LockBit\'s infrastructure they are set to release more insights over the rest of this week, officials have said. The ransomware gang\'s website was replaced by a splashpage on Monday evening.

LONDON, UNITED KINGDOM - An international coalition of law enforcement agencies led by Britain\'s National Crime Agency (NCA) have garnered so much intelligence after hacking LockBit\'s infrastructure they are set to release more insights over the rest of this week, officials have said. The ransomware gang\'s website was replaced by a splashpage on Monday evening. |

Ransomware | ★★★ | ||

| 2024-02-20 15:10:09 | Lockbit démantelé : la NCA dévoile son trésor de guerre (lien direct) | La National Crime Agency ( NCA) britannique révèle ses découvertes de la campagne qui a mené au démantèlement de LockBit, un groupe de cybercriminalité spécialisé dans le ransomware. | Ransomware | ★★★★ | ||

| 2024-02-20 13:05:41 | Takedown de Lockbit de NCA \\: le code source, les arrestations et l'outil de récupération révélé NCA\\'s LockBit Takedown: Source Code, Arrests and Recovery Tool Revealed (lien direct) |

par waqas

À ce jour, le gang de ransomware de verrouillage a ciblé plus de 2 000 victimes et a reçu plus de 120 millions de dollars en paiements de rançon.

Ceci est un article de HackRead.com Lire la publication originale: Takedown de Lockbit NCA & # 8217;

By Waqas To date, the LockBit ransomware gang targeted over 2,000 victims and received more than $120 million in ransom payments. This is a post from HackRead.com Read the original post: NCA’s LockBit Takedown: Source Code, Arrests and Recovery Tool Revealed |

Ransomware Tool | ★★ | ||

| 2024-02-20 13:00:04 | Dragos met en évidence une augmentation des cybermenaces au milieu des tensions géopolitiques, de nouveaux groupes d'OT, une augmentation des attaques de ransomwares Dragos highlights surge in cyber threats amid geopolitical tensions, new OT groups, rise in ransomware attacks (lien direct) |

La société de cybersécurité industrielle Dragos a révélé dans son année de cybersécurité annuelle de la Cybersecurity Rapport Une augmentation marquée de ...

Industrial cybersecurity firm Dragos revealed in its annual OT Cybersecurity Year in Review report a marked rise in... |

Ransomware Industrial | ★★ | ||

| 2024-02-20 12:40:00 | Les demandes initiales des ransomwares augmentent de 20% à 600 000 $ en 2023 Initial Ransomware Demands Jump 20% to $600,000 in 2023 (lien direct) |

Arctic Wolf a constaté que la demande médiane des ransomwares était de 600 000 $ en 2023, une augmentation de 20% de l'année précédente

Arctic Wolf found that the median ransomware demand was $600,000 in 2023, a 20% rise on the previous year |

Ransomware | ★★ | ||

| 2024-02-20 12:24:01 | Cactus Ransomware Group confirme le piratage de Schneider Electric Cactus Ransomware Group Confirms Hacking Schneider Electric (lien direct) |

> Les ransomwares du cactus ont ajouté Schneider Electric à son site de fuite, affirmant avoir volé 1,5 téraoctets de données.

>Cactus ransomware has added Schneider Electric to its leak site, claiming to have stolen 1.5 terabytes of data. |

Ransomware | ★★ | ||

| 2024-02-20 11:28:57 | Knight Ransomware Code source à vendre après l'arrêt du site de fuite Knight ransomware source code for sale after leak site shuts down (lien direct) |

Le code source présumé pour la troisième itération du Ransomware Knight est proposé à la vente à un seul acheteur sur un forum de pirate par un représentant de l'opération.[...]

The alleged source code for the third iteration of the Knight ransomware is being offered for sale to a single buyer on a hacker forum by a representative of the operation. [...] |

Ransomware | ★★★ | ||

| 2024-02-20 11:05:43 | Les organismes mondiaux d'application de la loi rétractent le groupe de verrouillage, alors que l'opération Cronos démantèle le site de ransomware Global law enforcement agencies crack down on LockBit group, as Operation Cronos dismantles ransomware site (lien direct) |

Organismes mondiaux d'application de la loi, notamment Europol, le Federal Bureau of Investigation (FBI) américain et le Crime national du Royaume-Uni. & # 8217; S ...

Global law enforcement agencies, including Europol, the U.S. Federal Bureau of Investigation (FBI), and the U.K.’s National Crime... |

Ransomware | ★★ | ||

| 2024-02-20 11:00:00 | Un guide fondamental pour la sécurité des points finaux A fundamental guide to endpoint security (lien direct) |

Anyone that utilizes technology in their daily lives understands that it is ever-changing, and the sentiment is especially true within the cybersecurity industry. Adversaries continue to evolve with new tactics to bypass defenses, so it is necessary that the methods of detecting and preventing these threats do so at an even more rapid pace.

However, keeping up with all the changes can be quite difficult, even for the most seasoned cybersecurity professional. The way in which we work has changed not just in where but also in how. Today employees conduct business from multiple devices, with some being company-issued and others being privately owned. Sensitive data is being stored across many locations including on these devices, within corporate data centers, and in the cloud. This means that organizations likely need more than one technology to defend their endpoints against security breach or data loss. With cybersecurity vendors marketing a wide range of branded product names for their offers, it may be challenging to determine which are ideal for your particular environment. This article aims to help demystify the various endpoint security technologies you may come across during your research, highlight the primary differences, and explain how they can complement each other. This is not intended to be an exhaustive list and it should be noted that there are some technologies that may fall into more than one category, for example, endpoint and cloud security.

Four key endpoint security technologies

To begin, let’s define exactly what an endpoint is. At the most fundamental level, an endpoint is any device that connects and exchanges data on a network. That could include traditional desktop and laptop computers, tablets, smartphones, printers, and servers. Endpoints also encompass network appliances like routers, switches, or firewalls, and a wide range of IoT devices such as wearables, security cameras, sensors, and connected medical or manufacturing equipment. But we must also think beyond the physical devices and consider virtual machines that host applications and data in public or private clouds.

Although this may seem trivial, it is important to note because they all represent entry points into the network that can be exploited and opportunities for sensitive data loss. As such, they must all be accounted for when building an endpoint security strategy. The following are some of the more common endpoint security technologies you are likely to encounter:

Unified endpoint management (UEM) or mobile device management (MDM): There is a widely accepted concept within the cybersecurity industry that you cannot effectively protect what you can’t see. Therefore, the first step in building a comprehensive endpoint security policy is to inventory all the devices accessing your network, and this can be accomplished with UEM or MDM technologies. The primary difference between the two is that MDM is for iOS and Android operating systems (OS), while UEM includes those OS plus Windows and Mac operating systems--even productivity devices and wearables in some cases. Once the devices are discovered and profiled, administrators will be able to apply consistent security policies across them, regardless of where the endpoint is located.

A key feature of both UEM and MDM is that they allow an organization to set standards regarding the security posture of devices accessing the network. For example, rules can be created that a device cannot be jailbroken and must be running on the latest O

Anyone that utilizes technology in their daily lives understands that it is ever-changing, and the sentiment is especially true within the cybersecurity industry. Adversaries continue to evolve with new tactics to bypass defenses, so it is necessary that the methods of detecting and preventing these threats do so at an even more rapid pace.

However, keeping up with all the changes can be quite difficult, even for the most seasoned cybersecurity professional. The way in which we work has changed not just in where but also in how. Today employees conduct business from multiple devices, with some being company-issued and others being privately owned. Sensitive data is being stored across many locations including on these devices, within corporate data centers, and in the cloud. This means that organizations likely need more than one technology to defend their endpoints against security breach or data loss. With cybersecurity vendors marketing a wide range of branded product names for their offers, it may be challenging to determine which are ideal for your particular environment. This article aims to help demystify the various endpoint security technologies you may come across during your research, highlight the primary differences, and explain how they can complement each other. This is not intended to be an exhaustive list and it should be noted that there are some technologies that may fall into more than one category, for example, endpoint and cloud security.

Four key endpoint security technologies

To begin, let’s define exactly what an endpoint is. At the most fundamental level, an endpoint is any device that connects and exchanges data on a network. That could include traditional desktop and laptop computers, tablets, smartphones, printers, and servers. Endpoints also encompass network appliances like routers, switches, or firewalls, and a wide range of IoT devices such as wearables, security cameras, sensors, and connected medical or manufacturing equipment. But we must also think beyond the physical devices and consider virtual machines that host applications and data in public or private clouds.

Although this may seem trivial, it is important to note because they all represent entry points into the network that can be exploited and opportunities for sensitive data loss. As such, they must all be accounted for when building an endpoint security strategy. The following are some of the more common endpoint security technologies you are likely to encounter:

Unified endpoint management (UEM) or mobile device management (MDM): There is a widely accepted concept within the cybersecurity industry that you cannot effectively protect what you can’t see. Therefore, the first step in building a comprehensive endpoint security policy is to inventory all the devices accessing your network, and this can be accomplished with UEM or MDM technologies. The primary difference between the two is that MDM is for iOS and Android operating systems (OS), while UEM includes those OS plus Windows and Mac operating systems--even productivity devices and wearables in some cases. Once the devices are discovered and profiled, administrators will be able to apply consistent security policies across them, regardless of where the endpoint is located.

A key feature of both UEM and MDM is that they allow an organization to set standards regarding the security posture of devices accessing the network. For example, rules can be created that a device cannot be jailbroken and must be running on the latest O |

Ransomware Malware Tool Vulnerability Threat Mobile Medical Cloud | ★★ | ||

| 2024-02-20 10:57:13 | LockBit : ce que l\'on sait du démantèlement de l\'infrastructure du ransomware (lien direct) | Plusieurs agences nationales de sécurité, dont la NCA britannique et le FBI, ont supprimé des milliers de sites appartenant au réseau de pirates informatiques qui opèrent le ransomware LockBit. | Ransomware | ★★ | ||

| 2024-02-20 10:55:00 | Les domaines Darknet de Lockbit Ransomware \\ ont été saisis lors d'un raid mondial d'application de la loi LockBit Ransomware\\'s Darknet Domains Seized in Global Law Enforcement Raid (lien direct) |

Une opération internationale d'application de la loi a conduit à la saisie de plusieurs domaines DarkNet exploités par & nbsp; Lockbit, l'un des groupes de ransomware les plus prolifiques, marquant le dernier d'une longue liste de retraits numériques.

Alors que l'étendue complète de l'effort, le nom de code et nbsp; Operation Cronos, est actuellement inconnue, la visite du site Web du groupe \\ a affiche une bannière de crise contenant le message "

An international law enforcement operation has led to the seizure of multiple darknet domains operated by LockBit, one of the most prolific ransomware groups, marking the latest in a long list of digital takedowns. While the full extent of the effort, codenamed Operation Cronos, is presently unknown, visiting the group\'s .onion website displays a seizure banner containing the message " |

Ransomware | ★★ | ||

| 2024-02-20 10:18:49 | Ransomware chez Schneider Electric : l\'étau se resserre (lien direct) | Le collectif cybercriminel auquel on a attribué l'attaque contre Schneider Electric vient de publier un échantillon de données. | Ransomware | ★★ | ||

| 2024-02-20 10:00:10 | CPX Vienna 2024: Célébrer le summum de l'excellence du partenariat CPX Vienna 2024: Celebrating the Pinnacle of Partnership Excellence (lien direct) |

> À mesure que le paysage numérique évolue, l'essence de la collaboration et de l'innovation dans notre écosystème de partenaire fait également.Le CPX Vienne 2024 témoigne de ce voyage, aboutissant aux prestigieux prix de partenaire de contrôle de contrôle.Ces prix mettent en lumière les réalisations de nos partenaires de l'EMEA, qui ont démontré un engagement, une croissance et une excellence inégalés dans la cybersécurité.Alors que nous réfléchissons à l'année 2023 dans le domaine de la cybersécurité, il est clair que nos partenaires étaient confrontés à un paysage évolutif de défis et d'opportunités.L'année a été marquée par une augmentation des cyber-menaces sophistiquées, notamment des ransomwares, des attaques de phishing et des cyber-activités parrainées par l'État, [& # 8230;]

>As the digital landscape evolves, so does the essence of collaboration and innovation within our partner ecosystem. The CPX Vienna 2024 stands as a testament to this journey, culminating in the prestigious Check Point Partner Awards. These awards spotlight the achievements of our partners across EMEA, who have demonstrated unparalleled commitment, growth, and excellence in cybersecurity. As we reflect on the year 2023 in the realm of cybersecurity, it’s clear that our partners faced an evolving landscape of challenges and opportunities. The year was marked by an increase in sophisticated cyber threats, including ransomware, phishing attacks, and state-sponsored cyber activities, […] |

Ransomware | ★ | ||

| 2024-02-20 10:00:00 | Rapport: La fabrication porte le poids des ransomwares industriels Report: Manufacturing bears the brunt of industrial ransomware (lien direct) |

> La variante de ransomware Lockbit est responsable de 25% des incidents de ransomware affectant les systèmes industriels suivis par la société de cybersécurité Dragos.

>The ransomware variant LockBit is responsible for 25% of ransomware incidents affecting industrial systems tracked by cybersecurity firm Dragos. |

Ransomware Studies Industrial | ★★★ | ||

| 2024-02-20 09:37:53 | Récompense pour attraper ALPHV/Blackcat (lien direct) | Le Département d'État américain offre une récompense pouvant aller jusqu'à 10 000 000 $ pour toute information permettant d'identifier ou de localiser les administrateurs et affiliés du ransomware ALPHV/Blackcat.... | Ransomware | ★★ | ||

| 2024-02-20 09:36:30 | Le fabricant de logiciels d'infrastructure critique confirme l'attaque des ransomwares Critical infrastructure software maker confirms ransomware attack (lien direct) |

Le logiciel PSI SE, un développeur de logiciels allemand pour des processus de production et de logistique complexes, a confirmé que le cyber-incident qu'il a divulgué la semaine dernière est une attaque de ransomware qui a eu un impact sur son infrastructure interne.[...]

PSI Software SE, a German software developer for complex production and logistics processes, has confirmed that the cyber incident it disclosed last week is a ransomware attack that impacted its internal infrastructure. [...] |

Ransomware Industrial | ★★ | ||

| 2024-02-20 09:30:00 | Infrastructure de verrouillage perturbé par les forces de l'ordre mondiales Lockbit Infrastructure Disrupted by Global Law Enforcers (lien direct) |

La National Crime Agency de l'UK \\ a dirigé une opération internationale pour perturber le groupe de ransomware de lockbit

UK\'s National Crime Agency has led an international operation to disrupt the Lockbit ransomware group |

Ransomware | ★★ | ||

| 2024-02-20 01:44:23 | Gang de ransomware de verrouillage perturbé par les opérations internationales d'application de la loi LockBit ransomware gang disrupted by international law enforcement operation (lien direct) |

Lockbit - le groupe de ransomwares le plus prolifique au monde - a fait saisir son site Web lundi dans le cadre d'une opération internationale d'application de la loi qui a impliqué l'agence nationale du crime du Royaume-Uni, le FBI, l'Europol et plusieurs policiers internationaux.«Ce site est maintenant sous le contrôle de la National Crime Agency du Royaume-Uni, travaillant

Lockbit - le groupe de ransomwares le plus prolifique au monde - a fait saisir son site Web lundi dans le cadre d'une opération internationale d'application de la loi qui a impliqué l'agence nationale du crime du Royaume-Uni, le FBI, l'Europol et plusieurs policiers internationaux.«Ce site est maintenant sous le contrôle de la National Crime Agency du Royaume-Uni, travaillant

LockBit - the most prolific ransomware group in the world - had its website seized Monday as part of an international law enforcement operation that involved the U.K.\'s National Crime Agency, the FBI, Europol and several international police agencies. “This site is now under the control of the National Crime Agency of the UK, working

LockBit - the most prolific ransomware group in the world - had its website seized Monday as part of an international law enforcement operation that involved the U.K.\'s National Crime Agency, the FBI, Europol and several international police agencies. “This site is now under the control of the National Crime Agency of the UK, working |

Ransomware | ★★ |

To see everything:

Our RSS (filtrered)