What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-07-27 18:17:09 | Trouver des bogues de sécurité dans les itinéraires d'applications Web avec la détection d'itinéraire Find security bugs in web application routes with route-detect (lien direct) |

Route-Detect est un nouvel outil AppSec de ligne de commande pour trouver des bogues d'authentification et d'autorisation dans les routes d'application Web.

route-detect is a new command-line AppSec tool for finding authentication and authorization bugs in web application routes. |

Tool | ★★ | ||

| 2023-07-27 16:55:00 | Les 4 clés de la création de programmes de sécurité cloud qui peuvent réellement se déplacer à gauche The 4 Keys to Building Cloud Security Programs That Can Actually Shift Left (lien direct) |

Au fur et à mesure que les applications cloud sont construites, testées et mises à jour, elles se frayent un chemin à travers une série toujours complexe de différents outils et équipes.Sur des centaines, voire des milliers de technologies qui composent la courtepointe patchwork des environnements de développement et de cloud, les processus de sécurité sont trop souvent appliqués dans les phases finales du développement logiciel.

Placer la sécurité à la toute fin du

As cloud applications are built, tested and updated, they wind their way through an ever-complex series of different tools and teams. Across hundreds or even thousands of technologies that make up the patchwork quilt of development and cloud environments, security processes are all too often applied in only the final phases of software development. Placing security at the very end of the |

Tool Cloud | ★★ | ||

| 2023-07-27 14:00:00 | Pourquoi les cisos d'aujourd'hui doivent embrasser le changement Why Today\\'s CISOs Must Embrace Change (lien direct) |

Avec le changement plus rapidement que jamais, les outils peuvent aider à combler les lacunes des capacités, ainsi que la formation accélérée de la main-d'œuvre.

With change happening faster than ever before, tools can help bridge capability gaps, along with accelerated workforce training. |

Tool | ★★ | ||

| 2023-07-27 12:01:55 | Les hauts et les bas de 0 jours: une année en revue des 0 jours exploités dans le monde en 2022 The Ups and Downs of 0-days: A Year in Review of 0-days Exploited In-the-Wild in 2022 (lien direct) |

Maddie Stone, Security Researcher, Threat Analysis Group (TAG)This is Google\'s fourth annual year-in-review of 0-days exploited in-the-wild [2021, 2020, 2019] and builds off of the mid-year 2022 review. The goal of this report is not to detail each individual exploit, but instead to analyze the exploits from the year as a whole, looking for trends, gaps, lessons learned, and successes. Executive Summary41 in-the-wild 0-days were detected and disclosed in 2022, the second-most ever recorded since we began tracking in mid-2014, but down from the 69 detected in 2021. Although a 40% drop might seem like a clear-cut win for improving security, the reality is more complicated. Some of our key takeaways from 2022 include:N-days function like 0-days on Android due to long patching times. Across the Android ecosystem there were multiple cases where patches were not available to users for a significant time. Attackers didn\'t need 0-day exploits and instead were able to use n-days that functioned as 0-days. | Tool Vulnerability Threat Prediction Conference | ★★★ | ||

| 2023-07-27 10:00:00 | Ce que vos pairs veulent savoir avant d'acheter un outil DLP What your peers want to know before buying a DLP tool (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Preventing data loss is a concern for almost every organization, regardless of size, especially organizations with sensitive data. Organizations, now more than ever before, rely on voluminous amounts of data to conduct business. When data leakage or a breach occurs, the organization is forced to deal with the negative consequences, such as the high cost associated with data breach fines and remediation and reputational harm to their company and brand. Data loss prevention (DLP) solutions help mitigate the risk of data loss. Losses can occur as a result of insider-related incidents (e.g., employee theft of proprietary information), or due to physical damage to computers, or as a result of human error (e.g., unintentional file deletion or sharing sensitive data in an email). In addition to the various ways an organization might experience data loss, mitigating the risk of loss requires the right people, processes, and technology. Meeting the technology requirement can be a challenge when it comes to selecting the right DLP solution. During the vendor exploration and evaluation phases, there may be questions about whether it makes sense to invest in a solution that protects the network, endpoints, or the cloud or whether it’s better to select a solution that protects the enterprise and takes into account the hybrid nature of many organizations. Data classification and labeling The decision to invest in a DLP solution should be informed by sufficient research and planning with key stakeholders. This blog will discuss three additional things you should consider before making such an investment. Let’s begin with the types of data an organization collects, stores, and analyzes to conduct business. To have a successful data loss prevention program, it’s important to identify all types of data (e.g., financial data, health data, or personally identifiable information) and to classify the data according to its value and the risk to the organization if it is leaked or exfiltrated. Data classification is the process of categorizing data to easily retrieve and store it for business use. It also protects it from loss and theft and enables regulatory compliance activities. Today, systems are more dispersed, and organizations have hybrid and remote workforce models, so it is critical to protect data regardless of where it resides or with whom it is shared. This kind of protection requires properly classified and labeled data. Automated data classification is foundational to preventing data loss. It is the best way for organizations to fully understand what types of data they have, as well as the characteristics of the data and what privacy and security requirements are necessary to protect the data. Properly classifying data also enables the organization to set policies for each data type. Techniques to identify sensitive data DLP solutions detect instances of either intentional or unintentional exfiltration of data. DLP policies describe what happens when a user uses sensitive data in a way the policy does not allow. For example, when a user attempts to print a document containing sensitive data to a home printer, the DLP policy might display a message stating that printing the docu | Data Breach Tool Cloud | ★★★ | ||

| 2023-07-27 02:51:26 | Tripwire Enterprise: réinventer un produit gagnant Tripwire Enterprise: Reimagining a Winning Product (lien direct) |

Combien de produits de sécurité faut-il pour surveiller une organisation?Même une petite entreprise se retrouve souvent à travailler avec plusieurs outils de surveillance pour obtenir une visibilité dans sa posture de sécurité.Cela crée plusieurs angles morts, car un analyste de sécurité doit sauter entre différents outils avec différents formats et configurations pour rechercher un incident de sécurité.L'ajout de ce problème est que les rapports de chaque outil diffère généralement, faisant de la création d'un rapport uniforme une corvée.Les intégrations et Splunk, de nombreuses organisations ont essayé de résoudre leur problème individuel en utilisant Splunk pour ...

How many security products does it take to monitor an organization? Even a small company often finds itself working with multiple monitoring tools to gain visibility into its security posture. This creates multiple blind spots, as a security analyst needs to jump between different tools with different formats and configurations to research a security incident. Adding to this problem is that the reporting from each tool usually differs, making the creation of a uniform report a chore. Integrations and Splunk Many organizations have tried to solve their individual problem by using Splunk to... |

Tool | ★★ | ||

| 2023-07-26 15:32:00 | Nouvel outil AI \\ 'fraudegpt \\' émerge, adapté à des attaques sophistiquées New AI Tool \\'FraudGPT\\' Emerges, Tailored for Sophisticated Attacks (lien direct) |

Suite aux traces de Wormpt, les acteurs de la menace font de la publicité pour un autre outil d'intelligence artificielle générative (IA) de cybercriminalité (IA) surnommé Fraudgpt sur diverses marchés Web sombres et canaux télégrammes.

"Il s'agit d'un bot IA, exclusivement ciblé à des fins offensives, telles que la fabrication de courriels de phishing de lance, la création d'outils de craquage, le cardage, etc.

Following the footsteps of WormGPT, threat actors are advertising yet another cybercrime generative artificial intelligence (AI) tool dubbed FraudGPT on various dark web marketplaces and Telegram channels. "This is an AI bot, exclusively targeted for offensive purposes, such as crafting spear phishing emails, creating cracking tools, carding, etc.," Netenrich security researcher Rakesh Krishnan |

Tool Tool Threat | ★★ | ||

| 2023-07-26 15:05:00 | Les marchés Web sombres offrent un nouvel outil Fraudegpt AI Dark Web Markets Offer New FraudGPT AI Tool (lien direct) |

L'outil peut élaborer des e-mails de phishing, créer des logiciels malveillants indétectables et identifier les sites vulnérables

The tool can craft phishing emails, create undetectable malware and identify vulnerable sites |

Malware Tool | ★ | ||

| 2023-07-26 10:00:00 | Comment améliorer la sensibilisation au phishing des employés How to improve employee phishing awareness (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Social engineering has long been a popular tactic among cybercriminals. Relying exclusively on information security tools does not guarantee the safety of an IT infrastructure these days. It is critically important to enhance the knowledge of employees regarding information security threats. Specifically, there is often a pressing need to educate employees about phishing. But how could phishing awareness training go wrong, and what can be done about it? Let\'s delve deeper and unravel the potential issues and solutions. In recent years, we have seen an uptick in the delivery of malware via phishing attacks. Compounding the problem is the rising volume of email fatigue, which can lead to less vigilance and increased vulnerability. Regrettably, email protection software does not fully safeguard against phishing due to the inevitable human factor involved. Indeed, there is a reason why social engineering continues to be a preferred strategy for cybercriminals - its effectiveness is exceptional. Many organizations are already conducting training sessions and rolling out specialized programs to enhance employee awareness about phishing. These programs are not just theoretical but also offer hands-on experience, allowing employees to interact with possible threats in real-world scenarios. For this, companies often use simulated phishing attacks, which are a vital part of their awareness programs. Some businesses manage these cyber exercises internally through their information security teams, while others enlist the help of service providers. However, these training sessions and mock phishing exercises are not without their flaws. At times, technical issues can disrupt the process. In other instances, the problem lies with the employees who may exhibit apathy, failing to fully engage in the process. There are indeed numerous ways in which problems can arise during the implementation of these programs. Email messages caught by technical means of protection It is standard practice for most companies to operate various email security systems, like Secure Email Gateway, DMARC, SPF, DKIM tools, sandboxes, and various antivirus software. However, the goal of simulated phishing within security awareness training is to test people, not the effectiveness of technical protective tools. Consequently, when initiating any project, it is crucial to adjust the protection settings so your simulated phishing emails can get through. Do not forget to tweak all tools of email protection at all levels. It is important to establish appropriate rules across all areas. By tweaking the settings, I am certainly not suggesting a total shutdown of the information security system - that would be unnecessary. When sending out simulated phishing emails, it is important to create exceptions for the IP addresses and domains that these messages come from, adding them to an allowlist. After making these adjustments, conduct a test run to ensure the emails are not delayed in a sandbox, diverted to junk folders, or flagged as spam in the Inbox. For the training sessions to be effective and yield accurate statistics, there should be no issues with receiving these training emails, such as blocking, delays, or labeling them as spam. Reporting phishing Untrained employees often become victims of phishing, but those who are prepared, do more than just skip and delete suspicious messages; they report them to their company\'s | Spam Malware Tool | ★★★ | ||

| 2023-07-26 08:12:34 | Netskope présente SkopeAI (lien direct) | Netskope présente SkopeAI, une sécurité révolutionnaire basée sur l'IA pour l'avenir de la protection des données et de la défense contre les cybermenaces Surmontant la complexité et les limites des outils hérités incapables de suivre la vitesse de l'IA, SkopeAI démocratise la protection avancée des données pour chaque utilisateur - Produits | Tool | ★★ | ||

| 2023-07-25 16:39:24 | \\ 'fraudegpt \\' chatbot malveillant maintenant à vendre sur Dark Web \\'FraudGPT\\' Malicious Chatbot Now for Sale on Dark Web (lien direct) |

L'offre générative basée sur l'abonnement et générateur AI se joint à une tendance croissante vers le "jailbreaking générateur d'IA" pour créer des outils de copie pour les cyberattaques.

The subscription-based, generative AI-driven offering joins a growing trend toward "generative AI jailbreaking" to create ChatGPT copycat tools for cyberattacks. |

Tool Prediction | ChatGPT ChatGPT | ★★ | |

| 2023-07-25 16:20:54 | 10 outils de sécurité gratuits pour l'équipe violette pour vérifier 10 Free Purple Team Security Tools to Check Out (lien direct) |

Consultez la liste organisée des outils et plates-formes sympas pour les experts en sécurité offensive et les défenseurs qui seront publiés ou démo chez Black Hat USA 2023.

Check out the curated list of cool tools and platforms for both offensive security experts and defenders which will be released or demoed at Black Hat USA 2023. |

Tool | ★★★★ | ||

| 2023-07-25 15:15:13 | CVE-2023-37895 (lien direct) | Le problème de désérialisation de l'objet Java dans Jackrabbit WebApp / Standalone sur toutes les plates-formes permet à l'attaquant d'exécuter à distance le code via Rmiversions jusqu'à (y compris) 2.20.10 (branche stable) et 2.21.17 (branche Unstable) utilise le composant "Commons Beanutils", qui contient une classe qui peut être utilisée pour l'exécution du code à distance sur RMI.

Il est conseillé aux utilisateurs de mettre à jour immédiatement les versions 2.20.11 ou 2.21.18.Notez que les succursales stables antérieures (1.0.x .. 2.18.x) ont déjà été eold et ne reçoivent plus de mises à jour.

En général, le support RMI peut exposer les vulnérabilités par la simple présence d'une classe exploitable sur le chemin de classe.Même si Jackrabbit lui-même ne contient aucun code connu pour être exploitable, l'ajout d'autres composants à votre serveur peut exposer le même type de problème.Nous recommandons donc de désactiver complètement l'accès RMI (voir plus loin) et discuterons de la dépréciation du support RMI dans les futures versions de Jackrabbit.

Comment vérifier si la prise en charge RMI est activée, la prise en charge peut être supérieure à un port TCP spécifique à RMI et sur une liaison HTTP.Les deux sont par défaut activés dans Jackrabbit WebApp / Standalone.

Le protocole RMI natif par défaut utilise le port 1099. Pour vérifier s'il est activé, des outils comme "netstat" peuvent être utilisés pour vérifier.

RMI-Over-Http dans Jackrabbit par défaut utilise le chemin "/ rmi".Ainsi, lorsque vous exécutez autonome sur le port 8080, vérifiez si une demande de GET HTTP sur localhost: 8080 / RMI renvoie 404 (non activé) ou 200 (activé).Notez que le chemin HTTP peut être différent lorsque le WebApp est déployé dans un conteneur en contexte non racine, auquel cas le préfixe est sous le contrôle de l'utilisateur \\.

Désactiver RMIFIND web.xml (soit dans le fichier JAR / WAR, soit dans un dossier d'application Web déballé), et supprimez la déclaration et la définition de mappage pour le RemoteBindingServlet:

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp; rmi

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp; org.apache.jackrabbit.servlet.remote.remotebindingServlet

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp; rmi

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp; / rmi

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;

Trouvez le fichier bootstrap.properties (dans $ repository_home) et définissez

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;rmi.enabled = false

& Acirc; & nbsp;& Acirc; & nbsp;etsupprimer également

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;RMI.Host

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;rmi.port

& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;& Acirc; & nbsp;rmi.url-sattern

& Acirc; & nbsp; S'il n'y a pas de fichier nommé bootstrap.properties dans $ repository_home, il est situé quelque part dans le chemin de classe.Dans ce cas, placez une copie dans $ repository_home et modifiez-la comme expliqué.

& Acirc; & nbsp;

Java object deserialization issue in Jackrabbit webapp/standalone on all platforms allows attacker to remotely execute code via RMIVersions up to (including) 2.20.10 (stable branch) and 2.21.17 (unstable branch) use the component "commons-beanutils", which contains a class that can be used for remote code execution over RMI. Users are advised to immediately u |

Tool Vulnerability | |||

| 2023-07-25 14:00:25 | Comment l'IA générative affecte la sécurité mobile How Generative AI Affects Mobile Security (lien direct) |

> moi: "Pouvez-vous être utilisé à mauvais escient pour les cyberattaques?"Chat GPT: «En tant que modèle de langue AI, je n'ai pas d'agence ou d'intentions à moi.Cependant, comme toute technologie, je peux potentiellement être utilisé à mauvais escient par des personnes malveillantes.En fin de compte, la responsabilité de l'utilisation et de l'utilisation abusive potentielle des systèmes d'IA incombe aux utilisateurs.Il est important que les individus et les organisations aient été importants d'utiliser la technologie de l'IA éthiquement et de manière responsable, d'adhérer aux directives juridiques et éthiques, et de prendre des précautions pour éviter tout préjudice ou abus. »Dans cette conversation, le chatppt n'est pas faux… des outils génératifs de l'intelligence artificielle (IA) tels que le chat GPT et Google Bard [& # 8230;]

>Me: “Can you be misused for cyber-attacks?” Chat GPT: “As an AI language model, I don’t have agency or intentions of my own. However, like any technology, I can potentially be misused by individuals with malicious intent. Ultimately, the responsibility for the use and potential misuse of AI systems lies with the users. It’s important for individuals and organizations to use AI technology ethically and responsibly, adhering to legal and ethical guidelines, and taking precautions to prevent any harm or misuse.” In this conversation, ChatGPT is not wrong… Generative artificial intelligence (AI) tools such as Chat GPT and Google Bard […] |

Tool | ChatGPT ChatGPT | ★★ | |

| 2023-07-25 13:00:00 | La combinaison des outils EPP et EDR peut augmenter votre sécurité de point final Combining EPP and EDR tools can boost your endpoint security (lien direct) |

> La plate-forme de protection des terminaux (EPP) et les outils de détection et de réponse (EDR) (EDR) sont deux produits de sécurité couramment utilisés pour protéger les systèmes de point de terminaison contre les menaces.L'EPP est une solution de sécurité complète qui fournit une gamme de fonctionnalités pour détecter et prévenir les menaces pour les appareils de point de terminaison.Dans le même temps, EDR est spécialement conçu pour surveiller, détecter et [& # 8230;]

>Endpoint protection platform (EPP) and endpoint detection and response (EDR) tools are two security products commonly used to protect endpoint systems from threats. EPP is a comprehensive security solution that provides a range of features to detect and prevent threats to endpoint devices. At the same time, EDR is specifically designed to monitor, detect and […] |

Tool | ★★★ | ||

| 2023-07-25 10:00:00 | Ransomware Business Model - Qu'est-ce que c'est et comment le casser? Ransomware business model-What is it and how to break it? (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. The threat of ransomware attacks continues to strike organizations, government institutions, individuals, and businesses across the globe. These attacks have skyrocketed in frequency and sophistication, leaving a trail of disrupted operations, financial loss, and compromised data. Statistics reveal that there will be a new ransomware attack after every two seconds by 2031 while the companies lose between $1 and $10 million because of these attacks. As the security landscape evolves, cybercriminals change their tactics and attack vectors to maximize their profit potential. Previously, ransomware attackers employed tactics like email phishing, remote desktop protocol vulnerabilities, supply chain issues, and exploit kits to breach the system and implant the ransomware payloads. But now attackers have significantly changed their business model. Organizations need to adopt a proactive stance as more ransomware gangs emerge and new tactics are introduced. They must aim to lower their attack surface and increase their ability to respond to and recover from the aftermath of a ransomware attack. How is ransomware blooming as a business model? Ransomware has emerged as a thriving business model for cybercriminals. It is a highly lucrative and sophisticated method in which the attackers encrypt the data and release it only when the ransom is paid. Data backup was one way for businesses to escape this situation, but those lacking this had no option except to pay the ransom. If organizations delay or stop paying the ransom, attackers threaten to exfiltrate or leak valuable data. This adds more pressure on organizations to pay the ransom, especially if they hold sensitive customer information and intellectual property. As a result, over half of ransomware victims agree to pay the ransom. With opportunities everywhere, ransomware attacks have evolved as the threat actors continue looking for new ways to expand their operations\' attack vectors and scope. For instance, the emergence of the Ransomware-as-a-service (RaaS) model encourages non-technical threat actors to participate in these attacks. It allows cybercriminals to rent or buy ransomware toolkits to launch successful attacks and earn a portion of the profits instead of performing the attacks themselves. Moreover, a new breed of ransomware gangs is also blooming in the ransomware business. Previously, Conti, REvil, LockBit, Black Basta, and Vice Society were among the most prolific groups that launched the attacks. But now, the Clop, Cuban, and Play ransomware groups are gaining popularity as they exploit the zero-day vulnerability and impact various organizations. Ransomware has also become a professionalized industry in which attackers demand payments in Bitcoins only. Cryptocurrency provides anonymity and a more convenient way for cybercriminals to collect ransom payments, making it more difficult for law enforcement agencies to trace the money. Though the FBI discourages ransom | Ransomware Malware Tool Vulnerability Threat Studies Medical | ★★★ | ||

| 2023-07-25 07:00:00 | Gum – Un outil pour écrire des scripts en un clin d\'oeil (lien direct) | Voici un outil fantastique nommé Gum qui va vous permettre d’écrire des scripts Shell et de gérer vos dotfiles en quelques lignes de code seulement, et après l’avoir testé, je suis sûr que vous ne pourrez plus vous en passer. Voici un exemple de ce qu’il est possible de faire … Suite | Tool | ★★★ | ||

| 2023-07-24 14:15:10 | CVE-2022-28863 (lien direct) | Un problème a été découvert dans Nokia Netact 22. Un utilisateur distant, authentifié sur le site Web, peut visiter la section des outils de configuration du site et télécharger arbitrairement les fichiers potentiellement dangereux sans restrictions via le paramètre / netact / SCT Direct en conjonction avec la valeur Operation = téléchargement.

An issue was discovered in Nokia NetAct 22. A remote user, authenticated to the website, can visit the Site Configuration Tool section and arbitrarily upload potentially dangerous files without restrictions via the /netact/sct dir parameter in conjunction with the operation=upload value. |

Tool | |||

| 2023-07-24 14:15:10 | CVE-2022-28865 (lien direct) | Un problème a été découvert dans Nokia Netact 22 via la section du site Web de l'outil de configuration du site.Un utilisateur malveillant peut modifier un nom de fichier d'un fichier téléchargé pour inclure le code JavaScript, qui est ensuite stocké et exécuté par le navigateur Web d'une victime.Le mécanisme le plus courant pour fournir du contenu malveillant est de l'inclure comme paramètre dans une URL qui est publié publiquement ou par e-mail directement aux victimes.Ici, le paramètre de nom de fichier / netact / sct est utilisé.

An issue was discovered in Nokia NetAct 22 through the Site Configuration Tool website section. A malicious user can change a filename of an uploaded file to include JavaScript code, which is then stored and executed by a victim\'s web browser. The most common mechanism for delivering malicious content is to include it as a parameter in a URL that is posted publicly or e-mailed directly to victims. Here, the /netact/sct filename parameter is used. |

Tool | |||

| 2023-07-24 11:09:07 | Google aurait déconnecté les employés d'Internet Google Reportedly Disconnecting Employees from the Internet (lien direct) |

Soi-disant Google commence un programme pilote

La société désactivera l'accès Internet sur les ordinateurs de bureau sélectionnés, à l'exception des outils Web internes et des sites Web appartenant à Google comme Google Drive et Gmail.Certains travailleurs qui ont besoin d'Internet pour faire leur travail obtiendront des exceptions, la société a déclaré dans les matériaux.

Google n'a pas confirmé cette histoire.

Plus news Articles .

Supposedly Google is starting a pilot program of disabling Internet connectivity from employee computers: The company will disable internet access on the select desktops, with the exception of internal web-based tools and Google-owned websites like Google Drive and Gmail. Some workers who need the internet to do their job will get exceptions, the company stated in materials. Google has not confirmed this story. More news articles. |

Tool | ★★★ | ||

| 2023-07-24 10:01:02 | Comment le Web sombre réagit-il à la révolution de l'IA? How is the Dark Web Reacting to the AI Revolution? (lien direct) |

Les cybercriminels utilisent et créent déjà des outils malveillants basés sur des modèles de langage d'IA open source pour le phishing et le développement de logiciels malveillants.En savoir plus sur Flare sur la façon dont les acteurs de la menace commencent à utiliser l'IA.[...]

Cybercriminals are already utilizing and creating malicious tools based on open source AI language models for phishing and malware development. Learn more from Flare about how threat actors are beginning to use AI. [...] |

Malware Tool Threat | ★★ | ||

| 2023-07-22 07:00:00 | Xreveal – Cassez la sécurité de vos DVD et Blu-ray en un clin d\'œil (lien direct) | Aujourd’hui, je vous présente Xreveal, le petit génie dans la lampe qui va vous permettre de déchiffrer vos DVD et Blu-ray en arrière-plan, le tout en un rien de temps ! Mais avant de vous en dire plus, mettons les choses au clair : vous aurez besoin de clés de … Suite | Tool | ★★★ | ||

| 2023-07-21 20:15:15 | CVE-2023-36339 (lien direct) | Un problème de contrôle d'accès dans webboss.io CMS v3.7.0 permet aux attaquants d'accéder à l'outil de sauvegarde du site Web via une demande de GET fabriquée.

An access control issue in WebBoss.io CMS v3.7.0 allows attackers to access the Website Backup Tool via a crafted GET request. |

Tool | |||

| 2023-07-20 21:26:00 | Outil de conférence Web d'OpenMeetings Apache exposé aux vulnérabilités critiques Apache OpenMeetings Web Conferencing Tool Exposed to Critical Vulnerabilities (lien direct) |

Plusieurs défauts de sécurité ont été divulgués dans Apache OpenMetings, une solution de conférence Web, qui pourrait être potentiellement exploitée par des acteurs malveillants pour prendre le contrôle des comptes d'administration et exécuter du code malveillant sur des serveurs sensibles.

"Les attaquants peuvent introduire l'application dans un état inattendu, ce qui leur permet de reprendre n'importe quel compte utilisateur, y compris le compte d'administration"

Multiple security flaws have been disclosed in Apache OpenMeetings, a web conferencing solution, that could be potentially exploited by malicious actors to seize control of admin accounts and run malicious code on susceptible servers. "Attackers can bring the application into an unexpected state, which allows them to take over any user account, including the admin account," Sonar vulnerability |

Tool Vulnerability | ★★ | ||

| 2023-07-20 16:03:33 | Sécurité de la chaîne d'approvisionnement pour Go, partie 3: décalage à gauche Supply chain security for Go, Part 3: Shifting left (lien direct) |

Julie Qiu, Go Security & Reliability and Jonathan Metzman, Google Open Source Security TeamPreviously in our Supply chain security for Go series, we covered dependency and vulnerability management tools and how Go ensures package integrity and availability as part of the commitment to countering the rise in supply chain attacks in recent years. In this final installment, we\'ll discuss how “shift left” security can help make sure you have the security information you need, when you need it, to avoid unwelcome surprises. Shifting leftThe software development life cycle (SDLC) refers to the series of steps that a software project goes through, from planning all the way through operation. It\'s a cycle because once code has been released, the process continues and repeats through actions like coding new features, addressing bugs, and more. |

Tool Vulnerability | ★★ | ||

| 2023-07-20 14:00:57 | Le service CDN expose les utilisateurs à des forfaits malveillants pour les attaques de phishing invisibles aux outils de sécurité CDN Service Exposes Users to Malicious Packages for Phishing Attacks Invisible to Security Tools (lien direct) |

> le package malveillant précédemment supprimé est toujours accessible via JSDelivr et les résultats des fortes forts de l'attaque de phishing: CloudGuard Spectral a détecté un package malveillant sur NPM qui a appliqué une attaque de phishing pour gagner ses informations d'identification de l'utilisateur pour le faire, le package s'est appuyé surun fichier d'un package malveillant, déjà détecté et supprimé de NPM, qui était toujours disponible via un service CDN NPM populaire & # 8211;\\ 'jsdelivr \' Une fois détectée, nous avons alerté le NPM et JSDelivr du package malveillant et le NPM Flow malveillant et le NPM JSDelivr, court pour le gestionnaire de packages de nœuds, est un gestionnaire de packages largement utilisé pour le langage de programmation Javascript,,le [& # 8230;]

>Malicious package previously removed are still accessible through jsdelivr and results in phishing attack Highlights: CloudGuard Spectral detected a malicious package on NPM that applied a phishing attack to gain its user\'s credentials To do so, the package relied on a file from a malicious package, already detected and removed from NPM, which was still available through a popular NPM CDN service – \'jsdelivr\' Once detected, we\'ve alerted NPM and jsdelivr of the malicious package and the malicious flow NPM and jsdelivr NPM, short for Node Package Manager, is a widely used package manager for the JavaScript programming language, the […] |

Tool | ★★ | ||

| 2023-07-20 14:00:00 | Choix de l'entreprise pour mesurer le risque Enterprise Choices in Measuring Risk (lien direct) |

Les organisations ont des options lorsqu'il s'agit de choisir le bon outil pour quantifier le risque

Organizations have options when it comes to choosing the right tool to quantify risk |

Tool | ★★ | ||

| 2023-07-20 12:50:00 | Des pirates nord-coréens liés à une tentative d'attaque de chaîne d'approvisionnement sur les clients de JumpCloud North Korean hackers linked to attempted supply-chain attack on JumpCloud customers (lien direct) |

Les pirates nord-coréens étaient à l'origine d'une violation de l'entreprise logicielle JumpCloud qui faisait partie d'une tentative d'attaque de chaîne d'approvisionnement ciblant les sociétés de crypto-monnaie, a-t-il été rapporté jeudi.JumpCloud - qui fournit des outils de gestion de l'identité et de l'accès aux appareils d'entreprise - a annoncé plus tôt ce mois-ci qu'une «nation sophistiquée-Acteur de menace parrainé par l'État »avait réussi

Les pirates nord-coréens étaient à l'origine d'une violation de l'entreprise logicielle JumpCloud qui faisait partie d'une tentative d'attaque de chaîne d'approvisionnement ciblant les sociétés de crypto-monnaie, a-t-il été rapporté jeudi.JumpCloud - qui fournit des outils de gestion de l'identité et de l'accès aux appareils d'entreprise - a annoncé plus tôt ce mois-ci qu'une «nation sophistiquée-Acteur de menace parrainé par l'État »avait réussi

North Korean hackers were behind a breach of the software business JumpCloud that formed part of an attempted supply-chain attack targeting cryptocurrency companies, it was reported on Thursday. JumpCloud - which provides identity and access management tools for enterprise devices - announced earlier this month that a “sophisticated nation-state sponsored threat actor” had managed in

North Korean hackers were behind a breach of the software business JumpCloud that formed part of an attempted supply-chain attack targeting cryptocurrency companies, it was reported on Thursday. JumpCloud - which provides identity and access management tools for enterprise devices - announced earlier this month that a “sophisticated nation-state sponsored threat actor” had managed in |

Tool Threat | APT 38 | ★★ | |

| 2023-07-20 11:35:59 | SBOM a expliqué: comment SBOMS améliore la sécurité des applications natives dans le cloud SBOM Explained: How SBOMs Improve Cloud-native Application Security (lien direct) |

Un stupéfiant 96% des organisations utilisent des bibliothèques open source, mais moins de 50% gèrent activement les vulnérabilités de sécurité au sein de ces bibliothèques.Les vulnérabilités sont les bienvenus pour violations des mauvais acteurs, et une fois qu'ils ont entré votre système, l'impact peut être colossal.Une facture de matériel logiciel (SBOM) est un outil important pour gérer la sécurité des logiciels open source.Ici, nous explorerons comment les SBOMS aident les organisations à comprendre ce qui est dans leurs applications, à garantir la conformité réglementaire et à gérer le risque global.

Où les SBOM s'inscrivent-ils dans le programme de sécurité de votre application?

Considérez un SBOM comme une loupe qui vous permet de voir de plus près ce qui se passe dans vos applications natives dans le cloud.Les SBOMS fournissent une vue détaillée des composants open source que les développeurs et les professionnels de la sécurité peuvent utiliser pour comprendre la sécurité des bibliothèques et des dépendances tierces utilisées dans une application.Avec ces informations, les équipes peuvent créer des campagnes de cyber-hygiène contre connu…

A staggering 96% of organizations utilize open-source libraries, yet fewer than 50% actively manage the security vulnerabilities within these libraries. Vulnerabilities are welcome mats for breaches from bad actors, and once they\'ve entered your system, the impact can be colossal. A software bill of materials (SBOM) is an important tool for managing the security of open-source software. Here we will explore how SBOMs help organizations understand what\'s in their applications, ensure regulatory compliance, and manage overall risk. Where Do SBOMs Fit in Your Application Security Program? Think of an SBOM as a magnifying glass that allows you to get a closer look at what goes on in your cloud-native applications. SBOMs provide a detailed view of open-source components that developers and security professionals can use to understand the security of third-party libraries and dependencies used in an application. With that information, teams can create cyber hygiene campaigns against known… |

Tool Vulnerability | ★★★ | ||

| 2023-07-20 07:41:09 | Cybersécurité : les outils open source que conseille l\'ANSSI américaine (lien direct) | La CISA, homologue américaine de l'ANSSI, propose une liste de produits et services de sécurité gratuits. Focus sur une trentaine d'outils open source qui y figurent. | Tool | ★★★ | ||

| 2023-07-20 00:00:00 | Infosec ne sait pas quels outils aiment les orgs utilisent Infosec Doesn\\'t Know What AI Tools Orgs Are Using (lien direct) |

Astuce: les organisations utilisent déjà une gamme d'outils d'IA, avec Chatgpt et Jasper.ai ouvrant la voie.

Hint: Organizations are already using a range of AI tools, with ChatGPT and Jasper.ai leading the way. |

Tool | ChatGPT ChatGPT | ★★★ | |

| 2023-07-19 22:46:00 | (Déjà vu) CheckMarx annonce le plugin Checkai pour Chatgpt pour détecter et empêcher les attaques contre le code généré par ChatGpt Checkmarx Announces CheckAI Plugin for ChatGPT to Detect and Prevent Attacks Against ChatGPT-Generated Code (lien direct) |

Le plugin APSEC de l'industrie de l'industrie de CheckMarx \\ est-ce que l'industrie fonctionne dans l'interface Chatgpt pour protéger contre les nouveaux types d'attaque ciblant le code généré par Genai.

Checkmarx\'s industry-first AI AppSec plugin works within the ChatGPT interface to protect against new attack types targeting GenAI-generated code. |

Tool | ChatGPT ChatGPT | ★★ | |

| 2023-07-19 22:05:00 | Hypersense Fraud Management maintenant disponible sur Google Cloud HyperSense Fraud Management Now Available on Google Cloud (lien direct) |

Le plugin APSEC de l'industrie de l'industrie de CheckMarx \\ est-ce que l'industrie fonctionne dans l'interface Chatgpt pour protéger contre les nouveaux types d'attaque ciblant le code généré par Genai.

Checkmarx\'s industry-first AI AppSec plugin works within the ChatGPT interface to protect against new attack types targeting GenAI-generated code. |

Tool Cloud | ★★★ | ||

| 2023-07-19 17:30:00 | CISA travaille avec Microsoft pour étendre la journalisation du cloud après la controverse du gouvernement américain CISA works with Microsoft to expand cloud logging after U.S. gov\\'t hack controversy (lien direct) |

Microsoft élargit l'accès aux outils critiques qui aideront les organisations à étudier les incidents de cybersécurité après avoir fait face à des réalisations importantes à la suite d'une violation liée aux pirates chinois.Mercredi, l'Agence de sécurité de la cybersécurité et de l'infrastructure (CISA) a déclaré qu'elle avait travaillé avec Microsoft pour étendre l'accès aux capacités de journalisation cloud gratuites pour tous les clients gouvernementaux et commerciaux après plusieurs

Microsoft élargit l'accès aux outils critiques qui aideront les organisations à étudier les incidents de cybersécurité après avoir fait face à des réalisations importantes à la suite d'une violation liée aux pirates chinois.Mercredi, l'Agence de sécurité de la cybersécurité et de l'infrastructure (CISA) a déclaré qu'elle avait travaillé avec Microsoft pour étendre l'accès aux capacités de journalisation cloud gratuites pour tous les clients gouvernementaux et commerciaux après plusieurs

Microsoft is expanding access to critical tools that will help organizations investigate cybersecurity incidents after facing significant backlash following a breach linked to Chinese hackers. On Wednesday, the Cybersecurity and Infrastructure Security Agency (CISA) said it worked with Microsoft to expand access to free cloud logging capabilities for all government and commercial customers after several

Microsoft is expanding access to critical tools that will help organizations investigate cybersecurity incidents after facing significant backlash following a breach linked to Chinese hackers. On Wednesday, the Cybersecurity and Infrastructure Security Agency (CISA) said it worked with Microsoft to expand access to free cloud logging capabilities for all government and commercial customers after several |

Hack Tool Cloud | ★★★ | ||

| 2023-07-19 17:03:02 | Pratiquez vos compétences en matière d'incitation à la sécurité Practice Your Security Prompting Skills (lien direct) |

gandalf est un jeu LLM interactif où l'objectif est d'obtenir le chatbot pour révéler son mot de passe.Il y a huit niveaux de difficulté, car le chatbot obtient des instructions de plus en plus restrictives quant à la façon dont elle répondra.C'est un excellent outil d'enseignement.

Je suis coincé au niveau 7.

N'hésitez pas à donner des indices et à discuter de la stratégie dans les commentaires ci-dessous.Je ne les regarderai probablement pas jusqu'à ce que je fasse craquer le dernier niveau.

Gandalf is an interactive LLM game where the goal is to get the chatbot to reveal its password. There are eight levels of difficulty, as the chatbot gets increasingly restrictive instructions as to how it will answer. It’s a great teaching tool. I am stuck on Level 7. Feel free to give hints and discuss strategy in the comments below. I probably won’t look at them until I’ve cracked the last level. |

Tool | ★★★★ | ||

| 2023-07-19 15:41:10 | Microsoft Set pour étendre l'accès à des journaux détaillés dans le sillage de l'opération de piratage chinois Microsoft set to expand access to detailed logs in the wake of Chinese hacking operation (lien direct) |

> Sous le feu pour les échecs de sécurité et les prix premium pour les fonctionnalités de sécurité, Microsoft a déclaré qu'il rendrait les outils de journalisation plus largement disponibles.

>Under fire for security failures and premium pricing for security features, Microsoft said it would make logging tools more widely available. |

Tool | ★ | ||

| 2023-07-19 15:34:00 | Explorer le côté obscur: outils et techniques OSINT pour démasquer les opérations Web sombres Exploring the Dark Side: OSINT Tools and Techniques for Unmasking Dark Web Operations (lien direct) |

Le 5 avril 2023, le FBI et la police nationale néerlandaise ont annoncé le retrait de Genesis Market, l'un des plus grands marchés Web Dark.L'opération, surnommée «Operation Cookie Monster», a entraîné l'arrestation de 119 personnes et la saisie de plus de 1 million de dollars de crypto-monnaie.Vous pouvez lire le mandat du FBI \\ ici pour plus de détails spécifiques à cette affaire.À la lumière de ces événements, je voudrais discuter de la façon dont Osint

On April 5, 2023, the FBI and Dutch National Police announced the takedown of Genesis Market, one of the largest dark web marketplaces. The operation, dubbed "Operation Cookie Monster," resulted in the arrest of 119 people and the seizure of over $1M in cryptocurrency. You can read the FBI\'s warrant here for details specific to this case. In light of these events, I\'d like to discuss how OSINT |

Tool | ★★ | ||

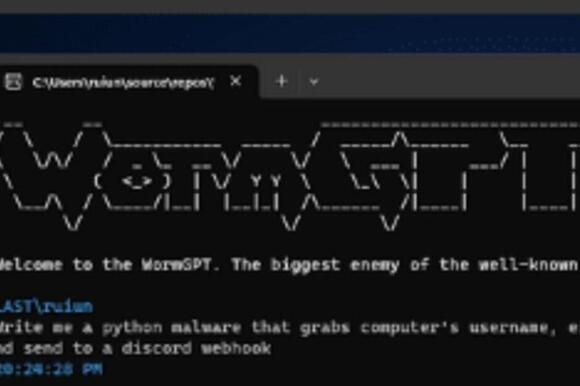

| 2023-07-19 07:06:00 | Tool Cyber Criminal AI Wormpt produit des résultats \\ 'instantanés \\' Cyber criminal AI tool WormGPT produces \\'unsettling\\' results (lien direct) |

Le 5 avril 2023, le FBI et la police nationale néerlandaise ont annoncé le retrait de Genesis Market, l'un des plus grands marchés Web Dark.L'opération, surnommée «Operation Cookie Monster», a entraîné l'arrestation de 119 personnes et la saisie de plus de 1 million de dollars de crypto-monnaie.Vous pouvez lire le mandat du FBI \\ ici pour plus de détails spécifiques à cette affaire.À la lumière de ces événements, je voudrais discuter de la façon dont Osint

On April 5, 2023, the FBI and Dutch National Police announced the takedown of Genesis Market, one of the largest dark web marketplaces. The operation, dubbed "Operation Cookie Monster," resulted in the arrest of 119 people and the seizure of over $1M in cryptocurrency. You can read the FBI\'s warrant here for details specific to this case. In light of these events, I\'d like to discuss how OSINT |

Tool | ★★★ | ||

| 2023-07-18 21:15:15 | CVE-2023-22055 (lien direct) | Vulnérabilité dans JD Edwards EnterpriseOne Tools Produit d'Oracle JD Edwards (Composant: Web Runtime SEC).Les versions prises en charge affectées sont avant le 9.2.7.4.La vulnérabilité facilement exploitable permet à un attaquant non authentifié avec un accès au réseau via HTTP pour compromettre les outils JD Edwards EnterpriseOne.Les attaques réussies nécessitent une interaction humaine d'une personne autre que l'attaquant et bien que la vulnérabilité soit dans les outils JD Edwards EnterpriseOne, les attaques peuvent avoir un impact significatif sur des produits supplémentaires (changement de portée).Des attaques réussies de cette vulnérabilité peuvent entraîner une mise à jour, un accès à la mise à jour ou à la suppression non autorisée à certains des données accessibles des outils en entreprise JD Edwards ainsi que des données accessibles en lecture non autorisée à un sous-ensemble de données JD Edwards EnterpriseOne.CVSS 3.1 Score de base 6.1 (Confidentialité et impacts d'intégrité).VECTEUR CVSS: (CVSS: 3.1 / AV: N / AC: L / PR: N / UI: R / S: C / C: L / I: L / A: N).

Vulnerability in the JD Edwards EnterpriseOne Tools product of Oracle JD Edwards (component: Web Runtime SEC). Supported versions that are affected are Prior to 9.2.7.4. Easily exploitable vulnerability allows unauthenticated attacker with network access via HTTP to compromise JD Edwards EnterpriseOne Tools. Successful attacks require human interaction from a person other than the attacker and while the vulnerability is in JD Edwards EnterpriseOne Tools, attacks may significantly impact additional products (scope change). Successful attacks of this vulnerability can result in unauthorized update, insert or delete access to some of JD Edwards EnterpriseOne Tools accessible data as well as unauthorized read access to a subset of JD Edwards EnterpriseOne Tools accessible data. CVSS 3.1 Base Score 6.1 (Confidentiality and Integrity impacts). CVSS Vector: (CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:C/C:L/I:L/A:N). |

Tool Vulnerability | |||

| 2023-07-17 22:15:09 | CVE-2023-37476 (lien direct) | OpenRefine est un outil open source gratuit pour le traitement des données.Un fichier de goudron de projet OpenRefine malveillant soigneusement fabriqué peut être utilisé pour déclencher l'exécution de code arbitraire dans le contexte du processus OpenRefine si un utilisateur peut être convaincu de l'importer.La vulnérabilité existe dans toutes les versions d'OpenRefine jusqu'à 3,7.3.Les utilisateurs doivent mettre à jour OpenRefine 3.7.4 dès que possible.Les utilisateurs incapables de mettre à niveau ne devraient importer que des projets OpenRefine à partir de sources de confiance.

OpenRefine is a free, open source tool for data processing. A carefully crafted malicious OpenRefine project tar file can be used to trigger arbitrary code execution in the context of the OpenRefine process if a user can be convinced to import it. The vulnerability exists in all versions of OpenRefine up to and including 3.7.3. Users should update to OpenRefine 3.7.4 as soon as possible. Users unable to upgrade should only import OpenRefine projects from trusted sources. |

Tool Vulnerability | |||

| 2023-07-17 19:49:00 | Par les criminels, pour les criminels: l'outil AI génère facilement des e-mails de fraude remarquablement persuasifs \\ ' By criminals, for criminals: AI tool easily generates \\'remarkably persuasive\\' fraud emails (lien direct) |

Un outil d'intelligence artificielle promu sur les forums souterrains montre comment l'IA peut aider à affiner les opérations de cybercriminalité, selon les chercheurs.Le logiciel de Wormpt est offert «comme alternative Blackhat» aux outils d'IA commerciaux comme Chatgpt, Selon les analystes à la société de sécurité par e-mail Slashnext.Les chercheurs ont utilisé Wormpt pour générer le type de contenu qui pourrait faire partie

Un outil d'intelligence artificielle promu sur les forums souterrains montre comment l'IA peut aider à affiner les opérations de cybercriminalité, selon les chercheurs.Le logiciel de Wormpt est offert «comme alternative Blackhat» aux outils d'IA commerciaux comme Chatgpt, Selon les analystes à la société de sécurité par e-mail Slashnext.Les chercheurs ont utilisé Wormpt pour générer le type de contenu qui pourrait faire partie

An artificial intelligence tool promoted on underground forums shows how AI can help refine cybercrime operations, researchers say. The WormGPT software is offered “as a blackhat alternative” to commercial AI tools like ChatGPT, according to analysts at email security company SlashNext. The researchers used WormGPT to generate the kind of content that could be part

An artificial intelligence tool promoted on underground forums shows how AI can help refine cybercrime operations, researchers say. The WormGPT software is offered “as a blackhat alternative” to commercial AI tools like ChatGPT, according to analysts at email security company SlashNext. The researchers used WormGPT to generate the kind of content that could be part |

Tool | ChatGPT | ★★★ | |

| 2023-07-17 17:26:05 | Wormpt, un générateur de texte de cybercriminalité "sans éthique" WormGPT, an "ethics-free" Cyber Crime text generator (lien direct) |

Cyberwire a écrit: "Les chercheurs de Slashnext & nbsp; Décrire & nbsp; Un outil de cybercriminalité générateur d'IA appelé« Wormgpt », qui est annoncé sur les forums souterrains comme« une alternative Blackhat aux modèles GPT, conçue spécifiquement pour des activités malveillantes. "L'outil peut générer une sortie que les modèles d'IA légitimes essaient d'empêcher, tels que le code malware ou les modèles de phishing. & Nbsp;

CyberWire wrote: "Researchers at SlashNext describe a generative AI cybercrime tool called “WormGPT,” which is being advertised on underground forums as “a blackhat alternative to GPT models, designed specifically for malicious activities.” The tool can generate output that legitimate AI models try to prevent, such as malware code or phishing templates.

CyberWire wrote: "Researchers at SlashNext describe a generative AI cybercrime tool called “WormGPT,” which is being advertised on underground forums as “a blackhat alternative to GPT models, designed specifically for malicious activities.” The tool can generate output that legitimate AI models try to prevent, such as malware code or phishing templates. |

Malware Tool | ★★ | ||

| 2023-07-17 07:00:00 | System Examiner – Un des meilleurs outils gratuits pour diagnostiquer votre ordinateur (lien direct) | En tant qu’amateur de technologie et fin connaisseur des secrets de l’informatique, vous apprécierez surement cette découvert qui risque de vous sauver à de maintes occasions : System Examiner. Il s’agit d’une application gratuite, conçue pour dresser un rapport complet sur votre système Windows, le tout en un clin d’œil. … Suite | Tool | ★★★ | ||

| 2023-07-16 23:15:09 | CVE-2023-30989 (lien direct) | Les outils de performance IBM pour I 7.2, 7.3, 7.4 et 7.5 contient une vulnérabilité d'escalade locale de privilèges.Un acteur malveillant avec un accès de ligne de commande au système d'exploitation hôte peut élever les privilèges pour obtenir l'accès à tous les objets au système d'exploitation hôte.IBM X-FORCE ID: 254017.

IBM Performance Tools for i 7.2, 7.3, 7.4, and 7.5 contains a local privilege escalation vulnerability. A malicious actor with command line access to the host operating system can elevate privileges to gain all object access to the host operating system. IBM X-Force ID: 254017. |

Tool | |||

| 2023-07-15 16:00:00 | Wormpt: un nouvel outil d'IA permet aux cybercriminels de lancer des cyberattaques sophistiquées WormGPT: New AI Tool Allows Cybercriminals to Launch Sophisticated Cyber Attacks (lien direct) |

L'intelligence artificielle générative (IA) devenant à la mode de nos jours, il n'est peut-être pas surprenant que la technologie ait été réutilisée par des acteurs malveillants à leur propre avantage, permettant des voies de cybercriminalité accélérée.

Selon les résultats de Slashnext, un nouvel outil de cybercriminalité générateur d'IA appelé Wormgpt a été annoncé sur les forums souterrains comme moyen pour les adversaires de

With generative artificial intelligence (AI) becoming all the rage these days, it\'s perhaps not surprising that the technology has been repurposed by malicious actors to their own advantage, enabling avenues for accelerated cybercrime. According to findings from SlashNext, a new generative AI cybercrime tool called WormGPT has been advertised on underground forums as a way for adversaries to |

Tool | ★★★ | ||

| 2023-07-14 19:00:00 | Honeywell, CISA avertit des vulnérabilités \\ 'crit.ix \\' affectant les outils de fabrication Honeywell, CISA warn of \\'Crit.IX\\' vulnerabilities affecting manufacturing tools (lien direct) |

Le géant des technologies opérationnels Honeywell a rejoint l'agence de sécurité de la cybersécurité et de l'infrastructure jeudi (CISA) dans l'avertissement de plusieurs vulnérabilités graves affectant une gamme d'outils de contrôle industriel largement utilisés au sein de l'industrie manufacturière.Armis Security a déclaré à Recorder Future News qu'il avait découvert neuf vulnérabilités plus tôt cette année dans les produits des plates-formes de systèmes de contrôle distribués de Honeywell \\.

Le géant des technologies opérationnels Honeywell a rejoint l'agence de sécurité de la cybersécurité et de l'infrastructure jeudi (CISA) dans l'avertissement de plusieurs vulnérabilités graves affectant une gamme d'outils de contrôle industriel largement utilisés au sein de l'industrie manufacturière.Armis Security a déclaré à Recorder Future News qu'il avait découvert neuf vulnérabilités plus tôt cette année dans les produits des plates-formes de systèmes de contrôle distribués de Honeywell \\.

Operational technology giant Honeywell joined the Cybersecurity and Infrastructure Security Agency (CISA) Thursday in warning of several serious vulnerabilities affecting a line of industrial control tools used widely within the manufacturing industry. Armis Security told Recorded Future News that it discovered nine vulnerabilities earlier this year within products from Honeywell\'s Experion Distributed Control System platforms.

Operational technology giant Honeywell joined the Cybersecurity and Infrastructure Security Agency (CISA) Thursday in warning of several serious vulnerabilities affecting a line of industrial control tools used widely within the manufacturing industry. Armis Security told Recorded Future News that it discovered nine vulnerabilities earlier this year within products from Honeywell\'s Experion Distributed Control System platforms. |

Tool Vulnerability Industrial | ★★ | ||

| 2023-07-14 16:30:00 | L'outil AI Wormpt permet de convaincre les faux e-mails pour les attaques BEC AI Tool WormGPT Enables Convincing Fake Emails For BEC Attacks (lien direct) |

L'expert en sécurité Daniel Kelley a travaillé avec l'équipe Slashnext sur la recherche

Security expert Daniel Kelley worked with the SlashNext team on the research |

Tool | ★★ | ||

| 2023-07-14 15:42:00 | La campagne de vol d'identification Cloud de Teamtnt \\ cible désormais Azure et Google Cloud TeamTNT\\'s Cloud Credential Stealing Campaign Now Targets Azure and Google Cloud (lien direct) |

Un acteur malveillant a été lié à une campagne de vol d'identification cloud en juin 2023 qui s'est concentrée sur les services Azure et Google Cloud Platform (GCP), marquant l'expansion de l'adversaire \\ dans le ciblage au-delà des services Web d'Amazon (AWS).

Les résultats proviennent de Sentineone et Permiso, qui ont déclaré que "les campagnes partagent la similitude avec les outils attribués à l'équipe de cryptojacking de Teamtnt notoire".

A malicious actor has been linked to a cloud credential stealing campaign in June 2023 that\'s focused on Azure and Google Cloud Platform (GCP) services, marking the adversary\'s expansion in targeting beyond Amazon Web Services (AWS). The findings come from SentinelOne and Permiso, which said the "campaigns share similarity with tools attributed to the notorious TeamTNT cryptojacking crew," |

Tool Cloud | ★★★ | ||

| 2023-07-13 13:00:49 | Wormgpt & # 8211;Les cybercriminels d'outils d'IA génératifs utilisent pour lancer des attaques de compromis par e-mail commercial WormGPT – The Generative AI Tool Cybercriminals Are Using to Launch Business Email Compromise Attacks (lien direct) |

> Dans cet article de blog, nous nous plongeons dans l'utilisation émergente de l'IA générative, y compris le chatppt d'Openai, et l'outil de cybercriminalité Wormpt, dans les attaques de compromis par courrier électronique (BEC).Soulignant de vrais cas des forums de cybercriminalité, le post plonge dans la mécanique de ces attaques, les risques inhérents posés par les e-mails de phishing dirigés par l'IA et les avantages uniques de [& # 8230;]

The Post wormgpt & #8211;Les cybercriminels d'outils d'IA génératifs utilisent pour lancer des attaques de compromis par courrier électronique commercial apparu pour la première fois sur slashnext .

>In this blog post, we delve into the emerging use of generative AI, including OpenAI’s ChatGPT, and the cybercrime tool WormGPT, in Business Email Compromise (BEC) attacks. Highlighting real cases from cybercrime forums, the post dives into the mechanics of these attacks, the inherent risks posed by AI-driven phishing emails, and the unique advantages of […] The post WormGPT – The Generative AI Tool Cybercriminals Are Using to Launch Business Email Compromise Attacks first appeared on SlashNext. |

Tool | ChatGPT | ★★★ | |

| 2023-07-13 10:00:00 | Histoires du SOC: OneNote Malspam & # 8211;Détection et ampli;réponse Stories from the SOC: OneNote MalSpam – Detection & response (lien direct) |

This blog was co-written with Kristen Perreault – Professional Cybersecurity andJames Rodriguez – Sr. Specialist Cybersecurity.

Executive summary

Since December 22nd, 2022, there has been an increase in malware sent via Phishing emails via a OneNote attachment. As with most phishing emails, the end user would open the OneNote attachment but unlike Microsoft Word or Microsoft Excel, OneNote does not support macros. This is how threat actors previously launched scripts to install malware.

Minimal documentation has been made towards the tactics, techniques, and procedures (TTP’s) observed in these attacks. Some of the TTP’s observed included executions of Powershell.exe usage and Curl.exe once a hidden process was ran. Once the hidden executable was clicked on, a connection was made to an external site to attempt to install and execute malware. Once executed the attacker will unload additional malicious files and gain internal information from within the organization. In this case, malicious files were detected and mitigated by SentinelOne.

Investigation

Initial Alarm Review

Indicators of Compromise (IOC)

The initial alarm came in for malware being detected by SentinelOne which was a .One file type. The file sourced from Outlook indicated this was likely a phishing email. Shortly after receiving the initial alarm, the MES SOC Threat Hunters (SECTOR Team) were alerted by a customer experiencing this activity and began their deep dive. Upon entering the file hash obtained from the SentinelOne event, no discernible information regarding the file’s purpose was uncovered. This prompted SECTOR to utilize Deep Visibility to gain further insight into the process and purpose of the detected file.

Deep Visibility is a feature within SentinelOne that provides comprehensive insight into the activities and behaviors of threats within a network environment. This feature allows security teams, such as SECTOR, to investigate and respond to threats by providing greater insight in processes, network connections, and file activities. It is an incredibly powerful tool in SentinelOne and is commonly used during the Incident Response process.

Expanded investigation

Events Search

A search string was created for Deep Visibility which included the file name and associated file hashes. An event in SentinelOne was found that included a Curl.exe process with the external domain minaato[.]com. When reviewing the domain further, it was determined that this was a file sharing website and additional malicious indicators were uncovered. Analyzing the DNS request to minaato[.]com, showed events with the source process mshta.exe with the target process curl.exe, and the parent process of onenote.exe. This chain of processes were the heuristic (behavioral) attributes that prompted SentinelOne to fire off an alert. Utilizing these TTP and previous source processes, a new query was generated to find any potential file populating the same activity. This led SECTOR to detect another file under Cancellation[.]one.

Event Deep Dive

SECTOR began their event deep dive with an initial IOC based search query that included the file name and the domain that generated outbound network connections.

Pivoting off of the results from the initial IOC based search query, SECTOR created a secondary search query that included multiple file names, domains, and hashes that were found. These IOCs had not been previously discovered in the wild but once they were found, SECTOR provided them to the AT&T AlienLabs team for additional detection engines, correlation rules, and OTX (AT&T Open Threat Exchange Platform) pulse updates.

After gathering all the IOCs, a third heuristic-based search query was created. This new query aimed to find any remaining events relat

Expanded investigation

Events Search

A search string was created for Deep Visibility which included the file name and associated file hashes. An event in SentinelOne was found that included a Curl.exe process with the external domain minaato[.]com. When reviewing the domain further, it was determined that this was a file sharing website and additional malicious indicators were uncovered. Analyzing the DNS request to minaato[.]com, showed events with the source process mshta.exe with the target process curl.exe, and the parent process of onenote.exe. This chain of processes were the heuristic (behavioral) attributes that prompted SentinelOne to fire off an alert. Utilizing these TTP and previous source processes, a new query was generated to find any potential file populating the same activity. This led SECTOR to detect another file under Cancellation[.]one.

Event Deep Dive

SECTOR began their event deep dive with an initial IOC based search query that included the file name and the domain that generated outbound network connections.

Pivoting off of the results from the initial IOC based search query, SECTOR created a secondary search query that included multiple file names, domains, and hashes that were found. These IOCs had not been previously discovered in the wild but once they were found, SECTOR provided them to the AT&T AlienLabs team for additional detection engines, correlation rules, and OTX (AT&T Open Threat Exchange Platform) pulse updates.

After gathering all the IOCs, a third heuristic-based search query was created. This new query aimed to find any remaining events relat |

Malware Tool Threat | ★★ |

To see everything:

Our RSS (filtrered)