What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2025-04-02 22:33:58 | Ne coupez pas le personnel de la CISA, disent les dirigeants du panel de la Chambre, car ils prévoient que la législation donne à l'agence davantage à faire Don\\'t cut CISA personnel, House panel leaders say, as they plan legislation giving the agency more to do (lien direct) |

> Rep. Andrew Garbarino et Eric Swalwell ont déclaré que les priorités législatives comprennent une loi expirée de partage d'informations et la réalisation d'une organisation de partage d'informations permanente. .

>Reps. Andrew Garbarino and Eric Swalwell said legislative priorities include an expiring information-sharing law and making a threat information-sharing organization permanent. |

Threat Legislation | ★★★ | ||

| 2025-04-02 15:44:00 | Royal Mail enquête sur la violation des données affectant le fournisseur Royal Mail Investigates Data Breach Affecting Supplier (lien direct) |

Un acteur de cybermenace a affirmé avoir divulgué 144 Go de données des utilisateurs de Royal Mail

A cyber threat actor has claimed to have leaked 144GB of data from Royal Mail users |

Data Breach Threat | ★★★ | ||

| 2025-04-02 14:00:00 | Comment un état d'esprit d'interdiction peut aider à gagner la guerre contre les cyberattaques How an Interdiction Mindset Can Help Win War on Cyberattacks (lien direct) |

L'armée américaine et les forces de l'ordre ont appris à surpasser les insurgés. Il est temps pour la cybersécurité d'apprendre à déjouer et à dépasser les acteurs de menace avec le même cadre.

The US military and law enforcement learned to outthink insurgents. It\'s time for cybersecurity to learn to outsmart and outmaneuver threat actors with the same framework. |

Threat Legislation | ★★★ | ||

| 2025-04-02 13:43:02 | Google Deepmind dévoile le cadre pour exploiter les cyber-faiblesses de l'Ai \\ Google DeepMind Unveils Framework to Exploit AI\\'s Cyber Weaknesses (lien direct) |

DeepMind a constaté que les cadres AI actuels sont ad hoc, pas systématiques et ne fournissent pas aux défenseurs des informations utiles.

DeepMind found that current AI frameworks are ad hoc, not systematic, and fail to provide defenders with useful insights. |

Threat | ★★★ | ||

| 2025-04-02 12:34:08 | Royal Mail enquête sur les réclamations des fuites de données, aucun impact sur les opérations Royal Mail investigates data leak claims, no impact on operations (lien direct) |

Royal Mail enquête sur les allégations d'une violation de sécurité après qu'un acteur de menace a divulgué plus de 144 Go de données aurait volée aux systèmes de la société. [...]

Royal Mail is investigating claims of a security breach after a threat actor leaked over 144GB of data allegedly stolen from the company\'s systems. [...] |

Threat | ★★★ | ||

| 2025-04-02 12:22:00 | FIN7 déploie les systèmes de porte dérobée Anubis pour détourner les systèmes Windows via des sites SharePoint compromis FIN7 Deploys Anubis Backdoor to Hijack Windows Systems via Compromised SharePoint Sites (lien direct) |

L'acteur de menace financièrement motivé connu sous le nom de FIN7 a été lié à une porte dérobée basée à Python appelée Anubis (à ne pas confondre avec un chevalier bancaire Android du même nom) qui peut leur accorder un accès à distance à des systèmes Windows compromis.

"Ce logiciel malveillant permet aux attaquants d'exécuter des commandes de shell distant et d'autres opérations système, leur donnant un contrôle total sur une machine infectée",

The financially motivated threat actor known as FIN7 has been linked to a Python-based backdoor called Anubis (not to be confused with an Android banking trojan of the same name) that can grant them remote access to compromised Windows systems. "This malware allows attackers to execute remote shell commands and other system operations, giving them full control over an infected machine," Swiss |

Malware Threat Mobile | ★★★ | ||

| 2025-04-02 10:01:11 | La réalité derrière les échecs du contrôle de la sécurité et comment les empêcher The Reality Behind Security Control Failures-And How to Prevent Them (lien direct) |

La plupart des organisations ne découvrent que leurs contrôles de sécurité ont échoué après une violation. Avec la validation continue d'OndeFend \\, vous pouvez tester, mesurer et prouver vos défenses, les attaquants avant exploitent. [...]

Most orgs only discover their security controls failed after a breach. With OnDefend\'s continuous validation, you can test, measure, and prove your defenses work-before attackers exploit blind spots. [...] |

Threat | ★★★ | ||

| 2025-04-02 09:57:23 | Les appareils Android contrefaits trouvés préchargés avec Triada Malware Counterfeit Android devices found preloaded With Triada malware (lien direct) |

Une nouvelle version de la Triada Trojan a été découverte préinstallée sur des milliers de nouveaux appareils Android, permettant aux acteurs de menace de voler des données dès leur configuration. [...]

A new version of the Triada trojan has been discovered preinstalled on thousands of new Android devices, allowing threat actors to steal data as soon as they are set up. [...] |

Malware Threat Mobile | ★★★ | ||

| 2025-04-02 08:00:31 | Cyfirma expose l'augmentation des cyber-menaces manufacturières dirigées par des groupes chinois, des groupes motivés financièrement Cyfirma exposes rising manufacturing cyber threats led by Chinese APTs, financially motivated groups (lien direct) |

Un nouveau rapport Cyfirma a plongé dans le paysage des menaces externes de l'industrie manufacturière au cours des trois derniers ...

A new Cyfirma report delved into the external threat landscape of the manufacturing industry over the past three... |

Threat | ★★★ | ||

| 2025-04-01 23:09:00 | Mars 2025 Mises à jour du conseil en cybersécurité et activité de ransomware March 2025 Cybersecurity Consulting Updates and Ransomware Activity (lien direct) |

mars 2025: Mise à jour du conseil en cybersécurité: risques clés de cybersécurité et stratégies de protection Ce billet de blog fournit un aperçu de haut niveau des dernières menaces de cybersécurité pour le mois de mars, afin d'informer les entreprises et les utilisateurs technologiques des risques clés. Pour des informations techniques détaillées, reportez-vous au briefing PowerPoint qui l'accompagne disponible sur ici . Les menaces de cybersécurité ont augmenté en mars, avec des attaques, des violations et des vulnérabilités importantes, un impact sur les organisations du monde entier. Des augmentations de ransomwares aux défauts logiciels exploités, les entreprises ont été confrontées à un paysage difficile. Ce bref résume les problèmes les plus urgents et offre des étapes pratiques pour rester en sécurité. Nouvelles vulnérabilités entre les principaux fournisseurs Microsoft a publié des correctifs critiques pour Windows et des produits connexes, aborder les vulnérabilités d'exécution de code à distance dans les services de bureau à distance, le sous-système Windows pour Linux, DNS et Microsoft Office. Les questions activement exploitées dans les NTF, le sous-système du noyau, l'EXFAT et les conducteurs liés à l'USB ont soulevé des problèmes d'escalade de privilège. Meilleures pratiques: effectuer des analyses de vulnérabilité régulières et mettre en œuvre la gestion automatisée des correctifs pour réduire le temps d'exposition. Adobe, Apple et Google ont abordé des défauts de haute sévérité similaires sur des logiciels et des plateformes mobiles largement utilisés. Le flaw Webkit d'Apple et les zéro-jours Android de Google (CVE-2024-43093, CVE-2024-50302) ont tous deux été exploités activement. Meilleures pratiques: incluez la protection des points mobiles et des terminaux dans les évaluations des risques et assurez-vous que la formation à la sensibilisation des utilisateurs couvre les menaces basées sur les applications et basées sur le navigateur. Cisco, SAP, VMware et Palo Alto ont corrigé des vulnérabilités critiques dans les systèmes d'entreprise. Il convient de noter que la gestion de la mémoire de VMware zero-day (CVE-2025-22224) pourrait être exploitée à distance, et l'interface Web de Cisco (CVE-2025-22242) a activé l'exécution de commande via HTTP. Meilleures pratiques: segmenter l'architecture du réseau et mettre en œuvre des principes de confiance zéro pour limiter le mouvement latéral en cas de violation. CISA CONTINUTES CONTROMATION DES VULLÉRABILITÉS MISES À JOUR CATALOGUE CISA a ajouté plusieurs nouvelles vulnérabilités à son catalogue de vulnérabilités exploité connu, y compris: Cisco Small Business RV Routeurs (injection de commande) Serveur Hitachi Pentaho (exécution de code distant) Windows Win32k (Escalade des privilèges) Progress WhatsUp Gold (chemin de traverse) Ceux-ci ont un impact sur les secteurs des infrastructures critiques. Best Practice: Alignez les correctifs avec les mandats CISA KEV et maintenir les inventaires d'actifs qui relient les systèmes aux bases de données de vulnérabilité pour la hiérarchisation. Menaces répandues: ransomware et cyberattaques ransomware reste une menace dominante. en mars: CLOP a exploité CVE-2024-50623 dans des outils de transfert de fichiers CLEO, ciblant le commerce de détail, les finances et la logistique. RansomHub a compromis les systèmes non corrigés en utilisant des informations d'identification volées. Medusa (Spearwing) a déployé des tactiques d'extorsion à double. Aki | Ransomware Tool Vulnerability Threat Patching Mobile Medical Technical | ★★★ | ||

| 2025-04-01 22:38:00 | Plus de 1 500 serveurs postgresql compromis dans une campagne d'extraction de crypto-monnaie sans fidèle Over 1,500 PostgreSQL Servers Compromised in Fileless Cryptocurrency Mining Campaign (lien direct) |

Les instances PostgreSQL exposées sont la cible d'une campagne en cours conçue pour obtenir un accès non autorisé et déployer des mineurs de crypto-monnaie.

La société de sécurité de cloud Wiz a déclaré que l'activité est une variante d'un ensemble d'intrusion qui a d'abord été signalée par Aqua Security en août 2024 qui impliquait l'utilisation d'une souche malveillante surnommée PG_MEM. La campagne a été attribuée à un acteur de menace

Exposed PostgreSQL instances are the target of an ongoing campaign designed to gain unauthorized access and deploy cryptocurrency miners. Cloud security firm Wiz said the activity is a variant of an intrusion set that was first flagged by Aqua Security in August 2024 that involved the use of a malware strain dubbed PG_MEM. The campaign has been attributed to a threat actor Wiz tracks as |

Malware Threat | ★★★ | ||

| 2025-04-01 20:13:12 | Comme CISA réduisait la cisa, où les entreprises peuvent-elles obtenir du soutien? As CISA Downsizes, Where Can Enterprises Get Support? (lien direct) |

Dans cette table ronde, les experts en cybersécurité - dont deux anciens dirigeants de la CISA - pèsent sur des sources alternatives pour la menace Intel, la réponse aux incidents et d'autres services essentiels de cybersécurité.

In this roundtable, cybersecurity experts - including two former CISA executives - weigh in on alternate sources for threat intel, incident response, and other essential cybersecurity services. |

Threat | ★★ | ||

| 2025-04-01 20:02:55 | Picus Security annonce son référencement dans la catégorie validation de sécurité continue du Gartner® Market Guide (lien direct) | Picus Security annonce son référencement dans la catégorie validation de sécurité continue du Gartner® Market Guide Picus Security entend fournir aux équipes en charge de la sécurité offensive et de la sécurité défensive les outils nécessaires à la validation des expositions aux menaces en vertu de scénarios d'attaque et de techniques. - Magic Quadrant | Tool Threat | ★★★ | ||

| 2025-04-01 19:55:38 | Les problèmes Apple Corrigez les vulnérabilités dans les versions anciennes et nouvelles du système d'exploitation Apple issues fixes for vulnerabilities in both old and new OS versions (lien direct) |

> La société a publié lundi une multitude de correctifs de sécurité, y compris ceux qui abordent deux vulnérabilités zéro-jours.

>The company released a host of security patches Monday, including ones that address two zero-day vulnerabilities. |

Vulnerability Threat | ★★★ | ||

| 2025-04-01 16:47:00 | Près de 24 000 IPS Target Pan-OS GlobalProtect dans la campagne de numérisation de connexion coordonnée Nearly 24,000 IPs Target PAN-OS GlobalProtect in Coordinated Login Scan Campaign (lien direct) |

Les chercheurs en cybersécurité avertissent un pic dans une activité de balayage de connexion suspecte ciblant les passerelles PALO Alto Pan-OS GlobalProtect, avec près de 24 000 adresses IP uniques tentant d'accéder à ces portails.

"Ce modèle suggère un effort coordonné pour sonder les défenses du réseau et identifier les systèmes exposés ou vulnérables, potentiellement comme précurseur à l'exploitation ciblée", menace

Cybersecurity researchers are warning of a spike in suspicious login scanning activity targeting Palo Alto Networks PAN-OS GlobalProtect gateways, with nearly 24,000 unique IP addresses attempting to access these portals. "This pattern suggests a coordinated effort to probe network defenses and identify exposed or vulnerable systems, potentially as a precursor to targeted exploitation," threat |

Threat | ★★★ | ||

| 2025-04-01 16:33:00 | Les Alux de Terre liés à la Chine utilisent Vargeit et Cobeacon dans les cyber-intrusions à plusieurs étapes China-Linked Earth Alux Uses VARGEIT and COBEACON in Multi-Stage Cyber Intrusions (lien direct) |

Les chercheurs en cybersécurité ont fait la lumière sur un nouvel acteur de menace lié à la Chine appelée Earth Alux qui a ciblé divers secteurs clés tels que le gouvernement, la technologie, la logistique, la fabrication, les télécommunications, les services informatiques et la vente au détail dans les régions Asie-Pacifique (APAC) et latino-américaine (LATAM).

"La première observation de son activité était au deuxième trimestre de 2023; à l'époque, c'était

Cybersecurity researchers have shed light on a new China-linked threat actor called Earth Alux that has targeted various key sectors such as government, technology, logistics, manufacturing, telecommunications, IT services, and retail in the Asia-Pacific (APAC) and Latin American (LATAM) regions. "The first sighting of its activity was in the second quarter of 2023; back then, it was |

Threat | ★★★ | ||

| 2025-04-01 16:18:54 | Exclusif: le général Paul Nakasone dit que la Chine est maintenant notre plus grande cyber-menace Exclusive: Gen. Paul Nakasone says China is now our biggest cyber threat (lien direct) |

À plus d'un an de diriger la NSA et le cyber commandement, Paul Nakasone a déclaré au podcast Click ici qu'ils pourraient lui demander n'importe quoi. Alors ils l'ont fait. À propos de la Chine, de l'IA, des Doge et plus encore.

More than a year away from leading the NSA and Cyber Command, Paul Nakasone told the Click Here podcast that they could ask him anything. So they did. About China, AI, DOGE and more. |

Threat | ★★★ | ||

| 2025-04-01 16:18:36 | Analyse cyber-physique des armes des systèmes de détection de destruction massive: Partie 1 - Darpa \\ 's Sigma Cyber-Physical Analysis of Weapons of Mass Destruction Detection Systems: Part 1 - DARPA\\'s SIGMA (lien direct) |

Index1. Introduction2. Practical Gamma Spectroscopy for Security Researchers3. SIGMA Network4. ConclusionsDisclaimerTo avoid any misunderstandings, I want to clarify that all the information in this post is based on open-source intelligence, publicly available documents, and reverse engineering. I have not attempted to compromise or replicate any potential attacks on internet-facing SIGMA systems. Instead, I conducted a simple, non-invasive reconnaissance phase, which involved accessing public websites, reviewing their source code, and examining generic endpoints to gather general information, such as system versions. A month before publishing this post, I gave a heads-up about it to those who needed to be informed.Introduction  This is the first part of a series on the cyber-physical analysis of weapons of mass destruction detection systems, focusing on technologies like CBRN networks and nuclear safeguards. These posts will cover how these systems integrate physical methods with cyber capabilities to counter potential threats. By analyzing both the hardware and software components, I aim to highlight the challenges and advancements in ensuring these systems function effectively in real-world scenarios, as well as some of the vulnerabilities, exploits, and security-related issues discovered during the research. Above all, the goal is to contribute to a better understanding of these systems and encourage critical thinking, especially in these challenging times.Thirty years ago, the Japanese apocalyptic cult \'Aum Shinrikyo\' managed to fabricate sarin gas in-house and released it in multiple trains during rush hour on the Tokyo subway system. The deadly nerve agent killed 14 people, injured over 1000, and caused severe health issues for thousands more. Initial reports only mentioned \'an explosion in the subway,\' causing the first 30 police officers who arrived at the scene to overlook the possibility of a chemical attack. As a result, they were exposed to and harmed by the sarin gas, which also delayed their ability to provide a timely and proper response to the other victims.Could a similar event happen today in a modern city? Probably yes, but at least in theory, it would be orders of magnitude harder for the perpetrators to achieve their goals. Even if they succeeded, the immediate aftermath (essentially the ability to mitigate the consequences), would (is expected to) be managed much more effectively, due to technological progress in countering Chemical, Biological, Radiological, This is the first part of a series on the cyber-physical analysis of weapons of mass destruction detection systems, focusing on technologies like CBRN networks and nuclear safeguards. These posts will cover how these systems integrate physical methods with cyber capabilities to counter potential threats. By analyzing both the hardware and software components, I aim to highlight the challenges and advancements in ensuring these systems function effectively in real-world scenarios, as well as some of the vulnerabilities, exploits, and security-related issues discovered during the research. Above all, the goal is to contribute to a better understanding of these systems and encourage critical thinking, especially in these challenging times.Thirty years ago, the Japanese apocalyptic cult \'Aum Shinrikyo\' managed to fabricate sarin gas in-house and released it in multiple trains during rush hour on the Tokyo subway system. The deadly nerve agent killed 14 people, injured over 1000, and caused severe health issues for thousands more. Initial reports only mentioned \'an explosion in the subway,\' causing the first 30 police officers who arrived at the scene to overlook the possibility of a chemical attack. As a result, they were exposed to and harmed by the sarin gas, which also delayed their ability to provide a timely and proper response to the other victims.Could a similar event happen today in a modern city? Probably yes, but at least in theory, it would be orders of magnitude harder for the perpetrators to achieve their goals. Even if they succeeded, the immediate aftermath (essentially the ability to mitigate the consequences), would (is expected to) be managed much more effectively, due to technological progress in countering Chemical, Biological, Radiological, |

Tool Vulnerability Threat General Information Legislation Mobile Prediction Cloud Commercial | ★★ | ||

| 2025-04-01 14:00:00 | Google \\ 'ImageRunner \\' Bogue Activé l'escalade de privilège Google \\'ImageRunner\\' Bug Enabled Privilege Escalation (lien direct) |

Tenable a publié les détails d'un défaut Google Cloud Run qui, avant l'assainissement, a permis à un acteur de menace de dégénérer les privilèges.

Tenable released details of a Google Cloud Run flaw that prior to remediation allowed a threat actor to escalate privileges. |

Threat Cloud | ★★ | ||

| 2025-04-01 13:21:21 | Lazarus apt saute dans le train de Clickfix dans les attaques récentes Lazarus APT Jumps on ClickFix Bandwagon in Recent Attacks (lien direct) |

Une continuation de la campagne nord-coréenne de l'État-nation \\ contre les demandeurs d'emploi utilise l'attaque d'ingénierie sociale pour cibler les organisations CEFI avec la porte dérobée de Golangghost.

A continuation of the North Korean nation-state threat\'s campaign against employment seekers uses the social engineering attack to target CeFi organizations with the GolangGhost backdoor. |

Threat | APT 38 | ★★ | |

| 2025-04-01 12:58:58 | Rapport GTIG : La Corée du Nord intensifie ses opérations cyber en Europe, via de faux travailleurs informatiques (lien direct) | >Le groupe Google Threat Intelligence Group (GTIG) vient de publier un nouveau rapport sur l'intensification des activités de travailleurs informatiques nord-coréens en Europe. Tribune – Depuis le dernier rapport du GTIG en septembre 2024 sur cette menace, les récentes mesures répressives aux États-Unis ont conduit à une intensification des activités en Europe ces derniers mois. […] The post Rapport GTIG : La Corée du Nord intensifie ses opérations cyber en Europe, via de faux travailleurs informatiques first appeared on UnderNews. | Threat | ★★★ | ||

| 2025-04-01 12:00:00 | Les travailleurs informatiques de la RPDC se développaient de portée et d'échelle DPRK IT Workers Expanding in Scope and Scale (lien direct) |

Écrit par: Jamie Collier

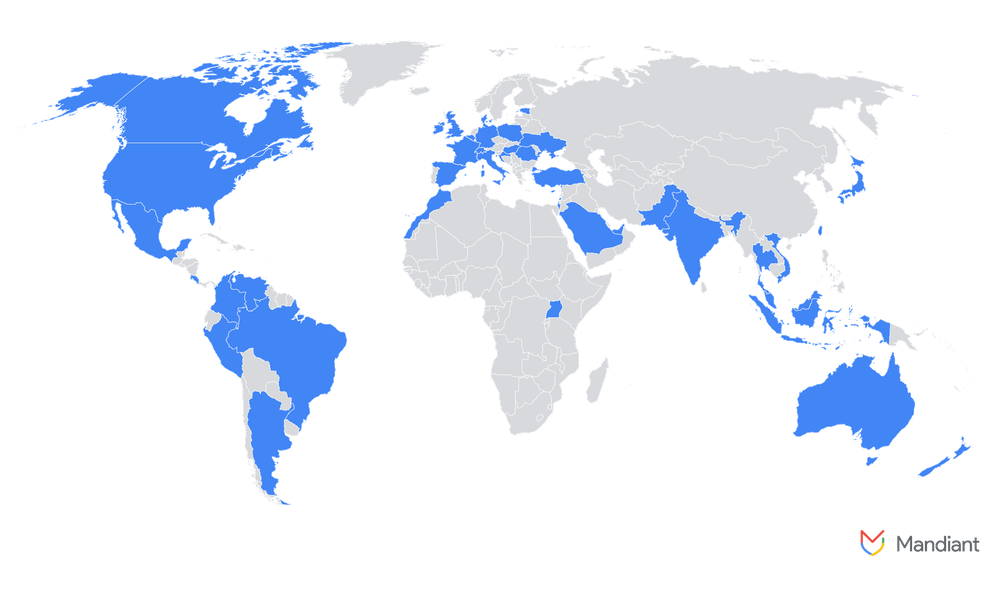

Puisque notre Septembre 2024 Rapport décrivant le démocrate \'s Republic of Korea (dprk) Ces personnes présentent en tant que travailleurs à distance légitimes pour infiltrer les entreprises et générer des revenus pour le régime. Cela place les organisations qui embauchent des travailleurs informatiques de la RPDC à risque d'espionnage, de vol de données et de perturbation. En collaboration avec Partners, Google Threat Intelligence Group (GTIG) a identifié une augmentation des opérations actives en Europe, confirmant l'expansion de la menace \\ au-delà des États-Unis. Cette croissance est associée à des tactiques en évolution, telles que les campagnes d'extorsion intensifiées et la décision de mener des opérations au sein des infrastructures virtualisées d'entreprise. En marche: les travailleurs informatiques se développent à l'échelle mondiale en mettant l'accent sur l'Europe Les travailleurs informatiques du DPRC \\ '' dans plusieurs pays les établissent désormais comme une menace mondiale. Bien que les États-Unis restent une cible clé, au cours des derniers mois, les travailleurs informatiques de la RPDC ont rencontré des défis pour rechercher et maintenir l'emploi dans le pays. Cela est probablement dû à une sensibilisation accrue à la menace par le biais de rapports publics, United States Department of Justice Accords , et les défis de vérification du droit au travail. Ces facteurs ont provoqué une expansion globale des opérations des travailleurs informatiques, avec un accent notable sur l'Europe.  Figure 1: Liste des pays touchés par les travailleurs informatiques de la RPDC

Activité du travailleur informatique en Europe

Fin 2024, un travailleur informatique de la RPDC a opéré au moins 12 personnages à travers l'Europe et les États-Unis. Le travailleur informatique a activement cherché un emploi avec plusieurs organisations en Europe, en particulier celles des secteurs de la base industrielle de la défense et du gouvernement. Cette personne a démontré un modèle de fourniture de références fabriquées, de création d'un rapport avec les recruteurs d'emplois et d'utilisation de personnages supplémentaires qu'ils contrôlaient pour garantir leur crédibilité.

Figure 1: Liste des pays touchés par les travailleurs informatiques de la RPDC

Activité du travailleur informatique en Europe

Fin 2024, un travailleur informatique de la RPDC a opéré au moins 12 personnages à travers l'Europe et les États-Unis. Le travailleur informatique a activement cherché un emploi avec plusieurs organisations en Europe, en particulier celles des secteurs de la base industrielle de la défense et du gouvernement. Cette personne a démontré un modèle de fourniture de références fabriquées, de création d'un rapport avec les recruteurs d'emplois et d'utilisation de personnages supplémentaires qu'ils contrôlaient pour garantir leur crédibilité.

|

Tool Threat Legislation Industrial Cloud Technical | ★★★ | ||

| 2025-04-01 09:01:28 | 31 mars - Rapport de renseignement sur les menaces 31st March – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes en cyber Les meilleures attaques et violations de l'Université de New York (NYU) ont subi une cyberattaque qui a entraîné l'exposition de plus de 3 millions de données de candidats, notamment des noms, des résultats des tests, des majors et des codes postaux. Le pirate a redirigé le site Web de NYU vers […]

>For the latest discoveries in cyber research for the week of 31st March, please download our Threat Intelligence Bulletin. TOP ATTACKS AND BREACHES New York University (NYU) suffered a cyber-attack which resulted in the exposure of over 3 million applicants’ data, including names, test scores, majors, and zip codes. The hacker redirected NYU’s website to […] |

Threat | ★★★ | ||

| 2025-03-31 22:22:47 | L\'enjeu est de créer une communauté Cyber plus unie et collaborative pour mieux répondre aux menaces. (lien direct) | La veille du Forum InCyber (FIC), Amélie Montet Perrin, Présidente Fondatrice de Cyber Connect – Ambassadrice Osavul – Réserviste COMCYBER (Le commandement de la cyberdéfense), a accordé un entretien à Global Security Mag. - Cyber Securité / INCYBER 2025 FIC | Threat | ★★★ | ||

| 2025-03-31 22:11:00 | Les pirates russes exploitent CVE-2025-26633 via MSC Eviltwin pour déployer Silentprism et Darkwisp Russian Hackers Exploit CVE-2025-26633 via MSC EvilTwin to Deploy SilentPrism and DarkWisp (lien direct) |

Les acteurs de la menace derrière l'exploitation zéro-jour d'une vulnérabilité de sécurité récemment paralysée à Microsoft Windows ont été trouvés pour offrir deux nouvelles délais appelés Silentprism et Darkwisp.

L'activité a été attribuée à un groupe de piratage russe présumé appelé Water Gamayun, également connu sous le nom de Encrypthub et Larva-208.

"L'acteur de menace déploie des charges utiles principalement au moyen de

The threat actors behind the zero-day exploitation of a recently-patched security vulnerability in Microsoft Windows have been found to deliver two new backdoors called SilentPrism and DarkWisp. The activity has been attributed to a suspected Russian hacking group called Water Gamayun, which is also known as EncryptHub and LARVA-208. "The threat actor deploys payloads primarily by means of |

Vulnerability Threat | ★★★ | ||

| 2025-03-31 17:57:03 | CISA met en garde contre les logiciels malveillants de renouvellement connectés à Ivanti Vuln CISA Warns of Resurge Malware Connected to Ivanti Vuln (lien direct) |

Les acteurs de la menace exploitent une vulnérabilité à Ivanti Connect Secure pour la première fois divulguée par le vendeur en janvier.

Threat actors are exploiting a vulnerability in Ivanti Connect Secure first disclosed by the vendor in January. |

Malware Vulnerability Threat | ★★★ | ||

| 2025-03-31 17:34:00 | Les pirates exploitent WordPress Mu-Plugins pour injecter des images de sites de spam et de détournement Hackers Exploit WordPress mu-Plugins to Inject Spam and Hijack Site Images (lien direct) |

Les acteurs de la menace utilisent le répertoire "mu-plagins" sur les sites WordPress pour cacher le code malveillant dans le but de maintenir un accès à distance persistant et de rediriger les visiteurs du site vers des sites faux.

Mu-Plugins, abrégé pour les plugins à utiliser, se réfère aux plugins dans un répertoire spécial ("WP-CONTING / MU-PLUGINS") qui sont automatiquement exécutés par WordPress sans avoir besoin de les activer explicitement via le

Threat actors are using the "mu-plugins" directory in WordPress sites to conceal malicious code with the goal of maintaining persistent remote access and redirecting site visitors to bogus sites. mu-plugins, short for must-use plugins, refers to plugins in a special directory ("wp-content/mu-plugins") that are automatically executed by WordPress without the need to enable them explicitly via the |

Spam Threat | ★★★ | ||

| 2025-03-31 16:55:00 | ⚡ Recaps hebdomadaire: chrome 0-jour, cauchemar de pénétration, bugs solaires, tactiques DNS, et plus encore ⚡ Weekly Recap: Chrome 0-Day, IngressNightmare, Solar Bugs, DNS Tactics, and More (lien direct) |

Chaque semaine, quelqu'un quelque part se glisse vers le haut et menace les acteurs. Mais que se passe-t-il lorsque les chasseurs deviennent chassés? Ou quand les vieux logiciels malveillants relancent avec de nouvelles astuces?

Marchez derrière le rideau avec nous cette semaine alors que nous explorons les violations nées des oublis de routine - et l'inattendu

Every week, someone somewhere slips up-and threat actors slip in. A misconfigured setting, an overlooked vulnerability, or a too-convenient cloud tool becomes the perfect entry point. But what happens when the hunters become the hunted? Or when old malware resurfaces with new tricks? Step behind the curtain with us this week as we explore breaches born from routine oversights-and the unexpected |

Malware Tool Vulnerability Threat Cloud | ★★★ | ||

| 2025-03-31 15:44:34 | Le problème des travailleurs de la Corée du Nord est plus grand que vous ne le pensez The North Korea worker problem is bigger than you think (lien direct) |

> Le régime de plusieurs années va beaucoup plus loin que les travaux contractuels, s'étendant à des rôles au-delà de l'informatique traditionnelle et accordant parfois à la menace d'initié des «clés du royaume», a déclaré le président de DTEX, Mohan Koo.

>The yearslong scheme goes much deeper than contract work, extending to roles beyond traditional IT and sometimes granting the insider threat “keys to the kingdom,” DTEX President Mohan Koo said. |

Threat | ★★★ | ||

| 2025-03-31 15:40:30 | Tendance micro ouverts Sources AI Tool Cybertron Trend Micro Open Sources AI Tool Cybertron (lien direct) |

Le modèle et l'agent de l'intelligence artificielle de la cybersécurité (AI) aideront les organisations à améliorer la détection des menaces et la réponse aux incidents.

The cybersecurity artificial intelligence (AI) model and agent will help organizations improve threat detection and incident response. |

Tool Threat Prediction | ★★★ | ||

| 2025-03-31 15:05:43 | Les acteurs de menace déploient des logiciels malveillants WordPress dans le répertoire \\ 'mu-plagins \\' Threat Actors Deploy WordPress Malware in \\'mu-plugins\\' Directory (lien direct) |

> SUCURI a découvert plusieurs familles de logiciels malveillants déployés dans le répertoire WordPress Mu-Plugins pour échapper aux vérifications de sécurité de routine.

>Sucuri has discovered multiple malware families deployed in the WordPress mu-plugins directory to evade routine security checks. |

Malware Threat | ★★★ | ||

| 2025-03-31 13:00:00 | Explorer de nouvelles initiatives pour tenir les cyber-adversaires responsables Exploring New Initiatives to Hold Cyber Adversaries Accountable (lien direct) |

À mesure que l'industrie de la cybersécurité mûrit, tenir les acteurs de la menace responsable est la prochaine étape dans la perturbation de la cybercriminalité à grande échelle. En savoir plus sur la réussite de la collaboration pour que cette entreprise réussisse.

As the cybersecurity industry matures, holding threat actors accountable is the next step in disrupting cybercrime at scale. Learn more how collaboration is vital to making this endeavor successful. |

Threat | ★★★ | ||

| 2025-03-31 10:29:38 | La CISA analyse les logiciels malveillants utilisés dans les attaques Ivanti Zero-Day CISA Analyzes Malware Used in Ivanti Zero-Day Attacks (lien direct) |

> CISA a publié son analyse de Resurge, une variante de logiciels malveillants SpawnChimera utilisés dans les attaques ciblant une récente connexion Ivanti Secure Zero-Day.

>CISA has published its analysis of Resurge, a SpawnChimera malware variant used in attacks targeting a recent Ivanti Connect Secure zero-day. |

Malware Vulnerability Threat | ★★★ | ||

| 2025-03-31 10:00:21 | Les menaces persistantes avancées (APT) ont augmenté de 58 % et touchent principalement l\'Europe, selon un rapport de Group-IB (lien direct) | Les menaces persistantes avancées (APT) ont augmenté de 58 % et touchent principalement l'Europe, selon un rapport de Group-IB – Les tensions géopolitiques entraînent une augmentation du hacktivisme, l'Ukraine étant la cible privilégiée en Europe. – Le modèle Ransomware-as-a-Service est en plein essor : les invitations à rejoindre des programmes RaaS ont augmenté de 44 %. – Les systèmes de fraude en Europe se multiplient également, et 34 % des plus de 200 000 escroqueries mondiales visent des services financiers au niveau local. - Investigations | Threat | ★★★ | ||

| 2025-03-31 09:00:00 | Résilience face aux ransomwares: une clé de la survie des entreprises Resilience in the face of ransomware: A key to business survival (lien direct) |

La capacité de votre entreprise à lutter contre la menace de ransomware de front peut finalement être un avantage concurrentiel

Your company\'s ability to tackle the ransomware threat head-on can ultimately be a competitive advantage |

Ransomware Threat | ★★★ | ||

| 2025-03-31 03:56:06 | SEGS vs Sécurité des e-mails basés sur l'API: Choisir la bonne approche SEGs vs. API-Based Email Security: Choosing the Right Approach (lien direct) |

Lorsque vous sélectionnez votre approche de la sécurité des e-mails, votre décision n'est pas à peu près à la sécurité-it \\ sur le fonctionnement de votre organisation. Votre équipe privilégie-t-elle la vitesse et l'agilité, ou la réduction du risque est-elle votre priorité absolue? Comptez-vous exclusivement sur la sécurité des e-mails natifs, ou préférez-vous une pile de sécurité diversifiée? Votre infrastructure par e-mail est-elle simple, ou nécessite-t-elle un routage et une personnalisation complexes? Les réponses à ces questions vous aideront à déterminer si vous avez besoin d'une sécurité par e-mail basée sur l'API ou d'une passerelle de messagerie sécurisée (SEG). Chaque approche présente des avantages distincts. Et si vous faites le mauvais choix, cela peut entraîner des inefficacités, une augmentation des coûts et des lacunes de sécurité. Ici, nous décomposons les trois facteurs clés qui devraient conduire votre décision. 1: Exécution rapide vs gestion stratégique des risques Certaines organisations veulent une solution qui est rapide et facile à déployer, offrant une valeur immédiate. D'autres veulent des défenses multicouches robustes et ils ne s'en soucient pas si le déploiement prend un certain temps. Où les droits de votre organisation vous aideront à déterminer le bon modèle. Quand choisir l'API Si votre organisation valorise la vitesse et l'efficacité, alors un déploiement basé sur l'API est le choix idéal. La sécurité des e-mails de l'API peut être opérationnelle en jours. Et la protection automatisée peut débuter dans 48 heures après l'analyse des données sur les utilisateurs historiques. Cette approche est bien adaptée aux entreprises qui: Avoir des équipes de sécurité maigres qui n'ont pas le temps de configurations personnalisées Préfèrent la sécurité automatisée qui s'adapte dynamiquement aux nouvelles menaces Veulent un déploiement transparent sans perturber les flux de messagerie existants Les équipes de sécurité qui souhaitent déployer la protection sans modifier le routage du courrier (qui peut tomber sous elle ou les équipes de messagerie) préfèrent souvent les déploiements basés sur l'API. Une approche API permet une protection rapide et efficace sans modifications d'infrastructures majeures. Quand choisir SEG Si votre organisation penche vers la gestion des risques stratégiques, un SEG est le mieux adapté. Bien qu'ils prennent des semaines plutôt que des jours à déployer, ils fournissent plusieurs couches de sécurité. Vous pouvez vous attendre: Filtrage de pré-livraison pour bloquer les e-mails malveillants avant de frapper les boîtes de réception Détection de menaces post-livraison pour une résilience supplémentaire contre l'évolution des menaces Cliquez sur la protection du temps pour empêcher les utilisateurs de faire des erreurs coûteuses Les SEG sont souvent préférés par des équipes de sécurité dédiées qui ont besoin d'un contrôle total sur leur environnement de messagerie. C'est parce que les SEG ont des options de configuration de stratégie étendues. Bien que le compromis soit un calendrier de déploiement plus long, la visibilité accrue et le contrôle des menaces des e-mails peuvent réduire considérablement les risques. Le coût de la mauvaise choix Choisir l'API lorsque vous avez besoin de SEG. Si vous optez pour la sécurité basée sur l'API et que vous avez des besoins de sécurité complexes, vous pouvez manquer les options de configuration et de personnalisation qui sont nécessaires par votre organisation. Choisir SEG lorsque vous avez besoin d'API. Si votre organisation a besoin d'une solution qui est opérationnelle en quelques jours, un SEG pourrait ralentir la mise en œuvre. 2: Microsoft Orientation: partenaire ou fournisseur exclusif? La façon dont vous êtes aligné avec Microsoft déterminera si la sécurité basée sur l'API ou un SEG est le mieux ajustement. Certaines organisations sont pleinement attachées à Microsoft e | Ransomware Spam Tool Threat | ★★★ | ||

| 2025-03-31 01:31:28 | La surface d'attaque en expansion: comment un attaquant déterminé prospère dans le lieu de travail numérique en évolution d'aujourd'hui The Expanding Attack Surface: How One Determined Attacker Thrives in Today\\'s Evolving Digital Workplace (lien direct) |

Le lieu de travail moderne s'est étendu au-delà du courrier électronique. Les attaquants exploitent désormais les outils de collaboration, les relations avec les fournisseurs et la confiance humaine pour contourner les défenses et les comptes de compromis. Cette série de blogs en cinq parties sensibilise à ces tactiques d'attaque changeantes. Et il présente notre approche holistique pour protéger les utilisateurs. Dans ce premier blog, nous suivons le processus d'un attaquant déterminé nommé Alex alors qu'il cible les victimes sans méfiance dans le lieu de travail numérique en évolution d'aujourd'hui. Rencontrez l'attaquant: un acteur de menace persistant qui n'a pas arrêté. Que \\ l'appelle Alex. Il fait partie d'une organisation de cybercriminalité qui fonctionne comme une entreprise, patiente et très expérimentée. Ils ne comptent pas sur des victoires rapides; Ils jouent le jeu long, sachant qu'un compte compromis peut débloquer un accès précieux aux systèmes sensibles, aux données financières et aux réseaux d'entreprise. Sa dernière cible? Une entreprise de services financiers où, comme la plupart des organisations, des employés, des partenaires et des clients modernes, communiquent et collaborent sur plusieurs canaux, notamment Slack, Teams, SMS et Zoom. Espaces de travail numériques à risque. Les gens de cet écosystème commercial font confiance aux outils de collaboration qu'ils utilisent chaque jour. Alex sait exactement comment exploiter cette confiance. De façon frustrante pour lui, il sait que la sécurité par e-mail dans de nombreuses organisations n'a jamais été plus forte. Les organisations, en particulier celles qui sont des clients ProofPoint, bénéficient des avantages de la protection des menaces axée sur l'IA, qui comprend une analyse avancée du langage, une analyse complexe des données, une détection du comportement des utilisateurs anormaux et un apprentissage automatique adaptatif. Cela rend les attaques de phishing par e-mail traditionnelles beaucoup moins efficaces qu'auparavant. Alex sait que pour réussir, il doit faire évoluer sa stratégie. Au lieu d'e-mail, il vise à exploiter les équipes de Microsoft. S'il ne peut attirer qu'une seule personne de grande valeur dans un piège, il peut voler des informations d'identification, contourner le MFA et se déplacer latéralement à l'intérieur de l'organisation. C'est pourquoi une approche de sécurité en couches est critique en raison, comme nous le verrons, aucun contrôle de sécurité unique n'est suffisant pour arrêter un attaquant persistant comme Alex. Étape 1: Trouver la cible parfaite (reconnaissance) Alex fait ses devoirs. En utilisant LinkedIn, les médias sociaux, le chatppt, les communiqués de presse, les offres d'emploi et les dépôts réglementaires, il identifie une organisation, éteint sa structure pour trouver des lacunes potentielles, puis choisit la personne idéale à cibler. Après quelques recherches, Alex trouve un scénario parfait: À partir d'un communiqué de presse d'un partenaire, il apprend que l'organisation s'est associée à un fournisseur de ressources humaines (RH) tiers pour externaliser ce département. Il identifie une cible: Rachel, la directrice des finances seniors. Elle a l'autorité et l'accès à des données sensibles. Étape 2: Création du leurre parfait (imitation et armement) Alex sait que le courrier électronique n'a pas travaillé dans cette organisation car ils sont protégés par la sécurité des e-mails de preuves. Ainsi, il met en place un faux locataire Microsoft 365 et crée un faux compte de fournisseur RH qui imite leur fournisseur. Il envoie un message d'équipe à Rachel de ce qui semble être de leur fournisseur RH, affirmant qu'elle devait approuver son ajustement de dossier fiscal avant une date limite. Le message semble digne de confiance: Il utilise la marque de l'entreprise et un domaine de look comme le vrai fournisseur RH. Il fait référence à une véritable échéance fiscale. Il comprend un lien ma | Tool Threat Cloud | ChatGPT | ★★★ | |

| 2025-03-31 01:20:21 | Malveillant, suspect ou sûr? Éliminer les conjectures dans la classification des menaces de messagerie Malicious, Suspicious or Safe? Eliminating Guesswork in Classifying Email Threats (lien direct) |

Les e-mails mal classés sont plus qu'une simple gêne. Ils sont un risque de sécurité coûteux et long. Chaque fois qu'un e-mail sûr est signalé à tort comme malveillant, la productivité s'arrête. Les employés manquent des messages critiques, les équipes informatiques se bousculent pour les libérer et les montures de frustration. D'un autre côté, lorsqu'un e-mail vraiment dangereux se déroule, les conséquences peuvent être dévastatrices pour les violations, la perte de données et les dommages financiers. Lorsque les équipes de sécurité peuvent distinguer avec précision entre malveillants, suspects, spam et Graymail, ils peuvent réduire les risques, minimiser les perturbations et restaurer la confiance dans la boîte de réception. Ici \\ est comment. Comprendre les classifications des e-mails: malveillants, suspects ou sûrs La sécurité des e-mails s'appuie traditionnellement sur les classifications binaires. Les e-mails sont soit malveillants et mis en quarantaine, soit ils sont sûrs et livrés dans les boîtes de réception. Cependant, cette simplification excessive ignore les e-mails critiques et insolites. Les e-mails suspects n'ont pas des indicateurs définitifs. Au lieu de cela, ils ont des caractéristiques qui garantissent la prudence. Cette catégorie moyenne est cruciale car la mauvaise gestion de ces e-mails peut exposer les organisations à des cybermenaces. Ou ils peuvent perturber les opérations commerciales car les messages légitimes sont mis en quarantaine. Classification des e-mails ProofPoint s'est divisée en trois catégories. Courriels sûrs: communications dignes de confiance Les e-mails sûrs sont des messages légitimes provenant d'expéditeurs connus et de domaines authentifiés. Ils ne contiennent aucun indicateur de tentatives de phishing, de logiciels malveillants ou d'ingénierie sociale. Voici leurs attributs: Vérification de l'expéditeur. Le domaine de l'expéditeur passe les vérifications d'authentification (SPF, DKIM, DMARC), confirmant que l'e-mail provient d'une source de confiance. Pas de pièces jointes ou de liens malveillants. Les URL et les attachements sont numérisés, ne montrant aucune preuve de logiciels malveillants, de chevaux de Troie ou de schémas de phishing. Légitimité du contenu. Le message est exempt d'une langue urgente ou d'autres tactiques de manipulation, comme des tentatives de fraude financière. Cohérence comportementale. Le comportement des e-mails passé de l'expéditeur s'aligne sur leurs modèles de messagerie actuels, comme un membre de l'équipe financier envoyant régulièrement des factures. Une fois que ces e-mails sont vérifiés comme sûrs, ils peuvent être livrés en toute confiance à la boîte de réception d'un destinataire. L'équipe de sécurité n'a pas besoin d'intervenir. Classification des e-mails ProofPoint affichant des messages sûrs. Emails malveillants: les menaces définies Les e-mails malveillants sont des menaces claires qui contiennent des charges utiles nocives ou des tactiques de tromperie. En règle générale, ces e-mails sont en quarantaine automatiquement parce que leur risque est évident. Voici leurs attributs: Tentatives de phishing. Ces messages sont conçus pour voler des informations d'identification. Souvent, ils utilisent de fausses pages de connexion, des liens trompeurs ou une usurpation d'identité. Pièces jointes malveillantes. Ces fichiers exécutent du code malveillant lorsqu'ils sont ouverts. Expéditeurs usurpés. Les attaquants prétendent souvent être des contacts, des vendeurs ou des dirigeants de confiance dans le but de manipuler les bénéficiaires de prendre des mesures nuisibles. Indicateurs connus de compromis (CIO). L'e-mail peut correspondre aux modèles d'attaque connus, aux domaines signalés ou aux adresses IP sur liste noire. Lorsque les e-mails répondent à ces critères, les équipes de sécurité peuvent prendre des mesures décisives, alerter les utilisateurs et bloquer les domaines associés. Classification des e-mails | Spam Malware Tool Threat | ★★★ | ||

| 2025-03-31 00:27:00 | Journée Mondiale de la Sauvegarde : l\'année 2025 établira-t-elle un record en matière d\'attaques par ransomware ? (lien direct) | Fred Lherault, Field CTO, EMEA/Marchés émergents de Pure Storage : Le 31 mars marque la Journée Mondiale de la Sauvegarde, un rappel important pour les entreprises de réévaluer leurs stratégies de protection des données face à un paysage de menaces en constante évolution et expansion. - Points de Vue | Ransomware Threat | ★★★ | ||

| 2025-03-29 12:58:00 | Nouveau Android Trojan Crocodilus abuse de l'accessibilité pour voler la banque et les informations d'identification cryptographiques New Android Trojan Crocodilus Abuses Accessibility to Steal Banking and Crypto Credentials (lien direct) |

Les chercheurs en cybersécurité ont découvert un nouveau logiciel malveillant bancaire Android appelé Crocodilus qui est principalement conçu pour cibler les utilisateurs en Espagne et en Turquie.

"Crocodilus entre la scène non pas comme un simple clone, mais comme une menace à part entière dès le départ, équipé de techniques modernes telles que la télécommande, les superpositions d'écran noir et la récolte avancée de données via la journalisation de l'accessibilité", "

Cybersecurity researchers have discovered a new Android banking malware called Crocodilus that\'s primarily designed to target users in Spain and Turkey. "Crocodilus enters the scene not as a simple clone, but as a fully-fledged threat from the outset, equipped with modern techniques such as remote control, black screen overlays, and advanced data harvesting via accessibility logging," |

Malware Threat Mobile | ★★★ | ||

| 2025-03-29 09:22:00 | Ransomware Blacklock exposé après que les chercheurs ont exploité la vulnérabilité du site de fuite BlackLock Ransomware Exposed After Researchers Exploit Leak Site Vulnerability (lien direct) |

Dans ce qui est une instance de piratage des pirates, les chasseurs de menaces ont réussi à infiltrer l'infrastructure en ligne associée à un groupe de ransomwares appelé Blacklock, en découvrant des informations cruciales sur leur modus operandi dans le processus.

Ressecurity a déclaré avoir identifié une vulnérabilité de sécurité dans le site de fuite de données (DLS) exploité par le groupe de crime électronique qui a permis d'extraire

In what\'s an instance of hacking the hackers, threat hunters have managed to infiltrate the online infrastructure associated with a ransomware group called BlackLock, uncovering crucial information about their modus operandi in the process. Resecurity said it identified a security vulnerability in the data leak site (DLS) operated by the e-crime group that made it possible to extract |

Ransomware Vulnerability Threat | ★★★ | ||

| 2025-03-28 20:15:41 | L'outil Evilginx (toujours) contourne le MFA Evilginx Tool (Still) Bypasses MFA (lien direct) |

Sur la base du serveur Web Open Source Nginx, l'outil malveillant permet aux acteurs de la menace de voler des informations d'identification et des jetons de session.

Based on the open source NGINX Web server, the malicious tool allows threat actors to steal user credentials and session tokens. |

Tool Threat | ★★★ | ||

| 2025-03-28 17:16:05 | La PM en Malaisie refuse de payer une demande de ransomware de 10 millions de dollars Malaysia PM Refuses to Pay $10M Ransomware Demand (lien direct) |

L'attaque a frappé l'aéroport de Kuala Lumpur au cours du week-end, et il n'est pas difficile de savoir qui sont les acteurs de la menace et quel type d'informations ils ont pu voler.

The attack hit the Kuala Lumpur airport over the weekend, and it remains unclear who the threat actors are and what kind of information they may have stolen. |

Ransomware Threat | ★★★ | ||

| 2025-03-28 16:46:22 | Détection zéro-jour de Zimperium \\ de logiciels malveillants Android en utilisant .net Maui Framework Zimperium\\'s Zero-Day Detection of Android Malware Using .NET MAUI Framework (lien direct) |

> Un récent rapport de McAfee a révélé une nouvelle campagne de logiciels malveillants Android en tirant parti du cadre multiplateforme .net Maui pour échapper à la détection.

>A recent report by McAfee disclosed a new Android malware campaign leveraging the .NET MAUI cross-platform framework to evade detection. |

Malware Vulnerability Threat Mobile | ★★★ | ||

| 2025-03-28 13:02:40 | Firefox fixe une faille similaire à Chrome Zero-Day utilisée contre les organisations russes Firefox fixes flaw similar to Chrome zero-day used against Russian organizations (lien direct) |

Les développeurs de Firefox de Mozilla \\ disent que les rapports sur une vulnérabilité Google Chrome zéro les ont amené à trouver un bug similaire pour la version Windows de leur navigateur.

Developers of Mozilla\'s Firefox say that reports on a Google Chrome zero-day vulnerability led them to find a similar bug for the Windows version of their browser. |

Vulnerability Threat | ★★★ | ||

| 2025-03-28 13:00:56 | Sécurité du réseau avancé avec Check Point CloudGuard et Nutanix Cloud Plateforme Advanced Network Security with Check Point CloudGuard and Nutanix Cloud Platform (lien direct) |

> Alors que les entreprises continuent de migrer vers le cloud, la livraison du plus haut niveau de sécurité du réseau devient de plus en plus difficile en raison de l'infrastructure et de la complexité de la charge de travail. Check Point CloudGuard Network Security propose une solution complète avec la plate-forme Cloud Nutanix pour prendre en charge les architectures de réseautage avancées comme le VPC de Transit et le VPC du locataire dans des configurations hautement disponibles. En tirant parti du cadre d'insertion de service Nutanix et du support AHV Hyperviseor, CloudGuard fournit une application cohérente de politique de sécurité, une visibilité complète des menaces entre les centres de données physiques, l'infrastructure hyperconvergée et les environnements de cloud public. CloudGuard offre également des capacités SD-WAN robustes et une protection de bout en bout pour les environnements privés, hybrides et multicloud. Laissez \\ explorer comment cela […]

>As businesses continue to migrate to the cloud, delivering the highest level of network security becomes increasingly challenging due to infrastructure and workload complexity. Check Point CloudGuard Network Security offers a comprehensive solution with Nutanix Cloud Platform to support advanced networking architectures like Transit VPC and Tenant VPC in highly available configurations. By leveraging the Nutanix Service Insertion Framework and AHV hypervisor support, CloudGuard provides consistent security policy enforcement, full threat visibility across physical datacenters, hyperconverged infrastructure, and public cloud environments. CloudGuard also delivers robust SD-WAN capabilities and end-to-end protection for private, hybrid, and multicloud environments. Let\'s explore how this […] |

Threat Legislation Cloud | ★★★ | ||

| 2025-03-28 12:33:16 | Tsarbot: Un nouveau cheval de Troie bancaire Android ciblant plus de 750 applications bancaires, financières et crypto-monnaie TsarBot: A New Android Banking Trojan Targeting Over 750 Banking, Finance, and Cryptocurrency Applications (lien direct) |

Malware Threat Mobile | ★★ | |||

| 2025-03-28 12:28:14 | Le chef des enfants de Cardiff \\ confirme la fuite de données 2 mois après que le cyber-risque ait \\ 'augmentée \\' Cardiff\\'s children\\'s chief confirms data leak 2 months after cyber risk was \\'escalated\\' (lien direct) |

Le directeur du département admet que le conseil de Welsh Capital \\ essaie toujours de faire face à la menace de Dark Web Leaks Les services du directeur des enfants de Cardiff City Council \\ disent que les données ont été divulguées ou volées à l'organisation, bien qu'elle n'ait pas clarifié comment ou ce qui a été pilé.… | Threat | ★★★ | ||

| 2025-03-28 11:20:00 | Morphing meerkat phaas plateforme upoofs 100+ marques Morphing Meerkat PhaaS Platform Spoofs 100+ Brands (lien direct) |

Une plate-forme Phaas, surnommée \\ 'morphing meerkat, \' utilise des enregistrements DNS MX pour usurper plus de 100 marques et voler des informations d'identification, selon InfoBlox Threat Intel

A PhaaS platform, dubbed \'Morphing Meerkat,\' uses DNS MX records to spoof over 100 brands and steal credentials, according to Infoblox Threat Intel |

Threat | ★★★ | ||

| 2025-03-28 11:14:00 | Mozilla Patches Critical Firefox Bug similaire à la récente vulnérabilité de Chrome \\ Mozilla Patches Critical Firefox Bug Similar to Chrome\\'s Recent Zero-Day Vulnerability (lien direct) |

Mozilla a publié des mises à jour pour aborder un défaut de sécurité critique impactant son navigateur Firefox pour Windows, quelques jours après que Google a corrigé un défaut similaire dans Chrome qui a subi une exploitation active en tant que zéro-jour.

La vulnérabilité de sécurité, CVE-2025-2857, a été décrite comme un cas de poignée incorrecte qui pourrait conduire à une évasion de bac à sable.

"Après la récente évasion de Chrome Sandbox (

Mozilla has released updates to address a critical security flaw impacting its Firefox browser for Windows, merely days after Google patched a similar flaw in Chrome that came under active exploitation as a zero-day. The security vulnerability, CVE-2025-2857, has been described as a case of an incorrect handle that could lead to a sandbox escape. "Following the recent Chrome sandbox escape ( |

Vulnerability Threat | ★★ |

To see everything:

Our RSS (filtrered)