What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2025-03-11 20:58:45 | Silobreaker a annoncé un nouveau partenariat avec ThreatFabric Silobreaker has announced a new partnership with ThreatFabric (lien direct) |

Silobreaker étend son programme de partenariat de données avec la recherche de renseignement sur les menaces mobiles de ChefFabric \\

Amélioration de la visibilité de la fraude mobile sur le Web et d'autres canaux numériques pour renforcer les organisations \\ 'Cyber Defenses

-

Business News

Silobreaker expands its data partnership programme with ThreatFabric\'s mobile threat intelligence research Enhanced mobile fraud visibility across web and other digital channels to strengthen organisations\' cyber defences - Business News |

Threat Mobile | ★★★ | ||

| 2025-03-11 20:47:47 | Dark Storm Team revendique la responsabilité de la cyberattaque sur la plate-forme X - ce que cela signifie pour l'avenir de la sécurité numérique Dark Storm Team Claims Responsibility for Cyber Attack on X Platform – What It Means for the Future of Digital Security (lien direct) |

> Dans un rappel brutal de la menace croissante posée par les groupes hacktivistes, l'équipe pro-palestinienne Dark Storm a pris le crédit d'une grande attaque de déni de service distribué (DDOS) sur X (anciennement Twitter). Cette attaque souligne la vulnérabilité des plates-formes numériques même les plus bien établies à des cybermenaces sophistiquées et à motivation politique. Avec des plateformes en ligne jouant un rôle de plus en plus crucial dans la communication mondiale, l'attaque contre X fait partie d'une plus grande campagne de cyber-agression ciblant les infrastructures critiques, les agences gouvernementales et les grandes entreprises. Mais qui est l'équipe Dark Storm et pourquoi les organisations du monde entier devraient-elles en prendre note? Qui est la tempête noire […]

>In a stark reminder of the growing threat posed by hacktivist groups, the pro-Palestinian Dark Storm Team has taken credit for a major distributed denial-of-service (DDoS) attack on X (formerly Twitter). This attack underscores the vulnerability of even the most well-established digital platforms to sophisticated, politically motivated cyber threats. With online platforms playing an increasingly crucial role in global communication, the attack on X is part of a larger campaign of cyber aggression targeting critical infrastructure, government agencies, and major corporations. But who is the Dark Storm Team, and why should organizations worldwide take notice? Who is the Dark Storm […] |

Vulnerability Threat | ★★ | ||

| 2025-03-11 20:05:00 | Blind Eagle hacks des institutions colombiennes utilisant des défauts de ntlm, des rats et des attaques à base de github Blind Eagle Hacks Colombian Institutions Using NTLM Flaw, RATs and GitHub-Based Attacks (lien direct) |

L'acteur de menace connu sous le nom de Blind Eagle est lié à une série de campagnes en cours ciblant les institutions colombiennes et les entités gouvernementales depuis novembre 2024.

"Les campagnes surveillées ont ciblé les institutions judiciaires colombiennes et d'autres organisations gouvernementales ou privées, avec des taux d'infection élevés", a déclaré Check Point dans une nouvelle analyse.

"Plus de 1 600 victimes ont été touchées pendant l'un des

The threat actor known as Blind Eagle has been linked to a series of ongoing campaigns targeting Colombian institutions and government entities since November 2024. "The monitored campaigns targeted Colombian judicial institutions and other government or private organizations, with high infection rates," Check Point said in a new analysis. "More than 1,600 victims were affected during one of |

Threat | APT-C-36 | ★★★ | |

| 2025-03-11 20:01:42 | X a subi une attaque DDOS. Son PDG et ses chercheurs en sécurité ne peuvent être d'accord sur qui l'a fait. X suffered a DDoS attack. Its CEO and security researchers can\\'t agree on who did it. (lien direct) |

La vague de pannes de X \\ ressemblait à une équipe d'attaque DDOS et à Dark Storm, un groupe de menaces prolifique spécialisé dans de telles attaques, a revendiqué la responsabilité.

X\'s wave of outages resembled a DDoS attack and Dark Storm Team, a prolific threat group specializing in such attacks, claimed responsibility. |

Threat | ★★ | ||

| 2025-03-11 19:38:56 | Button Hot Butter Tag Tag Middle East, N. Afrique victimes Hot Button Facebook Ads Tag Middle East, N. Africa Victims (lien direct) |

Un acteur de menace lié à la Libye a refait surface, utilisant les mêmes vieilles astuces de phishing politique pour livrer l'asyncrat qui a fonctionné depuis des années.

A Libya-linked threat actor has resurfaced, using the same old political phishing tricks to deliver AsyncRAT that have worked for years. |

Threat | ★★ | ||

| 2025-03-11 18:06:18 | Craquer le code: comment identifier, atténuer et empêcher les attaques de bacs Cracking the Code: How to Identify, Mitigate, and Prevent BIN Attacks (lien direct) |

Takeways clés

Comprendre les attaques de bacs: Les attaques de bacs exploitent les numéros d'identification bancaire (bacs) accessibles au public sur les cartes de paiement aux détails de la carte brute valides, permettant des transactions frauduleuses. L'identification des modèles d'échec des tentatives d'autorisation est essentielle pour la détection précoce.

Stratégies d'atténuation efficaces: Mise en œuvre de la limitation des taux, de l'authentification améliorée (par exemple, CAPTCHA, MFA), des pare-feu d'application Web (WAFS), du géofencing et des outils de détection basés sur l'apprentissage automatique peuvent réduire considérablement la probabilité d'attaques de bac à succès.

Réponse des incidents collaboratifs: Engagez les processeurs de paiement, les émetteurs de cartes et les équipes de criminalistique numérique pour tracer des attaques, geler les cartes compromises et mettre en œuvre des mesures à long terme comme la tokenisation et la conformité PCI DSS pour renforcer la sécurité des paiements.

Les acteurs de menace ayant des motivations financières exploitent souvent des attaques de bacs lors du ciblage des services financiers ou des victimes de commerce électronique. Les attaques de bacs impliquent des acteurs de menace testant systématiquement les numéros de carte résultant d'un numéro d'identification bancaire (BIN) pour trouver des détails de carte valides. Les valeurs de bac sont affectées aux émetteurs de cartes et forment les 6 à 8 premiers chiffres sur les cartes de paiement. Ces valeurs sont publiées auprès des commerçants, des processeurs de paiement et d'autres fournisseurs de services pour faciliter les transactions et sont accessibles au public. Le bac est ensuite suivi d'un ensemble supplémentaire de nombres (le numéro de compte) pour former un complete numéro de compte primaire (pan), ou numéro de carte.

Takeways clés

Comprendre les attaques de bacs: Les attaques de bacs exploitent les numéros d'identification bancaire (bacs) accessibles au public sur les cartes de paiement aux détails de la carte brute valides, permettant des transactions frauduleuses. L'identification des modèles d'échec des tentatives d'autorisation est essentielle pour la détection précoce.

Stratégies d'atténuation efficaces: Mise en œuvre de la limitation des taux, de l'authentification améliorée (par exemple, CAPTCHA, MFA), des pare-feu d'application Web (WAFS), du géofencing et des outils de détection basés sur l'apprentissage automatique peuvent réduire considérablement la probabilité d'attaques de bac à succès.

Réponse des incidents collaboratifs: Engagez les processeurs de paiement, les émetteurs de cartes et les équipes de criminalistique numérique pour tracer des attaques, geler les cartes compromises et mettre en œuvre des mesures à long terme comme la tokenisation et la conformité PCI DSS pour renforcer la sécurité des paiements.

Les acteurs de menace ayant des motivations financières exploitent souvent des attaques de bacs lors du ciblage des services financiers ou des victimes de commerce électronique. Les attaques de bacs impliquent des acteurs de menace testant systématiquement les numéros de carte résultant d'un numéro d'identification bancaire (BIN) pour trouver des détails de carte valides. Les valeurs de bac sont affectées aux émetteurs de cartes et forment les 6 à 8 premiers chiffres sur les cartes de paiement. Ces valeurs sont publiées auprès des commerçants, des processeurs de paiement et d'autres fournisseurs de services pour faciliter les transactions et sont accessibles au public. Le bac est ensuite suivi d'un ensemble supplémentaire de nombres (le numéro de compte) pour former un complete numéro de compte primaire (pan), ou numéro de carte.

KEY TAKEAWAYS

Understanding BIN Attacks: BIN attacks exploit the publicly available Bank Identification Numbers (BINs) on payment cards to brute-force valid card details, enabling fraudulent transactions. Identifying patterns of failed authorization attempts is critical for early detection.

Effective Mitigation Strategies: Implementing rate limiting, enhanced authentication (e.g., CAPTCHA, MFA), Web Application Firewalls (WAFs), geofencing, and machine-learning-based fraud detection tools can significantly reduce the likelihood of successful BIN attacks.

Collaborative Incident Response: Engage payment processors, card issuers, and digital forensics teams to trace attacks, freeze compromised cards, and implement long-term measures like tokenization and PCI DSS complianc

KEY TAKEAWAYS

Understanding BIN Attacks: BIN attacks exploit the publicly available Bank Identification Numbers (BINs) on payment cards to brute-force valid card details, enabling fraudulent transactions. Identifying patterns of failed authorization attempts is critical for early detection.

Effective Mitigation Strategies: Implementing rate limiting, enhanced authentication (e.g., CAPTCHA, MFA), Web Application Firewalls (WAFs), geofencing, and machine-learning-based fraud detection tools can significantly reduce the likelihood of successful BIN attacks.

Collaborative Incident Response: Engage payment processors, card issuers, and digital forensics teams to trace attacks, freeze compromised cards, and implement long-term measures like tokenization and PCI DSS complianc |

Tool Threat | ★★ | ||

| 2025-03-11 17:56:18 | Les groupes commerciaux s'inquiètent du partage d'informations s'aggraveront sans comité d'infrastructure critique, renouvellement de la loi CISA Trade groups worry information sharing will worsen without critical infrastructure panel, CISA law renewal (lien direct) |

> Les groupes ont déclaré aux législateurs que le comité et la loi fournissent des protections vitales pour l'échange d'informations sur le cyber-menace.

>The groups told lawmakers that both the committee and the law provide vital protections for cyber threat information swapping. |

Threat | ★★ | ||

| 2025-03-11 13:00:30 | Février 2025 Spot-Lut de logiciels malveillants de \\: Asyncrat émerge, ciblant les plates-formes de confiance February 2025\\'s Malware Spotlight: AsyncRAT Emerges, Targeting Trusted Platforms (lien direct) |

> Check Point \\ a le dernier index des menaces met en évidence une nouvelle campagne impliquant les logiciels malveillants, Asyncrat, un cheval de Troie d'accès à distance ciblant les systèmes Windows depuis 2019. Le quatrième logiciel malveillant le plus répandu du mois, Asyncrat, permet le vol de données, l'exécution de la commande et le compromis du système. Les dernières attaques ont utilisé des tunnels TryCloudflare et des packages Python malveillants, en commençant par des e-mails de phishing contenant des URL Dropbox. Cela a conduit à une chaîne d'infection en plusieurs étapes impliquant des fichiers LNK, JavaScript et BAT, culminant dans un déploiement de charge utile asyncrat obscurci. Cette campagne reflète une tendance croissante à exploiter des plateformes légitimes comme Dropbox et TryCloudflare pour échapper à la détection et établir la persistance. La menace croissante […]

>Check Point\'s latest threat index highlights a new campaign involving the malware, AsyncRAT, a remote access trojan targeting Windows systems since 2019. The fourth most prevalent malware of the month, AsyncRAT, enables data theft, command execution, and system compromise. The latest attacks utilized TryCloudflare tunnels and malicious Python packages, starting with phishing emails that contained Dropbox URLs. This led to a multi-step infection chain involving LNK, JavaScript, and BAT files, culminating in an obfuscated AsyncRAT payload deployment. This campaign reflects a growing trend of exploiting legitimate platforms like Dropbox and TryCloudflare to evade detection and establish persistence. The Increasing Threat […] |

Malware Threat Prediction | ★★ | ||

| 2025-03-11 13:00:00 | Avançant des efforts de divulgation responsables: A Q&A avec Michael Daniel de Cyber Threat Alliance Advancing Responsible Disclosure Efforts: A Q&A with Michael Daniel of Cyber Threat Alliance (lien direct) |

La Cyber Threat Alliance a introduit sa politique de communication de vulnérabilité responsable, présentant des directives pour la gestion de manière responsable, a révélé des vulnérabilités dans tout produit ou système d'une manière qui optimise les résultats sécurisés. Fortinet soutient fièrement l'adoption par CTA \\ de cette politique dans le cadre de notre engagement continu à faire progresser la divulgation de vulnérabilité transparente et responsable pour aider à mieux protéger les clients et renforcer la confiance dans l'industrie.

The Cyber Threat Alliance introduced its Responsible Vulnerability Communication Policy, laying out guidelines for responsibly handling disclosed vulnerabilities in any product or system in a way that optimizes secure outcomes. Fortinet proudly supports CTA\'s adoption of this policy as part of our ongoing commitment to advancing transparent and responsible vulnerability disclosure to help better protect customers and build trust across the industry. |

Vulnerability Threat | ★★ | ||

| 2025-03-11 12:30:00 | Sidewinder APT cible les secteurs maritime, nucléaire et informatique à travers l'Asie, le Moyen-Orient et l'Afrique SideWinder APT Targets Maritime, Nuclear, and IT Sectors Across Asia, Middle East, and Africa (lien direct) |

Les sociétés maritimes et logistiques en Asie du Sud et du Sud-Est, au Moyen-Orient et en Afrique sont devenues la cible d'un groupe avancé de menace persistante (APT) surnommée Sidewinder.

Les attaques, observées par Kaspersky en 2024, se sont répandues à travers le Bangladesh, le Cambodge, Djibouti, l'Égypte, les Émirats arabes unis et le Vietnam. Les autres cibles d'intérêt comprennent les centrales nucléaires et l'énergie nucléaire

Maritime and logistics companies in South and Southeast Asia, the Middle East, and Africa have become the target of an advanced persistent threat (APT) group dubbed SideWinder. The attacks, observed by Kaspersky in 2024, spread across Bangladesh, Cambodia, Djibouti, Egypt, the United Arab Emirates, and Vietnam. Other targets of interest include nuclear power plants and nuclear energy |

Threat | APT-C-17 | ★★★ | |

| 2025-03-11 12:00:02 | Résultats de l'enquête: les cybermenaces d'IA sont une réalité, les gens agissent maintenant Survey findings: AI Cyber Threats are a Reality, the People are Acting Now (lien direct) |

Partie 2/4: Darktrace libère des informations sur l'état de l'IA en cybersécurité. Ce blog traite de l'impact de l'AI \\ sur le paysage cyber-menace.

Part 2/4: Darktrace releases insights on the State of AI in cybersecurity. This blog discusses AI\'s impact on the cyber threat landscape. |

Threat | ★★ | ||

| 2025-03-11 12:00:00 | Défense inflexible: le pare-feu Cisco obtient une note AAA de SE Labs Unyielding Defense: Cisco Firewall Achieves AAA Rating From SE Labs (lien direct) |

Découvrez comment Cisco sécurise le pare-feu excellé dans le test SE Labs, bloquant les attaques avancées avec des capacités innovantes de renseignement et de chiffrement des menaces.

See how Cisco Secure Firewall excelled in the SE Labs test, blocking advanced attacks with innovative threat intelligence and encryption capabilities. |

Threat | ★★ | ||

| 2025-03-11 11:15:48 | Comment les marchés d'Abu Dhabi \\ continuent de se développer tout en gérant les risques How Abu Dhabi\\'s Markets Continue to Expand While Managing Risks (lien direct) |

Adgm \\ s Growth and Expansion Les étapes financières et réglementaires clés ont marqué l'ascension d'Adgm \\ en 2024. La relocalisation de l'île d'Al Reem a été achevée avec succès, incorporant plus de 1 100 sociétés en vertu de sa compétence réglementaire. En outre, ADGM est devenu la destination préférée des géants financiers mondiaux, notamment Blackrock, Morgan Stanley et AXA IM, avec 134 gestionnaires d'actifs et de fonds supervisant plus de 166 fonds. L'année a également vu 79 nouvelles licences financières délivrées, renforçant le statut d'Adgm \\ en tant que centre de gestion d'actifs et de patrimoine. . De plus, la main-d'œuvre du secteur financier au sein de l'ADGM a bondi de 39%, reflétant un besoin croissant de professionnels qualifiés pour soutenir cette croissance exponentielle. Au-delà de la finance, ADGM a élargi son influence sur l'investissement durable, l'innovation réglementaire et l'immobilier, solidant encore son rôle en tant qu'acteur clé dans l'écosystème financier mondial. L'empreinte de risque numérique croissant | Ransomware Tool Threat | ★★ | ||

| 2025-03-11 10:05:33 | La course AI: Dark Ai est en tête, mais la bonne AI rattrape son retard The AI race: Dark AI is in the lead, but good AI is catching up (lien direct) |

Les cybercriminels utilisent l'IA pour aider à planifier et à effectuer des cyberattaques, mais les vendeurs de cybersécurité ripostent. Apprenez de l'unité de recherche sur les menaces d'Acronis sur la façon dont les solutions de sécurité alimentées par l'IA renforcent l'écart dans la bataille contre les cyber-menaces dirigés par l'IA. [...]

Cybercriminals are using AI for help in planning and conducting cyberattacks-but cybersecurity vendors are fighting back. Learn from Acronis Threat Research Unit about how AI-powered security solutions are closing the gap in the battle against AI-driven cyber threats. [...] |

Threat | ★★ | ||

| 2025-03-11 08:10:19 | Panorama de la cybermenace 2024 : mobilisation et vigilance face aux attaquants (lien direct) | Panorama de la cybermenace 2024 : mobilisation et vigilance face aux attaquants

anssiadm

mar 11/03/2025 - 08:10

Le panorama de la cybermenace 2024 dresse le bilan d'une année marquée par une pression désormais constante pesant tant sur l'écosystème national que sur les systèmes d'information les plus critiques. Pour faire face, l'ensemble des acteurs cyber français sont enjoints à maintenir leur mobilisation et leur vigilance de tous les instants.

Au cours de l'année 2024, l'ANSSI a traité, avec différents niveaux de mobilisation, 4 386 événements de sécurité1, soit une augmentation de 15 % par rapport à l'année précédente. Ainsi, 3 004 signalements2 et 1 361 incidents3 ont été portés à la connaissance de l'Agence.

Trois principales menaces : cybercriminels, attaquants réputés liés à la Russie et attaquants réputés liées à la chine

La menace portée par l'écosystème cybercriminel - principalement caractérisée par des attaques visant l'extorsion de rançons, via des fuites de données et des attaques par rançongiciel – s'est imposée comme un risque global et quotidien pour toutes les organisations françaises. Parmi les victimes de rançongiciels connues de l'ANSSI, les PME/TPE/ETI (37 %), les collectivités territoriales (17 %), ainsi que les établissements d'enseignement supérieur (12 %) et les entreprises stratégiques (12 %) ont été plus particulièrement touchés, avec des conséquences souvent très graves sur leur fonctionnement, leur réputation et leur continuité d'activité.

Une hausse des attaques à but de déstabilisation a également été observée, généralement menées par des groupes dits " hacktivistes " cherchant à attirer l'attention en mettant en œuvre des attaques de faible technicité mais à forte visibilité. Par exemple, les attaques par déni de service (DDoS) contre des cibles françaises ont doublé par rapport à 2023, avec une recrudescence pendant la période des Jeux. Malgré les conséquences limitées de ces dernières, le sabotage de petites installations industrielles a aussi été relevé. Ces a

anssiadm

mar 11/03/2025 - 08:10

Le panorama de la cybermenace 2024 dresse le bilan d'une année marquée par une pression désormais constante pesant tant sur l'écosystème national que sur les systèmes d'information les plus critiques. Pour faire face, l'ensemble des acteurs cyber français sont enjoints à maintenir leur mobilisation et leur vigilance de tous les instants.

Au cours de l'année 2024, l'ANSSI a traité, avec différents niveaux de mobilisation, 4 386 événements de sécurité1, soit une augmentation de 15 % par rapport à l'année précédente. Ainsi, 3 004 signalements2 et 1 361 incidents3 ont été portés à la connaissance de l'Agence.

Trois principales menaces : cybercriminels, attaquants réputés liés à la Russie et attaquants réputés liées à la chine

La menace portée par l'écosystème cybercriminel - principalement caractérisée par des attaques visant l'extorsion de rançons, via des fuites de données et des attaques par rançongiciel – s'est imposée comme un risque global et quotidien pour toutes les organisations françaises. Parmi les victimes de rançongiciels connues de l'ANSSI, les PME/TPE/ETI (37 %), les collectivités territoriales (17 %), ainsi que les établissements d'enseignement supérieur (12 %) et les entreprises stratégiques (12 %) ont été plus particulièrement touchés, avec des conséquences souvent très graves sur leur fonctionnement, leur réputation et leur continuité d'activité.

Une hausse des attaques à but de déstabilisation a également été observée, généralement menées par des groupes dits " hacktivistes " cherchant à attirer l'attention en mettant en œuvre des attaques de faible technicité mais à forte visibilité. Par exemple, les attaques par déni de service (DDoS) contre des cibles françaises ont doublé par rapport à 2023, avec une recrudescence pendant la période des Jeux. Malgré les conséquences limitées de ces dernières, le sabotage de petites installations industrielles a aussi été relevé. Ces a |

Threat Legislation | ★★★★ | ||

| 2025-03-11 07:42:54 | Les capteurs cyble détectent des tentatives d'exploitation sur les plugins WordPress, les appareils réseau Cyble Sensors Detect Exploit Attempts on WordPress Plugins, Network Devices (lien direct) |

Les capteurs de pot de miel cyble ont également détecté des tentatives d'attaque sur les vulnérabilités connues pour être ciblées par les groupes APT.

Présentation

Les capteurs de pot de miel Cyble ont détecté des dizaines de vulnérabilités ciblées dans les tentatives d'attaque ces dernières semaines, y compris certains connus pour être ciblés par des groupes avancés de menace persistante (APT).

wordpress plugins , les appareils de réseau et les feux de file

le Cyble Reports ont également examiné les attaques persistantes contre les systèmes liux et les appareils de réseau et IoT alors que les acteurs de menace continuent de scanner des appareils vulnérables pour ransomware attaque et pour ajouter à ddos et les botneaux de mine du crypto. Les rapports ont également examiné les logiciels malveillants bancaires, les attaques par force brute, les ports vulnérables et phishing campagnes.

Voici quelques-unes des campagnes d'attaque récentes couvertes dans les rapports de capteurs Cyble. Les utilisateurs pourraient être vulnérables aux attaques si les versions du produit affectées ne sont pas corrigées et atténuées.

Tentatives d'attaque du plugin wordpress

Les capteurs de pot de miel cyble ont également détecté des tentatives d'attaque sur les vulnérabilités connues pour être ciblées par les groupes APT.

Présentation

Les capteurs de pot de miel Cyble ont détecté des dizaines de vulnérabilités ciblées dans les tentatives d'attaque ces dernières semaines, y compris certains connus pour être ciblés par des groupes avancés de menace persistante (APT).

wordpress plugins , les appareils de réseau et les feux de file

le Cyble Reports ont également examiné les attaques persistantes contre les systèmes liux et les appareils de réseau et IoT alors que les acteurs de menace continuent de scanner des appareils vulnérables pour ransomware attaque et pour ajouter à ddos et les botneaux de mine du crypto. Les rapports ont également examiné les logiciels malveillants bancaires, les attaques par force brute, les ports vulnérables et phishing campagnes.

Voici quelques-unes des campagnes d'attaque récentes couvertes dans les rapports de capteurs Cyble. Les utilisateurs pourraient être vulnérables aux attaques si les versions du produit affectées ne sont pas corrigées et atténuées.

Tentatives d'attaque du plugin wordpress

|

Malware Vulnerability Threat Patching Mobile Cloud | ★★★ | ||

| 2025-03-11 00:00:00 | XXE: un guide complet pour exploiter les vulnérabilités avancées XXE XXE: A complete guide to exploiting advanced XXE vulnerabilities (lien direct) |

Les vulnérabilités de l'entité externe XML (XXE) sont l'une des vulnérabilités les plus négligées mais les plus percutantes dans les applications Web modernes. Bien qu'ils deviennent apparemment plus difficiles à détecter et à exploiter, leur impact reste sévère, permettant souvent aux attaquants de lire des fichiers internes, d'atteindre les réseaux internes uniquement et, dans des cas graves, même d'exécuter l'exécution du code distant!

Dans cet article, nous w…

XML External Entity (XXE) vulnerabilities are one of the most overlooked yet impactful vulnerabilities in modern web applications. Although they\'ve become seemingly harder to detect and exploit, their impact remains severe, often allowing attackers to read internal files, reach internal-only networks, and in severe cases even execute remote code execution! In this article, we w… |

Vulnerability Threat | ★★★ | ||

| 2025-03-10 22:06:46 | Du phishing à la vue - des attaques modernes d'ingénierie sociale From Phishing to Vishing – Modern Social Engineering Attacks (lien direct) |

> Les attaques de phishing sont allés au-delà de l'envoi de courriels avec des liens malveillants pour incorporer des techniques d'ingénierie sociale plus modernes, y compris la tendance alarmante du mélange dans le smir (phishing SMS) et le Vishing (phishing vocal). Ces techniques constituent une menace croissante au-delà de la sécurité des e-mails et améliorent les capacités des cybercriminels pour atteindre leurs objectifs en utilisant cette nouvelle gamme de communication […]

Le message du phishing à la viseuse - les attaques modernes de l'ingénierie sociale sont d'abord apparues sur slashnext .

>Phishing attacks have moved beyond simply sending emails with malicious links to incorporate more modern social engineering techniques, including the alarming trend of mixing in smishing (SMS phishing) and vishing (voice phishing). These techniques are a growing threat beyond email security and enhance cybercriminals’ capabilities to achieve their objectives using this new range of communication […] The post From Phishing to Vishing – Modern Social Engineering Attacks first appeared on SlashNext. |

Threat Prediction | ★★ | ||

| 2025-03-10 21:27:46 | Exploit de voitures vous permet d'espionner les conducteurs en temps réel Car Exploit Allows You to Spy on Drivers in Real Time (lien direct) |

Tout comme avec n'importe quel ordinateur ordinaire, les chercheurs ont compris comment se retirer, redémarrer et télécharger des logiciels malveillants sur un système d'infodivertissement dans le marché secondaire.

Just like with any regular computer, researchers figured out how to crack into, force restart, and upload malware to an aftermarket in-vehicle infotainment system. |

Malware Threat | ★★★ | ||

| 2025-03-10 21:20:12 | \\ 'Sidewinder \\' intensifie les attaques contre le secteur maritime \\'SideWinder\\' Intensifies Attacks on Maritime Sector (lien direct) |

Le groupe de menaces susceptibles de l'indice cible également les sociétés de logistique dans une expansion continue de ses activités.

The likely India-based threat group is also targeting logistics companies in a continued expansion of its activities. |

Threat | ★★★ | ||

| 2025-03-10 19:38:36 | APT \\ 'Blind Eagle \\' cible le gouvernement colombien APT \\'Blind Eagle\\' Targets Colombian Government (lien direct) |

Le groupe de menaces persistants avancé basé en Amérique du Sud utilise un exploit avec un "taux d'infection élevé", selon les recherches de Check Point.

The South American-based advanced persistent threat group is using an exploit with a "high infection rate," according to research from Check Point. |

Threat | ★★★ | ||

| 2025-03-10 16:30:00 | Sim échangeant des surtensions de fraude au Moyen-Orient SIM Swapping Fraud Surges in the Middle East (lien direct) |

Sim échangeant des poussées de fraude au Moyen-Orient alors que les cybercriminels exploitent les sites Web imitant des services légitimes pour voler des données personnelles

SIM swapping fraud surges in the Middle East as cybercriminals exploit websites mimicking legitimate services to steal personal data |

Threat | ★★★ | ||

| 2025-03-10 16:30:00 | Pourquoi l'espace de travail Google moderne a besoin d'une sécurité unifiée Why The Modern Google Workspace Needs Unified Security (lien direct) |

La nécessité de la sécurité unifiée

Google Workspace est l'endroit où les équipes collaborent, partagent des idées et font du travail. Mais bien que cela facilite le travail, cela crée également de nouveaux défis de sécurité. Les cybercriminels évoluent constamment, trouvent des moyens d'exploiter les erreurs de condamnation, de voler des données sensibles et de détourner les comptes d'utilisateurs. De nombreuses organisations essaient de sécuriser leur environnement en rassemblant

The Need For Unified Security Google Workspace is where teams collaborate, share ideas, and get work done. But while it makes work easier, it also creates new security challenges. Cybercriminals are constantly evolving, finding ways to exploit misconfigurations, steal sensitive data, and hijack user accounts. Many organizations try to secure their environment by piecing together different |

Threat | ★★ | ||

| 2025-03-10 14:45:38 | 10 mars - Rapport de renseignement sur les menaces 10th March – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes en cyber recherche pour la semaine du 10 mars, veuillez télécharger notre bulletin de renseignement sur les menaces. Les principales attaques et violation de la ville de Mission, au Texas, ont déclaré un état d'urgence local à la suite d'un grave incident de cybersécurité qui menace d'exposer des informations personnelles protégées, des dossiers de santé et d'autres données critiques gérées par […]

>For the latest discoveries in cyber research for the week of 10th March, please download our Threat Intelligence Bulletin. TOP ATTACKS AND BREACHES The City of Mission, Texas, has declared a local state of emergency following a severe cybersecurity incident that threatens to expose protected personal information, health records, and other critical data managed by […] |

Threat | ★★★ | ||

| 2025-03-10 14:00:00 | Temps de démêlage: une plongée profonde dans les bugs d'émulation d'instructions TTD Unraveling Time: A Deep Dive into TTD Instruction Emulation Bugs (lien direct) |

Written by: Dhanesh Kizhakkinan, Nino Isakovic

Executive Summary This blog post presents an in-depth exploration of Microsoft\'s Time Travel Debugging (TTD) framework, a powerful record-and-replay debugging framework for Windows user-mode applications. TTD relies heavily on accurate CPU instruction emulation to faithfully replay program executions. However, subtle inaccuracies within this emulation process can lead to significant security and reliability issues, potentially masking vulnerabilities or misleading critical investigations-particularly incident response and malware analysis-potentially causing analysts to overlook threats or draw incorrect conclusions. Furthermore, attackers can exploit these inaccuracies to intentionally evade detection or disrupt forensic analyses, severely compromising investigative outcomes. The blog post examines specific challenges, provides historical context, and analyzes real-world emulation bugs, highlighting the critical importance of accuracy and ongoing improvement to ensure the effectiveness and reliability of investigative tooling. Ultimately, addressing these emulation issues directly benefits users by enhancing security analyses, improving reliability, and ensuring greater confidence in their debugging and investigative processes. Overview We begin with an introduction to TTD, detailing its use of a sophisticated CPU emulation layer powered by the Nirvana runtime engine. Nirvana translates guest instructions into host-level micro-operations, enabling detailed capture and precise replay of a program\'s execution history. The discussion transitions into exploring historical challenges in CPU emulation, particularly for the complex x86 architecture. Key challenges include issues with floating-point and SIMD operations, memory model intricacies, peripheral and device emulation, handling of self-modifying code, and the constant trade-offs between performance and accuracy. These foundational insights lay the groundwork for our deeper examination of specific instruction emulation bugs discovered within TTD. These include: A bug involving the emulation of the pop r16, resulting in critical discrepancies between native execution and TTD instrumentation. An issue with the push segment instruction that demonstrates differences between Intel and AMD CPU implementations, highlighting the importance of accurate emulation aligned with hardware behavior Errors in the implementation of the lodsb and lodsw instructions, where TTD incorrectly clears upper bits t |

Malware Tool Vulnerability Threat Technical | ★★ | ||

| 2025-03-10 13:47:20 | Le danger croissant de Blind Eagle: l'un des groupes de cyber-criminels les plus dangereux de l'Amérique latine cible la Colombie The Growing Danger of Blind Eagle: One of Latin America\\'s Most Dangerous Cyber Criminal Groups Targets Colombia (lien direct) |

Malware Threat | APT-C-36 | ★★★ | ||

| 2025-03-10 13:00:00 | Fortinet identifie les forfaits malveillants dans la nature: idées et tendances à partir de novembre 2024 Fortinet Identifies Malicious Packages in the Wild: Insights and Trends from November 2024 Onward (lien direct) |

Fortiguard Labs analyse les packages de logiciels malveillants détectés de novembre 2024 à nos jours et a identifié diverses techniques utilisées pour exploiter les vulnérabilités du système. Apprendre encore plus.

FortiGuard Labs analyzes malicious software packages detected from November 2024 to the present and has identified various techniques used to exploit system vulnerabilities. Learn more. |

Vulnerability Threat | ★★ | ||

| 2025-03-10 12:56:28 | Aigle aveugle:… et justice pour tous Blind Eagle: …And Justice for All (lien direct) |

> Points clés Introduction APT-C-36, également connu sous le nom de Blind Eagle, est un groupe de menaces qui se livre à la fois dans l'espionnage et la cybercriminalité. Il cible principalement les organisations en Colombie et d'autres pays d'Amérique latine. Actif depuis 2018, ce groupe avancé de menace persistante (APT) se concentre sur les institutions gouvernementales, les organisations financières et les infrastructures critiques. Blind Eagle est connu pour utiliser […]

>Key Points Introduction APT-C-36, also known as Blind Eagle, is a threat group that engages in both espionage and cybercrime. It primarily targets organizations in Colombia and other Latin American countries. Active since 2018, this Advanced Persistent Threat (APT) group focuses on government institutions, financial organizations, and critical infrastructure. Blind Eagle is known for employing […] |

Threat | APT-C-36 | ★★★ | |

| 2025-03-10 12:30:00 | RECHERCHE DE L'IA UK sous la menace des pirates d'État-nation UK AI Research Under Threat From Nation-State Hackers (lien direct) |

L'Institut Alan Turing a exhorté le gouvernement et le monde universitaire à lutter

The Alan Turing institute urged government and academia to address systemic cultural and structural security barriers in UK AI research |

Threat | ★★ | ||

| 2025-03-10 12:10:47 | Trois VMware Zero-Days sous exploitation active - ce que vous devez savoir Three VMware Zero-Days Under Active Exploitation – What You Need to Know (lien direct) |

Vulnerability Threat Patching Cloud Technical | ★★ | |||

| 2025-03-10 09:02:21 | Rapport de vulnérabilité ICS: Flaws critiques dans les systèmes de vidéosurveillance, de RTOS et de génome ICS Vulnerability Report: Critical Flaws in CCTV, RTOS and Genome Systems (lien direct) |

Tool Vulnerability Threat Patching Industrial Medical Commercial | ★★★ | |||

| 2025-03-09 21:43:10 | Microsoft avertit: malvertising infecte les appareils 1M + dans le monde entier Microsoft Warns: Malvertising Infects 1M+ Devices Globally (lien direct) |

Microsoft a récemment émis un avertissement urgent concernant une campagne de malvertisation à grande échelle qui a affecté plus d'un million d'appareils à l'échelle mondiale. La campagne, orchestrée par un groupe d'acteurs de menace identifiée comme Storm-0408, a mis à profit le phishing, l'optimisation des moteurs de recherche (SEO) et les campagnes de malvertisation pour distribuer des charges utiles malveillantes et voler des données d'utilisateurs sensibles. "L'attaque est originaire de sites de streaming illégaux intégrés à des redirecteurs malvertising, menant à un site Web intermédiaire où l'utilisateur a ensuite été redirigé vers Github et deux autres plates-formes", l'équipe Microsoft Threat Intelligence | Malware Tool Threat Cloud Technical | ★★ | ||

| 2025-03-09 07:55:44 | Autoriser les organisations à protéger les infrastructures critiques avec une surveillance avancée du réseau OT pour la défense des cyber-menaces Empowering organizations to protect critical infrastructure with advanced OT network monitoring for cyber threat defense (lien direct) |

L'augmentation des cyber-menaces et des attaques ont conduit les organisations modernes à se concentrer sur la surveillance du réseau OT, comme il l'a fait ...

Increasing cyber threats and attacks have led modern organizations to focus on OT network monitoring, as it has... |

Threat Industrial | ★★★ | ||

| 2025-03-07 20:04:49 | \\ 'Spearwing \\' Raas Group ébouriant les plumes dans la scène cyber-menace \\'Spearwing\\' RaaS Group Ruffles Feathers in Cyber Threat Scene (lien direct) |

Le groupe utilise les logiciels malveillants de Medusa et prend de la place une fois détenus par d'autres groupes de ransomwares notables comme Lockbot, augmentant sa liste de victimes à 400 et exigeant des rançon incroyablement élevées.

The group is using the Medusa malware and taking up space once held by other notable ransomware groups like LockBot, increasing its victim list to 400 and demanding astoundingly high ransoms. |

Ransomware Malware Threat | ★★★ | ||

| 2025-03-07 19:45:00 | Fin7, Fin8 et d'autres utilisent le chargeur Ragnar pour des opérations d'accès persistant et de ransomware FIN7, FIN8, and Others Use Ragnar Loader for Persistent Access and Ransomware Operations (lien direct) |

Les chasseurs de menaces ont fait la lumière sur une "boîte à outils de logiciels malveillants sophistiquée et évolutive" appelée Ragnar Loader qui est utilisée par divers groupes de cybercriminalité et de ransomware comme Ragnar Locker (aka Montrous Mantis), Fin7, Fin8, et Ruthless Mantis (ex-Revil).

"Le chargeur Ragnar joue un rôle clé dans le maintien de l'accès aux systèmes compromis, aidant les attaquants à rester dans des réseaux pour des opérations à long terme"

Threat hunters have shed light on a "sophisticated and evolving malware toolkit" called Ragnar Loader that\'s used by various cybercrime and ransomware groups like Ragnar Locker (aka Monstrous Mantis), FIN7, FIN8, and Ruthless Mantis (ex-REvil). "Ragnar Loader plays a key role in keeping access to compromised systems, helping attackers stay in networks for long-term operations," Swiss |

Ransomware Malware Threat | ★★★ | ||

| 2025-03-07 19:37:21 | MITER EMB3D pour la modélisation des menaces OT & ICS prend la fuite MITRE EMB3D for OT & ICS Threat Modeling Takes Flight (lien direct) |

Les fabricants et les fournisseurs d'infrastructures acquièrent des options pour satisfaire les réglementations et stimuler la cyber-sécurité pour les systèmes de contrôle intégrés et industriels, en tant qu'EMB3D, STRIDE et ATT & CK pour les CI gagnent en traction.

Manufacturers and infrastructure providers are gaining options to satisfy regulations and boost cyber safety for embedded and industrial control systems, as EMB3D, STRIDE, and ATT&CK for ICS gain traction. |

Threat Industrial | ★★★ | ||

| 2025-03-07 18:35:00 | Microsoft met en garde contre la campagne de malvertisation infectant plus d'un million d'appareils dans le monde Microsoft Warns of Malvertising Campaign Infecting Over 1 Million Devices Worldwide (lien direct) |

Microsoft a divulgué les détails d'une campagne de malvertisation à grande échelle qui a été estimé qu'il a eu un impact sur un million d'appareils dans le monde dans le cadre de ce qu'il a dit est une attaque opportuniste conçue pour voler des informations sensibles.

Le géant de la technologie, qui a détecté l'activité début décembre 2024, le suit sous l'égide plus large Storm-0408, un surnom utilisé pour un ensemble d'acteurs de menace

Microsoft has disclosed details of a large-scale malvertising campaign that\'s estimated to have impacted over one million devices globally as part of what it said is an opportunistic attack designed to steal sensitive information. The tech giant, which detected the activity in early December 2024, is tracking it under the broader umbrella Storm-0408, a moniker used for a set of threat actors |

Threat | ★★★ | ||

| 2025-03-07 17:57:00 | Empêcher, détecter, contenir: Guide de niveau MDR \\ contre les affiliés de Blast Basta \\ ' Prevent, Detect, Contain: LevelBlue MDR\\'s Guide Against Black Basta Affiliates\\' Attacks (lien direct) |

Résumé de l'exécutif

Entre décembre 2024 et février 2025, l'équipe de niveau MDR de niveau a vu plus d'une douzaine de tentatives et une poignée d'intrusions réussies par les acteurs de la menace (TAS). En interne, nous attribuons largement ces attaques au Black Basta Ransomware Gang. Comme indiqué par d'autres rapports par les chercheurs en cybersécurité de tactiques, techniques et procédures similaires observées; Il existe une forte probabilité que cette activité provient de groupes d'affiliation ou de courtiers d'accès initiaux. Les informations présentées ci-dessous sont une compilation de notes, de détails, de recommandations et de conseils fournies à nos clients au cours des deux derniers mois résultant de dizaines d'enquêtes ouvertes et de motivations de réponse aux incidents. En prenant ou en recommandant le système et les changements d'entreprise décrits, les organisations peuvent considérablement réduire leur surface d'attaque, mettre en œuvre un modèle de sécurité à la défense plus fort, ainsi que pour détecter plus rapidement et donc contenir une intrusion par cette menace toujours prévalente et bien d'autres comme elle.

Accès initial

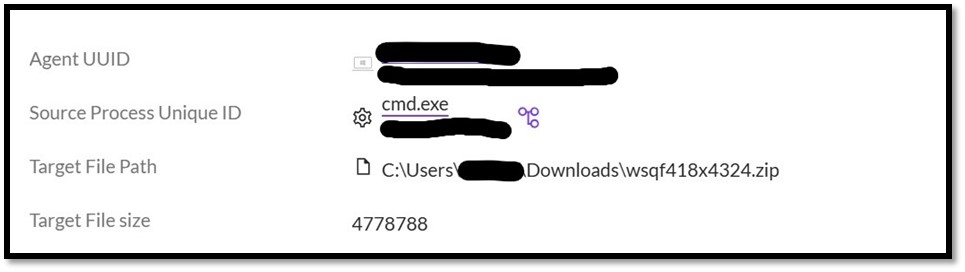

L'AT commence par le bombardement par e-mail des utilisateurs spécifiques dans l'environnement. Cela peut varier de quelques centaines à des milliers d'e-mails de spam et de indésirable. Ils suivent ensuite cette activité en tendant la main à ces utilisateurs via un appel téléphonique ou un message Microsoft Teams, avec des chats nommés une variation de «Help Desk». L'AT indique à l'utilisateur qu'il a remarqué les e-mails de spam et aura besoin d'accéder à sa machine pour remédier au problème. L'outil le plus courant utilisé pour obtenir un accès initial à une machine victime est l'assistance rapide de Microsoft, qui est préinstallée sur Windows 10 et plus. L'AT fournit à la victime un code à utiliser lors de l'établissement de la connexion - une fois l'entrée, l'AT aura un accès à distance à la machine et commencera à établir de la persistance après la fin de la session d'assistance rapide. Dans tous les cas où nous avons observé l'exécution de l'assistance rapide, une archive zip a été créée dans le dossier de téléchargements. En examinant certains cas, nous avons observé que l'AT a commencé le mot de passe protégeant les dossiers ZIP contenant des outils, mais ces fichiers initiaux ne sont pas protégés par mot de passe. Au cours de la dernière intrusion du client auxquelles nous avons répondu, deux fichiers .cab étaient à l'intérieur du zip, et dans les fichiers .cab se trouvaient le légitimerivestandaloneupdater.exe ainsi qu'un fichier DLL malveillant à être relâché et les fichiers supplémentaires nécessaires pour le mouvement latéral.

Figure 1: Création d'une archive zip à l'aide de CMD EXE pendant la session d'assistance rapide. Le TA extrait les fichiers de l'archive avec TAR:

Figure 1: Création d'une archive zip à l'aide de CMD EXE pendant la session d'assistance rapide. Le TA extrait les fichiers de l'archive avec TAR:

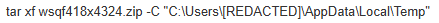

Ensuite, le TA étend les deux fichiers de cabine qui étaient à l'intérieur:

Image de deux éléments de ligne

Une fois les deux fichiers .CAB supprimés, le dossier OneDriveStandalOneUpDater est exécuté à partir du dossier \ OneDrive \ et il est à la mode Wininet.dll du même répertoire. La tenue de touche DLL se produit en raison du détournement de l'ordre de recherche DLL - les DLL d'un exécutable sont généralement chargées à partir d'un emplacement spécifique ou de la mémoire. Cependant, si l'application n'a pas spécifié l'emplacement de la DLL et qu'elle n'est pas en mémoire, elle les chargera dans cet ordre:

Le répertoire à partir duquel l'applic

Ensuite, le TA étend les deux fichiers de cabine qui étaient à l'intérieur:

Image de deux éléments de ligne

Une fois les deux fichiers .CAB supprimés, le dossier OneDriveStandalOneUpDater est exécuté à partir du dossier \ OneDrive \ et il est à la mode Wininet.dll du même répertoire. La tenue de touche DLL se produit en raison du détournement de l'ordre de recherche DLL - les DLL d'un exécutable sont généralement chargées à partir d'un emplacement spécifique ou de la mémoire. Cependant, si l'application n'a pas spécifié l'emplacement de la DLL et qu'elle n'est pas en mémoire, elle les chargera dans cet ordre:

Le répertoire à partir duquel l'applic |

Ransomware Spam Tool Threat | ★★★ | ||

| 2025-03-07 16:56:15 | Les poseurs de ransomwares tentent d'extorquer les entreprises à travers des lettres physiques Ransomware poseurs are trying to extort businesses through physical letters (lien direct) |

> Le FBI avertit les chefs d'entreprise des arnaques perpétrées par un groupe de menaces non identifié.

>The FBI is warning business leaders about the scam perpetrated by an unidentified threat group. |

Ransomware Threat | ★★★ | ||

| 2025-03-07 14:13:54 | Facture ou usurpation d'identité? 36,5% de pic dans les attaques de phishing tirant parti de QuickBooks \\ 'Domaine légitime en 2025 Invoice or Impersonation? 36.5% Spike in Phishing Attacks Leveraging QuickBooks\\' Legitimate Domain in 2025 (lien direct) |

Threat | ★★ | |||

| 2025-03-07 13:19:56 | Microsoft démantèle l'escroque Microsoft Dismantles Malvertising Scam Using GitHub, Discord, Dropbox (lien direct) |

Microsoft Threat Intelligence expose une campagne de malvertising exploitant Github, Discord et Dropbox. Découvrez la chaîne d'attaque en plusieurs étapes, le…

Microsoft Threat Intelligence exposes a malvertising campaign exploiting GitHub, Discord, and Dropbox. Discover the multi-stage attack chain, the… |

Threat | ★★★ | ||

| 2025-03-07 13:00:43 | L'Agence du renseignement canadien met en garde contre la menace que l'IA pose aux prochaines élections Canadian intelligence agency warns of threat AI poses to upcoming elections (lien direct) |

Les campagnes d'influence et d'espionnage, stimulées par l'IA, visent probablement les élections à venir de Canada \\, indique un nouveau rapport du CSE, les signaux et les cyber-intelligences du pays.

Influence and espionage campaigns, boosted by AI, are likely to be aimed at Canada\'s upcoming elections, says a new report from the CSE, the country\'s signals and cyber intelligence agency. |

Threat | ★★★ | ||

| 2025-03-07 13:00:10 | Vérifier la prévention des menaces en temps réel résout web3 et préoccupations de sécurité blockchain Check Point Real-Time Threat Prevention Solves Web3 and Blockchain Security Concerns (lien direct) |

> Le monde de la technologie Web3 et Blockchain détient un immense potentiel pour révolutionner les industries, de la finance à la gestion de la chaîne d'approvisionnement. Cependant, malgré de nombreux chefs d'entreprise réalisant le potentiel, une barrière critique est en cours d'adoption généralisée de la blockchain: de nombreuses entreprises hésitent à adopter en raison de problèmes de sécurité valides, avec des milliards de dollars en pertes annuelles pour les cyberattaques Web3. Malgré les progrès de la technologie de la blockchain, l'écosystème reste vulnérable à divers vecteurs d'attaque et hacks communs, qui dissuadent l'adoption institutionnelle et à grande échelle. Définition de la scène: Tendances et statistiques Raisition de la finance décentralisée (DEFI): La valeur totale verrouillée (TVL) dans […]

>The world of Web3 and blockchain technology holds immense potential for revolutionizing industries, from finance to supply chain management. However, despite many business leaders realizing the potential, one critical barrier stands in the way of widespread blockchain adoption: many businesses are hesitant to adopt because of valid security concerns, with billions of dollars in yearly losses for web3 cyber attacks. Despite the advancements in blockchain technology, the ecosystem remains vulnerable to various attack vectors and common hacks, which deter institutional and large-scale adoption. Setting the Scene: Trends and Statistics Rise of Decentralized Finance (DeFi): The total value locked (TVL) in […] |

Threat | ★★★ | ||

| 2025-03-07 11:10:00 | Safe {Wallet} confirme les pirates nord-coréens de TraderTraitor Safe{Wallet} Confirms North Korean TraderTraitor Hackers Stole $1.5 Billion in Bybit Heist (lien direct) |

Safe {Wallet} a révélé que l'incident de cybersécurité qui a conduit à l'attaque de crypto de 1,5 milliard de dollars est une "attaque très sophistiquée et parrainée par l'État", déclarant les acteurs de la menace nord-coréenne derrière le piratage ont pris des mesures pour effacer les traces de l'activité malveillante dans un effort pour entraver les efforts d'enquête.

La plate-forme multi-signature (multisig), qui a encadré Google Cloud mandiant à

Safe{Wallet} has revealed that the cybersecurity incident that led to the Bybit $1.5 billion crypto heist is a "highly sophisticated, state-sponsored attack," stating the North Korean threat actors behind the hack took steps to erase traces of the malicious activity in an effort to hamper investigation efforts. The multi-signature (multisig) platform, which has roped in Google Cloud Mandiant to |

Hack Threat Cloud | ★★★ | ||

| 2025-03-07 10:21:27 | Trend Micro Incorporated lance Trend Cybertron (lien direct) | Avec Trend Cybertron, Trend Micro prend une longueur d'avance sur les cyberattaques grâce à la première IA proactive dédiée à la cybersécurité. Une véritable révolution sur le marché de la cybersécurité, Trend intègre des fonctionnalités avancées, basées sur l'IA, pour optimiser la gestion proactive des risques, la modélisation des menaces, la prédiction des vecteurs d'attaque et l'analyse des menaces. - Produits | Threat Prediction | ★★ | ||

| 2025-03-07 10:12:00 | PHP-CGI RCE Flaw exploité dans les attaques contre les secteurs de la technologie, des télécommunications et du commerce électronique du Japon \\ PHP-CGI RCE Flaw Exploited in Attacks on Japan\\'s Tech, Telecom, and E-Commerce Sectors (lien direct) |

Des acteurs de menace de provenance inconnue ont été attribués à une campagne malveillante ciblant principalement les organisations au Japon depuis janvier 2025.

"L'attaquant a exploité la vulnérabilité CVE-2024-4577, un défaut d'exécution du code distant (RCE) dans l'implémentation PHP-CGI de PHP sur Windows, pour obtenir un premier accès aux machines victimes", a déclaré le chercheur de Cisco Talos Chetan Raghuprasad dans une technique

Threat actors of unknown provenance have been attributed to a malicious campaign predominantly targeting organizations in Japan since January 2025. "The attacker has exploited the vulnerability CVE-2024-4577, a remote code execution (RCE) flaw in the PHP-CGI implementation of PHP on Windows, to gain initial access to victim machines," Cisco Talos researcher Chetan Raghuprasad said in a technical |

Vulnerability Threat Technical | ★★★ | ||

| 2025-03-07 09:27:33 | Rapport hebdomadaire des informations sur la vulnérabilité: aborder les vulnérabilités critiques et l'augmentation des risques d'exploitation Weekly Vulnerability Insights Report: Addressing Critical Vulnerabilities and Rising Exploitation Risks (lien direct) |

Overview

The latest Weekly Vulnerability Insights Report to clients sheds light on the critical vulnerabilities that were identified between February 26, 2025, and March 4, 2025. During this period, the Cybersecurity and Infrastructure Security Agency (CISA) incorporated nine new vulnerabilities into their Known Exploited Vulnerabilities (KEV) catalog, underlining the escalating risks posed by these security flaws. These vulnerabilities primarily affect prominent vendors like VMware, Progress, Microsoft, Hitachi Vantara, and Cisco, raising concerns about their potential exploitation.

Among the vulnerabilities featured, CVE-2024-7014 and CVE-2025-21333 have gained notable attention due to their severe nature. Both flaws allow attackers to escalate privileges or gain unauthorized access, and the availability of public Proof of Concepts (PoCs) has further heightened the risk of exploitation. With attackers leveraging these PoCs, the chances of successful cyberattacks have been amplified, making it crucial for organizations to address these vulnerabilities promptly.

Critical Vulnerabilities of the Week

The CRIL analysis highlights a mix of high-severity vulnerabilities, many of which have been weaponized by threat actors across underground forums. Here are some of the critical vulnerabilities and their potential impact:

CVE-2025-22226 (VMware ESXi, Workstation, an

Overview

The latest Weekly Vulnerability Insights Report to clients sheds light on the critical vulnerabilities that were identified between February 26, 2025, and March 4, 2025. During this period, the Cybersecurity and Infrastructure Security Agency (CISA) incorporated nine new vulnerabilities into their Known Exploited Vulnerabilities (KEV) catalog, underlining the escalating risks posed by these security flaws. These vulnerabilities primarily affect prominent vendors like VMware, Progress, Microsoft, Hitachi Vantara, and Cisco, raising concerns about their potential exploitation.

Among the vulnerabilities featured, CVE-2024-7014 and CVE-2025-21333 have gained notable attention due to their severe nature. Both flaws allow attackers to escalate privileges or gain unauthorized access, and the availability of public Proof of Concepts (PoCs) has further heightened the risk of exploitation. With attackers leveraging these PoCs, the chances of successful cyberattacks have been amplified, making it crucial for organizations to address these vulnerabilities promptly.

Critical Vulnerabilities of the Week

The CRIL analysis highlights a mix of high-severity vulnerabilities, many of which have been weaponized by threat actors across underground forums. Here are some of the critical vulnerabilities and their potential impact:

CVE-2025-22226 (VMware ESXi, Workstation, an |

Tool Vulnerability Threat Mobile | ★★ | ||

| 2025-03-07 09:07:33 | L'outillage de surveillance et de gestion à distance (RMM) de plus en plus un premier choix de l'attaquant \\ Remote Monitoring and Management (RMM) Tooling Increasingly an Attacker\\'s First Choice (lien direct) |

Key findings More threat actors are using legitimate remote monitoring and management (RMM) tools as a first-stage payload in email campaigns. RMMs can be used for data collection, financial theft, lateral movement, and to install follow-on malware including ransomware. While threat actors have long used RMMs in campaigns and attack chains, their increased use as a first-stage payload in email data is notable. The increase in RMM tooling aligns with a decrease in prominent loaders and botnets typically used by initial access brokers. Overview More threat actors are using legitimate RMM tools in email campaigns as a first-stage payload for cyberattacks. RMM software is used legitimately in enterprises for information technology (IT) administrators to remotely manage fleets of computers. When abused, such software has the same capabilities as remote access trojans (RATs) and financially motivated threats are delivering RMM tools more often via email. In 2024, Proofpoint researchers observed a notable increase in the use of RMM tools from cybercriminal threat actors in documented campaigns, including using payloads such as ScreenConnect, Fleetdeck, and Atera. A campaign is defined by Proofpoint as a timebound set of related threat activity analyzed by Proofpoint researchers. Notably, while NetSupport had historically been the most frequently observed RMM in Proofpoint campaign data, its use dropped off throughout 2024 and other RMMs became much more prominent. This trend is continuing in 2025. The increased use of RMM tooling also aligns with a decrease in prominent loader and botnet malware most often used by initial access brokers in the realm of ecrime. RMMs and IABs Typically in attacks like ransomware, RMMs are used as part of an overall attack chain, and observed as a follow-on payload or technique once initial access has been achieved. The infection could originate through a loader delivered via email, or some other method. The use of RMMs in malicious activity is common, and threat actors can abuse these tools in many ways including leveraging existing remote administration tools within an environment or installing new RMM software on a compromised host for persistence and lateral movement. Threat actors conducting telephone-oriented attack delivery (TOAD) attacks frequently use RMM tools. In these attacks, a threat actor will send an email with a phone number included either in the body text or an attached PDF, typically using invoice lures. The recipient is instructed to call the phone number to dispute the invoice, but the phone number belongs to the threat actor who will ultimately direct the recipient to install an RMM or other malware once they get them on the phone. Payloads typically delivered by TOAD actors include AnyDesk, TeamViewer, Zoho, UltraViewer, NetSupport, and ScreenConnect. The use of RMMs as a first-stage payload delivered directly via email was not as common as other malware delivery in Proofpoint campaign data prior to 2024, with most of such campaigns since 2022 delivering NetSupport. However, the presence of RMMs in campaign data began increasing in mid-2024, with ScreenConnect in particular appearing much more frequently. Campaigns from January 2022 through December 2024 that include RMM tooling. Interestingly, the increase of RMMs observed in Proofpoint data aligns with the decrease in observed loaders and botnets popular with initial access brokers (IABs) in email campaign data, which historically comprised a large part of the overall threat landscape. Proofpoint has observed multiple tracked IABs considerably decrease activity or disappear altogether from email campaign data since mid-2024, including TA577, TA571, and TA544. It is likely these actors are either retooling or using other initial access methods instead of email. For example, TA577 campaigns have previously been observed leading to Black Basta ransomware. Third-party reportin | Ransomware Malware Tool Threat Legislation Prediction | ★★★ | ||

| 2025-03-07 09:07:06 | La sécurité des gardiens atteint la validation FIPS 140-3, ajoutant à une liste approfondie des certifications de pointe Keeper Security Achieves FIPS 140-3 Validation, Adding to Extensive List of Industry-Leading Certifications (lien direct) |

La sécurité des gardiens atteint la validation FIPS 140-3, ajoutant à une liste approfondie des certifications de pointe

La dernière validation souligne le dévouement de Keeper \\ à fournir des solutions de cybersécurité inégalées pour les agences fédérales et les entreprises, répondant au besoin croissant de protection des données robuste dans un paysage de menace en évolution

-

Business News

Keeper Security Achieves FIPS 140-3 Validation, Adding to Extensive List of Industry-Leading Certifications The latest validation underscores Keeper\'s dedication to providing unparalleled cybersecurity solutions for federal agencies and enterprises, addressing the increasing need for robust data protection in an evolving threat landscape - Business News |

Threat | ★★ | ||

| 2025-03-07 08:41:16 | Les actes d'accusation américains mettent la lumière sur les outils de piratage I-Soon, les méthodes U.S. Indictments Shed Light on i-Soon Hacking Tools, Methods (lien direct) |

U.S. Les actes d'accusation de 10 ressortissants chinois sont liés à des outils et méthodes de piratage et de phishing et de méthodes de la société et du réseau d'entreprises privées de la République de Chine (PRC).

Un département américain de la Justice (DOJ) annonce des indications comprenant les dépistages de l'écran de certains i-\ \ \ 'Sovered Otinces Ofrecs, les indicex Uncellé Actes d'accusation Ajout de détails supplémentaires sur les méthodes et outils de la société \\.

Les actes d'accusation facturent à huit employés de l'I-Soon et à deux responsables de la RPC avec complot en vue de commettre des intrusions informatiques et de complot en vue de commettre une fraude par fil. Les défendeurs restent en liberté.

Schéma de piratage à 7 ans allégués

Les actes d'accusation allèguent que I-Soon a agi sous la direction du ministère de la Sécurité des États (MSS) du PRC \\ et du ministère de la Sécurité publique (MPS). Le communiqué du ministère de la Justice a déclaré que MSS et les députés «ont utilisé un vaste réseau d'entreprises privées et d'entrepreneurs en Chine pour mener des intrusions informatiques non autorisées (« hacks ») aux États-Unis et ailleurs. L'une de ces sociétés privées était i-Soon. »

De 2016 à 2023, le DOJ a déclaré que I-Soon et son personnel «se sont engagés dans le piratage nombreux et répandus des comptes de messagerie, des téléphones portables, des serveurs et des sites Web à la direction et en coordination étroite avec les MSS et MPS de PRC \\. I-SOON a généré des dizaines de millions de dollars de revenus et avait parfois plus de

U.S. Les actes d'accusation de 10 ressortissants chinois sont liés à des outils et méthodes de piratage et de phishing et de méthodes de la société et du réseau d'entreprises privées de la République de Chine (PRC).

Un département américain de la Justice (DOJ) annonce des indications comprenant les dépistages de l'écran de certains i-\ \ \ 'Sovered Otinces Ofrecs, les indicex Uncellé Actes d'accusation Ajout de détails supplémentaires sur les méthodes et outils de la société \\.

Les actes d'accusation facturent à huit employés de l'I-Soon et à deux responsables de la RPC avec complot en vue de commettre des intrusions informatiques et de complot en vue de commettre une fraude par fil. Les défendeurs restent en liberté.

Schéma de piratage à 7 ans allégués

Les actes d'accusation allèguent que I-Soon a agi sous la direction du ministère de la Sécurité des États (MSS) du PRC \\ et du ministère de la Sécurité publique (MPS). Le communiqué du ministère de la Justice a déclaré que MSS et les députés «ont utilisé un vaste réseau d'entreprises privées et d'entrepreneurs en Chine pour mener des intrusions informatiques non autorisées (« hacks ») aux États-Unis et ailleurs. L'une de ces sociétés privées était i-Soon. »

De 2016 à 2023, le DOJ a déclaré que I-Soon et son personnel «se sont engagés dans le piratage nombreux et répandus des comptes de messagerie, des téléphones portables, des serveurs et des sites Web à la direction et en coordination étroite avec les MSS et MPS de PRC \\. I-SOON a généré des dizaines de millions de dollars de revenus et avait parfois plus de |

Malware Tool Vulnerability Threat Patching Mobile Cloud | ★★★★ |

To see everything:

Our RSS (filtrered)