What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2025-04-11 08:00:00 | Cyble exhorte les correctifs de vulnérabilité critique affectant les systèmes industriels Cyble Urges Critical Vulnerability Fixes Affecting Industrial Systems (lien direct) |

Rockwell Automation, Hitachi Energy et Inaba Denki Sangyo ont des produits affectés par des vulnérabilités critiques portant des cotes de gravité pouvant atteindre 9,9

Rockwell Automation, Hitachi Energy and Inaba Denki Sangyo have products affected by critical vulnerabilities carrying severity ratings as high as 9.9 |

Vulnerability Industrial | ★★★ | ||

| 2025-04-10 10:30:55 | Le rapport 2025 de ForeStcout \\ révèle une augmentation des vulnérabilités de l'appareil à travers, IoT, OT et IOMT Forescout\\'s 2025 report reveals surge in device vulnerabilities across IT, IoT, OT, and IoMT (lien direct) |

> ForeScout a publié son cinquième rapport annuel des dispositifs connectés les plus risqués du rapport 2025, mettant en évidence une tendance croissante des vulnérabilités ...

>Forescout has released its fifth annual Riskiest Connected Devices of 2025 report, highlighting a growing trend of vulnerabilities... |

Vulnerability Industrial Prediction | ★★★ | ||

| 2025-04-10 05:20:09 | Rapport de vulnérabilité ICS: Énergie, correctifs de fabrication des dispositifs invoqués par Cyble ICS Vulnerability Report: Energy, Manufacturing Device Fixes Urged by Cyble (lien direct) |

> | Tool Vulnerability Threat Patching Industrial Medical Commercial | ★★★ | ||

| 2025-04-09 22:19:03 | Le fabricant de technologies industriels Sensata dit que l'attaque des ransomwares a un impact sur la production Industrial tech manufacturer Sensata says ransomware attack is impacting production (lien direct) |

Sensata Technologies, un fabricant ou des technologies industrielles basée aux États-Unis avec des opérations dans une douzaine de pays, a déclaré aux régulateurs fédéraux qu'une récente attaque de ransomware avait perturbé les systèmes clés.

Sensata Technologies, a U.S.-based manufacturer or industrial technologies with operations in about a dozen countries, told federal regulators that a recent ransomware attack disrupted key systems. |

Ransomware Industrial | ★★★ | ||

| 2025-04-07 14:56:39 | SSH et Loihde fournissent des solutions de cybersécurité avancées pour les secteurs industriels et gouvernementaux SSH and Loihde deliver advanced cybersecurity solutions for industrial, government sectors (lien direct) |

> SSH Communications Security (SSH) a signé un accord de fournisseur de solutions avec Loihde qui a inclus SSH Cybersecurity Solutions ...

>SSH Communications Security (SSH) has signed a solution provider agreement with Loihde who has included SSH cybersecurity solutions... |

Industrial | ★★★ | ||

| 2025-04-07 08:44:52 | Les vulnérabilités matérielles dans Hitachi Energy, ABB, les appareils B&R ICS présentent une menace d'infrastructure critique Hardware vulnerabilities in Hitachi Energy, ABB, B&R ICS devices pose critical infrastructure threat (lien direct) |

La semaine dernière, l'Agence américaine de sécurité de la cybersécurité et de l'infrastructure (CISA) a publié cinq avis ICS (systèmes de contrôle industriel) fournissant ...

Last week, the U.S. Cybersecurity and Infrastructure Security Agency (CISA) released five ICS (industrial control systems) advisories providing... |

Vulnerability Threat Industrial | ★★★ | ||

| 2025-04-06 06:16:41 | Le besoin urgent de professionnels de la cybersécurité industrielle résilients pour défendre les systèmes ICS / OT contre l'augmentation des cyberattaques Urgent need for resilient industrial cybersecurity professionals to defend ICS/OT systems from rising cyber attacks (lien direct) |

> La sauvegarde des frontières numériques dans des environnements industriels en évolution rapide est devenu extrêmement crucial de nos jours. Progrès des CI interconnectés (industriel ...

>Safeguarding digital frontiers in rapidly evolving industrial environments has become supremely crucial nowadays. Advances in interconnected ICS (industrial... |

Industrial | ★★★ | ||

| 2025-04-06 05:02:00 | Exposition par conception: repenser le risque dans les environnements industriels convergents Exposure by Design: Rethinking Risk in Converged Industrial Environments (lien direct) |

> 1. L'ensemble aveugle centré sur le système dans CEI 62443 pendant près de deux décennies, à la fois le cadre CEI 62443 et ...

>1. The System-Centric Blind Spot in IEC 62443 For almost two decades, both the IEC 62443 framework and... |

Industrial | ★★ | ||

| 2025-04-03 14:38:33 | OT Cyber Direct lance le marché pour faciliter les achats de technologie de sécurité OT, déploiement pour PME OT Cyber Direct launches marketplace to ease OT security technology purchases, deployment for SMBs (lien direct) |

ot Cyber Direct a annoncé le lancement de son marché numérique, conçu pour fournir des petites et moyennes entreprises (PME) ...

OT Cyber Direct announced the launch of its digital marketplace, designed to provide small and medium-sized businesses (SMBs)... |

Industrial | ★★ | ||

| 2025-04-03 14:00:00 | L'acteur de menace de Chine-Nexus présumé exploitant activement la vulnérabilité sécurisée de l'Ivanti critique (CVE-2025-22457) Suspected China-Nexus Threat Actor Actively Exploiting Critical Ivanti Connect Secure Vulnerability (CVE-2025-22457) (lien direct) |

Written by: John Wolfram, Michael Edie, Jacob Thompson, Matt Lin, Josh Murchie

On Thursday, April 3, 2025, Ivanti disclosed a critical security vulnerability, CVE-2025-22457, impacting Ivanti Connect Secure (“ICS”) VPN appliances version 22.7R2.5 and earlier. CVE-2025-22457 is a buffer overflow vulnerability, and successful exploitation would result in remote code execution. Mandiant and Ivanti have identified evidence of active exploitation in the wild against ICS 9.X (end of life) and 22.7R2.5 and earlier versions. Ivanti and Mandiant encourage all customers to upgrade as soon as possible. The earliest evidence of observed CVE-2025-22457 exploitation occurred in mid-March 2025. Following successful exploitation, we observed the deployment of two newly identified malware families, the TRAILBLAZE in-memory only dropper and the BRUSHFIRE passive backdoor. Additionally, deployment of the previously reported SPAWN ecosystem of malware attributed to UNC5221 was also observed. UNC5221 is a suspected China-nexus espionage actor that we previously observed conducting zero-day exploitation of edge devices dating back to 2023. A patch for CVE-2025-22457 was released in ICS 22.7R2.6 on February 11, 2025. The vulnerability is a buffer overflow with a limited character space, and therefore it was initially believed to be a low-risk denial-of-service vulnerability. We assess it is likely the threat actor studied the patch for the vulnerability in ICS 22.7R2.6 and uncovered through a complicated process, it was possible to exploit 22.7R2.5 and earlier to achieve remote code execution. Ivanti released patches for the exploited vulnerability and Ivanti customers are urged to follow the actions in the Security Advisory to secure their systems as soon as possible. Post-Exploitation TTPs Following successful exploitation, Mandiant observed the deployment of two newly identified malware families tracked as TRAILBLAZE and BRUSHFIRE through a shell script dropper. Mandiant has also observed the deployment of the SPAWN ecosystem of malware, as well as a modified version of the Integrity Checker Tool (ICT) as a means of evading detection. Shell-script Dropper Following successful exploitation of CVE-2025-22457, Mandiant observed a shell script being leveraged that executes the TRAILBLAZE dropper. This |

Malware Tool Vulnerability Threat Industrial Cloud | ★★★ | ||

| 2025-04-03 13:47:52 | Les risques émergents nécessitent une collaboration informatique pour sécuriser les systèmes physiques Emerging Risks Require IT/OT Collaboration to Secure Physical Systems (lien direct) |

Avec une augmentation des attaques cyber-physiques qui peuvent provoquer des perturbations importantes, des retombées financières et des problèmes de sécurité pour les organisations de victimes, Renee Guttmann et Marc Sachs discutent de la raison pour laquelle les équipes de sécurité informatique et OT ne peuvent pas continuer à travailler dans les silos.

With an increase in cyber-physical attacks that can cause significant disruptions, financial fallout and safety concerns for victim organizations, Renee Guttmann and Marc Sachs discuss why IT and OT security teams cannot keep working in silos. |

Industrial | ★★★ | ||

| 2025-04-01 14:22:35 | Fortress Government Solutions reçoit l'accréditation de sécurité de niveau 6 de la marine américaine Fortress Government Solutions receives impact Level 6 security accreditation from US Navy (lien direct) |

> Fortress Government Solutions, un partenaire de cybersécurité pour la base industrielle militaire et de défense américaine (DIB), a annoncé mardi ...

>Fortress Government Solutions, a cybersecurity partner for the U.S. military and defense industrial base (DIB), announced on Tuesday... |

Industrial | ★★★ | ||

| 2025-04-01 12:00:00 | Les travailleurs informatiques de la RPDC se développaient de portée et d'échelle DPRK IT Workers Expanding in Scope and Scale (lien direct) |

Écrit par: Jamie Collier

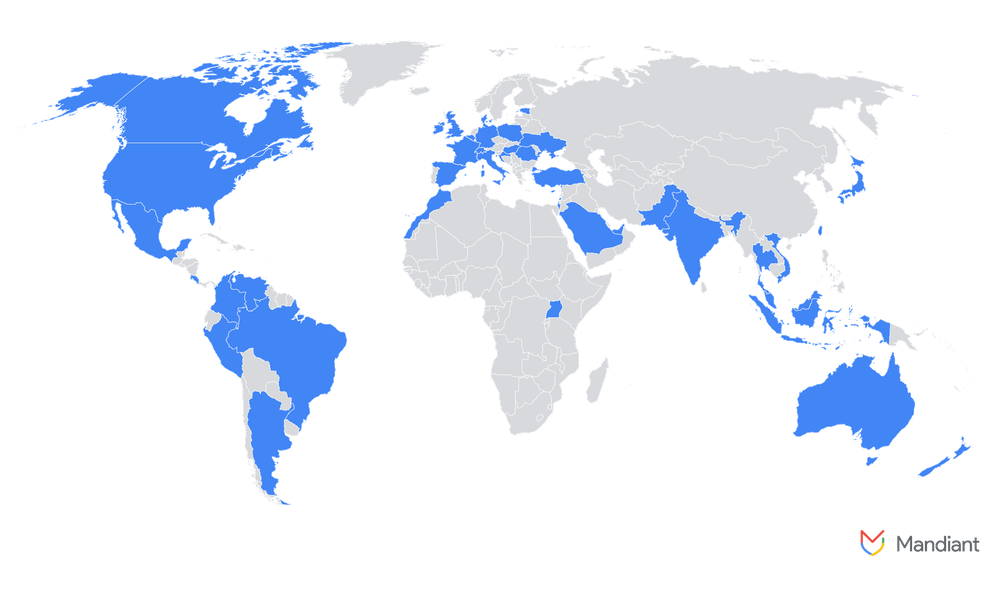

Puisque notre Septembre 2024 Rapport décrivant le démocrate \'s Republic of Korea (dprk) Ces personnes présentent en tant que travailleurs à distance légitimes pour infiltrer les entreprises et générer des revenus pour le régime. Cela place les organisations qui embauchent des travailleurs informatiques de la RPDC à risque d'espionnage, de vol de données et de perturbation. En collaboration avec Partners, Google Threat Intelligence Group (GTIG) a identifié une augmentation des opérations actives en Europe, confirmant l'expansion de la menace \\ au-delà des États-Unis. Cette croissance est associée à des tactiques en évolution, telles que les campagnes d'extorsion intensifiées et la décision de mener des opérations au sein des infrastructures virtualisées d'entreprise. En marche: les travailleurs informatiques se développent à l'échelle mondiale en mettant l'accent sur l'Europe Les travailleurs informatiques du DPRC \\ '' dans plusieurs pays les établissent désormais comme une menace mondiale. Bien que les États-Unis restent une cible clé, au cours des derniers mois, les travailleurs informatiques de la RPDC ont rencontré des défis pour rechercher et maintenir l'emploi dans le pays. Cela est probablement dû à une sensibilisation accrue à la menace par le biais de rapports publics, United States Department of Justice Accords , et les défis de vérification du droit au travail. Ces facteurs ont provoqué une expansion globale des opérations des travailleurs informatiques, avec un accent notable sur l'Europe.  Figure 1: Liste des pays touchés par les travailleurs informatiques de la RPDC

Activité du travailleur informatique en Europe

Fin 2024, un travailleur informatique de la RPDC a opéré au moins 12 personnages à travers l'Europe et les États-Unis. Le travailleur informatique a activement cherché un emploi avec plusieurs organisations en Europe, en particulier celles des secteurs de la base industrielle de la défense et du gouvernement. Cette personne a démontré un modèle de fourniture de références fabriquées, de création d'un rapport avec les recruteurs d'emplois et d'utilisation de personnages supplémentaires qu'ils contrôlaient pour garantir leur crédibilité.

Figure 1: Liste des pays touchés par les travailleurs informatiques de la RPDC

Activité du travailleur informatique en Europe

Fin 2024, un travailleur informatique de la RPDC a opéré au moins 12 personnages à travers l'Europe et les États-Unis. Le travailleur informatique a activement cherché un emploi avec plusieurs organisations en Europe, en particulier celles des secteurs de la base industrielle de la défense et du gouvernement. Cette personne a démontré un modèle de fourniture de références fabriquées, de création d'un rapport avec les recruteurs d'emplois et d'utilisation de personnages supplémentaires qu'ils contrôlaient pour garantir leur crédibilité.

|

Tool Threat Legislation Industrial Cloud Technical | ★★★ | ||

| 2025-03-31 17:13:03 | Nozomi, Nokia Unify OT, IoT Security for Industries Powered by Private 5G (lien direct) | > Nokia a annoncé que Nozomi Networks faisait partie des six nouvelles applications de l'industrie 4.0 que les clients peuvent déployer sur le ...

>Nokia announced that Nozomi Networks is among six new Industry 4.0 applications that customers can deploy on the... |

Industrial | ★★★ | ||

| 2025-03-30 04:25:01 | Perspectives du marché de la cybersécurité industrielle 2025: Focus sur la quantification des risques, adopter l'IA, construire une résilience opérationnelle Industrial Cybersecurity Market Outlook 2025: Focus on quantifying risk, embracing AI, building operational resilience (lien direct) |

Alors que la transformation numérique façonne le secteur de la cybersécurité industrielle, les organisations doivent être de plus en plus prêtes à adopter le cyber-risque ...

As the digital transformation shapes the industrial cybersecurity sector, organizations must increasingly be prepared to adopt cyber risk... |

Industrial | ★★★ | ||

| 2025-03-28 12:12:11 | Les vulnérabilités non corrigées dans le Japon \\'s Choco Tei Watcher Mini les caméras industrielles permettent d'espionnage à distance, de perturbation de la production Unpatched vulnerabilities in Japan\\'s CHOCO TEI WATCHER Mini industrial cameras allow remote spying, production disruption (lien direct) |

NOZOMI Networks Labs a récemment identifié des vulnérabilités dans la caméra de Choco Tei Watcher (IB-MCT001) de Denki Sangyo \\

Nozomi Networks Labs recently identified vulnerabilities in the Inaba Denki Sangyo\'s CHOCO TEI WATCHER mini (IB-MCT001) camera that... |

Vulnerability Industrial | ★★★ | ||

| 2025-03-27 16:24:42 | Les hacktivistes ciblent de plus en plus la France pour ses efforts diplomatiques Hacktivists Increasingly Target France for Its Diplomatic Efforts (lien direct) |

According to a Cyble report sent to clients recently, France is increasingly becoming a target of hacktivists for its active role in international diplomacy and in ongoing conflicts in Ukraine and the Middle East.

France\'s role in those conflicts “has drawn the ire of pro-Russian and pro-Palestinian hacktivist groups,” Cyble said, as those hacktivists have found ideological alignment and a common adversary in France.

The attacks have ranged from Distributed Denial-of-Service (DDoS) attacks against French government institutions and other critical infrastructure to attacks against Industrial Control Systems (ICS), with the goal of disrupting essential services, influencing public opinion, and creating political pressure.

Hacktivist Alliance Began with \'Holy League\'

Pro-Russian and pro-Palestinian hacktivists collaborated in the December “Holy League” attacks against French infrastructure and have picked up significantly since January, although Holy League activity against France could also be seen months earlier following the arrest in France of Telegram founder and CEO Pavel Durov.

Cyble

According to a Cyble report sent to clients recently, France is increasingly becoming a target of hacktivists for its active role in international diplomacy and in ongoing conflicts in Ukraine and the Middle East.

France\'s role in those conflicts “has drawn the ire of pro-Russian and pro-Palestinian hacktivist groups,” Cyble said, as those hacktivists have found ideological alignment and a common adversary in France.

The attacks have ranged from Distributed Denial-of-Service (DDoS) attacks against French government institutions and other critical infrastructure to attacks against Industrial Control Systems (ICS), with the goal of disrupting essential services, influencing public opinion, and creating political pressure.

Hacktivist Alliance Began with \'Holy League\'

Pro-Russian and pro-Palestinian hacktivists collaborated in the December “Holy League” attacks against French infrastructure and have picked up significantly since January, although Holy League activity against France could also be seen months earlier following the arrest in France of Telegram founder and CEO Pavel Durov.

Cyble |

Tool Industrial Cloud | APT 15 | ★★★ | |

| 2025-03-27 14:52:37 | Claroty rapporte des risques alarmant IOMT, OT Device comme des vulnérabilités critiques trouvées dans 99% des réseaux de soins de santé Claroty reports alarming IoMT, OT device risks as critical vulnerabilities found in 99% of healthcare networks (lien direct) |

Claroty, une entreprise de protection des systèmes cyber-physiques, a analysé plus de 2,25 millions d'appareils Internet des objets médicaux (IOMT) et plus ...

Claroty, a cyber-physical systems protection firm, analyzed over 2.25 million Internet of Medical Things (IoMT) devices and more... |

Vulnerability Industrial Medical | ★★★ | ||

| 2025-03-27 14:41:55 | Denexus améliore la gestion de la vulnérabilité OT avec une gestion de vulnérabilité quantifiée à dérisque alimentée par l'IA DeNexus improves OT vulnerability management with AI-powered DeRISK quantified vulnerability management (lien direct) |

> Denexus, fournisseur de la gestion des cyber-risques de bout en bout pour la technologie opérationnelle (OT) dans les entreprises industrielles et les infrastructures critiques avec ...

>DeNexus, vendor of end-to-end cyber risk management for operational technology (OT) in Industrial Enterprises and Critical Infrastructures with... |

Vulnerability Industrial | ★★★ | ||

| 2025-03-26 12:37:42 | RMC Global acquiert le crieur et les associés, pour étendre l'expertise dans les infrastructures et la défense critiques RMC Global acquires Shearer and Associates, to expand expertise in critical infrastructure and defense (lien direct) |

> RMC Global, un fournisseur de gestion des risques et de solutions de cybersécurité industrielle pour les infrastructures critiques et les missions critiques, a annoncé ...

>RMC Global, a provider of risk management and industrial cybersecurity solutions for critical infrastructure and critical missions, announced... |

Industrial | ★★★ | ||

| 2025-03-26 09:47:09 | IGEL étend le modèle de sécurité préventive ™ IGEL Expands Preventative Security Model™ (lien direct) |

IGEL étend le modèle de sécurité préventive ™ pour sécuriser et moderniser les systèmes hérités informatiques / OT

-

Revues de produits

IGEL Expands Preventative Security Model™ to Secure and Modernize Legacy IT/OT Systems - Product Reviews |

Industrial | ★★★ | ||

| 2025-03-25 17:05:11 | Dragos annonce un programme de défense communautaire de cybersécurité au Canada pour les petites fournisseurs de gaz électrique, électrique, Dragos announces OT cybersecurity Community Defense Program in Canada for small water, electric, natural gas providers (lien direct) |

> Dragos Inc., fournisseur de solutions de cybersécurité pour les environnements de technologie opérationnelle (OT), a annoncé mardi que la défense de la communauté de Thedragos ...

>Dragos Inc., vendor of cybersecurity solutions for operational technology (OT) environments, announced on Tuesday that the Dragos Community Defense... |

Industrial | ★★★ | ||

| 2025-03-25 09:36:32 | Les capteurs Cyble détectent les tentatives d'exploitation sur les caméras IP Ivanti, AVTech Cyble Sensors Detect Exploit Attempts on Ivanti, AVTECH IP Cameras (lien direct) |

aperçu

Les vulnérabilités dans les produits Ivanti, les caméras IP AVTech et les plugins WordPress ont récemment fait partie des dizaines de tentatives d'exploitation détectées par des capteurs de pot de miel Cyble.

Les tentatives d'attaque ont été détaillées dans les rapports hebdomadaires de Sensor Intelligence de la Menage Intelligence Company \\. Les rapports CYBLE ont également examiné les attaques persistantes contre les systèmes Linux et les appareils de réseau et de réseau, alors que les acteurs de la menace scarchent des appareils vulnérables pour ransomware href = "https://cyble.com/knowledge-hub/what-is-ddos-attack/" Target = "_ Blank" rel = "noreferrer noopener"> ddos et des botnets d'exploration de crypto. Les rapports ont également examiné les logiciels malveillants bancaires, les attaques brutes-force, les ports vulnérables et phishing campagnes.

Voici quelques-unes des campagnes d'attaque récentes couvertes dans les rapports de capteurs Cyble. Les utilisateurs pourraient être vulnérables à l'attaque si les versions de produits affectées ne sont pas corrigées et atténuées.

Exploits de vulnérabilité détectés par cyble

ivanti vulnérabilité s

Voici quelques-unes des vulnérabilités ciblées dans les récentes tentatives d'attaque détect�

aperçu

Les vulnérabilités dans les produits Ivanti, les caméras IP AVTech et les plugins WordPress ont récemment fait partie des dizaines de tentatives d'exploitation détectées par des capteurs de pot de miel Cyble.

Les tentatives d'attaque ont été détaillées dans les rapports hebdomadaires de Sensor Intelligence de la Menage Intelligence Company \\. Les rapports CYBLE ont également examiné les attaques persistantes contre les systèmes Linux et les appareils de réseau et de réseau, alors que les acteurs de la menace scarchent des appareils vulnérables pour ransomware href = "https://cyble.com/knowledge-hub/what-is-ddos-attack/" Target = "_ Blank" rel = "noreferrer noopener"> ddos et des botnets d'exploration de crypto. Les rapports ont également examiné les logiciels malveillants bancaires, les attaques brutes-force, les ports vulnérables et phishing campagnes.

Voici quelques-unes des campagnes d'attaque récentes couvertes dans les rapports de capteurs Cyble. Les utilisateurs pourraient être vulnérables à l'attaque si les versions de produits affectées ne sont pas corrigées et atténuées.

Exploits de vulnérabilité détectés par cyble

ivanti vulnérabilité s

Voici quelques-unes des vulnérabilités ciblées dans les récentes tentatives d'attaque détect� |

Malware Vulnerability Threat Patching Industrial | ★★ | ||

| 2025-03-24 21:00:00 | Renforcement de la sécurité de l'OT: alignement avec le cadre de cybersécurité du secteur de l'énergie australien (AESCSF) Strengthening OT Security: Aligning with the Australian Energy Sector Cyber Security Framework (AESCSF) (lien direct) |

> À une époque où les cyber-menaces contre les infrastructures critiques augmentent, le secteur de l'énergie australien fait face à des défis uniques dans la sauvegarde ...

Le message forteforning ot Security: Aligning with the Australian Energy Sector Framework (aescSsf) href = "https://www.dragos.com"> dragos .

>In an era where cyber threats to critical infrastructure are escalating, the Australian energy sector faces unique challenges in safeguarding... The post Strengthening OT Security: Aligning with the Australian Energy Sector Cyber Security Framework (AESCSF) first appeared on Dragos. |

Industrial | ★★★ | ||

| 2025-03-24 19:43:28 | Phoenix Contact et Xona Bridge Industrial Networking, OT Cybersecurity avec des solutions zéro-trust Phoenix Contact and Xona bridge industrial networking, OT cybersecurity with zero-trust solutions (lien direct) |

Phoenix Contact USA a annoncé un partenariat avec Xona, un fournisseur de solutions d'accès sécurisées pour l'infrastructure critique ...

Phoenix Contact USA has announced a partnership with Xona, a provider of secure access solutions for critical infrastructure... |

Industrial | ★★★ | ||

| 2025-03-24 12:55:38 | La cybersécurité au service de l\'efficacité et de la modernisation industrielle (lien direct) | La cybersécurité au service de l'efficacité et de la modernisation industrielle Emmanuel Le Bohec, Directeur de la division OT/ICS & xIoT du Groupe Nomios - Points de Vue | Industrial | ★★★ | ||

| 2025-03-24 03:34:23 | Cyber-résilience des services publics à l'ère quantique Utility Cyber Resilience in the Quantum Era (lien direct) |

Pays-service, eau, gaz et pipelines Forme de l'épine dorsale de la société moderne. Leur rôle essentiel dans la prestation de services essentiels en fait des objectifs attrayants des cyberattaquants, qui tirent parti de méthodes de plus en plus sophistiquées pour infiltrer les systèmes de contrôle industriel (CI) et les environnements de contrôle de supervision et d'acquisition de données (SCADA). Cependant, bien que ces systèmes OT puissent être la cible ultime, le [...]

Utilities-power, water, gas, and pipelines-form the backbone of modern society. Their critical role in delivering essential services makes them attractive targets of cyber attackers, who are leveraging increasingly sophisticated methods to infiltrate industrial control systems (ICS) and supervisory control and data acquisition (SCADA) environments. However, while these OT systems may be the ultimate target, the [...] |

Industrial | ★★ | ||

| 2025-03-23 07:14:22 | Choisir la gestion des cyber-risques basée sur les conséquences pour hiérarchiser l'impact sur la probabilité, redéfinir la sécurité industrielle Choosing consequence-based cyber risk management to prioritize impact over probability, redefine industrial security (lien direct) |

avec des cyberattaques et des menaces qui continuent de dégénérer en tandem avec des tensions géopolitiques, la gestion des cyber-risques basée sur les conséquences a ...

With cyber attacks and threats continuing to escalate in tandem with geopolitical tensions, consequence-based cyber risk management has... |

Industrial | ★★★ | ||

| 2025-03-21 14:37:46 | Bridewell rapporte la hausse des cyber-menaces dans les infrastructures nationales critiques avec le cloud, les risques de mise au point Bridewell reports rising cyber threats in critical national infrastructure with cloud, OT risks in focus (lien direct) |

> La société de services de cybersécurité Bridewell a révélé que les principaux défis auxquels sont confrontés les organisations critiques de l'infrastructure nationale (CNI) sont conformes à ...

>Cybersecurity services firm Bridewell revealed that the top challenges facing critical national infrastructure (CNI) organizations are consistent with... |

Industrial Cloud | ★★★ | ||

| 2025-03-21 10:21:53 | Integrity360 acquiert le holiseum pour renforcer les services de cybersécurité IoT en Europe Integrity360 acquires Holiseum to strengthen OT, IoT cybersecurity services in Europe (lien direct) |

> Poursuivant son plan d'expansion mondial Integrity360 a acquis la société de cybersécurité Holiseum dont le siège est à Paris, en France. Les termes de ...

>Continuing its global expansion plan Integrity360 has acquired cybersecurity company Holiseum headquartered in Paris, France. The terms of... |

Industrial | ★★ | ||

| 2025-03-21 10:12:55 | Rapport de vulnérabilité ICS: Énergie solaire, correctifs de cardiologie poussés par Cyble ICS Vulnerability Report: Solar Energy, Cardiology Fixes Urged by Cyble (lien direct) |

Les 66 vulnérabilités comprennent 30 défauts de haute sévérité et 15 vulnérabilités critiques dans huit secteurs, allant de l'énergie et des soins de santé au transport, à la fabrication critique, aux produits chimiques, à l'alimentation et à l'agriculture, aux eaux usées et aux installations commerciales. Cyble a mis en évidence deux des conseils de la CISA comme méritant une attention particulièrement élevée en raison de vulnérabilités trouvés dans les systèmes de gestion de l'énergie et de cardiologie de l'énergie solaire. Vulnérabilités ICS critiques Cyble a noté que Vulnérabilités Dans Sungrow Isolarcloud "sont parmi les importants car ils ont un impact sur les systèmes de gestion de l'énergie critiques." L'application Android et le micrologiciel A | Tool Vulnerability Patching Mobile Industrial Medical Commercial | ★★ | ||

| 2025-03-21 10:00:29 | Paysage des menaces pour les systèmes d'automatisation industrielle au quatrième trimestre 2024 Threat landscape for industrial automation systems in Q4 2024 (lien direct) |

Le rapport contient des statistiques sur les logiciels malveillants, les vecteurs d'infection initiaux et d'autres menaces pour les systèmes d'automatisation industrielle au quatrième trimestre 2024.

The report contains statistics on malware, initial infection vectors and other threats to industrial automation systems in Q4 2024. |

Malware Threat Industrial | ★★★ | ||

| 2025-03-20 14:01:43 | Renforcer la sécurité des pipelines: un guide pour les professionnels OT sur les directives de sécurité des pipelines TSA et l'avis de 2024 des règles proposées Strengthening Pipeline Security: A Guide for OT Professionals on TSA Pipeline Security Directives and the 2024 Notice of Proposed Rules (lien direct) |

Les opérations de pipeline sont essentielles pour le transport du pétrole, du gaz et d'autres ressources critiques et, à la lumière de ...

Pipeline operations are essential for the transportation of oil, gas, and other critical resources and, in light of... |

Industrial | ★★★ | ||

| 2025-03-20 12:11:53 | L\'ANSSI partage en open source un outil de test du protocole industriel OPC UA (lien direct) | L'ANSSI partage en open source un outil de test du protocole industriel OPC UA

anssiadm

jeu 20/03/2025 - 12:11

L'outil " fuzzysully " est un fuzzer qui permet d'évaluer la sécurité de l'implémentation du protocole OPC UA utilisé dans le secteur industriel. Son code est désormais disponible pour tous.

Dans sa mobilisation pour accroître le niveau de sécurité des systèmes d'information (SI) industriels, l'ANSSI souhaite favoriser et encourager l'adoption du protocole Open Platform Communications Unified Architecture (" OPC UA "). Le protocole OPC UA est un standard international, open source, définissant la communication entre les différents constituants d'un système d'information industriel. Ce standard, nativement sécurisé, ouvert et interopérable, est largement adopté par les organisations du secteur de l'industrie.

L'Agence soutient activement l'utilisation de ce protocole au sein de l'écosystème numérique, notamment pour les SI industriels répondant à de forts enjeux de sécurité comme certains systèmes d'information d'importance vitale (SIIV) et certains systèmes d'information essentiels (SIE).

Courant 2024, l'ANSSI a sous-traité à la société Quarkslab le développement de " fuzzysully ", un fuzzer pour le protocole OPC UA. L'ANSSI publie ce jour cet outil sur le dépôt Github de l'Agence.

Cette publication s'inscrit dans la démarche générale de l'ANSSI visant à partager avec la communauté cyber les codes qu'elle produit et à accroître le niveau de sécurité des logiciels open source. L'Agence assurera le maintien en conditions de sécurité (MCS) de fuzzysully mais ne prévoit pas de le faire évoluer.

L'ANSSI invite l'écosystème cyber à s'approprier cet outil de manière à évaluer la robustesse de différentes implémentations du protocole OPC UA et ainsi à participer à l'amélioration de la sécurité des SI industriels. Pour toutes remarques ou questions : industries [at] ssi.gouv.fr.

anssiadm

jeu 20/03/2025 - 12:11

L'outil " fuzzysully " est un fuzzer qui permet d'évaluer la sécurité de l'implémentation du protocole OPC UA utilisé dans le secteur industriel. Son code est désormais disponible pour tous.

Dans sa mobilisation pour accroître le niveau de sécurité des systèmes d'information (SI) industriels, l'ANSSI souhaite favoriser et encourager l'adoption du protocole Open Platform Communications Unified Architecture (" OPC UA "). Le protocole OPC UA est un standard international, open source, définissant la communication entre les différents constituants d'un système d'information industriel. Ce standard, nativement sécurisé, ouvert et interopérable, est largement adopté par les organisations du secteur de l'industrie.

L'Agence soutient activement l'utilisation de ce protocole au sein de l'écosystème numérique, notamment pour les SI industriels répondant à de forts enjeux de sécurité comme certains systèmes d'information d'importance vitale (SIIV) et certains systèmes d'information essentiels (SIE).

Courant 2024, l'ANSSI a sous-traité à la société Quarkslab le développement de " fuzzysully ", un fuzzer pour le protocole OPC UA. L'ANSSI publie ce jour cet outil sur le dépôt Github de l'Agence.

Cette publication s'inscrit dans la démarche générale de l'ANSSI visant à partager avec la communauté cyber les codes qu'elle produit et à accroître le niveau de sécurité des logiciels open source. L'Agence assurera le maintien en conditions de sécurité (MCS) de fuzzysully mais ne prévoit pas de le faire évoluer.

L'ANSSI invite l'écosystème cyber à s'approprier cet outil de manière à évaluer la robustesse de différentes implémentations du protocole OPC UA et ainsi à participer à l'amélioration de la sécurité des SI industriels. Pour toutes remarques ou questions : industries [at] ssi.gouv.fr.

|

Industrial | ★★★★ | ||

| 2025-03-19 13:21:01 | PRODAFT detects high-severity flaws in mySCADA myPRO Manager, warns of industrial network breaches (lien direct) | La société de renseignement cyber-menace Prodaft a identifié deux vulnérabilités d'injection de commandement de système d'exploitation critiques dans MyScada MyPro Manager, un ...

Cyber threat intelligence firm PRODAFT has identified two critical OS command injection vulnerabilities in mySCADA myPRO Manager, a... |

Vulnerability Threat Industrial | ★★ | ||

| 2025-03-19 12:29:00 | Les défauts critiques de MyScada Mypro pourraient laisser les attaquants reprendre les systèmes de contrôle industriel Critical mySCADA myPRO Flaws Could Let Attackers Take Over Industrial Control Systems (lien direct) |

Les chercheurs en cybersécurité ont divulgué les détails de deux défauts critiques ayant un impact sur MyScada MyPro, un système de contrôle de surveillance et d'acquisition de données (SCADA) utilisé dans les environnements de technologie opérationnelle (OT), qui pourraient permettre aux acteurs malveillants de prendre le contrôle des systèmes sensibles.

"Ces vulnérabilités, si elles sont exploitées, pourraient accorder un accès non autorisé aux réseaux de contrôle industriel, potentiellement

Cybersecurity researchers have disclosed details of two critical flaws impacting mySCADA myPRO, a Supervisory Control and Data Acquisition (SCADA) system used in operational technology (OT) environments, that could allow malicious actors to take control of susceptible systems. "These vulnerabilities, if exploited, could grant unauthorized access to industrial control networks, potentially |

Vulnerability Industrial | ★★★ | ||

| 2025-03-19 07:39:53 | U-Blox améliore le module de synchronisation NEO-F10T GNSS avec des fonctionnalités de sécurité avancées pour une infrastructure de télécommunications 5G u-blox enhances NEO-F10T GNSS timing module with advanced security features for 5G, telecom infrastructure (lien direct) |

> U-Blox, un fournisseur de technologies de positionnement et de communication à courte portée pour les marchés automobiles, industriels et consommateurs, a annoncé le ...

>u-blox, a vendor of positioning and short-range communication technologies for automotive, industrial and consumer markets, has announced the... |

Industrial | ★★ | ||

| 2025-03-18 22:15:00 | Partner des réseaux Xona et Barrier pour améliorer la sécurité d'accès à l'OT Xona and Barrier Networks partner to enhance OT access security (lien direct) |

Partner des réseaux de xona et de barrière pour améliorer l'accès à l'accès

Barrier Networks est exposée à DTX Manchester à E121

-

Business News

Xona and Barrier Networks partner to enhance OT access security Barrier Networks is exhibiting at DTX Manchester at E121 - Business News |

Industrial | ★★ | ||

| 2025-03-18 13:50:51 | SQLI, XSS et SSRF: décomposer les dernières menaces de sécurité de Zimbra \\ SQLi, XSS, and SSRF: Breaking Down Zimbra\\'s Latest Security Threats (lien direct) |

Overview

Zimbra Collaboration Suite (ZCS) is a widely used email and collaboration platform. Security remains a top priority for administrators and users who rely on Zimbra for business communication. Recently, Zimbra has addressed several critical security issues, including stored cross-site scripting (XSS), SQL injection (SQLi), and server-side request forgery (SSRF).

This article provides a detailed technical breakdown of these vulnerabilities, their potential impact, and recommended actions.

Below is an in-depth analysis of these vulnerabilities.

1. Stored Cross-Site Scripting (XSS) - CVE-2025-27915

Affected Versions: ZCS 9.0, 10.0, and 10.1 (before patches 44, 10.0.13, and 10.1.5)

Patch Availability: Fixed in the latest patches

Description:

This vulnerability resides in the Classic Web Client due to insufficient sanitization of HTML content in ICS calendar invite files.

Attackers can embed malicious JavaScript inside an ICS file, which executes when a victim opens an email containing the ICS entry.

Exploitation allows unauthorized actions within the victim\'s session, such as modifying email filters to redirect messages to an attacker\'s inbox.

Overview

Zimbra Collaboration Suite (ZCS) is a widely used email and collaboration platform. Security remains a top priority for administrators and users who rely on Zimbra for business communication. Recently, Zimbra has addressed several critical security issues, including stored cross-site scripting (XSS), SQL injection (SQLi), and server-side request forgery (SSRF).

This article provides a detailed technical breakdown of these vulnerabilities, their potential impact, and recommended actions.

Below is an in-depth analysis of these vulnerabilities.

1. Stored Cross-Site Scripting (XSS) - CVE-2025-27915

Affected Versions: ZCS 9.0, 10.0, and 10.1 (before patches 44, 10.0.13, and 10.1.5)

Patch Availability: Fixed in the latest patches

Description:

This vulnerability resides in the Classic Web Client due to insufficient sanitization of HTML content in ICS calendar invite files.

Attackers can embed malicious JavaScript inside an ICS file, which executes when a victim opens an email containing the ICS entry.

Exploitation allows unauthorized actions within the victim\'s session, such as modifying email filters to redirect messages to an attacker\'s inbox.

|

Vulnerability Industrial Technical | ★★ | ||

| 2025-03-16 12:10:24 | Renforcement de la réponse des incidents OT / ICS pour répondre à la complexité croissante des cybermenaces, offrir la continuité des activités Strengthening OT/ICS incident response to address growing complexity of cyber threats, deliver business continuity (lien direct) |

Les paysages de cyber-menaces en évolution ont conduit à des priorités de réponse aux incidents d'OT / ICS sous une pression significative. En soulignant le ...

Evolving cyber threat landscapes have led to OT/ICS incident response priorities being under significant pressure. By stressing the... |

Threat Industrial | ★★ | ||

| 2025-03-14 10:46:22 | Emberot débute la version 3.2 avec des fonctionnalités de sécurité améliorées, des workflows rationalisés EmberOT debuts version 3.2 with improved security features, streamlined workflows (lien direct) |

> EMBEROT, un fournisseur de solutions de surveillance des actifs et des réseaux industriels, a annoncé jeudi le lancement de la version 3.2 ....

>EmberOT, a provider of industrial asset and network monitoring solutions, announced on Thursday the launch of Version 3.2.... |

Industrial | ★★ | ||

| 2025-03-14 10:46:05 | IEP-5010G ASROCK INDUSTRIAL \\ sécurise la certification IEC 62443-4-2 ASRock Industrial\\'s iEP-5010G secures IEC 62443-4-2 certification, leading in secure industrial edge computing (lien direct) |

> ASROCK INDUSTRIAL, adhérant aux processus de cycle de vie du développement de la sécurité IEC 62443-4-1

>ASRock Industrial, adhering to IEC 62443-4-1 security development lifecycle processes, proudly announces that its iEP-5010G Industrial IoT controller... |

Industrial | ★★ | ||

| 2025-03-14 10:00:00 | Quand il rencontre OT: Cybersecurity for the Physical World When IT meets OT: Cybersecurity for the physical world (lien direct) |

Bien que relativement rares, les incidents du monde réel impactant la technologie opérationnelle soulignent que les organisations d'infrastructures critiques ne peuvent se permettre de rejeter la menace OT

While relatively rare, real-world incidents impacting operational technology highlight that organizations in critical infrastructure can\'t afford to dismiss the OT threat |

Threat Industrial | ★★★ | ||

| 2025-03-14 05:30:55 | Volt Typhoon trouvé à l'intérieur du Massachusetts Electric Utility pendant près d'un an Volt Typhoon Found Inside Massachusetts Electric Utility for Nearly a Year (lien direct) |

La société de cybersécurité industrielle Dragos a révélé qu'un petit utilitaire électrique et aquatique dans le Massachusetts était violé par un groupe de menaces persistantes avancées chinois (APT) sophistiqué pendant plus de 300 jours. L'attaque a ciblé Littleton Electric Light and Water Department (Lelwd), qui dessert les villes de Littleton et de Boxborough. Selon une étude de cas Dragos, le [...]

Industrial cybersecurity firm Dragos has revealed that a small electric and water utility in Massachusetts was breached by a sophisticated Chinese Advanced Persistent Threat (APT) group for over 300 days. The attack targeted Littleton Electric Light and Water Departments (LELWD), which serves the towns of Littleton and Boxborough. According to a Dragos case study, the [...] |

Threat Studies Industrial | Guam | ★★★★ | |

| 2025-03-13 17:15:00 | Volt Typhoon a accédé à US OT Network pendant près d'un an Volt Typhoon Accessed US OT Network for Nearly a Year (lien direct) |

L'intrusion à dix mois de Volt Typhoon \\ de Littleton Electric Light and Water Department expose les vulnérabilités dans le réseau électrique américain

Volt Typhoon\'s ten-month intrusion of Littleton Electric Light and Water Departments exposes vulnerabilities in the US electric grid |

Vulnerability Industrial | Guam | ★★★ | |

| 2025-03-13 15:01:38 | Claroty explore les protocoles de débogage de Windows CE dans des environnements OT, découvre les vulnérabilités cachées Claroty explores Windows CE debugging protocols in OT environments, uncovers hidden vulnerabilities (lien direct) |

Dans la deuxième partie de sa série en quatre parties sur l'analyse de la surface d'attaque de Windows CE, un héritage ...

In the second part of its four-part series on analysis of the Windows CE attack surface, a legacy... |

Vulnerability Industrial | ★★ | ||

| 2025-03-13 08:59:30 | Dragos détaille la lutte de Lelwd \\ contre la cyberattaque de voltzite, après une violation du réseau OT de 300 jours Dragos details LELWD\\'s fight against VOLTZITE cyberattack, following 300-day OT network breach (lien direct) |

La société de cybersécurité industrielle Dragos a publié une étude de cas détaillant comment les départements de lumière et d'eau électriques Littleton (LELWD) ...

Industrial cybersecurity company Dragos released a case study detailing how the Littleton Electric Light and Water Departments (LELWD)... |

Studies Industrial | ★★★ | ||

| 2025-03-12 17:54:37 | Volt Typhoon frappe Massachusetts Power Utility Volt Typhoon Strikes Massachusetts Power Utility (lien direct) |

L'attaque prolongée, qui a duré plus de 300 jours, est le premier compromis connu de la grille électrique américaine par le sous-groupe voltzite de l'APT chinois; Pendant l'informatique, l'APT a tenté d'exfiltrer des données critiques d'infrastructure OT.

The prolonged attack, which lasted 300+ days, is the first known compromise of the US electric grid by the Voltzite subgroup of the Chinese APT; during it, the APT attempted to exfiltrate critical OT infrastructure data. |

Industrial | Guam | ★★ | |

| 2025-03-12 09:07:26 | Denexus améliore la plate-forme Derisk pour fortifier la sécurité et l'efficacité des installations du centre de données DeNexus enhances DeRISK platform to fortify data center facility security and efficiency (lien direct) |

> Denexus, fournisseur de la gestion des cyber-risques de bout en bout pour la technologie opérationnelle (OT) dans les entreprises industrielles et les infrastructures critiques avec ...

>DeNexus, vendor of end-to-end cyber risk management for operational technology (OT) in industrial enterprises and critical infrastructures with... |

Industrial | ★★ | ||

| 2025-03-11 20:52:23 | Fortinet étend sa plate-forme de sécurité OT Fortinet Expands Its OT Security Platform (lien direct) |

Fortinet étend sa plate-forme de sécurité OT pour renforcer la protection des infrastructures critiques

Les mises à jour de la plate-forme de sécurité des technologies opérationnelles la plus complète de l'industrie incluent une visibilité, une segmentation et une connectivité sécurisées améliorées

-

Revues de produits

Fortinet Expands Its OT Security Platform to Strengthen Protection for Critical Infrastructure Updates to the industry\'s most comprehensive Operational Technology Security Platform include enhanced visibility, segmentation, and secure connectivity - Product Reviews |

Industrial | ★★ |

To see everything:

Our RSS (filtrered)