What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2025-02-26 13:00:23 | Combler l'écart des talents de cybersécurité avec l'IA et les experts Bridging the Cyber Security Talent Gap with AI and Experts (lien direct) |

> La pénurie de compétences en cybersécurité est une préoccupation croissante depuis plus d'une décennie. Et comme le paysage des menaces continue de croître en complexité, trop d'organisations ont été laissées vulnérables à la menace de violation. Reconnaissant la nécessité de réduire cet écart de compétences, Check Point a travaillé avec diligence sur des solutions pour le marché et nous sommes ravis d'annoncer que les services mondiaux Infinity ont combiné l'automatisation de pointe axée sur l'IA avec des services de sécurité dirigés par des experts. Cette approche innovante de la formation aide les entreprises à évoluer leurs opérations de cybersécurité sans avoir besoin de talents internes rares. «La pénurie de compétences en cybersécurité est […]

>The cyber security skills shortage has been a growing concern for more than a decade. And as the threat landscape continues to grow in complexity, too many organizations have been left vulnerable to the threat of breach. Recognizing the need to narrow this skills gap, Check Point has been working diligently on solutions for the market and we\'re excited to announce that Infinity Global Services has combined cutting-edge AI-driven automation with expert-led security services. This innovative approach to training is helping businesses scale their cyber security operations without the need for scarce in-house talent. “The cyber security skills shortage is […] |

Threat | ★★★ | ||

| 2025-02-26 08:49:48 | Pourquoi réaliser un audit de sécurité informatique ? (lien direct) | Chaque jour, de nouvelles menaces, telles que les cyberattaques, les pertes de données ou les défaillances techniques, apparaissent. Dans ce contexte, il est crucial d'évaluer précisément vos dispositifs de protection. C'est là qu'intervient l'audit de sécurité. | Threat | ★★ | ||

| 2025-02-25 21:57:44 | Signatures trompeuses: techniques avancées dans les attaques BEC Deceptive Signatures: Advanced Techniques in BEC Attacks (lien direct) |

Takeways clés

Sophistication des attaques de BEC: Les attaques de compromis par e-mail (BEC) sont de plus en plus sophistiquées, tirant parti de l'ingénierie sociale avancée, de la personnalisation axée sur l'IA et des kits de phishing afin de surmonter les protections du MFA.

Exploitation de la confiance: Certains groupes d'acteurs de menace ont été découverts en tirant une technique qui implique d'intégrer des leurres de phishing dans des blocs de signature de messagerie sur les comptes d'utilisateurs. Cette tactique trompeuse exploite les destinataires et la confiance et l'attention à la nature bénigne des sections de signature en la remplaçant par un e-mail formaté. Il peut également rester non détecté pendant certaines étapes d'investigation car elle n'est pas considérée comme un changement de règle de boîte de réception qui pourrait être associée à l'exploitation et à l'alerte d'audit spécifiques.

Impact en cascade: Une fois que les informations d'identification initiales sont compromises, les attaquants utilisent souvent ces comptes pour lancer des campagnes de phishing secondaire, élargissant leur portée et augmentant les dommages financiers et de réputation aux organisations. De plus, même après un changement de mot de passe et qu'un acteur de menace a perdu accès à un compte précédemment compromis, si la modification de la signature du bloc n'est pas capturé et corrigée rapidement, l'envoi normal des e-mails par l'utilisateur peut perpétuer sans le savoir l'attaque vers l'avant.

Les attaques de compromis par courrier électronique d'entreprise sont devenues de plus en plus courantes ces dernières années, motivées par des tactiques sophistiquées d'ingénierie sociale qui facilitent la dupe des victimes. Ceci est en partie à la crédibilité que les acteurs de la menace peuvent réaliser en collectant des informations sensibles à partir de sources accessibles au public, y compris des sites Web d'entreprise et des médias sociaux. Les criminels exploitent ces informations pour poser en tant que collègues de confiance ou partenaires commerciaux, en utilisant des comptes de messagerie volés ou usurpés pour livrer des messages convaincants qui incitent les destinataires à transférer des fonds ou à divulguer des informations confidentielles. La nature évolutive de ces régimes est caractérisée par leur taux de réussite élevé, les faibles obstacles technologiques à l'entrée pour les acteurs de la menace et les pertes financières substantielles subies par les organisations victimes. Les progrès de l'automatisation, de la personnalisation dirigée par l'IA et des kits de phishing prêts à l'emploi ont accéléré encore la prolifération des attaques de BEC, créant un marché lucratif pour les cybercriminels.

Takeways clés

Sophistication des attaques de BEC: Les attaques de compromis par e-mail (BEC) sont de plus en plus sophistiquées, tirant parti de l'ingénierie sociale avancée, de la personnalisation axée sur l'IA et des kits de phishing afin de surmonter les protections du MFA.

Exploitation de la confiance: Certains groupes d'acteurs de menace ont été découverts en tirant une technique qui implique d'intégrer des leurres de phishing dans des blocs de signature de messagerie sur les comptes d'utilisateurs. Cette tactique trompeuse exploite les destinataires et la confiance et l'attention à la nature bénigne des sections de signature en la remplaçant par un e-mail formaté. Il peut également rester non détecté pendant certaines étapes d'investigation car elle n'est pas considérée comme un changement de règle de boîte de réception qui pourrait être associée à l'exploitation et à l'alerte d'audit spécifiques.

Impact en cascade: Une fois que les informations d'identification initiales sont compromises, les attaquants utilisent souvent ces comptes pour lancer des campagnes de phishing secondaire, élargissant leur portée et augmentant les dommages financiers et de réputation aux organisations. De plus, même après un changement de mot de passe et qu'un acteur de menace a perdu accès à un compte précédemment compromis, si la modification de la signature du bloc n'est pas capturé et corrigée rapidement, l'envoi normal des e-mails par l'utilisateur peut perpétuer sans le savoir l'attaque vers l'avant.

Les attaques de compromis par courrier électronique d'entreprise sont devenues de plus en plus courantes ces dernières années, motivées par des tactiques sophistiquées d'ingénierie sociale qui facilitent la dupe des victimes. Ceci est en partie à la crédibilité que les acteurs de la menace peuvent réaliser en collectant des informations sensibles à partir de sources accessibles au public, y compris des sites Web d'entreprise et des médias sociaux. Les criminels exploitent ces informations pour poser en tant que collègues de confiance ou partenaires commerciaux, en utilisant des comptes de messagerie volés ou usurpés pour livrer des messages convaincants qui incitent les destinataires à transférer des fonds ou à divulguer des informations confidentielles. La nature évolutive de ces régimes est caractérisée par leur taux de réussite élevé, les faibles obstacles technologiques à l'entrée pour les acteurs de la menace et les pertes financières substantielles subies par les organisations victimes. Les progrès de l'automatisation, de la personnalisation dirigée par l'IA et des kits de phishing prêts à l'emploi ont accéléré encore la prolifération des attaques de BEC, créant un marché lucratif pour les cybercriminels.

KEY TAKEAWAYS

Sophistication of BEC Attacks: Business Email Compromi

KEY TAKEAWAYS

Sophistication of BEC Attacks: Business Email Compromi |

Threat | ★★★ | ||

| 2025-02-25 21:52:52 | Les comptes Microsoft 365 sont pulvérisés par Mega-Botnet Microsoft 365 Accounts Get Sprayed by Mega-Botnet (lien direct) |

Les acteurs de la menace exploitent des signes non interactifs, une fonction d'authentification que les équipes de sécurité ne surveillent généralement pas.

The threat actors are exploiting non-interactive sign-ins, an authentication feature that security teams don\'t typically monitor. |

Threat | ★★★ | ||

| 2025-02-25 21:24:00 | Ghostwriter lié à la Bélarus utilise des macros Excel obfiscus par macropack pour déployer des logiciels malveillants Belarus-Linked Ghostwriter Uses Macropack-Obfuscated Excel Macros to Deploy Malware (lien direct) |

Les militants de l'opposition au Biélorussie ainsi que les organisations militaires et gouvernementales ukrainiennes sont la cible d'une nouvelle campagne qui utilise des documents Microsoft Excel à base de logiciels malveillants comme leurres pour livrer une nouvelle variante de Picassoloader.

Le groupe de menaces a été évalué comme une extension d'une campagne de longue durée montée par un acteur de menace aligné sur la Bélarus surnommé Ghostwriter (alias le moustiquaire,

Opposition activists in Belarus as well as Ukrainian military and government organizations are the target of a new campaign that employs malware-laced Microsoft Excel documents as lures to deliver a new variant of PicassoLoader. The threat cluster has been assessed to be an extension of a long-running campaign mounted by a Belarus-aligned threat actor dubbed Ghostwriter (aka Moonscape, |

Malware Threat | ★★★ | ||

| 2025-02-25 19:20:53 | Comment un attaquant a drainé 50 millions de dollars d'un protocole Defi grâce à l'escalade des rôles How an Attacker Drained $50M from a DeFi Protocol Through Role Escalation (lien direct) |

> Par: Dikla Barda, Roaman Zaikin & Oded Vanunu le 24 février, Check Point Blockchain Menage Intel System a observé une attaque sophistiquée sur un protocole Defi, Infini. Infini est une plate-forme bancaire numérique dans l'espace cryptographique qui offre à ses utilisateurs des rendements d'épargne et d'autres services financiers. La plate-forme vise à rendre les actifs cryptographiques plus accessibles […]

>By: Dikla Barda, Roaman Zaikin & Oded Vanunu On February 24, Check Point Blockchain Threat Intel System observed a sophisticated attack on a DeFi protocol, Infini. Infini is a digital banking platform in the crypto space that offers its users savings yields and other financial services. The platform aims to make crypto assets more accessible […] |

Threat | ★★★ | ||

| 2025-02-25 19:00:18 | ACDS dévoile de nouvelles mises à jour sur la plate-forme EASM, améliorant la sécurité des entreprises ACDS Unveils New Updates to EASM Platform, Enhancing Security For Enterprises (lien direct) |

Les systèmes de cyber-défense avancés (ACD) ont dévoilé diverses mises à jour de son outil EASM, Observatoire. Ses nouvelles capacités comprennent une capacité à surveiller pour l'accès AWS divulgué et les clés secrètes, ainsi qu'une nouvelle fonctionnalité de détection pour les vulnérabilités de la chaîne d'approvisionnement des logiciels, y compris des produits compromis connus avec des déambulations comme le polyfill. À mesure que le paysage des menaces devient de plus […]

Advanced Cyber Defence Systems (ACDS) has unveiled various updates to its EASM tool, Observatory. Its new capabilities include an ability to monitor for leaked AWS access and secret keys, as well as a new detection feature for software supply chain vulnerabilities, including known compromised products with backdoors like Polyfill. As the threat landscape becomes more […] |

Tool Vulnerability Threat | ★★★ | ||

| 2025-02-25 16:40:13 | Les pirates exploitent de faux référentiels GitHub pour répandre les logiciels malveillants Gitvenom Hackers Exploit Fake GitHub Repositories to Spread GitVenom Malware (lien direct) |

Securelist de Kaspersky expose la campagne Gitvenom impliquant de faux référentiels Githubpour distribuer des logiciels malveillants. Cibler les développeurs avec apparemment légitime…

Kaspersky’s Securelist exposes the GitVenom campaign involving fake GitHub repositories to distribute malware. Targeting developers with seemingly legitimate… |

Malware Threat | ★★★ | ||

| 2025-02-25 16:30:00 | 5 campagnes de logiciels malveillants actifs au premier trimestre 2025 5 Active Malware Campaigns in Q1 2025 (lien direct) |

Le premier trimestre de 2025 a été un champ de bataille dans le monde de la cybersécurité. Les cybercriminels ont continué à lancer de nouvelles campagnes agressives et à affiner leurs méthodes d'attaque.

Vous trouverez ci-dessous un aperçu de cinq familles de logiciels malveillants notables, accompagnés d'analyses effectuées dans des environnements contrôlés.

NetSupport Rat exploitant la technique Clickfix

Au début de 2025, les acteurs de la menace ont commencé à exploiter une technique

The first quarter of 2025 has been a battlefield in the world of cybersecurity. Cybercriminals continued launching aggressive new campaigns and refining their attack methods. Below is an overview of five notable malware families, accompanied by analyses conducted in controlled environments. NetSupport RAT Exploiting the ClickFix Technique In early 2025, threat actors began exploiting a technique |

Malware Threat | ★★ | ||

| 2025-02-25 16:00:00 | 61% des pirates utilisent un nouveau code d'exploit dans les 48 heures suivant l'attaque 61% of Hackers Use New Exploit Code Within 48 Hours of Attack (lien direct) |

61% des pirates utilisent un nouveau code d'exploit dans les 48 heures, le ransomware reste une menace supérieure en 2024

61% of hackers use new exploit code within 48 hours, ransomware remains top threat in 2024 |

Ransomware Threat | ★★★★ | ||

| 2025-02-25 15:04:10 | Sécuriser le logiciel de demain \\: le besoin de normes de sécurité mémoire Securing tomorrow\\'s software: the need for memory safety standards (lien direct) |

Posted by Alex Rebert, Security Foundations, Ben Laurie, Research, Murali Vijayaraghavan, Research and Alex Richardson, SiliconFor decades, memory safety vulnerabilities have been at the center of various security incidents across the industry, eroding trust in technology and costing billions. Traditional approaches, like code auditing, fuzzing, and exploit mitigations – while helpful – haven\'t been enough to stem the tide, while incurring an increasingly high cost.In this blog post, we are calling for a fundamental shift: a collective commitment to finally eliminate this class of vulnerabilities, anchored on secure-by-design practices – not just for ourselves but for the generations that follow.The shift we are calling for is reinforced by a recent ACM article calling to standardize memory safety we took part in releasing with academic and industry partners. It\'s a recognition that the lack of memory safety is no longer a niche technical problem but a societal one, impacting everything from national security to personal privacy.The standardization opportunityOver the past decade, a confluence of secure-by-design advancements has matured to the point of practical, widespread deployment. This includes memory-safe languages, now including high-performance ones such as Rust, as well as safer language subsets like Safe Buffers for C++. These tools are already proving effective. In Android for example, the increasing adoption of memory-safe languages like Kotlin and Rust in new code has driven a significant reduction in vulnerabilities.Looking forward, we\'re also seeing exciting and promising developments in hardware. Technologies like ARM\'s Memory Tagging Extension (MTE) and the | Tool Vulnerability Threat Mobile Technical | ★★ | ||

| 2025-02-25 15:01:40 | Le point de chèque étend les services de gestion des partenaires et de plaidoyer client, renforçant la collaboration de la cybersécurité et la résilience opérationnelle Check Point Expands Partner and Customer Advocacy Management Services, Strengthening Cyber Security Collaboration and Operational Resilience (lien direct) |

> Au CPX 2025 Vegas, Check Point a dévoilé l'expansion de son partenaire et des services de gestion de la plaidoyer client, offrant un accès direct aux experts en plaidoyer. Ces services améliorent la stabilité, rationalisent l'engagement et facilitent la collaboration proactive entre Check Point, ses partenaires et leurs clients. Les organisations obtiennent un point de contact unique pour améliorer les opérations de sécurité, accélérer l'engagement des cadres et optimiser les stratégies de cybersécurité. Amélioration de la collaboration de cybersécurité dans un paysage de menaces en évolution rapide Selon le rapport de sécurité de Check Point en 2025, les cyberattaques ont augmenté de 44% d'une année sur l'autre, soulignant le besoin urgent d'engagement proactif en cybersécurité. À mesure que les environnements de sécurité deviennent de plus en plus […]

>At CPX 2025 Vegas, Check Point has unveiled the expansion of its Partner and Customer Advocacy Management Services, providing direct access to advocacy experts. These services enhance stability, streamline engagement, and facilitate proactive collaboration between Check Point, its partners, and their customers. Organizations gain a single point of contact to improve security operations, accelerate executive engagement, and optimize cyber security strategies. Enhancing Cyber security Collaboration in a Rapidly Evolving Threat Landscape According to Check Point’s 2025 security report, cyber-attacks have surged by 44% year over year, underscoring the urgent need for proactive cyber security engagement. As security environments become increasingly […] |

Threat | ★★★ | ||

| 2025-02-25 15:00:00 | Dispositifs non gérés: la menace négligée Cisos doit affronter Unmanaged Devices: The Overlooked Threat CISOs Must Confront (lien direct) |

Quelle que soit la stratégie, les entreprises doivent approcher d'obtenir des dispositifs non gérés avec sensibilité et respect de la vie privée des employés.

No matter the strategy, companies must approach securing unmanaged devices with sensitivity and respect for employee privacy. |

Threat | ★★★ | ||

| 2025-02-25 13:36:47 | Le rapport Google Cloud Cybersecurity Forecast 2025 The Google Cloud Cybersecurity Forecast 2025 Report (lien direct) |

> Cette semaine en cybersécurité des éditeurs du magazine Cybercrime - téléchargez les prévisions de cybersécurité de Google Cloud 2025 Rapport Sausalito, Californie - 25 février 2025 Le paysage des menaces évolue constamment. Les attaques alimentées par l'IA, les tensions géopolitiques et les cyber-crimes sophistiqués ne sont que quelques-uns des

>This week in cybersecurity from the editors at Cybercrime Magazine –Download the Google Cloud Cybersecurity Forecast 2025 Report Sausalito, Calif. – Feb. 25, 2025 The threat landscape is constantly evolving. AI-powered attacks, geopolitical tensions, and sophisticated cyber crime attacks are just a few of the |

Threat Cloud | ★★★ | ||

| 2025-02-25 13:12:23 | Silver Fox Apt cache Valleyrat dans un logiciel d'imagerie médicale trojanisé Silver Fox APT Hides ValleyRAT in Trojanized Medical Imaging Software (lien direct) |

Chinese Silver Fox APT exploite un logiciel d'imagerie médicale trojanisé pour répandre Valleyrat malware, constituant une menace sérieuse pour…

Chinese Silver Fox APT exploits trojanized medical imaging software to spread ValleyRAT malware, posing a serious threat to… |

Malware Threat Medical | ★★★ | ||

| 2025-02-25 13:00:31 | Sécuriser l'Amérique latine en 2025: comment l'IA et les renseignements cyber-menaces remodèlent le paysage de la cybersécurité Securing Latin America in 2025: How AI and Cyber Threat Intelligence Are Reshaping the Cyber Security Landscape (lien direct) |

> Sous les lumières éblouissantes de Las Vegas, Check Point a dévoilé sa stratégie avant-gardiste pour protéger notre monde interconnecté au CPX 2025, sa conférence annuelle phare de la cybersécurité. L'événement a attiré des milliers de participants des États-Unis, du Canada et de l'Amérique latine. En tant que dernière des trois conférences régionales mondiales, CPX Americas présente les cyber-menaces en hausse de Latam, où les attaques ont augmenté à un rythme sans précédent. Les organisations de cette région sont désormais confrontées à une moyenne de 2 569 attaques par semaine, soit près de 40% de plus que la moyenne mondiale de 1 848 attaques par organisation. Comme les cybercriminels adoptent des méthodes plus avancées, le latin […]

>Under the dazzling lights of Las Vegas, Check Point unveiled its forward-thinking strategy for safeguarding our interconnected world at CPX 2025, its flagship annual cyber security conference. The event drew thousands of participants from the United States, Canada, and Latin America. As the last of three global regional conferences, CPX Americas showcases the rising cyber threats in LATAM, where attacks have surged at an unprecedented pace. Organizations in this region are now facing an average of 2,569 attacks per week, nearly 40% higher than the global average of 1,848 attacks per organization. As cyber criminals adopt more advanced methods, Latin […] |

Threat Conference | ★★★ | ||

| 2025-02-25 13:00:00 | Roundupiste des renseignements sur les menaces de l'AI: février 2025 AI Threat Intelligence Roundup: February 2025 (lien direct) |

La recherche sur les menaces de l'IA est un élément fondamental de l'approche de Cisco \\ pour la sécurité de l'IA. Nos rafles mettent en évidence de nouvelles découvertes provenant de sources originales et tierces.

AI threat research is a fundamental part of Cisco\'s approach to AI security. Our roundups highlight new findings from both original and third-party sources. |

Threat | ★★ | ||

| 2025-02-25 12:30:21 | Ransomware, acteurs de l'État, Hacktivistes ont exploité les tensions géopolitiques pour cibler les infrastructures critiques en 2024 Ransomware, state actors, hacktivists exploited geopolitical tensions to target critical infrastructure in 2024 (lien direct) |

> La société de cybersécurité industrielle Dragos a révélé que le paysage des menaces de cybersécurité en 2024 était fortement influencé par l'augmentation de la géopolitique ...

>Industrial cybersecurity firm Dragos disclosed that the cybersecurity threat landscape in 2024 was heavily influenced by rising geopolitical... |

Ransomware Threat | ★★ | ||

| 2025-02-25 12:07:28 | CVE-2024-21966: Critical AMD Ryzen Master Utility Flaw Exposes Systems to Attacks (lien direct) | Tool Vulnerability Threat | ★★★ | |||

| 2025-02-25 12:07:28 | CVE-2024-21966: Flaw Critical AMD Ryzen Master Utility expose les systèmes aux attaques CVE-2024-21966: Critical AMD Ryzen Master Utility Flaw Exposes Systems to Attacks (lien direct) |

Tool Vulnerability Threat | ★★★ | |||

| 2025-02-25 11:21:00 | Les attaques de phishing fatalrat ciblent les industries APAC en utilisant des services de cloud chinois FatalRAT Phishing Attacks Target APAC Industries Using Chinese Cloud Services (lien direct) |

Diverses organisations industrielles de la région Asie-Pacifique (APAC) ont été ciblées dans le cadre des attaques de phishing conçues pour fournir un logiciel malveillant connu appelé Fatalrat.

"La menace a été orchestrée par les attaquants en utilisant le réseau de livraison de contenu cloud chinois légitime (CDN) Myqcloud et le service de notes de cloud Youdao dans le cadre de leur infrastructure d'attaque", a déclaré Kaspersky ICS CERT dans un lundi

Various industrial organizations in the Asia-Pacific (APAC) region have been targeted as part of phishing attacks designed to deliver a known malware called FatalRAT. "The threat was orchestrated by attackers using legitimate Chinese cloud content delivery network (CDN) myqcloud and the Youdao Cloud Notes service as part of their attack infrastructure," Kaspersky ICS CERT said in a Monday |

Malware Threat Industrial Cloud | ★★★ | ||

| 2025-02-25 11:02:24 | CISA ajoute deux vulnérabilités exploitées au catalogue: action immédiate requise pour les produits Adobe et Oracle CISA Adds Two Exploited Vulnerabilities to Catalog: Immediate Action Required for Adobe and Oracle Products (lien direct) |

Vulnerability Threat Patching | ★★★ | |||

| 2025-02-25 11:01:00 | Les acteurs de la menace essaient de plus en plus de broyer les affaires Threat actors are increasingly trying to grind business to a halt (lien direct) |

> Palo Alto Networks \\ 'Menace Intelligence Firm a déclaré que près de 9 cyberattaques sur 10 auxquelles il a répondu l'an dernier impliquait les opérations commerciales perturbées.

>Palo Alto Networks\' threat intelligence firm said nearly 9 in 10 cyberattacks it responded to last year involved disrupted business operations. |

Threat | ★★★ | ||

| 2025-02-25 10:16:39 | La Lazarus de la Corée du Nord réalise le plus grand braquage cryptographique de l'histoire North Korea\\'s Lazarus Pulls Off Biggest Crypto Heist in History (lien direct) |

Les cyberattaques qui seraient affiliés au groupe de menaces parrainé par l'État ont réussi le plus grand braquage cryptographique signalé à ce jour, volant 1,5 milliard de dollars de borbit de bourse. Il a été réalisé en interférant avec un transfert de routine entre les portefeuilles.

Cyberattackers believed to be affiliated with the state-sponsored threat group pulled off the largest crypto heist reported to date, stealing $1.5 billion from exchange Bybit. It was carried out by interfering with a routine transfer between wallets. |

Threat | APT 38 | ★★★★ | |

| 2025-02-25 07:48:04 | Nouvelles innovations de preuves qui vous aident à défendre les données et à atténuer les risques d'initiés New Proofpoint Innovations That Help You to Defend Data and Mitigate Insider Risks (lien direct) |

Garder la sécurité des données est plus que la simple application des politiques de manière réactive - il s'agit de savoir d'où viennent les risques et d'être proactifs. ProofPoint Data Security aide les organisations à découvrir, classer et protéger les données. Nous défendons les données contre les utilisateurs risqués, l'accès excessif, les erreurs de configuration et les vulnérabilités. En combinant le contenu et le contexte, ProofPoint offre une visibilité sur les risques centrés sur l'utilisateur pour les données. Cette approche centrée sur l'homme aide les organisations à transformer leurs programmes de sécurité des données.

En conséquence, les organisations peuvent renforcer leur posture de sécurité des données, minimiser les risques financiers et de réputation et atteindre l'efficacité opérationnelle. Ce qui suit sont nos dernières innovations de sécurité des données.

Avantages clés de nos dernières innovations

Les nouvelles capacités de produit et de service dans la sécurité des données ProofPoint vous aident à aborder les principaux cas d'utilisation, accélérer les enquêtes et maintenir la confidentialité.

1. Empêcher la perte de données, éduquer les utilisateurs et assurer l'adoption sûre du Genai

Endpoint DLP éduque les utilisateurs avec des notifications sur la façon d'utiliser une IA générative (Genai) en toute sécurité. Les règles flexibles empêchent les fuites de données sur les sites Web Genai non autorisés.

Le DLP Cloud introduit des politiques de risque adaptatives. Cela signifie que les règles de sécurité s'ajustent dynamiquement en fonction du profil de risque de chaque utilisateur.

La gestion des menaces d'initié peut désormais classer les sites Web pour surveiller les activités Web risquées, y compris les activités des utilisateurs sur des milliers de sites Genai.

Cloud DLP dispose de nouvelles règles volumétriques, qui peuvent désormais détecter l'accès à fichiers à grand volume par Copilot pour Microsoft 365.

2. Renforcer la conformité et la gouvernance

La gestion de la posture de sécurité des données (DSPM) étend la détection des risques axée sur l'utilisateur entre GCP, Microsoft 365 et Snowflake, améliorant la visibilité dans les lacunes de sécurité.

Des cadres de conformité supplémentaires (RGPD, NIST CSF 2.0, CMMC, PCI-DSS 4.0) sont pris en charge pour garantir l'alignement réglementaire.

Les contrôles d'accès pour les explorations protègent la confidentialité des utilisateurs lors des enquêtes de sécurité. Cela garantit que seul le personnel pertinent peut voir les informations de l'utilisateur.

3. Automatiser la réponse aux incidents

Les nouveaux flux de travail de correction des fichiers rationalisent la quarantaine et la co-cofficage des plates-formes comme Dropbox, Box, ServiceNow et Slack.

Les corrections pour les règles volumétriques peuvent désormais être automatisées. Cela réduit les temps de réponse et l'effort manuel.

Ensemble, ces mises à jour augmentent la sécurité, réduisent les risques et améliorent la conformité. Et ils le font avec un minimum de perturbation des opérations commerciales.

Apprendre encore plus

Découvrez ce qui est nouveau avec la sécurité des données de ProofPoint. Explorez des informations plus profondes en regardant notre série de webinaires "Defend Data Innovations".

Keeping data safe is more than just enforcing policies in a reactive manner-it\'s about knowing where the risks come from and being proactive. Proofpoint Data Security helps organizations discover, classify and protect data. We defend data against risky users, excessive access, misconfigurations and vulnerabilities. By combining content and context, Proofpoint provides visibility into user-centric risks to data. This human-centric approach helps organizations to transform their data security programs. As a result, organizations can strengthen their data security posture, minimize financial and reputational risk, and a |

Vulnerability Threat Cloud | ★★★ | ||

| 2025-02-25 04:28:37 | Mises à jour des clés dans la liste des 10 meilleurs OWASP pour LLMS 2025 Key Updates in the OWASP Top 10 List for LLMs 2025 (lien direct) |

En novembre dernier, l'Open Web Application Security Project (OWASP) a publié sa liste des dix premières pour les applications LLMS et Gen AI 2025, faisant des mises à jour importantes de son itération 2023. Ces mises à jour peuvent nous dire beaucoup sur la façon dont le paysage de la menace et de la vulnérabilité LLM évolue - et ce que les organisations doivent faire pour se protéger. Les risques de divulgation d'informations sensibles augmentent en 2023, divulgation d'informations sensibles classée sixième sur la liste des 10 meilleurs OWASP pour les LLM. Aujourd'hui, il se classe deuxièmement. Ce saut massif reflète des préoccupations croissantes concernant les LLMS exposant des données sensibles à plus ...

Last November, the Open Web Application Security Project (OWASP) released its Top Ten List for LLMs and Gen AI Applications 2025, making some significant updates from its 2023 iteration. These updates can tell us a great deal about how the LLM threat and vulnerability landscape is evolving - and what organizations need to do to protect themselves. Sensitive Information Disclosure Risks Grow In 2023, sensitive information disclosure ranked sixth on the OWASP Top 10 List for LLMs. Today, it ranks second. This massive leap reflects growing concerns about LLMs exposing sensitive data as more... |

Vulnerability Threat | ★★★★ | ||

| 2025-02-25 02:00:04 | Arrêt de cybersécurité du mois: Capital One Credential Phishing-How Les cybercriminels ciblent votre sécurité financière Cybersecurity Stop of the Month: Capital One Credential Phishing-How Cybercriminals Are Targeting Your Financial Security (lien direct) |

La série de blogs sur l'arrêt de la cybersécurité explore les tactiques en constante évolution des cybercriminels d'aujourd'hui et comment Proofpoint aide les organisations à mieux fortifier leurs défenses par e-mail pour protéger les gens contre les menaces émergentes d'aujourd'hui. Les cybercriminels continuent d'affiner leurs campagnes de phishing avec des technologies en évolution et des tactiques psychologiques. Souvent, les campagnes imitent les organisations de confiance, en utilisant des e-mails bidon et des sites Web qui semblent presque identiques à leurs homologues légitimes. Selon ProofPoint Threat Research, les attaques de phishing ont augmenté de 147% lors de la comparaison du quatrième trimestre 2023 avec le quatrième trimestre 2024. Il y a également eu une augmentation de 33% du phishing livré par les principales plateformes de productivité basées sur le cloud. Ces statistiques alarmantes soulignent comment les menaces de phishing évoluent rapidement. Et des outils d'IA génératifs comme Chatgpt, Deepfakes et les services de clonage vocale font partie de cette tendance. Une campagne de phishing qui a utilisé la marque Capital One est un bon exemple de la sophistication croissante de ces attaques, qui ciblent fréquemment les institutions financières. Dans cet article de blog, nous explorerons comment cette campagne a fonctionné et comment Proofpoint a arrêté la menace. Le scénario Les cybercriminels ont envoyé des e-mails qui semblaient provenant de Capital One. Ils ont utilisé deux principaux types de leurres: Vérification des transactions. Les e-mails ont demandé aux utilisateurs s'ils avaient reconnu un achat récent. Cette tactique est particulièrement efficace pendant la période des fêtes. Notification de paiement. Les e-mails ont informé les utilisateurs qu'ils avaient reçu un nouveau paiement et les ont incité à prendre des mesures pour l'accepter. Les montants de paiement élevé ont créé un sentiment d'urgence. Du 7 décembre 2024 au 12 janvier 2025, cette campagne a ciblé plus de 5 000 clients avec environ 130 000 messages de phishing. Capital One a mis en œuvre de solides mesures de sécurité, notamment l'authentification par e-mail et les retraits des domaines de lookalike. Cependant, les acteurs de la menace continuent de trouver des moyens d'abuser de sa marque dans les campagnes de phishing. Les attaquants exploitent les utilisateurs de la confiance dans les institutions financières, en utilisant des tactiques trompeuses pour contourner les contrôles de sécurité et inciter les utilisateurs sans méfiance à révéler des informations sensibles. La menace: comment l'attaque s'est-elle produite? Voici comment l'attaque s'est déroulée: 1. Réglage du leurre. Les attaquants ont conçu des courriels qui reflétaient étroitement les communications officielles de Capital One. Le logo, l'image de marque et le ton de la société ont tous été copiés. Les messages ont créé un sentiment d'urgence, qui est une tactique souvent utilisée par les acteurs de la menace pour amener les destinataires à prendre des décisions hâtives. Lyer de phishing utilisé par les acteurs de la menace. Les lignes d'objet étaient convaincantes et visaient à attirer rapidement l'attention. Les préoccupations financières, comme les achats non autorisés ou les alertes de paiement, étaient un thème commun pour inciter les utilisateurs à ouvrir l'e-mail et à cliquer sur les liens. Exemples: "Action requise: vous avez reçu un nouveau paiement" "[Nom d'utilisateur], reconnaissez-vous cet achat?" Un autre leurre utilisé par les acteurs de la menace. 2. Abus des services d'URL. Pour contourner le scepticisme des utilisateurs, les attaquants ont exploité leur confiance inhérente aux URL Google. Les URL Google intégrées ont été utilisées comme mécanismes de redirection, reliant les destinataires aux sites Web de phishing. Ces sites Web ont été conçus pour sembler identiques à la page de connexion légitime de Capital One. S | Malware Tool Threat Prediction Medical Cloud Commercial | ChatGPT | ★★★ | |

| 2025-02-24 23:41:56 | Comment la Corée du Nord a réalisé une crypto de 1,5 milliard de dollars - le plus grand de l'histoire How North Korea pulled off a $1.5 billion crypto heist-the biggest in history (lien direct) |

Attaque sur Bybit n'a pas piraté une infrastructure ou exploiter le code de contrat intelligent. Alors, comment cela a-t-il fonctionné?

Attack on Bybit didn\'t hack infrastructure or exploit smart contract code. So how did it work? |

Hack Threat | ★★★ | ||

| 2025-02-24 22:36:32 | Le bug zero-day apparaît dans le bureau parallèle pour mac Zero-Day Bug Pops Up in Parallels Desktop for Mac (lien direct) |

Un pontage de correctif pour un bug dans l'émulateur de bureau populaire permet une escalade de privilège au niveau de la racine et n'a aucun correctif en vue.

A patch bypass for a bug in the popular desktop emulator enables root-level privilege escalation and has no fix in sight. |

Vulnerability Threat | ★★★ | ||

| 2025-02-24 21:47:09 | PayPal Phishing Scam exploite la fonctionnalité «nouvelle adresse» PayPal Phishing Scam Exploits “New Address” Feature (lien direct) |

Les escrocs exploitent les paramètres d'adresse de PayPal \\ pour envoyer des e-mails de phishing qui semblent légitimes, ce qui a fait que les utilisateurs en pensant à leurs comptes ont été compromis. selon un nouveau rapport de BleepingComputer , les utilisateurs se plaignent depuis plus d'un mois de réception des e-mails de PayPal confirmant une adresse de livraison nouvellement ajoutée . "Vous avez ajouté une nouvelle adresse. Ceci est juste une confirmation rapide que vous avez ajouté une adresse dans votre compte PayPal », lit l'e-mail de l'arnaque. | Spam Malware Threat | ★★ | ||

| 2025-02-24 20:02:30 | Botnet cherche des moyens silencieux pour essayer des connexions volées dans les environnements Microsoft 365 Botnet looks for quiet ways to try stolen logins in Microsoft 365 environments (lien direct) |

Les chercheurs disent qu'une grande campagne axée sur le botnet représente une menace pour les environnements Microsoft 365 qui utilisent toujours un processus d'authentification que le géant de la technologie a supprimé ces dernières années.

Researchers say a large botnet-driven campaign poses a threat to Microsoft 365 environments that still use an authentication process that the tech giant has been phasing out in recent years. |

Threat | ★★★ | ||

| 2025-02-24 16:58:24 | 24 février - Rapport de renseignement sur les menaces 24th February – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes de cyber-recherche pour la semaine de 24h février, veuillez télécharger notre bulletin de renseignement sur les menaces. Les meilleures attaques et violations de la recherche sur le point de contrôle couvrent le récent hack Bybit, l'un des plus grands vols de l'historique des actifs numériques, ses implications pour la sécurité de la crypto et les recommandations de sécurité. Dans cet événement, les pirates ont eu accès à […]

>For the latest discoveries in cyber research for the week of 24h February, please download our Threat Intelligence Bulletin. TOP ATTACKS AND BREACHES Check Point Research covers the recent ByBit hack, one of the largest thefts in digital asset history, its implications for crypto security, and security recommendations. In this event, hackers gained access to […] |

Hack Threat | ★★ | ||

| 2025-02-24 16:50:00 | ⚡ Recaps hebdomadaire thn: à partir de 1,5 milliard de dollars de la crypto au dilemme des données AI Misuse et Apple \\ ⚡ THN Weekly Recap: From $1.5B Crypto Heist to AI Misuse & Apple\\'s Data Dilemma (lien direct) |

Bienvenue dans votre tour d'habitation hebdomadaire de Cyber News, où chaque titre vous donne un aperçu du monde des batailles en ligne. Cette semaine, nous regardons un énorme vol de cryptographie, révélons quelques astuces d'escroquerie sournoises et discutons de grands changements dans la protection des données.

Laissez ces histoires susciter votre intérêt et vous aidez à comprendre les menaces changeantes dans notre monde numérique.

⚡ Menace de la semaine

Groupe Lazare lié à

Welcome to your weekly roundup of cyber news, where every headline gives you a peek into the world of online battles. This week, we look at a huge crypto theft, reveal some sneaky AI scam tricks, and discuss big changes in data protection. Let these stories spark your interest and help you understand the changing threats in our digital world. ⚡ Threat of the Week Lazarus Group Linked to |

Threat | ★★ | ||

| 2025-02-24 16:47:00 | Google Cloud KMS ajoute des signatures numériques à sécurité quantique pour se défendre contre les menaces futures Google Cloud KMS Adds Quantum-Safe Digital Signatures to Defend Against Future Threats (lien direct) |

Google Cloud a annoncé des signatures numériques en sécurité quantique dans Google Cloud Key Management Service (Cloud KMS) pour les clés logicielles comme moyen de systèmes de chiffrement par balle contre la menace posée par les ordinateurs quantiques pertinents cryptographiquement.

La fonctionnalité, actuellement en avant-première, coexiste avec le National Institute of Standards and Technology \'s (NIST) Post-Quantum Cryptography (PQC)

Google Cloud has announced quantum-safe digital signatures in Google Cloud Key Management Service (Cloud KMS) for software-based keys as a way to bulletproof encryption systems against the threat posed by cryptographically-relevant quantum computers. The feature, currently in preview, coexists with the National Institute of Standards and Technology\'s (NIST) post-quantum cryptography (PQC) |

Threat Cloud | ★★ | ||

| 2025-02-24 16:47:00 | Devenir à des ransomwares prêts: pourquoi la validation continue est votre meilleure défense Becoming Ransomware Ready: Why Continuous Validation Is Your Best Defense (lien direct) |

Les ransomwares ne frappent pas tout de suite - il inonde lentement vos défenses par étapes. Comme un navire subsumé avec de l'eau, l'attaque commence tranquillement, sous la surface, avec de subtils signes d'avertissement qui sont faciles à manquer. Au moment où le cryptage commence, il est trop tard pour arrêter l'inondation.

Chaque étape d'une attaque de ransomware offre une petite fenêtre pour détecter et arrêter la menace avant qu'elle soit trop tard. Le problème est

Ransomware doesn\'t hit all at once-it slowly floods your defenses in stages. Like a ship subsumed with water, the attack starts quietly, below the surface, with subtle warning signs that are easy to miss. By the time encryption starts, it\'s too late to stop the flood. Each stage of a ransomware attack offers a small window to detect and stop the threat before it\'s too late. The problem is |

Ransomware Threat | ★★★ | ||

| 2025-02-24 15:27:00 | L'Australie interdit les logiciels Kaspersky sur les problèmes de sécurité nationale et d'espionnage Australia Bans Kaspersky Software Over National Security and Espionage Concerns (lien direct) |

L'Australie est devenue le dernier pays à interdire l'installation de logiciels de sécurité de la société russe Kaspersky, citant des problèmes de sécurité nationale.

"Après avoir envisagé une analyse des menaces et des risques, j'ai déterminé que l'utilisation des produits et services Web de Kaspersky Lab, Inc. par des entités gouvernementales australiennes présente un risque de sécurité inacceptable pour le gouvernement australien, les réseaux et les données,

Australia has become the latest country to ban the installation of security software from Russian company Kaspersky, citing national security concerns. "After considering threat and risk analysis, I have determined that the use of Kaspersky Lab, Inc. products and web services by Australian Government entities poses an unacceptable security risk to Australian Government, networks and data, |

Threat | ★★★ | ||

| 2025-02-24 14:00:00 | Campagnes de phishing ciblant les établissements d'enseignement supérieur Phishing Campaigns Targeting Higher Education Institutions (lien direct) |

Écrit par: Ashley Pearson, Ryan Rath, Gabriel Simches, Brian Timberlake, Ryan Magaw, Jessica Wilbur

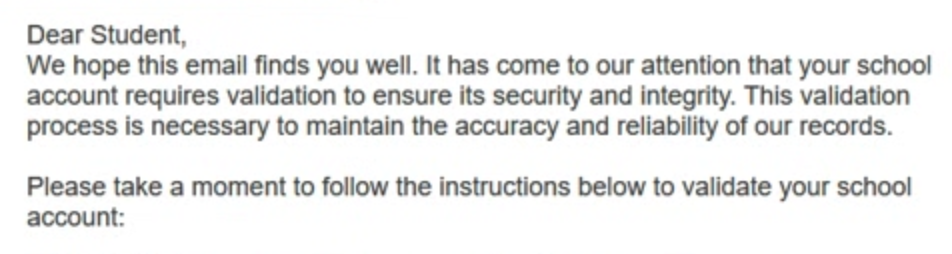

Présentation Beginning in August 2024, Mandiant observed a notable increase in phishing attacks targeting the education industry, specifically U.S.-based universities. A separate investigation conducted by the Google\'s Workspace Trust and Safety team identified a long-term campaign spanning from at least October 2022, with a noticeable pattern of shared filenames, targeting thousands of educational institution users per month. These attacks exploit trust within academic institutions to deceive students, faculty, and staff, and have been timed to coincide with key dates in the academic calendar. The beginning of the school year, with its influx of new and returning students combined with a barrage of administrative tasks, as well as financial aid deadlines, can create opportunities for attackers to carry out phishing attacks. In these investigations, three distinct campaigns have emerged, attempting to take advantage of these factors. In one campaign, attackers leveraged phishing campaigns utilizing compromised educational institutions to host Google Forms. At this time, Mandiant has observed at least 15 universities targeted in these phishing campaigns. In this case, the malicious forms were reported and subsequently removed. As such, at this time none of the phishing forms identified are currently active. Another campaign involved scraping university login pages and re-hosting them on the attacker-controlled infrastructure. Both campaigns exhibited tactics to obfuscate malicious activity while increasing their perceived legitimacy, ultimately to perform payment redirection attacks. These phishing methods employ various tactics to trick victims into revealing login credentials and financial information, including requests for school portal login verification, financial aid disbursement, refund verification, account deactivation, and urgent responses to campus medical inquiries. Google takes steps to protect users from misuse of its products, and create an overall positive experience. However, awareness and education play a big role in staying secure online. To better protect yourself and others, be sure to report abuse. Case Study 1: Google Forms Phishing Campaign The first observed campaign involved a two-pronged phishing campaign. Attackers distributed phishing emails that contained a link to a malicious Google Form. These emails and their respective forms were designed to mimic legitimate university communications, but requested sensitive information, including login credentials and financial details.

|

Spam Malware Tool Vulnerability Threat Studies Legislation Mobile Medical | ★★★ | ||

| 2025-02-24 10:21:40 | Comment MDR protège les organisations de soins de santé contre les attaques de ransomware How MDR Protects Healthcare Organizations from Ransomware Attacks (lien direct) |

> Découvrez comment MDR protège les organisations de soins de santé contre les attaques de ransomwares avec une détection avancée des menaces, une réponse rapide et une sécurité des données améliorée.

>Discover how MDR protects healthcare organizations from ransomware attacks with advanced threat detection, rapid response, and enhanced data security. |

Ransomware Threat Medical | ★★ | ||

| 2025-02-24 08:24:19 | L'avertissement de ransomware FBI-Cisa Ghost montre la puissance des vieilles vulnérabilités FBI-CISA Ghost Ransomware Warning Shows Staying Power of Old Vulnerabilities (lien direct) |

Ransomware Malware Tool Vulnerability Threat Patching Industrial | ★★★ | |||

| 2025-02-24 06:01:00 | Comment l'agent IA transforme le développement de logiciels d'entreprise et la cybersécurité How Agentic AI Is Transforming Enterprise Software Development and Cybersecurity (lien direct) |

L'IA agentique représente la prochaine étape de l'intelligence artificielle, allant au-delà des modèles de prédiction et de l'automatisation des tâches. Ces systèmes intelligents peuvent prendre des décisions indépendantes, s'adapter aux nouvelles données et exécuter des tâches complexes, en les distinguant de l'IA standard. Alors que les entreprises incorporent Agent Ai dans le développement de logiciels d'entreprise, ils déverrouillent de nouvelles possibilités d'innovation, d'évolutivité et d'efficacité. Cependant, une plus grande autonomie entraîne également des risques de cybersécurité importants. Les entreprises doivent équilibrer les avantages de l'IA agentique avec de solides mesures de sécurité pour protéger l'intégrité des données et atténuer les menaces axées sur l'IA. La sécurisation des systèmes d'IA autonomes sera tout aussi critique que de tirer parti de leurs capacités. Comprendre l'agence AI et son rôle dans la sécurité des entreprises L'humanité a suivi ce principe depuis des siècles: pour utiliser efficacement n'importe quelle technologie, il faut d'abord le comprendre. L'intelligence artificielle ne fait pas exception. L'IA agentique fait référence à des systèmes autonomes capables de prendre des décisions indépendantes, d'apprendre des données et d'exécuter des tâches sans intervention humaine directe. Contrairement à l'IA traditionnelle, qui s'appuie sur des règles prédéfinies ou une entrée humaine, l'agent AI analyse continuellement son environnement, s'adapte à de nouvelles informations et optimise les performances en temps réel. Cette autonomie rend l'IA agentique particulièrement précieuse dans le développement de logiciels d'entreprise. Il automatise les processus complexes, améliore l'efficacité et améliore la prise de décision tout en réduisant le besoin de surveillance manuelle. Pourtant, comme AI assume de plus grandes responsabilités , les entreprises doivent connaître ses implications de sécurité pour assurer un déploiement sûr et efficace. Les implications de sécurité de l'automatisation dirigée par l'IA L'intégration de l'IA agentique dans les systèmes d'entreprise améliore la sécurité en réduisant les erreurs humaines et en accélérant les temps de réponse. Les protocoles de sécurité axés sur l'IA peuvent détecter les anomalies, évaluer les risques et neutraliser les cybermenaces avant de dégénérer. Cependant, comme les systèmes d'IA prennent plus de décisions, ils deviennent également des cibles d'attaques qui manipulent leur comportement. La prise de décision biaisée ou erronée pourrait compromettre les fonctions de sécurité critiques. L'une des applications les plus efficaces de l'IA agentique dans la cybersécurité est autonome détection et réponse de menace . Les systèmes de sécurité axés sur l'IA surveillent en continu les réseaux, identifient les modèles suspects et prennent des mesures immédiates, souvent plus rapidement que les analystes humains. Un agent de sécurité de l'IA, par exemple, peut isoler les critères d'évaluation compromis, bloquer les IP malveillants et mettre à jour les règles de pare-feu en temps réel pour réduire le risque de violations. Pour bénéficier pleinement de la sécurité axée sur l'IA tout en minimisant les risques, les entreprises doivent mettre en œuvre de solides protections qui garantissent que l'IA reste fiable, transparente et alignée sur la surveillance humaine. Équilibrer l'automatisation et le contrôle stratégique est essentiel pour maximiser le potentiel de cybersécurité. Le double impact de l'IA agentique sur le développement des logici | Tool Vulnerability Threat Prediction Cloud Technical | ★★★ | ||

| 2025-02-23 16:20:50 | Ce que le piratage de Bybit signifie pour la sécurité de la cryptographie et l'avenir de la protection multigique What the Bybit Hack Means for Crypto Security and the Future of Multisig Protection (lien direct) |

> Résumé de l'exécutif: Dans l'un des plus grands vols de l'histoire des actifs numériques, les pirates ont eu accès à un portefeuille Ethereum hors ligne et ont volé 1,5 milliard de dollars d'actifs numériques, composé principalement de jetons Ethereum. L'incident récent avec Bybit marque une nouvelle phase de méthodes d'attaque, avec des techniques avancées pour manipuler les interfaces utilisateur. Plutôt que de simplement cibler les défauts de protocole, les attaquants ont utilisé une ingénierie sociale intelligente pour tromper les utilisateurs, ce qui a conduit au compromis d'une grande configuration institutionnelle multisig. En juillet dernier, le système de blockchain de renseignement sur le point de Check \\ a identifié et publié un modèle préoccupant où les attaquants manipulent les transactions légitimes via le […]

>Executive Summary: In one of the largest thefts in digital asset history, hackers gained access to an offline Ethereum wallet and stole $1.5 billion worth of digital assets, primarily consisting of Ethereum tokens. The recent incident with Bybit marks a new phase in attack methods, featuring advanced techniques for manipulating user interfaces. Rather than just targeting protocol flaws, the attackers used clever social engineering to trick users, which led to the compromise of a major institutional multisig setup. This past July, Check Point\'s Threat Intelligence Blockchain system identified and published a concerning pattern where attackers manipulate legitimate transactions through the […] |

Hack Threat | ★★★ | ||

| 2025-02-23 16:18:27 | L'incident du recours: lorsque la recherche rencontre la réalité The Bybit Incident: When Research Meets Reality (lien direct) |

> Des recherches de Dikla Barda, Roman Ziakin et Oded Vanunu le 21 février, le système Intel Menage Intel de la blockchain à point de contrôle alerté sur un journal d'attaque critique sur le réseau de blockchain Ethereum. Le journal a indiqué que le moteur d'IA identifie l'anomalité du changement avec cette transaction et le catégorise comme une attaque critique en temps réel. Il a été indiqué que […]

>Research by Dikla Barda, Roman Ziakin and Oded Vanunu On February 21st, Check Point Blockchain Threat Intel System alerted on a critical attack log on the Ethereum blockchain network. The log indicated that the AI engine identify anomality change with this transaction and categorize it as critical attack in real time. It was indicated that […] |

Threat | ★★ | ||

| 2025-02-22 10:57:31 | Optimisation des expressions excessives, ou non Optimizing the regexes, or not (lien direct) |

De temps en temps, nous envisageons tous de résoudre des problèmes de chasse aux menaces intéressantes mais un peu abstraites. Cet article décrit l'un d'eux… le problème: étant donné un nombre relativement long de chaînes, comment écrivez-vous une expression régulière qui couvre… Continuer la lecture →

Every once in a while we all contemplate solving interesting yet kinda abstract threat hunting problems. This post describes one of these… The problem: Given a relatively long number of strings, how do you write a regular expression that covers … Continue reading → |

Threat | ★★ | ||

| 2025-02-21 18:33:00 | Les cybercriminels peuvent désormais cloner n'importe quel site de la marque en quelques minutes en utilisant Darcula Phaas V3 Cybercriminals Can Now Clone Any Brand\\'s Site in Minutes Using Darcula PhaaS v3 (lien direct) |

Les acteurs de la menace derrière la plate-forme Darcula Phishing-As-A-Service (PHAAS) semblent préparer une nouvelle version qui permet aux clients potentiels et aux cyber-escrocs de cloner tout site Web légitime de la marque \\ et de créer une version de phishing, ramenant davantage L'expertise technique requise pour réaliser des attaques de phishing à grande échelle.

La dernière itération de la suite de phishing "représente un

The threat actors behind the Darcula phishing-as-a-service (PhaaS) platform appear to be readying a new version that allows prospective customers and cyber crooks to clone any brand\'s legitimate website and create a phishing version, further bringing down the technical expertise required to pull off phishing attacks at scale. The latest iteration of the phishing suite "represents a significant |

Threat Technical | ★★★ | ||

| 2025-02-21 18:29:45 | Nailao Green Cyber Threat cible les soins de santé européens avec des tactiques avancées, un ransomware sans papiers Green Nailao cyber threat targets European healthcare with advanced tactics, undocumented ransomware (lien direct) |

> Orange Cyberdefense a identifié un cluster de menaces sophistiqué, surnommé Green Nailao, ciblant les organisations européennes, avec un accent particulier sur ...

>Orange CyberDefense identified a sophisticated threat cluster, dubbed Green Nailao, targeting European organizations, with a particular focus on... |

Ransomware Threat Medical | ★★★ | ||

| 2025-02-21 17:57:21 | Check Point Research explique le pad Shadow, Nailaolocker et sa protection Check Point Research Explains Shadow Pad, NailaoLocker, and its Protection (lien direct) |

> Un cluster d'activité de menace nouvellement identifié a exploité la vulnérabilité du point de contrôle déjà paralysé CVE-2024-24919 (fixe en mai 2024) pour déployer ShadowPad. Les rapports indiquent que, dans un petit nombre de cas, cette infection initiale a également abouti au déploiement de ransomwares Nailaolocker. Aucune nouvelle vulnérabilité n'a été exploitée uniquement la divulgation et corrigé précédemment. Les clients qui n'ont pas encore mis en œuvre le correctif doivent suivre les instructions ici. Cela empêchera les attaquants d'obtenir des informations d'identification VPN, qui est la première étape de la chaîne d'infection. La campagne a ciblé diverses organisations, principalement en Europe, en Afrique et dans les Amériques. Le secteur le plus ciblé était la fabrication. Vérifiez […]

>A newly identified threat activity cluster leveraged the already-patched Check Point vulnerability CVE-2024-24919 (fixed in May 2024) to deploy ShadowPad. Reports indicate that, in a small number of cases, this initial infection also resulted in the deployment of NailaoLocker ransomware. No new vulnerability was exploited-only the previously disclosed and patched one. Customers who have not yet implemented the patch should follow the instructions here. This will prevent attackers from getting VPN credentials, which is the first step in the infection chain. The campaign targeted various organizations, mainly in Europe, Africa, and the Americas. The most targeted sector was manufacturing. Check […] |

Ransomware Vulnerability Threat | ★★★ | ||

| 2025-02-21 14:15:00 | Salt Typhoon a exploité les appareils Cisco avec un outil personnalisé à espionner les télécommunications américaines Salt Typhoon Exploited Cisco Devices With Custom Tool to Spy on US Telcos (lien direct) |

L'acteur de menace chinois Salt Typhoon a utilisé JumbledPath, un service public sur mesure, pour accéder à un appareil Cisco distant, a déclaré le fournisseur de réseau

Chinese threat actor Salt Typhoon used JumbledPath, a custom-built utility, to gain access to a remote Cisco device, said the network provider |

Tool Threat | ★★★ | ||

| 2025-02-21 14:02:38 | OpenText lance OpenText™ Core Threat Detection and Response (TDR) (lien direct) | OpenText lance la nouvelle génération d'OpenText Cybersecurity Cloud avec des capacités de détection et de réponse aux menaces basées sur l'IA Le système de défense contre les menaces alimentées par l'IA traite des milliards d'événements machine et s'intégre de manière transparente aux solutions de sécurité existantes afin d'améliorer la réponse de détection et de réduire les risques pour les utilisateurs des outils de sécurité Microsoft. - Produits | Tool Threat Cloud | ★★ | ||

| 2025-02-21 13:59:15 | Les allégations de fuite omnigpt montrent le risque d'utiliser des données sensibles sur les chatbots d'IA OmniGPT Leak Claims Show Risk of Using Sensitive Data on AI Chatbots (lien direct) |

Les allégations récentes des acteurs de la menace selon lesquelles ils ont obtenu une base de données Omnigpt Backend montrent les risques d'utilisation de données sensibles sur les plates-formes de chatbot AI, où les entrées de données pourraient potentiellement être révélées à d'autres utilisateurs ou exposées dans une violation.

Omnigpt n'a pas encore répondu aux affirmations, qui ont été faites par des acteurs de menace sur le site de fuite de BreachForums, mais les chercheurs sur le Web de Cyble Dark ont analysé les données exposées.

Les chercheurs de Cyble ont détecté des données potentiellement sensibles et critiques dans les fichiers, allant des informations personnellement identifiables (PII) aux informations financières, aux informations d'accès, aux jetons et aux clés d'API. Les chercheurs n'ont pas tenté de valider les informations d'identification mais ont basé leur analyse sur la gravité potentielle de la fuite si les revendications tas \\ 'sont confirmées comme étant valides.

omnigpt hacker affirme

Omnigpt intègre plusieurs modèles de grande langue (LLM) bien connus dans une seule plate-forme, notamment Google Gemini, Chatgpt, Claude Sonnet, Perplexity, Deepseek et Dall-E, ce qui en fait une plate-forme pratique pour accéder à une gamme d'outils LLM.

Les allégations récentes des acteurs de la menace selon lesquelles ils ont obtenu une base de données Omnigpt Backend montrent les risques d'utilisation de données sensibles sur les plates-formes de chatbot AI, où les entrées de données pourraient potentiellement être révélées à d'autres utilisateurs ou exposées dans une violation.

Omnigpt n'a pas encore répondu aux affirmations, qui ont été faites par des acteurs de menace sur le site de fuite de BreachForums, mais les chercheurs sur le Web de Cyble Dark ont analysé les données exposées.

Les chercheurs de Cyble ont détecté des données potentiellement sensibles et critiques dans les fichiers, allant des informations personnellement identifiables (PII) aux informations financières, aux informations d'accès, aux jetons et aux clés d'API. Les chercheurs n'ont pas tenté de valider les informations d'identification mais ont basé leur analyse sur la gravité potentielle de la fuite si les revendications tas \\ 'sont confirmées comme étant valides.

omnigpt hacker affirme

Omnigpt intègre plusieurs modèles de grande langue (LLM) bien connus dans une seule plate-forme, notamment Google Gemini, Chatgpt, Claude Sonnet, Perplexity, Deepseek et Dall-E, ce qui en fait une plate-forme pratique pour accéder à une gamme d'outils LLM.

le Acteurs de menace (TAS), qui a posté sous les alias qui comprenait des effets de synthéticotions plus sombres et, a affirmé que les données "contient tous les messages entre les utilisateurs et le chatbot de ce site ainsi que tous les liens vers les fichiers téléchargés par les utilisateurs et également les e-mails utilisateur de 30 000. Vous pouvez trouver de nombreuses informations utiles dans les messages tels que les clés API et les informations d'identification et bon nombre des fich

le Acteurs de menace (TAS), qui a posté sous les alias qui comprenait des effets de synthéticotions plus sombres et, a affirmé que les données "contient tous les messages entre les utilisateurs et le chatbot de ce site ainsi que tous les liens vers les fichiers téléchargés par les utilisateurs et également les e-mails utilisateur de 30 000. Vous pouvez trouver de nombreuses informations utiles dans les messages tels que les clés API et les informations d'identification et bon nombre des fich |

Spam Tool Vulnerability Threat | ChatGPT | ★★★ | |

| 2025-02-21 13:08:00 | Cisco Confirms Salt Typhoon Exploited CVE-2018-0171 to Target U.S. Telecom Networks (lien direct) | Cisco has confirmed that a Chinese threat actor known as Salt Typhoon gained access by likely abusing a known security flaw tracked as CVE-2018-0171, and by obtaining legitimate victim login credentials as part of a targeted campaign aimed at major U.S. telecommunications companies.

"The threat actor then demonstrated their ability to persist in target environments across equipment from multiple

Cisco has confirmed that a Chinese threat actor known as Salt Typhoon gained access by likely abusing a known security flaw tracked as CVE-2018-0171, and by obtaining legitimate victim login credentials as part of a targeted campaign aimed at major U.S. telecommunications companies. "The threat actor then demonstrated their ability to persist in target environments across equipment from multiple |

Threat | ★★★ |

To see everything:

Our RSS (filtrered)