What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-10-17 13:00:19 | Recherche de point de contrôle dévoile Q3 2024 Tendances de phishing de la marque: Microsoft reste la marque la plus imitée alors qu'Alibaba et Adobe entrent dans le top 10 Check Point Research Unveils Q3 2024 Brand Phishing Trends: Microsoft Remains Most Imitated Brand as Alibaba and Adobe Enter Top 10 (lien direct) |

> Microsoft est identifié comme la cible principale dans les attaques de phishing, avec des changements significatifs observés dans le classement top 10.Dans le domaine de la cybersécurité, les attaques de phishing sont parmi les menaces les plus répandues, servant souvent de étape initiale pour les campagnes à plus grande échelle au sein des chaînes d'approvisionnement.Check Point Research (RCR), la branche de renseignement des menaces de Check Point & Reg;Software Technologies Ltd., a récemment publié son dernier classement de phishing de marque pour le troisième trimestre de 2024. Ce rapport met en lumière les marques les plus fréquemment imitées par les cybercriminels, dans leurs tentatives de tromperie et de voler des informations personnelles ou des informations d'identification de paiement, mettant l'accent sur les [& # 8230;]

>Microsoft is identified as the primary target in phishing attacks, with significant shifts observed in the Top 10 rankings. In the realm of cyber security, phishing attacks are among the most prevalent threats, often serving as the initial step for larger-scale campaigns within supply chains. Check Point Research (CPR), the Threat Intelligence arm of Check Point® Software Technologies Ltd., has recently released its latest Brand Phishing Ranking for the third quarter of 2024. This report sheds light on the brands most frequently imitated by cyber criminals, in their attempts to deceive and steal personal information or payment credentials, emphasizing the […] |

Threat | ★★ | ||

| 2024-10-17 10:00:00 | Les pièges de l'étalement des nuages et comment les éviter Pitfalls of Cloud Sprawl and How to Avoid Them (lien direct) |

The content of this post is solely the responsibility of the author. LevelBlue does not adopt or endorse any of the views, positions, or information provided by the author in this article. Cloud computing has become a boon to organizations due to its flexibility, scalability, and cost-effectiveness. However, without proper oversight, it evolves into an untidy collection of cloud instances, platforms, and resources cascading through the enterprise environment. While this growth typically aligns with increasing operational needs, it leads to a phenomenon dubbed cloud sprawl, a situation that presents both economic and security risks. In many companies, departments independently deploy cloud services or virtual machines to streamline tasks. Employees can also opt for unauthorized cloud instances (shadow IT) to boost convenience. According to a Netskope research, an eyebrow-raising 97% of cloud applications used in the enterprise are unmanaged and freely adopted by employees and organizational units. This may seem like minor foul play for the sake of higher productivity, but the downside soon becomes evident. IT teams lose visibility over the “snowballing” cloud ecosystem that suddenly lacks centralized control and potentially opens up a Pandora’s box. Walking a Security Tightrope When cloud sprawl takes over, security problems surface. Without unified oversight, applying consistent security measures across the board becomes an arduous task. This lack of control can impact the company’s security in several ways: Data security gaps: Shadow IT, coupled with too many isolated cloud environments, makes it difficult for IT and security teams to keep a record of sensitive data effectively. This leads to potential data leak or loss. IAM challenges: Cloud accounts that are no longer maintained tend to have weak access controls. This condition complicates identity and access management (IAM), making it harder to protect credentials like API keys and tokens. Expanded attack surface: Each unused or poorly managed cloud resource can become a blind spot, making the environment more vulnerable to cyberattacks. Outdated software, misconfigured settings, and unauthorized access points give malefactors more avenues to exploit. Compliance repercussions: When it comes to regulatory compliance, fragmented data across multiple clouds throws a spanner in the works. Standards like GDPR, HIPAA, and PCI DSS require clear control over data integrity and traceability, but when data storage and security practices aren’t unified, demonstrating compliance becomes a tall order. These risks entail operational difficulties as IT teams juggle vulnerability management, access controls, and security monitoring. Letting the situation slide creates loopholes for cyber threats. A centralized cloud management approach ensures that growth doesn’t outpace oversight. Operational and Financial Fallout Cloud sprawl doesn’t just affect security; it also strains budgets and resources. Orphaned or underused cloud instances add to operational costs and make it hard for organizations to track and optimize their cloud spending. The result is an inflated cloud bill, driven by inefficiencies that could otherwise be avoided. The proliferation of duplicate resources and data across platforms drains processing power, slowing down business-critical | Tool Vulnerability Threat Cloud | ★★★ | ||

| 2024-10-17 10:00:00 | Surfshark One : un antivirus complet face à de nouvelles menaces (lien direct) | – Article en partenariat avec Surfshark – Depuis ses débuts en 2018, Surfshark est surtout connu pour son service VPN. Mais au fil des années ils ont développé une suite de sécurité plutôt complète appelée Surfshark One. Cette solution tout-en-un vise à protéger les utilisateurs (oui, toi là qui me lis) contre une tripotée de menaces en ligne. On va examiner de plus près les fonctionnalités de cet outil et sa pertinence face aux nouveaux défis de cybersécurité. | Threat | ★★ | ||

| 2024-10-17 07:31:27 | Le volume de spam politique mobile continue une croissance rapide de la tête des élections américaines de novembre Mobile Political Spam Volume Continues Rapid Growth in the Lead Up to the U.S. November Elections (lien direct) |

Since our July blog, which focused on the increase in mobile political spam volume, unwanted political messaging has continued to grow at a rapid pace. Subscriber reports of these messages increased 67% in September compared with June. We can expect the increases to not only continue, but to accelerate as we approach the November election.

As we previously pointed out, most political messaging comes from political action committees, parties and candidates seeking support and donations. Although for many people these messages are a nuisance, they are not typically abusive or fraudulent. The graphic below shows a recent example of an unwanted political message reported by a subscriber.

Sample of an unwanted political message reported in September 2024.

Reported messages are not always just a nuisance, which is why we recommend that mobile subscribers stay vigilant and skeptical of mobile messaging. Subscriber reports of messages classified as smishing, attempting to steal credentials or other personal information, have steadily increased by 11.6% since the beginning of this year\'s third quarter (July).

Below is an example of a malicious smishing message. The subsequent graph shows the relative increase in reports of abusive or malicious messages since April of this year.

Sample of malicious smishing message reported in September 2024.

Subscriber reports of smishing, from the start the second quarter 2024.

As in the past, we recommend that you continue to be highly suspicious of mobile messages, including political messages. To stay safe, follow these “do\'s and don\'ts.”

Do\'s

Be on the lookout for suspicious mobile messages. Criminals increasingly employ mobile messaging and smishing as an attack vector.

Carefully consider before providing your mobile phone number to an unknown entity.

Whenever you receive a mobile message that contains a URL (web link), including a political message, do not click on the URL. Instead, use your device\'s browser to access the known sender\'s website directly. Or use the brand\'s app, if it\'s installed on your device.

Report unwanted messaging (spam) and smishing to your mobile network operator (service provider) and the Mobile Abuse Visibility Solution run by Proofpoint. To do this, make use of the built-in iOS and Android reporting features by clicking “Report Junk” on iOS or “Report Spam” on Android devices. If this simplified reporting capability is not available, you can forward the unwanted/spam text messages to 7726 which spells “SPAM” on the phone keypad. These reports help the mobile network operator and Proofpoint protect other subscribers from abusive content.

Be careful when downloading and installing software to your mobile device. Make sure to read install prompts closely. And pay close attention to information about the rights and privileges that the app may request.

Don\'ts

Don\'t respond to any unsolicited political, enterprise or commercial messages from any vendor or organization that you don\'t recognize. Doing so often confirms that you\'re a real person.

Don\'t install software on your mobile device from any source other than a certified app store from the vendor or mobile network operator.

Check out the latest threat insight blog posts from Proofpoint.

To learn more about Proofpoint mobile messaging solutions, visit the Cloudmark website.

Since our July blog, which focused on the increase in mobile political spam volume, unwanted political messaging has continued to grow at a rapid pace. Subscriber reports of these messages increased 67% in September compared with June. We can expect the increases to not only continue, but to accelerate as we approach the November election. As we previously pointed out, most political messaging comes from political action committees, parties and candidates seeking support and donations. Although for many people these messages |

Spam Threat Mobile Commercial | ★★★ | ||

| 2024-10-17 06:00:02 | Proofpoint nomme John Abel en tant que directeur de l'information Proofpoint Appoints John Abel as Chief Information Officer (lien direct) |

Nous sommes ravis d'annoncer que John Abel a été nommé SVP et directeur de l'information de Proofpoint \\ (CIO), avec effet immédiat.

John est un leader technologique chevronné et dynamique avec plus de 30 ans d'expérience dans l'industrie informatique et de la sécurité, travaillant dans les sociétés technologiques de Global Fortune 500, gérant des équipes de plus de 300 personnes et supervisant les budgets de plus de 200 millions de dollars.

Ayant dirigé de multiples transformations de la fonction commerciale informatique, John a un excellent historique d'obtention de résultats en développant de solides relations commerciales, en créant des équipes de haute qualité et en fournissant les meilleurs services.Plus récemment, John était SVP et CIO chez Extreme Networks et avant cela, a occupé des postes de senior chez Veritas, Ellie Mae, Hitachi Data Systems (HDS) et Symantec Corporation.& nbsp;

Dans son nouveau rôle, John sera responsable de l'alignement des technologies de l'information, de la sécurité mondiale de l'information et des initiatives de transformation numérique avec la stratégie de l'entreprise et les objectifs commerciaux.En tant que CIO orienté vers les entreprises, il sera une voix importante du client pour les équipes de produits de Proofpoint \\.

Commentant sa nomination, John a déclaré: «Le point de preuve est fiable par certaines des principales organisations du monde et est à la pointe de l'innovation de la cybersécurité.Je crois que son approche centrée sur l'homme et ses informations inégalées sur le paysage des menaces le distinguent de la compétition.Je suis ravi de rejoindre une entreprise aussi dynamique et transformatrice et j'ai hâte de s'appuyer sur le travail exceptionnel en cours pour faire avancer la façon dont Proof Point aide les organisations à leur voyage pour protéger leur peuple et défendre leurs données. »

RÁ Mi Thomas, directeur financier de Proofpoint, a ajouté: «Alors que Proofpoint continue d'innover à Pace, nous sommes ravis d'accueillir John dans l'entreprise pour diriger les initiatives de transformation numérique visant à accélérer la croissance et l'agilité de l'entreprise.La richesse de John \\ de précieuse expertise dans la mise à l'échelle des entreprises technologiques traditionnelles et basées sur le cloud, ainsi que son vaste réseau au sein de la communauté du CIOLes principales organisations du monde. »& nbsp; & nbsp;

We are delighted to announce that John Abel has been appointed as Proofpoint\'s SVP and Chief Information Officer (CIO), effective immediately. John is a seasoned and dynamic technology leader with over 30 years of experience in the IT and security industry, working at global Fortune 500 technology companies, managing teams of over 300 people and overseeing budgets of over $200M. Having led multiple transformations of the IT business function, John has an excellent track record of achieving results by developing strong business relationships, building high-quality teams, and providing best-in-class services. Most recently, John was SVP and CIO at Extreme Networks and prior to that, held senior roles at Veritas, Ellie Mae, Hitachi Data Systems (HDS) and Symantec Corporation. In his new role, John will be responsible for aligning Proofpoint\'s information technology, global information security, and digital transformation initiatives with the company strategy and business goals. As a business-facing CIO, he will be an important voice of the customer for Proofpoint\'s product teams. Commenting on his appointment, John said: “Proofpoint is trusted by some of the world\'s leading organizations and is at the forefront of cybersecurity innovation. I believe its human-centric approach and unparalleled insights into the threat landscape set it apart from the competition. I am thrilled to join such a dynamic, transformative company and I look forward to building on the exceptional work underway to advance how Proofpoint helps organizations on their jo |

Threat | ★★ | ||

| 2024-10-17 06:00:00 | Iran\\'s APT34 Abuses MS Exchange to Spy on Gulf Gov\\'ts (lien direct) | Un groupe de menaces aligné MOIS a utilisé des serveurs Microsoft Exchange pour exfiltrer les données sensibles des agences gouvernementales de l'État du Golfe.

A MOIS-aligned threat group has been using Microsoft Exchange servers to exfiltrate sensitive data from Gulf-state government agencies. |

Threat | APT 34 | ★★ | |

| 2024-10-17 00:00:00 | 12 Mesures de réponse aux incidents que votre entreprise devrait suivre 12 incident response metrics your business should be tracking (lien direct) |

S'il y a une vulnérabilité dans vos systèmes que les cybercriminels pourraient exploiter, vous voudrez en savoir plus.La collaboration avec des personnes extérieures à votre organisation pour vous alerter de ces problèmes peut être extrêmement puissante car elle permet à votre entreprise de découvrir des vulnérabilités avant les pirates malveillants.Cette approche, connue sous le nom de divulgation de vulnérabilité, nécessite des rapports clairs C…

If there\'s a vulnerability in your systems that cybercriminals could exploit, you\'ll want to know about it. Collaborating with people outside your organization to alert you to these issues can be extremely powerful because it allows your business to discover vulnerabilities before malicious hackers do. This approach, known as vulnerability disclosure, requires clear reporting c… |

Vulnerability Threat | ★★★ | ||

| 2024-10-16 23:57:14 | Hacker prétendument derrière les attaques contre le FBI, Airbus, les données publiques nationales arrêtées au Brésil Hacker allegedly behind attacks on FBI, Airbus, National Public Data arrested in Brazil (lien direct) |

La police n'a pas nommé le suspect, mais un acteur de menace connu sous le nom de USDOD s'est vanté depuis longtemps d'être derrière les attaques qui ont été soulignées par les forces de l'ordre brésilienes à la suite de l'arrestation.

Police did not name the suspect, but a threat actor known as USDoD has long boasted of being behind the attacks that were highlighted by Brazilian law enforcement following the arrest. |

Threat Legislation | ★★★ | ||

| 2024-10-16 21:51:00 | Les pirates abusent de l'outil d'Edsilencer pour contourner la sécurité et masquer l'activité malveillante Hackers Abuse EDRSilencer Tool to Bypass Security and Hide Malicious Activity (lien direct) |

Les acteurs de la menace tentent de maltraiter l'outil d'Edrsilencer open source dans le cadre des efforts pour afficher les solutions de détection et de réponse (EDR) (EDR) et masquer l'activité malveillante.

Trend Micro a déclaré avoir détecté "des acteurs de la menace tentant d'intégrer Edsilencer dans leurs attaques, le réutilisant comme moyen d'éviter de détection".

Edsilencer, inspiré par l'outil Nighthawk Fireblock de MDSEC, est

Threat actors are attempting to abuse the open-source EDRSilencer tool as part of efforts to tamper endpoint detection and response (EDR) solutions and hide malicious activity. Trend Micro said it detected "threat actors attempting to integrate EDRSilencer in their attacks, repurposing it as a means of evading detection." EDRSilencer, inspired by the NightHawk FireBlock tool from MDSec, is |

Tool Threat | ★★★ | ||

| 2024-10-16 21:45:40 | Les chercheurs chinois tapent quantum pour casser le cryptage Chinese Researchers Tap Quantum to Break Encryption (lien direct) |

Mais le moment où les ordinateurs quantiques représentent une menace tangible pour le cryptage moderne est probablement encore dans plusieurs années.

But the time when quantum computers pose a tangible threat to modern encryption is likely still several years away. |

Threat | ★★★ | ||

| 2024-10-16 20:34:29 | (Déjà vu) Distribution du voleur de Meduza via Telegram, prétendument au nom de la réserve + soutien technique Distribution of Meduza Stealer via Telegram, allegedly on behalf of Reserve+ technical support (lien direct) |

## Snapshot The Computer Emergency Response Team of Ukraine (CERT-UA) reported the distribution of malicious messages through the Telegram account @reserveplusbot, which was previously associated with the Reserve+ technical support. These messages urged recipients to install "special software" and included a ZIP file that ultimately delivered the Meduza Stealer malware. ## Description The ZIP archive contained an executable that downloaded additional malware designed to steal various document types (.txt, .doc, .pdf, etc.) before deleting itself. To evade detection, the malware added its directory to Microsoft Defender\'s exclusion list using a PowerShell command (example: \'Add-MpPreference -ExclusionPath "%USERPROFILE%\yqpedcpefpenrwim"\'). ## Microsoft Analysis and Additional OSINT Context The [Meduza Stealer](https://www.silentpush.com/blog/meduza-stealer/), first sold on a Russian-speaking dark web forum in June 2023, is a lightweight C++ malware known for its adaptability and competitive pricing. It targets Windows systems, stealing sensitive information like cookies, login credentials, and data from browser extensions, including password managers and cryptocurrency wallets. Meduza terminates itself if it detects the host machine is in specific countries, including Russia and many former Soviet republics, but otherwise connects to a command-and-control server for data exfiltration. Its advanced evasion techniques allow it to bypass most popular antivirus software, making it difficult to detect through both static and dynamic analysis. Meduza\'s operators use Telegram to communicate malware updates to their user base. Read more [here](https://sip.security.microsoft.com/intel-explorer/articles/1bdfb795) about CERT-UA warning about recent cybercriminal activity using Meduza Stealer. ## Recommendations Microsoft recommends the following mitigations to reduce the impact of the threat of information stealers. - Check your Office 365 email filtering settings to ensure you block spoofed emails, spam, and emails with malware. Use [Microsoft Defender for Office 365](https://learn.microsoft.com/microsoft-365/security/office-365-security/defender-for-office-365?ocid=magicti_ta_learndoc) for enhanced phishing protection and coverage against new threats and polymorphic variants. Configure Microsoft Defender for Office 365 to [recheck links on click](https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-links-about?ocid=magicti_ta_learndoc) and [delete sent mail](https://learn.microsoft.com/microsoft-365/security/office-365-security/zero-hour-auto-purge?ocid=magicti_ta_learndoc) in response to newly acquired threat intelligence. Turn on [safe attachments policies](https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-attachments-policies-configure?ocid=magicti_ta_learndoc) to check attachments to inbound email. - Encourage users to use Microsoft Edge and other web browsers that support [SmartScreen](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/web-protection-overview?ocid=magicti_ta_learndoc), which identifies and blocks malicious websites, including phishing sites, scam sites, and sites that host malware. - Turn on [cloud-delivered protection](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/configure-block-at-first-sight-microsoft-defender-antivirus?ocid=magicti_ta_learndoc) in Microsoft Defender Antivirus, or the equivalent for your antivirus product, to cover rapidly evolving attacker tools and techniques. Cloud-based machine learning protections block a majority of new and unknown variants. - Enforce MFA on all accounts, remove users excluded from MFA, and strictly [require MFA](https://learn.microsoft.com/azure/active-directory/identity-protection/howto-identity-protection-configure-mfa-policy?ocid=magicti_ta_learndoc) from all devices, in all locations, at all times. - Enable passwordless authentication methods (for example, Windows Hello, FIDO keys, or Mic | Ransomware Spam Malware Tool Threat Technical | ★★★ | ||

| 2024-10-16 19:58:18 | Fake LockBit, Real Damage: Ransomware Samples Abuse AWS S3 to Steal Data (lien direct) | ## Instantané Les chercheurs de Trendmicro ont identifié une campagne de ransomwares de Golang qui exploite la fonction d'accélération de transfert d'Amazon S3 \\ pour exfiltrer les données des systèmes des victimes.Le ransomware, qui cible les environnements Windows et MacOS, est déguisé en ransomware de verrouillage notoire pour exercer une pression supplémentaire sur les victimes. ## Description Les échantillons de ransomware contiennent des informations d'identification AWS à code dur.Ces informations d'identification ont été utilisées pour créer des seaux S3 contrôlés par l'attaquant où les données volées ont été téléchargées.Les informations d'identification ont également servi d'indicateurs de compromis (CIO) et ont conduit à la suspension des comptes AWS associés. Le ransomware fonctionne en générant une clé maître aléatoire, en le cryptant avec une clé publique RSA codée en dur, puis en utilisant la clé maître chiffrée pour crypter les fichiers ciblés.Il évite le cryptage des fichiers dans les dossiers d'exclusion et télécharge uniquement des fichiers inférieurs à 100 MIB pour économiser sur les coûts AWS.Le ransomware utilise l'algorithme de cryptage AES-CTR avec un hachage MD5 du nom de fichier concaténé avec la clé principale comme mot de passe. Après le cryptage, les fichiers sont renommés avec une extension ".abcd".Le ransomware modifie également le papier peint de l'appareil en images associées à Lockbit, en erreur les victimes en croyant que Lockbit est responsable de l'attaque.Le fichier readme.txt de Ransomware \\ contient la clé maître cryptée et les informations système, qui ne pouvaient être décryptées qu'avec la clé privée du développeur Ransomware \\.La campagne démontre l'utilisation croissante des services cloud par les attaquants pour faciliter leurs activités malveillantes et l'importance de surveiller les ressources cloud pour les menaces potentielles. ## Recommandations Microsoft recommande les atténuations suivantes pour réduire l'impact de cette menace. - Allumez [Protection en cloud-élivé] (https://learn.microsoft.com/en-us/defender-endpoint/configure-lock-at-first-sight-microsoft-defender-antivirus?ocid=Magicti_ta_learndoc) dans MicrosoftDéfenseur Antivirus ou l'équivalent pour que votre produit antivirus couvre rapidement les outils et techniques d'attaquant en évolution.Les protections d'apprentissage automatique basées sur le cloud bloquent une énorme majorité de variantes nouvelles et inconnues. - Allumez [Protection Tamper] (https://learn.microsoft.com/en-us/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection?ocid=Magicti_ta_learndoc) Fonctionnalités pour empêcher les attaquantsde l'arrêt des services de sécurité. - Exécutez [Détection et réponse de point de terminaison (EDR) en mode bloc] (https://learn.microsoft.com/en-us/defender-endpoint/edr-in-lock-mode?ocid=Magicti_TA_LearnDoc), de sorte que le défenseur pourLe point de terminaison peut bloquer les artefacts malveillants, même lorsque votre antivirus non microsoft ne détecte pas la menace ou lorsque Microsoft Defender Antivirus fonctionne en mode passif.EDR en mode bloc fonctionne dans les coulisses pour corriger les artefacts malveillants détectés après la lutte. - Enable [investigation and remediation](https://learn.microsoft.com/en-us/defender-endpoint/automated-investigations?ocid=magicti_ta_learndoc) in full automated mode to allow Defender for Endpoint to take immediate action on alerts toRésoudre les violations, réduisant considérablement le volume d'alerte. - Les clients de Microsoft Defender peuvent activer [Règles de réduction de la surface d'attaque] (https://learn.microsoft.com/en-us/defender-endpoint/attack-surface-reduction?ocid=Magicti_TA_LearnDoc) pour empêcher les techniques d'attaque courantes utilisées dans Ransomwareattaques.Les règles de réduction de la surface d'attaque sont des paramètres de balayage qui sont efficace | Ransomware Malware Tool Threat Cloud | ★★★ | ||

| 2024-10-16 19:48:23 | Les mauvais acteurs manipulent des outils en équipe rouge pour échapper à la détection Bad Actors Manipulate Red-Team Tools to Evade Detection (lien direct) |

En utilisant EDRSILENCER, les acteurs de la menace peuvent empêcher les alertes de sécurité et les rapports générés.

By using EDRSilencer, threat actors are able to prevent security alerts and reports getting generated. |

Tool Threat | ★★★ | ||

| 2024-10-16 19:15:03 | Une mise à jour sur la perturbation des utilisations trompeuses de l'IA An update on disrupting deceptive uses of AI (lien direct) |

## Instantané OpenAI a identifié et perturbé plus de 20 cas où ses modèles d'IA ont été utilisés par des acteurs malveillants pour diverses opérations de cyber, notamment le développement de logiciels malveillants, les réseaux de désinformation, l'évasion de détection et les attaques de phishing de lance. ## Description Dans son rapport nouvellement publié, OpenAI met en évidence les tendances des activités des acteurs de la menace, notant qu'ils tirent parti de l'IA lors d'une phase intermédiaire spécifique acquérant des outils de base mais avant de déployer des produits finis.Le rapport révèle également que si ces acteurs expérimentent activement des modèles d'IA, ils n'ont pas encore atteint des percées importantes dans la création de logiciels malveillants considérablement nouveaux ou de construire un public viral.De plus, le rapport souligne que les entreprises d'IA elles-mêmes deviennent des objectifs d'activité malveillante. OpenAI a identifié et perturbé quatre réseaux distincts impliqués dans la production de contenu lié aux élections.Il s'agit notamment d'une opération d'influence iranienne secrète (IO) responsable de la création d'une variété de matériaux, tels que des articles à long terme sur les élections américaines, ainsi que des utilisateurs rwandais de CHATGPT générant du contenu lié aux élections pour le Rwanda, qui a ensuite été publié par des comptesSur X. Selon Openai, la capacité de ces campagnes à avoir un impact significatif et à atteindre un grand public en ligne était limitée. OpenAI a également publié des études de cas sur plusieurs cyber-acteurs utilisant des modèles d'IA.Il s'agit notamment de Storm-0817, qui a utilisé l'IA pour le débogage du code, et SweetSpecter, qui a exploité les services d'Openai \\ pour la reconnaissance, la recherche sur la vulnérabilité, le soutien des scripts, l'évasion de détection d'anomalie et le développement.De plus, [cyberav3ngers] (https://www.microsoft.com/en-us/security/blog/2024/05/30/exposed-and-vulnerable-recent-attacks-highlight-critical-need-to-protect-Internet-OT-Devices /? MSOCKID = 11175395187C6B993D06473919876A3B) a mené des recherches sur des contrôleurs logiques programmables, tandis que les IOS se sont dirigés par des acteurs de Russie, des États-Unis, de l'Iran et de Rwanda, entre autres. ## Analyse Microsoft et contexte OSINT supplémentaire Plus tôt cette année, Microsoft, en collaboration avec OpenAI, [a publié un rapport] (https://www.microsoft.com/en-us/security/blog/2024/02/14/staying-ahead-of-thereat-acteurs-dans l'âge d'ai /) détaillant les menaces émergentes à l'ère de l'IA, en se concentrant sur l'activité identifiée associée à des acteurs de menace connus, y compris les injections rapides, l'utilisation abusive de modèles de gros langues (LLM) et la fraude.Bien que différents acteurs de menace \\ 'et la complexité varient, ils ont des tâches communes à effectuer au cours du ciblage et des attaques.Il s'agit notamment de la reconnaissance, telles que l'apprentissage des victimes potentielles \\ 'industries, des lieux et des relations;Aide au codage, notamment en améliorant des choses comme les scripts logiciels et le développement de logiciels malveillants;et l'aide à l'apprentissage et à l'utilisation de la langue maternelle.Les acteurs Microsoft suit comme [Forest Blizzard] (https: // security.microsoft.com/intel-profiles/dd75f93b2a771c9510dceec817b9d34d868c2d1353d08c8c1647de067270fdf8), [emerald. FB337DC703EE4ED596D8AE16F942F442B895752AD9F41DD58E), [Crimson Sandstorm] (https://security.microsoft.com/Intel-Profiles / 34E4ACFE2868D450AC93C5C3E6D2DF021E2801BDB3700DD8F172D602DF6DA046), [Charcoal Tyhpoon] (https://security.microsoft.com/intel-profiles/aabd105e7b5d4d4d.10e.1 BD49A6D3DB3D52D0495410EFD39D506AAD9A4) et [Salmon Typhoon] (https://security.microsoft.com 1C08B4B6) étaient oBServed menant cette activité. Le Centre d'analyse des menaces de Microsoft (MTAC) a suivi les acteurs de la menace \ | Malware Tool Vulnerability Threat Studies | ChatGPT | ★★ | |

| 2024-10-16 19:14:31 | Expanding the Investigation: Deep Dive into Latest TrickMo Samples (lien direct) | #### Géolocations ciblées - Canada - Émirats arabes unis - t & uuml; rkiye - Allemagne ## Instantané Bien que TrickMo soit actif depuis au moins septembre 2019, les chercheurs de Zimperium ont identifié 40 nouvelles variantes de la banque de Troie d'Android. ## Description Les principales fonctionnalités des nouvelles variantes incluent l'interception de mot de passe ponctuelle (OTP), l'enregistrement d'écran et le keylogging, les capacités de télécommande, les abus de services d'accessibilité, l'octroi automatique d'autorisation et les écrans de superposition.Ces fonctionnalités permettent aux attaquants de voler des informations sensibles et de faciliter l'accès non autorisé aux comptes bancaires, provoquant potentiellement des pertes financières importantes. De plus, certaines variantes TrickMO possèdent la capacité de déterminer le modèle ou la broche de déverrouillage de l'appareil, permettant aux attaquants d'accéder à l'appareil lorsqu'ils sont verrouillés.Afin de capturer cela, le logiciel malveillant présente une page HTML affichée en écran complet, imitant l'écran de déverrouillage de l'appareil.Lorsque le modèle PIN ou déverrouillage est entré, il est transmis à un script PHP avec l'ID Android.permettant à l'attaquant de relier le modèle PIN ou déverrouiller à un appareil spécifique. L'enquête de Zimperium \\ a révélé 13 000 adresses IP uniques, permettant aux chercheurs de localiser les régions affectées par les variantes TrickMO.Alors que les utilisateurs d'au moins 14 pays ont été touchés, ceux du Canada, des Émirats arabes unis, de la Turquie et de l'Allemagne ont été les plus importants. Les chercheurs de Zimperium ont découvert des millions d'enregistrements dans les serveurs Trickmo C2, présentant la large portée de l'activité du malware.Ils ont notamment trouvé non seulement des informations bancaires, mais également des informations d'identification utilisées pour accéder aux ressources des entreprises, telles que les réseaux privés virtuels (VPN) et les sites Web internes.Cette découverte met en évidence l'importance cruciale de sécuriser les appareils mobiles personnels, non seulement pour les individus mais aussi pour protéger les entreprises contre les cyber-menaces potentielles. ## Analyse Microsoft et contexte OSINT supplémentaire Les entreprises doivent être vigilantes sur les logiciels malveillants mobiles qui ont un impact sur les utilisateurs individuels, car les effets peuvent s'étendre bien au-delà des appareils personnels.Dans un environnement numérique de plus en plus interconnecté, les employés utilisent souvent leurs appareils mobiles pour les tâches personnelles et professionnelles.En conséquence, les logiciels malveillants sur un appareil individuel peuvent accorder aux attaquants l'accès aux informations sensibles des entreprises, y compris les e-mails, les fichiers et les communications, en particulier dans les environnements de votre propre appareil (BYOD) où les appareils personnels accèdent aux systèmes commerciaux sans surveillance stricte. Les logiciels malveillants mobiles servent également de passerelle à des menaces plus sophistiquées.Les attaquants peuvent utiliser des appareils compromis comme points d'entrée pour augmenter les privilèges ou lancer des campagnes de phishing ciblant les autres employés.Une fois à l'intérieur du réseau, les attaquants peuvent introduire des logiciels malveillants plus dangereux, tels que les ransomwares, provoquant des violations de données, des pertes financières ou des perturbations opérationnelles. La capacité des logiciels malveillants à échapper à la détection, en particulier lorsque l'on tire parti des services cloud de confiance pour C&C, rend encore plus difficile pour les entreprises de détecter et d'atténuer ces menaces.Le risque est aggravé par le fait que de nombreux outils de sécurité traditionnels sont souvent inadéquats dans l'identific | Ransomware Malware Tool Threat Mobile Cloud | ★★ | ||

| 2024-10-16 16:20:00 | Scarcruft nord-coréen exploite Windows Zero-Day pour répandre le malware Rokrat North Korean ScarCruft Exploits Windows Zero-Day to Spread RokRAT Malware (lien direct) |

L'acteur de menace nord-coréen connue sous le nom de Scarcruft a été lié à l'exploitation zéro-jour d'un défaut de sécurité désormais réglé dans Windows pour infecter les appareils avec des logiciels malveillants connus sous le nom de Rokrat.

La vulnérabilité en question est CVE-2024-38178 (score CVSS: 7.5), un bogue de corruption de mémoire dans le moteur de script qui pourrait entraîner l'exécution du code distant lors de l'utilisation du navigateur Edge en mode Explorer Internet.

The North Korean threat actor known as ScarCruft has been linked to the zero-day exploitation of a now-patched security flaw in Windows to infect devices with malware known as RokRAT. The vulnerability in question is CVE-2024-38178 (CVSS score: 7.5), a memory corruption bug in the Scripting Engine that could result in remote code execution when using the Edge browser in Internet Explorer Mode. |

Malware Vulnerability Threat | APT 37 | ★★ | |

| 2024-10-16 14:58:00 | 5 Techniques pour collecter l'intelligence cyber-menace 5 Techniques for Collecting Cyber Threat Intelligence (lien direct) |

Pour défendre votre organisation contre les cyber-menaces, vous avez besoin d'une image claire du paysage actuel des menaces.Cela signifie développer constamment vos connaissances sur les menaces nouvelles et en cours.

Il existe de nombreuses techniques que les analystes peuvent utiliser pour collecter une intelligence cruciale de cyber-menaces.Laissez \\ en considérer cinq qui peuvent considérablement améliorer vos enquêtes sur les menaces.

PivoterС2 iP Adresses pour identifier les logiciels malveillants

To defend your organization against cyber threats, you need a clear picture of the current threat landscape. This means constantly expanding your knowledge about new and ongoing threats. There are many techniques analysts can use to collect crucial cyber threat intelligence. Let\'s consider five that can greatly improve your threat investigations. Pivoting on С2 IP addresses to pinpoint malware |

Malware Threat | ★★★ | ||

| 2024-10-16 14:35:47 | Rapport cybersécurité WatchGuard : les cybercriminels tentent de transformer les blockchains en hébergeurs de contenus malveillants (lien direct) | Rapport cybersécurité WatchGuard : les cybercriminels tentent de transformer les blockchains en hébergeurs de contenus malveillants Le dernier rapport du Threat Lab WatchGuard indique également une recrudescence des infostealers et botnets ainsi qu'une augmentation du volume des attaques de malwares évasifs. - Malwares | Threat | ★★ | ||

| 2024-10-16 14:00:59 | Genai en cybersécurité - menaces et défenses GenAI in Cybersecurity - Threats and Defenses (lien direct) |

> La frontière de l'unité 42: Préparez-vous aux émergents des risques d'IA explique comment l'IA génératrice (Genai) remodèle le paysage de la cybersécurité.

>The Unit 42 Threat Frontier: Prepare for Emerging AI Risks report explains how generative AI (GenAI) is reshaping the cybersecurity landscape. |

Threat | ★★ | ||

| 2024-10-16 13:00:17 | Comment sécuriser vos données SaaS? How to secure your SaaS data? (lien direct) |

> Risques de la chaîne d'approvisionnement SaaS: La plus grande menace pour vos données sur les attaques de la chaîne d'approvisionnement SaaS présente le plus grand risque pour vos données.Les attaquants exploitent les vulnérabilités dans les applications SaaS, qui servent de points d'entrée dans votre entreprise.Cela peut être quelque chose d'aussi basique que les jetons API périmés ou les comptes d'utilisateurs.Shadow C'est aussi une préoccupation majeure.Selon Check Point, en moyenne, les équipes informatiques ne sont conscientes que de 20% des applications SaaS utilisées au sein de leur organisation.Cette visibilité limitée peut conduire à l'exposition de données sensibles et dégénérer en une violation de SAAS complète.ZTAA ne suffit pas pour sécuriser [& # 8230;]

>SaaS Supply Chain Risks: Biggest Threat to Your Data SaaS supply chain attacks pose the greatest risk to your data. Attackers exploit vulnerabilities in SaaS applications, which serve as entry points into your enterprise. This might be something as basic as stale API tokens or user accounts. Shadow IT is also a major concern. According to Check Point, on average, IT teams are only aware of 20% of the SaaS applications being used within their organization. This limited visibility can lead to the exposure of sensitive data and escalate into a full SaaS breach. ZTAA is Not Enough to Secure […] |

Vulnerability Threat Cloud | ★★ | ||

| 2024-10-16 09:59:12 | Les publicités malveillantes ont exploité Internet Explorer Zero Day pour laisser tomber les logiciels malveillants Malicious ads exploited Internet Explorer zero day to drop malware (lien direct) |

Le groupe de piratage nord-coréen Scarcruft a lancé une attaque à grande échelle en mai qui a exploité un défaut zéro-jour Internet Explorer pour infecter les cibles avec les logiciels malveillants Rokrat et les données exfiltrates.[...]

The North Korean hacking group ScarCruft launched a large-scale attack in May that leveraged an Internet Explorer zero-day flaw to infect targets with the RokRAT malware and exfiltrate data. [...] |

Malware Vulnerability Threat | APT 37 | ★★ | |

| 2024-10-16 09:31:43 | Gandi lance son nouveau pack DNS Security + Gandi launches its new DNS Security+ Pack (lien direct) |

Gandi lance son nouveau DNS Security + Pack

Protection accrue contre les menaces qui exploitent les vulnérabilités DNS pour une sécurité accrue.

-

Revues de produits

Gandi launches its new DNS Security+ Pack Enhanced protection against threats that exploit DNS vulnerabilities for increased security. - Product Reviews |

Vulnerability Threat | ★★★ | ||

| 2024-10-16 09:15:00 | Les experts jouent l'importance du «piratage» quantique chinois Experts Play Down Significance of Chinese Quantum “Hack” (lien direct) |

Digicert dit que la menace de crypto imminente de l'informatique quantique a été trop médiatisée

DigiCert says imminent crypto threat from quantum computing has been over-hyped |

Threat | ★★★ | ||

| 2024-10-16 05:25:25 | Nouvel outil d'acteur de menace EDRSILENCER réutilisé pour une utilisation malveillante New Threat Actor Tool EDRSilencer Repurposed for Malicious Use (lien direct) |

L'équipe de chasse aux micro-menaces tendance a identifié une nouvelle tendance alarmante dans les cyberattaques: les malfaiteurs adoptent Edrsilencer, un outil d'équipe rouge conçu pour interférer avec les systèmes de détection et de réponse (EDR) (EDR).Développé à l'origine comme un outil pour les professionnels de la sécurité, Ersilencer a été réutilisé par des acteurs malveillants pour bloquer les communications EDR, les aidant à glisser [...]

The Trend Micro Threat Hunting Team has identified an alarming new trend in cyber attacks: malefactors are adopting EDRSilencer, a red team tool designed to interfere with endpoint detection and response (EDR) systems. Originally developed as a tool for security professionals, EDRSilencer has been repurposed by malicious actors to block EDR communications, helping them slip [...] |

Tool Threat Prediction | ★★★ | ||

| 2024-10-16 05:05:03 | Les chercheurs chinois utilisent un ordinateur quantique pour pirater un chiffrement sécurisé Chinese Researchers Use Quantum Computer to Hack Secure Encryption (lien direct) |

Dans une avancement potentiellement préoccupant pour la cybersécurité mondiale, les chercheurs chinois ont introduit une technique en tirant parti des systèmes de recuit quantique de D-Wave \\ pour violer le cryptage traditionnel, ce qui peut accélérer le calendrier lorsque les ordinateurs quantiques pourraient constituer une véritable menace pour les systèmes cryptographiques largement utilisés.Publié sous le titre «Algorithme d'attaque cryptographique de clés publiques de recuit quantique basé sur [...]

In a potentially concerning advancement for global cybersecurity, Chinese researchers have introduced a technique leveraging D-Wave\'s quantum annealing systems to breach traditional encryption, which may hasten the timeline for when quantum computers could pose a genuine threat to widely used cryptographic systems. Published under the title “Quantum Annealing Public Key Cryptographic Attack Algorithm Based on [...] |

Hack Threat | ★★★ | ||

| 2024-10-16 03:30:59 | L'importance des solutions de cybersécurité en couches The Importance of Layered Cybersecurity Solutions (lien direct) |

La menace des cyberattaques est à un niveau record.En fait, la recherche montre que les coûts mondiaux de la cybercriminalité devraient atteindre 10,5 billions de dollars par an d'ici 2025. Les cybercriminels menacent tous, car 43% des cyberattaques ciblent les petites entreprises.L'essor de ces menaces souligne l'importance d'une stratégie de cyber-défense robuste, et un moyen clé de le faire est par le biais de solutions de cybersécurité en couches.Une stratégie multicouche aide les entreprises à mieux protéger, identifier et atténuer le nombre croissant d'attaques dans le monde numérique d'aujourd'hui.Cet article expliquera le principe de la couche ...

The threat of cyberattacks is at an all-time high. In fact, research shows that worldwide cybercrime costs are anticipated to reach $10.5 trillion annually by 2025. Cybercriminals threaten all, as 43% of cyberattacks target small enterprises. The rise of these threats underscores the importance of a robust cyber defense strategy, and one key way to do that is through layered cybersecurity solutions. A multi-layered strategy helps businesses better protect against, identify, and mitigate the growing number of attacks in today\'s digital world. This article will explain the principle of layered... |

Threat | ★★★ | ||

| 2024-10-15 22:05:43 | CoreWarrior Malware attaquant les machines Windows à partir de dizaines d'adresse IP CoreWarrior Malware Attacking Windows Machines From Dozens Of IP Address (lien direct) |

## Instantané

Les logiciels malveillants de CoreWarrior ont été identifiés comme une menace importante pour les machines Windows, se propageant en créant de nombreuses copies et en se connectant à une variété d'adresses IP.Il établit des connexions de porte dérobée et surveille l'activité des utilisateurs via des crochets d'éléments d'interface utilisateur Windows, ce qui peut entraîner un compromis système et un vol de données.

## Description

Le logiciel malveillant est un exécutable emballé UPX conçu pour contrecarrer les déballages standard.Lors de l'exécution, il génère une copie temporaire avec un nom aléatoire pour envoyer des données à un serveur distant via la publication HTTP, et après chaque transmission réussie, la copie d'origine est supprimée, et une nouvelle est créée, avec plus d'une centaine d'exemplaires observés comme étantcréé et supprimé en dix minutes.Le malware installe les auditeurs sur des ports spécifiques et utilise des techniques d'anti-analyse, telles que l'utilisation de RDTSC pour détecter le débogage et la sortie si les temps dépassent un seuil.Il utilise également des minuteries de sommeil randomisées pour échapper à la détection et peut identifier les environnements VM en recherchant des chaînes liées aux conteneurs HYPERV.CoreWarrior utilise potentiellement les protocoles FTP, SMTP et POP3 pour l'exfiltration des données, ce qui peut entraîner un transfert de données non autorisé, une transmission de données secrètes et une exposition d'informations sensibles.

## Recommandations

Microsoft recommande les atténuations suivantes pour réduire l'impact de cette menace.

- Allumez [Protection en cloud-élivé] (https://learn.microsoft.com/en-us/defender-endpoint/configure-lock-at-first-sight-microsoft-defender-antivirus?ocid=Magicti_ta_learndoc) dans MicrosoftDéfenseur Antivirus ou l'équivalent pour que votre produit antivirus couvre rapidement les outils et techniques d'attaquant en évolution.Les protections d'apprentissage automatique basées sur le cloud bloquent une énorme majorité de variantes nouvelles et inconnues.

- Allumez [Protection Tamper] (https://learn.microsoft.com/en-us/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection?ocid=Magicti_ta_learndoc) Fonctionnalités pour empêcher les attaquantsde l'arrêt des services de sécurité.

## références

[CoreWarrior Malware attaquant les machines Windows à partir de dizaines d'adresses IP] (https://gbhackers.com / corewarrior-malware-alert /).GBHACKERS (consulté en 2024-10-14)

[Corewarrior Spandener MALWARE SUGET] (https://blog.sonicwall.com/en-us/2024/10/corewarrior-spreader-malware-surge/).Sonic Wall (consulté en 2024-10-14)

## Copyright

**&copie;Microsoft 2024 **.Tous droits réservés.Reproductionou la distribution du contenu de ce site, ou de toute partie de celle-ci, sans l'autorisation écrite de Microsoft est interdite.

## Snapshot CoreWarrior malware has been identified as a significant threat to Windows machines, spreading by creating numerous copies and connecting to a variety of IP addresses. It establishes backdoor connections and monitors user activity through Windows UI element hooks, which can lead to system compromise and data theft. ## Description The malware is a UPX-packed executable designed to thwart standard unpackers. Upon execution, it generates a temporary copy with a random name to send data to a remote server via HTTP POST, and after each successful transmission, the original copy is deleted, and a new one is created, with over a hundred copies observed to be created and deleted within ten minutes. The malware sets up listeners on specific ports and employs anti-analysis techniques, such as using rdtsc to detect debugging and exiting if the times exceed a threshold. It also uses randomized sleep timers to evade detection and can identify VM environments by searching for strings related to HyperV containers. CoreWarrior pote |

Malware Tool Threat | ★★★ | ||

| 2024-10-15 21:17:00 | Trickmo Banking Trojan peut désormais capturer des broches Android et déverrouiller les modèles TrickMo Banking Trojan Can Now Capture Android PINs and Unlock Patterns (lien direct) |

De nouvelles variantes d'un cheval de Troie bancaire Android appelé Trickmo ont été trouvées pour héberger des fonctionnalités sans papiers auparavant pour voler un modèle ou une broche de déverrouillage d'un appareil.

"Ce nouvel ajout permet à l'acteur de menace de fonctionner sur l'appareil même s'il est verrouillé", a déclaré le chercheur de la sécurité de Zimperium, Aazim Yaswant, dans une analyse publiée la semaine dernière.

Premièrement repéré dans la nature en 2019, TrickMo est ainsi nommé pour

New variants of an Android banking trojan called TrickMo have been found to harbor previously undocumented features to steal a device\'s unlock pattern or PIN. "This new addition enables the threat actor to operate on the device even while it is locked," Zimperium security researcher Aazim Yaswant said in an analysis published last week. First spotted in the wild in 2019, TrickMo is so named for |

Threat Mobile | ★★★ | ||

| 2024-10-15 21:16:48 | Les acteurs nord-coréens ciblent les demandeurs d'emploi technologiques avec des logiciels malveillants multiplateformes North Korean Actors Target Tech Job Seekers with Cross-Platform Malware (lien direct) |

## Snapshot Researchers at Unit 42 have observed additional online activity by Democratic People\'s Republic of Korea (DPRK) threat actors, activity Unit 42 dubbed CL-STA-240 Contagious Interview, targeting individuals seeking tech industry jobs on platforms like LinkedIn. The threat actors pose as fake recruiters and use social engineering tactics to convince job seekers to download malware disguised as legitimate video call applications such as MiroTalk and FreeConference, delivering updated versions of BeaverTail and InvisibleFerret malware. ## Description Unit 42 initially published the [Contagious Interview campaign](https://unit42.paloaltonetworks.com/two-campaigns-by-north-korea-bad-actors-target-job-hunters/) in November 2023. Since then, more fake recruiters have been reported and the malware has been observed with updated code. Specifically, the BeaverTail malware has been recompiled using the [Qt framework](https://wiki.qt.io/About_Qt). Qt allows developers to build cross-platform applications, enabling attackers to use a single source code base to generate applications for both Windows and macOS at the same time. The malware is capable of stealing credentials from 13 different cryptocurrency wallets in both MacOS and Windows, and browser passwords in MacOS. BeaverTail functions as a downloader and [infostealer](https://sip.security.microsoft.com/intel-profiles/2296d491ea381b532b24f2575f9418d4b6723c17b8a1f507d20c2140a75d16d6), facilitating initial access by retrieving and executing malicious payloads on the compromised systems. The infection chain culminates with the deployment of the InvisibleFerret Python backdoor, which has capabilities for fingerprinting the infected endpoint, remote control, keylogging, exfiltrating sensitive files, and downloading the AnyDesk client for additional remote access. ## Recommendations Microsoft recommends mitigations to reduce the impact of this threat. - Only install applications from trusted sources and official stores. - Turn on [cloud-delivered protection](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/configure-block-at-first-sight-microsoft-defender-antivirus?ocid=magicti_ta_learndoc) in Microsoft Defender Antivirus or the equivalent for your antivirus product to cover rapidly evolving attacker tools and techniques. Cloud-based machine learning protections block a huge majority of new and unknown variants. - Turn on[tamper protection](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection?ocid=magicti_ta_learndoc) features to prevent attackers from stopping security services. - Run [endpoint detection and response (EDR) in block mode](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/edr-in-block-mode?ocid=magicti_ta_learndoc), so that Defender for Endpoint can block malicious artifacts, even when your non-Microsoft antivirus doesn\'t detect the threat or when Microsoft Defender Antivirus is running in passive mode. EDR in block mode works behind the scenes to remediate malicious artifacts detected post-breach. - Enable [investigation and remediation](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/automated-investigations?ocid=magicti_ta_learndoc) in full automated mode to allow Defender for Endpoint to take immediate action on alerts to resolve breaches, significantly reducing alert volume. - Encourage users to use Microsoft Edge and other web browsers that support [SmartScreen](https://learn.microsoft.com/en-us/windows/security/operating-system-security/virus-and-threat-protection/microsoft-defender-smartscreen/), which identifies and blocks malicious websites, including phishing sites, scam sites, and sites that host malware. - For information on password management read [here](https://learn.microsoft.com/en-us/deployedge/microsoft-edge-security-password-manager-security). - For information on social engineering prevention, read [here](https://www.microsoft. | Malware Tool Threat | APT 38 | ★★★ | |

| 2024-10-15 20:34:16 | (Déjà vu) Silent Threat: Red Team Tool EDRSilencer Disrupting Endpoint Security Solutions (lien direct) | ## Instantané L'équipe de chasse aux menaces de Trend Micro \\ a identifié Edrsilencer, un outil initialement conçu pour les opérations de l'équipe rouge afin de tester et d'améliorer les systèmes de sécurité en interférant avec les solutions de détection et de réponse (EDR).Cependant, les acteurs de la menace réorientent maintenant EDRSilencer pour échapper à la détection en bloquant le trafic EDR à l'aide de la plate-forme de filtrage Windows (WFP). ## Description L'outil identifie dynamiquement l'exécution des processus EDR et crée des filtres WFP pour bloquer leur communication sortante, ce qui empêche les solutions EDR d'envoyer une télémétrie ou des alertes sur leurs consoles de gestion.Cela peut permettre aux logiciels malveillants de rester non détectés sur un système. EDRSILENCER est efficace contre un large éventail de produits EDR, comme le montre sa capacité à bloquer la communication pour les processus non inclus dans sa liste codé en dur.Les filtres de l'outil \\ sont persistants, restants actifs même après les redémarrages du système.La chaîne d'attaque implique la découverte de processus, l'exécution de l'outil pour bloquer les processus EDR et l'escalade de privilège en configurant les filtres WFP.L'impact est significatif car les outils EDR sont rendus inefficaces, incapables d'envoyer une télémétrie ou des alertes, ce qui augmente le potentiel d'attaques réussies sans détection ni intervention.La Trend Micro Team a testé l'efficacité de l'outil \\ en l'utilisant contre leur propre agent de point de terminaison, confirmant qu'Edrsilecer pourrait bloquer avec succès les journaux à partir du point final.L'émergence d'Edsilencer comme moyen d'éviter les systèmes de détection et de réponse des points finaux marque un changement significatif dans les tactiques utilisées par les acteurs de la menace, améliorant la furtivité des activités malveillantes. ## Recommandations Microsoft recommande les atténuations suivantes pour réduire l'impact de cette menace. - Allumez [Protection en livraison du cloud] (https://learn.microsoft.com/en-us/defender-endpoint/linux-preférences) dans Microsoft Defender Antivirus ou l'équivalent de votre produit antivirus pour couvrir rapidement les outils d'attaquant en évolution et et et les outils d'attaquant en évolution rapide ettechniques.Les protections d'apprentissage automatique basées sur le cloud bloquent la majorité des menaces nouvelles et inconnues. - Exécuter [EDR en mode bloc] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/edr-in-block-mode?view=o365-worldwide?ocid=Magicti_TA_LearnDoc)Le défenseur du point final peut bloquer les artefacts malveillants, même lorsque votre antivirus non microsoft ne détecte pas la menace ou lorsque Microsoft Defender Antivirus fonctionne en mode passif.EDR en mode bloc fonctionne dans les coulisses pour corriger les artefacts malveillants qui sont détectés post-abri. - Autoriser [Investigation and Remediation] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/automated-investigations?view=o365-worldwide?ocid=Magicti_TA_LearnDoc) en mode automatisé complet pour permettre à Microsoft DefenderPour que le point final prenne des mesures immédiates sur les alertes pour résoudre les violations, réduisant considérablement le volume d'alerte. - [Activé] (https://learn.microsoft.com/en-us/defender-endpoint/enable-ctrelled-folders) Accès aux dossiers contrôlés. - Assurez-vous que [Protection de stimulation] (https://learn.microsoft.com/en-us/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection#how-do-i-configure-Or-Manage-Tamper-Protection) est activé dans Microsoft Defender pour Endpoint. - Activer [Protection réseau] (https://learn.microsoft.com/en-us/defender-endpoint/enable-network-protection) dans Microsoft Defender pour le point de terminaison. - Suivez les recommandations de durcissement des informations d'identification dans la [vue d'ens | Ransomware Malware Tool Threat Prediction | ★★★ | ||

| 2024-10-15 20:34:15 | UAC-0050: cyber-espionnage, crimes financiers, informations et opérations psychologiques UAC-0050: Cyber Espionage, Financial Crimes, Information and Psychological Operations (lien direct) |

#### Géolocations ciblées - Ukraine ## Instantané L'équipe gouvernementale d'intervention d'urgence informatique d'Ukraine (CERT-UA) a suivi l'UAC-0050, un groupe cybercriminal impliqué dans l'espionnage, le vol financier et les opérations psychologiques.Entre septembre et octobre 2024, l'UAC-0050 a fait au moins 30 tentatives de voler des fonds auprès des entreprises ukrainiennes et des entrepreneurs individuels. ## Description En utilisant des outils tels que Remcos et Tektonit RMS, l'UAC-0050 a acquis un accès non autorisé aux comptables \\ 'Comptabilisateurs, falsification des transactions financières pour voler des montants allant de dizaines de milliers à des millions de hryvnias.Leurs attaques sont sophistiquées, tirant parti de divers outils de logiciels malveillants comme Meduza Stealer, [Lumma Stealer] (https://sip.security.microsoft.com/intel-profiles/33933578825488511C30B0728D3C4F8B5CA20E41C285A rat ack.Les fonds volés sont généralement convertis en crypto-monnaie pour financer d'autres attaques, notamment les opérations d'influence sous le [groupe de cellules de feu] (https://imi.org.ua/en/news/police-bomb-stherets-proved-false-and-Brand de la marque-Russian-IP-Addreses-I64294). ## Analyse Microsoft et contexte OSINT supplémentaire [UAC-0050] (https://thehackernews.com/2024/01/uac-0050-group-using-new-phishing.html) est un acteur de menace actif depuis 2020, ciblant principalement les agences gouvernementales ukrainiennes.Dans les campagnes précédentes, ils déploient les logiciels malveillants de Remcos Rat par le biais de [Campagnes de phishing] (https://cert.gov.ua/article/3804703), usurpant souvent l'identité du service de sécurité de l'Ukraine et distribuant des courriels avec des pièces jointes malveillantes.Le groupe a précédemment utilisé des outils d'administration à distance tels que les services publics distants.Leurs attaques semblent être motivées par l'espionnage. ## Recommandations Microsoft recommande les atténuations suivantes pour réduire l'impact de la menace des voleurs d'informations. - Vérifiez les paramètres de filtrage des e-mails Office 365 pour vous assurer de bloquer les e-mails, le spam et les e-mails avec des logiciels malveillants.Utilisez [Microsoft Defender pour Office 365] (https://learn.microsoft.com/microsoft-365/security/office-365-security/defender-foro-office-365?ocid=Magicti_Ta_learnDoc) pour une protection et une couverture de phishing améliorées contrenouvelles menaces et variantes polymorphes.Configurez Microsoft Defender pour Office 365 à [Rechercher les liens sur Click] (https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-links-about?ocid=magicti_ta_learndoc) et [derete SenteMail] (https://learn.microsoft.com/microsoft-365/security/office-365-security/zero-hour-auto-purge?ocid=Magicti_ta_learndoc) en réponse à l'intelligence de menace nouvellement acquise.Allumez [les politiques de pièces jointes de sécurité] (https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-attachments-polies-configure?ocid=Magicti_TA_LearnDoc) pour vérifier les pièces jointes à l'e-mail entrant. - Encouragez les utilisateurs à utiliser Microsoft Edge et d'autres navigateurs Web qui prennent en charge [SmartScreen] (https: //learn.microsoft.com/microsoft-365/security/defender-endpoint/web-protection-overview?ocid=Magicti_ta_learndoc), quel idenTifes et bloque des sites Web malveillants, y compris des sites de phishing, des sites d'arnaque et des sites qui hébergent des logiciels malveillants. - Allumez [Protection en livraison du cloud] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/configure-lock-at-first-sight-microsoft-defender-asvirus?ocid=magicti_ta_learndoc)Dans Microsoft Defender Antivirus, ou l'équivalent de votre produit antivirus, pour couvrir les outils et techniques d'attaquant en évolution rapide.Les protections d'apprentissage automatique basées sur le cloud bloquent une majorité de variantes nouv | Ransomware Spam Malware Tool Threat | ★★ | ||

| 2024-10-15 20:13:00 | Nouvelle variante Linux de FastCash malware cible les commutateurs de paiement dans les cambriolages ATM New Linux Variant of FASTCash Malware Targets Payment Switches in ATM Heists (lien direct) |

Des acteurs de menace nord-coréens ont été observés à l'aide d'une variante Linux d'une famille de logiciels malveillants connue appelée Fastcash pour voler des fonds dans le cadre d'une campagne financièrement motivée.

Le logiciel malveillant est "installé sur les commutateurs de paiement dans des réseaux compromis qui gèrent les transactions par carte pour faciliter le retrait non autorisé de l'argent des distributeurs automatiques de billets", a déclaré un chercheur en sécurité qui va par Haxrob.

North Korean threat actors have been observed using a Linux variant of a known malware family called FASTCash to steal funds as part of a financially-motivated campaign. The malware is "installed on payment switches within compromised networks that handle card transactions for the means of facilitating the unauthorized withdrawal of cash from ATMs," a security researcher who goes by HaxRob said. |

Malware Threat | ★★ | ||

| 2024-10-15 20:12:42 | Le groupe de communication lance Securritas Summa Conversant Group Launches Securitas Summa (lien direct) |

Le groupe de révision lance Securitas Summa, un programme complet de cyber-résilience

Avec la récupérabilité assurée et l'intelligence des menaces en temps réel, le conversant établit une nouvelle norme pour la cyber-résilience pour répondre aux demandes évolutives du cyber Landscape d'aujourd'hui \\

-

Business News

Conversant Group Launches Securitas Summa, a Comprehensive Cyber Resilience Program With assured recoverability and real-time threat intelligence, Conversant sets a new standard for cyber resilience to meet the evolving demands of today\'s cyber landscape - Business News |

Threat | ★★★ | ||

| 2024-10-15 19:57:54 | (Déjà vu) Beyond the Surface: the evolution and expansion of the SideWinder APT group (lien direct) | #### Targeted Geolocations - Bangladesh - Djibouti - Jordan - Malaysia - Maldives - Myanmar - Nepal - Pakistan - Saudi Arabia - Sri Lanka - Türkiye - United Arab Emirates - Afghanistan - France - China - India - Indonesia - Morocco - Middle East - North Africa - Sub-Saharan Africa - South Asia - Southeast Asia #### Targeted Industries - Government Agencies & Services - Defense - Diplomacy/International Relations - Education - Higher Education - Financial Services ## Snapshot SideWinder, also known as T-APT-04 or RattleSnake, is a highly active advanced persistent threat (APT) group that has been targeting entities in South and Southeast Asia since 2012. Its primary targets have included military and government institutions in countries such as Pakistan, Sri Lanka, and Nepal. Recently, SideWinder expanded its reach, launching new attacks on strategic infrastructures and other high-profile entities in the Middle East and Africa. ## Description A hallmark of SideWinder\'s newly observed activities is its use of spear-phishing emails to deliver malicious files, often Microsoft OOXML documents or ZIP archives containing malicious LNK files. Once these files are opened, they initiate a multi-stage infection process, which ultimately installs the StealerBot espionage tool. This tool is designed for post-compromise activities, such as stealing sensitive information, capturing screenshots, logging keystrokes, and stealing credentials. SideWinder\'s tactics include exploiting vulnerabilities like [CVE-2017-11882](https://security.microsoft.com/intel-explorer/cves/CVE-2017-11882/) through malicious RTF files. The group also utilizes public exploits, malicious scripts, and remote template injection. Their malware employs multiple evasion techniques, such as detecting sandboxes and using encrypted payloads to avoid detection. SideWinder\'s infrastructure includes numerous domains and servers, often hosted on virtual private servers (VPS) for short periods of time. The group primarily targets government, military, and infrastructure sectors, as well as diplomatic entities in several countries. While much is known about their initial infection techniques, according to Kapersky, their post-compromise operations remain less well-understood. ## Recommendations Microsoft recommends the following mitigations to reduce the impact of this threat. - Turn on [cloud-delivered protection](https://learn.microsoft.com/en-us/defender-endpoint/linux-preferences) in Microsoft Defender Antivirus or the equivalent for your antivirus product to cover rapidly evolving attacker tools and techniques. Cloud-based machine learning protections block a majority of new and unknown threats. - Run [EDR in block mode](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/edr-in-block-mode?view=o365-worldwide?ocid=magicti_ta_learndoc) so that Microsoft Defender for Endpoint can block malicious artifacts, even when your non-Microsoft antivirus does not detect the threat or when Microsoft Defender Antivirus is running in passive mode. EDR in block mode works behind the scenes to remediate malicious artifacts that are detected post-breach. - Allow [investigation and remediation](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/automated-investigations?view=o365-worldwide?ocid=magicti_ta_learndoc) in full automated mode to allow Microsoft Defender for Endpoint to take immediate action on alerts to resolve breaches, significantly reducing alert volume. - [Enable](https://learn.microsoft.com/en-us/defender-endpoint/enable-controlled-folders) controlled folder access. - Ensure that [tamper protection](https://learn.microsoft.com/en-us/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection#how-do-i-configure-or-manage-tamper-protection) is enabled in Microsoft Defender fo | Ransomware Malware Tool Vulnerability Threat | APT-C-17 | ★★★ | |

| 2024-10-15 19:01:40 | Le jour du scrutin est proche, la menace de cyber-perturbation est réelle Election Day is Close, the Threat of Cyber Disruption is Real (lien direct) |

> Le nouveau rapport de menace montre que le potentiel de perturbation du jour scolaire de novembre est grave et que la menace est réelle.

>New threat report shows that the potential for disruption to November\'s Election Day is severe, and the threat is real. |

Threat | ★★ | ||

| 2024-10-15 16:30:00 | La montée des vulnérabilités zéro-jour: pourquoi les solutions de sécurité traditionnelles échouent The Rise of Zero-Day Vulnerabilities: Why Traditional Security Solutions Fall Short (lien direct) |

Ces dernières années, le nombre et la sophistication des vulnérabilités zéro-jours ont augmenté, constituant une menace critique pour les organisations de toutes tailles.Une vulnérabilité zéro-jour est un défaut de sécurité dans un logiciel inconnu du fournisseur et reste non corrigé au moment de la découverte.Les attaquants exploitent ces défauts avant que toute mesure défensive puisse être mise en œuvre, faisant de zéro-jours une arme puissante pour

In recent years, the number and sophistication of zero-day vulnerabilities have surged, posing a critical threat to organizations of all sizes. A zero-day vulnerability is a security flaw in software that is unknown to the vendor and remains unpatched at the time of discovery. Attackers exploit these flaws before any defensive measures can be implemented, making zero-days a potent weapon for |

Vulnerability Threat | ★★ | ||

| 2024-10-15 16:24:37 | Hidden à la vue: Errorfather \\'s Deployment de Cerberus Hidden in Plain Sight: ErrorFather\\'s Deadly Deployment of Cerberus (lien direct) |

## Instantané

Cyble Research and Intelligence Labs (CRIL) a identifié une nouvelle cyber campagne, «Errorfather», qui utilise une variante du Troie bancaire Android Cerberus.

## Description

Découvert à l'origine en 2019, Cerberus est connu pour cibler les applications financières et sur les réseaux sociaux avec des keylogging, des attaques de superposition et des fonctionnalités de télécommande via VNC.La campagne ErrorFather intègre plusieurs couches d'infection, y compris les gouttes basés sur des sessions et les charges utiles cryptées, ce qui rend la détection et le retrait plus difficiles.

La campagne, qui a vu une activité accrue en septembre et octobre 2024, déploie des logiciels malveillants capables de voler des informations sensibles telles que les informations d'identification de connexion et les détails de paiement grâce à des techniques de phishing sophistiquées.Une caractéristique unique de ErrorFather est son utilisation d'un algorithme de génération de domaine (DGA), qui permet aux mises à jour dynamiques de commander et de contrôler les serveurs C & C), en gardant le malware fonctionnel même si les serveurs primaires sont désactivés.

Bien qu'ils soient basés sur des logiciels malveillants plus anciens, les modifications de l'erreur de \\, telles que l'obscurcissement accru et les nouvelles structures C&C, l'ont aidé à échapper à la détection par de nombreux systèmes antivirus.Selon Cril, la campagne souligne également comment les cybercriminels continuent de réutiliser les logiciels malveillants divulgués, comme on le voit avec d'autres variantes de Cerberus comme Alien et Ermac.La persistance de ces menaces démontre le risque continu posé par les logiciels malveillants réoutils, même des années après sa libération initiale.

## Détections / requêtes de chasse

### Microsoft Defender Antivirus

Microsoft Defender Antivirus détecte les composants de la menace comme le suivanten raison de logiciels malveillants:

- [Trojan: Win32 / Coinminder] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=trojan:win32/coinminer.aq)

- [HackTool: Win32 / Autokms] (https://www.microsoft.com/en-us/wdsi/therets/malware-encyClopedia-Description? Name = HackTool: Win32 / AutoKMS)

- [Trojan: Win32 / Killav] (https://www.microsoft.com/en-us/wdsi/Therets/Malware-encyClopedia-dercription?name=trojan:win32/killav.dr)

- [Programme: AndroidoS / Multiverze] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=program:Androidos/Multiverze!pz)

## références

[Hidden à la vue: Errorfather \\ est mortel de Cerberus] (https://cyble.com/blog/hidden-in-plain-sight-errorfathers-deadly-deployment-of-cerberus/).Cyble (consulté 2024-10-14)

## Copyright

**&copie;Microsoft 2024 **.Tous droits réservés.La reproduction ou la distribution du contenu de ce site, ou de toute partie de celle-ci, sans l'autorisation écrite de Microsoft est interdite.

## Snapshot Cyble Research and Intelligence Labs (CRIL) has identified a new cyber campaign, “ErrorFather,” which utilizes a variant of the Cerberus Android Banking Trojan. ## Description Originally discovered in 2019, Cerberus is known for targeting financial and social media apps with keylogging, overlay attacks, and remote control features via VNC. The ErrorFather campaign incorporates multiple layers of infection, including session-based droppers and encrypted payloads, making detection and removal more difficult. The campaign, which saw increased activity in September and October 2024, deploys malware capable of stealing sensitive information like login credentials and payment details through sophisticated phishing techniques. A unique feature of ErrorFather is its use of a Domain Generation Algorithm (DGA), which enables dynamic updates to Command and Control (C&C) servers, keeping the malware functional even if primary servers are disabled. Despite bein |

Malware Threat Mobile | ★★ | ||

| 2024-10-15 14:00:00 | À quel point pouvez-vous aller?Une analyse des tendances du temps à exploiter 2023 How Low Can You Go? An Analysis of 2023 Time-to-Exploit Trends (lien direct) |

Written by: Casey Charrier, Robert Weiner

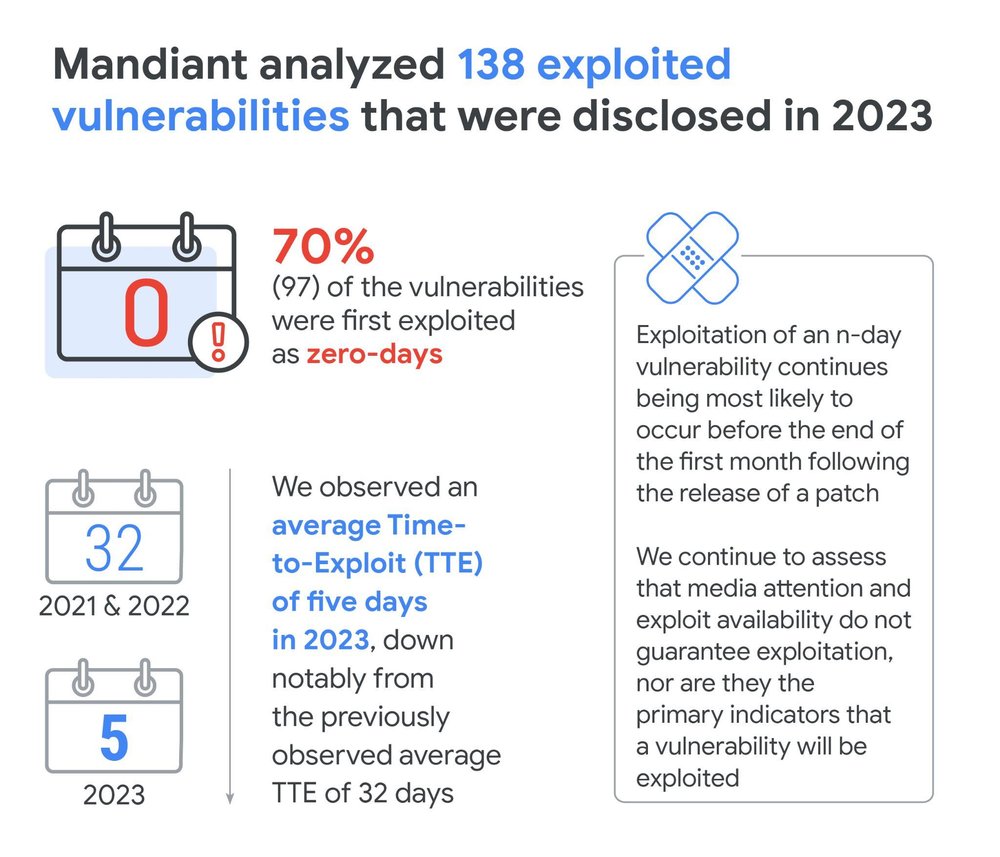

Mandiant analyzed 138 vulnerabilities that were disclosed in 2023 and that we tracked as exploited in the wild. Consistent with past analyses, the majority (97) of these vulnerabilities were exploited as zero-days (vulnerabilities exploited before patches are made available, excluding end-of-life technologies). Forty-one vulnerabilities were exploited as n-days (vulnerabilities first exploited after patches are available). While we have previously seen and continue to expect a growing use of zero-days over time, 2023 saw an even larger discrepancy grow between zero-day and n-day exploitation as zero-day exploitation outpaced n-day exploitation more heavily than we have previously observed.

While our data is based on reliable observations, we note that the numbers are conservative estimates as we rely on the first reported exploitation of a vulnerability. Frequently, first exploitation dates are not publicly disclosed or are given vague timeframes (e.g., "mid-July" or "Q2 2023"), in which case we assume the latest plausible date. It is also likely that undiscovered exploitation has occurred. Therefore, actual times to exploit are almost certainly earlier than this data suggests.

Exploitation Timelines

Time-to-Exploit

Time-to-exploit (TTE) is our metric for defining the average time taken to exploit a vulnerability before or after a patch is released. Historically, our analyses have seen reduced times-to-exploit year over year. Through 2018 to 2019, we observed an average TTE of 63 days. From 2020 to the start of 2021, that number decreased to 44 days. Then, across all of 2021 and 2022, the average observed TTE dropped further to 32 days, already half of our first tracked TTE starting in 2018. In 2023, we observed the largest drop in TTE thus far, with an average of just five days. This is less than a sixth of the previously observed TTE.

Our average TTE excludes 15 total data points, including two n-days and 13 zero-days, that we identified as outliers from a standard deviation-based statistical analysis. Without the removal of these outlier TTEs, the average grows from five to 47.

Zero-Day vs. N-day Exploitation

Prior to 2023, we had observed steady ratios of n-days to zero-days, being 38:62 across 2021–2022 and 39:61 across 2020 into part of 2021. However, in 2023, this ratio shifted to 30:70, a notable departure from what we had observed previously. Given that zero-day exploitation has risen steadily over the years, the shifting ratio appears to be influenced more from the recent increase in zero-day usage and detection rather than a drop in n-day usage. It is also possible that actors had a larger number of successful attempts to exploit zero-days in 2023. Future data and analyses will show whether this is the start of a

Mandiant analyzed 138 vulnerabilities that were disclosed in 2023 and that we tracked as exploited in the wild. Consistent with past analyses, the majority (97) of these vulnerabilities were exploited as zero-days (vulnerabilities exploited before patches are made available, excluding end-of-life technologies). Forty-one vulnerabilities were exploited as n-days (vulnerabilities first exploited after patches are available). While we have previously seen and continue to expect a growing use of zero-days over time, 2023 saw an even larger discrepancy grow between zero-day and n-day exploitation as zero-day exploitation outpaced n-day exploitation more heavily than we have previously observed.

While our data is based on reliable observations, we note that the numbers are conservative estimates as we rely on the first reported exploitation of a vulnerability. Frequently, first exploitation dates are not publicly disclosed or are given vague timeframes (e.g., "mid-July" or "Q2 2023"), in which case we assume the latest plausible date. It is also likely that undiscovered exploitation has occurred. Therefore, actual times to exploit are almost certainly earlier than this data suggests.