What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2025-04-01 16:50:23 | L'analyse de l'UE met en évidence les capacités spatiales, répertorie les scénarios pour la sécurité spatiale d'ici 2050 EU analysis highlights space capabilities, lists scenarios for space security by 2050 (lien direct) |

> L'Union européenne a reconnu que son autonomie stratégique et son influence dans l'espace sont façonnées par l'évolution géopolitique ...

>The European Union has recognized that its strategic autonomy and influence in space are shaped by evolving geopolitical... |

★★★ | |||

| 2025-04-01 16:47:00 | Près de 24 000 IPS Target Pan-OS GlobalProtect dans la campagne de numérisation de connexion coordonnée Nearly 24,000 IPs Target PAN-OS GlobalProtect in Coordinated Login Scan Campaign (lien direct) |

Les chercheurs en cybersécurité avertissent un pic dans une activité de balayage de connexion suspecte ciblant les passerelles PALO Alto Pan-OS GlobalProtect, avec près de 24 000 adresses IP uniques tentant d'accéder à ces portails.

"Ce modèle suggère un effort coordonné pour sonder les défenses du réseau et identifier les systèmes exposés ou vulnérables, potentiellement comme précurseur à l'exploitation ciblée", menace

Cybersecurity researchers are warning of a spike in suspicious login scanning activity targeting Palo Alto Networks PAN-OS GlobalProtect gateways, with nearly 24,000 unique IP addresses attempting to access these portals. "This pattern suggests a coordinated effort to probe network defenses and identify exposed or vulnerable systems, potentially as a precursor to targeted exploitation," threat |

Threat | ★★★ | ||

| 2025-04-01 16:35:00 | Amélioration de l'engagement client avec le télémarketing externalisé Enhancing Customer Engagement with Outsourced Telemarketing (lien direct) |

Dans le monde compétitif où l'intelligence artificielle (IA) a facilité l'utilisation de la technologie, les entreprises sont constamment…

In the competitive world where artificial intelligence (AI) has made it easy to use technology, companies are constantly… |

★★ | |||

| 2025-04-01 16:33:00 | Nouvelle étude de cas: le détaillant mondial dépasse les jetons CSRF avec Facebook New Case Study: Global Retailer Overshares CSRF Tokens with Facebook (lien direct) |

Vos jetons de sécurité sont-ils vraiment sécurisés?

Explorez comment Reflectiz a aidé un détaillant géant à exposer un pixel Facebook qui suivait secrètement les jetons CSRF sensibles en raison de erreurs de configuration des erreurs humaines. Découvrez le processus de détection, les stratégies de réponse et les mesures prises pour atténuer ce problème critique. Téléchargez l'étude de cas complète ici.

En mettant en œuvre les recommandations de ReflectIz \\, le

Are your security tokens truly secure? Explore how Reflectiz helped a giant retailer to expose a Facebook pixel that was covertly tracking sensitive CSRF tokens due to human error misconfigurations. Learn about the detection process, response strategies, and steps taken to mitigate this critical issue. Download the full case study here. By implementing Reflectiz\'s recommendations, the |

Studies | ★★★ | ||

| 2025-04-01 16:33:00 | Les Alux de Terre liés à la Chine utilisent Vargeit et Cobeacon dans les cyber-intrusions à plusieurs étapes China-Linked Earth Alux Uses VARGEIT and COBEACON in Multi-Stage Cyber Intrusions (lien direct) |

Les chercheurs en cybersécurité ont fait la lumière sur un nouvel acteur de menace lié à la Chine appelée Earth Alux qui a ciblé divers secteurs clés tels que le gouvernement, la technologie, la logistique, la fabrication, les télécommunications, les services informatiques et la vente au détail dans les régions Asie-Pacifique (APAC) et latino-américaine (LATAM).

"La première observation de son activité était au deuxième trimestre de 2023; à l'époque, c'était

Cybersecurity researchers have shed light on a new China-linked threat actor called Earth Alux that has targeted various key sectors such as government, technology, logistics, manufacturing, telecommunications, IT services, and retail in the Asia-Pacific (APAC) and Latin American (LATAM) regions. "The first sighting of its activity was in the second quarter of 2023; back then, it was |

Threat | ★★★ | ||

| 2025-04-01 16:28:25 | La Commission européenne vise le chiffrement de bout en bout et propose que Europol devienne un FBI de l'UE European Commission takes aim at end-to-end encryption and proposes Europol become an EU FBI (lien direct) |

La commission a déclaré qu'elle créerait des feuilles de route concernant à la fois «l'accès licite et efficace aux données pour l'application des lois» et sur le chiffrement.

The Commission said it would create roadmaps regarding both the “lawful and effective access to data for law enforcement” and on encryption. |

★★★ | |||

| 2025-04-01 16:18:54 | Exclusif: le général Paul Nakasone dit que la Chine est maintenant notre plus grande cyber-menace Exclusive: Gen. Paul Nakasone says China is now our biggest cyber threat (lien direct) |

À plus d'un an de diriger la NSA et le cyber commandement, Paul Nakasone a déclaré au podcast Click ici qu'ils pourraient lui demander n'importe quoi. Alors ils l'ont fait. À propos de la Chine, de l'IA, des Doge et plus encore.

More than a year away from leading the NSA and Cyber Command, Paul Nakasone told the Click Here podcast that they could ask him anything. So they did. About China, AI, DOGE and more. |

Threat | ★★★ | ||

| 2025-04-01 16:18:36 | Analyse cyber-physique des armes des systèmes de détection de destruction massive: Partie 1 - Darpa \\ 's Sigma Cyber-Physical Analysis of Weapons of Mass Destruction Detection Systems: Part 1 - DARPA\\'s SIGMA (lien direct) |

Index1. Introduction2. Practical Gamma Spectroscopy for Security Researchers3. SIGMA Network4. ConclusionsDisclaimerTo avoid any misunderstandings, I want to clarify that all the information in this post is based on open-source intelligence, publicly available documents, and reverse engineering. I have not attempted to compromise or replicate any potential attacks on internet-facing SIGMA systems. Instead, I conducted a simple, non-invasive reconnaissance phase, which involved accessing public websites, reviewing their source code, and examining generic endpoints to gather general information, such as system versions. A month before publishing this post, I gave a heads-up about it to those who needed to be informed.Introduction  This is the first part of a series on the cyber-physical analysis of weapons of mass destruction detection systems, focusing on technologies like CBRN networks and nuclear safeguards. These posts will cover how these systems integrate physical methods with cyber capabilities to counter potential threats. By analyzing both the hardware and software components, I aim to highlight the challenges and advancements in ensuring these systems function effectively in real-world scenarios, as well as some of the vulnerabilities, exploits, and security-related issues discovered during the research. Above all, the goal is to contribute to a better understanding of these systems and encourage critical thinking, especially in these challenging times.Thirty years ago, the Japanese apocalyptic cult \'Aum Shinrikyo\' managed to fabricate sarin gas in-house and released it in multiple trains during rush hour on the Tokyo subway system. The deadly nerve agent killed 14 people, injured over 1000, and caused severe health issues for thousands more. Initial reports only mentioned \'an explosion in the subway,\' causing the first 30 police officers who arrived at the scene to overlook the possibility of a chemical attack. As a result, they were exposed to and harmed by the sarin gas, which also delayed their ability to provide a timely and proper response to the other victims.Could a similar event happen today in a modern city? Probably yes, but at least in theory, it would be orders of magnitude harder for the perpetrators to achieve their goals. Even if they succeeded, the immediate aftermath (essentially the ability to mitigate the consequences), would (is expected to) be managed much more effectively, due to technological progress in countering Chemical, Biological, Radiological, This is the first part of a series on the cyber-physical analysis of weapons of mass destruction detection systems, focusing on technologies like CBRN networks and nuclear safeguards. These posts will cover how these systems integrate physical methods with cyber capabilities to counter potential threats. By analyzing both the hardware and software components, I aim to highlight the challenges and advancements in ensuring these systems function effectively in real-world scenarios, as well as some of the vulnerabilities, exploits, and security-related issues discovered during the research. Above all, the goal is to contribute to a better understanding of these systems and encourage critical thinking, especially in these challenging times.Thirty years ago, the Japanese apocalyptic cult \'Aum Shinrikyo\' managed to fabricate sarin gas in-house and released it in multiple trains during rush hour on the Tokyo subway system. The deadly nerve agent killed 14 people, injured over 1000, and caused severe health issues for thousands more. Initial reports only mentioned \'an explosion in the subway,\' causing the first 30 police officers who arrived at the scene to overlook the possibility of a chemical attack. As a result, they were exposed to and harmed by the sarin gas, which also delayed their ability to provide a timely and proper response to the other victims.Could a similar event happen today in a modern city? Probably yes, but at least in theory, it would be orders of magnitude harder for the perpetrators to achieve their goals. Even if they succeeded, the immediate aftermath (essentially the ability to mitigate the consequences), would (is expected to) be managed much more effectively, due to technological progress in countering Chemical, Biological, Radiological, |

Tool Vulnerability Threat General Information Legislation Mobile Prediction Cloud Commercial | ★★ | ||

| 2025-04-01 16:00:46 | La plate-forme maximise l'efficacité de la sécurité et l'efficacité des opérations informatiques Platformization Maximizes Security Efficacy & IT Operations Efficiency (lien direct) |

Améliorez les défenses et la résilience en intégrant les équipes de sécurité, de développement et de cloud OPS. Adopter la plate-forme pour une meilleure cybersécurité.

Enhance defenses and resilience by integrating security, development, and cloud ops teams. Embrace platformization for improved cybersecurity. |

Cloud | ★★★ | ||

| 2025-04-01 15:30:00 | WP Ultimate CSV Importer Flaws Expose 20 000 sites Web aux attaques WP Ultimate CSV Importer Flaws Expose 20,000 Websites to Attacks (lien direct) |

WP Ultimate CSV Importer Flaws Expose 20 000 sites Web à des attaques permettant aux attaquants d'obtenir un compromis complet sur le site

WP Ultimate CSV Importer flaws expose 20,000 websites to attacks enabling attackers to achieve full site compromise |

★★★ | |||

| 2025-04-01 15:26:33 | La Russie resserre les mesures de cybersécurité alors que la fraude financière atteint un record élevé Russia tightens cybersecurity measures as financial fraud hits record high (lien direct) |

Vladimir Poutine a signé lundi une loi qui interdit les institutions d'État, les banques et autres d'utiliser des applications de messagerie étrangères lors de la communication avec les clients.

Vladimir Putin signed a law on Monday that prohibits state institutions, banks and others from using foreign messaging apps when communicating with customers. |

★★★ | |||

| 2025-04-01 15:02:07 | Identité Lapses a pris des organisations piquées à l'échelle en 2024 Identity lapses ensnared organizations at scale in 2024 (lien direct) |

> Cisco Talos a observé des attaques basées sur l'identité dans 60% des incidents auxquels il a répondu l'année dernière.

>Cisco Talos observed identity-based attacks in 60% of the incidents it responded to last year. |

★★★ | |||

| 2025-04-01 14:56:26 | Le Royaume-Uni définit de nouvelles exigences de cyber-déclaration pour les infrastructures critiques UK sets out new cyber reporting requirements for critical infrastructure (lien direct) |

Le remaniement tardif des réglementations de cybersécurité du pays survient trois ans après que le gouvernement précédent ait décrit prématurément ces lois comme «mises à jour» tout en n'apportant pas réellement la législation.

The belated reworking of the country\'s cybersecurity regulations comes three years after the previous government had prematurely described those laws as “updated” while failing to actually introduce the legislation. |

Legislation | ★★★ | ||

| 2025-04-01 14:29:10 | Bill de la cybersécurité et de la résilience du Royaume UK Cyber Security and Resilience Bill: Policy statement details confirmed and proposed measures for enhanced CNI protection (lien direct) |

Le Royaume-Uni a publié une déclaration de politique sur le projet de loi sur la cybersécurité et la résilience qui définit la politique ...

The U.K. has published a policy statement on Cyber Security and Resilience Bill that sets out the policy... |

★★★ | |||

| 2025-04-01 14:25:35 | Sandboxaq annonce que NIST a choisi son algorithme HQC sur la liste des normes de cryptographie post-Quantum SandboxAQ announces that NIST has chosen its HQC algorithm to list of post-quantum cryptography standards (lien direct) |

> Sandboxaq a annoncé que l'Institut national des normes et de la technologie (NIST) a officiellement sélectionné HQC (Hamming Quasi-cyclique) comme ...

>SandboxAQ announced that the National Institute of Standards and Technology (NIST) has officially selected HQC (Hamming Quasi-Cyclic) as... |

★★★ | |||

| 2025-04-01 14:24:57 | Reliaquest obtient 500 millions de dollars de financement, augmentant les opérations de cybersécurité axées sur l'IA ReliaQuest secures $500 Million in funding, boosting AI-driven cybersecurity operations (lien direct) |

> La société de cybersécurité basée aux États-Unis Reliaquest a obtenu une augmentation importante de financement avec un nouveau cycle d'investissement totalisant plus de 500 millions de dollars, augmentant l'évaluation de la société à 3,4 milliards de dollars. Le cycle de financement était dirigé par Global Investors EQT Partners, KKR et FTV Capital, aux côtés des investisseurs existants dix Ventures et des partenaires d'investissement Finback. Cette nouvelle injection de capital souligne […]

>U.S.-based cybersecurity firm ReliaQuest has secured a significant funding boost with a new investment round totaling over $500 million, elevating the company’s valuation to $3.4 billion. The funding round was led by global investors EQT Partners, KKR, and FTV Capital, alongside existing investors Ten Eleven Ventures and Finback Investment Partners. This fresh capital injection underscores […] |

★★★ | |||

| 2025-04-01 14:22:35 | Fortress Government Solutions reçoit l'accréditation de sécurité de niveau 6 de la marine américaine Fortress Government Solutions receives impact Level 6 security accreditation from US Navy (lien direct) |

> Fortress Government Solutions, un partenaire de cybersécurité pour la base industrielle militaire et de défense américaine (DIB), a annoncé mardi ...

>Fortress Government Solutions, a cybersecurity partner for the U.S. military and defense industrial base (DIB), announced on Tuesday... |

Industrial | ★★★ | ||

| 2025-04-01 14:00:00 | L'Ukraine reproche à la Russie pour le piratage ferroviaire, l'étiquette "acte de terrorisme" Ukraine Blames Russia for Railway Hack, Labels It "Act of Terrorism" (lien direct) |

L'enquête CER-UA a conclu que les techniques de l'attaque \\ étaient «caractéristiques des services de renseignement russes»

The CERT-UA investigation concluded that the attack\'s techniques were “characteristic of Russian intelligence services” |

Hack | ★★★ | ||

| 2025-04-01 14:00:00 | Le rôle essentiel de la FDA \\ dans la sécurité des dispositifs médicaux FDA\\'s Critical Role in Keeping Medical Devices Secure (lien direct) |

Les réglementations et les conseils de la FDA \\ visent à trouver un équilibre entre garantir une surveillance rigoureuse et permettre aux fabricants d'agir rapidement lorsque des vulnérabilités sont découvertes.

The FDA\'s regulations and guidance aim to strike a balance between ensuring rigorous oversight and enabling manufacturers to act swiftly when vulnerabilities are discovered. |

Vulnerability Medical | ★★ | ||

| 2025-04-01 14:00:00 | Google \\ 'ImageRunner \\' Bogue Activé l'escalade de privilège Google \\'ImageRunner\\' Bug Enabled Privilege Escalation (lien direct) |

Tenable a publié les détails d'un défaut Google Cloud Run qui, avant l'assainissement, a permis à un acteur de menace de dégénérer les privilèges.

Tenable released details of a Google Cloud Run flaw that prior to remediation allowed a threat actor to escalate privileges. |

Threat Cloud | ★★ | ||

| 2025-04-01 13:47:07 | Windows 11 - Quick Machine Recovery répare votre PC automatiquement (lien direct) | Même si ça fait quelques années que je n’utilise plus Windows au quotidien, je me souviens encore très bien de cette sensation de panique qui nous envahit quand notre PC refuse de démarrer et que l’écran bleu de la mort vient nous narguer (d’ailleurs, il va bientôt changer de look ce BSOD). Tout utilisateur de Windows a déjà perdu, un jour, une journée entière à cause d’un Windows qui plante au démarrage. C’est la base ! | ★★★ | |||

| 2025-04-01 13:37:00 | GOORESOLVER: Utilisation de la similitude du graphique de flux de contrôle avec les binaires de Golang Deobfuscate, automatiquement GoResolver: Using Control-flow Graph Similarity to Deobfuscate Golang Binaries, Automatically (lien direct) |

> Les principaux points à retenir GO Language (Golang) augmentent en popularité auprès des développeurs d'outillage légitime et malveillant. La volexité rencontre fréquemment des échantillons de logiciels malveillants écrits à Golang qui appliquent des obfuscateurs pour entraver l'analyse. Les échantillons de malware de Golang obscurcis sont beaucoup plus difficiles à analyser statiquement pour les ingénieurs inverses. Volexity a développé un outil open source, Goresolver, pour récupérer les noms de fonctions obscurcis. Les techniques de similitude des graphiques de contrôle de contrôle de Goresolver offrent un avantage significatif dans la récupération des informations sur les symboles. Au cours de ses investigations, la volexité rencontre fréquemment des échantillons de logiciels malveillants écrits à Golang. Les binaires écrits à Golang sont souvent difficiles à analyser en raison des bibliothèques intégrées et de la taille des binaires qui en résultent. Ce problème est amplifié lorsque les échantillons sont obscurcis à l'aide d'outils tels que Garble, un outil d'obscurcissement Golang open source. La popularité de Golang parmi les développeurs de logiciels malveillants et l'utilisation d'obfuscateurs pour rendre les ingénieurs rétro-inverse plus difficiles, ce qui a augmenté la nécessité d'un meilleur outillage pour aider à l'effort d'inverse. […]

>KEY TAKEAWAYS Go language (Golang) is increasing in popularity with developers of both legitimate and malicious tooling. Volexity frequently encounters malware samples written in Golang that apply obfuscators to hinder analysis. Obfuscated Golang malware samples are significantly harder to statically analyze for reverse engineers. Volexity has developed an open-source tool, GoResolver, to retrieve obfuscated functions names. GoResolver\'s control-flow graph similarity techniques offer a significant advantage in recovering symbol information. In the course of its investigations, Volexity frequently encounters malware samples written in Golang. Binaries written in Golang are often challenging to analyze because of the embedded libraries and the sheer size of the resulting binaries. This issue is amplified when samples are obfuscated using tools such as Garble, an open-source Golang obfuscation tool. The popularity of Golang amongst malware developers, and the use of obfuscators to make reverse-engineering harder, raised the need for better tooling to assist in reverse-engineering efforts. […] |

Malware Tool | ★★★ | ||

| 2025-04-01 13:30:00 | Nous sentions un rat (DC): révéler une chaîne de livraison de logiciels malveillants sophistiquée We Smell a (DC)Rat: Revealing a Sophisticated Malware Delivery Chain (lien direct) |

Un fichier RAR, une fausse assignation et une partie de la citation de Nietzsche - tout d'une chaîne de logiciels malveillants en plusieurs étapes fournissant DCRAT & Rhadamanthys. Acronis Tru décompose comment les attaquants utilisent les scripts VBS, lot et PowerShell pour glisser les défenses au-delà. [...]

A RAR file, a fake summons, and a Nietzsche quote-all part of a multi-stage malware chain delivering DCRat & Rhadamanthys. Acronis TRU breaks down how attackers use VBS, batch, and PowerShell scripts to slip past defenses. [...] |

Malware | ★★★ | ||

| 2025-04-01 13:30:00 | Une nouvelle attaque de phishing combine des techniques de téléchargement de touche et de DLL New Phishing Attack Combines Vishing and DLL Sideloading Techniques (lien direct) |

Une nouvelle attaque ciblant les utilisateurs des équipes de Microsoft a utilisé des outils d'accès à distance et une charge de touche DLL pour déployer une porte dérobée JavaScript

A new attack targeting Microsoft Teams users used vishing, remote access tools and DLL sideloading to deploy a JavaScript backdoor |

Tool | ★★★ | ||

| 2025-04-01 13:21:21 | Lazarus apt saute dans le train de Clickfix dans les attaques récentes Lazarus APT Jumps on ClickFix Bandwagon in Recent Attacks (lien direct) |

Une continuation de la campagne nord-coréenne de l'État-nation \\ contre les demandeurs d'emploi utilise l'attaque d'ingénierie sociale pour cibler les organisations CEFI avec la porte dérobée de Golangghost.

A continuation of the North Korean nation-state threat\'s campaign against employment seekers uses the social engineering attack to target CeFi organizations with the GolangGhost backdoor. |

Threat | APT 38 | ★★ | |

| 2025-04-01 13:00:13 | Spotlight des employés: Apprendre à connaître Vanessa Johnson Employee Spotlight: Getting to Know Vanessa Johnson (lien direct) |

> Vanessa, pouvez-vous nous parler un peu de vous? Je suis un fier natif du Texas avec une passion pour apprendre et aider les autres à grandir. J'ai un baccalauréat en marketing et un maître en gestion et en sciences administratives, ce qui m'a conduit à une carrière dans la formation et le développement. Au fil des ans, j'ai acquis de l'expérience dans la conception pédagogique, le développement de l'élations, la conception du curriculum et la facilitation de la formation, de manière basiquement, tout apprentissage! Je suis également certifié dans ces domaines parce que je crois qu'il a toujours affiner mes compétences. En dehors du travail, je suis un membre actif d'Alpha Kappa Alpha Sorority Inc., où j'aime redonner à […]

>Vanessa, can you tell us a bit about yourself? I\'m a proud Texas native with a passion for learning and helping others grow. I have a Bachelor\'s degree in Marketing and a Master\'s in Management and Administrative Sciences, which led me to a career in training and development. Over the years, I\'ve gained experience in instructional design, eLearning development, curriculum design, and training facilitation-basically, all things learning! I\'m also certified in these areas because I believe in always sharpening my skills. Outside of work, I\'m an active member of Alpha Kappa Alpha Sorority Inc., where I enjoy giving back to […] |

★★ | |||

| 2025-04-01 13:00:00 | Google pour activer E2EE pour tous les utilisateurs de Gmail Google to Switch on E2EE for All Gmail Users (lien direct) |

Google est défini pour déployer un cryptage de bout en bout pour tous les utilisateurs de Gmail, stimulant les efforts de sécurité, de conformité et de souveraineté de données

Google is set to roll out end-to-end encryption for all Gmail users, boosting security, compliance and data sovereignty efforts |

★★★ | |||

| 2025-04-01 13:00:00 | CyberheistNews Vol 15 # 13 Pourquoi la sécurité du mot de passe Matters: le problème de mot de passe danois et suédois CyberheistNews Vol 15 #13 Why Password Security Matters: The Danish and Swedish Password Problem (lien direct) |

|

★★★ | |||

| 2025-04-01 12:58:58 | Rapport GTIG : La Corée du Nord intensifie ses opérations cyber en Europe, via de faux travailleurs informatiques (lien direct) | >Le groupe Google Threat Intelligence Group (GTIG) vient de publier un nouveau rapport sur l'intensification des activités de travailleurs informatiques nord-coréens en Europe. Tribune – Depuis le dernier rapport du GTIG en septembre 2024 sur cette menace, les récentes mesures répressives aux États-Unis ont conduit à une intensification des activités en Europe ces derniers mois. […] The post Rapport GTIG : La Corée du Nord intensifie ses opérations cyber en Europe, via de faux travailleurs informatiques first appeared on UnderNews. | Threat | ★★★ | ||

| 2025-04-01 12:54:54 | Définir un écosystème de cybersécurité solide pour un ED plus élevé Defining a Strong Cybersecurity Ecosystem for Higher Ed (lien direct) |

> Cette semaine en cybersécurité des éditeurs du magazine Cybercrime - lisez l'histoire complète de Government Technology Sausalito, Californie - 1er avril 2025 Les collèges sont confrontés à des cyberattaques qui se présentent sous de nombreuses formes, notamment des menaces d'initiés, des logiciels malveillants, des botnets, du phishing, des DDO (déni distribué de

>This week in cybersecurity from the editors at Cybercrime Magazine –Read the full story in Government Technology Sausalito, Calif. – Apr. 1, 2025 Colleges and universities are faced with cyberattacks that come in many forms, including insider threats, malware, botnets, phishing, DDoS (distributed denial of |

Malware | ★★★ | ||

| 2025-04-01 12:51:12 | Les perturbations numériques se poursuivent pour le transport russe, cette fois au State Railway Digital disruptions continue for Russian transportation, this time at state railway (lien direct) |

Un jour après qu'un incident a affecté le système de métro de Moscou, le chemin de fer russe RZD a déclaré qu'une attaque de déni de service distribué (DDOS) avait perturbé son site Web et son application.

A day after an incident affected the Moscow subway system, Russian state railway RZD said a distributed denial-of-service (DDoS) attack disrupted its website and app. |

★★★ | |||

| 2025-04-01 12:10:30 | Ransomware Group prend le mérite de l'attaque nationale des industries nationales Ransomware Group Takes Credit for National Presto Industries Attack (lien direct) |

> Un groupe de ransomwares a revendiqué la responsabilité d'une cyberattaque de mars sur la filiale nationale de Presto Industries.

>A ransomware group has claimed responsibility for a March cyberattack on National Presto Industries subsidiary National Defense Corporation. |

Ransomware | ★★★ | ||

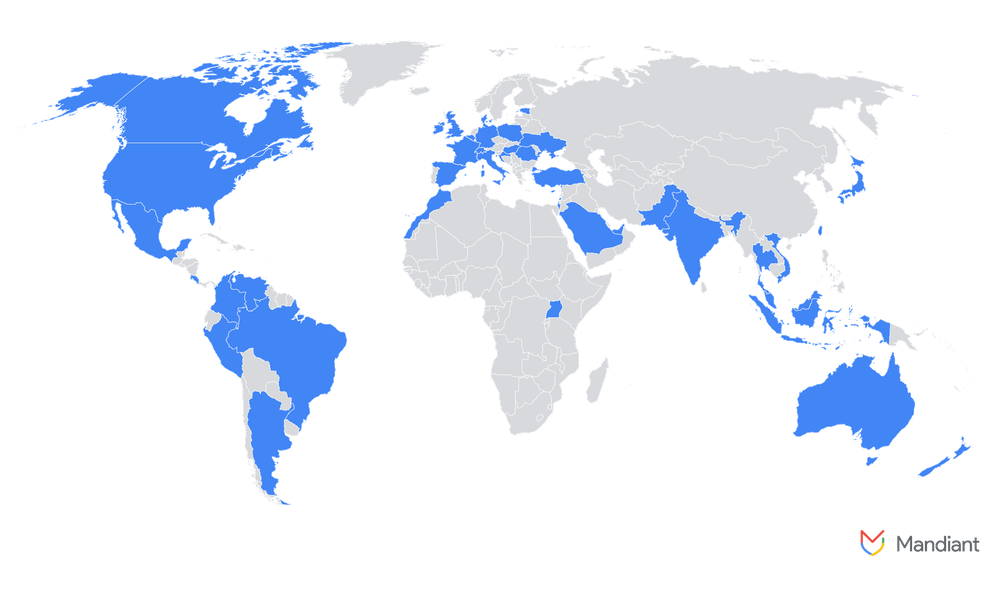

| 2025-04-01 12:00:00 | Les travailleurs informatiques de la RPDC se développaient de portée et d'échelle DPRK IT Workers Expanding in Scope and Scale (lien direct) |

Écrit par: Jamie Collier

Puisque notre Septembre 2024 Rapport décrivant le démocrate \'s Republic of Korea (dprk) Ces personnes présentent en tant que travailleurs à distance légitimes pour infiltrer les entreprises et générer des revenus pour le régime. Cela place les organisations qui embauchent des travailleurs informatiques de la RPDC à risque d'espionnage, de vol de données et de perturbation. En collaboration avec Partners, Google Threat Intelligence Group (GTIG) a identifié une augmentation des opérations actives en Europe, confirmant l'expansion de la menace \\ au-delà des États-Unis. Cette croissance est associée à des tactiques en évolution, telles que les campagnes d'extorsion intensifiées et la décision de mener des opérations au sein des infrastructures virtualisées d'entreprise. En marche: les travailleurs informatiques se développent à l'échelle mondiale en mettant l'accent sur l'Europe Les travailleurs informatiques du DPRC \\ '' dans plusieurs pays les établissent désormais comme une menace mondiale. Bien que les États-Unis restent une cible clé, au cours des derniers mois, les travailleurs informatiques de la RPDC ont rencontré des défis pour rechercher et maintenir l'emploi dans le pays. Cela est probablement dû à une sensibilisation accrue à la menace par le biais de rapports publics, United States Department of Justice Accords , et les défis de vérification du droit au travail. Ces facteurs ont provoqué une expansion globale des opérations des travailleurs informatiques, avec un accent notable sur l'Europe.  Figure 1: Liste des pays touchés par les travailleurs informatiques de la RPDC

Activité du travailleur informatique en Europe

Fin 2024, un travailleur informatique de la RPDC a opéré au moins 12 personnages à travers l'Europe et les États-Unis. Le travailleur informatique a activement cherché un emploi avec plusieurs organisations en Europe, en particulier celles des secteurs de la base industrielle de la défense et du gouvernement. Cette personne a démontré un modèle de fourniture de références fabriquées, de création d'un rapport avec les recruteurs d'emplois et d'utilisation de personnages supplémentaires qu'ils contrôlaient pour garantir leur crédibilité.

Figure 1: Liste des pays touchés par les travailleurs informatiques de la RPDC

Activité du travailleur informatique en Europe

Fin 2024, un travailleur informatique de la RPDC a opéré au moins 12 personnages à travers l'Europe et les États-Unis. Le travailleur informatique a activement cherché un emploi avec plusieurs organisations en Europe, en particulier celles des secteurs de la base industrielle de la défense et du gouvernement. Cette personne a démontré un modèle de fourniture de références fabriquées, de création d'un rapport avec les recruteurs d'emplois et d'utilisation de personnages supplémentaires qu'ils contrôlaient pour garantir leur crédibilité.

|

Tool Threat Legislation Industrial Cloud Technical | ★★★ | ||

| 2025-04-01 12:00:00 | Module de visibilité du réseau et détections de zeek dans les analyses de réseau sécurisées Network Visibility Module and Zeek Detections in Secure Network Analytics (lien direct) |

Secure Network Analytics La version 7.5.2 a été publiée, offrant de nouvelles fonctionnalités passionnantes telles que le module de visibilité réseau (NVM) et les détections de zeek.

Secure Network Analytics version 7.5.2 has been released, offering exciting new features such as the Network Visibility Module (NVM) and Zeek detections. |

★★★ | |||

| 2025-04-01 11:52:16 | Microsoft Teams Vishing a utilisé pour déployer des logiciels malveillants via TeamViewer Microsoft Teams Vishing Used to Deploy Malware via TeamViewer (lien direct) |

Une arnaque Vishing via les équipes de Microsoft a conduit les attaquants à abuser de TeamViewer pour laisser tomber les logiciels malveillants et rester caché en utilisant des techniques simples mais efficaces.

A vishing scam via Microsoft Teams led to attackers misusing TeamViewer to drop malware and stay hidden using simple but effective techniques. |

Malware | ★★★ | ||

| 2025-04-01 11:43:25 | Le Royaume-Uni menace des amendes de 100 000 £ par jour sous une nouvelle cyber-billet UK threatens £100K-a-day fines under new cyber bill (lien direct) |

Le secrétaire à la technologie révèle que les détails de la législation de Landmark \\ pour la première fois Le secrétaire à la technologie du UK \\ a révélé l'étendue complète du projet de loi de cybersécurité et de résilience du gouvernement, a projeté 100 000 £ (129 000 $) des amendes quotidiennes pour ne pas agir contre des menaces spécifiques en considération.

Tech secretary reveals landmark legislation\'s full details for first time The UK\'s technology secretary revealed the full breadth of the government\'s Cyber Security and Resilience (CSR) Bill for the first time this morning, pledging £100,000 ($129,000) daily fines for failing to act against specific threats under consideration.… |

Legislation | ★★ | ||

| 2025-04-01 11:17:00 | Apple a condamné une amende à 150 millions d'euros par le régulateur français pour des pratiques de consentement ATT discriminatoires Apple Fined €150 Million by French Regulator Over Discriminatory ATT Consent Practices (lien direct) |

Apple a été touché avec une amende de 150 millions d'euros (162 millions de dollars) par le chien de garde de la concurrence de France \\ sur la mise en œuvre de son cadre de confidentialité de Transparency (ATT).

L'Autorité de la concurrence a déclaré qu'elle imposait une pénalité financière contre Apple pour avoir abusé de sa position dominante en tant que distributeur d'applications mobiles pour les appareils iOS et iPados entre le 26 avril 2021 et le 25 juillet,

Apple has been hit with a fine of €150 million ($162 million) by France\'s competition watchdog over the implementation of its App Tracking Transparency (ATT) privacy framework. The Autorité de la concurrence said it\'s imposing a financial penalty against Apple for abusing its dominant position as a distributor of mobile applications for iOS and iPadOS devices between April 26, 2021 and July 25, |

Mobile | ★★★ | ||

| 2025-04-01 11:05:00 | Les cybercriminels étendent l'utilisation des domaines de lookalike dans les attaques par e-mail Cybercriminals Expand Use of Lookalike Domains in Email Attacks (lien direct) |

BlueVoyant a constaté que l'utilisation de domaines de sosie dans les attaques basées sur le courrier électronique permet aux acteurs d'étendre les types de personnes et d'organisations ciblées

BlueVoyant found that the use of lookalike domains in email-based attacks is allowing actors to extend the types of individuals and organizations being targeted |

★★★ | |||

| 2025-04-01 11:01:36 | Téléphone cellulaire OPSEC pour les passages à bord Cell Phone OPSEC for Border Crossings (lien direct) |

J'ai entendu des histoires d'interrogation plus agressive des appareils électroniques aux passages frontaliers américains. Je sais beaucoup de choses sur la sécurisation des ordinateurs, mais très peu de sécurisation de téléphones.

Y a-t-il des moyens faciles de supprimer les données - fichiers, photos, etc. - sur les téléphones afin qu'il ne puisse pas être récupéré? La réinitialisation d'un téléphone aux valeurs par défaut d'usine efface-t-elle les données, ou est-elle toujours récupérable? Autrement dit, la réinitialisation efface-t-elle l'ancienne clé de cryptage, ou simplement rompre le mot de passe qui accède à cette clé? Lorsque le téléphone est redémarré, les fichiers supprimés sont-ils toujours disponibles?

Nous avons besoin de réponses pour les iPhones et les téléphones Android. Et ce ne sont pas seulement les États-Unis; Le monde va devenir un endroit plus dangereux pour s'opposer au pouvoir de l'État ...

I have heard stories of more aggressive interrogation of electronic devices at US border crossings. I know a lot about securing computers, but very little about securing phones. Are there easy ways to delete data—files, photos, etc.—on phones so it can’t be recovered? Does resetting a phone to factory defaults erase data, or is it still recoverable? That is, does the reset erase the old encryption key, or just sever the password that access that key? When the phone is rebooted, are deleted files still available? We need answers for both iPhones and Android phones. And it’s not just the US; the world is going to become a more dangerous place to oppose state power... |

Mobile | ★★★ | ||

| 2025-04-01 10:51:21 | Crypto-monnaie en 2025: Exploration de la croissance du bitcoin, de l'IA et de la prochaine vague d'outils Cryptocurrency in 2025: Exploring Bitcoin Growth, AI, and the Next Wave of Tools (lien direct) |

Le monde des crypto-monnaies ressemble à une balade sauvage pleine de risques, de rebondissements et de grands rêves de construire des richesses.…

The cryptocurrency world feels like a wild ride full of risks, twists, and big dreams of building wealth.… |

Tool | ★★★ | ||

| 2025-04-01 10:48:44 | Lea - l\'IA qui rééduque les trolls et vous bannit d\'Internet (lien direct) | Si vous avez une opinion sur tout et surtout une opinion et que vous ne pouvez pas vous empêcher de déclencher des guerres dans les commentaires et sur les réseaux sociaux où vous sévissez, alors cet article est pour vous ! Vous adorez par exemple partager l’immense vacuité de votre réflexion de manière passive-agressive, voire agressive tout court. Ou tout simplement vous êtes ce type de personne qui commente une vidéo clairement étiquetée comme sponsorisée pour signaler… qu’elle est sponsorisée. Ou qui demande dans les commentaires une information explicitement mentionnée dans l’article que vous n’avez visiblement pas lu. | ★★★ | |||

| 2025-04-01 10:31:00 | Près de 24 000 IPS derrière Wave of Palo Alto Global Protect Scanses Nearly 24,000 IPs behind wave of Palo Alto Global Protect scans (lien direct) |

Un pic significatif dans l'activité de balayage ciblant les portails de connexion de Palo Alto Network a été observé, les chercheurs concernant sont un prélude à une attaque ou une faille à venir exploitée. [...]

A significant spike in scanning activity targeting Palo Alto Network GlobalProtect login portals has been observed, with researchers concerned it may be a prelude to an upcoming attack or flaw being exploited. [...] |

★★ | |||

| 2025-04-01 09:18:49 | ThreatAware lance une nouvelle plate-forme de gestion de surface d'attaque cyber-actif (CAASM) ThreatAware launches new Cyber Asset Attack Surface Management (CAASM) platform (lien direct) |

ThreatAware lance une nouvelle plate-forme de gestion de la surface d'attaque des cyber-actifs (CAASM) pour une visibilité et une protection améliorées de tous les appareils

• La plate-forme de la version 3.0 de ThreatAware \\ fournit le centre ultime pour gérer et sécuriser la santé de la sécurité et des environnements informatiques

• Approche innovante de l'analyse des connexions révèle désormais des appareils furtifs \\ 'furtifs \' se connectant au réseau d'entreprise.

-

Revues de produits

ThreatAware launches new Cyber Asset Attack Surface Management (CAASM) platform for enhanced visibility and protection of all devices • ThreatAware\'s Version 3.0 Platform provides the ultimate hub for managing and securing the health of security and IT environments • Innovative approach to analysing logins now uncovers completely unknown \'stealth\' devices connecting to corporate network. - Product Reviews |

★★★ | |||

| 2025-04-01 09:01:28 | 31 mars - Rapport de renseignement sur les menaces 31st March – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes en cyber Les meilleures attaques et violations de l'Université de New York (NYU) ont subi une cyberattaque qui a entraîné l'exposition de plus de 3 millions de données de candidats, notamment des noms, des résultats des tests, des majors et des codes postaux. Le pirate a redirigé le site Web de NYU vers […]

>For the latest discoveries in cyber research for the week of 31st March, please download our Threat Intelligence Bulletin. TOP ATTACKS AND BREACHES New York University (NYU) suffered a cyber-attack which resulted in the exposure of over 3 million applicants’ data, including names, test scores, majors, and zip codes. The hacker redirected NYU’s website to […] |

Threat | ★★★ | ||

| 2025-04-01 08:45:00 | La facture de cybersécurité et de résilience s'appliquera à 1000 entreprises britanniques Cyber Security and Resilience Bill Will Apply to 1000 UK Firms (lien direct) |

Un millier de prestataires de services britanniques devront se conformer à la prochaine facture de cybersécurité et de résilience

A thousand UK service providers will be expected to comply with the forthcoming Cyber Security and Resilience Bill |

★★★ | |||

| 2025-04-01 08:44:51 | NIS2 : un tournant décisif pour la cybersécurité en Europe (lien direct) | NIS2 : un tournant décisif pour la cybersécurité en Europe par Gaetan Fron, Directeur commercial de Diligent France et Luxembourg - Points de Vue | Commercial | ★★★ | ||

| 2025-04-01 08:13:41 | HEXATRUST lance HexaDiag et HexaSearch (lien direct) | HexaDiag, HexaSearch … : A l'occasion du Forum In Cyber, HEXATRUST annonce de nouveaux outils innovants pour permettre l'HexaSwitch, le passage vers des solutions numériques souveraines - Produits | Tool | ★★★ | ||

| 2025-04-01 08:03:51 | La cybersécurité freine le déploiement IOT de 9 entreprises sur 10 (lien direct) | LA CYBERSÉCURITÉ FREINE LE DÉPLOIEMENT IOT DE 9 ENTREPRISES SUR 10 Selon une étude, ces entreprises exigent des solutions avancées pour surveiller leurs appareils connectés, mettant les fournisseurs de connectivité IoT sous pression. Kaleido Intelligence mène des enquêtes annuelles auprès des utilisateurs et non-utilisateurs de l'IoT cellulaire afin d'évaluer leur perception et leurs attentes. Celui de 2024 était sponsorisé par le groupe Wireless Logic - Investigations | ★★★ | |||

| 2025-04-01 07:57:57 | Vertiv lance Vertiv™ PowerDirect Rack (lien direct) | Vertiv annonce une solution de rack d'énergie DC à haute densité et évolutive conforme à l'OCP pour les applications IA et HPC dans le monde entier Vertiv™ PowerDirect Rack fournit une alimentation DC 50V extensible pour les baies informatiques prenant en charge à la fois une entrée AC et HVDC pour une meilleure flexibilité opérationnelle. - Produits | ★★★ | |||

| 2025-04-01 07:55:46 | CrowdStrike annonce de nouvelles innovations pour CrowdStrike Falcon® Exposure Management (lien direct) | CrowdStrike accélère la consolidation de la cybersécurité avec l'évaluation des vulnérabilités réseau assistée par IA intégrée à Falcon Exposure Management Cette nouvelle fonctionnalité étend la priorisation des risques basée sur l'IA de la plateforme Falcon aux équipements réseau, éliminant ainsi le besoin de scanners autonomes, d'agents ou de matériel supplémentaire. Les clients Falcon Exposure Management peuvent évaluer jusqu'à 10 % de leurs équipements, sans frais. - Produits | ★★★ |

To see everything:

Our RSS (filtrered)