What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-08-03 18:00:00 | Bringing threat intelligence and adversary insights to the forefront: X-Force Research Hub (lien direct) | > Aujourd'hui, les défenseurs traitent à la fois un paysage de menace qui change constamment et les attaques constamment qui ont résisté à l'épreuve du temps.L'innovation et les meilleures pratiques coexistent dans le monde criminel, et l'une ne nous distrait de l'autre.IBM X-Force observe continuellement de nouveaux vecteurs d'attaque et de nouveaux logiciels malveillants dans la nature, alors que les adversaires recherchent [& # 8230;]

>Today defenders are dealing with both a threat landscape that’s constantly changing and attacks that have stood the test of time. Innovation and best practices co-exist in the criminal world, and one mustn’t distract us from the other. IBM X-Force is continuously observing new attack vectors and novel malware in the wild, as adversaries seek […] |

Malware Threat | ★★ | ||

| 2023-08-03 18:00:00 | Amener les informations sur les menaces et les idées adverses au premier plan: Hub de recherche X-Force Bringing threat intelligence and adversary insights to the forefront: X-Force Research Hub (lien direct) |

> Aujourd'hui, les défenseurs traitent à la fois un paysage de menace qui change constamment et les attaques constamment qui ont résisté à l'épreuve du temps.L'innovation et les meilleures pratiques coexistent dans le monde criminel, et l'une ne nous distrait de l'autre.IBM X-Force observe continuellement de nouveaux vecteurs d'attaque et de nouveaux logiciels malveillants dans la nature, alors que les adversaires recherchent [& # 8230;]

>Today defenders are dealing with both a threat landscape that’s constantly changing and attacks that have stood the test of time. Innovation and best practices co-exist in the criminal world, and one mustn’t distract us from the other. IBM X-Force is continuously observing new attack vectors and novel malware in the wild, as adversaries seek […] |

Malware Threat | ★★ | ||

| 2023-08-03 17:39:00 | Hacktivist Group \\ 'Mysterious Team Bangladesh \\' continue DDOS Rampage Hacktivist Group \\'Mysterious Team Bangladesh\\' Goes on DDoS Rampage (lien direct) |

La menace émergente a effectué 750 attaques DDOS et 78 défaillances de site Web en seulement un an pour soutenir ses motivations religieuses et politiques.

The emerging threat has carried out 750 DDoS attacks and 78 website defacements in just one year to support its religious and political motives. |

Threat | ★★★ | ||

| 2023-08-03 15:31:00 | Microsoft Flags a augmenté les préoccupations de cybersécurité pour les principaux événements sportifs Microsoft Flags Growing Cybersecurity Concerns for Major Sporting Events (lien direct) |

Microsoft met en garde contre la menace que les cyber-acteurs malveillants représentent les opérations du stade, avertissant que la surface du cyber-risque des événements sportifs en direct est "en pleine expansion".

"Les informations sur les performances sportives, l'avantage compétitif et les informations personnelles sont une cible lucrative", a déclaré la société dans un rapport de cyber signaux partagé avec le Hacker News."Les équipes sportives, les ligues majeures et le monde

Microsoft is warning of the threat malicious cyber actors pose to stadium operations, warning that the cyber risk surface of live sporting events is "rapidly expanding." "Information on athletic performance, competitive advantage, and personal information is a lucrative target," the company said in a Cyber Signals report shared with The Hacker News. "Sports teams, major league and global |

Threat | ★★★ | ||

| 2023-08-03 14:08:31 | Des tas d'IoT non corrigées, les appareils OT attirent les cyberattaques ICS Piles of Unpatched IoT, OT Devices Attract ICS Cyberattacks (lien direct) |

Les appareils industriels sont moins susceptibles d'être corrigés en raison des temps d'arrêt coûteux, et les acteurs de la menace en ont pris note.

Industrial devices are less likely to be patched due to expensive downtime, and threat actors have taken notice. |

Threat Threat Industrial | ★★★★ | ||

| 2023-08-03 13:33:39 | Vivre de la terre (LOTL): la cyber-menace invisible se cachant dans votre système Living Off the Land (LOTL): The Invisible Cyber Threat Lurking in Your System (lien direct) |

Qu'est-ce que Lotl Attack?Vivre de la terre (LOTL), également connu sous le nom de lolbins, est un ...

What is LOTL Attack? Living Off the Land (LOTL), also known as lolbins, is a... |

Threat | ★★★★ | ||

| 2023-08-03 13:00:00 | Les cyberattaques ciblant les agences gouvernementales augmentent de 40% Cyber-Attacks Targeting Government Agencies Increase 40% (lien direct) |

BlackBerry a constaté que les services publics se classent désormais comme la deuxième industrie la plus ciblée par les acteurs de la menace

BlackBerry found that public services now rank as the second most targeted industry by threat actors |

Threat | ★★ | ||

| 2023-08-03 12:08:00 | Microsoft expose les pirates russes \\ 'Tactiques de phishing sournoises via les chats des équipes Microsoft Microsoft Exposes Russian Hackers\\' Sneaky Phishing Tactics via Microsoft Teams Chats (lien direct) |

Microsoft a révélé mercredi qu'il identifiait un ensemble d'attaques d'ingénierie sociale hautement ciblées montées par un acteur de menace russe de l'État-nation à l'aide de leurres de phishing de vol d'identification envoyés sous forme de chats des équipes de Microsoft.

Le géant de la technologie a attribué les attaques à un groupe qu'il suit comme Midnight Blizzard (auparavant Nobelium).Il est également appelé apt29, bluebravo, ours confortable, pruche en fer et les ducs.

Microsoft on Wednesday disclosed that it identified a set of highly targeted social engineering attacks mounted by a Russian nation-state threat actor using credential theft phishing lures sent as Microsoft Teams chats. The tech giant attributed the attacks to a group it tracks as Midnight Blizzard (previously Nobelium). It\'s also called APT29, BlueBravo, Cozy Bear, Iron Hemlock, and The Dukes. |

Threat | APT 29 | ★★ | |

| 2023-08-03 12:03:47 | Profil de menace: ransomware Rhysida Threat Profile: Rhysida Ransomware (lien direct) |

> Le monde numérique est un paysage en constante évolution, et avec elle vient l'évolution du cyber ...

>The digital world is an ever-evolving landscape, and with it comes the evolution of cyber... |

Ransomware Threat | ★★★ | ||

| 2023-08-03 11:30:00 | Le rapport sur les horizons de menace d'août 2023 fournit des informations et des recommandations axées sur la cybersécurité axées August 2023 Threat Horizons Report Provides Cloud-Focused Cybersecurity Insights and Recommendations (lien direct) |

Le rapport Google Cloud Keners Horizons a été lancé pour la première fois en novembre 2021 dans le but ultime de fournir aux décideurs de sécurité des informations stratégiques sur les menaces pour les utilisateurs des entreprises dans le cloud, ainsi que les données, les métriques, les tendances et les recherches supplémentaires sur le cloud.Peut-être plus important encore, le rapport visait à fournir des recommandations des équipes de renseignement et de sécurité de Google \\ pour aider les défenseurs à protéger, à détecter et à répondre aux derniers cloud et autres menaces.

Aujourd'hui marque la sortie de la septième édition de notre publication trimestrielle, août 2023 Rapport des horizons de menace , Et notre

The Google Cloud Threat Horizons Report first launched in November 2021 with the ultimate goal of providing security decision-makers with strategic intelligence about threats to cloud enterprise users, along with data, metrics, trends, and additional cloud research. Perhaps most importantly, the report aimed to provide recommendations from Google\'s intelligence and security teams to help defenders protect against, detect, and respond to the latest cloud and other threats. Today marks the release of the seventh edition of our quarterly publication, August 2023 Threat Horizons Report, and our |

Threat Cloud | ★★★ | ||

| 2023-08-03 09:30:00 | Google a nommé un leader du service de renseignement des menaces externes Forrester Wave ™ Google Named a Leader in the External Threat Intelligence Service Forrester Wave™ (lien direct) |

google a été nommé leader dans The Forrester Wave ™: External Threat Intelligence Service Providers, Q3 2023 .Forrester a identifié 12 grandes entreprises dans l'espace de renseignement des menaces et Google a reçu le score le plus élevé possible en 15 des 29 critères.

Le rapport Forrester indique: "Google est prêt à devenir le fournisseur de renseignement de menace le plus pertinent et le plus dominant."De plus, l'acquisition de Google \\ de Mandiant et la puissance des intégrations sont mentionnées dans le rapport: «Les offres mandiantes peuvent désormais tirer parti de la puissance, de l'échelle et de l'innovation de Google pour découvrir, personnaliser et google a été nommé leader dans The Forrester Wave ™: External Threat Intelligence Service Providers, Q3 2023 .Forrester a identifié 12 grandes entreprises dans l'espace de renseignement des menaces et Google a reçu le score le plus élevé possible en 15 des 29 critères.

Le rapport Forrester indique: "Google est prêt à devenir le fournisseur de renseignement de menace le plus pertinent et le plus dominant."De plus, l'acquisition de Google \\ de Mandiant et la puissance des intégrations sont mentionnées dans le rapport: «Les offres mandiantes peuvent désormais tirer parti de la puissance, de l'échelle et de l'innovation de Google pour découvrir, personnaliser et

Google was named a Leader in The Forrester Wave™: External Threat Intelligence Service Providers, Q3 2023. Forrester identified 12 top companies in the threat intelligence space and Google received the highest possible score in 15 out of the 29 criteria.

The Forrester report states, “Google is poised to become the most relevant and dominant threat intelligence provider.” Additionally, Google\'s acquisition of Mandiant and the power of the integrations are mentioned in the report, “The Mandiant offerings can now leverage the power, scale, and innovation of Google to discover, personalize, and Google was named a Leader in The Forrester Wave™: External Threat Intelligence Service Providers, Q3 2023. Forrester identified 12 top companies in the threat intelligence space and Google received the highest possible score in 15 out of the 29 criteria.

The Forrester report states, “Google is poised to become the most relevant and dominant threat intelligence provider.” Additionally, Google\'s acquisition of Mandiant and the power of the integrations are mentioned in the report, “The Mandiant offerings can now leverage the power, scale, and innovation of Google to discover, personalize, and |

Threat | ★★ | ||

| 2023-08-03 07:30:00 | Surfshark Antivirus et les différentes menaces en ligne (+ promo -76% !) (lien direct) | — Article en partenariat avec Surfshark — Salut les amis, j’espère que votre été se passe bien et que le mois d’août vous apportera une bonne bouffée d’air frais (oops, désolé si vous vivez dans une grande ville). Parce que dès septembre ça redémarre fort avec la rentrée scolaire, etc. … Suite | Threat | ★★ | ||

| 2023-08-03 07:12:03 | Crowdsstrike a nommé un leader qui «fournit des renseignements sur les menaces de classe mondiale» en 2023 Forrester Wave CrowdStrike Named a Leader that “Delivers World-Class Threat Intelligence” in 2023 Forrester Wave (lien direct) |

Nous sommes ravis de partager que Forrester a nommé CrowdStrike un leader de Forrester Wave ™: External Threat Intelligence Services Providers, T-3 2023. Crowdsstrike a reçu le classement le plus élevé de tous les fournisseurs dans la catégorie d'offre actuelle, avec le score le plus élevé possible dans16 Critères, dépassant tous les autres fournisseurs évalués dans le rapport.Du rapport: «Crowdsstrike [& # 8230;]

We\'re excited to share that Forrester has named CrowdStrike a Leader in The Forrester Wave™: External Threat Intelligence Services Providers, Q3 2023. CrowdStrike received the highest ranking of all vendors in the Current Offering category, with the highest score possible in 16 criteria, surpassing all other vendors evaluated in the report. From the report: “CrowdStrike […] |

Threat | ★★ | ||

| 2023-08-02 23:02:00 | Russian apt \\ 'bluecharlie \\' échange des infrastructures pour échapper à la détection Russian APT \\'BlueCharlie\\' Swaps Infrastructure to Evade Detection (lien direct) |

Bien qu'il ait été sorti plus tôt cette année, le groupe de menaces persistants avancé essaie de glisser à nouveau les chercheurs.

Despite being outed earlier this year, the advanced persistent threat group is trying to sneak past researchers again. |

Threat | ★★★ | ||

| 2023-08-02 20:24:06 | VMware Carbon Black lance Cloud Native Detection and Response (CNDR) (lien direct) | VMware Carbon Black offre une solution de détection des menaces et de réponse aux incidents pour les applications de nouvelle génération Grâce à ces nouvelles capacités Cloud native de détection et de réponse aux menaces, les équipes de sécurité bénéficient d'une visibilité unifiée en temps réel sur les conteneurs et environnements Kubernetes - Produits | Threat Cloud | Uber | ★★ | |

| 2023-08-02 19:42:00 | L'adversaire russe Cyber Bluecharlie modifie l'infrastructure en réponse aux divulgations Russian Cyber Adversary BlueCharlie Alters Infrastructure in Response to Disclosures (lien direct) |

Un adversaire de Russa-Nexus a été lié à 94 nouveaux domaines, ce qui suggère que le groupe modifie activement son infrastructure en réponse aux divulgations publiques sur ses activités.

La société de cybersécurité a enregistré Future Linked the New Infrastructure à un acteur de menace qu'il suit sous le nom de Bluecharlie, une équipe de piratage qui \\ est largement connue sous les noms Blue Callisto, Callisto (ou Calisto),

A Russa-nexus adversary has been linked to 94 new domains, suggesting that the group is actively modifying its infrastructure in response to public disclosures about its activities. Cybersecurity firm Recorded Future linked the new infrastructure to a threat actor it tracks under the name BlueCharlie, a hacking crew that\'s broadly known by the names Blue Callisto, Callisto (or Calisto), |

Threat | ★★ | ||

| 2023-08-02 18:25:00 | Phishers exploite les services de courrier électronique de Salesforce \\ dans la campagne Facebook ciblée Phishers Exploit Salesforce\\'s Email Services Zero-Day in Targeted Facebook Campaign (lien direct) |

Une campagne sophistiquée de phishing Facebook a été observée exploitant un défaut zéro-jour dans les services de courrier électronique de Salesforce, permettant aux acteurs de menace de créer des messages de phishing ciblés en utilisant le domaine et l'infrastructure de la société.

"Ces campagnes de phishing échappent intelligemment aux méthodes de détection conventionnelles en enchaînant la vulnérabilité Salesforce et les bizarreries héritées dans la plate-forme de jeux Web de Facebook \\" "

A sophisticated Facebook phishing campaign has been observed exploiting a zero-day flaw in Salesforce\'s email services, allowing threat actors to craft targeted phishing messages using the company\'s domain and infrastructure. "Those phishing campaigns cleverly evade conventional detection methods by chaining the Salesforce vulnerability and legacy quirks in Facebook\'s Web Games platform," |

Vulnerability Threat | ★★ | ||

| 2023-08-02 17:54:00 | Hot Suppter La marque de vêtements fait face Hot Topic Apparel Brand Faces Credential-Stuffing Attack (lien direct) |

En raison de la nature de l'attaque, Hot Topic dit qu'il n'était pas en mesure de dire quels comptes ont été accessibles par les utilisateurs légitimes et lesquels ont été accessibles par les acteurs de la menace, ce qui rend la situation d'autant plus difficile.

Due to the nature of the attack, Hot Topic says that it was unable to tell which accounts were accessed by legitimate users and which were accessed by threat actors, making the situation all the more difficult. |

Threat | ★★ | ||

| 2023-08-02 17:22:00 | Top Industries significativement touchées par les réseaux de télégramme illicites Top Industries Significantly Impacted by Illicit Telegram Networks (lien direct) |

Ces dernières années, la montée des activités illicites menées dans les plateformes de messagerie en ligne est devenue une préoccupation croissante pour d'innombrables industries.L'une des plates-formes les plus notables qui a accueilli de nombreux acteurs malveillants et activités néfastes a été le télégramme.Grâce à son accessibilité, sa popularité et son anonymat des utilisateurs, Telegram a attiré un grand nombre d'acteurs de menace motivés par

In recent years the rise of illicit activities conducted within online messaging platforms has become a growing concern for countless industries. One of the most notable platforms that has been host to many malicious actors and nefarious activities has been Telegram. Thanks to its accessibility, popularity, and user anonymity, Telegram has attracted a large number of threat actors driven by |

Threat | ★★ | ||

| 2023-08-02 16:00:00 | Les acteurs de la menace utilisent l'agent AWS SSM comme un Troie d'accès à distance Threat Actors Use AWS SSM Agent as a Remote Access Trojan (lien direct) |

Les recherches de Mitiga \\ ont démontré deux scénarios d'attaque potentiels

Mitiga\'s research demonstrated two potential attack scenarios |

Threat | ★★★ | ||

| 2023-08-02 15:52:11 | Rapport BlackBerry Global Threat Intelligence : Les gouvernements et les services publics font face à une augmentation de 40 % des cyberattaques (lien direct) | Rapport BlackBerry Global Threat Intelligence : Les gouvernements et les services publics font face à une augmentation de 40 % des cyberattaques - Points de Vue | Threat Studies | ★★★ | ||

| 2023-08-02 13:01:00 | La société iranienne Cloudzy accusé d'avoir aidé les cybercriminels et les pirates d'État-nation Iranian Company Cloudzy Accused of Aiding Cybercriminals and Nation-State Hackers (lien direct) |

Les services offerts par une entreprise iranienne obscure connue sous le nom de Cloudzy sont en cours d'exploité par de multiples acteurs de menaces, notamment des groupes de cybercriminalité et des équipes de l'État-nation.

"Bien que Cloudzy soit incorporé aux États-Unis, il opère presque certainement à Téhéran, l'Iran & # 8211; en violation possible des sanctions américaines & # 8211; sous la direction de quelqu'un

s'approchant du nom Hassan Nozari, "a déclaré Halcyon dans un

Services offered by an obscure Iranian company known as Cloudzy are being leveraged by multiple threat actors, including cybercrime groups and nation-state crews. "Although Cloudzy is incorporated in the United States, it almost certainly operates out of Tehran, Iran – in possible violation of U.S. sanctions – under the direction of someone going by the name Hassan Nozari," Halcyon said in a |

Threat | ★★ | ||

| 2023-08-02 12:00:00 | Podcast Spotlight: Êtes-vous prêt pour la reconnaissance des menaces? Spotlight Podcast: Are you ready for Threat Reconnaissance? (lien direct) |

Dans cette interview au podcast Spotlight, David Monnier de Team Cymru parle de l'évolution de l'intelligence des menaces en «réception de la réception» spécifique et cibler des menaces.

Le message Podcast Spotlight: Êtes-vous prêt pour la reconnaissance des menaces? C'est apparu pour la première fois sur Le grand livre de sécurité avec Paul F. Roberts .

Le message Podcast Spotlight: êtes-vous ... Lisez toute l'entrée ... & nbsp; & raquo; Cliquez sur l'icône ci-dessous pourÉcoutez. In this Spotlight podcast interview, David Monnier of Team Cymru talks about the evolution of the threat intelligence into actionable and target specific “threat reconnaissance.” The post Spotlight Podcast: Are you ready for Threat Reconnaissance? first appeared on The Security Ledger with Paul F. Roberts. The post Spotlight Podcast: Are you...Read the whole entry... »Click the icon below to listen. |

Threat | ★★ | ||

| 2023-08-02 09:11:00 | Entités norvégiennes ciblées dans des attaques en cours exploitant la vulnérabilité Ivanti EPMM Norwegian Entities Targeted in Ongoing Attacks Exploiting Ivanti EPMM Vulnerability (lien direct) |

Les acteurs avancés de menace persistante (APT) ont exploité une faille critique récemment divulguée ayant un impact sur le manager de point final d'Ivanti (EPMM) comme un jour zéro depuis au moins avril 2023 dans des attaques dirigées contre des entités norvégiennes, y compris un réseau gouvernemental.

La divulgation fait partie d'un nouvel avis conjoint publié par la Cybersecurity and Infrastructure Security Agency (CISA) et le norvégien

Advanced persistent threat (APT) actors exploited a recently disclosed critical flaw impacting Ivanti Endpoint Manager Mobile (EPMM) as a zero-day since at least April 2023 in attacks directed against Norwegian entities, including a government network. The disclosure comes as part of a new joint advisory released by the Cybersecurity and Infrastructure Security Agency (CISA) and the Norwegian |

Vulnerability Threat | ★ | ||

| 2023-08-02 09:00:00 | Silos transcendant: améliorer la collaboration entre l'intelligence des menaces et le cyber-risque Transcending Silos: Improving Collaboration Between Threat Intelligence and Cyber Risk (lien direct) |

Le renseignement des cyber-menaces (CTI) et la gestion des risques sont devenus des disciplines distinctes, mais ils partagent de nombreuses similitudes dans leur mission.Les deux approches éclairent la prise de décision en fournissant des informations de haute qualité sur les menaces et les risques les plus pertinents qui ont un impact sur les organisations.Bien que les équipes de risques et de CTI abordent ce défi à partir de différents points de vue, leur mission partagée sous-jacente crée des opportunités passionnantes de collaboration.La collaboration offre également une occasion sans frais de transformer le personnel sur des compétences complémentaires, augmentant la capacité existante pour aborder le plus grand inhibiteur

Cyber Threat Intelligence (CTI) and risk management have emerged as distinct disciplines, yet they share many similarities in their mission. Both approaches inform decision-making by providing high-quality insight on the most relevant threats and risks impacting organizations. Although risk and CTI teams approach this challenge from different vantage points, their underlying shared mission creates exciting opportunities for collaboration. Collaboration also provides a no-cost opportunity to cross-train staff on complementary skills, augmenting existing capacity to address the biggest inhibitor |

Threat | ★★★ | ||

| 2023-08-02 03:22:12 | Une introduction à l'intelligence cyber-menace: concepts et principes clés An Introduction to Cyber Threat Intelligence: Key Concepts and Principles (lien direct) |

Cyber Threat Intelligence (CTI), ou Intelligence des menaces, est une connaissance fondée sur des preuves établie à partir des cyber-menaces actuelles, recueillies à partir de myriades de sources pour identifier les attaques existantes ou potentielles.Le renseignement des menaces aide à identifier les motivations, les cibles et les comportements d'attaque d'un acteur de menace et la mise en œuvre de fortes défenses contre les attaques futures.Selon le coût d'IBM \\ d'un rapport de violation de données 2022, la violation moyenne de données coûte 4,35 millions de dollars à ses victimes.En utilisant l'intelligence des menaces, ces pertes peuvent être atténuées et de telles attaques peuvent être évitées.Organisations de bienfaisance des bienfaisages ...

Cyber Threat Intelligence (CTI), or threat intelligence, is evidence-based knowledge established from current cyber threats, gathered from myriad sources to identify existing or potential attacks. Threat intelligence assists in identifying the motives, targets, and attack behaviors of a threat actor and implementing strong defenses from future attacks. According to IBM\'s Cost of a Data Breach 2022 report, the average data breach costs its victims $4.35 million. Using threat intelligence, these losses can be mitigated, and such attacks can be avoided. Threat intelligence benefits organizations... |

Data Breach Threat | ★★ | ||

| 2023-08-01 16:26:00 | CISA: \\ 'Submarine \\' Torpelles de la porte dérobée Barracuda Sécurité par e-mail CISA: \\'Submarine\\' Backdoor Torpedoes Barracuda Email Security (lien direct) |

Une campagne de cyber-espionnage China-Nexus fait rage avec la quatrième porte arrière pour faire surface dans la nature qui profite du bogue de sécurité zéro-jour CVE-2023-2868 - avec une menace sévère de mouvement latéral, prévient CISA.

A China-nexus cyber espionage campaign rages on with the fourth backdoor to surface in the wild that takes advantage of the CVE-2023-2868 zero-day security bug - with severe threat of lateral movement, CISA warns. |

Threat | ★★ | ||

| 2023-08-01 15:30:00 | Les imprimantes à jet d'encre Canon exposent une menace Wi-Fi Canon Inkjet Printers Expose Wi-Fi Threat (lien direct) |

Les imprimantes ont conservé diverses informations après la réinitialisation, y compris les SSID et les mots de passe

The printers retained various information after re-initialization, including SSIDs and passwords |

Threat | ★★ | ||

| 2023-08-01 15:27:00 | Les chercheurs exposent des pirates spatiaux \\ 'Cyber Campagne à travers la Russie et la Serbie Researchers Expose Space Pirates\\' Cyber Campaign Across Russia and Serbia (lien direct) |

L'acteur de menace connu sous le nom de Space Pirates a été lié à des attaques contre au moins 16 organisations en Russie et en Serbie au cours de la dernière année en utilisant de nouvelles tactiques et en ajoutant de nouvelles cyber-armes à son arsenal.

"Les principaux objectifs des cybercriminels sont encore de l'espionnage et du vol d'informations confidentielles, mais le groupe a élargi ses intérêts et la géographie de ses attaques"

The threat actor known as Space Pirates has been linked to attacks against at least 16 organizations in Russia and Serbia over the past year by employing novel tactics and adding new cyber weapons to its arsenal. "The cybercriminals\' main goals are still espionage and theft of confidential information, but the group has expanded its interests and the geography of its attacks," Positive |

Threat | ★★ | ||

| 2023-07-31 19:33:00 | Systèmes ICS à ponction aérienne ciblés par des logiciels malveillants sophistiqués Air-Gapped ICS Systems Targeted by Sophisticated Malware (lien direct) |

Les chercheurs ont découvert de nouveaux outils de deuxième étape de vermidage utilisés pour exfiltrer localement les données des environnements ICS à puits d'air, mettant les acteurs de la menace à un pas de la transmission des informations à un C2.

Researchers uncovered new worming second-stage tools used to locally exfiltrate data from air gapped ICS environments, putting threat actors one step away from transmission of the info to a C2. |

Malware Tool Threat Industrial | ★★ | ||

| 2023-07-31 18:00:00 | Les pirates patchwork ciblent les organisations de recherche chinoises à l'aide de la porte dérobée de la cachette Patchwork Hackers Target Chinese Research Organizations Using EyeShell Backdoor (lien direct) |

Les acteurs de menace associés à l'équipage de piratage connu sous le nom de patchwork ont été repérés pour cibler les universités et les organisations de recherche en Chine dans le cadre d'une campagne récemment observée.

L'activité, selon l'équipe connue de 404, a entraîné l'utilisation d'un cache-œil nommé par code de porte dérobée.

Patchwork, également connu sous les noms Operation Hangover et Zinc Emerson, est soupçonné d'être un groupe de menaces qui

Threat actors associated with the hacking crew known as Patchwork have been spotted targeting universities and research organizations in China as part of a recently observed campaign. The activity, according to KnownSec 404 Team, entailed the use of a backdoor codenamed EyeShell. Patchwork, also known by the names Operation Hangover and Zinc Emerson, is suspected to be a threat group that |

Threat | APT 38 APT 38 | ★★ | |

| 2023-07-31 14:08:00 | Fruity Trojan utilise des installateurs de logiciels trompeurs pour diffuser Remcos Rat Fruity Trojan Uses Deceptive Software Installers to Spread Remcos RAT (lien direct) |

Les acteurs de la menace créent de faux sites Web hébergeant des installateurs de logiciels trojanisés pour inciter les utilisateurs sans méfiance à télécharger un logiciel malveillant de téléchargeur appelé Fruity dans le but d'installer des outils de chevaux de Troie distants comme Remcos Rat.

"Parmi les logiciels en question figurent divers instruments pour les processeurs à réglage fin, les cartes graphiques et les bios; outils de surveillance du matériel PC; et certaines autres applications", Cybersecurity

Threat actors are creating fake websites hosting trojanized software installers to trick unsuspecting users into downloading a downloader malware called Fruity with the goal of installing remote trojans tools like Remcos RAT. "Among the software in question are various instruments for fine-tuning CPUs, graphic cards, and BIOS; PC hardware-monitoring tools; and some other apps," cybersecurity |

Malware Tool Threat | ★★ | ||

| 2023-07-31 12:12:00 | Plusieurs défauts trouvés dans le plugin Ninja Forms laissent 800 000 sites vulnérables Multiple Flaws Found in Ninja Forms Plugin Leave 800,000 Sites Vulnerable (lien direct) |

Plusieurs vulnérabilités de sécurité ont été divulguées dans le plugin Ninja Forms pour WordPress qui pourrait être exploitée par les acteurs de la menace pour augmenter les privilèges et voler des données sensibles.

Les défauts, suivis en CVE-2023-37979, CVE-2023-38386 et CVE-2023-38393, Impact Versions 3.6.25 et ci-dessous, a déclaré Patchstack dans un rapport la semaine dernière.Ninja Forms est installé sur plus de 800 000 sites.

Une brève description

Multiple security vulnerabilities have been disclosed in the Ninja Forms plugin for WordPress that could be exploited by threat actors to escalate privileges and steal sensitive data. The flaws, tracked as CVE-2023-37979, CVE-2023-38386, and CVE-2023-38393, impact versions 3.6.25 and below, Patchstack said in a report last week. Ninja Forms is installed on over 800,000 sites. A brief description |

Vulnerability Threat | ★★ | ||

| 2023-07-31 11:31:42 | P2Pinfect Server Spreads Botnet à l'aide de la fonction de réplication Redis P2PInfect server botnet spreads using Redis replication feature (lien direct) |

Les acteurs de la menace ciblent activement les instances exposées du magasin de données open source redis avec un ver auto-répliquant d'auto-réplication entre pairs avec des versions pour Windows et Linux que les auteurs de logiciels malveillants ont nommé P2Pinfect.[...]

Threat actors are actively targeting exposed instances of the Redis open-source data store with a peer-to-peer self-replicating worm with versions for both Windows and Linux that the malware authors named P2Pinfect. [...] |

Malware Threat | ★★ | ||

| 2023-07-31 11:27:53 | Out of the Sandbox: Wikiloder creuse une évasion sophistiquée Out of the Sandbox: WikiLoader Digs Sophisticated Evasion (lien direct) |

Cybersecurity Company Proofpoint a publié aujourd'hui de nouvelles recherches détaillant l'identification d'un nouveau malware de la malware \'s menace que les chercheurs appellent «Wikiloader», un nouveau logiciel malveillant sophistiqué qui est récemment apparu sur le paysage des menaces de cybercriminalité, si bien associée aux campagnes de livraison de campagnes qui ont été réalisées dans le paysage de la cybercriminalité, à l'égard des campagnes de création de campagnesTrojan bancaire Ursnif.

-

mise à jour malveillant

Cybersecurity company Proofpoint has today published new research detailing the identification of a new malware Proofpoint\'s threat researchers are calling “WikiLoader”, a sophisticated new malware that recently appeared on the cybercrime threat landscape, so far associated with campaigns delivering banking trojan Ursnif. - Malware Update |

Malware Threat | ★★ | ||

| 2023-07-31 09:55:28 | Les vulnérabilités Android qui n'obtiennent pas de fonction fixe comme un jour zéro Android Vulnerabilities That Do Not Get Fixed Function as a Zero-Day (lien direct) |

Maddie Stone de Google Group (TAG) de Google (TAG) a rédigé la quatrième année annuelle de révision du zéro-jour ...

Maddie Stone of Google’s Threat Analysis Group (TAG) authored the fourth annual year-in-review of zero-day... |

Vulnerability Threat | ★★ | ||

| 2023-07-31 09:32:00 | 31 juillet & # 8211;Rapport de renseignement sur les menaces 31st July – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes de cyber-recherche pour la semaine du 31 juillet, veuillez télécharger nos principales attaques de Bulletin de menace_ingence et violation du gouvernement norvégien a signalé qu'une plate-forme logicielle, utilisée par 12 ministères clés, a subi une cyberattaque.Cela s'est produit après que les pirates ont exploité une vulnérabilité de contournement d'authentification zéro-jour dans Mobile (EPMM) du gestionnaire de terminaison d'Ivanti (EPMM).[& # 8230;]

>For the latest discoveries in cyber research for the week of 31st July, please download our Threat_Intelligence Bulletin TOP ATTACKS AND BREACHES The Norwegian government has reported that a software platform, used by 12 key ministries, suffered a cyberattack. It happened after hackers exploited a zero-day authentication bypass vulnerability in Ivanti’s Endpoint Manager Mobile (EPMM). […] |

Vulnerability Threat | ★★ | ||

| 2023-07-31 08:30:00 | CISA: Nouveau sous-marin Backdoor utilisé dans la campagne Barracuda CISA: New Submarine Backdoor Used in Barracuda Campaign (lien direct) |

L'acteur de menace chinoise a utilisé des logiciels malveillants dans les attaques

Chinese threat actor used malware in attacks |

Malware Threat | ★★ | ||

| 2023-07-31 07:35:43 | La dernière cyberattaque SCARLETEEL découverte par l\'équipe Threat Research de Sysdig (lien direct) | La dernière cyberattaque SCARLETEEL découverte par l'équipe Threat Research de Sysdig - Malwares | Threat | ★★ | ||

| 2023-07-31 03:01:22 | Sécurité DNS dans les soins de santé: le joyau de votre arsenal de cybersécurité DNS Security in Healthcare: The Gem in Your Cybersecurity Arsenal (lien direct) |

Les ransomwares, les logiciels malveillants et les attaques de phishing qui se déroulent dans l'industrie des soins de santé sont assez alarmants ces jours-ci.Les données des clients dans l'industrie des soins de santé sont plus sensibles que dans la plupart des industries, ce qui s'est avéré être un endroit idéal pour les acteurs de la menace.Des recherches récentes d'Infloblox ont rapporté qu'en 2022, il y avait plus de 546 violations de données majeures en raison d'une activité malveillante.Cela fait suite à une augmentation de 4% par rapport aux 521 violations de données majeures rapportées par les établissements de santé en 2023. Ces chiffres ont continué d'augmenter régulièrement pendant plus de 5 ans.Les données montrent également que de 2016 à 2022, le ...

The ransomware, malware and phishing attacks going on in the healthcare industry are quite alarming these days. The customers\' data in the healthcare industry is more sensitive than in most industries, and this has proven to be a sweet spot for threat actors. Recent research by Infloblox reported that in 2022, there were over 546 major data breaches due to malicious activity. This follows a 4% increase over the 521 major data breaches reported by healthcare institutions in 2023. These numbers have continued to rise steadily for over 5 years. The data also shows that from 2016 to 2022, the... |

Malware Threat | ★★★ | ||

| 2023-07-30 05:40:03 | Le plus grand site Web de raffinerie d'huile d'Israel \\ est hors ligne après l'attaque du DDOS Israel\\'s largest oil refinery website offline after DDoS attack (lien direct) |

Le site Web du plus grand opérateur de raffinerie d'huile d'Israël, le groupe Bazan est inaccessible de la plupart des régions du monde, car les acteurs de la menace prétendent avoir piraté les cyber-systèmes du groupe.[...]

Website of Israel\'s largest oil refinery operator, BAZAN Group is inaccessible from most parts of the world as threat actors claim to have hacked the Group\'s cyber systems. [...] |

Threat | ★★ | ||

| 2023-07-29 18:00:00 | Google: Plus de 40% des jours zéro en 2022 étaient des variantes de vulnérabilités précédentes Google: More than 40% of zero-days in 2022 were variants of previous vulnerabilities (lien direct) |

Les deuxièmes vulnérabilités les plus zéro-jours dans la nature ont été découvertes en 2022, selon des chercheurs en sécurité de Google.Les vulnérabilités zéro-day sont des bogues qui étaient auparavant inconnus par le vendeur ou le fournisseur, ce qui donne aux acteurs des menaces suffisamment de temps pour les exploiter jusqu'à ce qu'ils soient corrigés.Maddie Stone, chercheur en sécurité du groupe d'analyse des menaces de Google, a déclaré dans

Les deuxièmes vulnérabilités les plus zéro-jours dans la nature ont été découvertes en 2022, selon des chercheurs en sécurité de Google.Les vulnérabilités zéro-day sont des bogues qui étaient auparavant inconnus par le vendeur ou le fournisseur, ce qui donne aux acteurs des menaces suffisamment de temps pour les exploiter jusqu'à ce qu'ils soient corrigés.Maddie Stone, chercheur en sécurité du groupe d'analyse des menaces de Google, a déclaré dans

The second most zero-day vulnerabilities in the wild were discovered in 2022, according to security researchers from Google. Zero-day vulnerabilities are bugs that were previously unknown by the vendor or provider, giving threat actors ample time to exploit them until they are patched. Maddie Stone, a security researcher with Google\'s Threat Analysis Group, said in

The second most zero-day vulnerabilities in the wild were discovered in 2022, according to security researchers from Google. Zero-day vulnerabilities are bugs that were previously unknown by the vendor or provider, giving threat actors ample time to exploit them until they are patched. Maddie Stone, a security researcher with Google\'s Threat Analysis Group, said in |

Vulnerability Threat Studies | ★★★★ | ||

| 2023-07-29 10:29:00 | Les pirates déploient la porte dérobée "sous-marin" dans les attaques de passerelle de sécurité par courriel de Barracuda Hackers Deploy "SUBMARINE" Backdoor in Barracuda Email Security Gateway Attacks (lien direct) |

Vendredi, l'Agence américaine de sécurité de la cybersécurité et de l'infrastructure (CISA) a révélé que les détails d'une "porte dérobée persistante" appelée sous-marin déployée par des acteurs de la menace en rapport avec le piratage sur les appareils Gateway (ESG) de Hack on Barracuda.

"Le sous-marin comprend plusieurs artefacts - y compris un déclencheur SQL, des scripts de coquille et une bibliothèque chargée pour un démon Linux - qui permettent ensemble

The U.S. Cybersecurity and Infrastructure Security Agency (CISA) on Friday disclosed details of a "novel persistent backdoor" called SUBMARINE deployed by threat actors in connection with the hack on Barracuda Email Security Gateway (ESG) appliances. "SUBMARINE comprises multiple artifacts - including a SQL trigger, shell scripts, and a loaded library for a Linux daemon - that together enable |

Hack Threat | ★★ | ||

| 2023-07-28 18:40:00 | Icedid malware adapte et élargit la menace avec le module de backconnect mis à jour IcedID Malware Adapts and Expands Threat with Updated BackConnect Module (lien direct) |

Les acteurs de la menace liés au chargeur de logiciels malveillants connus sous le nom de IceDID ont fait des mises à jour du module BackConnect (BC) que \\ est utilisé pour l'activité post-compromis sur les systèmes piratés, les nouvelles résultats de l'équipe Cymru révèlent.

Icedide, également appelé Bokbot, est une souche de logiciels malveillants similaires à Emotet et Qakbot qui a commencé comme un Troie bancaire en 2017, avant de passer au rôle d'un facilitateur d'accès initial

The threat actors linked to the malware loader known as IcedID have made updates to the BackConnect (BC) module that\'s used for post-compromise activity on hacked systems, new findings from Team Cymru reveal. IcedID, also called BokBot, is a strain of malware similar to Emotet and QakBot that started off as a banking trojan in 2017, before switching to the role of an initial access facilitator |

Malware Threat | ★★ | ||

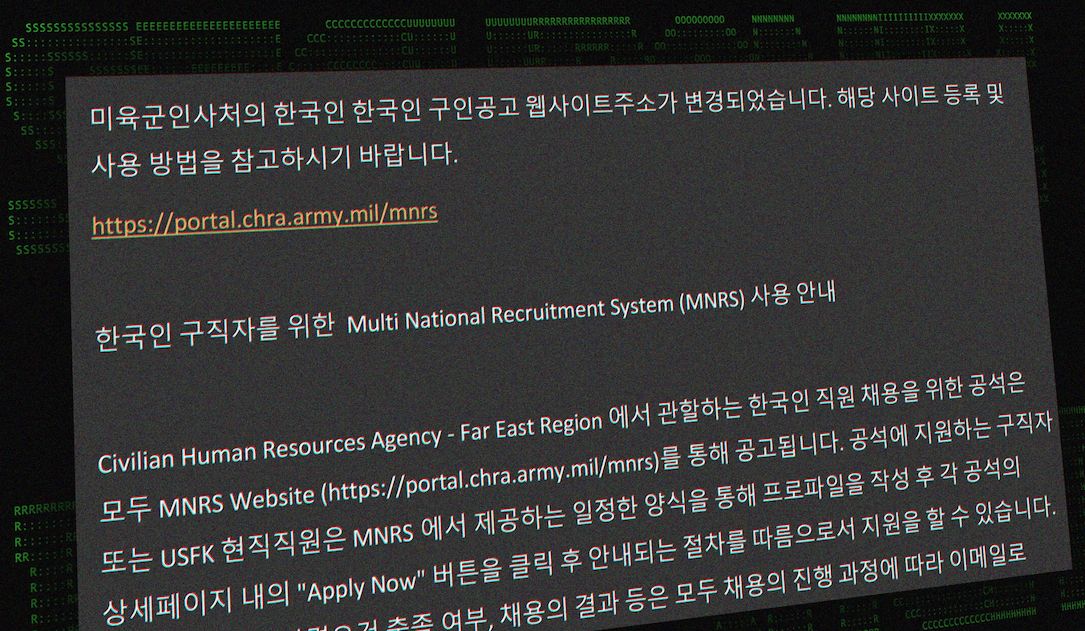

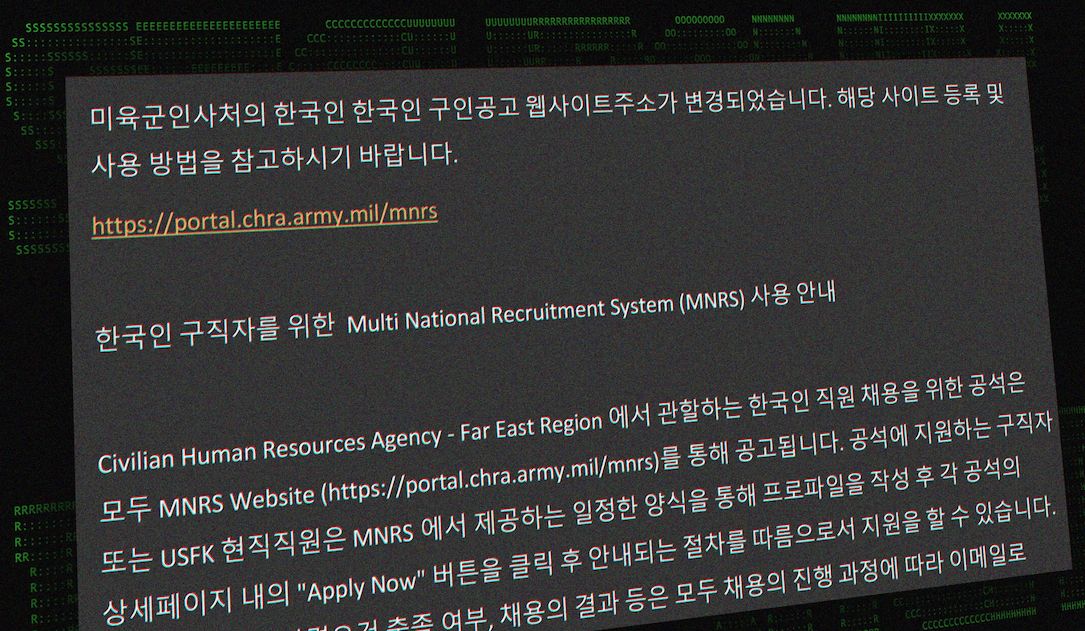

| 2023-07-28 15:52:00 | L'opération de N. Linée en Corée combine des leurres militaires américains, des sites de commerce électronique coréen N. Korea-linked operation combines US military lures, S. Korean e-commerce sites (lien direct) |

Les pirates auraient été connectés au gouvernement nord-coréen utilisent de faux documents de recrutement d'emploi militaire américain pour attirer les gens dans le téléchargement de logiciels malveillants organisés sur des sites de commerce électronique légitimes - mais compromis - coréens.Oleg Kolesnikov, vice-président de la recherche sur les menaces à Securonix, a déclaré à enregistrer les futures nouvelles que ce qui se démarque le plus dans la campagne est

Les pirates auraient été connectés au gouvernement nord-coréen utilisent de faux documents de recrutement d'emploi militaire américain pour attirer les gens dans le téléchargement de logiciels malveillants organisés sur des sites de commerce électronique légitimes - mais compromis - coréens.Oleg Kolesnikov, vice-président de la recherche sur les menaces à Securonix, a déclaré à enregistrer les futures nouvelles que ce qui se démarque le plus dans la campagne est

Hackers allegedly connected to the North Korean government are using fake U.S. military job-recruitment documents to lure people into downloading malware staged on legitimate - but compromised - South Korean e-commerce sites. Oleg Kolesnikov, vice president of threat research at Securonix, told Recorded Future News that what stands out the most about the campaign is

Hackers allegedly connected to the North Korean government are using fake U.S. military job-recruitment documents to lure people into downloading malware staged on legitimate - but compromised - South Korean e-commerce sites. Oleg Kolesnikov, vice president of threat research at Securonix, told Recorded Future News that what stands out the most about the campaign is |

Malware Threat | ★★ | ||

| 2023-07-28 10:00:00 | Gestion des appareils mobiles: sécuriser le lieu de travail moderne Mobile Device Management: Securing the modern workplace (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. More mobile devices, more problems. The business landscape has shifted dramatically, as more endpoints connect to corporate networks from a wider variety of locations and are transmitting massive amounts of data. Economic forces and a lengthy pandemic have caused a decentralization of the workforce and increased adoption of a hybrid workplace model. Today, employees are more mobile than ever. The modern workforce and workplace have experienced a significant increase in endpoints, or devices connecting to the network, and managing these diverse endpoints across various geographic locations has grown in complexity. Here’s an analogy: imagine a bustling city, with its many roads, highways, and intersections. Each road represents a different endpoint, and the city itself symbolizes your corporate network. As the city grows and expands, more roads are built, connecting new neighborhoods and districts. Our corporate networks are like expanding cities. But along with digital transformation and a distributional shift of the workforce, the cybersecurity landscape is evolving at an equal pace. The multitude of endpoints that connect to the network is widening the attack surface that bad actors with malicious intent can exploit. From a cybersecurity perspective, more endpoints represent a significant business risk. Organizations need to understand the importance of managing and securing their endpoints and how these variables are intertwined for a complete endpoint security strategy. The evolution of Mobile Device Management Traditional Mobile Device Management has existed in some form since the early 2000s, when smartphones entered the marketplace. MDM has evolved over the last few decades, and in some way, Unified Endpoint Management (UEM) represents this modern evolution. Today, unified endpoint management has become a prominent solution for modern IT departments looking to secure their expanding attack surfaces. UEM is more than just managing endpoints. The “unified” represents one console for deploying, managing, and helping to secure corporate endpoints and applications. UEM offers provisioning, detection, deployment, troubleshooting, and updating abilities. UEM software gives IT and security departments visibility and control over their devices as well as their end-users, delivered through a centralized management console. For a more detailed discussion of mobile device security, check out this article. What is the difference between MDM and UEM? Unified Endpoint Management (UEM) and Mobile Device Management (MDM) are both solutions used to manage and secure an organization\'s devices, but their scope and capabilities differ. Mobile Device Management (MDM) is a type of security software used by an IT department to monitor, manage, and secure employees\' mobile devices deployed across multiple mobile service providers and across multiple mobile operating systems being used in the organization. MDM is primarily concerned with device security, allowing organizations to enforce policies, manage device settings, monitor device status, and secure devices if lost or stolen. On the other hand, Unified Endpoint Management (UEM) is a more comprehensive solution that manages and secures not just mobile devices but all endpoints within an organization. This includes PCs, laptops, smartphones, tablets, and IoT devices. UEM solutions provide a single management console from which IT can control all these devices, | Tool Vulnerability Threat Medical | ★★★ | ||

| 2023-07-27 13:00:00 | Comment fonctionne la farce des informations d'identification (et comment l'arrêter) How credential stuffing works (and how to stop it) (lien direct) |

> En décembre 2022, les utilisateurs de Norton ont été mis en état d'alerte après que les acteurs de menace ont compromis la demande de sécurité avec une attaque de compensation des informations d'identification.L'équipe de sécurité de Norton a verrouillé environ 925 000 comptes après avoir détecté une vague suspecte de tentatives de connexion des utilisateurs de Norton Password Manager.Après l'enquête, la nouvelle a annoncé que les cybercriminels ont réussi à craquer les codes [& # 8230;]

>In December 2022, Norton users were put on high alert after threat actors compromised the security application with a credential-stuffing attack. Norton’s security team locked down about 925,000 accounts after detecting a suspicious flurry of login attempts from Norton Password Manager users. After the investigation, news broke that the cyber criminals successfully cracked the codes […] |

Threat | ★★ | ||

| 2023-07-27 12:01:55 | Les hauts et les bas de 0 jours: une année en revue des 0 jours exploités dans le monde en 2022 The Ups and Downs of 0-days: A Year in Review of 0-days Exploited In-the-Wild in 2022 (lien direct) |

Maddie Stone, Security Researcher, Threat Analysis Group (TAG)This is Google\'s fourth annual year-in-review of 0-days exploited in-the-wild [2021, 2020, 2019] and builds off of the mid-year 2022 review. The goal of this report is not to detail each individual exploit, but instead to analyze the exploits from the year as a whole, looking for trends, gaps, lessons learned, and successes. Executive Summary41 in-the-wild 0-days were detected and disclosed in 2022, the second-most ever recorded since we began tracking in mid-2014, but down from the 69 detected in 2021. Although a 40% drop might seem like a clear-cut win for improving security, the reality is more complicated. Some of our key takeaways from 2022 include:N-days function like 0-days on Android due to long patching times. Across the Android ecosystem there were multiple cases where patches were not available to users for a significant time. Attackers didn\'t need 0-day exploits and instead were able to use n-days that functioned as 0-days. | Tool Vulnerability Threat Prediction Conference | ★★★ | ||

| 2023-07-27 10:00:22 | Rapport sur les tendances APT Q2 2023 APT trends report Q2 2023 (lien direct) |

Ceci est notre dernier résumé des événements et des résultats importants, en se concentrant sur les activités que nous avons observées au cours du T2 2023.

This is our latest summary of the significant events and findings, focusing on activities that we observed during Q2 2023. |

Threat Studies | ★★ | ||

| 2023-07-26 21:10:00 | La campagne Massive MacOS cible les portefeuilles crypto, les données Massive macOS Campaign Targets Crypto Wallets, Data (lien direct) |

Les acteurs de la menace distribuent un nouvel infosteller "Realst" via de faux jeux de blockchain, avertissent les chercheurs.

Threat actors are distributing new "Realst" infostealer via fake blockchain games, researchers warn. |

Threat | ★ |

To see everything:

Our RSS (filtrered)