What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-12-19 13:16:00 | Le FBI publie un avis de retrait sur le site Web de Alphv Ransomware Group \\ FBI posts takedown notice on AlphV ransomware group\\'s website (lien direct) |

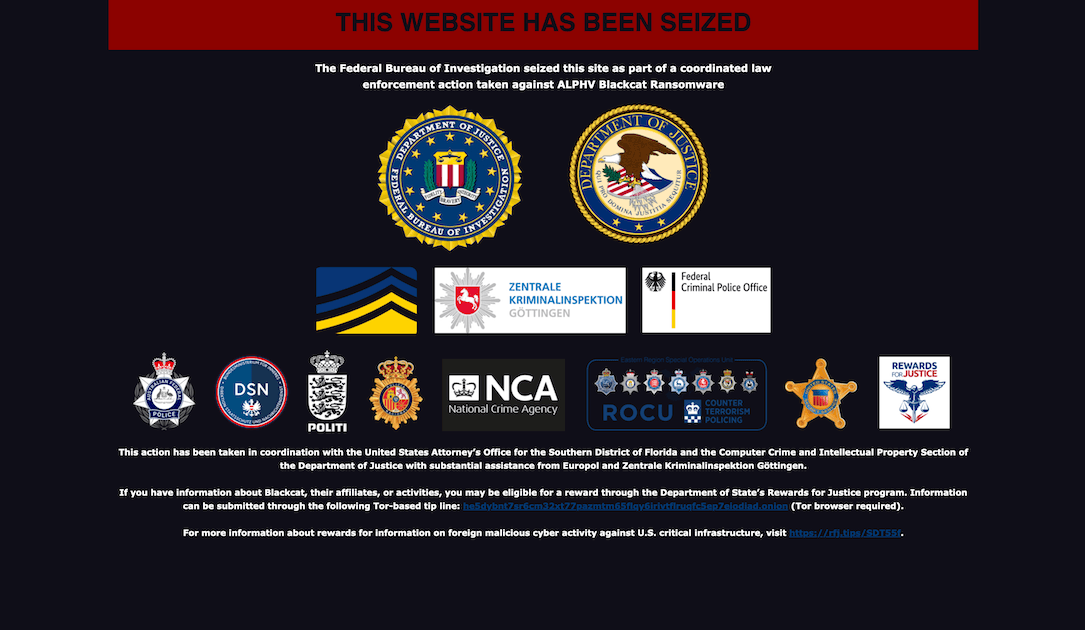

Le site Web Darknet du gang de ransomware Alphv / BlackCat a été remplacé par une page d'éclaboussure mardi annonçant qu'elle avait été saisie par le FBI.Les détails de l'opération ne sont pas encore publics.Le démontage suit plus d'une semaine de spéculations concernant les mesures potentielles d'application de la loi après que le site des criminels \\ 'est devenu inaccessible plus tôt ce mois-ci.Bien que

Le site Web Darknet du gang de ransomware Alphv / BlackCat a été remplacé par une page d'éclaboussure mardi annonçant qu'elle avait été saisie par le FBI.Les détails de l'opération ne sont pas encore publics.Le démontage suit plus d'une semaine de spéculations concernant les mesures potentielles d'application de la loi après que le site des criminels \\ 'est devenu inaccessible plus tôt ce mois-ci.Bien que

The darknet website of the AlphV/Blackcat ransomware gang was replaced by a splashpage on Tuesday announcing it had been seized by the FBI. Details of the operation are not yet public. The takedown follows more than a week of speculation regarding potential law enforcement action after the criminals\' site became inaccessible earlier this month. Although

The darknet website of the AlphV/Blackcat ransomware gang was replaced by a splashpage on Tuesday announcing it had been seized by the FBI. Details of the operation are not yet public. The takedown follows more than a week of speculation regarding potential law enforcement action after the criminals\' site became inaccessible earlier this month. Although |

Ransomware | ★★★ | ||

| 2023-12-19 11:12:00 | Le ransomware de jeu à double expression frappe 300 organisations dans le monde Double-Extortion Play Ransomware Strikes 300 Organizations Worldwide (lien direct) |

On estime que les acteurs de la menace derrière le ransomware de jeu auraient eu un impact sur environ 300 entités en octobre 2023, selon un nouvel avis de cybersécurité conjoint d'Australie et des États-Unis.

"Les acteurs de ransomwares de jeu utilisent un modèle à double expression, cryptant des systèmes après exfiltration de données et ont eu un impact sur un large éventail d'entreprises et d'organisations d'infrastructure critiques dans le Nord

The threat actors behind the Play ransomware are estimated to have impacted approximately 300 entities as of October 2023, according to a new joint cybersecurity advisory from Australia and the U.S. "Play ransomware actors employ a double-extortion model, encrypting systems after exfiltrating data and have impacted a wide range of businesses and critical infrastructure organizations in North |

Ransomware Threat | ★★★ | ||

| 2023-12-19 08:38:10 | FBI, CISA, TSA publie avertissement consultatif de la menace globale de ransomware à l'aide de tactiques à double extorsion FBI, CISA, ASD issue advisory warning of Play ransomware global threat using double extortion tactics (lien direct) |

> Le Federal Bureau of Investigation (FBI), l'Agence de sécurité de la cybersécurité et des infrastructures (CISA) et la Direction des signaux australiens \\ 's ...

>The U.S. Federal Bureau of Investigation (FBI), Cybersecurity and Infrastructure Security Agency (CISA), and the Australian Signals Directorate\'s... |

Ransomware Threat | ★★★ | ||

| 2023-12-19 01:22:36 | La vulnérabilité Apache ActiveMQ (CVE-2023-46604) étant en permanence exploitée dans les attaques Apache ActiveMQ Vulnerability (CVE-2023-46604) Continuously Being Exploited in Attacks (lien direct) |

En novembre 2023, Ahnlab Security Emergency Response Center (ASEC) a publié un article de blog intitulé & # 8220;Circonstances du groupe Andariel exploitant une vulnérabilité Apache ActiveMQ (CVE-2023-46604) & # 8221;[1] qui a couvert les cas du groupe de menaces Andariel exploitant la vulnérabilité CVE-2023-46604 pour installer des logiciels malveillants.Ce message a non seulement couvert les cas d'attaque du groupe Andariel, mais aussi ceux de Hellokitty Ransomware, de Cobalt Strike et Metasploit Meterpreter.Depuis lors, la vulnérabilité Apache ActiveMQ (CVE-2023-46604) a continué à être exploitée par divers acteurs de menace.Ce ...

In November 2023, AhnLab Security Emergency response Center (ASEC) published a blog post titled “Circumstances of the Andariel Group Exploiting an Apache ActiveMQ Vulnerability (CVE-2023-46604)” [1] which covered cases of the Andariel threat group exploiting the CVE-2023-46604 vulnerability to install malware. This post not only covered attack cases of the Andariel group but also those of HelloKitty Ransomware, Cobalt Strike, and Metasploit Meterpreter. Since then, the Apache ActiveMQ vulnerability (CVE-2023-46604) has continued to be exploited by various threat actors. This... |

Ransomware Malware Vulnerability Threat | ★★★ | ||

| 2023-12-18 21:30:00 | FBI: Play Ransomware Gang a attaqué 300 orgs depuis 2022 FBI: Play ransomware gang has attacked 300 orgs since 2022 (lien direct) |

Le gang de ransomware derrière plusieurs attaques dévastatrices contre les grandes villes américaines aurait lancé plus de 300 incidents réussis depuis juin 2022, selon des responsables de la cybersécurité aux États-Unis et en Australie.Le FBI a rejoint la Cybersecurity and Infrastructure Security Agency (CISA) et l'Australian Cyber Security Center dans la publication d'un avis sur la [pièce

Le gang de ransomware derrière plusieurs attaques dévastatrices contre les grandes villes américaines aurait lancé plus de 300 incidents réussis depuis juin 2022, selon des responsables de la cybersécurité aux États-Unis et en Australie.Le FBI a rejoint la Cybersecurity and Infrastructure Security Agency (CISA) et l'Australian Cyber Security Center dans la publication d'un avis sur la [pièce

The ransomware gang behind several devastating attacks on major American cities has allegedly launched more than 300 successful incidents since June 2022, according to cybersecurity officials in the United States and Australia. The FBI joined the Cybersecurity and Infrastructure Security Agency (CISA) and the Australian Cyber Security Centre in publishing an advisory about the [Play

The ransomware gang behind several devastating attacks on major American cities has allegedly launched more than 300 successful incidents since June 2022, according to cybersecurity officials in the United States and Australia. The FBI joined the Cybersecurity and Infrastructure Security Agency (CISA) and the Australian Cyber Security Centre in publishing an advisory about the [Play |

Ransomware | ★★ | ||

| 2023-12-18 19:30:00 | Opérateur de verrouillage présumé pour faire face à de nouvelles accusations de cybercriminalité au Canada Alleged LockBit operator to face new cybercrime charges in Canada (lien direct) |

Un homme confronté à l'extradition vers les États-Unis pour son rôle présumé en tant qu'administrateur de ransomwares de verrouillage est contre de nouvelles accusations de cybercriminalité en Ontario.Mikhail Vasiliev, un double national canadien-russe de 33 ans, était Arressé pour la première fois en octobre 2022 à son domicile de Bradford, en Ontario

Un homme confronté à l'extradition vers les États-Unis pour son rôle présumé en tant qu'administrateur de ransomwares de verrouillage est contre de nouvelles accusations de cybercriminalité en Ontario.Mikhail Vasiliev, un double national canadien-russe de 33 ans, était Arressé pour la première fois en octobre 2022 à son domicile de Bradford, en Ontario

A man facing extradition to the United States for his alleged role as a LockBit ransomware administrator is up against new cybercrime charges in Ontario. Mikhail Vasiliev, a 33-year-old Canadian-Russian dual national, was first arrested in October 2022 at his home in Bradford, Ontario as part of an international operation involving European, American and Canadian

A man facing extradition to the United States for his alleged role as a LockBit ransomware administrator is up against new cybercrime charges in Ontario. Mikhail Vasiliev, a 33-year-old Canadian-Russian dual national, was first arrested in October 2022 at his home in Bradford, Ontario as part of an international operation involving European, American and Canadian |

Ransomware | ★★ | ||

| 2023-12-18 16:13:40 | 71% des entreprises ont été victimes d\'un ransomware, votre entreprise doit-elle s\'inquiéter ? (lien direct) | 71% des entreprises ont été victimes d'un ransomware, votre entreprise doit-elle s'inquiéter ? Check Point partage quelques rappels clés pour se prémunir des dégâts causés par les ransomwares. - Points de Vue | Ransomware Studies | ★★★ | ||

| 2023-12-18 15:31:20 | VF Corp perturbé par la cyberattaque, les opérations en ligne affectées VF Corp Disrupted by Cyberattack, Online Operations Impacted (lien direct) |

> VF Corporation (NYSE: VFC), qui possède et exploite certaines des plus grandes marques de vêtements et de chaussures, a été frappée par une attaque de ransomware qui comprenait le vol de données d'entreprise et personnelles sensibles.

>VF Corporation (NYSE: VFC), which owns and operates some of the biggest apparel and footwear brands, has been hit by a ransomware attack that included the theft of sensitive corporate and personal data. |

Ransomware | ★★★ | ||

| 2023-12-18 13:56:41 | Vans et le propriétaire de North Face VF Corp frappé par une attaque de ransomware Vans and North Face owner VF Corp hit by ransomware attack (lien direct) |

American Global Apparel and Footwear Giant VF Corporation, le propriétaire de marques comme Supreme, Vans, Timberland et The North Face, a révélé un incident de sécurité qui a provoqué des perturbations opérationnelles.[...]

American global apparel and footwear giant VF Corporation, the owner of brands like Supreme, Vans, Timberland, and The North Face, has disclosed a security incident that caused operational disruptions. [...] |

Ransomware | ★★ | ||

| 2023-12-18 13:00:29 | 71% des organisations ont été victimes de ransomwares, votre organisation devrait-elle être préoccupée? 71% of Organizations Have Fallen Victim to Ransomware, Should Your Organization Be Concerned? (lien direct) |

> À une époque où les menaces numériques se profilent, 71% des organisations surprenantes se sont retrouvées assiégées par des ransomwares, les retombées financières avec une moyenne de 4,35 millions de dollars par violation.Ce n'est pas une escarmouche sporadique dans le cyberespace;C'est une guerre totale contre les défenses des entreprises.Alors que les entreprises se bousculent pour fortifier leurs remparts numériques, la question ne concerne pas la gestion des ransomwares de comprendre pourquoi et comment il est devenu un adversaire aussi formidable.Comprendre les ransomwares et ses impacts Ransomware n'est pas une intrusion à faible risque dans vos systèmes;Il est un prédateur tenant des données vitales en otage et exigeant une rançon pour sa [& # 8230;]

>In an era where digital threats loom large, a startling 71% of organizations have found themselves besieged by ransomware, with the financial fallout averaging a hefty $4.35 million per breach. This isn’t just a sporadic skirmish in cyberspace; it’s an all-out war against corporate defenses. As businesses scramble to fortify their digital ramparts, the question isn’t just about dealing with ransomware-it’s about understanding why and how it has become such a formidable adversary. Understanding Ransomware and Its Impacts Ransomware isn’t just a low-risk intrusion into your systems; it’s a predator holding vital data hostage and demanding a ransom for its […] |

Ransomware | ★★ | ||

| 2023-12-18 12:30:00 | ALPHV Deuxième souche de ransomware la plus importante avant les temps d'arrêt signalés ALPHV Second Most Prominent Ransomware Strain Before Reported Downtime (lien direct) |

Le groupe était deuxième derrière Lockbit uniquement dans les attaques ciblant l'Amérique du Nord et l'Europe entre janvier 2022 et octobre 2023

The group was second behind only LockBit in attacks targeting North America and Europe between January 2022 and October 2023 |

Ransomware | ★★★ | ||

| 2023-12-18 10:11:41 | Kaspersky fait la découverte de trois nouvelles menaces multi-plateformes (lien direct) | Kaspersky fait la découverte de trois nouvelles menaces multi-plateformes et divulgue trois nouvelles stratégies employées par les cybercriminels dans le cadre de la campagne FakeSG, du ransomware Akira et du stealer pour macOS AMOS. - Malwares | Ransomware Threat | ★★ | ||

| 2023-12-17 06:37:49 | Sécuriser l'infrastructure critique de l'Europe: une année en revue et des stratégies pour la cyber-résilience Securing Europe\\'s critical infrastructure: A Year-in-Review and strategies for cyber resilience (lien direct) |

L'infrastructure critique en Europe a été confrontée à de grands défis de cybersécurité en 2023, avec des adversaires déploiement des attaques sophistiquées de ransomware sur ...

Critical infrastructure in Europe has faced major cybersecurity challenges in 2023, with adversaries deploying sophisticated ransomware attacks on... |

Ransomware | ★★ | ||

| 2023-12-17 01:02:52 | L'industrie de la cybersécurité déconcertée par le manque d'action du FBI \\ sur le gang ransomware Cybersecurity Industry Baffled by FBI\\'s Lack of Action on Ransomware Gang (lien direct) |

Plus: Les pirates révèlent des défauts dans des portefeuilles crypto détenant 1 milliard de dollars, une violation massive des services publics de données électriques danoises, et plus encore.

Plus: Hackers reveal flaws in crypto wallets holding $1 billion, a massive breach of Danish electric utilities, and more. |

Ransomware | ★★ | ||

| 2023-12-15 20:15:23 | Kraft Heinz suggère de laisser mijoter les affirmations d'attaque des ransomwares d'arrachement Kraft Heinz suggests we simmer down about Snatch ransomware attack claims (lien direct) |

Ah, Beans La société Kraft Heinz dit que ses systèmes sont tous opérationnels comme d'habitude, car il sonde que certaines de ses données ont été volées par des escrocs de ransomware…

Ah, beans The Kraft Heinz Company says its systems are all up and running as usual as it probes claims that some of its data was stolen by ransomware crooks.… |

Ransomware | ★★ | ||

| 2023-12-15 18:35:05 | Delta Dental Hit avec 7 millions de violation de données utilisateur dans l'attaque liée à Moveit Delta Dental Hit with 7 Million User Data Breach in MOVEit-Linked Attack (lien direct) |

> Par waqas

Depuis son émergence en mai 2023, la vulnérabilité Moveit a été exploitée par le gang de ransomware CL0P lié à la Russie, & # 8230;

Ceci est un article de HackRead.com Lire le post original: Delta Dental Hit avec 7 millions de violation de données utilisateur dans l'attaque liée à Moveit

>By Waqas Since its emergence in May 2023, the MOVEit vulnerability has been exploited by the Russian-linked Cl0p ransomware gang,… This is a post from HackRead.com Read the original post: Delta Dental Hit with 7 Million User Data Breach in MOVEit-Linked Attack |

Ransomware Data Breach Vulnerability | ★★ | ||

| 2023-12-15 18:30:00 | Seattle Cancer Center confirme la cyberattaque après des menaces de gangs de ransomware Seattle cancer center confirms cyberattack after ransomware gang threats (lien direct) |

Un centre de cancer proéminent basé à Seattle fait face à une cyberattaque affirmée par un gang notoire de cybercriminalité qui semble actuellement extorquée à l'établissement de soins de santé.Vendredi matin, le Hunters International Ransomware Group a énuméré Le Fred Hutchinson Cancer Center sur son site de fuite, prétendant àont volé 533 Go de données.Selon les rapports

Un centre de cancer proéminent basé à Seattle fait face à une cyberattaque affirmée par un gang notoire de cybercriminalité qui semble actuellement extorquée à l'établissement de soins de santé.Vendredi matin, le Hunters International Ransomware Group a énuméré Le Fred Hutchinson Cancer Center sur son site de fuite, prétendant àont volé 533 Go de données.Selon les rapports

A prominent cancer center based in Seattle is dealing with a cyberattack claimed by a notorious cybercrime gang that currently appears to be extorting the healthcare facility. On Friday morning, the Hunters International ransomware group listed the Fred Hutchinson Cancer Center on its leak site, claiming to have stolen 533 GB of data. Reports said

A prominent cancer center based in Seattle is dealing with a cyberattack claimed by a notorious cybercrime gang that currently appears to be extorting the healthcare facility. On Friday morning, the Hunters International ransomware group listed the Fred Hutchinson Cancer Center on its leak site, claiming to have stolen 533 GB of data. Reports said |

Ransomware | ★★ | ||

| 2023-12-15 13:36:12 | De nouvelles données sur le grain continue d'observer l'exploitation du groupe de ransomwares de vulnérabilités viables New GRIT data continues to observe ransomware group exploitation of viable vulnerabilities (lien direct) |

> Le rapport sur les ransomwares de la recherche et de l'intelligence de GuidePoint (Grit) a révélé que novembre a clôturé avec une augmentation de la publication ...

>The GuidePoint Research and Intelligence Team (GRIT) Ransomware Report disclosed that November closed with an increase in posted... |

Ransomware Vulnerability | ★★★ | ||

| 2023-12-15 06:00:41 | Comment empêcher les attaques basées sur l'identité avec ITDR How to Prevent Identity-Based Attacks with ITDR (lien direct) |

Identity-based attacks are on the rise. Research from the Identity Defined Security Alliance found that 84% of businesses experienced an identity-related breach in the past year. While that\'s a huge percentage, it\'s not all that surprising. Just consider how focused attackers have been in recent years on gaining access to your user\'s identities. In the latest Verizon 2023 Data Breach Investigations Report, Verizon found that 40% of all data breaches in 2022 involved the theft of credentials which is up from 31% in 2021. With access to just one privileged account an attacker can move around undetected on a company\'s network and cause havoc. When they look like the right employee, they have the freedom to do almost anything, from stealing sensitive data to launching ransomware attacks. What\'s worse, attackers usually have tools that make it fast and easy to exploit stolen credentials, escalate privilege and move laterally. That makes this type of attack all the more appealing. There are a bevy of cybersecurity tools that are supposed to protect companies from these attacks. So why do they fall short? The simple answer is that it\'s not their job-at least not completely. Take tools used for identity access management (IAM) as an example. Their role is to administer identities and manage their access to applications and resources. They don\'t detect malicious activity after a “legitimate” user has been authenticated and authorized. And tools for anomaly detection, like security information and event management (SIEM) systems, alert on abnormal or malicious user activity. But they are even less capable of flagging attempts at lateral movement and privilege escalation. As a result, these tools tend to generate high levels of false positives, which overwhelm security teams. However, there is a way to address the security gaps these solutions aren\'t well equipped to cover. It\'s called identity threat detection and response, or ITDR for short. What is ITDR? ITDR is an umbrella term coined by Gartner to describe a new category of security tools and best practices that companies can use to detect and respond more effectively to identity-based attacks. ITDR protects the middle of the attack chain-the point where enterprise defenses are usually the weakest. ITDR tools offer robust analytics, integrations and visibility that can help you to: Detect, investigate and respond to active threats Stop privilege escalations Identify and halt lateral movement by attackers Reduce the identity-centric attack surface before the threat actor even arrives When you use ITDR, you\'re not replacing existing tools or systems for IAM and threat detection and response like privileged access management (PAM) or endpoint detection and response (EDR). Instead, you\'re complementing them. Those tools can continue to do what they do best while ITDR addresses the identity security gaps they\'re not designed to cover. How ITDR solutions work-and help to prevent identity-based attacks ITDR tools are designed to continuously monitor user behavior patterns across systems. They scan every endpoint-clients and servers, PAM systems and identity repositories-to look for unmanaged, misconfigured and exposed identities. With a holistic view of identity risks, your security team can remove key attack pathways through Active Directory (AD) that threat actors use to install ransomware and steal data. ITDR tools can help defenders stop identity attacks and proactively get rid of risks. They allow defenders to see exactly how attackers can access and use identities to compromise the business. Essentially, ITDR provides answers to these three critical questions: Whose identity provides an attack path? What is the identity threat blast radius, and the impact to my business? Are there any identity-based attacks in progress? Leading ITDR tools can help you catch adversaries in the act by planting deceptive content, or trip wires, throughout your environment that only attackers would in | Ransomware Data Breach Tool Vulnerability Threat | ★★ | ||

| 2023-12-15 00:00:00 | Exposition de la cyber-expoitation Trinité - Bianlian, White Rabbit et Mario Ransomware Gangs repéré dans une campagne conjointe Exposing the Cyber-Extortion Trinity - BianLian, White Rabbit, and Mario Ransomware Gangs Spotted in a Joint Campaign (lien direct) |

Identity-based attacks are on the rise. Research from the Identity Defined Security Alliance found that 84% of businesses experienced an identity-related breach in the past year. While that\'s a huge percentage, it\'s not all that surprising. Just consider how focused attackers have been in recent years on gaining access to your user\'s identities. In the latest Verizon 2023 Data Breach Investigations Report, Verizon found that 40% of all data breaches in 2022 involved the theft of credentials which is up from 31% in 2021. With access to just one privileged account an attacker can move around undetected on a company\'s network and cause havoc. When they look like the right employee, they have the freedom to do almost anything, from stealing sensitive data to launching ransomware attacks. What\'s worse, attackers usually have tools that make it fast and easy to exploit stolen credentials, escalate privilege and move laterally. That makes this type of attack all the more appealing. There are a bevy of cybersecurity tools that are supposed to protect companies from these attacks. So why do they fall short? The simple answer is that it\'s not their job-at least not completely. Take tools used for identity access management (IAM) as an example. Their role is to administer identities and manage their access to applications and resources. They don\'t detect malicious activity after a “legitimate” user has been authenticated and authorized. And tools for anomaly detection, like security information and event management (SIEM) systems, alert on abnormal or malicious user activity. But they are even less capable of flagging attempts at lateral movement and privilege escalation. As a result, these tools tend to generate high levels of false positives, which overwhelm security teams. However, there is a way to address the security gaps these solutions aren\'t well equipped to cover. It\'s called identity threat detection and response, or ITDR for short. What is ITDR? ITDR is an umbrella term coined by Gartner to describe a new category of security tools and best practices that companies can use to detect and respond more effectively to identity-based attacks. ITDR protects the middle of the attack chain-the point where enterprise defenses are usually the weakest. ITDR tools offer robust analytics, integrations and visibility that can help you to: Detect, investigate and respond to active threats Stop privilege escalations Identify and halt lateral movement by attackers Reduce the identity-centric attack surface before the threat actor even arrives When you use ITDR, you\'re not replacing existing tools or systems for IAM and threat detection and response like privileged access management (PAM) or endpoint detection and response (EDR). Instead, you\'re complementing them. Those tools can continue to do what they do best while ITDR addresses the identity security gaps they\'re not designed to cover. How ITDR solutions work-and help to prevent identity-based attacks ITDR tools are designed to continuously monitor user behavior patterns across systems. They scan every endpoint-clients and servers, PAM systems and identity repositories-to look for unmanaged, misconfigured and exposed identities. With a holistic view of identity risks, your security team can remove key attack pathways through Active Directory (AD) that threat actors use to install ransomware and steal data. ITDR tools can help defenders stop identity attacks and proactively get rid of risks. They allow defenders to see exactly how attackers can access and use identities to compromise the business. Essentially, ITDR provides answers to these three critical questions: Whose identity provides an attack path? What is the identity threat blast radius, and the impact to my business? Are there any identity-based attacks in progress? Leading ITDR tools can help you catch adversaries in the act by planting deceptive content, or trip wires, throughout your environment that only attackers would in | Ransomware | ★★ | ||

| 2023-12-14 18:55:10 | Microsoft élimine des domaines vendant de faux comptes Outlook Microsoft Takes Down Domains Selling Fake Outlook Accounts (lien direct) |

Microsoft a annoncé mercredi qu'il avait saisi des sites Web illicites et des pages de médias sociaux appartenant au groupe de cybercriminaux basé au Vietnam Storm-1152 a créé environ 750 millions de comptes d'Outlook frauduleux et a gagné des millions de dollars de revenus illégaux. Le géant de Redmond appelle Storm-1152, un écosystème de cybercriminalité en tant que service (CAAS), «le vendeur et créateur numéro un de comptes Microsoft frauduleux» qui les a bien vendues en ligne à d'autres cybercriminels pour contourner les logiciels de vérification d'identité à travers bien à travers- Plateformes technologiques connues. Ces comptes ont été utilisés pour plusieurs activités malveillantes, notamment le phishing de masse, le vol d'identité et la fraude, et les attaques de déni de service (DDOS) distribuées. «Storm-1152 gère des sites Web illicites et des pages de médias sociaux, vendant des comptes et des outils frauduleux Microsoft pour contourner les logiciels de vérification d'identité sur des plateformes technologiques bien connues.Ces services réduisent le temps et les efforts nécessaires pour que les criminels mettent en ligne une multitude de comportements criminels et abusifs », Amy Hogan-Burney, directrice générale de l'unité des crimes numériques de Microsoft \\ (DCU), a écrit dans un article de blog. Selon Microsoft, Octo Tempest, également connu sous le nom de Spanded Spider, est l'un des clients de Storm-1152 \\ qui ont obtenu des comptes de Microsoft frauduleux pour mener des attaques d'ingénierie sociale visant à l'extorsion financière.Outre Octo Tempest, des acteurs de menace tels que Storm-0252, Storm-0455 et d'autres groupes de ransomware ou d'extorsion ont également acheté des comptes frauduleux de Storm-1152. Le 7 décembre 2023, le géant de Redmond a obtenu une ordonnance du tribunal du district sud de New York pour saisir l'infrastructure basée aux États-Unis de la cybercriminalité construite sur l'intelligence recueillie sur les CAA et ses activités et infrastructures par Microsoftet la société de sécurité et de sécurité des bots Arkose Labs. «Depuis au moins 2021, les défendeurs se sont engagés dans un plan pour obtenir des millions de comptes de messagerie Microsoft Outlook au nom des utilisateurs fictifs en fonction d'une série de fausses représentations, puis vendent ces comptes frauduleux à des acteurs malveillants pour une utilisationdans divers types de cybercriminalité », selon le plainte . Sur la base de la commande, Microsoft a repris des domaines tels que Hotmailbox [.] Moi, 1stcaptcha, anycaptcha et non ecaptcha, ainsi que des comptes de médias sociaux qui ont été utilisés par Storm-1152 pour nuire aux clients de la société etcauser des dommages-intérêts d'une valeur de centaines de milLions de dollars. La société a également poursuivi trois individus & # 8211;Duong Dinh Tu, Linh Van Nguyen (A / K / A Nguyen Van Linh) et Tai Van Nguyen & # 8211;tous basés à VIEtnam et censé être opérant Storm-1152. "Nos résultats montrent que ces personnes ont exploité et rédigé le code pour les sites Web illicites, publié des instructions détaillées étape par étape sur la façon d'utiliser leurs produits via des didacticiels vidéo et ont fourni des services de chat pour aider ceux qui utilisent leurs services frauduleux", a ajoutéAmy Hogan-Burney. & # 8220; Aujourd'hui, l'action est une continuation de la stratégie de Microsoft pour viser l'écosystème cybercriminal plus large et cibler les outils que les cybercriminaux utilisent pour lancer leurs attaques.Il s'appuie sur notre exp | Ransomware Malware Tool Threat | ★★★ | ||

| 2023-12-14 17:15:00 | Kraft Heinz examine les allégations de cyberattaque mais les systèmes internes \\ 'opérant normalement \\' Kraft Heinz reviewing claims of cyberattack but internal systems \\'operating normally\\' (lien direct) |

La société Kraft Heinz a déclaré qu'elle envisage des allégations récentes de vol de données faites par un gang de ransomware.La société basée à Chicago est la troisième plus grande entreprise de restauration et de boissons en Amérique du Nord et la cinquième plus grande au monde - déclarant les ventes annuelles de plus de 26 milliards de dollars en 2021. Mercredi soir, les ransomwares d'arrachement

La société Kraft Heinz a déclaré qu'elle envisage des allégations récentes de vol de données faites par un gang de ransomware.La société basée à Chicago est la troisième plus grande entreprise de restauration et de boissons en Amérique du Nord et la cinquième plus grande au monde - déclarant les ventes annuelles de plus de 26 milliards de dollars en 2021. Mercredi soir, les ransomwares d'arrachement

The Kraft Heinz Company said it is looking into recent claims of data theft made by a ransomware gang. The Chicago-based company is the third-largest food and beverage company in North America and the fifth-largest in the world - reporting annual sales of more than $26 billion in 2021. On Wednesday evening, the Snatch ransomware

The Kraft Heinz Company said it is looking into recent claims of data theft made by a ransomware gang. The Chicago-based company is the third-largest food and beverage company in North America and the fifth-largest in the world - reporting annual sales of more than $26 billion in 2021. On Wednesday evening, the Snatch ransomware |

Ransomware | ★★ | ||

| 2023-12-14 10:39:34 | Rançongiciel HIVE : l\'enquête continue avec une nouvelle arrestation en France (lien direct) | Un nouveau membre du groupe de ransomware HIVE a été arrêté, et plusieurs centaines de milliers d'euros ont été saisis. L'un des banquiers secrets russes du réseau de ransomware Hive dort désormais en prison.... | Ransomware Legislation | ★★ | ||

| 2023-12-14 10:30:00 | Vulnérabilités désormais les plus importantes d'accès initial pour les ransomwares Vulnerabilities Now Top Initial Access Route For Ransomware (lien direct) |

Plus d'attaques de ransomwares commencent maintenant par l'exploitation de la vulnérabilité que le phishing, explique Corvus Insurance

More ransomware attacks now start with vulnerability exploitation than phishing, says Corvus Insurance |

Ransomware Vulnerability | ★★ | ||

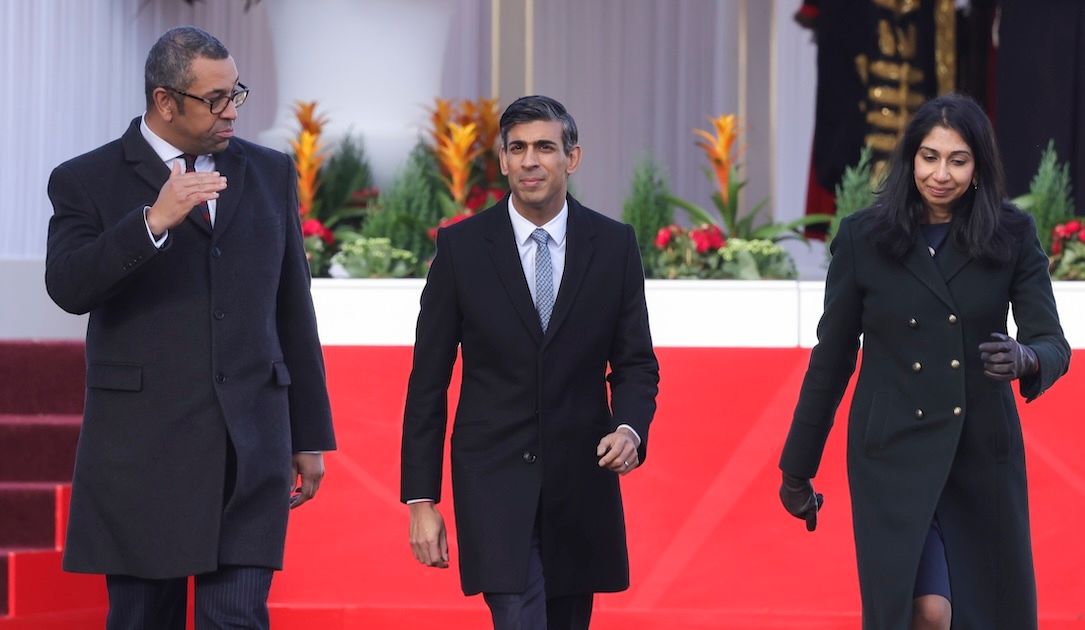

| 2023-12-14 08:02:07 | Gouvernement britannique malheureusement non préparé pour \\ 'Attaque de ransomware catastrophique UK government woefully unprepared for \\'catastrophic\\' ransomware attack (lien direct) |

Extorsionware \\ 'démantelié sans relâche \' et même le roi Charles semble inconscient de danger, le rapport cinglant trouve Le Royaume-Uni n'a pas répondu à la menace posée par les ransomwares, laissant le pays à la merci deUne attaque de ransomware catastrophique que le comité conjoint sur la stratégie de sécurité nationale (JCNSS) a averti hier pourrait se produire "à tout moment."…

Extortionware \'relentlessly deprioritized\' and even King Charles seems oblivious to danger, scathing report finds The UK has failed to address the threat posed by ransomware, leaving the country at the mercy of a catastrophic ransomware attack that the Joint Committee on National Security Strategy (JCNSS) yesterday warned could occur "at any moment."… |

Ransomware Threat | ★★ | ||

| 2023-12-13 21:45:00 | Sony enquêtant sur l'attaque potentielle des ransomwares contre l'insomniac Games Unit Sony investigating potential ransomware attack on Insomniac Games unit (lien direct) |

Sony a déclaré qu'il examinait les rapports d'une attaque de ransomware contre sa filiale Insomniac Games, le studio derrière des titres populaires comme Spider-Man, Spyro The Dragon et plus encore.Mardi, le gang de ransomware Rhysida a affirmé pour avoir attaqué les jeux Insomniac, donnant au développeur du jeu vidéo six jours pour répondre à leur inconnue.demande de rançon.Dans

Sony a déclaré qu'il examinait les rapports d'une attaque de ransomware contre sa filiale Insomniac Games, le studio derrière des titres populaires comme Spider-Man, Spyro The Dragon et plus encore.Mardi, le gang de ransomware Rhysida a affirmé pour avoir attaqué les jeux Insomniac, donnant au développeur du jeu vidéo six jours pour répondre à leur inconnue.demande de rançon.Dans

Sony said it is looking into reports of a ransomware attack on its subsidiary Insomniac Games, the studio behind popular titles like Spider-Man, Spyro the Dragon and more. On Tuesday, the Rhysida ransomware gang claimed to have attacked Insomniac Games, giving the video game developer six days to respond to their undisclosed ransom demand. In

Sony said it is looking into reports of a ransomware attack on its subsidiary Insomniac Games, the studio behind popular titles like Spider-Man, Spyro the Dragon and more. On Tuesday, the Rhysida ransomware gang claimed to have attacked Insomniac Games, giving the video game developer six days to respond to their undisclosed ransom demand. In |

Ransomware | ★★★ | ||

| 2023-12-13 21:30:00 | Feds Brace pour la mise en œuvre des règles de cyber-divulgation de la SEC Feds brace for implementation of SEC cyber disclosure rules (lien direct) |

Le gouvernement américain s'apprête à mettre en œuvre de nouvelles règles de divulgation controversées pour les attaques numériques qui pourraient à la fois créer des maux de tête pour le secteur privé et les forces de l'ordre et éclairer inestimables sur l'état des ransomwares et des menaces en ligne.Le 18 décembre, une règle adoptée plus tôt cette année par la Securities and Exchange Commission ira

Le gouvernement américain s'apprête à mettre en œuvre de nouvelles règles de divulgation controversées pour les attaques numériques qui pourraient à la fois créer des maux de tête pour le secteur privé et les forces de l'ordre et éclairer inestimables sur l'état des ransomwares et des menaces en ligne.Le 18 décembre, une règle adoptée plus tôt cette année par la Securities and Exchange Commission ira

The U.S. government is readying to implement contentious new disclosure rules for digital attacks that could both create headaches for the private sector and law enforcement and shed invaluable light on the state of ransomware and online threats. On December 18, a rule passed earlier this year by the Securities and Exchange Commission will go

The U.S. government is readying to implement contentious new disclosure rules for digital attacks that could both create headaches for the private sector and law enforcement and shed invaluable light on the state of ransomware and online threats. On December 18, a rule passed earlier this year by the Securities and Exchange Commission will go |

Ransomware | ★★★ | ||

| 2023-12-13 18:45:00 | National russe avec des liens présumés de ransomware de ruche arrêtés à Paris Russian national with alleged Hive ransomware ties arrested in Paris (lien direct) |

Un ressortissant russe soupçonné de posséder des milliers de dollars volé aux victimes françaises de ransomware de ruche a été arrêtée à Paris la semaine dernière.En fouillant son téléphone, la police a saisi plus que & Euro; 570 000 (plus de 615 000 $) en actifs de crypto-monnaie qu'il aurait aidé à voler.Selon la police, le suspect a été «banquier» pour les affiliés de Hive,

Un ressortissant russe soupçonné de posséder des milliers de dollars volé aux victimes françaises de ransomware de ruche a été arrêtée à Paris la semaine dernière.En fouillant son téléphone, la police a saisi plus que & Euro; 570 000 (plus de 615 000 $) en actifs de crypto-monnaie qu'il aurait aidé à voler.Selon la police, le suspect a été «banquier» pour les affiliés de Hive,

A Russian national suspected of possessing thousands of dollars stolen from the French victims of Hive ransomware was arrested in Paris last week. While searching his phone, the police seized more than €570,000 (over $615,000) in cryptocurrency assets that he allegedly helped steal. According to police, the suspect served as a “banker” for Hive affiliates,

A Russian national suspected of possessing thousands of dollars stolen from the French victims of Hive ransomware was arrested in Paris last week. While searching his phone, the police seized more than €570,000 (over $615,000) in cryptocurrency assets that he allegedly helped steal. According to police, the suspect served as a “banker” for Hive affiliates, |

Ransomware | ★★★ | ||

| 2023-12-13 15:25:23 | La police française arrête le suspect russe lié à la ruche ransomware French police arrests Russian suspect linked to Hive ransomware (lien direct) |

Les autorités françaises ont arrêté un ressortissant russe à Paris pour avoir prétendument aidé le gang de ransomwares de ruche à blanchir leurs victimes de rançon.[...]

French authorities arrested a Russian national in Paris for allegedly helping the Hive ransomware gang with laundering their victims\' ransom payments. [...] |

Ransomware | ★★★ | ||

| 2023-12-13 13:14:18 | Gouvernement britannique à haut risque d'attaque ransomware catastrophique, le rapport du comité conjoint prévient UK government at high risk of catastrophic ransomware attack, Joint Committee report warns (lien direct) |

Un rapport publié mercredi par le comité conjoint du Royaume-Uni sur la stratégie de sécurité nationale par l'autorité de ...

A report released Wednesday by the U.K. Joint Committee on the National Security Strategy by the authority of... |

Ransomware | ★★ | ||

| 2023-12-13 12:20:00 | Royaume-Uni à haut risque d'attaque ransomware catastrophique, le gouvernement mal préparé UK at High Risk of Catastrophic Ransomware Attack, Government Ill-Prepared (lien direct) |

Un rapport du Parlement britannique a révélé que les grandes étendues d'infrastructures nationales critiques sont vulnérables aux ransomwares

A UK parliament report found that large swathes of critical national infrastructure are vulnerable to ransomware |

Ransomware | ★★ | ||

| 2023-12-13 11:09:37 | (Déjà vu) Turtle (lien direct) | > également connu sous le nom de heur: trojan-ransom.osx.agent.trtl

Type:

Ransomware

Plateforme:

Mac OS 9

Dernière mise à jour:

13/12/23 6:58 PM

Niveau de menace:

High

Description

La tortue est un ransomware qui crypte les fichiers sur des systèmes compromis.

Débours des menaces de tortue

MacScan peut détecter et éliminer les ransomwares de tortues de votre système, ainsi que de protéger d'autres menaces de sécurité et de confidentialité.Un essai de 30 jours est disponible pour scanner votre système pour cette menace.

télécharger macscan

>also known as HEUR:Trojan-Ransom.OSX.Agent.trtl Type: Ransomware Platform: Mac OS 9 Last updated: 12/13/23 6:58 pm Threat Level: High Description Turtle is ransomware that encrypts files on compromised systems. Turtle Threat Removal MacScan can detect and remove Turtle Ransomware from your system, as well as provide protection against other security and privacy threats. A 30-day trial is available to scan your system for this threat. Download MacScan |

Ransomware Threat | ★★ | ||

| 2023-12-13 11:00:00 | Les gangs de ransomware utilisent l'offensive du charme des relations publiques pour faire pression sur les victimes Ransomware Gangs Use PR Charm Offensive to Pressure Victims (lien direct) |

Les acteurs de la menace embrassent pleinement la machine à spin: rebrandir, parler avec les médias, écrire des FAQ détaillées, et plus encore, le tout dans le but de faire la une des journaux.

Threat actors are fully embracing the spin machine: rebranding, speaking with the media, writing detailed FAQs, and more, all in an effort to make headlines. |

Ransomware Threat | ★★ | ||

| 2023-12-13 10:05:38 | Le jumeau numérique du SI combiné à un modèle génératif : Comment entrainer les entreprises à répondre aux cyber attaques (lien direct) | >Les cyberattaques se sont professionnalisées ces dernières années, les attaquants se montrent toujours plus inventifs et les attaques toujours plus sophistiquées. Les hackers profitent du contexte géopolitique, des innovations technologiques, et du travail hybride pour prospérer et innover. Le mois de septembre dernier, une augmentation record de 153 % des attaques de ransomware a été […] The post Le jumeau numérique du SI combiné à un modèle génératif : Comment entrainer les entreprises à répondre aux cyber attaques first appeared on UnderNews. | Ransomware | ★★★ | ||

| 2023-12-13 10:00:25 | Campagne Fakesg, Akira Ransomware et Amos MacOS Stealer FakeSG campaign, Akira ransomware and AMOS macOS stealer (lien direct) |

Dans ce rapport, nous partageons nos dernières conclusions CrimeWare: Campagne de distribution de logiciels malveillants Fakesg livrant Netsupport Rat, nouveau Ransomware Akira de type Conti et Sceller Amos pour MacOS.

In this report, we share our latest crimeware findings: FakeSG malware distribution campaign delivering NetSupport RAT, new Conti-like Akira ransomware and AMOS stealer for macOS. |

Ransomware Malware | ★★ | ||

| 2023-12-13 00:00:00 | Le gouvernement britannique risque \\ 'Attaque des ransomwares catastrophiques, \\' Rapport parlementaire avertit UK government risking \\'catastrophic ransomware attack,\\' parliamentary report warns (lien direct) |

En raison de l'échec du gouvernement britannique à lutter contre les ransomwares, il y a un «risque élevé» auquel le pays fait face à une «attaque de ransomware catastrophique à tout moment», selon un rapport parlementaire critique sans précédent publié mercredi par le comité conjoint du NationalStratégie de sécurité (JCNSS).En particulier, le rapport distingue l'ancien secrétaire à l'Intérieur Suella Braverman, qui

En raison de l'échec du gouvernement britannique à lutter contre les ransomwares, il y a un «risque élevé» auquel le pays fait face à une «attaque de ransomware catastrophique à tout moment», selon un rapport parlementaire critique sans précédent publié mercredi par le comité conjoint du NationalStratégie de sécurité (JCNSS).En particulier, le rapport distingue l'ancien secrétaire à l'Intérieur Suella Braverman, qui

Because of the British government\'s failures to tackle ransomware, there is a “high risk” the country faces a “catastrophic ransomware attack at any moment,” according to an unprecedentedly critical parliamentary report published Wednesday by the Joint Committee on the National Security Strategy (JCNSS). In particular, the report singles out former Home Secretary Suella Braverman, who

Because of the British government\'s failures to tackle ransomware, there is a “high risk” the country faces a “catastrophic ransomware attack at any moment,” according to an unprecedentedly critical parliamentary report published Wednesday by the Joint Committee on the National Security Strategy (JCNSS). In particular, the report singles out former Home Secretary Suella Braverman, who |

Ransomware | ★★ | ||

| 2023-12-12 22:57:19 | Développeur Spider-Man Insomniac Games frappé par Rhysida Ransomware Spider-Man Developer Insomniac Games Hit by Rhysida Ransomware (lien direct) |

> Par waqas

Un autre jour, un autre géant du jeu revendiqué par un groupe de ransomwares.

Ceci est un article de HackRead.com Lire le message original: Développeur Spider-Man Insomniac Games frappé par Rhysida Ransomware

>By Waqas Another day, another gaming giant claimed by a ransomware group. This is a post from HackRead.com Read the original post: Spider-Man Developer Insomniac Games Hit by Rhysida Ransomware |

Ransomware | ★★ | ||

| 2023-12-12 22:15:48 | Toyota avertit des informations financières personnelles et financières peuvent avoir été exposées dans la violation de données Toyota Warns Personal, Financial Info May Have Been Exposed In Data Breach (lien direct) |

Toyota Financial Services (TFS), une filiale financière de la populaire constructeur automobile Toyota Motor Corporation, avertit les clients qu'il a subi une violation de données qui a exposé les informations personnelles, y compris les informations de compte bancaire, dans l'attaque (via BleepingComputer ). Pour ceux qui ne le savent pas, certains des systèmes de TFS \\ en Europe et en Afrique ont subi une attaque de ransomware le mois dernier. The Medusa Ransomware Gang Responsabilité affirmée pourL'attaque et les TF répertoriés comme site de fuite de données sur le Web Dark. Le groupe a exigé que l'entreprise paie une rançon de 8 millions de dollars américains en 10 jours pour supprimer les données qui auraient été volées à la société japonaise, avec la possibilité de payer 10 000 $ pour une extension de jour. . Pour soutenir sa réclamation, le gang de ransomware a également publié des captures d'écran de plusieurs documents, aux côtés d'une arborescence de fichiers de toutes les données exfiltrées. Il comprenait des documents financiers, des feuilles de calcul, des mots de passe du compte hachée, des factures d'achat, des analyses de passeport, des identifiants utilisateur en texte clair et des mots de passe, des adresses e-mail du personnel, des graphiques d'organisation interne, des rapports de performances financières, des accords, et plus encore. «Toyota Motor Corporation est un fabricant d'automobile multinational japonais dont le siège est à Toyota City, Aichi, Japon.Toyota est l'un des plus grands constructeurs automobiles au monde, produisant environ 10 millions de véhicules par an », a déclaré le site de fuite de Medusa \\, qui comprenait une brève description du piratage. «Les données divulguées proviennent de Toyota Financial Services en Allemagne.Toyota Deutschland GmbH est une société affiliée détenue par Toyota Motor Europe (TME) à Bruxelles / Belgique et située à K & OUML; LN (Cologne). » Suite à la menace de fuite de données par Medusa Ransomware, un porte-parole de Toyota a confirmé à BleepingComputer qu'il a détecté un accès non autorisé sur certains de ses systèmes en Europe et en Afrique. À l'époque, TFS n'a confirmé pas si l'une de ses données avait été volée dans la violation, mais a déclaré qu'elle avait pris des systèmes hors ligne pour atténuer les risques et aider ses enquêtes. Il semble que Toyota n'a pas cédé aux demandes du gang de ransomware de Medusa, car toutes les données divulguées ont été publiées sur le portail d'extorsion de Medusa & # 8217; Plus tôt ce mois-Germany-Toyota-KreditBank-GmbH-2 / Texte "Data-Wpel-Link =" External "rel =" Nofollow Noopener NoreFerrer "> Identifié comme l'une des divisions affectées, admettant que certains fichiers TKG étaient accessibles parpirates pendant l'attaque. Les lettres de notification de violation qui ont été envoyées en allemand aux clients touchés de Toyota \\ ont été accessibles par le point de presse allemand heise . Il les informe que les informations compromises dans la violation de données sur la base de l'enquête en cours comprennent les noms de premier et de famille, les adresses résidentielles, les informations du contrat, les détails de l'achat de location et Iban (numéro de compte bancaire international). Étan | Ransomware Data Breach Hack Threat | ★★★ | ||

| 2023-12-12 21:35:00 | Opérations de coopératives de crédit restaurées après l'attaque des ransomwares du fournisseur technologique Credit union operations restored after tech supplier ransomware attack (lien direct) |

L'agence fédérale qui supervise les coopératives de crédit a déclaré que les opérations dans environ 60 des organisations ont été restaurées à la suite d'un Ransomware AttackLe mois dernier .La National Credit Union Administration (NCUA) a déclaré à enregistrer les futures nouvelles qu'elle avait été en contact régulier avec toutes les institutions financières touchées, en les aidant à obtenir leurs systèmes et

L'agence fédérale qui supervise les coopératives de crédit a déclaré que les opérations dans environ 60 des organisations ont été restaurées à la suite d'un Ransomware AttackLe mois dernier .La National Credit Union Administration (NCUA) a déclaré à enregistrer les futures nouvelles qu'elle avait été en contact régulier avec toutes les institutions financières touchées, en les aidant à obtenir leurs systèmes et

The federal agency that oversees credit unions said operations at about 60 of the organizations have been restored following a ransomware attack last month. The National Credit Union Administration (NCUA) told Recorded Future News that it has been in regular contact with all of the affected financial institutions, helping them get their systems and

The federal agency that oversees credit unions said operations at about 60 of the organizations have been restored following a ransomware attack last month. The National Credit Union Administration (NCUA) told Recorded Future News that it has been in regular contact with all of the affected financial institutions, helping them get their systems and |

Ransomware | ★★★ | ||

| 2023-12-12 18:18:34 | Journal d'un ingénieur de détection: soufflé à BitsAdmin Diary of a Detection Engineer: Blown to BITSAdmin (lien direct) |

La combinaison de l'outil BitsAdmin avec Veritas Backup Software a pointé nos ingénieurs de détection vers une tentative d'attaque de ransomware.

The combination of the BITSAdmin tool with Veritas backup software pointed our detection engineers to an attempted ransomware attack. |

Ransomware Tool | ★★★ | ||

| 2023-12-12 10:54:54 | Toyota Allemagne confirme les informations personnelles volées dans une attaque de ransomware Toyota Germany Confirms Personal Information Stolen in Ransomware Attack (lien direct) |

> Toyota Allemagne informe les clients que leurs données personnelles ont été volées dans une attaque de ransomware le mois dernier.

>Toyota Germany is informing customers that their personal data has been stolen in a ransomware attack last month. |

Ransomware | ★★★ | ||

| 2023-12-11 22:00:00 | Près de 130 000 touchés par des attaques de ransomwares contre la société de stockage à froid Americold Nearly 130,000 affected by ransomware attack on cold storage company Americold (lien direct) |

Un ransomware attaque En avril, le géant du stockage à froid Americold a touché près de 130 000 personnes, a annoncé la société.Dans un Rapport de violation aux régulateurs du Maine Vendredi, Americold, basée à Atlanta, a confirmé que les pirates avaient violé ses systèmes le 26 avril et accédé aux informations des employés actuels et anciens d'Americold ainsi que de leurs personnes à charge.

Un ransomware attaque En avril, le géant du stockage à froid Americold a touché près de 130 000 personnes, a annoncé la société.Dans un Rapport de violation aux régulateurs du Maine Vendredi, Americold, basée à Atlanta, a confirmé que les pirates avaient violé ses systèmes le 26 avril et accédé aux informations des employés actuels et anciens d'Americold ainsi que de leurs personnes à charge.

A ransomware attack in April on cold storage giant Americold affected nearly 130,000 people, the company has announced. In a breach report to regulators in Maine on Friday, Atlanta-based Americold confirmed that hackers had breached its systems on April 26 and accessed the information of current and former Americold employees as well as their dependents.

A ransomware attack in April on cold storage giant Americold affected nearly 130,000 people, the company has announced. In a breach report to regulators in Maine on Friday, Atlanta-based Americold confirmed that hackers had breached its systems on April 26 and accessed the information of current and former Americold employees as well as their dependents. |

Ransomware | ★★★ | ||

| 2023-12-11 21:45:00 | Le géant du Kentucky Healthcare affirme que 2,5 millions de personnes touchées par l'attaque des ransomwares de mai Kentucky healthcare giant says 2.5 million people affected by May ransomware attack (lien direct) |

Une attaque de ransomware en mai a révélé 2,5 millions de patients d'hôpitaux liés au géant des soins de santé Norton Healthcare.Dans les avis soumis aux régulateurs dans MAINE et Californie La semaine dernière, la société a déclaré qu'elle avait découvert l'attaque le 9 mai et a confirmé plus tard que c'étaittraitant d'un incident de ransomware.Après une enquête, la société a déclaré

Une attaque de ransomware en mai a révélé 2,5 millions de patients d'hôpitaux liés au géant des soins de santé Norton Healthcare.Dans les avis soumis aux régulateurs dans MAINE et Californie La semaine dernière, la société a déclaré qu'elle avait découvert l'attaque le 9 mai et a confirmé plus tard que c'étaittraitant d'un incident de ransomware.Après une enquête, la société a déclaré

A ransomware attack in May exposed 2.5 million patients of hospitals connected to healthcare giant Norton Healthcare. In notices submitted to regulators in Maine and California last week, the company said it discovered the attack on May 9 and later confirmed that it was dealing with a ransomware incident. After an investigation, the company said

A ransomware attack in May exposed 2.5 million patients of hospitals connected to healthcare giant Norton Healthcare. In notices submitted to regulators in Maine and California last week, the company said it discovered the attack on May 9 and later confirmed that it was dealing with a ransomware incident. After an investigation, the company said |

Ransomware | ★★ | ||

| 2023-12-11 20:01:08 | 2.M Les brevets infectés par la perte de données dans l'épidémie de ransomware de Norton Healthcare 2.M patents infected with data loss in Norton Healthcare ransomware outbreak (lien direct) |

alphv jette les prétentions à l'intrusion Norton Healthcare, qui gère huit hôpitaux et plus de 30 cliniques dans le Kentucky et l'Indiana, a admis que Crooks avait volé 2,5 millions de données les plus sensibles de 2,5 millions de personnes au cours de laUne attaque de ransomware en mai…

AlphV lays claims to the intrusion Norton Healthcare, which runs eight hospitals and more than 30 clinics in Kentucky and Indiana, has admitted crooks may have stolen 2.5 million people\'s most sensitive data during a ransomware attack in May.… |

Ransomware | ★★ | ||

| 2023-12-11 16:00:18 | Claroty rapporte que 37% des attaques de ransomwares contre les organisations industrielles l'ont affecté et les environnements OT Claroty reports that 37 percent of ransomware attacks on industrial organizations affected IT and OT environments (lien direct) |

Un nouveau rapport de Claroty a constaté que 37% des attaques de ransomwares ciblant les organisations industrielles ont un ...

A new report from Claroty has found that 37 percent of ransomware attacks targeting industrial organizations have a... |

Ransomware Studies Industrial | ★★★★ | ||

| 2023-12-11 15:19:30 | Norton Healthcare Ransomware Hack: 2,5 millions de dossiers personnels volés Norton Healthcare Ransomware Hack: 2.5 Million Personal Records Stolen (lien direct) |

> Les données compromises comprennent des noms, des dates de naissance, des numéros de sécurité sociale, des informations sur la santé et l'assurance et les numéros de licence de conducteur.

>Compromised data includes names, dates of birth, Social Security numbers, health and insurance information, and driver\'s license numbers. |

Ransomware Hack | ★★★ | ||

| 2023-12-11 13:14:16 | 11 décembre & # 8211;Rapport de renseignement sur les menaces 11th December – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes en cyberLes principales attaques et violations l'American Greater Richmond Transit Company (GRTC), qui fournissent des services à des millions de personnes, a été victime d'une cyberattaque qui a eu un impact sur certaines applications et parties du réseau GRTC.Le ransomware de lecture [& # 8230;]

>For the latest discoveries in cyber research for the week of 11th December, please download our Threat_Intelligence Bulletin. TOP ATTACKS AND BREACHES The American Greater Richmond Transit Company (GRTC), which provides services for millions of people, has been a victim of cyber-attack that impacted certain applications and parts of the GRTC network. The Play ransomware […] |

Ransomware Threat | ★★ | ||

| 2023-12-11 12:50:49 | Le géant du stockage à froid Americold révèle la violation des données après l'attaque de logiciels malveillants d'avril Cold storage giant Americold discloses data breach after April malware attack (lien direct) |

Le géant du stockage et de la logistique à froid, Americold a confirmé que plus de 129 000 employés et leurs personnes à charge se sont fait voler leurs informations personnelles lors d'une attaque en avril, affirmé plus tard par Cactus Ransomware.[...]

Cold storage and logistics giant Americold has confirmed that over 129,000 employees and their dependents had their personal information stolen in an April attack, later claimed by Cactus ransomware. [...] |

Ransomware Data Breach Malware | ★★ | ||

| 2023-12-11 11:45:00 | Site Alphv / Blackcat a été abattu après une action de police présumée ALPHV/BlackCat Site Downed After Suspected Police Action (lien direct) |

Notorious Ransomware Collective Alphv / Blackcat peut avoir été perturbé par les forces de l'ordre

Notorious ransomware collective ALPHV/BlackCat may have been disrupted by law enforcement |

Ransomware | ★★ | ||

| 2023-12-11 09:58:35 | Les forces de l'ordre auraient été derrière le retrait du site Web de ransomware BlackCat / Alphv Law Enforcement Reportedly Behind Takedown of BlackCat/Alphv Ransomware Website (lien direct) |

> Le site Web de fuite du célèbre groupe de ransomware BlackCat / AlphV est hors ligne depuis des jours et les forces de l'ordre auraient été derrière le retrait.

>The leak website of the notorious BlackCat/Alphv ransomware group has been offline for days and law enforcement is reportedly behind the takedown. |

Ransomware | ★★★ |

To see everything:

Our RSS (filtrered)