What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-02-20 18:15:03 | Les États-Unis inculpent deux ressortissants russes dans un cas de ransomware de verrouillage US indicts two Russian nationals in LockBit ransomware case (lien direct) |

Le département américain de la justice acte d'accusation non scellée mardi contre deux prétendusLes membres du Lockbit Ransomware Group, dont l'entreprise a été perturbé dans une opération mondiale annoncée lundi.Le département du Trésor a annoncé des sanctions contre les deux hommes.Les ressortissants russes Artur Sungatov et Ivan Kondratiev - un tristement célèbre pirate également connu sous le nom de Bassterlord -

Le département américain de la justice acte d'accusation non scellée mardi contre deux prétendusLes membres du Lockbit Ransomware Group, dont l'entreprise a été perturbé dans une opération mondiale annoncée lundi.Le département du Trésor a annoncé des sanctions contre les deux hommes.Les ressortissants russes Artur Sungatov et Ivan Kondratiev - un tristement célèbre pirate également connu sous le nom de Bassterlord -

The U.S. Department of Justice unsealed indictments on Tuesday against two alleged members of the LockBit ransomware group, whose enterprise was disrupted in a global operation announced on Monday. The Treasury Department also announced sanctions against the two men. Russian nationals Artur Sungatov and Ivan Kondratiev - an infamous hacker also known as Bassterlord -

The U.S. Department of Justice unsealed indictments on Tuesday against two alleged members of the LockBit ransomware group, whose enterprise was disrupted in a global operation announced on Monday. The Treasury Department also announced sanctions against the two men. Russian nationals Artur Sungatov and Ivan Kondratiev - an infamous hacker also known as Bassterlord - |

Ransomware | ★★ | ||

| 2024-02-20 17:09:00 | FEDS Saisissez les sites Web de ransomwares de lockbit, proposent des outils de décryptage, des affiliés troll Feds Seize LockBit Ransomware Websites, Offer Decryption Tools, Troll Affiliates (lien direct) |

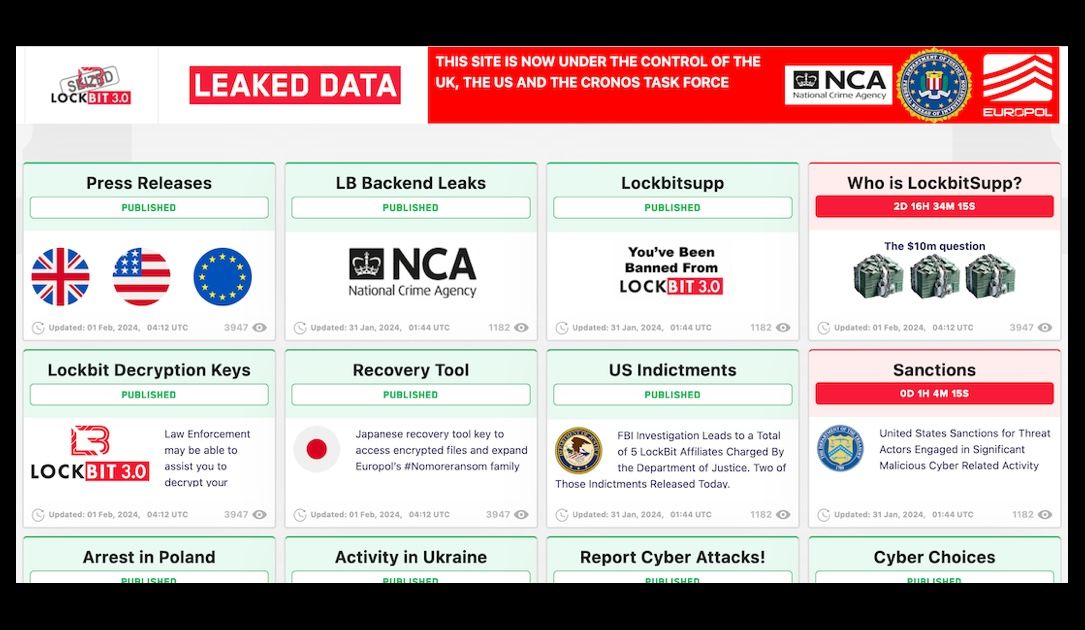

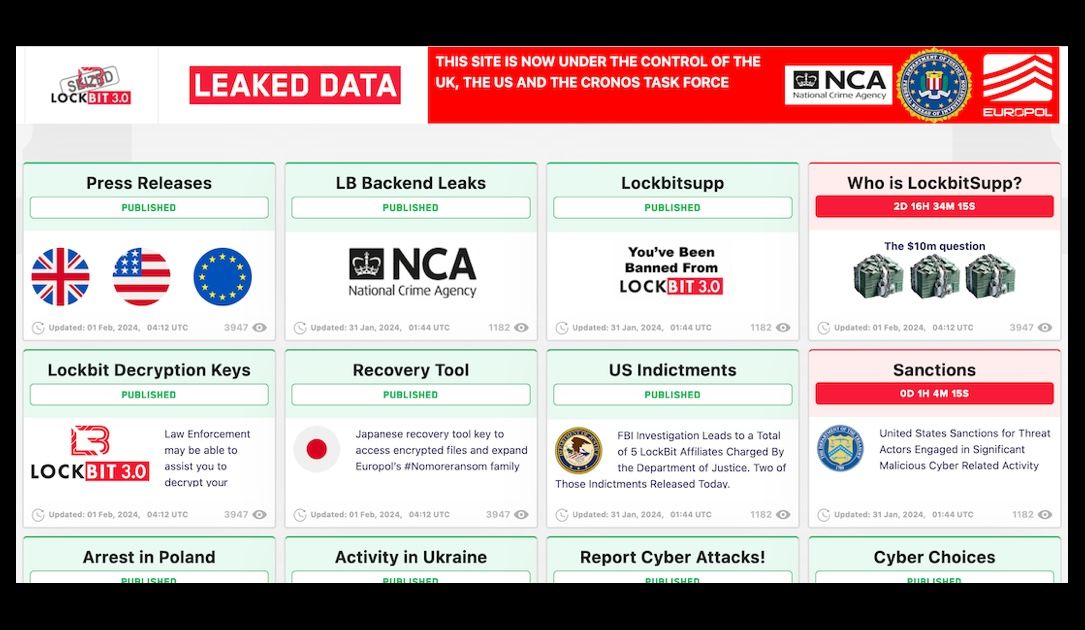

Les autorités américaines et britanniques ont saisi les sites Web DarkNet gérés par Lockbit, un groupe de ransomware prolifiques et destructeurs qui a réclamé plus de 2 000 victimes dans le monde et extorqué plus de 120 millions de dollars en paiements.Au lieu de répertorier les données volées aux victimes de ransomwares qui n'ont pas payé, le site Web de la honte des victimes de Lockbit \\ propose désormais des outils de récupération gratuits, ainsi que des nouvelles sur les arrestations et les accusations criminelles impliquant des affiliés de Lockbit.

U.S. and U.K. authorities have seized the darknet websites run by LockBit, a prolific and destructive ransomware group that has claimed more than 2,000 victims worldwide and extorted over $120 million in payments. Instead of listing data stolen from ransomware victims who didn\'t pay, LockBit\'s victim shaming website now offers free recovery tools, as well as news about arrests and criminal charges involving LockBit affiliates. |

Ransomware Tool | ★★★ | ||

| 2024-02-20 16:23:00 | Apprenez à construire un livre de jeu de réponse aux incidents contre Spattered Spider en temps réel Learn How to Build an Incident Response Playbook Against Scattered Spider in Real-Time (lien direct) |

Dans le paysage tumultueux de la cybersécurité, l'année 2023 a laissé une marque indélébile avec les exploits effrontés du groupe de menaces d'araignée dispersée.Leurs attaques ont ciblé les centres nerveux des principales institutions financières et d'assurance, aboutissant à ce qui constitue l'une des assauts de ransomware les plus percutants de mémoire récente. & NBSP;

Lorsque les organisations n'ont aucun plan de réponse en place pour un tel

In the tumultuous landscape of cybersecurity, the year 2023 left an indelible mark with the brazen exploits of the Scattered Spider threat group. Their attacks targeted the nerve centers of major financial and insurance institutions, culminating in what stands as one of the most impactful ransomware assaults in recent memory. When organizations have no response plan in place for such an |

Ransomware Threat | ★★ | ||

| 2024-02-20 16:00:12 | Les flics tournent les minuteries de Lockbit \\'s Ransomware Gang \\ Cops turn LockBit\\'s ransomware gang\\'s countdown timers against them (lien direct) |

Les autorités démanent la royauté de cybercriminalité en se moquant de leur site de fuite En saisissant et en démantant l'infrastructure de Lockbit \\divulgation de ses secrets…

Authorities dismantle cybercrime royalty by making mockery of their leak site In seizing and dismantling LockBit\'s infrastructure, Western authorities are now making a mockery of the ransomware criminals by promising a long, drawn-out disclosure of its secrets.… |

Ransomware | ★★★ | ||

| 2024-02-20 16:00:00 | Takedown des ransomwares de verrouillage: ce que vous devez savoir sur l'opération Cronos LockBit Ransomware Takedown: What You Need to Know about Operation Cronos (lien direct) |

Ce que les entreprises devraient savoir sur l'opération Cronos et Lockbit, l'un des plus grands retraits de ransomware de l'histoire

What businesses should know about Operation Cronos and LockBit, one of the largest ransomware takedowns in history |

Ransomware | ★★ | ||

| 2024-02-20 15:50:05 | Les forces de l'ordre mondiales perturbent le gang de ransomware de verrouillage Global Law Enforcement Disrupts LockBit Ransomware Gang (lien direct) |

L'opération Cronos, une collaboration entre les autorités aux États-Unis, au Canada, au Royaume-Uni, en Europe, au Japon et en Australie - saisit les données et le site Web associés à la prolifique organisation cybercriminale et à ses affiliés.

Operation Cronos, a collab between authorities in the US, Canada, UK, Europe, Japan, and Australia - seizes data and website associated with the prolific cybercriminal organization and its affiliates. |

Ransomware | ★★ | ||

| 2024-02-20 15:31:34 | Plan de police Semaine des révélations de verrouillage après avoir capturé \\ 'Intelligence \\' sans précédent de l'infrastructure de Gang \\ Police plan week of LockBit revelations after capturing \\'unprecedented\\' intelligence from gang\\'s infrastructure (lien direct) |

Londres, Royaume-Uni - Une coalition internationale des organismes d'application de la loi dirigée par la National Crime Agency (NCA) de la Grande-Bretagne a recueilli tant de renseignements après avoir piraté les infrastructures de Lockbit \\ qu'ils sont prêts à libérerPlus d'informations sur le reste de cette semaine, ont déclaré des responsables.Le site Web de Ransomware Gang \\ était Remplacé par une page d'éclaboussure lundi soir .

Londres, Royaume-Uni - Une coalition internationale des organismes d'application de la loi dirigée par la National Crime Agency (NCA) de la Grande-Bretagne a recueilli tant de renseignements après avoir piraté les infrastructures de Lockbit \\ qu'ils sont prêts à libérerPlus d'informations sur le reste de cette semaine, ont déclaré des responsables.Le site Web de Ransomware Gang \\ était Remplacé par une page d'éclaboussure lundi soir .

LONDON, UNITED KINGDOM - An international coalition of law enforcement agencies led by Britain\'s National Crime Agency (NCA) have garnered so much intelligence after hacking LockBit\'s infrastructure they are set to release more insights over the rest of this week, officials have said. The ransomware gang\'s website was replaced by a splashpage on Monday evening.

LONDON, UNITED KINGDOM - An international coalition of law enforcement agencies led by Britain\'s National Crime Agency (NCA) have garnered so much intelligence after hacking LockBit\'s infrastructure they are set to release more insights over the rest of this week, officials have said. The ransomware gang\'s website was replaced by a splashpage on Monday evening. |

Ransomware | ★★★ | ||

| 2024-02-20 15:10:09 | Lockbit démantelé : la NCA dévoile son trésor de guerre (lien direct) | La National Crime Agency ( NCA) britannique révèle ses découvertes de la campagne qui a mené au démantèlement de LockBit, un groupe de cybercriminalité spécialisé dans le ransomware. | Ransomware | ★★★★ | ||

| 2024-02-20 13:05:41 | Takedown de Lockbit de NCA \\: le code source, les arrestations et l'outil de récupération révélé NCA\\'s LockBit Takedown: Source Code, Arrests and Recovery Tool Revealed (lien direct) |

par waqas

À ce jour, le gang de ransomware de verrouillage a ciblé plus de 2 000 victimes et a reçu plus de 120 millions de dollars en paiements de rançon.

Ceci est un article de HackRead.com Lire la publication originale: Takedown de Lockbit NCA & # 8217;

By Waqas To date, the LockBit ransomware gang targeted over 2,000 victims and received more than $120 million in ransom payments. This is a post from HackRead.com Read the original post: NCA’s LockBit Takedown: Source Code, Arrests and Recovery Tool Revealed |

Ransomware Tool | ★★ | ||

| 2024-02-20 13:00:04 | Dragos met en évidence une augmentation des cybermenaces au milieu des tensions géopolitiques, de nouveaux groupes d'OT, une augmentation des attaques de ransomwares Dragos highlights surge in cyber threats amid geopolitical tensions, new OT groups, rise in ransomware attacks (lien direct) |

La société de cybersécurité industrielle Dragos a révélé dans son année de cybersécurité annuelle de la Cybersecurity Rapport Une augmentation marquée de ...

Industrial cybersecurity firm Dragos revealed in its annual OT Cybersecurity Year in Review report a marked rise in... |

Ransomware Industrial | ★★ | ||

| 2024-02-20 12:40:00 | Les demandes initiales des ransomwares augmentent de 20% à 600 000 $ en 2023 Initial Ransomware Demands Jump 20% to $600,000 in 2023 (lien direct) |

Arctic Wolf a constaté que la demande médiane des ransomwares était de 600 000 $ en 2023, une augmentation de 20% de l'année précédente

Arctic Wolf found that the median ransomware demand was $600,000 in 2023, a 20% rise on the previous year |

Ransomware | ★★ | ||

| 2024-02-20 12:24:01 | Cactus Ransomware Group confirme le piratage de Schneider Electric Cactus Ransomware Group Confirms Hacking Schneider Electric (lien direct) |

> Les ransomwares du cactus ont ajouté Schneider Electric à son site de fuite, affirmant avoir volé 1,5 téraoctets de données.

>Cactus ransomware has added Schneider Electric to its leak site, claiming to have stolen 1.5 terabytes of data. |

Ransomware | ★★ | ||

| 2024-02-20 11:28:57 | Knight Ransomware Code source à vendre après l'arrêt du site de fuite Knight ransomware source code for sale after leak site shuts down (lien direct) |

Le code source présumé pour la troisième itération du Ransomware Knight est proposé à la vente à un seul acheteur sur un forum de pirate par un représentant de l'opération.[...]

The alleged source code for the third iteration of the Knight ransomware is being offered for sale to a single buyer on a hacker forum by a representative of the operation. [...] |

Ransomware | ★★★ | ||

| 2024-02-20 11:05:43 | Les organismes mondiaux d'application de la loi rétractent le groupe de verrouillage, alors que l'opération Cronos démantèle le site de ransomware Global law enforcement agencies crack down on LockBit group, as Operation Cronos dismantles ransomware site (lien direct) |

Organismes mondiaux d'application de la loi, notamment Europol, le Federal Bureau of Investigation (FBI) américain et le Crime national du Royaume-Uni. & # 8217; S ...

Global law enforcement agencies, including Europol, the U.S. Federal Bureau of Investigation (FBI), and the U.K.’s National Crime... |

Ransomware | ★★ | ||

| 2024-02-20 11:00:00 | Un guide fondamental pour la sécurité des points finaux A fundamental guide to endpoint security (lien direct) |

Anyone that utilizes technology in their daily lives understands that it is ever-changing, and the sentiment is especially true within the cybersecurity industry. Adversaries continue to evolve with new tactics to bypass defenses, so it is necessary that the methods of detecting and preventing these threats do so at an even more rapid pace.

However, keeping up with all the changes can be quite difficult, even for the most seasoned cybersecurity professional. The way in which we work has changed not just in where but also in how. Today employees conduct business from multiple devices, with some being company-issued and others being privately owned. Sensitive data is being stored across many locations including on these devices, within corporate data centers, and in the cloud. This means that organizations likely need more than one technology to defend their endpoints against security breach or data loss. With cybersecurity vendors marketing a wide range of branded product names for their offers, it may be challenging to determine which are ideal for your particular environment. This article aims to help demystify the various endpoint security technologies you may come across during your research, highlight the primary differences, and explain how they can complement each other. This is not intended to be an exhaustive list and it should be noted that there are some technologies that may fall into more than one category, for example, endpoint and cloud security.

Four key endpoint security technologies

To begin, let’s define exactly what an endpoint is. At the most fundamental level, an endpoint is any device that connects and exchanges data on a network. That could include traditional desktop and laptop computers, tablets, smartphones, printers, and servers. Endpoints also encompass network appliances like routers, switches, or firewalls, and a wide range of IoT devices such as wearables, security cameras, sensors, and connected medical or manufacturing equipment. But we must also think beyond the physical devices and consider virtual machines that host applications and data in public or private clouds.

Although this may seem trivial, it is important to note because they all represent entry points into the network that can be exploited and opportunities for sensitive data loss. As such, they must all be accounted for when building an endpoint security strategy. The following are some of the more common endpoint security technologies you are likely to encounter:

Unified endpoint management (UEM) or mobile device management (MDM): There is a widely accepted concept within the cybersecurity industry that you cannot effectively protect what you can’t see. Therefore, the first step in building a comprehensive endpoint security policy is to inventory all the devices accessing your network, and this can be accomplished with UEM or MDM technologies. The primary difference between the two is that MDM is for iOS and Android operating systems (OS), while UEM includes those OS plus Windows and Mac operating systems--even productivity devices and wearables in some cases. Once the devices are discovered and profiled, administrators will be able to apply consistent security policies across them, regardless of where the endpoint is located.

A key feature of both UEM and MDM is that they allow an organization to set standards regarding the security posture of devices accessing the network. For example, rules can be created that a device cannot be jailbroken and must be running on the latest O

Anyone that utilizes technology in their daily lives understands that it is ever-changing, and the sentiment is especially true within the cybersecurity industry. Adversaries continue to evolve with new tactics to bypass defenses, so it is necessary that the methods of detecting and preventing these threats do so at an even more rapid pace.

However, keeping up with all the changes can be quite difficult, even for the most seasoned cybersecurity professional. The way in which we work has changed not just in where but also in how. Today employees conduct business from multiple devices, with some being company-issued and others being privately owned. Sensitive data is being stored across many locations including on these devices, within corporate data centers, and in the cloud. This means that organizations likely need more than one technology to defend their endpoints against security breach or data loss. With cybersecurity vendors marketing a wide range of branded product names for their offers, it may be challenging to determine which are ideal for your particular environment. This article aims to help demystify the various endpoint security technologies you may come across during your research, highlight the primary differences, and explain how they can complement each other. This is not intended to be an exhaustive list and it should be noted that there are some technologies that may fall into more than one category, for example, endpoint and cloud security.

Four key endpoint security technologies

To begin, let’s define exactly what an endpoint is. At the most fundamental level, an endpoint is any device that connects and exchanges data on a network. That could include traditional desktop and laptop computers, tablets, smartphones, printers, and servers. Endpoints also encompass network appliances like routers, switches, or firewalls, and a wide range of IoT devices such as wearables, security cameras, sensors, and connected medical or manufacturing equipment. But we must also think beyond the physical devices and consider virtual machines that host applications and data in public or private clouds.

Although this may seem trivial, it is important to note because they all represent entry points into the network that can be exploited and opportunities for sensitive data loss. As such, they must all be accounted for when building an endpoint security strategy. The following are some of the more common endpoint security technologies you are likely to encounter:

Unified endpoint management (UEM) or mobile device management (MDM): There is a widely accepted concept within the cybersecurity industry that you cannot effectively protect what you can’t see. Therefore, the first step in building a comprehensive endpoint security policy is to inventory all the devices accessing your network, and this can be accomplished with UEM or MDM technologies. The primary difference between the two is that MDM is for iOS and Android operating systems (OS), while UEM includes those OS plus Windows and Mac operating systems--even productivity devices and wearables in some cases. Once the devices are discovered and profiled, administrators will be able to apply consistent security policies across them, regardless of where the endpoint is located.

A key feature of both UEM and MDM is that they allow an organization to set standards regarding the security posture of devices accessing the network. For example, rules can be created that a device cannot be jailbroken and must be running on the latest O |

Ransomware Malware Tool Vulnerability Threat Mobile Medical Cloud | ★★ | ||

| 2024-02-20 10:57:13 | LockBit : ce que l\'on sait du démantèlement de l\'infrastructure du ransomware (lien direct) | Plusieurs agences nationales de sécurité, dont la NCA britannique et le FBI, ont supprimé des milliers de sites appartenant au réseau de pirates informatiques qui opèrent le ransomware LockBit. | Ransomware | ★★ | ||

| 2024-02-20 10:55:00 | Les domaines Darknet de Lockbit Ransomware \\ ont été saisis lors d'un raid mondial d'application de la loi LockBit Ransomware\\'s Darknet Domains Seized in Global Law Enforcement Raid (lien direct) |

Une opération internationale d'application de la loi a conduit à la saisie de plusieurs domaines DarkNet exploités par & nbsp; Lockbit, l'un des groupes de ransomware les plus prolifiques, marquant le dernier d'une longue liste de retraits numériques.

Alors que l'étendue complète de l'effort, le nom de code et nbsp; Operation Cronos, est actuellement inconnue, la visite du site Web du groupe \\ a affiche une bannière de crise contenant le message "

An international law enforcement operation has led to the seizure of multiple darknet domains operated by LockBit, one of the most prolific ransomware groups, marking the latest in a long list of digital takedowns. While the full extent of the effort, codenamed Operation Cronos, is presently unknown, visiting the group\'s .onion website displays a seizure banner containing the message " |

Ransomware | ★★ | ||

| 2024-02-20 10:18:49 | Ransomware chez Schneider Electric : l\'étau se resserre (lien direct) | Le collectif cybercriminel auquel on a attribué l'attaque contre Schneider Electric vient de publier un échantillon de données. | Ransomware | ★★ | ||

| 2024-02-20 10:00:10 | CPX Vienna 2024: Célébrer le summum de l'excellence du partenariat CPX Vienna 2024: Celebrating the Pinnacle of Partnership Excellence (lien direct) |

> À mesure que le paysage numérique évolue, l'essence de la collaboration et de l'innovation dans notre écosystème de partenaire fait également.Le CPX Vienne 2024 témoigne de ce voyage, aboutissant aux prestigieux prix de partenaire de contrôle de contrôle.Ces prix mettent en lumière les réalisations de nos partenaires de l'EMEA, qui ont démontré un engagement, une croissance et une excellence inégalés dans la cybersécurité.Alors que nous réfléchissons à l'année 2023 dans le domaine de la cybersécurité, il est clair que nos partenaires étaient confrontés à un paysage évolutif de défis et d'opportunités.L'année a été marquée par une augmentation des cyber-menaces sophistiquées, notamment des ransomwares, des attaques de phishing et des cyber-activités parrainées par l'État, [& # 8230;]

>As the digital landscape evolves, so does the essence of collaboration and innovation within our partner ecosystem. The CPX Vienna 2024 stands as a testament to this journey, culminating in the prestigious Check Point Partner Awards. These awards spotlight the achievements of our partners across EMEA, who have demonstrated unparalleled commitment, growth, and excellence in cybersecurity. As we reflect on the year 2023 in the realm of cybersecurity, it’s clear that our partners faced an evolving landscape of challenges and opportunities. The year was marked by an increase in sophisticated cyber threats, including ransomware, phishing attacks, and state-sponsored cyber activities, […] |

Ransomware | ★ | ||

| 2024-02-20 10:00:00 | Rapport: La fabrication porte le poids des ransomwares industriels Report: Manufacturing bears the brunt of industrial ransomware (lien direct) |

> La variante de ransomware Lockbit est responsable de 25% des incidents de ransomware affectant les systèmes industriels suivis par la société de cybersécurité Dragos.

>The ransomware variant LockBit is responsible for 25% of ransomware incidents affecting industrial systems tracked by cybersecurity firm Dragos. |

Ransomware Studies Industrial | ★★★ | ||

| 2024-02-20 09:37:53 | Récompense pour attraper ALPHV/Blackcat (lien direct) | Le Département d'État américain offre une récompense pouvant aller jusqu'à 10 000 000 $ pour toute information permettant d'identifier ou de localiser les administrateurs et affiliés du ransomware ALPHV/Blackcat.... | Ransomware | ★★ | ||

| 2024-02-20 09:36:30 | Le fabricant de logiciels d'infrastructure critique confirme l'attaque des ransomwares Critical infrastructure software maker confirms ransomware attack (lien direct) |

Le logiciel PSI SE, un développeur de logiciels allemand pour des processus de production et de logistique complexes, a confirmé que le cyber-incident qu'il a divulgué la semaine dernière est une attaque de ransomware qui a eu un impact sur son infrastructure interne.[...]

PSI Software SE, a German software developer for complex production and logistics processes, has confirmed that the cyber incident it disclosed last week is a ransomware attack that impacted its internal infrastructure. [...] |

Ransomware Industrial | ★★ | ||

| 2024-02-20 09:30:00 | Infrastructure de verrouillage perturbé par les forces de l'ordre mondiales Lockbit Infrastructure Disrupted by Global Law Enforcers (lien direct) |

La National Crime Agency de l'UK \\ a dirigé une opération internationale pour perturber le groupe de ransomware de lockbit

UK\'s National Crime Agency has led an international operation to disrupt the Lockbit ransomware group |

Ransomware | ★★ | ||

| 2024-02-20 01:44:23 | Gang de ransomware de verrouillage perturbé par les opérations internationales d'application de la loi LockBit ransomware gang disrupted by international law enforcement operation (lien direct) |

Lockbit - le groupe de ransomwares le plus prolifique au monde - a fait saisir son site Web lundi dans le cadre d'une opération internationale d'application de la loi qui a impliqué l'agence nationale du crime du Royaume-Uni, le FBI, l'Europol et plusieurs policiers internationaux.«Ce site est maintenant sous le contrôle de la National Crime Agency du Royaume-Uni, travaillant

Lockbit - le groupe de ransomwares le plus prolifique au monde - a fait saisir son site Web lundi dans le cadre d'une opération internationale d'application de la loi qui a impliqué l'agence nationale du crime du Royaume-Uni, le FBI, l'Europol et plusieurs policiers internationaux.«Ce site est maintenant sous le contrôle de la National Crime Agency du Royaume-Uni, travaillant

LockBit - the most prolific ransomware group in the world - had its website seized Monday as part of an international law enforcement operation that involved the U.K.\'s National Crime Agency, the FBI, Europol and several international police agencies. “This site is now under the control of the National Crime Agency of the UK, working

LockBit - the most prolific ransomware group in the world - had its website seized Monday as part of an international law enforcement operation that involved the U.K.\'s National Crime Agency, the FBI, Europol and several international police agencies. “This site is now under the control of the National Crime Agency of the UK, working |

Ransomware | ★★ | ||

| 2024-02-19 23:49:23 | 8 domaines de gangs de ransomware de verrouillage saisis en fonctionnement global 8 LockBit Ransomware Gang Domains Seized in Global Operation (lien direct) |

> Par waqas

Tous les domaines Web sombres connus exploités par le célèbre gang de ransomware de Lockbit affichent un avis de crise d'application de la loi.

Ceci est un article de HackRead.com Lire le post original: 8 Domaines de gangs de ransomware de verrouillage saisis dans l'opération mondiale

>By Waqas All known dark web domains operated by the notorious LockBit Ransomware Gang are displaying a law enforcement seizure notice. This is a post from HackRead.com Read the original post: 8 LockBit Ransomware Gang Domains Seized in Global Operation |

Ransomware | ★★ | ||

| 2024-02-19 22:01:39 | FBI, les autorités britanniques saisissent l'infrastructure de Lockbit Ransomware Group FBI, British authorities seize infrastructure of LockBit ransomware group (lien direct) |

> Une opération internationale d'application de la loi a saisi lundi des serveurs et a perturbé l'infrastructure utilisée par le Lockbit Ransomware Syndicate, un responsable du gouvernement a confirmé à Cyberscoop après que les sites Web utilisés par le groupe Ransomware ont affiché des messages qu'ils avaient été saisis.Une opération menée par le Federal Bureau of Investigation et la National Crime Agency du Royaume-Uni [& # 8230;]

>An international law enforcement operation on Monday seized servers and disrupted the infrastructure used by the LockBit ransomware syndicate, a government official confirmed to CyberScoop after websites used by the ransomware group displayed messages that they had been seized. An operation carried out by the Federal Bureau of Investigation and the UK\'s National Crime Agency […] |

Ransomware | ★★ | ||

| 2024-02-19 21:01:02 | Seules 7% des organisations peuvent restaurer les processus de données dans les 1 à 3 jours après une attaque de ransomware Only 7% of Organizations Can Restore Data Processes within 1-3 Days After a Ransomware Attack (lien direct) |

|

Ransomware | ★★ | ||

| 2024-02-19 12:32:44 | Ransomware Group prend le crédit pour Loandepot, Prudential Financial Attacks Ransomware Group Takes Credit for LoanDepot, Prudential Financial Attacks (lien direct) |

> Le groupe BlackCat / AlphV Ransomware a pris le crédit des attaques financières Loandepot et Prudential, menaçant de vendre ou de fuir les données.

>The BlackCat/Alphv ransomware group has taken credit for the LoanDepot and Prudential Financial attacks, threatening to sell or leak data. |

Ransomware | ★★ | ||

| 2024-02-19 12:10:41 | 19 février & # 8211;Rapport de renseignement sur les menaces 19th February – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes en cyberLes principales attaques et violation des patients hôpitaux roumains \\ '' Système de gestion des données, plate-forme informatique Hipocrate, ont été frappés par une attaque de ransomware, conduisant au chiffrement des données de plus de 20 hôpitaux de Bucarest.L'attaque a rendu le personnel de l'hôpital recours au manuel [& # 8230;]

>For the latest discoveries in cyber research for the week of 19th February, please download our Threat_Intelligence Bulletin. TOP ATTACKS AND BREACHES Romanian hospital patients\' data management system, Hipocrate IT Platform, was hit by a ransomware attack, leading to data encryption of over 20 Bucharest hospitals. The attack rendered the hospital staff resorting to manual […] |

Ransomware Threat | ★★ | ||

| 2024-02-19 08:22:06 | Faites confiance à un copilote d'IA pour éviter les turbulences d'attaque des ransomwares Trust an AI co-pilot to help avoid ransomware attack turbulence (lien direct) |

Mark Appleton, directeur de la clientèle chez Cloud UK aussi: Faites confiance à un copilote d'IA pour éviter les ransomwares d'attaque de turbulence

-

opinion

Mark Appleton, Chief Customer Officer at ALSO Cloud UK: Trust an AI co-pilot to help avoid ransomware attack turbulence - Opinion |

Ransomware Cloud | ★★ | ||

| 2024-02-19 01:29:11 | Feds Post 15 millions de dollars Bounty pour plus d'informations sur l'équipe de ransomware Alphv / Blackcat Feds post $15 million bounty for info on ALPHV/Blackcat ransomware crew (lien direct) |

Aussi: les crims d'Ecrochat se font toujours casser;Ransomware élimine le bureau des défenseurs publics du CO;et crit vulns infosec en bref Le gouvernement américain offre jusqu'à 15 millions de dollars en récompense pour toute personne désireuse de l'aider à éliminer le gang ransomware APLHV / Blackcat… | Ransomware | ★★ | ||

| 2024-02-17 18:39:15 | États-Unis, Estonie pour envoyer des fonds russes confisqués en Ukraine.Les ransomwares se déroulent-ils ensuite? US, Estonia to send confiscated Russian funds to Ukraine. Are ransomware proceeds next? (lien direct) |

Munich, Allemagne - Estonie et aux États-Unis a signé un accord samedi qui transférera 500 000 $ en fonds russes confisqués en Ukraine.Les fonds seront d'abord transférés en Estonie qui les enverront ensuite en Ukraine pour l'aider à reconstituer son réseau électrique après des mois de bombardement par les Russes.Cela marque le premier

Munich, Allemagne - Estonie et aux États-Unis a signé un accord samedi qui transférera 500 000 $ en fonds russes confisqués en Ukraine.Les fonds seront d'abord transférés en Estonie qui les enverront ensuite en Ukraine pour l'aider à reconstituer son réseau électrique après des mois de bombardement par les Russes.Cela marque le premier

MUNICH, GERMANY - Estonia and the U.S. signed an agreement on Saturday that will transfer $500,000 in confiscated Russian funds to Ukraine. The monies will first be transferred to Estonia who will then send them to Ukraine to help it reconstitute its electrical grid after months of bombing by the Russians. This marks the first

MUNICH, GERMANY - Estonia and the U.S. signed an agreement on Saturday that will transfer $500,000 in confiscated Russian funds to Ukraine. The monies will first be transferred to Estonia who will then send them to Ukraine to help it reconstitute its electrical grid after months of bombing by the Russians. This marks the first |

Ransomware | ★★★ | ||

| 2024-02-17 14:00:00 | Comment ne pas se faire arnaquer de 50 000 $ How to Not Get Scammed Out of $50,000 (lien direct) |

De plus: les pirates à dos d'État testent une IA générative, les États-Unis éliminent un grand botnet militaire russe et 100 hôpitaux en Roumanie se mettent hors ligne au milieu d'une attaque de ransomware majeure.

Plus: State-backed hackers test out generative AI, the US takes down a major Russian military botnet, and 100 hospitals in Romania go offline amid a major ransomware attack. |

Ransomware | ★★ | ||

| 2024-02-16 21:12:00 | AVERTISSEMENT CISA: Ransomware Akira exploitant la vulnérabilité Cisco ASA / FTD CISA Warning: Akira Ransomware Exploiting Cisco ASA/FTD Vulnerability (lien direct) |

L'Agence américaine de sécurité de la cybersécurité et de l'infrastructure (CISA) jeudi et NBSP; ajouté & nbsp; un défaut de sécurité maintenant paralysé un impact sur le logiciel Cisco Adaptive Security Appliance (ASA) et la défense de la menace de feu (FTD) à son catalogue connu vulnérabilités exploitées (KEV), à la suite de rapports selon lesquellesIl est probablement exploité dans les attaques des ransomwares Akira.

La vulnérabilité en question est & nbsp;

The U.S. Cybersecurity and Infrastructure Security Agency (CISA) on Thursday added a now-patched security flaw impacting Cisco Adaptive Security Appliance (ASA) and Firepower Threat Defense (FTD) software to its Known Exploited Vulnerabilities (KEV) catalog, following reports that it\'s being likely exploited in Akira ransomware attacks. The vulnerability in question is |

Ransomware Vulnerability Threat | ★★★ | ||

| 2024-02-16 11:54:02 | Le monaco de Doj \\: les États-Unis se concentrent sur l'élaboration des ransomwares et des cybercriminels continueront d'apace DOJ\\'s Monaco: US focus on rolling up ransomware and cybercriminals will continue apace (lien direct) |

Munich, Allemagne - Après un an d'un nombre sans précédent de ransomwares à grande échelle et de démontage de cybercrimins, l'un des meilleurs responsables de l'application des lois américains a déclaré que de telles actions se poursuivraient à la même échelle en 2024. «Cela a été une année d'action pour le ministère de la Justice dans nos efforts pour pivoter une stratégie de

Munich, Allemagne - Après un an d'un nombre sans précédent de ransomwares à grande échelle et de démontage de cybercrimins, l'un des meilleurs responsables de l'application des lois américains a déclaré que de telles actions se poursuivraient à la même échelle en 2024. «Cela a été une année d'action pour le ministère de la Justice dans nos efforts pour pivoter une stratégie de

MUNICH, Germany - After a year of an unprecedented number of large-scale ransomware and cybercriminal takedowns, one of the U.S.\'s top law enforcement officials said such actions would continue at the same scale in 2024. “This has been a year of action for the Justice Department in our efforts to pivot to a strategy of

MUNICH, Germany - After a year of an unprecedented number of large-scale ransomware and cybercriminal takedowns, one of the U.S.\'s top law enforcement officials said such actions would continue at the same scale in 2024. “This has been a year of action for the Justice Department in our efforts to pivot to a strategy of |

Ransomware | ★★ | ||

| 2024-02-16 09:42:22 | Rétrospective 2023 et paysage des rançongiciels par l\'Unit 42 de Palo Alto Networks (lien direct) | Rétrospective 2023 et paysage des rançongiciels par l'Unit 42 de Palo Alto Networks. L'Unit 42 observe une augmentation de 49 % du nombre de victimes signalées par les sites de fuite de ransomware. - Malwares | Ransomware Studies | ★★★ | ||

| 2024-02-15 18:48:58 | Bumblebee bourdonne en noir |Point de preuve nous Bumblebee Buzzes Back in Black | Proofpoint US (lien direct) |

#### Description

Les chercheurs de Proofpoint ont découvert le retour du malware de Bumblebee le 8 février 2024, marquant sa réapparition après quatre mois d'absence de leurs données de menace.

Bumblebee, un téléchargeur sophistiqué utilisé par divers groupes de cybercrimins, a refait surface dans une campagne ciblant les organisations américaines via des e-mails avec des URL OneDrive contenant des fichiers Word se présentant comme des messages vocaux de "info @ Quarlesaa [.] Com".Ces documents de mots, l'identité de la société d'électronique Humane, ont utilisé des macros pour exécuter des scripts et télécharger des charges utiles malveillantes à partir de serveurs distants.La chaîne d'attaque, utilisant notamment des documents macro-compatibles VBA, contraste avec les tendances récentes des cyber-menaces, où ces macros étaient moins couramment utilisées.Malgré l'absence d'attribution à un acteur de menace spécifique, Proofpoint prévient le potentiel de Bumblebee en tant que point d'accès initial pour les attaques de ransomware ultérieures.La résurgence de Bumblebee s'aligne sur une tendance plus large de l'augmentation de l'activité cybercriminale observée en 2024, marquée par le retour de plusieurs acteurs de menace et des souches de logiciels malveillants après des périodes de dormance prolongées, indiquant une augmentation des cybermenaces après une baisse temporaire.

#### URL de référence (s)

1. https://www.proalpoint.com/us/blog/thereat-insight/bumblebee-buzzes-back-black

#### Date de publication

12 février 2024

#### Auteurs)

Axel f

Selena Larson

Équipe de recherche sur les menaces de preuve

#### Description Proofpoint researchers discovered the return of the Bumblebee malware on February 8, 2024, marking its reappearance after four months of absence from their threat data. Bumblebee, a sophisticated downloader utilized by various cybercriminal groups, resurfaced in a campaign targeting US organizations through emails with OneDrive URLs containing Word files posing as voicemail messages from "info@quarlesaa[.]com". These Word documents, impersonating the electronics company Humane, utilized macros to execute scripts and download malicious payloads from remote servers. The attack chain, notably employing VBA macro-enabled documents, contrasts with recent trends in cyber threats, where such macros were less commonly used. Despite the absence of attribution to a specific threat actor, Proofpoint warns of Bumblebee\'s potential as an initial access point for subsequent ransomware attacks. The resurgence of Bumblebee aligns with a broader trend of increased cybercriminal activity observed in 2024, marked by the return of several threat actors and malware strains after prolonged periods of dormancy, indicating a surge in cyber threats following a temporary decline. #### Reference URL(s) 1. https://www.proofpoint.com/us/blog/threat-insight/bumblebee-buzzes-back-black #### Publication Date February 12, 2024 #### Author(s) Axel F Selena Larson Proofpoint Threat Research Team |

Ransomware Malware Threat Prediction | ★★ | ||

| 2024-02-15 15:11:49 | Neuberger de la Maison Blanche: le rythme des opérations de retrait des ransomwares n'est pas assez White House\\'s Neuberger: Pace of ransomware takedown operations isn\\'t enough (lien direct) |

Munich, Allemagne - Les opérations de retrait des ransomwares par les forces de l'ordre du monde entier mettent un sertissage dans la cybercriminalité, mais n'ont pas fait assez pour augmenter le coût des assaillants potentiels, selon Anne Neuberger, le blancConseiller adjoint de la sécurité nationale pour les technologies cyber et émergentes.«La question principale que nous nous posons est est

Munich, Allemagne - Les opérations de retrait des ransomwares par les forces de l'ordre du monde entier mettent un sertissage dans la cybercriminalité, mais n'ont pas fait assez pour augmenter le coût des assaillants potentiels, selon Anne Neuberger, le blancConseiller adjoint de la sécurité nationale pour les technologies cyber et émergentes.«La question principale que nous nous posons est est

MUNICH, GERMANY - Ransomware takedown operations by law enforcement around the world are putting a crimp in cybercrime, but have not done nearly enough to raise the cost for would-be attackers, according to Anne Neuberger, the White House deputy national security advisor for cyber and emerging technologies. “The core question we ask ourselves is is

MUNICH, GERMANY - Ransomware takedown operations by law enforcement around the world are putting a crimp in cybercrime, but have not done nearly enough to raise the cost for would-be attackers, according to Anne Neuberger, the White House deputy national security advisor for cyber and emerging technologies. “The core question we ask ourselves is is |

Ransomware | ★★ | ||

| 2024-02-15 15:03:13 | La cyberattaque perturbe la production dans les usines de batterie Varta Cyberattack Disrupts Production at Varta Battery Factories (lien direct) |

> La production dans cinq usines de fabricant de batteries allemandes Varta a été perturbée par une cyberattaque, peut-être une attaque de ransomware.

>Production at five plants of German battery maker Varta has been disrupted by a cyberattack, possibly a ransomware attack. |

Ransomware Hack | ★★★ | ||

| 2024-02-15 09:18:45 | Rhysida ransomware a fissuré!Outil de décryptage gratuit publié Rhysida ransomware cracked! Free decryption tool released (lien direct) |

Bonne nouvelle pour les organisations qui ont été victimes du célèbre ransomware de Rhysida.Un groupe de chercheurs sud-coréens en matière de sécurité a découvert une vulnérabilité dans le tristement célèbre ransomware.Cette vulnérabilité offre un moyen pour que les fichiers cryptés soient non recueillis.Des chercheurs de l'Université de Kookmin décrivent comment ils ont exploité un défaut de mise en œuvre dans le code de Rhysida \\ pour régénérer sa clé de cryptage dans un document technique sur leurs résultats."Rhysida Ransomware a utilisé un générateur de nombres aléatoires sécurisé pour générer la clé de chiffrement et crypter ensuite les données. Cependant, un ...

Good news for organisations who have fallen victim to the notorious Rhysida ransomware . A group of South Korean security researchers have uncovered a vulnerability in the infamous ransomware. This vulnerability provides a way for encrypted files to be unscrambled. Researchers from Kookmin University describe how they exploited an implementation flaw in Rhysida\'s code to regenerate its encryption key in a technical paper about their findings. "Rhysida ransomware employed a secure random number generator to generate the encryption key and subsequently encrypt the data. However, an... |

Ransomware Tool Vulnerability Technical | ★★★ | ||

| 2024-02-14 18:30:51 | Épidémie de ransomwares dans les hôpitaux roumains liés à l'application de soins de santé Ransomware Epidemic at Romanian Hospitals Tied to Healthcare App (lien direct) |

Les acteurs de la menace ont d'abord infecté le système d'information Hipocrate avec une variante de la famille des ransomwares Phobos - puis il s'est propagé à travers les organisations de soins de santé du pays.

Threat actors first infected the Hipocrate Information System with a variant of the Phobos ransomware family - and then it spread across the nation\'s healthcare organizations. |

Ransomware Threat | ★★★ | ||

| 2024-02-14 18:07:39 | Lockbit réclame une attaque de ransomware contre le comté de Fulton, en Géorgie, LockBit claims ransomware attack on Fulton County, Georgia (lien direct) |

Le gang de ransomware de Lockbit prétend être à l'origine de la récente cyberattaque sur le comté de Fulton, en Géorgie, et menace de publier des documents "confidentiels" si une rançon n'est pas payée.[...]

The LockBit ransomware gang claims to be behind the recent cyberattack on Fulton County, Georgia, and is threatening to publish "confidential" documents if a ransom is not paid. [...] |

Ransomware | ★★★ | ||

| 2024-02-14 15:48:05 | Crise des ransomwares de l'hôpital roumain attribué à une violation de tiers Romanian hospital ransomware crisis attributed to third-party breach (lien direct) |

Les urgences impactant plus de 100 installations semblent être causées par des incidents chez le fournisseur de logiciels La Roumanie National Cybersecurity Agency (DNSC) a épinglé le déclenchement de cas de ransomware à travers les hôpitaux du pays \\incident dans un fournisseur de services.…

Emergency impacting more than 100 facilities appears to be caused by incident at software provider The Romanian national cybersecurity agency (DNSC) has pinned the outbreak of ransomware cases across the country\'s hospitals to an incident at a service provider.… |

Ransomware | ★★★ | ||

| 2024-02-14 13:57:40 | AI dans le cyberespace: une épée à double tranchant AI in Cyberspace: A Double-Edged Sword (lien direct) |

Ransomware Threat | ★★★ | |||

| 2024-02-14 10:24:55 | Pipelines trans-nord enquêtant sur les allégations d'attaque des ransomwares alphv Trans-Northern Pipelines investigating ALPHV ransomware attack claims (lien direct) |

Les pipelines trans-nord (TNPI) ont confirmé que son réseau interne avait été violé en novembre 2023 et qu'il enquêtait désormais sur les revendications de vol de données faites par le gang de ransomware Alphv / BlackCat.[...]

Trans-Northern Pipelines (TNPI) has confirmed its internal network was breached in November 2023 and that it\'s now investigating claims of data theft made by the ALPHV/BlackCat ransomware gang. [...] |

Ransomware | ★★★ | ||

| 2024-02-14 09:20:00 | Les données des clients de Southern Water ont été prises dans une attaque de ransomware Southern Water customer data was taken in ransomware attack (lien direct) |

Les pipelines trans-nord (TNPI) ont confirmé que son réseau interne avait été violé en novembre 2023 et qu'il enquêtait désormais sur les revendications de vol de données faites par le gang de ransomware Alphv / BlackCat.[...]

Trans-Northern Pipelines (TNPI) has confirmed its internal network was breached in November 2023 and that it\'s now investigating claims of data theft made by the ALPHV/BlackCat ransomware gang. [...] |

Ransomware | ★★★ | ||

| 2024-02-13 21:36:56 | Les hôpitaux hors ligne à travers la Roumanie après une attaque de ransomware sur la plate-forme Hospitals offline across Romania following ransomware attack on IT platform (lien direct) |

Quatre autres hôpitaux roumains ont été confirmés mardi pour avoir été affecté par une attaque de ransomware contre une plate-forme informatique, portant le total à 25 installations dont les données ont été cryptées.75 autres hôpitaux du pays à l'aide de la plate-forme ont été déconnectés d'Internet car les enquêteurs déterminent s'ils sont également touchés.Selon

Quatre autres hôpitaux roumains ont été confirmés mardi pour avoir été affecté par une attaque de ransomware contre une plate-forme informatique, portant le total à 25 installations dont les données ont été cryptées.75 autres hôpitaux du pays à l'aide de la plate-forme ont été déconnectés d'Internet car les enquêteurs déterminent s'ils sont également touchés.Selon

Four more Romanian hospitals were confirmed on Tuesday to have been affected by a ransomware attack against an IT platform, bringing the total to 25 facilities whose data has been encrypted. Another 75 hospitals in the country using the platform have been disconnected from the internet as investigators determine if they too are impacted. According

Four more Romanian hospitals were confirmed on Tuesday to have been affected by a ransomware attack against an IT platform, bringing the total to 25 facilities whose data has been encrypted. Another 75 hospitals in the country using the platform have been disconnected from the internet as investigators determine if they too are impacted. According |

Ransomware | ★★ | ||

| 2024-02-13 21:14:57 | Bank of America admet la violation de données, le vendeur a piraté Bank Of America Admits Data Breach, Vendor Hacked (lien direct) |

Bank of America Corporation (BOFA), la deuxième plus grande institution bancaire aux États-Unis, avertit les clients d'une éventuelle violation de données qui pourrait avoir exposé des informations personnelles sensibles des clients participant à un plan de rémunération différé.

L'avis de violation de données déposé par le BOFA auprès du procureur général du Texas révèle que l'information personnellement identifiable du client (PII) exposée dans la rupture de sécurité comprend les noms de clients, les adresses, les numéros de sécurité sociale, les dates de naissance,et des informations financières, y compris les numéros de compte et de carte de crédit.

Apparemment, la violation des données a eu lieu le 3 novembre 2023 à Infosys McCamish Systems LLC («Infosys» ou «IMS»), qui est le vendeur de Bank of America \\.

Dans un Dépôt récent Auprès du procureur général du Maine, IMS a révélé que 57 028 clients avaient leurs données exposées dans l'incident.Pendant la cyberattaque, un parti non autorisé a pu accéder aux parties du réseau informatique d'IMS \\.

En apprenant la violation de la cybersécurité, IMS a mené une enquête avec l'aide de spécialistes de la criminalistique tiers.Il a informé Bank of America le 24 novembre 2023, que les données relatives à certains plans de rémunération différée desservis par la Banque peuvent avoir été affectés.Cependant, à aucun moment, le réseau interne de Bank of America \\ n'était compromis pendant la violation.

Le 1er février 2024, Infosys a envoyé des lettres de violation de données à toute personne affectée par le récent incident de sécurité des données, énumérant quelles informations qui leur appartenaient ont été compromises.

De même, Bank of America a également envoyé des lettres de violation de données aux consommateurs touchés le 6 février 2024, en les informant de la violation de la sécurité.

Bien qu'il ne soit pas au courant de toute utilisation abusive impliquant des informations sur les clients, Bank of America propose gratuitement un abonnement gratuit de deux ans au programme de protection contre le vol d'identité Experian \\, qui comprend la surveillance du crédit, le vol d'identitéServices d'assurance et de résolution de fraude, pour compenser l'incident.

En plus de cela, il est également conseillé aux clients de modifier les mots de passe et les épingles en ligne, de surveiller leurs comptes pour toute activité suspecte, de signaler immédiatement toute transaction non autorisée et de mettre également un gel ou une alerte de fraude sur leurs rapports de crédit.

Bank of America Vs.Lockbit

Le 4 novembre 2023, le Gang Lockbit de Ransomware aurait pris le crédit de l'attaque IMS, affirmant que ses opérateurs ont crypté plus de 2 000 systèmes pendant la violation.

L'opération Ransomware-as-a-Service (RAAS) de Lockbit a été révélée en septembre 2019 et a depuis attaqué de nombreuses institutions renommées, notamment le Royal Mail, l'Italian Internal Revenue Service, la principale société de voitures continentales et la société et la sociétéVille d'Oakland.

Bank of America Corporation (BofA), the second-largest banking institution in the U.S., is warning customers of a possible data breach that may have exposed sensitive personal information of customers participating in a deferred compensation plan. The notice of data breach filed by BofA with the Attorney General of Texas reveals that the customer’s personally identifiable information (PII) exposed in the security breach includes customer names, addresses, Social Security numbers, dates of birth, and financial information, including account and credit card numbers. Apparen |

Ransomware Data Breach | ★★ | ||

| 2024-02-13 19:55:36 | La société de location d'avion reconnaît la cyberattaque dans le dossier de la SEC Aircraft Leasing Company Acknowledges Cyberattack in SEC Filing (lien direct) |

Black Basta Ransomware a revendiqué la responsabilité, mais la société affirme que son enquête est en cours.

Black Basta ransomware claimed responsibility, but the company says its investigation is ongoing. |

Ransomware | ★★★ | ||

| 2024-02-13 17:35:00 | Southern Water informe les clients et les employés de violation de données Southern Water Notifies Customers and Employees of Data Breach (lien direct) |

La société britannique des services publics Southern Water a informé 5 à 10% de sa clientèle que leurs données personnelles ont été accessibles à la suite d'une attaque de ransomware en janvier

UK utilities firm Southern Water has informed 5-10% of its customer base that their personal data has been accessed following a ransomware attack in January |

Ransomware Data Breach | ★★ |