What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2018-02-03 13:01:01 | Attaques tirant parti d'Adobe Zero-Day (CVE-2018-4878) & # 8211;Attribution de la menace, scénario d'attaque et recommandations Attacks Leveraging Adobe Zero-Day (CVE-2018-4878) – Threat Attribution, Attack Scenario and Recommendations (lien direct) |

Le 31 janvier, Kisa (Krcert) a publié un consultatif sur un jour zéro Adobe FlashLa vulnérabilité (CVE-2018-4878) est exploitée dans la nature.Le 1er février, Adobe a publié un avis confirmant le La vulnérabilité existe dans Adobe Flash Player 28.0.0.137et plus tôt , et cette exploitation réussie pourrait potentiellement permettre à un attaquant de prendre le contrôle du système affecté.

Fireeye a commencé à étudier la vulnérabilité après la publication du conseil initial de Kisa.

Attribution de la menace

Nous évaluons que les acteurs employant ce dernier Flash Zero-Day sont un présumé nord-coréen

On Jan. 31, KISA (KrCERT) published an advisory about an Adobe Flash zero-day vulnerability (CVE-2018-4878) being exploited in the wild. On Feb. 1, Adobe issued an advisory confirming the vulnerability exists in Adobe Flash Player 28.0.0.137 and earlier versions, and that successful exploitation could potentially allow an attacker to take control of the affected system. FireEye began investigating the vulnerability following the release of the initial advisory from KISA. Threat Attribution We assess that the actors employing this latest Flash zero-day are a suspected North Korean |

Vulnerability Threat | ★★★ | ||

| 2018-01-11 16:45:00 | Flare Ida Pro Script Series: Simplifier les graphiques dans Ida FLARE IDA Pro Script Series: Simplifying Graphs in IDA (lien direct) |

Introduction

Nous sommes fiers de publier un nouveau plug-in pour les utilisateurs d'IDA Pro & # 8211;SimplifyGraph & # 8211;Pour aider à automatiser la création de groupes de nœuds dans la vue du graphique de désassemblage d'Ida \\.Le code et les binaires sont disponibles à partir de la fireye github repo .Avant cette version, nous l'avons soumis dans le concours de plugin HEX-Rays 2017 , où il s'est classé troisièmedans l'ensemble.

Ma préférence personnelle est d'utiliser le mode graphique d'Ida \\ lors de la majorité de mon ingénierie inverse.Il fournit une représentation graphique du graphique de flux de contrôle et donne des indices visuels sur la structure de la fonction actuelle qui m'aide mieux

Introduction We\'re proud to release a new plug-in for IDA Pro users – SimplifyGraph – to help automate creation of groups of nodes in the IDA\'s disassembly graph view. Code and binaries are available from the FireEye GitHub repo. Prior to this release we submitted it in the 2017 Hex-Rays plugin contest, where it placed third overall. My personal preference is to use IDA\'s graph mode when doing the majority of my reverse engineering. It provides a graphical representation of the control flow graph and gives visual cues about the structure of the current function that helps me better |

★★★★ | |||

| 2018-01-04 16:30:00 | Débogage de logiciels malveillants complexes qui exécutent du code sur le tas Debugging Complex Malware that Executes Code on the Heap (lien direct) |

Introduction

Dans ce blog, je partagerai une simple tactique de débogage pour créer des «points de sauvegarde» lors du débogage à distance itératif d'échantillons à plusieurs étages complexes qui exécutent du code dans la mémoire du tas à des adresses non déterministes.Je partagerai deux exemples: l'un artificiel, et l'autre un échantillon de logiciel malveillant modulaire complexe (MD5 Hash: 830A09FF05EAC9A5F42897BA5176A36A) d'une famille que nous appelons PoisonPlug.Je me concentrerai sur IDA Pro et Windbg, mais j'expliquerai comment réaliser le même effet avec d'autres outils.Avec cette tactique, vous pouvez également remettre l'exécution du programme entre plusieurs débuggeurs en utilisant

Introduction In this blog, I will share a simple debugging tactic for creating “save points” during iterative remote debugging of complex multi-stage samples that execute code in heap memory at non-deterministic addresses. I\'ll share two examples: one contrived, and the other a complex, modular malware sample (MD5 hash: 830a09ff05eac9a5f42897ba5176a36a) from a family that we call POISONPLUG. I will focus on IDA Pro and WinDbg, but I\'ll explain how to achieve the same effect with other tools as well. With this tactic, you can also hand off program execution between multiple debuggers using |

Malware Tool Technical | ★★★★ | ||

| 2017-12-14 15:00:00 | Les attaquants déploient un nouveau cadre d'attaque ICS «Triton» et provoquent une perturbation opérationnelle des infrastructures critiques Attackers Deploy New ICS Attack Framework “TRITON” and Cause Operational Disruption to Critical Infrastructure (lien direct) |

Introduction

mandiant a récemment répondu à un incident dans une organisation d'infrastructure critique où un attaquant a déployé des logiciels malveillants conçus pour manipuler les systèmes de sécurité industrielle.Les systèmes ciblés ont fourni une capacité d'arrêt d'urgence pour les processus industriels.Nous évaluons avec une confiance modérée que l'attaquant développait la capacité de causer des dommages physiques et des opérations d'arrêt par inadvertance.Ce logiciel malveillant, que nous appelons Triton, est un cadre d'attaque conçu pour interagir avec les contrôleurs de système instrumentés de sécurité Triconex (SIS).Nous n'avons pas attribué l'incident à un

Introduction Mandiant recently responded to an incident at a critical infrastructure organization where an attacker deployed malware designed to manipulate industrial safety systems. The targeted systems provided emergency shutdown capability for industrial processes. We assess with moderate confidence that the attacker was developing the capability to cause physical damage and inadvertently shutdown operations. This malware, which we call TRITON, is an attack framework built to interact with Triconex Safety Instrumented System (SIS) controllers. We have not attributed the incident to a |

Malware Industrial Technical | ★★★★ | ||

| 2017-12-07 17:00:00 | Nouvelle attaque ciblée au Moyen-Orient par APT34, un groupe de menaces iranien présumé, en utilisant le CVE-2017-11882 Exploiter New Targeted Attack in the Middle East by APT34, a Suspected Iranian Threat Group, Using CVE-2017-11882 Exploit (lien direct) |

Moins d'une semaine après que Microsoft a publié un correctif pour CVE-2017-11882 Le 14 novembre 2017, Fireeye a observé un attaquant utilisant un exploit pour la vulnérabilité de Microsoft Office pour cibler une organisation gouvernementale au Moyen-Orient.Nous évaluons que cette activité a été réalisée par un groupe de menaces de cyber-espionnage iranien présumé, que nous appelons APT34, en utilisant une porte dérobée PowerShell personnalisée pour atteindre ses objectifs.

Nous pensons que l'APT34 est impliqué dans une opération de cyber-espionnage à long terme largement axé sur les efforts de reconnaissance au profit des intérêts iraniens de l'État-nation et est opérationnel depuis

Less than a week after Microsoft issued a patch for CVE-2017-11882 on Nov. 14, 2017, FireEye observed an attacker using an exploit for the Microsoft Office vulnerability to target a government organization in the Middle East. We assess this activity was carried out by a suspected Iranian cyber espionage threat group, whom we refer to as APT34, using a custom PowerShell backdoor to achieve its objectives. We believe APT34 is involved in a long-term cyber espionage operation largely focused on reconnaissance efforts to benefit Iranian nation-state interests and has been operational since at |

Vulnerability Threat | APT 34 APT 34 | ★★★★ | |

| 2017-12-04 15:00:00 | Reconnaître et éviter les ordures démontées Recognizing and Avoiding Disassembled Junk (lien direct) |

Il y a une gêne commune qui semble affliger chaque ingénieur à la recherche et un répondeur incident à un moment donné de leur carrière: perdre du temps ou de l'énergie en regardant le code indésirable.Le code indésirable est une séquence d'octets que vous avez démontés qui ne sont pas des instructions réelles exécutées dans le cadre d'un programme.En plus de perdre du temps, j'ai vu les gens s'alarmer et excités par le code indésirable qu'ils ont trouvé.Dans ces cas, c'est parce qu'ils ont trouvé du code exécutable dans un endroit où ils ne s'attendaient pas, ce qui les a amenés à croire qu'ils avaient trouvé un échantillon de logiciel malveillant avancé.

Dans cet article, je vais

There is a common annoyance that seems to plague every reverse engineer and incident responder at some point in their career: wasting time or energy looking at junk code. Junk code is a sequence of bytes that you have disassembled that are not actual instructions executed as part of a program. In addition to wasting time, I\'ve seen people get alarmed and excited by the junk code they\'ve found. In these cases, it is because they found executable code in a place they weren\'t expecting, which led them to believe they had found an exploit or an advanced malware specimen. In this post, I will |

Malware | ★★★ | ||

| 2017-11-28 19:00:00 | La variante Ursnif nouvellement observée utilise une technique de rappel TLS malveillante pour réaliser l'injection de processus Newly Observed Ursnif Variant Employs Malicious TLS Callback Technique to Achieve Process Injection (lien direct) |

Introduction

Les rappels TLS (stockage local de thread) sont fournis par le système d'exploitation Windows pour prendre en charge l'initialisation et la terminaison supplémentaires pour les structures de données par thread.

Comme indiqué précédemment, les rappels TLS malveillants, en tant qu'astuce anti-analyse, ont été observés pendant un certain temps et peuvent permettre à des fichiers PE d'inclure des fonctions de rappel TLS malveillantesExécution prévue) dans l'en-tête PE.Essentiellement, les analystes sans méfiance et les outils de sécurité automatisés peuvent manquer le point d'entrée réel à Malcode s'ils

Introduction TLS (Thread Local Storage) callbacks are provided by the Windows operating system to support additional initialization and termination for per-thread data structures. As previously reported, malicious TLS callbacks, as an anti-analysis trick, have been observed for quite some time and can allow for PE files to include malicious TLS callback functions to be executed prior to the AddressOfEntryPoint field (the normal start of intended execution) in the PE header. In essence, unsuspecting analysts and automated security tools can miss the actual entry point to malcode if they |

Tool | ★★★★ | ||

| 2017-10-30 09:00:00 | Présentation de GoCrack: un outil de fissuration de mot de passe géré Introducing GoCrack: A Managed Password Cracking Tool (lien direct) |

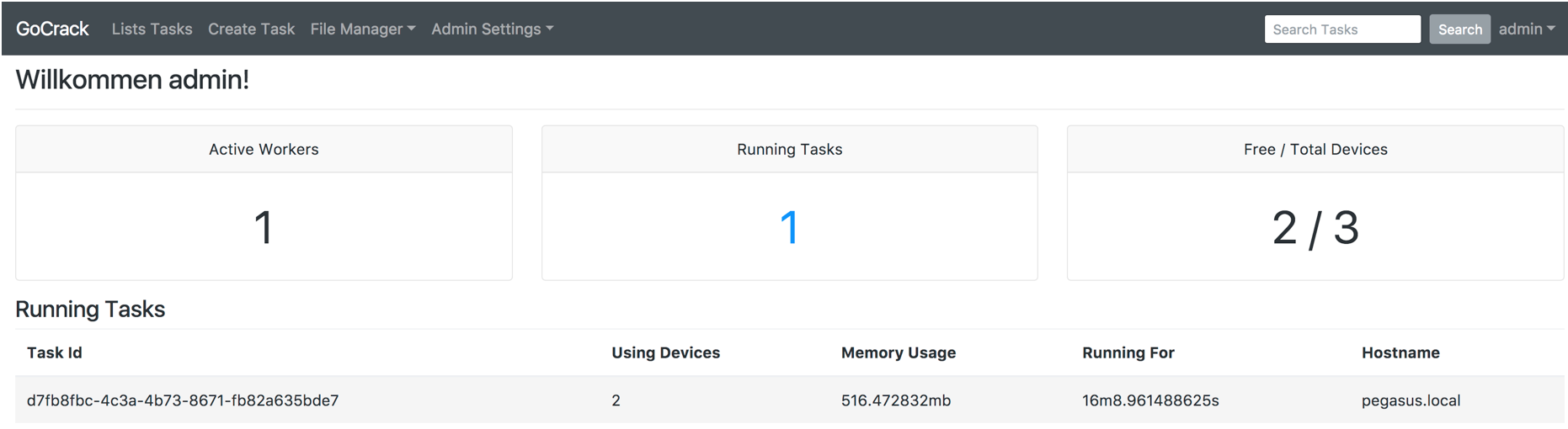

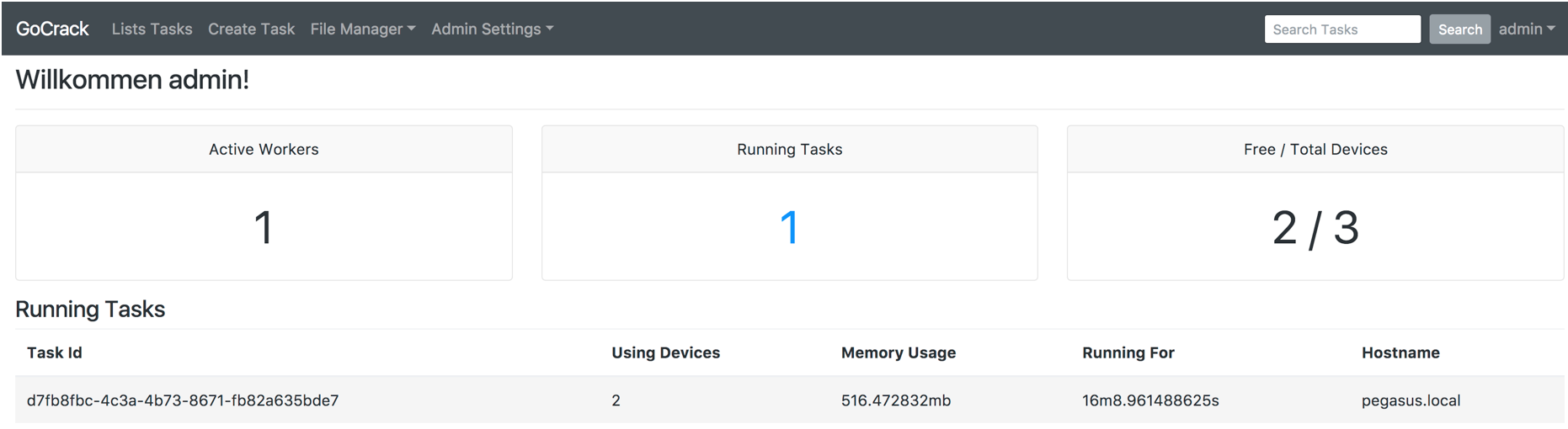

L'équipe d'innovation et d'ingénierie personnalisée de Fireeye \\ a publié aujourd'hui un outil appelé gocrack qui permet aux équipes rouges d'effectuer efficacement efficacement efficacementGérez les tâches de craquage de mot de passe sur plusieurs serveurs GPU en fournissant une interface utilisateur en temps réel facile à utiliser (Figure 1 montre le tableau de bord) pour créer, afficher et gérer les tâches.Déployez simplement un serveur GoCrack avec un travailleur sur chaque machine capable GPU / CPU et le système distribuera automatiquement des tâches sur ces machines GPU / CPU.

Dashboard Comme les lecteurs de ce blog le savent probablement, les outils de craquage de mot de passe sont un moyen efficace pour les professionnels de la sécurité de tester le mot de passe Dashboard Comme les lecteurs de ce blog le savent probablement, les outils de craquage de mot de passe sont un moyen efficace pour les professionnels de la sécurité de tester le mot de passe

FireEye\'s Innovation and Custom Engineering (ICE) team released a tool today called GoCrack that allows red teams to efficiently manage password cracking tasks across multiple GPU servers by providing an easy-to-use, web-based real-time UI (Figure 1 shows the dashboard) to create, view, and manage tasks. Simply deploy a GoCrack server along with a worker on every GPU/CPU capable machine and the system will automatically distribute tasks across those GPU/CPU machines.  DashboardAs readers of this blog probably know, password cracking tools are an effective way for security professionals to test password DashboardAs readers of this blog probably know, password cracking tools are an effective way for security professionals to test password |

Tool | ★★★★ | ||

| 2017-10-26 08:01:01 | Backswing - tirant un badrabbit d'un chapeau BACKSWING - Pulling a BADRABBIT Out of a Hat (lien direct) |

Résumé de l'exécutif

Le 24 octobre 2017, les compromis Web stratégiques coordonnés ont commencé à distribuer des ransomwares de Badrabbit aux utilisateurs involontaires.Les appareils FireEye ont détecté les tentatives de téléchargement et bloqué notre base d'utilisateurs de l'infection.Au cours de notre enquête sur l'activité, Fireeye a identifié un chevauchement direct entre les sites de redirection de Badrabbit et les sites hébergeant un profileur que nous avons suivi comme backswing.Nous avons identifié 51 sites hébergeant le backswing et quatre confirmés pour laisser tomber Badrabbit.Tout au long de 2017, nous avons observé deux versions de backswing et avons vu une augmentation significative en mai avec un apparent

Executive Summary On Oct. 24, 2017, coordinated strategic web compromises started to distribute BADRABBIT ransomware to unwitting users. FireEye appliances detected the download attempts and blocked our user base from infection. During our investigation into the activity, FireEye identified a direct overlap between BADRABBIT redirect sites and sites hosting a profiler we\'ve been tracking as BACKSWING. We\'ve identified 51 sites hosting BACKSWING and four confirmed to drop BADRABBIT. Throughout 2017, we observed two versions of BACKSWING and saw a significant increase in May with an apparent |

Ransomware | ★★★ | ||

| 2017-10-19 09:00:00 | Magnber Ransomware veut infecter uniquement les bonnes personnes Magniber Ransomware Wants to Infect Only the Right People (lien direct) |

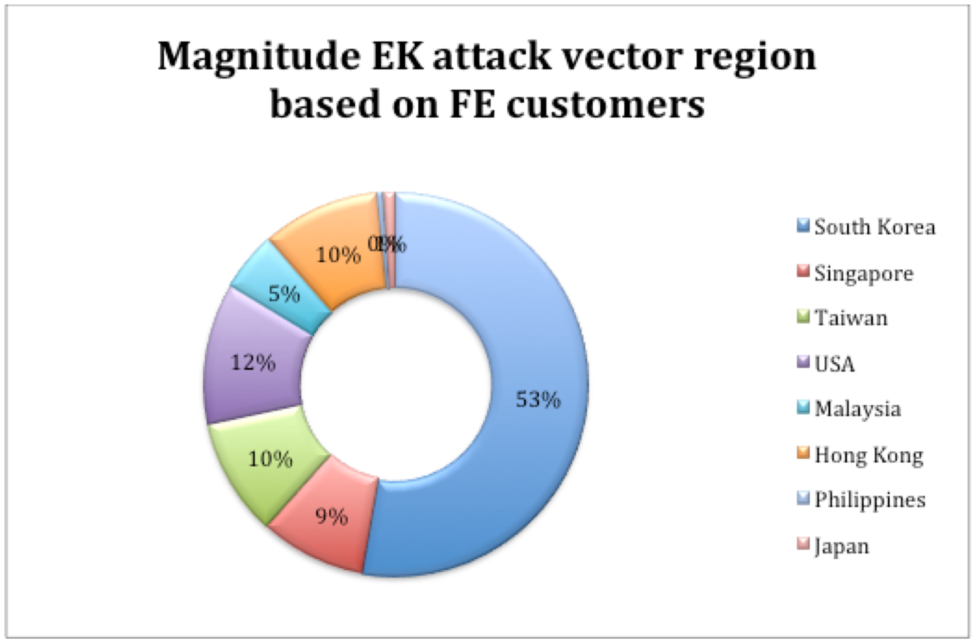

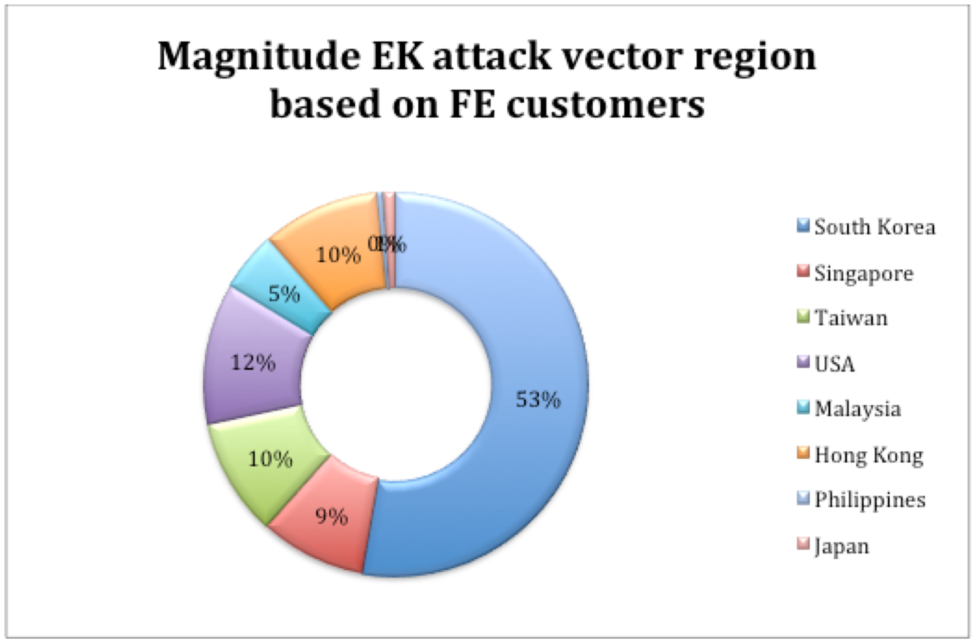

L'utilisation du kit d'exploitation (EK) est en baisse depuis la fin de 2016;Cependant, une certaine activité reste cohérente.Le kit d'exploitation de magnitude est un tel exemple qui continue d'affecter les utilisateurs, en particulier dans la région de l'APAC.

Dans la figure 1, qui est basée sur les données recueillies en mars 2017, nous pouvons voir les régions affectées par l'activité EK de magnitude au cours des trois derniers mois de 2016 et les trois premiers mois de 2017.

Figure 1: Distribution de l'amplitude EK comme le montre en mars 2017 Cette tendance s'est poursuivie jusqu'à la fin de septembre 2017, lorsque nous avons vu la magnitude EK se concentrer principalement sur la région de l'APAC, avec une grande partie ciblant la Corée du Sud.Activité EK de l'amplitude est ensuite tombée Figure 1: Distribution de l'amplitude EK comme le montre en mars 2017 Cette tendance s'est poursuivie jusqu'à la fin de septembre 2017, lorsque nous avons vu la magnitude EK se concentrer principalement sur la région de l'APAC, avec une grande partie ciblant la Corée du Sud.Activité EK de l'amplitude est ensuite tombée

Exploit kit (EK) use has been on the decline since late 2016; however, certain activity remains consistent. The Magnitude Exploit Kit is one such example that continues to affect users, particularly in the APAC region. In Figure 1, which is based on data gathered in March 2017, we can see the regions affected by Magnitude EK activity during the last three months of 2016 and the first three months of 2017.  Figure 1: Magnitude EK distribution as seen in March 2017This trend continued until late September 2017, when we saw Magnitude EK focus primarily on the APAC region, with a large chunk targeting South Korea. Magnitude EK activity then fell off Figure 1: Magnitude EK distribution as seen in March 2017This trend continued until late September 2017, when we saw Magnitude EK focus primarily on the APAC region, with a large chunk targeting South Korea. Magnitude EK activity then fell off |

Ransomware Prediction | ★★★ | ||

| 2017-10-13 16:00:00 | Solutions de défi Flare-on 2017 2017 Flare-On Challenge Solutions (lien direct) |

Une autre année, un autre défi à l'échelle réussie.Je voudrais d'abord remercier nos auteurs de défi pour leur travail acharné pour développer chacun des défis, et aussi pour avoir rédigé leurs solutions:

Challenge # 1: Dominik Weber (@Invalid_handle)

Défi n ° 2: Nhan Huynh

Challenge # 3: Matt Williams (@ 0xmwilliams)

Challenge # 4: James T. Bennett (@jtBennettjr)

Challenge # 5: Tyler Dean (@spresec)

Challenge # 6: Jon Erickson (@ 2130706433)

Défi n ° 7: Michael Bailey (@mykill)

Challenge # 8: Moritz Raabe (@m_r_tz)

Défi n ° 9: Joshua Homan

Challenge # 10: Dominik Weber (@invalid

Another year, another successful Flare-On Challenge. I\'d first like to thank our challenge authors for their hard work developing each of the challenges, and also for writing up their solutions: Challenge #1: Dominik Weber (@Invalid_handle) Challenge #2: Nhan Huynh Challenge #3: Matt Williams (@0xmwilliams) Challenge #4: James T. Bennett (@jtbennettjr) Challenge #5: Tyler Dean (@spresec) Challenge #6: Jon Erickson (@2130706433) Challenge #7: Michael Bailey (@mykill) Challenge #8: Moritz Raabe (@m_r_tz) Challenge #9: Joshua Homan Challenge #10: Dominik Weber (@Invalid |

★★★★ | |||

| 2017-10-05 09:30:00 | Des campagnes de distribution de formulaires importantes ont un impact sur les États-Unis et la Corée du Sud Significant FormBook Distribution Campaigns Impacting the U.S. and South Korea (lien direct) |

Nous avons observé plusieurs campagnes de distribution de logiciels malveillants de Formbook à volume élevé qui visaient principalement les secteurs de l'aérospatiale, de la défense et de la fabrication aux États-Unis et en Corée du Sud au cours des derniers mois.Les attaquants impliqués dans ces campagnes de courrier électronique ont mis à profit une variété de mécanismes de distribution pour fournir les informations sur le malware du formateur de formulaire, y compris:

PDFS avec liens de téléchargement

Fichiers Doc et XLS avec des macros malveillants

Les fichiers d'archives (Zip, Rar, Ace et ISO) contenant des charges utiles EXE

Les campagnes PDF et DOC / XLS ont principalement eu un impact sur les États-Unis et les archives

We observed several high-volume FormBook malware distribution campaigns primarily taking aim at Aerospace, Defense Contractor, and Manufacturing sectors within the U.S. and South Korea during the past few months. The attackers involved in these email campaigns leveraged a variety of distribution mechanisms to deliver the information stealing FormBook malware, including: PDFs with download links DOC and XLS files with malicious macros Archive files (ZIP, RAR, ACE, and ISOs) containing EXE payloads The PDF and DOC/XLS campaigns primarily impacted the United States and the Archive |

Malware | ★★★★ | ||

| 2017-09-20 09:00:00 | Aperçu du cyber-espionnage iranien: APT33 cible les secteurs de l'aérospatiale et de l'énergie et a des liens avec des logiciels malveillants destructeurs Insights into Iranian Cyber Espionage: APT33 Targets Aerospace and Energy Sectors and has Ties to Destructive Malware (lien direct) |

Lorsque vous discutez des groupes de pirates suspects du Moyen-Orient avec des capacités destructrices, beaucoup pensent automatiquement à la Groupe iranien présumé qui utilisait auparavant Shamoon & # 8211;AKA distrtrack & # 8211;pour cibler les organisations dans le golfe Persique.Cependant, au cours des dernières années, nous avons suivi un groupe iranien suspect séparé et moins largement connu avec des capacités destructrices potentielles, que nous appelons APT33.Notre analyse révèle que l'APT33 est un groupe capable qui a effectué des opérations de cyber-espionnage depuis au moins 2013. Nous évaluons les œuvres APT33 à la demande du gouvernement iranien.

récent

When discussing suspected Middle Eastern hacker groups with destructive capabilities, many automatically think of the suspected Iranian group that previously used SHAMOON – aka Disttrack – to target organizations in the Persian Gulf. However, over the past few years, we have been tracking a separate, less widely known suspected Iranian group with potential destructive capabilities, whom we call APT33. Our analysis reveals that APT33 is a capable group that has carried out cyber espionage operations since at least 2013. We assess APT33 works at the behest of the Iranian government. Recent |

Malware | APT33 APT 33 APT 33 | ★★★★ | |

| 2017-09-19 15:15:00 | Présentation de Pywintrace: un wrapper Python pour ETW Introducing pywintrace: A Python Wrapper for ETW (lien direct) |

Introduction

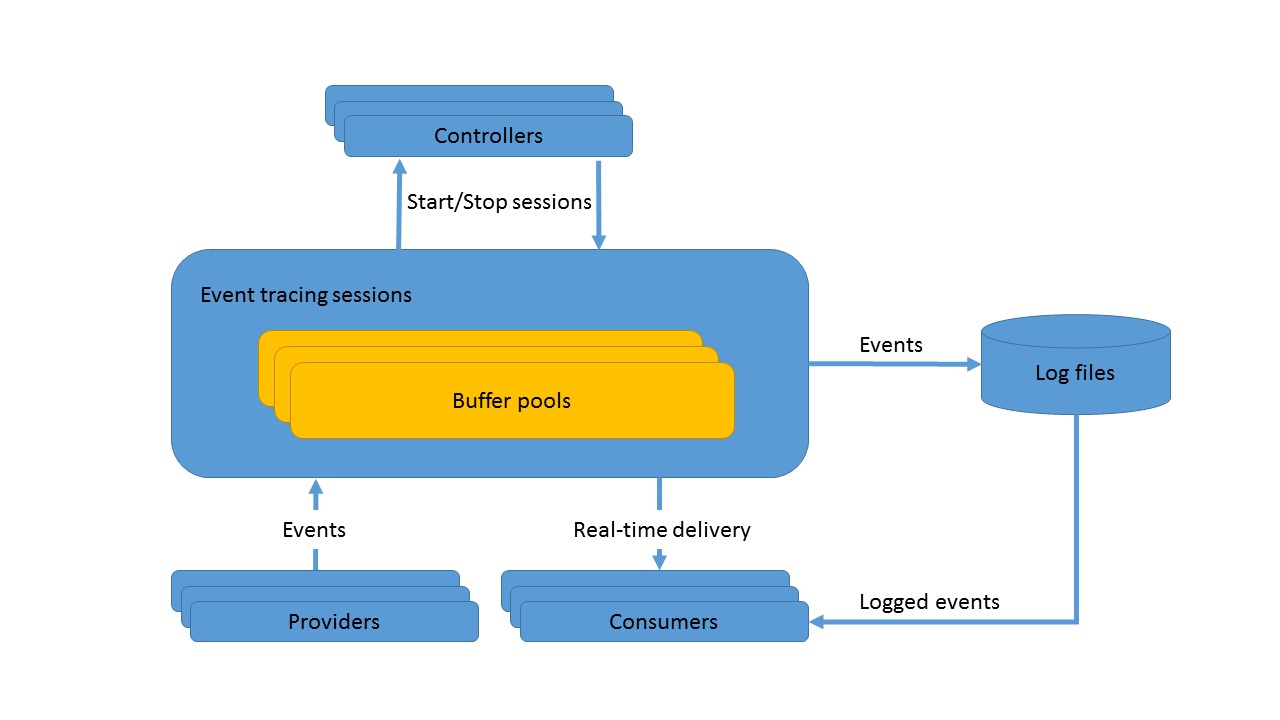

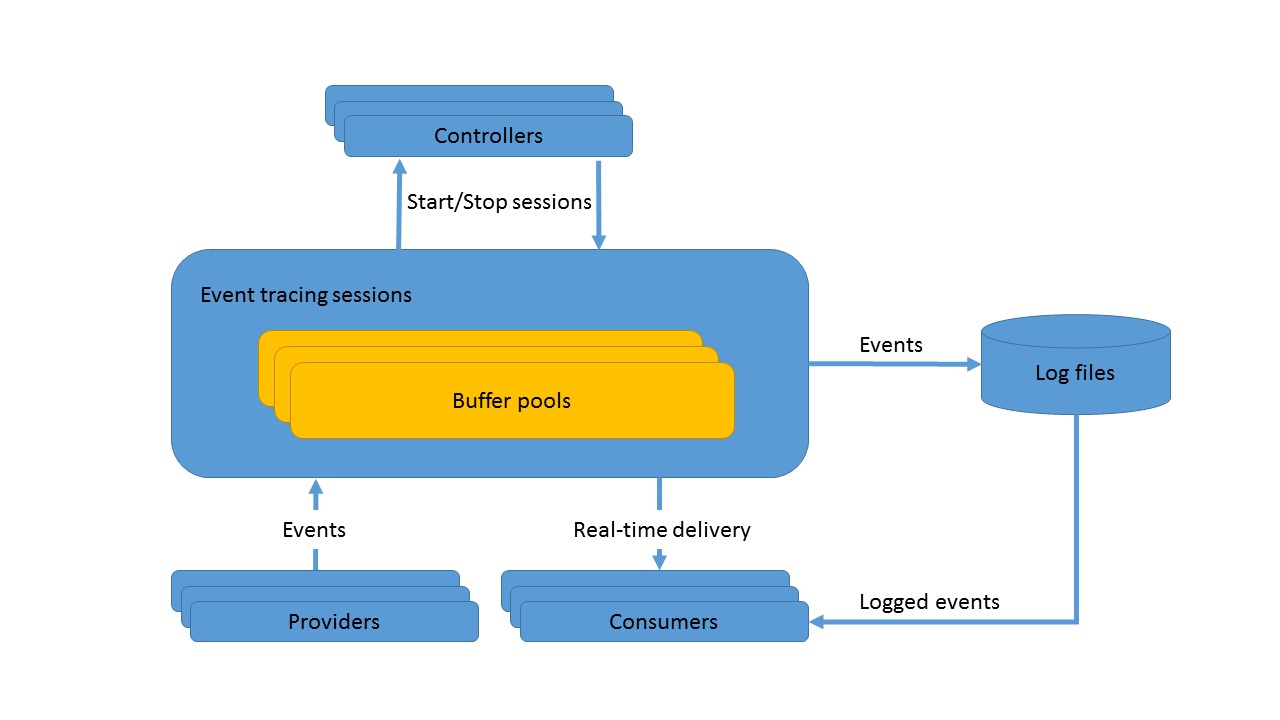

Le traçage des événements pour Windows (ETW) est un Loggage léger.Installation Introduite pour la première fois avec Windows 2000. Initialement conçu comme un outil de diagnostic logiciel, de dépannage et de surveillance des performances, il a été considérablement étendu à Windows Vista pour créer un Mécanisme de débogage léger .

L'architecture de base de l'ETW a trois composantes discrètes: les fournisseurs, les contrôleurs et les consommateurs.Les fournisseurs fournissent les données de trace, les contrôleurs contrôlent les séances de capture et les consommateurs traitent les données renvoyées des fournisseurs.La figure 1 montre un aperçu de cette architecture.

ETW Architecture Windows 7 ETW Architecture Windows 7

Introduction Event tracing for Windows (ETW) is a lightweight logging facility first introduced with Windows 2000. Originally intended as a software diagnostic, troubleshooting and performance monitoring tool, it was greatly expanded in Windows Vista to create a lightweight debugging mechanism. The basic architecture of ETW has three discrete components: providers, controllers, and consumers. The providers supply the trace data, controllers control capture sessions, and the consumers process the data returned from the providers. Figure 1 shows an overview of this architecture.  ETW ArchitectureWindows 7 ETW ArchitectureWindows 7 |

★★★★ | |||

| 2017-09-17 07:00:00 | Pourquoi la Corée du Nord est-elle si intéressée par le Bitcoin? Why Is North Korea So Interested in Bitcoin? (lien direct) |

En 2016, nous avons commencé à observer les acteurs que nous pensons être nord-coréens en utilisant leurs capacités d'intrusion pour mener une cybercriminalité, ciblant les banqueset le système financier mondial.Cela a marqué un écart de l'activité précédemment observée des acteurs nord-coréens employant du cyber-espionnage pour les activités traditionnelles de l'État-nation.Pourtant, étant donné la position de la Corée du Nord en tant que nation paria, coupée d'une grande partie de l'économie mondiale & # 8211;ainsi qu'une nation qui emploie un bureau du gouvernement pour mener activité économique illicite & # 8211;Ce n'est pas si surprenant.Avec le contrôle étroit de la Corée du Nord de ses militaires et

In 2016 we began observing actors we believe to be North Korean utilizing their intrusion capabilities to conduct cyber crime, targeting banks and the global financial system. This marked a departure from previously observed activity of North Korean actors employing cyber espionage for traditional nation state activities. Yet, given North Korea\'s position as a pariah nation cut off from much of the global economy – as well as a nation that employs a government bureau to conduct illicit economic activity – this is not all that surprising. With North Korea\'s tight control of its- military and |

★★ | |||

| 2017-09-12 12:00:00 | Fireeye découvre le CVE-2017-8759: Zero-Day utilisé dans la nature pour distribuer Finspy FireEye Uncovers CVE-2017-8759: Zero-Day Used in the Wild to Distribute FINSPY (lien direct) |

Fireeye a récemment détecté un document RTF Microsoft Office malveillant qui a exploité CVE-2017-8759 , un savon wsdl Vulnérabilité d'injection de code d'analyseur.Cette vulnérabilité permet à un acteur malveillant d'injecter du code arbitraire pendant l'analyse du contenu de définition WSDL du savon. mandiant a analysé un document Word Microsoft où les attaquants ont utilisé l'injection de code arbitraire pour télécharger et exécuter un script de base visuel qui contenait des commandes PowerShell.

Fireeye a partagé les détails de la vulnérabilité avec Microsoft et a coordonné la divulgation publique chronométrée avec la publication d'un correctif pour aborder

FireEye recently detected a malicious Microsoft Office RTF document that leveraged CVE-2017-8759, a SOAP WSDL parser code injection vulnerability. This vulnerability allows a malicious actor to inject arbitrary code during the parsing of SOAP WSDL definition contents. Mandiant analyzed a Microsoft Word document where attackers used the arbitrary code injection to download and execute a Visual Basic script that contained PowerShell commands. FireEye shared the details of the vulnerability with Microsoft and has been coordinating public disclosure timed with the release of a patch to address |

Vulnerability | ★★★★ | ||

| 2017-09-01 10:00:00 | Surveillance de l'activité de la console Windows (partie 1) Monitoring Windows Console Activity (Part 1) (lien direct) |

Introduction

Lors de la réaction des incidents, Mandiant rencontre des attaquants activement à l'aide de systèmes sur un réseau compromis.Cette activité comprend souvent l'utilisation de programmes de console interactifs via RDP tels que l'invite de commande, PowerShell et parfois des outils de console de commande et de contrôle (C2).L'équipe de l'innovation et de l'ingénierie personnalisée de Mandiant a recherché à quel point il serait possible de capturer cette activité d'attaquant sur un point final.

Selon la version cible Windows, la capture de ces données sur un système en direct peut être difficile.Le niveau de difficulté variable est directement lié à

Introduction While performing incident response, Mandiant encounters attackers actively using systems on a compromised network. This activity often includes using interactive console programs via RDP such as the command prompt, PowerShell, and sometimes custom command and control (C2) console tools. Mandiant\'s Innovation and Custom Engineering (ICE) team researched how feasible it would be to capture this attacker activity on an endpoint. Depending on the target Windows version, capturing this data on a live system can be difficult. The varying level of difficulty is directly related to |

★★★★ | |||

| 2017-09-01 10:00:00 | Surveillance de l'activité de la console Windows (partie 2) Monitoring Windows Console Activity (Part 2) (lien direct) |

Il s'agit du deuxième des deux blogs qui discutent de la mise en œuvre de l'architecture de la console Windows des années passées, avec un accent principal sur l'implémentation actuelle présente sur les versions modernes de Windows.Lisez notre premier blog, " SurveillancePartie 1 , "Pour plus.

Capturant les données

Avant d'examiner comment capturer les données de la console, une compréhension de la façon dont cela diffère de la capture des arguments de processus peut être utile.Après tout, ne pouvons-nous pas examiner le bloc d'environnement (PEB) pour chaque processus et rassembler les arguments de ligne de commande?Cela nous montrerait la commande

This is the second of two blogs that discuss the implementation of the Windows console architecture from years past, with a primary focus on the current implementation present on modern versions of Windows. Read our first blog, "Monitoring Windows Console Activity Part 1," for more. Capturing the Data Before we examine how to capture console data, an understanding of how this differs from capturing process arguments may be useful. After all, can\'t we just examine the Process Environment Block (PEB) for each process and gather the command line arguments? This would show us the command |

★★★★ | |||

| 2017-08-11 08:00:00 | APT28 cible le secteur de l'hôtellerie, présente une menace pour les voyageurs APT28 Targets Hospitality Sector, Presents Threat to Travelers (lien direct) |

Fireeye a une confiance modérée qu'une campagne ciblant le secteur de l'hôtellerie est attribuée à l'acteur russe apt28 .Nous pensons que cette activité, qui remonte au moins en juillet 2017, était destinée à cibler les voyageurs dans des hôtels à travers l'Europe et le Moyen-Orient.L'acteur a utilisé plusieurs techniques notables dans ces incidents tels que renifler les mots de passe du trafic Wi-Fi, empoisonner le service de nom NetBios et se propager latéralement via le eternalblue exploit.

APT28 utilise un document malveillant pour cibler l'industrie hôtelière

Fireeye a découvert un document malveillant envoyé en lance

FireEye has moderate confidence that a campaign targeting the hospitality sector is attributed to Russian actor APT28. We believe this activity, which dates back to at least July 2017, was intended to target travelers to hotels throughout Europe and the Middle East. The actor has used several notable techniques in these incidents such as sniffing passwords from Wi-Fi traffic, poisoning the NetBIOS Name Service, and spreading laterally via the EternalBlue exploit. APT28 Uses Malicious Document to Target Hospitality Industry FireEye has uncovered a malicious document sent in spear |

Threat | Wannacry APT 28 APT 28 | ★★★★ | |

| 2017-07-28 08:01:01 | Revoke-Obfuscation: PowerShell Obfuscation Detection Using Science (lien direct) | De nombreux attaquants continuent de tirer parti de PowerShell dans le cadre de leur écosystème de logiciels malveillants, principalement livré et exécuté par des binaires et des documents malveillants.De malware qui utilise PowerShell, l'utilisation la plus répandue est le stagers de la variété de jardin: une macro exécutable ou document qui lance PowerShell pour télécharger un autre exécutable et l'exécuter.Il y a eu un développement et une innovation significatifs dans le domaine des techniques offensives PowerShell.Alors que les défenseurs et les produits ont mis en œuvre plus grande visibilité du PowerShell et une détection améliorée, le PowerShell offensifLa communauté a adapté leurs outils

Many attackers continue to leverage PowerShell as a part of their malware ecosystem, mostly delivered and executed by malicious binaries and documents. Of malware that uses PowerShell, the most prevalent use is the garden-variety stager: an executable or document macro that launches PowerShell to download another executable and run it. There has been significant development and innovation in the field of offensive PowerShell techniques. While defenders and products have implemented greater PowerShell visibility and improved detection, the offensive PowerShell community has adapted their tools |

Malware | ★★★ | ||

| 2017-07-26 11:31:00 | VM Flare: la distribution d'analyse de logiciels malveillants Windows dont vous avez toujours besoin! FLARE VM: The Windows Malware Analysis Distribution You\\'ve Always Needed! (lien direct) |

Mise à jour 3 (5 décembre 2022): La VM Flare a été Mise à jour àêtre plus ouvert et maintenable .

Mise à jour 2 (14 novembre 2018): VM Flare a maintenant un Nouveau processus d'installation, de mise à niveau et de désinstallation , et comprend également de nombreux nouveaux outils tels que IDA 7.0, Radare et Yara.

mise à jour (26 avril 2018): La méthode d'installation Web pour déployer Flare VM est désormais obsolète.Veuillez vous référer à la Readme sur la VM Github le plus à la dateinstructions d'installation.

En tant qu'ingénieur à la recherche de l'équipe Flare, je compte sur une machine virtuelle (VM) personnalisée pour effectuer Analyse des logiciels malveillants .La machine virtuelle est un Windows

UPDATE 3 (Dec. 5, 2022): FLARE VM has been updated to be more open and maintainable. UPDATE 2 (Nov. 14, 2018): FLARE VM now has a new installation, upgrade, and uninstallation process, and also includes many new tools such as IDA 7.0, radare and YARA. UPDATE (April 26, 2018): The web installer method to deploy FLARE VM is now deprecated. Please refer to the README on the FLARE VM GitHub for the most up-to-date installation instructions. As a reverse engineer on the FLARE Team I rely on a customized Virtual Machine (VM) to perform malware analysis. The Virtual Machine is a Windows |

Malware Tool | ★★★★ | ||

| 2017-07-25 12:00:00 | Hawkeye Indenceal Vol Volwware Distribué dans une récente campagne de phishing HawkEye Credential Theft Malware Distributed in Recent Phishing Campaign (lien direct) |

Une grande variété d'acteurs de menaces ont commencé à distribuer des logiciels malveillants à Hawkeye par le biais de campagnes de courrier électronique à haut volume après avoir été disponible à l'achat via un site Web orienté public.Les acteurs derrière les campagnes de phishing utilisaient généralement des thèmes d'e-mails sur la base des événements actuels et des rapports de médias qui piqueraient les intérêts des utilisateurs, la ligne «sujet» contenant généralement quelque chose sur les nouvelles récentes.Bien que Hawkeye Malware ait plusieurs capacités différentes, elle est le plus souvent associée au vol d'identification.

À la mi-juin, nous avons observé une campagne de phishing impliquant la distribution Hawkeye

A wide variety of threat actors began distributing HawkEye malware through high-volume email campaigns after it became available for purchase via a public-facing website. The actors behind the phishing campaigns typically used email themes based on current events and media reports that would pique user interests, with the “Subject” line typically containing something about recent news. Although HawkEye malware has several different capabilities, it is most often associated with credential theft. In the middle of June, we observed a phishing campaign involving the distribution HawkEye |

Malware Threat | ★★★★ | ||

| 2017-07-05 10:00:00 | Présentation de la prise en charge de Linux pour Fakennet-NG: outil d'analyse de réseau dynamique de Next Generation de Flare \\ Introducing Linux Support for FakeNet-NG: FLARE\\'s Next Generation Dynamic Network Analysis Tool (lien direct) |

Introduction

En 2016, Flare a présenté FAKENET-NG , un ouvert-Source Outil d'analyse de réseau écrite en python.Fakennet-NG permet aux analystes de sécurité d'observer et d'interagir avec les applications réseau à l'aide de protocoles standard ou personnalisés sur un seul hôte Windows, ce qui est particulièrement utile pour l'analyse des logiciels malveillants et l'ingénierie inverse.Depuis la version de Fakennet-NG \\, Flare a ajouté le support pour des protocoles supplémentaires.Fakennet-ng a maintenant une prise en charge prête à l'emploi pour DNS, HTTP (y compris les bits), FTP, TFTP, IRC, SMTP, POP, TCP et UDP ainsi que SSL.

En s'appuyant sur ce travail, Flare a maintenant amené Fakennet-NG à

Introduction In 2016, FLARE introduced FakeNet-NG, an open-source network analysis tool written in Python. FakeNet-NG allows security analysts to observe and interact with network applications using standard or custom protocols on a single Windows host, which is especially useful for malware analysis and reverse engineering. Since FakeNet-NG\'s release, FLARE has added support for additional protocols. FakeNet-NG now has out-of-the-box support for DNS, HTTP (including BITS), FTP, TFTP, IRC, SMTP, POP, TCP, and UDP as well as SSL. Building on this work, FLARE has now brought FakeNet-NG to |

Malware Tool Technical | ★★★★ | ||

| 2017-06-30 18:00:00 | L'obscurcissement dans la nature: les attaquants ciblés ouvrent la voie dans les techniques d'évasion Obfuscation in the Wild: Targeted Attackers Lead the Way in Evasion Techniques (lien direct) |

Tout au long de 2017, nous avons observé une augmentation marquée de l'utilisation de l'évasion de la ligne de commande et de l'obscurcissement par une gamme d'attaquants ciblés.Les groupes de cyber-espionnage et les acteurs de la menace financière continuent d'adopter les dernières techniques de contournement de la liste blanche de l'application de pointe et d'introduire une obscurcissement innovant dans leurs leurres de phishing.Ces techniques contournent souvent les méthodes d'analyse statique et dynamique et mettent en évidence pourquoi la détection basée sur la signature sera toujours au moins un pas en retard des attaquants créatifs.

Début 2017, Fin8 a commencé à utiliser des variables d'environnement associées à la capacité de PowerShell \\

Throughout 2017 we have observed a marked increase in the use of command line evasion and obfuscation by a range of targeted attackers. Cyber espionage groups and financial threat actors continue to adopt the latest cutting-edge application whitelisting bypass techniques and introduce innovative obfuscation into their phishing lures. These techniques often bypass static and dynamic analysis methods and highlight why signature-based detection alone will always be at least one step behind creative attackers. In early 2017, FIN8 began using environment variables paired with PowerShell\'s ability |

Threat Technical | ★★★★ | ||

| 2017-06-29 09:00:00 | Retour cette application: Gagner racine sur l'ambiance Lenovo Back That App Up: Gaining Root on the Lenovo Vibe (lien direct) |

En mai 2016, l'équipe rouge de Mandiant \\ a découvert une série de vulnérabilités présentes sur l'appareil mobile Android Android de Lenovo \\ qui permet une escalade locale de privilèges à l'utilisateur «racine».Mandiant a révélé ces vulnérabilités à Lenovo en mai 2016. Lenovo a conseillé à Mandiant qu'il devrait travailler avec Motorola, qu'elle avait acquis et était maintenant responsable du portefeuille de produits mobiles de Lenovo \\.Mandiant a ensuite révélé les vulnérabilités à Motorola pour la correction.Les vulnérabilités découvertes par l'équipe rouge de Mandiant \\ étaient les suivantes:

Les sauvegardes locales activées dans Lenovo "Security" Application

In May of 2016, Mandiant\'s Red Team discovered a series of vulnerabilities present on Lenovo\'s Vibe P1 Android-based mobile device that allow local privilege escalation to the user “root”. Mandiant disclosed these vulnerabilities to Lenovo in May of 2016. Lenovo advised Mandiant that it should work with Motorola, who it had acquired and was now responsible for Lenovo\'s mobile product portfolio. Mandiant then disclosed the vulnerabilities to Motorola for correction. The vulnerabilities discovered by Mandiant\'s Red Team were as follows: Local backups enabled in Lenovo “Security” application |

Vulnerability | ★★★ | ||

| 2017-06-27 08:01:01 | Petya Variante de logiciels malveillants destructive Spreading via des informations d'identification volées et Eternalblue Exploit Petya Destructive Malware Variant Spreading via Stolen Credentials and EternalBlue Exploit (lien direct) |

mise à jour (21 juillet): Fireeye continue de suivre cette menace.Une version antérieure de cet article a été mise à jour pour refléter de nouvelles résultats.

Le 27 juin 2017, plusieurs organisations & # 8211;beaucoup en Europe & # 8211; perturbations importantes variante du ransomware Petya, que nous appelons «EternalPetya».Le malware a été initialement distribué via un système de mise à jour logiciel compromis, puis auto-copier via des informations d'identification volées et des exploits SMB, y compris le eternalblue exploit utilisé dans le Wannacry Attaque de mai 2017.

le vecteur d'infection initial pour ce

UPDATE (July 21): FireEye continues to track this threat. An earlier version of this post has been updated to reflect new findings. On June 27, 2017, multiple organizations – many in Europe – reported significant disruptions they are attributing to a variant of the Petya ransomware, which we are calling “EternalPetya”. The malware was initially distributed through a compromised software update system and then self-propagated through stolen credentials and SMB exploits, including the EternalBlue exploit used in the WannaCry attack from May 2017. The initial infection vector for this |

Malware | Wannacry | ★★★★ | |

| 2017-06-12 10:00:00 | Derrière la porte dérobée de Carbanak Behind the CARBANAK Backdoor (lien direct) |

Dans ce blog, nous examinerons de plus près la porte dérobée puissante et polyvalente connue sous le nom de Carbanak (alias anunak ).Plus précisément, nous nous concentrerons sur les détails opérationnels de son utilisation au cours des dernières années, y compris sa configuration, les variations mineures observées d'un échantillon à l'autre et de son évolution.Avec ces détails, nous tirerons ensuite des conclusions sur les opérateurs de Carbanak.Pour quelques antécédents supplémentaires sur la porte dérobée de Carbanak, consultez les papiers de Kaspersky et Group-Ib et Fox-it.

Analyse technique

Avant de plonger dans la viande de ce blog, une brève analyse technique du

In this blog, we will take a closer look at the powerful, versatile backdoor known as CARBANAK (aka Anunak). Specifically, we will focus on the operational details of its use over the past few years, including its configuration, the minor variations observed from sample to sample, and its evolution. With these details, we will then draw some conclusions about the operators of CARBANAK. For some additional background on the CARBANAK backdoor, see the papers by Kaspersky and Group-IB and Fox-It. Technical Analysis Before we dive into the meat of this blog, a brief technical analysis of the |

Technical | ★★★★ | ||

| 2017-06-06 17:30:00 | Privilèges et références: phisés à la demande de conseil Privileges and Credentials: Phished at the Request of Counsel (lien direct) |

Résumé

En mai et juin 2017, Fireeye a observé une campagne de phishing ciblant au moins sept sociétés mondiales de droit et d'investissement.Nous avons associé cette campagne à APT19, un groupe que nous évaluons est composé de pigistes, avec un certain degré de parrainage par le gouvernement chinois.

APT19 a utilisé trois techniques différentes pour tenter de compromettre les cibles.Début mai, les leurres de phishing ont exploité les pièces jointes RTF qui ont exploité la vulnérabilité Microsoft Windows décrite dans CVE 2017-0199.Vers la fin de mai, APT19 est passé à l'utilisation de documents Microsoft Excel (XLSM) compatibles avec macro.Dans le

Summary In May and June 2017, FireEye observed a phishing campaign targeting at least seven global law and investment firms. We have associated this campaign with APT19, a group that we assess is composed of freelancers, with some degree of sponsorship by the Chinese government. APT19 used three different techniques to attempt to compromise targets. In early May, the phishing lures leveraged RTF attachments that exploited the Microsoft Windows vulnerability described in CVE 2017-0199. Toward the end of May, APT19 switched to using macro-enabled Microsoft Excel (XLSM) documents. In the |

Vulnerability | APT 19 | ★★★★ | |

| 2017-06-02 08:00:00 | Les acteurs de la menace tirent parti de l'exploit éternel pour livrer des charges utiles non de la wannacry Threat actors leverage EternalBlue exploit to deliver non-WannaCry payloads (lien direct) |

L'exploit «eternalblue» ( MS017-010 ) a d'abord été utilisépar Wannacry Ransomware et Adylkuzz Cryptocurrency Miner.Maintenant, plus d'acteurs de menaces tirent parti de la vulnérabilité à MicrosoftProtocole de bloc de messages du serveur (SMB) & # 8211;Cette fois pour distribuer Backdoor.Nitol et Trojan Gh0st Rat.

Fireeye Dynamic Threat Intelligence (DTI) a historiquement observé des charges utiles similaires livrées via l'exploitation de la vulnérabilité CVE-2014-6332 ainsi que dans certaines campagnes de spam par e-mail en utilisant Commandes de versions .Plus précisément, Backdoor.Nitol a également été lié à des campagnes impliquant une exécution de code distante

The “EternalBlue” exploit (MS017-010) was initially used by WannaCry ransomware and Adylkuzz cryptocurrency miner. Now more threat actors are leveraging the vulnerability in Microsoft Server Message Block (SMB) protocol – this time to distribute Backdoor.Nitol and Trojan Gh0st RAT. FireEye Dynamic Threat Intelligence (DTI) has historically observed similar payloads delivered via exploitation of CVE-2014-6332 vulnerability as well as in some email spam campaigns using powershell commands. Specifically, Backdoor.Nitol has also been linked to campaigns involving a remote code execution |

Ransomware Spam Vulnerability Threat | Wannacry | ★★★★ | |

| 2017-05-26 10:00:00 | SMB exploité: utilisation de Wannacry de "Eternalblue" SMB Exploited: WannaCry Use of "EternalBlue" (lien direct) |

Server Message Block (SMB) est le protocole de transport utilisé par les machines Windows à une grande variété de fins telles que le partage de fichiers, le partage d'imprimantes et l'accès aux services Windows distants.SMB fonctionne sur les ports TCP 139 et 445. En avril 2017, Shadow Brokers a publié une vulnérabilité SMB nommée "EternalBlue", qui faisait partie du Microsoft Security Bulletin MS17-010 .

le récent wannacry ransomware profite de cette vulnérabilité pour compromettre les machines Windows, charger les logiciels malveillants et propageraux autres machines d'un réseau.L'attaque utilise les version 1 SMB et le port TCP 445 pour se propager.

con

Server Message Block (SMB) is the transport protocol used by Windows machines for a wide variety of purposes such as file sharing, printer sharing, and access to remote Windows services. SMB operates over TCP ports 139 and 445. In April 2017, Shadow Brokers released an SMB vulnerability named “EternalBlue,” which was part of the Microsoft security bulletin MS17-010. The recent WannaCry ransomware takes advantage of this vulnerability to compromise Windows machines, load malware, and propagate to other machines in a network. The attack uses SMB version 1 and TCP port 445 to propagate. Con |

Vulnerability Technical | Wannacry | ★★★★ | |

| 2017-05-23 12:30:00 | Profil de logiciel malveillant Wannacry WannaCry Malware Profile (lien direct) |

MALWARE WANNACRY (également connu sous le nom de WCRY ou WANACRYPTOR) est un ransomware d'auto-propagation (semblable à des vers) qui se propage dans les réseaux internes et sur Internet public en exploitant une vulnérabilité dans le bloc de messages du serveur de Microsoft \\ (SMB)Protocole, MS17-010.Le wannacry se compose de deux composants distincts, unqui fournit des fonctionnalités de ransomware et un composant utilisé pour la propagation, qui contient des fonctionnalités pour permettre les capacités d'exploitation des SMB.

Le malware exploite un exploit, nommé «EternalBlue», publié par les Shadow Brokers le 14 avril 2017.

le

WannaCry (also known as WCry or WanaCryptor) malware is a self-propagating (worm-like) ransomware that spreads through internal networks and over the public internet by exploiting a vulnerability in Microsoft\'s Server Message Block (SMB) protocol, MS17-010. The WannaCry malware consists of two distinct components, one that provides ransomware functionality and a component used for propagation, which contains functionality to enable SMB exploitation capabilities. The malware leverages an exploit, codenamed “EternalBlue”, that was released by the Shadow Brokers on April 14, 2017. The |

Ransomware Malware Vulnerability Technical | Wannacry | ★★★★ | |

| 2017-05-15 08:01:01 | Campagne de ransomwares Wannacry: Détails de la menace et gestion des risques WannaCry Ransomware Campaign: Threat Details and Risk Management (lien direct) |

Mise à jour 3 (17 mai & # 8211; 19 h 00 HE)

Nous avons observé l'émergence d'une nouvelle variante de Wannacry avec l'URL de vérification Internet www.iffferfsodp9ifjaposdfjhgosurijfaewrwergwea [.] Test.Un bogue dans la logique de code fait que les logiciels malveillants interrogent réellement www.iffefsodp9ifjaposdfjhgosurijfaewrwergwea [.] Test.Le malware ne cryptera vos fichiers que s'il ne peut pas contacter ce domaine (en particulier, s'il ne peut pas faire une demande HTTP réussie à la résolution du domaine).Les chercheurs en sécurité ont pu enregistrer ces domaines «Killswitch» pour les variantes précédentes pour arrêter le chiffrement;Cependant, ce domaine particulier

UPDATE 3 (May 17 – 7:00 p.m. ET) We observed the emergence of a new WannaCry variant with the internet-check URL www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]testing. A bug in the code logic causes the malware to actually query www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]test. The malware will encrypt your files only if it cannot contact this domain (specifically, if it cannot make a successful HTTP request to the resolution of the domain). Security researchers were able to register these “killswitch” domains for previous variants to stop encryption; however, this particular domain |

Ransomware Malware Threat | Wannacry | ★★★ | |

| 2017-05-14 17:00:00 | Le cyber-espionnage est bien vivant: APT32 et la menace pour les sociétés mondiales Cyber Espionage is Alive and Well: APT32 and the Threat to Global Corporations (lien direct) |

Les acteurs de cyber-espionnage, désormais désignés par Fireeye comme APT32 (Oceanlotus Group), effectuent des intrusions dans des sociétés du secteur privé dans plusieurs industries et ont également ciblé des gouvernements étrangers, des dissidents et des journalistes.FireEye évalue que l'APT32 exploite une suite unique de logiciels malveillants entièrement tracés, en conjonction avec des outils disponibles commercialement, pour mener des opérations ciblées qui sont alignées sur les intérêts de l'État vietnamien.

APT32 et Réponse communautaire de Fireeye \\

Au cours des enquêtes sur les intrusions dans plusieurs sociétés ayant des intérêts commerciaux au Vietnam

Cyber espionage actors, now designated by FireEye as APT32 (OceanLotus Group), are carrying out intrusions into private sector companies across multiple industries and have also targeted foreign governments, dissidents, and journalists. FireEye assesses that APT32 leverages a unique suite of fully-featured malware, in conjunction with commercially-available tools, to conduct targeted operations that are aligned with Vietnamese state interests. APT32 and FireEye\'s Community Response In the course of investigations into intrusions at several corporations with business interests in Vietnam |

Threat | APT 32 APT 32 | ★★★★ | |

| 2017-05-09 12:00:00 | EPS Traitement des jours zéro exploités par plusieurs acteurs de menace EPS Processing Zero-Days Exploited by Multiple Threat Actors (lien direct) |

En 2015, FireEye a publié des détails sur deux attaques exploitant les vulnérabilités dans PostScript encapsulé (EPS) de Microsoft Office.L'un était un zéro-day Et l'un était Patched des semaines avant le lancement de l'attaque.

Récemment, Fireeye a identifié trois nouvelles vulnérabilités de zéro-jours dans les produits Microsoft Office qui sont exploités dans la nature.

Fin mars 2017, nous avons détecté un autre document malveillant tirant parti d'une vulnérabilité inconnue dans l'EPS et un récemment Potted Vulnérabilité dans Windows Graphics Device Interface (GDI) pour supprimer les logiciels malveillants.Après le patch d'avril 2017 mardi, dans lequel

In 2015, FireEye published details about two attacks exploiting vulnerabilities in Encapsulated PostScript (EPS) of Microsoft Office. One was a zero-day and one was patched weeks before the attack launched. Recently, FireEye identified three new zero-day vulnerabilities in Microsoft Office products that are being exploited in the wild. At the end of March 2017, we detected another malicious document leveraging an unknown vulnerability in EPS and a recently patched vulnerability in Windows Graphics Device Interface (GDI) to drop malware. Following the April 2017 Patch Tuesday, in which |

Vulnerability Threat Technical | ★★★★ | ||

| 2017-05-03 15:30:00 | À SDB, ou à ne pas SDB: FIN7 tirant parti des bases de données de cale pour la persistance To SDB, Or Not To SDB: FIN7 Leveraging Shim Databases for Persistence (lien direct) |

En 2017, Mandiant a répondu à plusieurs incidents que nous attribuons à FIN7, un groupe de menaces à motivation financière associé à des opérations malveillantes remontant à 2015. Dans les différents environnements, FIN7 a tiré parti de la porte arrière de Carbanak, que ce groupe a utilisé dans les opérations précédentes.

Un aspect unique des incidents était de savoir comment le groupe a installé la porte dérobée de Carbanak pour un accès persistant.Mandiant a identifié que le groupe a exploité une base de données de cale d'application pour atteindre la persistance sur les systèmes dans plusieurs environnements.Le cale a injecté un patch en mémoire malveillant dans les services

In 2017, Mandiant responded to multiple incidents we attribute to FIN7, a financially motivated threat group associated with malicious operations dating back to 2015. Throughout the various environments, FIN7 leveraged the CARBANAK backdoor, which this group has used in previous operations. A unique aspect of the incidents was how the group installed the CARBANAK backdoor for persistent access. Mandiant identified that the group leveraged an application shim database to achieve persistence on systems in multiple environments. The shim injected a malicious in-memory patch into the Services |

Threat Technical | ★★★★ | ||

| 2017-04-24 09:30:00 | FIN7 Evolution et le phishing LNK FIN7 Evolution and the Phishing LNK (lien direct) |

FIN7 est un groupe de menaces motivé financièrement qui a été associé à des opérations malveillantes datant de fin 2015. FIN7 est appelée de nombreux vendeurs de «groupe Carbanak», bien que nous n'asquivons pas toute utilisation de la porte dérobée de Carbanak à FIN7.Fireeye a récemment observé un Campagne de phishing de lance FIN7 Ciblage du personnel impliqué dans les dossiers de Securities and Exchange Commission (SEC) des États-Unis dans diverses organisations.

Dans une campagne nouvellement identifiée, FIN7 a modifié leurs techniques de phishing pour mettre en œuvre des mécanismes d'infection et de persistance uniques.Fin7 s'est éloigné de l'armement

FIN7 is a financially-motivated threat group that has been associated with malicious operations dating back to late 2015. FIN7 is referred to by many vendors as “Carbanak Group”, although we do not equate all usage of the CARBANAK backdoor with FIN7. FireEye recently observed a FIN7 spear phishing campaign targeting personnel involved with United States Securities and Exchange Commission (SEC) filings at various organizations. In a newly-identified campaign, FIN7 modified their phishing techniques to implement unique infection and persistence mechanisms. FIN7 has moved away from weaponized |

Threat Technical | ★★★★ | ||

| 2017-04-12 08:01:01 | CVE-2017-0199 Utilisé comme un jour zéro pour distribuer des logiciels malveillants d'espionnage Finspy et les logiciels malveillants de la cyber-crime latententbot CVE-2017-0199 Used as Zero Day to Distribute FINSPY Espionage Malware and LATENTBOT Cyber Crime Malware (lien direct) |

Fireeye a récemment identifié une vulnérabilité & # 8211;CVE-2017-0199 & # 8211;Cela permet à un acteur malveillant de télécharger et d'exécuter un script de base visuel contenant des commandes PowerShell lorsqu'un utilisateur ouvre un document Microsoft Office RTF contenant un exploit intégré.Nous avons travaillé avec Microsoft et Dès qu'un patch a été mis à disposition.

Dans ce post de suivi, nous discutons de certaines des campagnes que nous avons observées en tirant parti du CVE-2017-0199 zéro-jour à l'époque, des semaines et des mois précédant la publication du patch.

CVE-2017-0199 Utilisé par plusieurs acteurs

fir

FireEye recently identified a vulnerability – CVE-2017-0199 – that allows a malicious actor to download and execute a Visual Basic script containing PowerShell commands when a user opens a Microsoft Office RTF document containing an embedded exploit. We worked with Microsoft and published the technical details of this vulnerability as soon as a patch was made available. In this follow-up post, we discuss some of the campaigns we observed leveraging the CVE-2017-0199 zero-day in the days, weeks and months leading up to the patch being released. CVE-2017-0199 Used by Multiple Actors Fir |

Malware Vulnerability | ★★★★ | ||

| 2017-04-11 12:30:00 | CVE-2017-0199: Dans les attaques sauvages, tirant parti du gestionnaire HTA CVE-2017-0199: In the Wild Attacks Leveraging HTA Handler (lien direct) |

Fireeye a récemment détecté des documents malveillants Microsoft Office RTF qui tirent parti de CVE-2017-0199, une vulnérabilité auparavant non divulguée.Cette vulnérabilité permet à un acteur malveillant de télécharger et d'exécuter un script de base visuel contenant des commandes PowerShell lorsqu'un utilisateur ouvre un document contenant un exploit intégré.FireEye a observé des documents de bureau exploitant le CVE-2017-0199 qui téléchargent et exécutent des charges utiles de logiciels malveillants de différentes familles de logiciels malveillants bien connus.

Fireeye a partagé les détails de la vulnérabilité avec Microsoft et a coordonné la divulgation publique chronométrée avec la version

FireEye recently detected malicious Microsoft Office RTF documents that leverage CVE-2017-0199, a previously undisclosed vulnerability. This vulnerability allows a malicious actor to download and execute a Visual Basic script containing PowerShell commands when a user opens a document containing an embedded exploit. FireEye has observed Office documents exploiting CVE-2017-0199 that download and execute malware payloads from different well-known malware families. FireEye shared the details of the vulnerability with Microsoft and has been coordinating public disclosure timed with the release |

Malware Vulnerability Technical | ★★★★ | ||

| 2017-04-06 14:00:00 | APT10 (Menupass Group): Nouveaux outils, la dernière campagne de la campagne mondiale de la menace de longue date APT10 (MenuPass Group): New Tools, Global Campaign Latest Manifestation of Longstanding Threat (lien direct) |

APT10 Background

APT10 (Menupass Group) est un groupe de cyber-espionnage chinois que Fireeye a suivi depuis 2009. Ils ont historiquement ciblé la construction et l'ingénierie, l'aérospatiale et les sociétés de télécommunications et les gouvernements aux États-Unis, en Europe et au Japon.Nous pensons que le ciblage de ces industries a soutenu les objectifs de sécurité nationale chinoise, notamment l'acquisition de précieuses informations militaires et de renseignement ainsi que le vol de données commerciales confidentielles pour soutenir les sociétés chinoises.Pwc et Bae ont récemment publié un blog conjoint >

APT10 Background APT10 (MenuPass Group) is a Chinese cyber espionage group that FireEye has tracked since 2009. They have historically targeted construction and engineering, aerospace, and telecom firms, and governments in the United States, Europe, and Japan. We believe that the targeting of these industries has been in support of Chinese national security goals, including acquiring valuable military and intelligence information as well as the theft of confidential business data to support Chinese corporations. PwC and BAE recently issued a joint blog detailing extensive APT10 activity. |

Threat Technical | APT 10 APT 10 | ★★★★ | |

| 2017-04-03 07:00:00 | Dissection de l'une des boursiers WMI et PowerShell sans fichu et PowerShell (Poshspy) Dissecting One of APT29\\'s Fileless WMI and PowerShell Backdoors (POSHSPY) (lien direct) |

Mandiant a observé APT29 en utilisant une porte dérobée furtive que nous appelons poshspy.Poshspy exploite deux des outils que le groupe utilise fréquemment: PowerShell et Windows Management Instrumentation (WMI).Dans les enquêtes que Mandiant a menées, il est apparu qu'APT29 a déployé Poshspy comme porte dérobée secondaire pour une utilisation s'ils perdaient l'accès à leurs possibilités principales.

Poshspy tire le meilleur parti des fonctionnalités Windows intégrées & # 8211;Ce que l'on appelle «vivre du terrain» & # 8211;pour faire une porte dérobée particulièrement furtive.L'utilisation de WMI de Poshspy \\ pour stocker et persister le code de porte dérobée le rend presque invisible pour quiconque

Mandiant has observed APT29 using a stealthy backdoor that we call POSHSPY. POSHSPY leverages two of the tools the group frequently uses: PowerShell and Windows Management Instrumentation (WMI). In the investigations Mandiant has conducted, it appeared that APT29 deployed POSHSPY as a secondary backdoor for use if they lost access to their primary backdoors. POSHSPY makes the most of using built-in Windows features – so-called “living off the land” – to make an especially stealthy backdoor. POSHSPY\'s use of WMI to both store and persist the backdoor code makes it nearly invisible to anyone |

Tool Technical | APT 29 | ★★★★ | |

| 2017-03-31 09:15:00 | Présentation du moniteur.app pour macOS Introducing Monitor.app for macOS (lien direct) |

Mise à jour 2 (24 octobre 2018): Monitor.App prend maintenant en charge MacOS 10.14 .

mise à jour (4 avril 2018): Monitor.app prend maintenant en charge MacOS 10.13.

En tant qu'analyste de logiciels malveillants ou programmeur de systèmes, avoir une suite d'outils d'analyse dynamique solides est vital pour être rapide et efficace.Ces outils nous permettent de comprendre les capacités de logiciels malveillants et les composants sans papiers du système d'exploitation.Un outil évident qui me vient à l'esprit est procmon de la légendaire Sysinternals Suite de Microsoft.Ces outils ne fonctionnent que sur Windows et nous aimons macOS.

macOS possède un logiciel d'instrumentation dynamique fantastique

UPDATE 2 (Oct. 24, 2018): Monitor.app now supports macOS 10.14. UPDATE (April 4, 2018): Monitor.app now supports macOS 10.13. As a malware analyst or systems programmer, having a suite of solid dynamic analysis tools is vital to being quick and effective. These tools enable us to understand malware capabilities and undocumented components of the operating system. One obvious tool that comes to mind is Procmon from the legendary Sysinternals Suite from Microsoft. Those tools only work on Windows though and we love macOS. macOS has some fantastic dynamic instrumentation software |

Malware Tool | ★★★★ | ||

| 2017-03-27 07:00:00 | Domaine APT29 Fonctionner avec Tor APT29 Domain Fronting With TOR (lien direct) |

Mandiant a observé que les attaquants de l'État-nation russe APT29 employant des techniques de façade de domaine pour l'accès de porte dérobée furtif aux environnements victimes pendant au moins deux ans.Il y a eu des discussions considérables sur le fronoisement du domaine après la publication d'un document détaillant ces techniques .Domain Fronting fournit des connexions de réseau sortant qui ne se distinguent pas des demandes légitimes de sites Web populaires.

APT29 a utilisé le routeur d'oignon (TOR) et le plugin de façade du domaine Tor Mode pour créer un tunnel réseau crypté caché qui semblait se connecter aux services Google sur TLS

Mandiant has observed Russian nation-state attackers APT29 employing domain fronting techniques for stealthy backdoor access to victim environments for at least two years. There has been considerable discussion about domain fronting following the release of a paper detailing these techniques. Domain fronting provides outbound network connections that are indistinguishable from legitimate requests for popular websites. APT29 has used The Onion Router (TOR) and the TOR domain fronting plugin meek to create a hidden, encrypted network tunnel that appeared to connect to Google services over TLS |

APT 29 APT 29 | ★★★★ | ||

| 2017-03-15 08:01:01 | Toujours servir: un aperçu des campagnes de malvertising récentes impliquant des kits d'exploitation Still Getting Served: A Look at Recent Malvertising Campaigns Involving Exploit Kits (lien direct) |

Malvertising se produit lorsqu'un réseau de publicité en ligne sert sciemment ou inconsciemment des publicités malveillantes sur un site Web. MALVERTISEMENTS Sont un type de menace «drive-by» qui a tendance à entraîner l'infecté des utilisateurs par des logiciels malveillants pour avoir simplement visité un site Web.Les victimes de cette menace sont souvent compromises lorsque le malvertisment les dirige vers une page de destination du kit d'exploitation (EK).Selon les applications exécutées sur le système de l'utilisateur \\, l'EK peut charger avec succès des logiciels malveillants dans un système sans consentement de l'utilisateur et sans faire basculer la victime que quelque chose de suspect se produit.

il

Malvertising occurs when an online advertising network knowingly or unknowingly serves up malicious advertisements on a website. Malvertisements are a type of “drive-by” threat that tend to result in users being infected with malware for simply visiting a website. The victims of this threat are often compromised when the malvertisement directs them to an exploit kit (EK) landing page. Depending on the applications running on the user\'s system, the EK can successfully load malware into a system without user consent and without tipping the victim off that something suspicious is happening. It |

Malware Threat | ★★★ | ||

| 2017-03-08 17:15:00 | Introduction aux applications de cacao en ingénierie inverse Introduction to Reverse Engineering Cocoa Applications (lien direct) |

Bien que cela ne soit pas aussi courant que Windows Malware, un flux constant de logiciels malveillants a été découvert au fil des ans qui s'exécute sur le système d'exploitation OS X, désormais rebaptisé MacOS.Février a vu trois publications particulièrement intéressantes sur le thème des logiciels malveillants MacOS: un application de cacao de trojan qui envoie des informations systèmey compris les données de trousseau à l'attaquant, un version macOS d'APT28\'s xagent malware , et un new-trojan ransomware .

Dans ce blog, l'équipe Flare souhaite introduire deux petits outils qui peuvent aider à la tâche des applications de cacao en ingénierie inverse pour MacOS.Afin de

While not as common as Windows malware, there has been a steady stream of malware discovered over the years that runs on the OS X operating system, now rebranded as macOS. February saw three particularly interesting publications on the topic of macOS malware: a Trojan Cocoa application that sends system information including keychain data back to the attacker, a macOS version of APT28\'s Xagent malware, and a new Trojan ransomware. In this blog, the FLARE team would like to introduce two small tools that can aid in the task of reverse engineering Cocoa applications for macOS. In order to |

Malware Tool | APT 28 | ★★★★ | |

| 2017-03-07 14:00:00 | La campagne Fin7 Spear Phishing cible le personnel impliqué dans les dépôts de la SEC FIN7 Spear Phishing Campaign Targets Personnel Involved in SEC Filings (lien direct) |

Fin février 2017, FireEye en tant que service (FAAS) a identifié une campagne de phishing de lance qui semblait cibler le personnel impliqué dans les dossiers des États-Unis en matière de valeurs mobilières et de l'échange (SEC) dans diverses organisations.Sur la base de plusieurs chevauchements identifiés dans les infrastructures et de l'utilisation d'outils, de tactiques et de procédures similaires (TTPS), nous avons une grande confiance que cette campagne est associée au groupe de menaces motivé financièrement suivi par Fireeye en tant que fin7.

Fin7 est un ensemble d'intrusion à motivation financière qui cible sélectivement les victimes et utilise le phishing de lance pour distribuer

In late February 2017, FireEye as a Service (FaaS) identified a spear phishing campaign that appeared to be targeting personnel involved with United States Securities and Exchange Commission (SEC) filings at various organizations. Based on multiple identified overlaps in infrastructure and the use of similar tools, tactics, and procedures (TTPs), we have high confidence that this campaign is associated with the financially motivated threat group tracked by FireEye as FIN7. FIN7 is a financially motivated intrusion set that selectively targets victims and uses spear phishing to distribute |

Threat Technical | ★★★★ | ||

| 2017-03-03 13:00:00 | Évasion antivirus reconstruite & # 8211;Voile 3.0 AntiVirus Evasion Reconstructed – Veil 3.0 (lien direct) |

le Veil Framework est une collection d'outils conçus pour être utilisés lors de tests de sécurité offensive.Lorsque le temps l'appelle, mandiant \\L'équipe rouge utilisera le voile-trame pour atteindre leur objectif.L'outil le plus couramment utilisé est le voile-évasion, qui peut transformer un script arbitraire ou un morceau de shellcode en un exécutable Windows qui échappera aux détections par des produits antivirus courants.

Veil 2.0 a été rendu public le 17 juin 2013 et le cadre principal est resté largement inchangé depuis cette date.Il y a eu quelques modifications dans le cadre lui-même, mais ceux-ci ont

The Veil Framework is a collection of tools designed for use during offensive security testing. When the time calls for it, Mandiant\'s Red Team will use the Veil-Framework to help achieve their objective. The most commonly used tool is Veil-Evasion, which can turn an arbitrary script or piece of shellcode into a Windows executable that will evade detections by common antivirus products. Veil 2.0 was made publicly available on June 17, 2013, and the core framework has remained largely unchanged since that date. There have been some modifications to the framework itself, but these have |

Tool Technical | ★★★★ | ||

| 2017-02-22 12:20:20 | Techniques de phishing de lance utilisées dans les attaques ciblant le gouvernement mongol Spear Phishing Techniques Used in Attacks Targeting the Mongolian Government (lien direct) |

Introduction

Fireeye a récemment observé une campagne sophistiquée ciblant les individus au sein du gouvernement mongol.Les individus ciblés qui ont activé les macros dans un document Microsoft Word malveillant peuvent avoir été infectés par poison ivy , un outil d'accès à distance populaire (rat) qui est utilisé depuis près d'une décennie pour la journalisation clé, la capture d'écran et de vidéo, les transferts de fichiers, le vol de mot de passe, l'administration du système, le traficrelais, et plus encore.Les acteurs de la menace derrière cette attaque ont démontré des techniques intéressantes, notamment:

Évasion personnalisée basée sur le profil de la victime & # 8211;La campagne a utilisé un

Introduction FireEye recently observed a sophisticated campaign targeting individuals within the Mongolian government. Targeted individuals that enabled macros in a malicious Microsoft Word document may have been infected with Poison Ivy, a popular remote access tool (RAT) that has been used for nearly a decade for key logging, screen and video capture, file transfers, password theft, system administration, traffic relaying, and more. The threat actors behind this attack demonstrated some interesting techniques, including: Customized evasion based on victim profile – The campaign used a |

Tool Threat | ★★★ | ||

| 2017-01-11 13:45:00 | Nouvelle variante du malware Ploutus ATM observé dans la nature en Amérique latine New Variant of Ploutus ATM Malware Observed in the Wild in Latin America (lien direct) |

Introduction Pouttus est l'une des familles de malware ATM les plus avancées que nous avons vues ces dernières années.Découvert pour le Première fois au Mexique En 2013, Ploutus a permis aux criminels de vider des distributeurs automatiques de billets en utilisant un clavier externe attaché à la machine ou | Malware Technical | ★★★★ | ||

| 2017-01-04 13:01:01 | Série de scripts Flare: Interrogation à l'état dynamique à l'aide du débogueur axé sur les requêtes FireEye Labs (Flare-QDB) FLARE Script Series: Querying Dynamic State using the FireEye Labs Query-Oriented Debugger (flare-qdb) (lien direct) |

Introduction

Ce post continue la série de script Advanced Reverse Engineering (Flare) Labs FireEye Labs.Ici, nous introduisons Flare-QDB, un utilitaire de ligne de commande et un module Python basé sur Vivisect pour interroger et modifier l'état binaire dynamique de manière pratique, itérative et à grande échelle.Flare-QDB fonctionne sur Windows et Linux, et peut être obtenu à partir de la Projet GitHub Flare-QDB .

motivation

Comprendre efficacement les logiciels malveillants complexes ou obscurcis implique fréquemment le débogage.Souvent, le processus linéaire de suivi du compteur du programme soulève des questions sur les états de registre parallèle ou précédents

Introduction This post continues the FireEye Labs Advanced Reverse Engineering (FLARE) script series. Here, we introduce flare-qdb, a command-line utility and Python module based on vivisect for querying and altering dynamic binary state conveniently, iteratively, and at scale. flare-qdb works on Windows and Linux, and can be obtained from the flare-qdb github project. Motivation Efficiently understanding complex or obfuscated malware frequently entails debugging. Often, the linear process of following the program counter raises questions about parallel or previous register states |

Malware | ★★★ | ||

| 2016-12-01 13:01:01 | Fireeye répond à une vague de cyberattaques destructrices dans la région du Golfe FireEye Responds to Wave of Destructive Cyber Attacks in Gulf Region (lien direct) |

En 2012, un groupe de pirates iranien présumé appelé «Cutting Sword of Justice» a utilisé des logiciels malveillants connus sous le nom de Shamoon & # 8211;ou disttrack.À la mi-novembre, Mandiant, une entreprise de Fireeye, a répondu au premier incident Shamoon 2.0 contre une organisation située dans les États du Golfe.Depuis lors, Mandiant a répondu à plusieurs incidents dans d'autres organisations de la région.

Shamoon 2.0 est une version retravaillée et mise à jour du malware que nous avons vu lors de l'incident de 2012.L'analyse montre que les logiciels malveillants contient des informations d'identification intégrées, ce qui suggère que les attaquants peuvent avoir déjà effectué des intrusions ciblées à

In 2012, a suspected Iranian hacker group called the “Cutting Sword of Justice” used malware known as Shamoon – or Disttrack. In mid-November, Mandiant, a FireEye company, responded to the first Shamoon 2.0 incident against an organization located in the Gulf states. Since then, Mandiant has responded to multiple incidents at other organizations in the region. Shamoon 2.0 is a reworked and updated version of the malware we saw in the 2012 incident. Analysis shows the malware contains embedded credentials, which suggests the attackers may have previously conducted targeted intrusions to |

Malware | ★★★ |

To see everything:

Our RSS (filtrered)