What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-08-30 09:30:00 | Revisiter des conseils de sécurité traditionnels pour les menaces modernes Revisiting Traditional Security Advice for Modern Threats (lien direct) |

Les attaques modernes ciblant les chaînes d'approvisionnement, en utilisant des exploits zéro-jour et en exploitant les vulnérabilités dans les appareils de sécurité ont inondé les salles de rédaction, les salles de conférence et la menacerapporte ces derniers mois.Certains exemples ont été uniques et intéressants, y compris le 3cx Compromis de chaîne d'approvisionnement du logiciel lié aux compromis de la chaîne d'approvisionnement du logiciel des technologies de trading, et le Compromis de chaîne d'approvisionnement de JumpCloud qui a été rendu possible par une campagne sophistiquée de phishing de lance.D'autres exemples ont été légèrement plus traditionnels, comme l'exploitation de Vulnérabilités dans les appareils de sécurité tels quecomme

Modern attacks targeting supply chains, using zero-day exploits, and exploiting vulnerabilities in security appliances have been flooding newsrooms, boardrooms and threat reports in recent months. Some examples have been unique and interesting, including the 3CX software supply chain compromise linked to Trading Technologies software supply chain compromise, and the supply chain compromise of JumpCloud that was made possible by a sophisticated spear phishing campaign. Other examples have been slightly more traditional, such as exploitation of vulnerabilities in security appliances such as |

Vulnerability Threat | ★★★ | ||

| 2023-08-29 07:00:00 | Plongée profondément dans les opérations UNC4841 après la correction de Barracuda ESG (CVE-2023-2868) Diving Deep into UNC4841 Operations Following Barracuda ESG Zero-Day Remediation (CVE-2023-2868) (lien direct) |

Le 15 juin 2023, mandiant libéré un article de blog détaillant un espionnage global de 8 mois Un4841 .Dans cet article de blog de suivi, nous détaillerons des tactiques, des techniques et des procédures supplémentaires (TTP) employés par UNC4841 qui ont depuis été découverts par le biais des engagements de réponse aux incidents de Mandiant, ainsi que par des efforts de collaboration avec les réseaux de Barracuda et notrePartenaires du gouvernement international.

Au cours de cet article de blog, Mandiant détaillera comment UNC4841 a continué à montrer la sophistication et l'adaptabilité dans

On June 15, 2023, Mandiant released a blog post detailing an 8-month-long global espionage campaign conducted by a Chinese-nexus threat group tracked as UNC4841. In this follow-up blog post, we will detail additional tactics, techniques, and procedures (TTPs) employed by UNC4841 that have since been uncovered through Mandiant\'s incident response engagements, as well as through collaborative efforts with Barracuda Networks and our International Government partners. Over the course of this blog post, Mandiant will detail how UNC4841 has continued to show sophistication and adaptability in |

Threat | ★★★ | ||

| 2023-08-24 09:00:00 | L'IA et les cinq phases du cycle de vie de l'intelligence des menaces AI and the Five Phases of the Threat Intelligence Lifecycle (lien direct) |

L'intelligence artificielle (IA) et les modèles de grandes langues (LLM) peuvent aider les équipes de renseignement à détecter et à comprendre les nouvelles menaces à grande échelle,Réduisez le labeur induisant l'épuisement professionnel et développez leur talent existant en démocratisant l'accès à l'expertise en la matière.Cependant, un large accès aux données fondamentales de l'intelligence open source (OSINT) et aux technologies AI / ML a rapidement conduit à une quantité écrasante de bruit pour les utilisateurs.Mandiant, en revanche, adopte une approche plus nuancée pour fusionner l'expertise de pointe, des sources de données propriétaires uniques et une ML de pointe pour permettre à un >

Artificial intelligence (AI) and large language models (LLMs) can help threat intelligence teams to detect and understand novel threats at scale, reduce burnout-inducing toil, and grow their existing talent by democratizing access to subject matter expertise. However, broad access to foundational Open Source Intelligence (OSINT) data and AI/ML technologies has quickly led to an overwhelming amount of noise for users to sift through. Mandiant, by contrast, takes a more nuanced approach to fuse industry-leading expertise, unique proprietary data sources, and cutting-edge ML to enable a holistic |

Threat | ★★★★ | ||

| 2023-08-23 09:00:00 | Règlement sur la divulgation de la cybersécurité SEC: 7 étapes essentielles pour préparer toute votre organisation à un cyber-incident SEC Cybersecurity Disclosure Regulations: 7 Essential Steps to Prepare Your Whole Organization for a Cyber Incident (lien direct) |

Le 26 juillet 2023, la Commission américaine des Securities & Exchange (SEC) a adopté une nouvelle règle («règle» ou «réglementation») Amélioration des exigences de divulgation concernant la préparation à la cybersécurité et les rapports d'incidentpour les sociétés cotées en bourse («inscrits»).La règle oblige également les émetteurs privés étrangers à faire des divulgations comparables.

La règle est destinée à bénéficier aux investisseurs en fournissant des divulgations plus opportunes et cohérentes sur les incidents de cybersécurité matériels et en fournissant des informations cohérentes et facilement accessibles sur la cybersécuritéGestion des risques, stratégie et pratiques de gouvernance

On July 26, 2023, the U.S. Securities & Exchange Commission (SEC) adopted a new rule (“rule” or “regulations”) enhancing disclosure requirements regarding cybersecurity readiness and incident reporting for publicly traded companies (“registrants”). The rule also requires foreign private issuers to make comparable disclosures. The rule is intended to benefit investors by providing more timely and consistent disclosures about material cybersecurity incidents, and by providing consistent and easily accessible information around cybersecurity risk management, strategy, and governance practices |

★★★ | |||

| 2023-08-17 07:00:00 | Les acteurs de la menace sont intéressés par une IA générative, mais l'utilisation reste limitée Threat Actors are Interested in Generative AI, but Use Remains Limited (lien direct) |

Depuis au moins 2019, Mandiant a suivi l'intérêt des acteurs de la menace et des capacités d'IA pour faciliter une variété d'activités malveillantes.Sur la base de nos propres observations et comptes open source, l'adoption de l'IA dans les opérations d'intrusion reste limitée et principalement liée à l'ingénierie sociale.

En revanche, les acteurs des opérations de l'information de diverses motivations et capacités ont de plus en plus exploité le contenu généré par l'IA, en particulier l'imagerie et la vidéo, dans leurs campagnes, probablementDû au moins en partie aux applications facilement apparentes de ces fabrications dans la désinformation

Since at least 2019, Mandiant has tracked threat actor interest in, and use of, AI capabilities to facilitate a variety of malicious activity. Based on our own observations and open source accounts, adoption of AI in intrusion operations remains limited and primarily related to social engineering. In contrast, information operations actors of diverse motivations and capabilities have increasingly leveraged AI-generated content, particularly imagery and video, in their campaigns, likely due at least in part to the readily apparent applications of such fabrications in disinformation |

Threat | ★★★ | ||

| 2023-08-15 09:00:00 | L'avantage du Defender \\'s Advantage Cyber Numéro 4 - attaque au bord et sécurisant l'IA The Defender\\'s Advantage Cyber Snapshot Issue 4 - Attacks at the Edge and Securing AI (lien direct) |

Que se passe-t-il lorsque les attaquants ciblent les périphériques au bord de notre infrastructure réseau qui ne sont pas protégés par des outils de détection et de réponse de point final?

au milieu d'une éruption des incidents impliquant l'exploitation des vulnérabilités zéro-jour dans les appareils de sécurité et les systèmes exposés à Internet, ce n'est qu'une des questions que nousentrepris d'explorer dans le quatrième et dernier numéro de la cyber-instantanée du défenseur \\ du Defender \\ .

Dans ce numéro, nous assocons une plongée profonde sur les attaques d'appareils à bord avec des conseils sur les communications de crise de cybersécurité pour démontrer comment les organisations peuvent renforcer la confiance tout au long d'un incident

What happens when attackers target devices at the edge of our network infrastructure that are not protected by Endpoint Detection and Response tools? Amidst a rash of incidents involving exploitation of zero-day vulnerabilities in security devices and internet-exposed systems, this is just one of the questions we set out to explore in the fourth and latest issue of The Defender\'s Advantage Cyber Snapshot. In this issue, we pair a deep dive on edge device attacks with guidance on cybersecurity crisis communications to demonstrate how organizations can build trust throughout an incident |

Vulnerability | ★★★★ | ||

| 2023-08-14 14:30:00 | Indicateurs du scanner de compromis pour Citrix ADC Zero-Day (CVE-2023-3519) Indicators of Compromise Scanner for Citrix ADC Zero-Day (CVE-2023-3519) (lien direct) |

mandiant a récemment publié un Article de blog sur le compromis de Citrix NetScaler Delivery Controller (ADC) et des appareils de passerelle NetScaler liés à la vulnérabilité du jour zéro suivi sous le nom de cve-2023-3519 .Le CVE-2023-3519 est une vulnérabilité zéro-jour qui peut permettre l'exécution du code distant, et a été observé exploité dans la nature par un acteur de menace cohérent avec une Chine-Nexus basée sur des capacités connues et une histoire de ciblage des ADC Citrix.Récemment, la preuve de concepts pour exploiter cette vulnérabilité a été publiquement posté .

Aujourd'hui, nous publions un outil pour aider

Mandiant recently published a blog post about the compromise of Citrix NetScaler Application Delivery Controller (ADC) and NetScaler Gateway Appliances related to the zero-day vulnerability tracked as CVE-2023-3519. CVE-2023-3519 is a zero-day vulnerability that can enable remote code execution, and has been observed being exploited in the wild by a threat actor consistent with a China-nexus based on known capabilities and history of targeting Citrix ADCs. Recently, proof-of-concepts to exploit this vulnerability have been publicly posted. Today we are releasing a tool to help |

Tool Vulnerability Threat | ★★★ | ||

| 2023-08-03 11:30:00 | Le rapport sur les horizons de menace d'août 2023 fournit des informations et des recommandations axées sur la cybersécurité axées August 2023 Threat Horizons Report Provides Cloud-Focused Cybersecurity Insights and Recommendations (lien direct) |

Le rapport Google Cloud Keners Horizons a été lancé pour la première fois en novembre 2021 dans le but ultime de fournir aux décideurs de sécurité des informations stratégiques sur les menaces pour les utilisateurs des entreprises dans le cloud, ainsi que les données, les métriques, les tendances et les recherches supplémentaires sur le cloud.Peut-être plus important encore, le rapport visait à fournir des recommandations des équipes de renseignement et de sécurité de Google \\ pour aider les défenseurs à protéger, à détecter et à répondre aux derniers cloud et autres menaces.

Aujourd'hui marque la sortie de la septième édition de notre publication trimestrielle, août 2023 Rapport des horizons de menace , Et notre

The Google Cloud Threat Horizons Report first launched in November 2021 with the ultimate goal of providing security decision-makers with strategic intelligence about threats to cloud enterprise users, along with data, metrics, trends, and additional cloud research. Perhaps most importantly, the report aimed to provide recommendations from Google\'s intelligence and security teams to help defenders protect against, detect, and respond to the latest cloud and other threats. Today marks the release of the seventh edition of our quarterly publication, August 2023 Threat Horizons Report, and our |

Threat Cloud | ★★★ | ||

| 2023-08-03 09:30:00 | Google a nommé un leader du service de renseignement des menaces externes Forrester Wave ™ Google Named a Leader in the External Threat Intelligence Service Forrester Wave™ (lien direct) |

google a été nommé leader dans The Forrester Wave ™: External Threat Intelligence Service Providers, Q3 2023 .Forrester a identifié 12 grandes entreprises dans l'espace de renseignement des menaces et Google a reçu le score le plus élevé possible en 15 des 29 critères.

Le rapport Forrester indique: "Google est prêt à devenir le fournisseur de renseignement de menace le plus pertinent et le plus dominant."De plus, l'acquisition de Google \\ de Mandiant et la puissance des intégrations sont mentionnées dans le rapport: «Les offres mandiantes peuvent désormais tirer parti de la puissance, de l'échelle et de l'innovation de Google pour découvrir, personnaliser et google a été nommé leader dans The Forrester Wave ™: External Threat Intelligence Service Providers, Q3 2023 .Forrester a identifié 12 grandes entreprises dans l'espace de renseignement des menaces et Google a reçu le score le plus élevé possible en 15 des 29 critères.

Le rapport Forrester indique: "Google est prêt à devenir le fournisseur de renseignement de menace le plus pertinent et le plus dominant."De plus, l'acquisition de Google \\ de Mandiant et la puissance des intégrations sont mentionnées dans le rapport: «Les offres mandiantes peuvent désormais tirer parti de la puissance, de l'échelle et de l'innovation de Google pour découvrir, personnaliser et

Google was named a Leader in The Forrester Wave™: External Threat Intelligence Service Providers, Q3 2023. Forrester identified 12 top companies in the threat intelligence space and Google received the highest possible score in 15 out of the 29 criteria.

The Forrester report states, “Google is poised to become the most relevant and dominant threat intelligence provider.” Additionally, Google\'s acquisition of Mandiant and the power of the integrations are mentioned in the report, “The Mandiant offerings can now leverage the power, scale, and innovation of Google to discover, personalize, and Google was named a Leader in The Forrester Wave™: External Threat Intelligence Service Providers, Q3 2023. Forrester identified 12 top companies in the threat intelligence space and Google received the highest possible score in 15 out of the 29 criteria.

The Forrester report states, “Google is poised to become the most relevant and dominant threat intelligence provider.” Additionally, Google\'s acquisition of Mandiant and the power of the integrations are mentioned in the report, “The Mandiant offerings can now leverage the power, scale, and innovation of Google to discover, personalize, and |

Threat | ★★ | ||

| 2023-08-02 09:00:00 | Silos transcendant: améliorer la collaboration entre l'intelligence des menaces et le cyber-risque Transcending Silos: Improving Collaboration Between Threat Intelligence and Cyber Risk (lien direct) |

Le renseignement des cyber-menaces (CTI) et la gestion des risques sont devenus des disciplines distinctes, mais ils partagent de nombreuses similitudes dans leur mission.Les deux approches éclairent la prise de décision en fournissant des informations de haute qualité sur les menaces et les risques les plus pertinents qui ont un impact sur les organisations.Bien que les équipes de risques et de CTI abordent ce défi à partir de différents points de vue, leur mission partagée sous-jacente crée des opportunités passionnantes de collaboration.La collaboration offre également une occasion sans frais de transformer le personnel sur des compétences complémentaires, augmentant la capacité existante pour aborder le plus grand inhibiteur

Cyber Threat Intelligence (CTI) and risk management have emerged as distinct disciplines, yet they share many similarities in their mission. Both approaches inform decision-making by providing high-quality insight on the most relevant threats and risks impacting organizations. Although risk and CTI teams approach this challenge from different vantage points, their underlying shared mission creates exciting opportunities for collaboration. Collaboration also provides a no-cost opportunity to cross-train staff on complementary skills, augmenting existing capacity to address the biggest inhibitor |

Threat | ★★★ | ||

| 2023-07-24 07:00:00 | La Corée du Nord exploite le fournisseur SaaS dans une attaque de chaîne d'approvisionnement ciblée North Korea Leverages SaaS Provider in a Targeted Supply Chain Attack (lien direct) |

En juillet 2023, Mandiant Consulting a répondu à un compromis de la chaîne d'approvisionnement affectant une entité de solutions logicielles basée sur les États-Unis.Nous pensons que le compromis a finalement commencé à la suite d'une campagne sophistiquée de phishing de lance destinée à JumpCloud, un service de plate-forme d'annuaire zéro-frust utilisé pour la gestion de l'identité et de l'accès.JumpCloud a rapporté que cet accès non autorisé a eu un impact inférieur à moins de cinq clients et moins de 10 appareils./ span>

mandiant a attribué ces intrusions à

In July 2023, Mandiant Consulting responded to a supply chain compromise affecting a US-based software solutions entity. We believe the compromise ultimately began as a result of a sophisticated spear phishing campaign aimed at JumpCloud, a zero-trust directory platform service used for identity and access management. JumpCloud reported this unauthorized access impacted fewer than five customers and less than 10 devices.The details in this blog post are based on Mandiant\'s investigation into the attack against one of JumpCloud\'s impacted customers. Mandiant attributed these intrusions to |

★★★ | |||

| 2023-07-24 06:00:00 | La campagne Pro-PRC Haienergy exploite les médias américains via des services de nowswire pour cibler les publics américains;Preuve de manifestations commandées à Washington, D.C. Pro-PRC HaiEnergy Campaign Exploits U.S. News Outlets via Newswire Services to Target U.S. Audiences; Evidence of Commissioned Protests in Washington, D.C. (lien direct) |

En août 2022, Mandiant a publié un rapport public détaillant une campagne d'influence permanente tirant parti de l'infrastructure de la technologie chinoise des relations publiques (PR) Shanghai Haixun TechnologyCo., ltd ( 上海 海 讯 社科技 有限 公司 ) (mentionné ci-aprèscomme «Haixun»).Cette campagne, que nous avons surnommée « haïenergy » a exploité un réseau d'au moins 72 sites d'information inauthentiques - qui se sont présentés comme des médias indépendants basés dans diverses régions du monde\\ 's

In August 2022, Mandiant released a public report detailing an ongoing influence campaign leveraging infrastructure attributed to the Chinese public relations (PR) firm Shanghai Haixun Technology Co., Ltd (上海海讯社科技有限公司) (referred to hereafter as “Haixun”). This campaign, which we dubbed “HaiEnergy,” leveraged a network of at least 72 inauthentic news sites-which presented themselves as independent news outlets based in various regions across the world-and a number of suspected inauthentic social media assets to amplify content strategically aligned with the political interests of the People\'s |

★★★★ | |||

| 2023-07-21 16:00:00 | Exploitation de Citrix Zero-Day par d'éventuels acteurs d'espionnage (CVE-2023-3519) Exploitation of Citrix Zero-Day by Possible Espionage Actors (CVE-2023-3519) (lien direct) |

Remarque: Il s'agit d'une campagne de développement sous analyse active.Nous continuerons d'ajouter plus d'indicateurs, de conseils de chasse et d'informations à cet article de blog au besoin.

Les périphériques de sécurité et de réseautage sont des "périphériques Edge", ce qui signifie qu'ils sont connectés à Internet.Si un attaquant réussit à exploiter une vulnérabilité sur ces appareils, il peut obtenir un accès initial sans interaction humaine, ce qui réduit les chances de détection.Tant que l'exploit reste inconnu, l'acteur de menace peut le réutiliser pour accéder à des victimes supplémentaires ou rétablir l'accès aux systèmes ciblés

Note: This is a developing campaign under active analysis. We will continue to add more indicators, hunting tips, and information to this blog post as needed. Security and networking devices are "edge devices," meaning they are connected to the internet. If an attacker is successful in exploiting a vulnerability on these appliances, they can gain initial access without human interaction, which reduces the chances of detection. As long as the exploit remains undiscovered, the threat actor can reuse it to gain access to additional victims or reestablish access to targeted systems |

Vulnerability Threat | ★★★ | ||

| 2023-07-20 00:00:00 | Killnet présente de nouvelles capacités tout en répétant les tactiques plus anciennes KillNet Showcases New Capabilities While Repeating Older Tactics (lien direct) |

jugements de clé

Le renseignement mandiant évalue avec une grande confiance que les opérations pour lesquelles le collectif pro-russe hacktiviste Killnet a affirmé que la responsabilité reflète constamment des objectifs stratégiques russes,Bien que nous n'ayons pas encore découvert de preuves directes de la collaboration ou de la direction du collectif avec les services de sécurité russe.

mandiant évalue avec une confiance modérée que la création et l'absorption régulières du collectif de nouveaux groupes sont au moins partiellement une tentative de continuer à recueillirAttention des médias occidentaux et pour améliorer le composant d'influence de son

Key Judgments Mandiant Intelligence assesses with high confidence that operations for which the pro-Russia hacktivist collective KillNet has claimed responsibility consistently mirror Russian strategic objectives, although we have not yet uncovered direct evidence of the collective\'s collaboration with or direction from Russian security services. Mandiant assesses with moderate confidence that the collective\'s regular creation and absorption of new groups is at least partially an attempt to continue to garner attention from Western media and to enhance the influence component of its |

★★★ | |||

| 2023-07-19 09:20:00 | Escalade des privilèges via des installateurs de Windows tiers Escalating Privileges via Third-Party Windows Installers (lien direct) |

Imaginez ceci: vous avez finalement dépassé le périmètre d'une organisation hautement sécurisée.Vous vous sentez assez satisfait de vous-même, jusqu'à ce que vous ne réalisez que vous n'avez que les privilèges Active Directory d'un stagiaire nouvellement embauché et que le sensation se déroule.Cependant, avec quelques astuces astucieuses et un peu de chance, vous pourriez bien être en mesure de gravir l'échelle de l'entreprise et d'être promu dans le système.Bienvenue dans le jeu des privilèges à enjeux élevés!

Pour les équipes rouges, l'élévation des attaques de privilèges se présentent sous deux formes: l'escalade du domaine et des privilèges locaux.Les attaques d'escalade du privilège du domaine se concentrent sur

Picture this: you\'ve finally made it past the perimeter of a highly secured organization. You\'re feeling pretty pleased with yourself, until you realize you only have Active Directory privileges of a newly hired intern and the thrill trickles away. However, with some crafty tricks and a bit of luck, you just might be able to climb the corporate ladder and get promoted to SYSTEM. Welcome to the high-stakes game of privilege escalation! For red teamers, elevation of privilege attacks come in two forms: domain and local privilege escalation. Domain privilege escalation attacks focus on |

★★★ | |||

| 2023-07-19 08:30:00 | Comment votre sécurité tient-elle?Prenez l'auto-évaluation de la cyber-défense mandiante How Does Your Security Hold Up? Take the Mandiant Free Cyber Defense Self-Assessment (lien direct) |

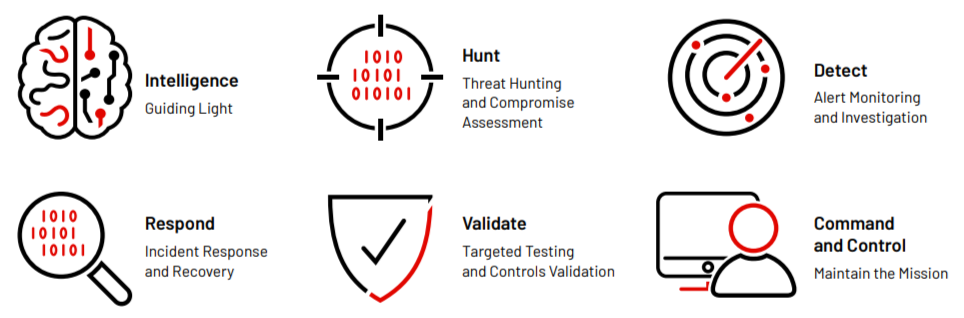

mandiant a développé un Évaluation pour aider les organisations de toutes tailles à évaluer leurs capacités de cyber-défense et à identifier les domaines où ils peuvent améliorer leur sécurité.L'auto-évaluation est basée sur les six fonctions critiques de la cyber-défense présentées dans L'avantage du défenseur \\ , y compris l'intelligence,chasser, détecter, répondre, valider, commander et contrôler.

Les organisations ont souvent du mal à capitaliser sur l'avantage qu'ils ont en contrôle des environnements que les attaquants ciblent - ce que nous appelons le défenseur \\avantage.Ils n'ont souvent pas de bien défini

Les organisations ont souvent du mal à capitaliser sur l'avantage qu'ils ont en contrôle des environnements que les attaquants ciblent - ce que nous appelons le défenseur \\avantage.Ils n'ont souvent pas de bien défini

Mandiant has developed a free self-assessment to help organizations of all sizes assess their cyber defense capabilities, and identify areas where they can improve their security. The self-assessment is based on the six critical functions of cyber defense laid out in The Defender\'s Advantage, including intelligence, hunt, detect, respond, validate, and command and control.  Organizations often struggle to capitalize on the advantage they have from being in control of the environments that attackers are targeting-what we call The Defender\'s Advantage. They often don\'t have well-defined

Organizations often struggle to capitalize on the advantage they have from being in control of the environments that attackers are targeting-what we call The Defender\'s Advantage. They often don\'t have well-defined |

★★ | |||

| 2023-07-18 09:00:00 | Mode furtif: les acteurs chinois de cyber-espionnage continuent d'évoluer les tactiques pour éviter la détection Stealth Mode: Chinese Cyber Espionage Actors Continue to Evolve Tactics to Avoid Detection (lien direct) |

Mandiant Intelligence suit plusieurs façons dont l'activité de cyber-espionnage chinoise a de plus en plus profité des stratégies initiales d'accès et de post-compromis destinées à minimiser les opportunités de détection.Plus précisément, cette analyse met en évidence les groupes de menaces chinoises \\ 'Exploitation de zéro-jours dans les logiciels de sécurité, de réseautage et de virtualisation, et le ciblage des routeurs et d'autres méthodes pour relayer et déguiser le trafic d'attaquant à l'extérieur et à l'intérieur des réseaux de victimes.Nous évaluons avec une grande confiance que les groupes de cyber-espionnage chinois utilisent ces techniques pour éviter la détection et

Mandiant Intelligence is tracking several ways in which Chinese cyber espionage activity has increasingly leveraged initial access and post-compromise strategies intended to minimize opportunities for detection. Specifically, this analysis highlights Chinese threat groups\' exploitation of zero-days in security, networking, and virtualization software, and targeting of routers and other methods to relay and disguise attacker traffic both outside and inside victim networks. We assess with high confidence that Chinese cyber espionage groups are using these techniques to avoid detection and |

Threat | ★★★★ | ||

| 2023-07-12 09:00:00 | Le livre de jeu perturbateur de Gru \\ The GRU\\'s Disruptive Playbook (lien direct) |

jugements de clé

Depuis l'invasion de février dernier, Mandiant a suivi les opérations perturbatrices de renseignement militaire russe (GRU) contre l'Ukraine adhérant à une normePlaybook à cinq phases.

mandiant évalue avec une confiance modérée que ce concept standard d'opérations représente un effort délibéré pour augmenter la vitesse, l'échelle et l'intensité à laquelle le GRU peuteffectuer des cyber-opérations offensives, tout en minimisant les chances de détection.

Les avantages tactiques et stratégiques que les PlayBook offrent sont probablement adaptés à un environnement d'exploitation rapide et très contesté.Nous jugeons

Key Judgments Since last February\'s invasion, Mandiant has tracked Russian military intelligence (GRU) disruptive operations against Ukraine adhering to a standard five-phase playbook. Mandiant assesses with moderate confidence that this standard concept of operations represents a deliberate effort to increase the speed, scale, and intensity at which the GRU can conduct offensive cyber operations, while minimizing the odds of detection. The tactical and strategic benefits the playbook affords are likely tailored for a fast-paced and highly contested operating environment. We judge |

★★★★ | |||

| 2023-07-11 09:30:00 | Les espions qui vous aimaient: USB infecté conduit à voler des secrets The Spies Who Loved You: Infected USB Drives to Steal Secrets (lien direct) |

dans la première moitié de 2023, mandiant La défense gérée a observé une triple augmentation du nombre d'attaques utilisant des disques USB infectés pour voler des secrets.Mandiant a suivi tous les cas et a constaté que la majorité des incidents pouvaient être attribués à plusieurs campagnes d'opération USB actives affectant à la fois les secteurs public et privé dans le monde.

Auparavant, nous a couvert l'une des campagnes que exploite les disques flash USB comme vecteur d'infection initial et se concentre sur les Philippines.Dans cet article de blog, nous couvrons deux campagnes de cyber-espionnage USB supplémentaires qui ont

In the first half of 2023, Mandiant Managed Defense has observed a threefold increase in the number of attacks using infected USB drives to steal secrets. Mandiant tracked all of the cases and found that the majority of the incidents could be attributed to several active USB-based operation campaigns affecting both the public and private sectors globally. Previously, we covered one of the campaigns that leverages USB flash drives as an initial infection vector and concentrates on the Philippines. In this blog post, we are covering two additional USB-based cyber espionage campaigns that have |

★★★★ | |||

| 2023-07-10 09:30:00 | Défendre contre les dernières menaces de services de certificat Active Directory Defend Against the Latest Active Directory Certificate Services Threats (lien direct) |

Les services de certificat Active Directory (AD CS) sont un rôle de serveur qui permet aux organisations de tirer parti de l'infrastructure de clé publique (PKI) dans le cadre de leur on-Services de locaux pour émettre et utiliser des certificats numériques pour authentifier les identités et les points de terminaison dans les environnements Active Directory. comme mis en évidence par Specterops en 2021, AD CS est devenu une cible principale et le point de levier dans la chaîne d'attaque globale pour atteindre les objectifs post-compromis. .

AD CS est souvent difficile pour les cyber-défenseurs de gérer, car non seulement il est difficile pour les équipes de sécurité de détecter quand leur AD CS a été

Active Directory Certificate Services (AD CS) is a server role that enables organizations to leverage public key infrastructure (PKI) as part of their on-premises services to issue and use digital certificates for authenticating identities and endpoints in Active Directory environments. As highlighted by SpecterOps in 2021, AD CS has become a prime target and leverage point in the overall attack chain to achieve post-compromise objectives.. AD CS is often challenging for cyber defenders to manage because not only is it difficult for security teams to detect when their AD CS has been |

★★★★ | |||

| 2023-06-28 09:00:00 | Les possibilités de détection, de confinement et de durcissement pour les opérations des invités privilégiées, le comportement anormal et les arrière Detection, Containment, and Hardening Opportunities for Privileged Guest Operations, Anomalous Behavior, and VMCI Backdoors on Compromised VMware Hosts (lien direct) |

Dans Publication initiale de mandiant \\ de cette vulnérabilité, nous avons couvert les attaquants \\ ' Exploitation de CVE-2023-20867 , la récolte des informations d'identification du compte de service Esxi sur les machines vcenter et les implications de la seins de la backdoorCommunications sur la prise VMCI.Dans cet article de blog, nous nous concentrerons sur les artefacts, les options de journalisation et les étapes de durcissement pour détecter et empêcher les tactiques et techniques suivantes vues par unc3886:

Options de journalisation du niveau de l'hôte et de la machine invitée pour les opérations invités

comportement vpxuser indicatif de l'utilisation anormale

Identification des ports VMCI ouverts sur les hôtes ESXi

In Mandiant\'s initial publication of this vulnerability, we covered the attackers\' exploitation of CVE-2023-20867, the harvesting of ESXi service account credentials on vCenter machines, and the implications of backdoor communications over VMCI socket. In this blog post, we will focus on the artifacts, logging options, and hardening steps to detect and prevent the following tactics and techniques seen being used by UNC3886: Both ESXi host and guest machine level logging options for Guest Operations vpxuser behavior indicative of anomalous usage Identifying open VMCI ports on ESXi hosts |

★★★ | |||

| 2023-06-27 09:00:00 | Sécuriser le pipeline AI Securing the AI Pipeline (lien direct) |

L'intelligence artificielle (AI) est un sujet brûlant ces jours-ci, et pour une bonne raison.L'IA est un outil puissant.En fait, les analystes et les répondeurs mandiants sont déjà en utilisant le barde dans leurs workflows à identifier les menaces plus rapidement, éliminer le travail et mieux talent et expertise .Les organisations souhaitent comprendre comment l'intégrer au mieux dans leurs propres processus commerciaux, piles technologiques et pipelines de livraison existants, et finalement stimuler la valeur commerciale.

Dans cet article de blog, nous examinerons brièvement l'état actuel de l'IA, puis explorerons peut-être la question la plus importante de tous: comment pouvons-nous

Artificial intelligence (AI) is a hot topic these days, and for good reason. AI is a powerful tool. In fact, Mandiant analysts and responders are already using Bard in their workflows to identify threats faster, eliminate toil, and better scale talent and expertise. Organizations are keen to understand how best to integrate it into their own existing business processes, technology stacks, and delivery pipelines, and ultimately drive business value. In this blog post we will look briefly at the current state of AI, and then explore perhaps the most important question of them all: How do we |

★★★ | |||

| 2023-06-15 08:00:00 | La vulnérabilité de Barracuda ESG zéro-jour (CVE-2023-2868) exploite à l'échelle mondiale par un acteur agressif et qualifié, des liens présumés avec la Chine Barracuda ESG Zero-Day Vulnerability (CVE-2023-2868) Exploited Globally by Aggressive and Skilled Actor, Suspected Links to China (lien direct) |

Le 23 mai 2023, Barracuda a annoncé qu'une vulnérabilité zéro jour (CVE-2023-2868) dans la passerelle de sécurité par e-mail Barracuda (ESG) avait été exploité dans le monde dès octobre 2022 et qu'ils ont engagé Mandiant pour aider à l'enquête.Grâce à l'enquête, Mandiant a identifié un acteur de China-Nexus présumé, actuellement suivi comme UNC4841, ciblant un sous-ensemble d'appareils électroménagers Barracuda à utiliser comme vecteur d'espionnage, couvrant une multitude de régions et de secteurs.Mandiant évalue avec une grande confiance que UNC4841 est un acteur d'espionnage derrière cette vaste campagne dans

On May 23, 2023, Barracuda announced that a zero-day vulnerability (CVE-2023-2868) in the Barracuda Email Security Gateway (ESG) had been exploited in-the-wild as early as October 2022 and that they engaged Mandiant to assist in the investigation. Through the investigation, Mandiant identified a suspected China-nexus actor, currently tracked as UNC4841, targeting a subset of Barracuda ESG appliances to utilize as a vector for espionage, spanning a multitude of regions and sectors. Mandiant assesses with high confidence that UNC4841 is an espionage actor behind this wide-ranging campaign in |

Vulnerability | ★★★★ | ||

| 2023-06-13 09:00:00 | VMware Esxi Zero-Day utilisé par l'acteur d'espionnage chinois pour effectuer des opérations invitées privilégiées sur des hyperviseurs compromis VMware ESXi Zero-Day Used by Chinese Espionage Actor to Perform Privileged Guest Operations on Compromised Hypervisors (lien direct) |

nécessite l'accès à l'hyperviseur pour exploiter la vulnérabilité (par exempleGrâce aux informations d'identification ESXi volées)

En tant que solutions de détection et de réponse (EDR) (EDR) améliorer l'efficacité de détection de logiciels malveillants sur les systèmes Windows et Linux, certains acteurs de menace parrainés par l'État se sont déplacés vers le développementet déploiement de logiciels malveillants sur des systèmes qui ne prennent généralement pas en charge Edr tels que les appareils réseau, les tableaux SAN, etHôtes VMware ESXi.

À la fin de 2022, les détails publiés mandiant entourant un Nouveau système de logiciels malveillants Déploié par unc3886, un groupe de cyber-espionnage chinois, qui Impact hôtes VMware ESXi impactés ESXI Hosts ESXi impactés ESXi hôtes ESXi Hosts VMware ESXI Hosts VMware ESXI IACT., serveurs vCenter

Requires access to the hypervisor to exploit the vulnerability (e.g. through stolen ESXi credentials) As Endpoint Detection and Response (EDR) solutions improve malware detection efficacy on Windows and Linux systems, certain state-sponsored threat actors have shifted to developing and deploying malware on systems that do not generally support EDR such as network appliances, SAN arrays, and VMware ESXi hosts. In late 2022, Mandiant published details surrounding a novel malware system deployed by UNC3886, a Chinese cyber espionage group, which impacted VMware ESXi hosts, vCenter servers |

Malware Vulnerability Threat | ★★★★ | ||

| 2023-06-08 11:00:00 | IA et cybersécurité: comment les consultants et les analystes mandiants tirent parti de l'IA aujourd'hui AI and Cybersecurity: How Mandiant Consultants and Analysts are Leveraging AI Today (lien direct) |

Avec l'accent croissant sur le potentiel d'IA génératif, il existe de nombreux cas d'utilisation envisagés dans la façon dont cette technologie aura un impact sur les entreprises.L'impact sur la cybersécurité - des défenseurs et des adversaires - Remodeler le paysage des organisations.Google Cloud \'s annonce récente sur Amener cette technologie à la pile de sécurité n'est que le début.Aujourd'hui, Mandiant tire parti de l'IA générative dans les cas d'utilisation ascendante pour aider à identifier les menaces plus rapidement, éliminer les travaux de labeur et mieux les talents et l'expertise qui augmentent la vitesse et les compétences que nous apportons à servir notre

With the increasing focus on the potential for generative AI, there are many use cases envisioned in how this technology will impact enterprises. The impact to cybersecurity-to the benefit of both defenders and adversaries-will likely reshape the landscape for organizations. Google Cloud\'s recent announcement on bringing this technology to the security stack is only the beginning. Today, Mandiant is leveraging generative AI in bottom-up use cases to help identify threats faster, eliminate toil, and better scale talent and expertise that increase the speed and skill we bring to serving our |

★★★ | |||

| 2023-06-06 10:00:00 | Un coup d'œil derrière le rideau: examiner les dimensions d'un programme de cyber de niveau national A Peek Behind the Curtain: Examining the Dimensions of a National-level Cyber Program (lien direct) |

Au cours de la dernière année, Mandiant Intelligence a réfléchi à de nouvelles façons d'aider les organisations à évoluer leurs défenses pour dépasser et dépasser les cyber-programmes parrainés par l'État.Tout dans un format largement accessible.Cela nous a amenés à développer « à l'intérieur de l'esprit d'un apt », un cours à la demande qui partage nos dix ans de connaissances surCyber Programs parrainés par l'État pour faire basculer l'échelle en faveur de l'équipe bleue.Ce cours se concentre fortement sur l'exploration de ce que nous appelons les quatre grands: la Russie, la Chine, la République de Corée du peuple démocrate (DPRC) et l'Iran.

tandis que le public cible pour

In the past year, Mandiant Intelligence has been thinking of new ways to help organizations scale their defenses to outpace and outmaneuver state-sponsored cyber programs-all in a format that is widely accessible. This led us to developing “Inside the Mind of an APT,” an on-demand course that shares our more than ten years worth of insights on state-sponsored cyber programs to tip the scale in favor of the blue team. This course focuses heavily on exploring what we call the Big Four: Russia, China, the Democratic People\'s Republic of Korea (DPRK), and Iran. While the target audience for |

★★★ | |||

| 2023-06-02 12:15:00 | La vulnérabilité zéro-jour dans le transfert Moveit exploité pour le vol de données Zero-Day Vulnerability in MOVEit Transfer Exploited for Data Theft (lien direct) |

mise à jour (9 juin): Le 6 juin 2023, Mandiant a fusionné unc4857 dans fin11 basé sur le ciblage, l'infrastructure, le certificat et le site de fuite de données (le site de fuite de données (Dls) chevauche.Ce billet de blog a été mis à jour pour refléter la nouvelle attribution et les preuves à l'appui .

mandiant a observé une vaste exploitation d'une vulnérabilité zéro jour dans le logiciel de transfert de fichiers géré de transfert Moveit Secure pour le vol de données ultérieur.Cette vulnérabilité a été annoncée par Progress Software Corporation le 31 mai 2023 et a été attribué CVE-2023-34362.Sur la base de l'analyse initiale des engagements de réponse aux incidents Mandiant, le

UPDATE (June 9): On June 6, 2023, Mandiant merged UNC4857 into FIN11 based on targeting, infrastructure, certificate and data leak site (DLS) overlaps. This blog post has been updated to reflect the new attribution and supporting evidence. Mandiant has observed wide exploitation of a zero-day vulnerability in the MOVEit Transfer secure managed file transfer software for subsequent data theft. This vulnerability was announced by Progress Software Corporation on May 31, 2023 and has been assigned CVE-2023-34362. Based on initial analysis from Mandiant incident response engagements, the |

Vulnerability | ★★★★ | ||

| 2023-05-25 07:00:00 | Cosmicenergy: un nouveau logiciel malveillant OT peut-être lié aux exercices d'intervention d'urgence russes COSMICENERGY: New OT Malware Possibly Related To Russian Emergency Response Exercises (lien direct) |

Mandiant a identifié la nouvelle technologie opérationnelle (OT) / Système de contrôle industriel (ICS), que nous suivons Cosmicenergy, téléchargée vers un publicUtilitaire de balayage de logiciels malveillants en décembre 2021 par un admeur en Russie.Le malware est conçu pour provoquer une perturbation de l'énergie électrique en interagissant avec les dispositifs IEC 60870-5-104 (IEC-104), tels que les unités terminales distantes (RTU), qui sont généralement exploitées dans la transmission électrique et les opérations de distribution en Europe, le Moyen-Orientet Asie.

cosmicenergy est le dernier exemple de logiciel malveillant OT spécialisé capable de provoquer une cyber-physique

Mandiant identified novel operational technology (OT) / industrial control system (ICS)-oriented malware, which we track as COSMICENERGY, uploaded to a public malware scanning utility in December 2021 by a submitter in Russia. The malware is designed to cause electric power disruption by interacting with IEC 60870-5-104 (IEC-104) devices, such as remote terminal units (RTUs), that are commonly leveraged in electric transmission and distribution operations in Europe, the Middle East, and Asia. COSMICENERGY is the latest example of specialized OT malware capable of causing cyber physical |

Malware Industrial | CosmicEnergy | ★★★★ | |

| 2023-05-23 09:00:00 | Maniant Managed Defense se développe pour soutenir Crowdsstrike et Sentinelone Mandiant Managed Defense Expands to Support CrowdStrike and SentinelOne (lien direct) |

pour soutenir notre mission en cours d'aide aux organisations du monde entier à défendre contre les cyber-menaces persistantes et sophistiquées, nous sommes ravis d'annoncer le généralDisponibilité de Défense gérée mandiante pour Crowdstrike Falcon & Reg;Insight xdr ™ et Sentinelone Singularity xdr .En s'associant à Elite Technology Companies, nous aidons les organisations à maximiser leurs investissements.Les clients mutuels bénéficient des points forts des technologies déployées dans leur environnement ainsi qu'un objectif de mission partagé qui peut conduire à des intégrations techniques profondes.

La puissance de la technologie + stratégique

To support our ongoing mission of helping organizations around the world defend against persistent and sophisticated cyber threats, we\'re excited to announce the general availability of Mandiant Managed Defense for CrowdStrike Falcon® Insight XDR™ and SentinelOne Singularity XDR. By partnering with elite technology companies, we\'re helping organizations maximize their investments. Mutual customers benefit from the strengths of the technologies deployed in their environment along with a shared mission focus that can lead to deep technical integrations. The Power of Technology + Strategic |

★★ | |||

| 2023-05-22 09:00:00 | Don \\ 't @ moi: l'obscurcissement de l'URL à travers les abus de schéma Don\\'t @ Me: URL Obfuscation Through Schema Abuse (lien direct) |

Une technique est utilisée dans la distribution de plusieurs familles de logiciels malveillants qui obscurcissent la destination finale d'une URL en abusant du schéma URL .Mandiant suit cette méthodologie adversaire en tant que " URL Schema Obfuscation ” . La technique pourrait augmenter la probabilité d'une attaque de phishing réussie, et pourrait provoquer des erreurs d'extraction de domaine dans l'exploitation forestière ou l'outillage de sécurité. Si un réseau défense le réseauL'outil s'appuie sur la connaissance du serveur qu'une URL pointe vers (par exemple, la vérification si un domaine est sur un flux Intel de menace), il pourrait potentiellement le contourner et provoquer des lacunes dans la visibilité et la couverture.

A technique is being used in the distribution of multiple families of malware that obfuscates the end destination of a URL by abusing the URL schema. Mandiant tracks this adversary methodology as "URL Schema Obfuscation”. The technique could increase the likelihood of a successful phishing attack, and could cause domain extraction errors in logging or security tooling. If a network defense tool is relying on knowing the server a URL is pointing to (e.g. checking if a domain is on a threat intel feed), it could potentially bypass it and cause gaps in visibility and coverage. Common URL parsing |

Malware Tool Threat | ★★★★ | ||

| 2023-05-18 09:00:00 | Une approche axée sur les exigences de l'intelligence cyber-menace A Requirements-Driven Approach to Cyber Threat Intelligence (lien direct) |

Cyber Threat Intelligence (CTI) sert un objectif large: informer, conseiller et autonomiser les parties prenantes au sein d'une organisation.Les fonctions de CTI réussies mettent invariablement les exigences de renseignement des parties prenantes au cœur de leur énoncé de mission.Mais, toute équipe CTI peut et doit adopter une approche axée sur les exigences.

Dans notre rapport, Une approche axée sur les exigences de l'intelligence cyber-menace , nous décrivons ce que signifie être axé sur les exigences dans la pratique.Nous offrons des conseils exploitables sur la façon dont les fonctions d'intelligence peuvent implémenter et optimiser une telle approche au sein de leurs organisations.

met en œuvre

Cyber threat intelligence (CTI) serves a broad purpose: to inform, advise, and empower stakeholders within an organization. Successful CTI functions invariably put stakeholder intelligence requirements at the heart of their mission statement. But, any CTI team can and should adopt a requirements-focused approach. In our report, A Requirements-Driven Approach to Cyber Threat Intelligence, we outline what it means to be requirements-driven in practice. We offer actionable advice on how intelligence functions can implement and optimize such an approach within their organizations. Implemen |

Threat | ★★ | ||

| 2023-05-16 09:00:00 | Échange de sim et abus de la console de série Microsoft Azure: la série fait partie d'une attaque bien équilibrée SIM Swapping and Abuse of the Microsoft Azure Serial Console: Serial Is Part of a Well Balanced Attack (lien direct) |

En 2022, l'activité d'attaquant a identifié Mandiant centré dans Microsoft Azure que mandiant a attribué à UNC3944.L'enquête de Mandiant \\ a révélé que l'attaquant utilisait une utilisation malveillante du Consoleserial sur Azure Virtual Machines (VM) pour installer un logiciel de gestion à distance tiers dans les environnements clients.Cette méthode d'attaque était unique en ce qu'elle a évité de nombreuses méthodes de détection traditionnelles utilisées dans Azure et a fourni à l'attaquant un accès administratif complet à la machine virtuelle.Malheureusement, les ressources cloud sont souvent mal comprises, conduisant à des erreurs de configuration qui

In 2022, Mandiant identified attacker activity centered in Microsoft Azure that Mandiant attributed to UNC3944. Mandiant\'s investigation revealed that the attacker employed malicious use of the Serial Console on Azure Virtual Machines (VM) to install third-party remote management software within client environments. This method of attack was unique in that it avoided many of the traditional detection methods employed within Azure and provided the attacker with full administrative access to the VM. Unfortunately, cloud resources are often poorly misunderstood, leading to misconfigurations that |

Cloud | ★★ | ||

| 2023-05-15 09:45:00 | Permhash - pas de boucles nécessaires Permhash - No Curls Necessary (lien direct) |

Les adversaires prennent de nombreuses directions pour obtenir l'autorisation des actions sur les points de terminaison ciblés: escalade de privilège, chargement latérale DLL, vol d'identification, et plus encore.Extensions du navigateur, packages Android (APK) et autres fichiers déclarant adopter une approche différente - Ils déclarent les autorisations dont ils ont besoin, sensible ou non.Ces types de fichiers sont des sources de code externes qui sont autorisées à exécuter avec différents degrés d'autorisations.En raison de leur type de fichier unique, n'étant pas un exécutable standard, il y a un manque d'analyse automatisée qui est effectuée sur ces fichiers.Sécurité Les adversaires prennent de nombreuses directions pour obtenir l'autorisation des actions sur les points de terminaison ciblés: escalade de privilège, chargement latérale DLL, vol d'identification, et plus encore.Extensions du navigateur, packages Android (APK) et autres fichiers déclarant adopter une approche différente - Ils déclarent les autorisations dont ils ont besoin, sensible ou non.Ces types de fichiers sont des sources de code externes qui sont autorisées à exécuter avec différents degrés d'autorisations.En raison de leur type de fichier unique, n'étant pas un exécutable standard, il y a un manque d'analyse automatisée qui est effectuée sur ces fichiers.Sécurité

Adversaries take numerous directions to gain authorization for actions on targeted endpoints: privilege escalation, DLL side-loading, credential theft, and more. Browser extensions, Android Packages (APKs), and other permission declaring files take a different approach-they declare the permissions they require, sensitive or not. These file types are external code sources that are given authorization to run with varying degrees of permissions. Due to their unique file type, not being a standard executable, there is a lack of automated analysis that is performed on these files. Security Adversaries take numerous directions to gain authorization for actions on targeted endpoints: privilege escalation, DLL side-loading, credential theft, and more. Browser extensions, Android Packages (APKs), and other permission declaring files take a different approach-they declare the permissions they require, sensitive or not. These file types are external code sources that are given authorization to run with varying degrees of permissions. Due to their unique file type, not being a standard executable, there is a lack of automated analysis that is performed on these files. Security |

★★★ | |||

| 2023-05-12 08:30:00 | Partners de mission pour la sécurité multicloud Mission Partners for Multicloud Security (lien direct) |

Le gouvernement américain a fait de grands progrès pour reconnaître et accepter l'importance de la technologie cloud.Cet engagement et se concentrer sur les infrastructures cloud pour améliorer la sécurité nationale et accélérer la résilience des infrastructures critiques est démontrée dans les clés de la stratégie nationale de cybersécurité de l'administration Biden \\.Google, maintenant avec Mandiant, a et continuera d'être un partenaire clé du gouvernement américain pour l'innovation et le leadership cloud.En l'occurrence dans les domaines de la prévention de la violence aux infrastructures américaines, de la modernisation des systèmes fédéraux, de l'infrastructure critique

The U.S. government has made great strides to acknowledge and embrace the importance of cloud technology. This commitment to and focus on cloud infrastructure to enhance national security and accelerate critical infrastructure resilience is demonstrated in key pillars of The Biden Administration\'s National Cybersecurity Strategy. Google, now together with Mandiant, has and will continue to be a key partner to the U.S. government for cloud innovation and leadership. As focus in the areas of U.S. infrastructure abuse prevention, Federal systems modernization, critical infrastructure |

Cloud | ★★ | ||

| 2023-05-04 09:30:00 | Nouvelles intégrations d'intelligence de menace mandiante pour MISP, Splunk Siem et Soar, et Cortex Xsoar par Palo Alto Networks New Mandiant Threat Intelligence Integrations for MISP, Splunk SIEM and SOAR, and Cortex XSOAR by Palo Alto Networks (lien direct) |

Les professionnels de la sécurité sont souvent submergés par le nombre de consoles de gestion ou de plates-formes dont ils ont besoin pour sauter un jour donné.L'automatisation et le partage d'informations sur les flux de travail existants peuvent décharger ces équipes en éliminant les tâches banales et en réduisant l'erreur humaine.

Les intégrations SaaS mandiant gagnent du temps et aident à rendre les équipes de sécurité plus proactives.L'API de renseignement Mandiant Threat permet aux équipes de sécurité d'intégrer Intelligence de menace mandiante Données directement dans leurs outils de sécurité et flux de travail existants.

dans le cadre de notre engagement en cours à aider les équipes de sécurité à travailler

Security professionals are often overwhelmed by the number of management consoles or platforms they need to jump between on any given day. Automating and sharing information into existing workflows can unburden these teams by eliminating mundane tasks and reducing human error. Mandiant SaaS integrations save time and help make security teams more proactive. The Mandiant Threat Intelligence API allows security teams to integrate Mandiant Threat Intelligence data directly into their existing security tools and workflows. As part of our ongoing commitment to helping security teams work |

Tool Threat Cloud | ★★ | ||

| 2023-05-03 09:00:00 | Nuageux avec une chance de mauvais journaux: configurations de journaux de plate-forme cloud à considérer dans les enquêtes Cloudy with a Chance of Bad Logs: Cloud Platform Log Configurations to Consider in Investigations (lien direct) |

De plus en plus d'organisations utilisent la technologie cloud pour les applications, le stockage de fichiers, etc.Cependant, si un attaquant compromet un environnement cloud, les organisations peuvent ne pas savoir comment enquêter sur ces technologies, ou peut même ne pas enregistrer les preuves qui pourraient permettre à l'organisation d'identifier ce qu'un attaquant a fait.

Ce billet de blog décrit un scénario hypothétique d'un compromis de plate-forme cloud avec plusieurs composants qui nécessiteraient une enquête.Chaque composant est un exemple d'une véritable tactique d'intrusion que Mandiant a étudié sur diverses plates-formes cloud, parfois

More and more organizations utilize cloud technology for applications, file storage, and more. However, if an attacker compromises a cloud environment, organizations may not know how to investigate those technologies, or may not even be logging the evidence that could allow the organization to identify what an attacker did. This blog post describes a hypothetical scenario of a cloud platform compromise with multiple components that would require investigation. Each component is an example of a real intrusion tactic that Mandiant has investigated across various cloud platforms, sometimes |

Cloud | ★★★ | ||

| 2023-05-01 09:00:00 | Un lien entre les navigateurs: méthodologies de chasse et acteurs abusants d'extension A LNK Between Browsers: Hunting Methodologies and Extension Abusing Actors (lien direct) |

Deux piliers de la magie de la main sont Action initiée par l'utilisateur , où la cible doit croire que leurs actions sont les leurs propres, et Action cachée , l'astuce doit être cachée derrière quelque chose d'ordinaire et de non-menace.Mandiant a pris conscience d'une chaîne de méthodologies adversaires qui exploitent ces deux piliers pour atteindre persistance .

L'utilisateur exécute un fichier de raccourci LNK qui, à l'insu de eux, a été falsifié.

Le fichier de raccourci LNK modifié exécute un navigateur légitime, cachant l'extension malveillante.

Si le tour de passe-passe technique réussit, l'adversaire

Two pillars in sleight of hand magic are User Initiated Action, where the target needs to believe their actions are their own, and Hidden Action, the trick needs to be concealed behind something ordinary and nonthreatening. Mandiant became aware of a chain of adversary methodologies that leverage these two pillars to achieve persistence. The user executes an LNK shortcut file that, unbeknownst to them, has been tampered with. The modified LNK shortcut file executes a legitimate browser, hiding the malicious extension. If the technical sleight of hand is successful, the adversary will |

★★★★ | |||

| 2023-04-20 07:00:00 | Compromis de la chaîne d'approvisionnement des logiciels 3CX lancée par un compromis de chaîne d'approvisionnement logicielle antérieure;Acteur nord-coréen présumé responsable 3CX Software Supply Chain Compromise Initiated by a Prior Software Supply Chain Compromise; Suspected North Korean Actor Responsible (lien direct) |

En mars 2023, Mandiant Consulting a répondu à un compromis de chaîne d'approvisionnement affectéLogiciel d'application de bureau 3CX.Au cours de cette réponse, Mandiant a identifié que le vecteur de compromis initial du réseau de 3CX \\ était via un logiciel malveillant téléchargé à partir de Trading Technologies Site Web.C'est la première fois que Mandiant voit une attaque de chaîne d'approvisionnement logicielle mener à une autre attaque de chaîne d'approvisionnement logicielle.

Présentation

3CX Desktop App est un logiciel d'entreprise qui fournit des communications pour ses utilisateurs, y compris le chat, appels vidéo et appels vocaux.Dans fin mars 2023 , un compromis de la chaîne d'approvisionnement logicielle

In March 2023, Mandiant Consulting responded to a supply chain compromise that affected 3CX Desktop App software. During this response, Mandiant identified that the initial compromise vector of 3CX\'s network was via malicious software downloaded from Trading Technologies website. This is the first time Mandiant has seen a software supply chain attack lead to another software supply chain attack. Overview 3CX Desktop App is enterprise software that provides communications for its users including chat, video calls, and voice calls. In late March, 2023, a software supply chain compromise |

★★★★ | |||

| 2023-04-19 08:15:00 | Annonce des services de cybersécurité exécutive mandiante Announcing Mandiant Executive Cybersecurity Services (lien direct) |

mandiant a travaillé avec de grandes entreprises pendant près de deux décennies, fournissant des conseils au public exécutif pour les aider à mieux équilibrer les risques de cyber et une transformation commerciale rapide.

Aujourd'hui, nous annonçons la disponibilité générale des services de cybersécurité exécutive mandiante, qui rassemble nos offres d'engagement de niveau exécutif sur mesure, et fournit également le généralSensibilisation aux CXOS et aux hauts dirigeants sur les impacts des cybermenaces pour leur entreprise pour éclairer la prise de décision fondée sur les risques.Nos experts aident non seulement les dirigeants à répondre aux événements de crise dans Lockstep avec notre technique

Mandiant has worked with large enterprises for nearly two decades, providing guidance to executive audiences to help them better balance cyber risk and rapid business transformation. Today, we are announcing the general availability of Mandiant Executive Cybersecurity Services, which brings together our tailored executive-level engagement offerings, and also provides general awareness to CxOs and senior leaders on the impacts of cyber threats to their business to inform risk-based decision making. Our experts not only help executives respond to crisis events in lockstep with our technical |

★★★ | |||

| 2023-04-18 08:00:00 | M-Trends 2023: Cybersecurity Insights frontallines M-Trends 2023: Cybersecurity Insights From the Frontlines (lien direct) |

Nous sommes ravis aujourd'hui de lancer m-tendances 2023 , notre rapport complet des premières lignes de la réponse des incidents qui fournit des mesures sur les types d'attaques que nous voyons, quelles industries sont ciblées et comment les défenseurs sontréponse;aperçu des dernières tactiques, techniques et procédures des attaquants;et les conseils et les meilleures pratiques sur la façon dont tout le monde dans une organisation parmi les hauts dirigeants à des praticiens devrait répondre à ces menaces.

cette année \\ 's m-tendances Rapport Couvre nos enquêtes du 1er janvier 2022 au 31 décembre 2022. Pendant ce temps, nous avons vu à quel point

Nous sommes ravis aujourd'hui de lancer m-tendances 2023 , notre rapport complet des premières lignes de la réponse des incidents qui fournit des mesures sur les types d'attaques que nous voyons, quelles industries sont ciblées et comment les défenseurs sontréponse;aperçu des dernières tactiques, techniques et procédures des attaquants;et les conseils et les meilleures pratiques sur la façon dont tout le monde dans une organisation parmi les hauts dirigeants à des praticiens devrait répondre à ces menaces.

cette année \\ 's m-tendances Rapport Couvre nos enquêtes du 1er janvier 2022 au 31 décembre 2022. Pendant ce temps, nous avons vu à quel point

We are excited today to launch M-Trends 2023, our comprehensive report from the frontlines of incident response that provides metrics on the types of attacks we\'re seeing, what industries are being targeted, and how defenders are responding; insights into the latest attacker tactics, techniques, and procedures; and guidance and best practices on how everyone in an organization-from senior leaders to practitioners-should be responding to these threats.

This year\'s M-Trends report covers our investigations from Jan. 1, 2022, to Dec. 31, 2022. During that time we have seen just how blurry

We are excited today to launch M-Trends 2023, our comprehensive report from the frontlines of incident response that provides metrics on the types of attacks we\'re seeing, what industries are being targeted, and how defenders are responding; insights into the latest attacker tactics, techniques, and procedures; and guidance and best practices on how everyone in an organization-from senior leaders to practitioners-should be responding to these threats.

This year\'s M-Trends report covers our investigations from Jan. 1, 2022, to Dec. 31, 2022. During that time we have seen just how blurry |

★★★ | |||

| 2023-04-11 08:00:00 | N'attendez pas l'intrusion, adoptez une approche proactive de la gestion de l'exposition Don\\'t Wait for the Intrusion, Take a Proactive Approach to Exposure Management (lien direct) |

Imaginez que vous êtes un propriétaire qui veut protéger vos précieux actifs contre le vol.La gestion de la vulnérabilité, c'est comme installer un système de sécurité dans votre maison.Si quelqu'un essaie de pénétrer, cela vous aidera à vous alerter sur une porte ouverte inattendue ou une fenêtre cassée.Cependant, il ne peut pas éliminer complètement le risque.

La gestion de l'exposition, en revanche, fait passer la sécurité au niveau suivant.C'est comme embaucher une entreprise de sécurité avec des renseignements profonds sur le crime continu pour patrouiller votre quartier et surveiller une activité anormale.Il fournit une couche de sécurité proactive et aide à améliorer votre capacité à détecter

Imagine you are a homeowner who wants to protect your valuable assets against theft. Vulnerability management is like installing a security system in your home. If someone tries to break in, it will help alert you to an unexpected open door or broken window. However, it cannot eliminate risk entirely. Exposure management, on the other hand, takes security to the next level. It is like hiring a security firm with deep intelligence on ongoing crime to patrol your neighborhood and monitor for anomalous activity. It provides a proactive layer of security and helps improve your ability to detect |

Vulnerability | ★★★ | ||

| 2023-04-04 10:30:00 | Score d'alerte à l'échelle de la machine avec une touche humaine Alert Scoring at Machine Scale with a Human Touch (lien direct) |

Protection des risques numériques est un composant clé de toute pile d'intelligence moderne de l'organisation à l'origine de la sécurité.L'avantage mandiant Surveillance des menaces numériques (dtm) Le module offre aux clients la possibilité de gagner une visibilité dans les menaces qui ciblent leurs actifsSur les réseaux sociaux, les sites Web profonds et sombres, les sites de pâte et d'autres canaux en ligne.DTM est composé de Pipelines de traitement du langage naturel avancé qui utilise l'apprentissage automatique pour faire surface d'alertes à haute fidélité basées sursur la détection d'entités significatives et de sujets liés à la sécurité.Mais même après le victoire de vastes collections de mandiant \\,

Digital risk protection is a key component of any security-minded organization\'s modern intelligence stack. The Mandiant Advantage Digital Threat Monitoring (DTM) module provides customers with the ability to gain visibility into threats that target their assets on social media, the deep and dark web, paste sites, and other online channels. DTM is composed of advanced natural language processing pipelines that use machine learning to surface high-fidelity alerts based on the detection of meaningful entities and security-related topics. But even after winnowing down Mandiant\'s vast collections |

Threat | ★★★ | ||

| 2023-04-03 09:00:00 | ALPHV Ransomware Affiliate cible les installations de sauvegarde vulnérables pour obtenir un accès initial ALPHV Ransomware Affiliate Targets Vulnerable Backup Installations to Gain Initial Access (lien direct) |

Mandiant a observé un nouvel ALPHV (aka BlackCat Ransomware) Ransomware Affiliate, suivi sous le nom de UNC4466, Target exposé publiquement Veritas Backup ExecInstallations, vulnérables aux CVE-2021-27876, CVE-2021-27877 et CVE-2021-27878, pour l'accès initial aux environnements victimes.Un service commercial de numérisation Internet a identifié plus de 8 500 installations d'instances Veritas Backup Exec qui sont actuellement exposées à Internet, dont certaines peuvent toujours être non corrigées et vulnérables.Les intrusions alphv précédentes étudiées par Mandiant sont principalement originaires des informations d'identification volées suggérant un passage à

Mandiant has observed a new ALPHV (aka BlackCat ransomware) ransomware affiliate, tracked as UNC4466, target publicly exposed Veritas Backup Exec installations, vulnerable to CVE-2021-27876, CVE-2021-27877 and CVE-2021-27878, for initial access to victim environments. A commercial Internet scanning service identified over 8,500 installations of Veritas Backup Exec instances that are currently exposed to the internet, some of which may still be unpatched and vulnerable. Previous ALPHV intrusions investigated by Mandiant primarily originated from stolen credentials suggesting a shift to |

Ransomware | ★★★ | ||

| 2023-03-30 10:00:00 | Les contrats identifient les projets de cyber opérations de la société russe NTC Vulkan Contracts Identify Cyber Operations Projects from Russian Company NTC Vulkan (lien direct) |

dans le cadre de la recherche de mandiant \\ sur les capacités russes des opérations et des opérations d'information (IO), mandiant a travaillé avec un collectif de médias, y compris PaperTrail Media,Der Spiegel, Le Monde et Washington Post, pour analyser plusieurs documents appartenant à un entrepreneur informatique russe nommé NTC Vulkan (Russe: н нVolcan TC).Le documentLes exigences du projet de détail du NTS ont été contractées avec le ministère russe de la Défense, y compris dans au moins un cas pour Gru Unit 74455, également connu sous le nom de Équipe de ver de sable .Ces projets comprennent des outils, des programmes de formation et une plate-forme d'équipe rouge pour exercer divers

As a part of Mandiant\'s research on Russian cyber and information operations (IO) capabilities, Mandiant worked with a collective of media outlets, including Papertrail Media, Der Spiegel, Le Monde, and Washington Post, to analyze several documents belonging to a Russian IT contractor named NTC Vulkan (Russian: НТЦ Вулкан). The documents detail project requirements contracted with the Russian Ministry of Defense, including in at least one instance for GRU Unit 74455, also known as Sandworm Team. These projects include tools, training programs, and a red team platform for exercising various |

★★★★ | |||

| 2023-03-30 09:30:00 | Acquérir une compréhension plus approfondie des vulnérabilités avec notre offre de renseignement de vulnérabilité améliorée Gain a Deeper Understanding of Vulnerabilities with Our Enhanced Vulnerability Intelligence Offering (lien direct) |

Le nombre de vulnérabilités divulgué publiquement chaque année, mais les organisations \\ '' à les aborder n'ont pas été mises à l'échelle au même rythme.De nombreuses organisations ont du mal avec la gestion de la vulnérabilité.Parfois, au lieu de se concentrer sur les vulnérabilités qui devraient être corrigées en premier, les équipes sous pression prendront des décisions difficiles sur les vulnérabilités qu'elles devraient prioriter.Ajoutez des messages mitigés à partir de diverses sources sur la gravité, des normes de l'industrie variables et un manque de clarté quant aux menaces réelles, et il est facile de voir pourquoi les organisations sont en difficulté.

m

The number of vulnerabilities being publicly disclosed every year is growing, yet organizations\' ability to address them have not scaled at the same rate. Many organizations struggle with vulnerability management. Sometimes, instead of focusing on the vulnerabilities that should be patched first, teams under pressure will make difficult decisions on which vulnerabilities they should deprioritize. Add in mixed messages from various sources on severity, varying industry standards, and a lack of clarity as to what the actual threats are, and it\'s easy to see why organizations are struggling. M |

Vulnerability | ★★ | ||

| 2023-03-28 10:00:00 | APT43: le groupe nord-coréen utilise la cybercriminalité pour financer les opérations d'espionnage APT43: North Korean Group Uses Cybercrime to Fund Espionage Operations (lien direct) |

Aujourd'hui, nous publions un rapport sur Aujourd'hui, nous publions un rapport sur |

Threat | APT 43 APT 43 | ★★★★ | |

| 2023-03-23 08:30:00 | UNC961 Dans le multivers de Mandiant: trois rencontres avec un acteur de menace motivé financièrement UNC961 in the Multiverse of Mandiant: Three Encounters with a Financially Motivated Threat Actor (lien direct) |

Les vulnérabilités d'application Web sont comme des portes: vous ne savez jamais qui ou quoi passera.Entre décembre 2021 et juillet 2022, le Maniant Managed Defense et Réponse des incidents Les équipes ont répondu à trois Un961 intrusions dans différentes organisations qui ont commencé chacune de manière similaire.Deux de ces victimes étaient sous la protection de la défense gérée qui a identifié et répondu à la menace avant un impact significatif.Dans la troisième intrusion, l'équipe de réponse aux incidents Mandiant a été contactée après que l'UNC961 avait compromis la victime et transféré l'accès à unc3966.

Ce blog

Web application vulnerabilities are like doorways: you never know who or what will walk through. Between December 2021 and July 2022, the Mandiant Managed Defense and Incident Response teams responded to three UNC961 intrusions at different organizations that each started in similar fashion. Two of these victims were under the protection of Managed Defense who identified and responded to the threat before significant impact occurred. In the third intrusion, the Mandiant Incident Response team was contacted after UNC961 had compromised the victim and transferred access to UNC3966. This blog |

Vulnerability Threat | ★★★ | ||

| 2023-03-22 09:00:00 | Nous (avons fait!) Démarrer le feu: les hacktivistes revendiquent de plus en plus le ciblage des systèmes OT We (Did!) Start the Fire: Hacktivists Increasingly Claim Targeting of OT Systems (lien direct) |

En janvier 2023, le groupe hacktiviste affilié anonyme, GhostSec, a affirmé sur les réseaux sociaux pour avoir déployé des ransomwares pour crypter une unité de terminal éloigné biélorusse (RTU) -Un type de technologie de technologie opérationnelle (OT) pour la surveillance à distance des dispositifs d'automatisation industrielle.L'intention des acteurs a été déclarée de démontrer le soutien de l'Ukraine dans l'invasion russe en cours.Des chercheurs, des professionnels de la sécurité des OT et des médias ont analysé les réclamations et conclu que l'acteur a surestimé les implications de l'attaque présumée.

bien qu'il n'y ait pas eu d'impact significatif dans ce particulier

In January 2023, the Anonymous affiliated hacktivist group, GhostSec, claimed on social media to have deployed ransomware to encrypt a Belarusian remote terminal unit (RTU)-a type of operational technology (OT) device for remote monitoring of industrial automation devices. The actors\' stated intention was to demonstrate support for Ukraine in the ongoing Russian invasion. Researchers, OT security professionals and media outlets analyzed the claims and concluded that the actor overstated the implications of the alleged attack. Although there was no significant impact in this particular |

Ransomware Industrial | ★★★ | ||

| 2023-03-20 07:00:00 | Déplacer, patcher, sortir le chemin: 2022 Exploitation zéro-jour continue à un rythme élevé Move, Patch, Get Out the Way: 2022 Zero-Day Exploitation Continues at an Elevated Pace (lien direct) |

résumé exécutif

mandiant a suivi 55 vulnérabilités zéro jour que nous jugeons ont été exploitées en 2022. Bien que ce décompte soit inférieur à celui du record de 81 81zéro-jours exploités en 2021, il représente toujours presque le double du nombre de 2020.

Les groupes de cyber-espionnage parrainés par l'État chinois ont exploité plus de jours zéro que les autres acteurs de cyber-espionnage en 2022, ce qui est conforme aux années précédentes.

Nous avons identifié quatre vulnérabilités zéro jour exploitées par des acteurs de menace motivés financièrement.75% de ces instances semblent être liées aux opérations de ransomware.

Produits de Microsoft

Executive Summary Mandiant tracked 55 zero-day vulnerabilities that we judge were exploited in 2022. Although this count is lower than the record-breaking 81 zero-days exploited in 2021, it still represents almost double the number from 2020. Chinese state-sponsored cyber espionage groups exploited more zero-days than other cyber espionage actors in 2022, which is consistent with previous years. We identified four zero-day vulnerabilities exploited by financially motivated threat actors. 75% of these instances appear to be linked to ransomware operations. Products from Microsoft |

Ransomware Vulnerability Threat | ★★★ | ||

| 2023-03-16 11:00:00 | Fortinet Zero-Day et Custom Maleware utilisés par un acteur chinois suspecté dans l'opération d'espionnage Fortinet Zero-Day and Custom Malware Used by Suspected Chinese Actor in Espionage Operation (lien direct) |

Les acteurs de la menace cyber-espionnage continuent de cibler les technologies qui ne prennent pas en charge les solutions de détection et de réponse (EDR) telles que les pare-feu, dispositifs IoT , hypervisors et VPN Technologies (par exemple Fortinet , Sonicwall , Pulse Secure et autres).Mandiant a enquêté sur des dizaines d'intrusions à Defense Industrial Base (DIB), le gouvernement, la technologie et les organisations de télécommunications au cours des années où les groupes de Chine-Nexus suspectés ont exploité des vulnérabilités zéro-jours et déployé des logiciels malveillants personnalisés pour voler des informations d'identification et maintenir un accès à long terme et déployéaux environnements victimes.

nous