What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-03-09 19:01:00 | Voler la luminaire (deuxième partie) - Lighthift et Lightshow Stealing the LIGHTSHOW (Part Two) - LIGHTSHIFT and LIGHTSHOW (lien direct) |

dans première partie sur UNC2970 de la Corée du Nord \\ , nous avons couvert UNC2970 \'s Tactics,Techniques et procédures (TTP) et outils qu'ils ont utilisées au cours de plusieurs intrusions.Dans cet épisode, nous nous concentrerons sur la façon dont UNC2970 utilisé apporte votre propre appareil vulnérable (BYOVD) pour activer davantage leurs opérations.

Au cours de notre enquête, les consultants mandiant ont identifié la plupart des hôtes compromis originaux, ciblés par unc2970, contenaient les fichiers % temp% \ _ sb_smbus_sdk.dll et les pilotes suspects, créés à peu près au même moment sur le disque.

Au moment où Mandiant a initialement identifié ces fichiers

In part one on North Korea\'s UNC2970, we covered UNC2970\'s tactics, techniques and procedures (TTPs) and tooling that they used over the course of multiple intrusions. In this installment, we will focus on how UNC2970 utilized Bring Your Own Vulnerable Device (BYOVD) to further enable their operations. During our investigation, Mandiant consultants identified most of the original compromised hosts, targeted by UNC2970, contained the files %temp%\_SB_SMBUS_SDK.dll and suspicious drivers, created around the same time on disk. At the time Mandiant initially identified these files |

★★★ | |||

| 2023-03-09 19:00:00 | Voler le Lightshow (première partie) - UNC2970 de la Corée du Nord Stealing the LIGHTSHOW (Part One) - North Korea\\'s UNC2970 (lien direct) |

Depuis juin 2022, Mandiant est Suivi d'une campagne ciblant les sociétés de médias et de technologies occidentales d'un groupe d'espionnage nord-coréen présumé suivi comme unc2970 a> .En juin 2022, Mandiant a géré la défense détectée et répondu à une campagne de phishing UNC2970 ciblant une entreprise technologique basée aux États-Unis.Au cours de cette opération, Mandiant a observé UNC2970 Levier de trois nouvelles familles de code: Touchmove, Sideshow et TouchShift.Mandiant soupçonne UNC2970 des chercheurs en sécurité spécifiquement ciblés dans cette opération.Après l'identification de cette campagne, mandiant a répondu à plusieurs unc2970 UNC2970

Since June 2022, Mandiant has been tracking a campaign targeting Western Media and Technology companies from a suspected North Korean espionage group tracked as UNC2970. In June 2022, Mandiant Managed Defense detected and responded to an UNC2970 phishing campaign targeting a U.S.-based technology company. During this operation, Mandiant observed UNC2970 leverage three new code families: TOUCHMOVE, SIDESHOW, and TOUCHSHIFT. Mandiant suspects UNC2970 specifically targeted security researchers in this operation. Following the identification of this campaign, Mandiant responded to multiple UNC2970 |

★★★ | |||

| 2023-03-08 13:00:00 | La campagne chinoise suspectée de persister sur les appareils Sonicwall, souligne l'importance de surveiller les appareils Edge Suspected Chinese Campaign to Persist on SonicWall Devices, Highlights Importance of Monitoring Edge Devices (lien direct) |

mandiant, travaillant en partenariat avec l'équipe de sécurité et d'intervention des incidents de sonicwall (PSIRT), a identifié une campagne chinoise suspectée qui implique de maintenir la persistance à long termeEn exécutant des logiciels malveillants sur un appareil non corrigé sur l'accès mobile sécurisé (SMA).Le logiciel malveillant a des fonctionnalités pour voler des informations d'identification des utilisateurs, fournir un accès aux coquilles et persister grâce à des mises à niveau du micrologiciel.Mandiant suit actuellement cet acteur comme unc4540.

malware

L'analyse d'un périphérique compromis a révélé une collection de fichiers qui donnent à l'attaquant un accès très privilégié et disponible au

Mandiant, working in partnership with SonicWall Product Security and Incident Response Team (PSIRT), has identified a suspected Chinese campaign that involves maintaining long term persistence by running malware on an unpatched SonicWall Secure Mobile Access (SMA) appliance. The malware has functionality to steal user credentials, provide shell access, and persist through firmware upgrades. Mandiant currently tracks this actor as UNC4540. Malware Analysis of a compromised device revealed a collection of files that give the attacker a highly privileged and available access to the |

Malware | ★★★ | ||

| 2023-03-07 14:30:00 | L'avantage du Cyber Snapshot Numéro 3 - Focus sur les défis opérationnels The Defender\\'s Advantage Cyber Snapshot Issue 3 - Focus on Operational Challenges (lien direct) |

Bien que nous continuons de faire rapport sur les cyber-menaces critiques, nous reconnaissons que ce ne sont pas les seuls problèmes de sécurité rencontrés par les organisations.Les défis opérationnels, par exemple, nuisent à la capacité d'une organisation à se défendre.Nous voyons de plus en plus d'organisations qui éprouvent des défis organisationnels et continuerons à fournir des informations sur ce grand sujet pour soutenir nos clients et la plus grande communauté.

Notre troisième numéro du cyber-instant d'avantage du Defender \\, le lancement aujourd'hui, couvre nos observations sur les sujets suivants:

Le voyage vers l'authentification sans mot de passe propose des conseils

Though we continue to report on critical cyber threats, we recognize these are not the only security problems faced by organizations. Operational challenges, for example, impair an organization\'s ability to defend itself. We see more and more organizations experiencing organizational challenges, and will continue to provide insights on this broad topic to support our customers and the greater community. Our third issue of The Defender\'s Advantage Cyber Snapshot, launching today, covers our observations on the following topics: The Journey to Passwordless Authentication offers guidance |

★★★ | |||

| 2023-02-28 16:30:00 | Perspectives mandiantes de la Munich Cyber Security Conference 2023 Mandiant Perspectives from the Munich Cyber Security Conference 2023 (lien direct) |

Les cyber-capacités sont un outil de plus en plus important de Statecraft avec les opérations d'aujourd'hui reflétant de plus en plus les ambitions stratégiques et géopolitiques des sponsors gouvernementaux.Il est essentiel de connecter les défenseurs et les décideurs du réseau.

La Conférence de cybersécurité de Munich (MCSC) fournit donc un échange de bienvenue pour discuter des défis naissants auxquels la communauté de la cybersécurité est confrontée.La vice-présidente de l'intelligence mandiante Sandra Joyce et Google Cloud Ciso Phil Venables ont pris la parole lors de l'événement de cette année.

Ce billet de blog décrit les plats à retenir de MCSC 2023 et comment mandiant, maintenant une pièce

Cyber capabilities are an increasingly important tool of statecraft with today\'s operations increasingly reflecting the strategic and geopolitical ambitions of government sponsors. This makes it essential to connect network defenders and policymakers. The Munich Cyber Security Conference (MCSC), therefore, provides a welcome exchange to discuss nascent challenges facing the cyber security community. Both Mandiant Intelligence VP Sandra Joyce, and Google Cloud CISO Phil Venables spoke at this year\'s event. This blog post outlines key takeaways from MCSC 2023 and how Mandiant, now a part |

Tool Cloud Conference | ★★ | ||

| 2023-02-01 15:00:00 | Ajouter une visibilité du nuage à votre programme de gestion de surface d'attaque Add Cloud Visibility to Your Attack Surface Management Program (lien direct) |

La surface d'attaque externe se développe au-delà du DNS et des domaines pour inclure des ressources et des applications hébergées dans le nuage.Pour les organisations ayant des empreintes sur site et dans deux ou plusieurs environnements cloud, la réalisation d'une visibilité continue et centralisée de tous les actifs possédés est lourd, ce qui a conduit les équipes de sécurité à basculer entre les consoles pour bricoler ensemble une vue de la surface d'attaque.

Ajoutant au défi, l'accélération de l'adoption des nuages a donné un nombre croissant de applications entrant des instances de cloud avant que l'équipe de sécurité puisse les évaluer pour le risque . observations du monde réel indic

The external attack surface expands beyond DNS and domains to include resources and applications hosted in the cloud. For organizations with footprints on-prem and in two or more cloud environments, achieving continuous and centralized visibility of all owned assets is cumbersome, leading security teams to toggle between consoles to cobble together a view of the attack surface. Adding to the challenge, the acceleration of cloud adoption has yielded an increasing number of applications entering cloud instances before the security team can assess them for risk. Real-world observations indic |

Cloud | ★★★ | ||

| 2023-01-31 16:00:00 | Optimisez vos workflows avec le plug-in de navigateur de l'intelligence Mandiant Advantage Threat Intelligence Optimize Your Workflows with the Mandiant Advantage Threat Intelligence Browser Plug-in (lien direct) |

C'est un mardi matin et vous lisez les canaux de médias sociaux Infosec et que vous appuyez sur vos sites de recherche Intel de menace préférés.Vous tombez sur un CVE que vous ne connaissez pas.Normalement, vous sauterez sur le Web et rechercheriez le CVE ou ouvrez votre produit de sécurité préféré pour comprendre si c'est quelque chose de grave dont votre organisation devrait se soucier.Est-il activement exploité par de mauvais acteurs?Y a-t-il des exploits publiés publiquement?Quel est le risque pour mon organisation?

Et si vous pouviez voir tout cela et plus encore sans quitter la page Web?

le < Span>span>

It\'s a Tuesday morning and you are reading through infosec social media channels and hitting up your favorite threat intel research sites. You come upon a CVE that you are unfamiliar with. Normally, you would jump over to the web and search for the CVE or open up your preferred security product to understand if it is something serious your organization should care about. Is it being actively exploited by bad actors? Are there publicly published exploits? What is the risk to my organization? What if you could see all of this and more without leaving the web page? The Mandiant Advantage |

Threat | ★★★ | ||

| 2023-01-26 15:00:00 | Bienvenue au Camp de Goot: suivi de l'évolution des opérations de gootloader Welcome to Goot Camp: Tracking the Evolution of GOOTLOADER Operations (lien direct) |

Depuis janvier 2021, la défense gérée mandiante a systématiquement répondu aux infections à gootloder.Les acteurs de la menace ont jeté un filet répandu lors de la propagation de Gootloader et ont un impact sur un large éventail de verticales et de régions géographiques de l'industrie.Nous n'attribuez actuellement que des logiciels malveillants et une infrastructure de Gootloader à un groupe que nous suivions en tant que UNC2565, et nous pensons qu'il est exclusif à ce groupe.

À partir de 2022, unc2565 a commencé à incorporer des modifications notables aux tactiques,Techniques et procédures (TTP) utilisées dans ses opérations.Ces modifications incluent l'utilisation de multiples variations du lanceur FonelaUnch

Since January 2021, Mandiant Managed Defense has consistently responded to GOOTLOADER infections. Threat actors cast a widespread net when spreading GOOTLOADER and impact a wide range of industry verticals and geographic regions. We currently only attribute GOOTLOADER malware and infrastructure to a group we track as UNC2565, and we believe it to be exclusive to this group. Beginning in 2022, UNC2565 began incorporating notable changes to the tactics, techniques, and procedures (TTPs) used in its operations. These changes include the use of multiple variations of the FONELAUNCH launcher |

Malware Threat | ★★★ | ||

| 2023-01-19 15:00:00 | Des acteurs de menace chinois présumés exploitant la vulnérabilité de Fortios (CVE-2022-42475) Suspected Chinese Threat Actors Exploiting FortiOS Vulnerability (CVE-2022-42475) (lien direct) |

mandiant suit une campagne suspectée de China-Nexus qui aurait exploité une vulnérabilité récemment annoncée dans Fortios SSL-VPN de Fortinet \\, CVE-2022-42475, commeun jour zéro. Les preuves suggèrent que l'exploitation se produisait dès octobre 2022 et que les objectifs identifiés incluent une entité gouvernementale européenne et un fournisseur de services gérés situé en Afrique.

mandiant a identifié un nouveau malware que nous suivons comme "Boldmove" dans le cadre de notre enquête.Nous avons découvert une variante Windows de Boldmove et une variante Linux, qui est spécialement conçue pour fonctionner sur des pare-feu FortiGate.Nous

Mandiant is tracking a suspected China-nexus campaign believed to have exploited a recently announced vulnerability in Fortinet\'s FortiOS SSL-VPN, CVE-2022-42475, as a zero-day. Evidence suggests the exploitation was occurring as early as October 2022 and identified targets include a European government entity and a managed service provider located in Africa. Mandiant identified a new malware we are tracking as “BOLDMOVE” as part of our investigation. We have uncovered a Windows variant of BOLDMOVE and a Linux variant, which is specifically designed to run on FortiGate Firewalls. We |

Malware Vulnerability Threat | ★★★★ | ||

| 2023-01-17 17:15:00 | Phishing parti: la chasse aux e-mails malveillants sur le thème industriel pour prévenir les compromis technologiques opérationnels Gone Phishing: Hunting for Malicious Industrial-Themed Emails to Prevent Operational Technology Compromises (lien direct) |

Le phishing est l'une des techniques les plus courantes utilisées pour fournir des logiciels malveillants et accéder aux réseaux cibles.Ce n'est pas seulement en raison de sa simplicité et de son évolutivité, mais aussi en raison de son efficacité dans l'exploitation des vulnérabilités du comportement humain.Malgré l'existence d'outils de détection sophistiqués et la sensibilisation à la sécurité des techniques de phishing, les défenseurs de tous les secteurs verticaux de l'industrie continuent de lutter pour éviter les compromis de phishing.

mandiant observe régulièrement les acteurs qui propagent des e-mails de phishing contenant une terminologie et des concepts spécifiques aux secteurs industriels, tels que l'énergie

Phishing is one of the most common techniques used to deliver malware and gain access to target networks. This is not only because of its simplicity and scalability, but also because of its efficiency in exploiting vulnerabilities in human behavior. Despite the existence of sophisticated detection tooling and security awareness of phishing techniques, defenders across all industry verticals continue to struggle to avoid phishing compromises. Mandiant regularly observes actors spreading phishing emails that contain terminology and concepts specific to industrial sectors, such as energy |

Malware Vulnerability Industrial | ★★★★ | ||

| 2023-01-17 15:00:00 | Naviguer dans les compromis de la cyber-attribution Navigating the Trade-Offs of Cyber Attribution (lien direct) |

compte l'attribution, mais dans quelle mesure?Le jeu de cyber-whodunit est souvent perçu comme une question propre et binaire, où l'activité de menace est soit attribuée, soit ce n'est pas le cas.Pourtant, c'est généralement un processus plus complexe qui implique régulièrement des compromis difficiles.

Différentes formes d'attribution allant de la simple liaison des grappes de menaces pour identifier les noms et les visages d'un adversaire de défis et d'exigences de ressources très différents.Les analystes qui portent des jugements d'attribution doivent également peser plusieurs priorités concurrentes, y compris les délais fixés par les parties prenantes

Attribution matters, but to what extent? The game of cyber whodunit is often perceived as a clean and binary question, where threat activity is either attributed or it is not. Yet, it is typically a more complex process that regularly involves difficult trade-offs. Different forms of attribution-ranging from simply linking threat clusters together to identifying the names and faces of an adversary-present vastly different challenges and resource requirements. Analysts making attribution judgements must also weigh up several competing priorities, including the deadlines set by stakeholders |

Threat | ★★★★ | ||

| 2023-01-12 18:00:00 | Donner un sens à la gestion externe de la surface des attaques: l'état actuel et futur de la catégorie Making Sense of External Attack Surface Management: The Current and Future State of the Category (lien direct) |

La catégorie externe de gestion de la surface d'attaque (EASM) a vu le jour alors que les fournisseurs de sécurité ont cherché à améliorer les lacunes de la visibilité des actifs et de l'énumération de la vulnérabilité créée par l'héritageDes outils qui n'ont pas réussi à s'adapter à l'évolution de la dynamique de l'informatique et à la croissance des écosystèmes numériques.Parmi les défis liés à la visibilité sur les actifs inconnus, les organisations sont confrontées au risque introduit par les actifs tiers, y compris les applications.Le Équipe d'action de cybersécurité Google (GCAT) prédit des actifs et des dépendances tiers dans le cloud nécessitera des mises à jour de la gestion des risques

The external attack surface management (EASM) category came into existence as security vendors sought to improve the gaps in asset visibility and vulnerability enumeration created by legacy tools that failed to adapt to the evolving dynamics of enterprise IT and the growth of digital ecosystems. Among challenges with gaining visibility into unknown assets, organizations are faced with risk introduced by third party assets, including applications. The Google Cybersecurity Action Team (GCAT) predicts third-party assets and dependencies within the cloud will necessitate updates to risk management |

Tool Vulnerability Cloud | ★★★ | ||

| 2023-01-11 15:00:00 | Annonçant la menace prête avec mandiant Announcing Threat Ready with Mandiant (lien direct) |

Les experts mandiants utilisent des données et des idées glanées à partir de leurs expériences de réponse aux incidents de première ligne pour informer nos services et solutions.Ces expériences combinées à l'intelligence de menace de Mandiant \\ sont au cœur de menace prête avec mandiant , une nouvelle offre de Google Cloud . La menace prête avec Mandiant permet aux organisations de protéger ce qui compte le plus pour leur entreprise, et d'avoir également accès aux experts mandiants pour répondre aux violations et aider à durcir leur environnement contre les menaces actives.

menace prête avec mandiant est disponible pour les clients de Google Cloud et les clients fonctionnant sur

Mandiant experts use data and insights gleaned from their frontline incident response experiences to inform our services and solutions. Those experiences combined with Mandiant\'s threat intelligence are at the core of Threat Ready with Mandiant, a new offering from Google Cloud. Threat Ready with Mandiant allows organizations to protect what matters most to their business, and also have access to Mandiant experts to respond to breaches and to help harden their environments against active threats. Threat Ready with Mandiant is available to both Google Cloud customers and customers running on |

Threat Cloud | ★★★ | ||

| 2023-01-05 16:00:00 | Même le champ de bataille: en savoir plus sur votre surface d'attaque que l'adversaire Even the Battlefield: Know More About Your Attack Surface Than the Adversary (lien direct) |

Les adversaires ont une surface d'attaque géante pour découvrir lorsqu'ils ciblent et attaquent votre organisation.Pour se défendre contre ces acteurs de menace de plus en plus sophistiqués, les organisations doivent mieux comprendre leur empreinte numérique que l'adversaire.C'est plus facile à dire qu'à faire.C'est un grand défi pour les défenseurs de savoir tout ce qui se passe dans les réseaux qu'ils ont été chargés de défendre.Les attaquants le savent et recherchent des zones qui introduisent généralement des risques, trouvant des faiblesses pour exploiter qui conduisent au compromis.

Comprendre les complexités complètes de la surface d'attaque est au-delà du

Adversaries have a giant attack surface to discover when they target and attack your organization. To defend against these increasingly sophisticated threat actors, organizations must understand their digital footprint better than the adversary. This is easier said than done. It is a big challenge for defenders to know everything going on within the networks they\'re charged with defending. Attackers know this and will seek out areas that commonly introduce risk, finding weaknesses to exploit that lead to compromise. Understanding the full complexities of the attack surface is beyond the |

Threat | ★★★★ | ||

| 2023-01-05 15:00:00 | Turla: une galaxie d'opportunité Turla: A Galaxy of Opportunity (lien direct) |

Mise à jour (2 février): Ce message a été mis à jour pour supprimer les références à un domaine Andromeda qui a été coulé pendant la période de l'activité.Alors que les connexions étaient établies à ce domaine, elle n'était pas malveillante. En septembre 2022, Mandiant a découvert une opération d'équipe Turla suspectée, actuellement suivie sous le nom de UNC4210, distribuant le kopiluwak Utilitaire de reconnaissance et | Malware | ★★★★ | ||

| 2022-12-19 14:00:00 | Les opérations d'information ciblant 2022 élections américaines à mi-parcours comprennent la pêche à la traîne, les récits entourant des races spécifiques, des politiciens Information Operations Targeting 2022 U.S. Midterm Elections Include Trolling, Narratives Surrounding Specific Races, Politicians (lien direct) |

dans le sélectionner, pendant, pendant et suivant les élections à mi-parcours américaines de 2022 , mandiant Activité d'opérations d'information identifiée de diverses campagnes alignées étatiques étrangères , y compris ceux que nous avons évalués pour opérer dans l'intérêt de la Russie, le peuple \\ 'sRépublique de Chine (PRC) et Iran.Les élections à mi-parcours américaines présentent un ensemble plus diffus de cibles potentielles qu'une élection présidentielle, et nous avons observé opérations d'information employant des stratégies narratives façonnées par cette dynamique (figure 1).Ces opérations diffèrent de diverses manières;Cependant, nous notons qu'ils semblaient tous être quelque peu

In the lead up to, during, and following the 2022 U.S. midterm elections, Mandiant identified information operations activity from various foreign state-aligned campaigns, including those we assessed to be operating in the interests of Russia, the People\'s Republic of China (PRC), and Iran. U.S. midterm elections present a more diffuse set of potential targets than a presidential election, and we observed information operations employing narrative strategies shaped by this dynamic (Figure 1). These operations differ in various ways; however, we note that they all appeared to be somewhat |

★★★ | |||

| 2022-12-15 15:00:00 | Les installateurs du système d'exploitation Trojanisé Windows 10 ciblaient le gouvernement ukrainien ciblé Trojanized Windows 10 Operating System Installers Targeted Ukrainian Government (lien direct) |

Résumé exécutif

mandiant a identifié une opération axée sur le gouvernement ukrainien via des installateurs de système d'exploitation Trojanisé Windows 10.Ceux-ci ont été distribués via des sites torrent dans une attaque de chaîne d'approvisionnement.

Activité de menace suivie comme UNC4166 Trojanisé et distribué des installateurs de système d'exploitation malveillants qui réduisent la reconnaissance et les déploiementsCapacité supplémentaire sur certaines victimes à effectuer un vol de données.

Les fichiers trojanisés utilisent le pack de langues ukrainien et sont conçus pour cibler les utilisateurs ukrainiens.Suivre les cibles de compromis sélectionnées pour suivre

Executive Summary Mandiant identified an operation focused on the Ukrainian government via trojanized Windows 10 Operating System installers. These were distributed via torrent sites in a supply chain attack. Threat activity tracked as UNC4166 likely trojanized and distributed malicious Windows Operating system installers which drop malware that conducts reconnaissance and deploys additional capability on some victims to conduct data theft. The trojanized files use the Ukrainian language pack and are designed to target Ukrainian users. Following compromise targets selected for follow |

Malware | ★★★ | ||

| 2022-12-13 18:00:00 | Je jure solennellement que mon chauffeur ne soit pas bon: chasser pour une attestation signée malveillante I Solemnly Swear My Driver Is Up to No Good: Hunting for Attestation Signed Malware (lien direct) |

Lors d'une récente enquête sur la réponse aux incidents, Mandiant a découvert un pilote malveillant utilisé pour terminer certains processus sur les systèmes Windows.Dans ce cas, le pilote a été utilisé pour tenter de mettre fin à l'agent de détection et de réponse (EDR) du point de terminaison sur le point de terminaison.Mandiant suit le conducteur malveillant et son chargeur comme pauvreté et stonestop respectivement.Peu de temps après la découverte initiale, Mandiant a observé un échantillon de pilote pauvre signé avec une signature de compatibilité matérielle Microsoft Windows.Une analyse minutieuse des métadonnées authenticodes du conducteur \\ a conduit à une enquête plus grande

During a recent Incident Response investigation, Mandiant discovered a malicious driver used to terminate select processes on Windows systems. In this case, the driver was used in an attempt to terminate the Endpoint Detection and Response (EDR) agent on the endpoint. Mandiant tracks the malicious driver and its loader as POORTRY and STONESTOP respectively. Soon after the initial discovery, Mandiant observed a POORTRY driver sample signed with a Microsoft Windows Hardware Compatibility Authenticode signature. Careful analysis of the driver\'s Authenticode metadata led to a larger investigation |

Malware | ★★★ | ||

| 2022-12-07 15:00:00 | Transformation accélérée de la cybersécurité: temps.L'apt sans nom Accelerated Cyber Security Transformation: Time. The Nameless APT (lien direct) |

Le temps est un acteur de menace extrêmement persistant observé dans toutes les industries.Le groupe a mené les campagnes les plus longues et les plus élevées observées parmi tout groupe à ce jour.Le temps semble avoir des capacités formidables et mondiales et a souvent des impacts secondaires qui conduisent à d'autres campagnes d'acteur à la menace réussies.Il n'a pas été observé que le temps demande le paiement et les motivations sont encore inconnues.

Les acteurs de la menace augmentent en nombre et en sophistication.Ils peuvent innover et lancer des attaques sans avoir besoin de soumettre des feuilles de route de 3 ans, d'obtenir plusieurs niveaux d'approbation, de passer par un

Time is an extremely persistent threat actor observed across all industries. The group has conducted the longest running and highest volume campaigns observed among any group to date. Time appears to have formidable and global capabilities and often has secondary impacts that lead to other successful threat actor campaigns. Time has not been observed asking for payment and motivations are yet unknown. Threat actors are increasing in number and sophistication. They can innovate and launch attacks without the need to submit 3-year roadmaps, gain multiple levels of approvals, go through a |

Threat | ★★★ | ||

| 2022-12-05 15:00:00 | VM Flare: un flareytale ouvert au public FLARE VM: A FLAREytale Open to the Public (lien direct) |

Flare VM est une collection de scripts d'installations logicielles pour les systèmes Windows qui vous permet de configurer et de maintenir facilement un environnement d'ingénierie inverse sur une machine virtuelle (VM).Des milliers d'ingénieurs inverses, d'analystes de logiciels malveillants et de chercheurs en sécurité comptent sur des VM Flare pour configurer Windows et pour installer une collection d'experts d'outils de sécurité.

Nos mises à jour les plus récentes rendent la machine virtuelle Flare plus ouverte et maintenable.Cela permet à la communauté d'ajouter et de mettre à jour facilement les outils et de les rendre rapidement à la disposition de tous.Nous avons travaillé dur pour ouvrir les packages qui détaillent comment installer

FLARE VM is a collection of software installations scripts for Windows systems that allows you to easily setup and maintain a reverse engineering environment on a virtual machine (VM). Thousands of reverse engineers, malware analysts, and security researchers rely on FLARE VM to configure Windows and to install an expert collection of security tools. Our most recent updates make FLARE VM more open and maintainable. This allows the community to easily add and update tools and to make them quickly available to everyone. We\'ve worked hard to open source the packages which detail how to install |

Malware Tool | ★★★ | ||

| 2022-11-29 15:00:00 | Vol décentralisé: disséquer le piratage du pont nomade et suivre l'argent Decentralized Robbery: Dissecting the Nomad Bridge Hack and Following the Money (lien direct) |

Dans cet article de blog, Mandiant jette un aperçu plus approfondi de la façon dont le contrat de contrat de Nomad Bridge a été exploité et analyse les transactions en chaîne post-compromis à l'aide de la société de prévention de la cybercriminalité Cyber Cyber Cyber Cyber Cyber Cyber.Équipe Six \'s (CT6) Blockchain Investigative Software, cryptovoyant.

arrière-plan

Début août 2022, le public a observé une autre attaque de pont, cette fois contre le pont tokad - un "pont" permet d'interopérabilité entre deux blockchains et est décrit plus en détail dansce post.Dans ce cas, une mise à jour du contrat intelligent du pont \\ a conduit à un état où transactions spécialement conçues

In this blog post, Mandiant takes a deeper look into how the Nomad bridge smart-contract was exploited and analyzes the on-chain transactions post-compromise using cybercrime prevention company Cyber Team Six\'s (CT6) blockchain investigative software, CryptoVoyant. Background In early August 2022, the public observed yet another bridge attack, this time against the Nomad token bridge-a “bridge” allows interoperability between two blockchains and is further described in this post. In this case an update to the bridge\'s smart contract led to a state where specially crafted transactions |

Hack | ★★★★ | ||

| 2022-11-28 15:00:00 | Toujours un autre secret: soulever la brume sur l'espionnage en Chine-Nexus en Asie du Sud-Est Always Another Secret: Lifting the Haze on China-nexus Espionage in Southeast Asia (lien direct) |

La défense gérée mandiante a récemment identifié une activité de cyber-espionnage qui exploite fortement les dispositifs USB comme un vecteur d'infection initial et se concentre sur les Philippines.Mandiant suit cette activité comme UNC4191 et nous évaluons qu'elle a un lien en Chine.

Les opérations UNC4191 ont affecté une gamme d'entités du secteur public et privé principalement en Asie du Sud-Est et s'étendant aux États-Unis, en Europe et à l'APJ;Cependant, même lorsque les organisations ciblées étaient basées à d'autres endroits, les systèmes spécifiques ciblés par UNC4191 se sont également révélés être physiquement situés aux Philippines.

Après l'initiale

Mandiant Managed Defense recently identified cyber espionage activity that heavily leverages USB devices as an initial infection vector and concentrates on the Philippines. Mandiant tracks this activity as UNC4191 and we assess it has a China nexus. UNC4191 operations have affected a range of public and private sector entities primarily in Southeast Asia and extending to the U.S., Europe, and APJ; however, even when targeted organizations were based in other locations, the specific systems targeted by UNC4191 were also found to be physically located in the Philippines. Following initial |

★★★ | |||

| 2022-11-16 19:00:00 | Plus intelligent, pas plus difficile: comment hiérarchiser intelligemment le risque de surface d'attaque Smarter, Not Harder: How to Intelligently Prioritize Attack Surface Risk (lien direct) |

Il y a un dicton commun dans la cybersécurité: «Vous ne pouvez pas protéger ce que vous ne savez pas», et cela s'applique parfaitement à la surface d'attaque d'une organisation donnée.

De nombreuses organisations ont des risques cachés tout au long de leur infrastructure informatique et de sécurité étendue.Que le risque soit introduit par la croissance du nuage organique, l'adoption de dispositifs IoT ou par des fusions et acquisitions, le risque caché est dormant.En conséquence, les équipes informatiques et de sécurité n'ont pas toujours une image à jour de l'écosystème étendu qu'ils doivent défendre.Les outils hérités ont souvent des listes statiques de l'inventaire des actifs \\ 'connu

There\'s a common saying in cyber security, “you can\'t protect what you don\'t know,” and this applies perfectly to the attack surface of any given organization. Many organizations have hidden risks throughout their extended IT and security infrastructure. Whether the risk is introduced by organic cloud growth, adoption of IoT devices, or through mergers and acquisitions, the hidden risk lies dormant. As a result, IT and security teams do not always have an up-to-date picture of the extended ecosystem they need to defend. Legacy tools often have static lists of the \'known\' asset inventory |

Tool Cloud | ★★★★ | ||

| 2022-11-12 01:00:00 | Flare-on 9 Challenge Solutions (lien direct) |  Au moment d'écrire ces lignes, il y avait 494 finisseurs Flare-on 9, le plus que nous ayons jamais eu par une grande marge.Nous avons l'intention de retirer tous les arrêts l'année prochaine et d'avoir un dixième défi spectaculaire dixième affection qui établit une nouvelle norme pour la difficulté et la créativité.Les finisseurs de cette année recevront cette médaille accrocheuse.Il s'agit probablement du dernier prix Flare-on pour ne pas comporter de logo Google.

Nous tenons à remercier les auteurs du défi individuellement pour leurs grands puzzles et solutions.

Flaredle & # 8211;Nick Harbor (@nickharbour)

pixelpoker & # 8211;Blaine Stancill (@MalWareMechanic)

Magic 8 Ball & # 8211; Au moment d'écrire ces lignes, il y avait 494 finisseurs Flare-on 9, le plus que nous ayons jamais eu par une grande marge.Nous avons l'intention de retirer tous les arrêts l'année prochaine et d'avoir un dixième défi spectaculaire dixième affection qui établit une nouvelle norme pour la difficulté et la créativité.Les finisseurs de cette année recevront cette médaille accrocheuse.Il s'agit probablement du dernier prix Flare-on pour ne pas comporter de logo Google.

Nous tenons à remercier les auteurs du défi individuellement pour leurs grands puzzles et solutions.

Flaredle & # 8211;Nick Harbor (@nickharbour)

pixelpoker & # 8211;Blaine Stancill (@MalWareMechanic)

Magic 8 Ball & # 8211;

At the time of this writing there were 494 Flare-On 9 finishers, the most we\'ve ever had by a large margin. We intend to pull out all the stops next year and have spectacular tenth Flare-On challenge that sets a new standard for difficulty and creativity. The finishers this year will receive this eye-catching medal. It is probably the last Flare-On prize to not feature a Google logo.

We would like to thank the challenge authors individually for their great puzzles and solutions.

Flaredle – Nick Harbour (@nickharbour)

PixelPoker – Blaine Stancill (@malwaremechanic)

Magic 8 Ball – At the time of this writing there were 494 Flare-On 9 finishers, the most we\'ve ever had by a large margin. We intend to pull out all the stops next year and have spectacular tenth Flare-On challenge that sets a new standard for difficulty and creativity. The finishers this year will receive this eye-catching medal. It is probably the last Flare-On prize to not feature a Google logo.

We would like to thank the challenge authors individually for their great puzzles and solutions.

Flaredle – Nick Harbour (@nickharbour)

PixelPoker – Blaine Stancill (@malwaremechanic)

Magic 8 Ball – |

★★★ | |||

| 2022-11-09 15:00:00 | Menace d'initié: études d'impact Insider Threat: Impact Studies (lien direct) |

Notre précédent article de menace d'initiés a partagé des détails sur Types de menaces d'initiés et pourquoi ils sont une préoccupation .Dans cet article, nous partageons quelques exemples et stratégies d'atténuation.

Exemples d'incidents de menace d'initiés significatifs

Avec une technologie en évolution rapide, la menace d'un initié et le coût associé pour contenir et répondre à un incident se développe.Il y a eu des incidents importants où les organisations ont non seulement souffert de lésions de la marque ou de perte de données critiques, mais ont également fini par subir de grandes pertes financières.Certains des cas publics notables sont:

le supérieur

Our previous insider threat post shared details on types of insider threats and why they are a concern. In this post we share some examples and mitigation strategies. Examples of Significant Insider Threat Incidents With rapidly evolving technology, the threat of an insider and the associated cost for containing and responding to an incident is growing. There have been some significant incidents where organizations not just suffered from brand damage, or loss of critical data, but also ended up bearing large financial losses. Some of the notable public cases are: The superior |

Threat Studies | ★★★ | ||

| 2022-11-08 15:00:00 | Ils me voient itinérants: suivant APT29 en jetant un aperçu plus approfondi de l'itinérance des informations d'identification Windows They See Me Roaming: Following APT29 by Taking a Deeper Look at Windows Credential Roaming (lien direct) |

Au début de 2022, Mandiant a détecté et répondu à un incident où l'APT29 a réussi une entité diplomatique européenne et a finalement abusé de la fonction d'itinérance des informations d'identification Windows.Le ciblage diplomatique centré sur le diplomate est conforme aux priorités stratégiques russes ainsi qu'aux historique | APT 29 APT 29 | ★★★★ | ||

| 2022-11-02 08:00:00 | Prévisions de cybersécurité mandiante 2023 Mandiant Cyber Security Forecast 2023 (lien direct) |

Defenders must always be ready for the unexpected-everything from chasing down an alert to containing a compromise. In the cyber security realm, it\'s impossible to predict what we will experience day after day. However, that doesn\'t mean we cannot be ready for the threats that matter most. Organizations can always improve their preparedness and readiness, and part of that involves exploring the trends we are starting to see now so we are ready for them in the year ahead.

To help us clear up some of the fog surrounding 2023, we turned to Mandiant leaders and experts. We already heard from Defenders must always be ready for the unexpected-everything from chasing down an alert to containing a compromise. In the cyber security realm, it\'s impossible to predict what we will experience day after day. However, that doesn\'t mean we cannot be ready for the threats that matter most. Organizations can always improve their preparedness and readiness, and part of that involves exploring the trends we are starting to see now so we are ready for them in the year ahead.

To help us clear up some of the fog surrounding 2023, we turned to Mandiant leaders and experts. We already heard from |

Prediction | ★★★ | ||

| 2022-10-31 09:00:00 | Cyber Security Prévisions 2023 avec Charles Carmakal, Mandiant Consulting CTO Cyber Security Forecast 2023 with Charles Carmakal, Mandiant Consulting CTO (lien direct) |

Dans le domaine de la cybersécurité, il est avantageux de s'arrêter et de réfléchir à ce que nous attendons de voir l'année à venir.Si nous avons une idée des menaces auxquelles nous sommes confrontés, nous pouvons avoir un plan.Les plans apportent la préparation, et la préparation peut faire la différence entre contrecarrer efficacement une attaque et avoir besoin de répondre à un compromis.

Nous avons récemment entendu parler de ce que Sandra Joyce, mandiantChef de l'intelligence mondiale, réfléchit comme nous entrons en 2023 .Mais comme indiqué dans ce post, il faut plus d'une personne pour fournir une image complète sur ce qui est à venir l'année prochaine.

C'est pourquoi nous nous sommes tournés vers Charles Carmakal, mandiant

In the cyber security realm, it pays to stop and think about what we expect to see in the coming year. If we have an idea of the threats we face, we can have a plan. Plans bring readiness, and readiness can mean the difference between effectively thwarting an attack and needing to respond to a compromise. We recently heard about what Sandra Joyce, Mandiant Head of Global Intelligence, is thinking about as we enter 2023. But as stated in that post, it takes more than one person to provide a complete picture on what\'s to come next year. That\'s why we turned to Charles Carmakal, Mandiant |

★ | |||

| 2022-10-27 10:00:00 | Cyber Security Forecast 2023 avec Sandra Joyce, responsable mandiant de l'intelligence mondiale Cyber Security Forecast 2023 with Sandra Joyce, Mandiant Head of Global Intelligence (lien direct) |

Il est difficile de croire que 2022 se terminera bientôt.Surtout dans l'industrie de la cybersécurité, nous avons tendance à être tellement concentrés sur l'ici et maintenant que nous pouvons oublier de penser aux batailles que nous attendons de combattre dans un avenir proche.

Les adversaires sont toujours une longueur d'avance sur les défenseurs, donc penser à l'avance et être préparé est particulièrement important.Pour nous aider à comprendre ce que nous devrions nous préparer en 2023, nous nous sommes tournés vers Sandra Joyce, chef mandiant de l'intelligence mondiale.

Url vidéo distante

Sandra a beaucoup de grandes idées sur les quatre grands, les ransomwares et plus, mais il faut plus qu'un seul

Sandra a beaucoup de grandes idées sur les quatre grands, les ransomwares et plus, mais il faut plus qu'un seul

It\'s hard to believe 2022 will be coming to an end soon. Especially in the cyber security industry, we tend to be so focused on the here and now that we can forget to think about the battles we expect to be fighting in the near future. Adversaries are always one step ahead of defenders, so thinking ahead and being prepared is particularly important. To help us get a sense of what we should be preparing for in 2023, we turned to Sandra Joyce, Mandiant Head of Global Intelligence. Remote video URL  Sandra has a lot of great insights about the Big Four, ransomware and more, but it takes more than a single

Sandra has a lot of great insights about the Big Four, ransomware and more, but it takes more than a single |

Ransomware | ★★ | ||

| 2022-10-26 09:00:00 | Pro-PRC Dragonbridge Influencer la campagne La campagne exploite de nouveaux TTP pour cibler agressivement les intérêts américains, y compris les élections à mi-parcours Pro-PRC DRAGONBRIDGE Influence Campaign Leverages New TTPs to Aggressively Target U.S. Interests, Including Midterm Elections (lien direct) |

Mandiant a récemment observé Dragonbridge, un InfluencerCampagne Nous évaluons avec une grande confiance pour fonctionner à l'appui des intérêts politiques de la République de Chine du peuple, ciblant agressivement les États-Unis parCherchant à semer la division entre les États-Unis et ses alliés et au sein du système politique américain lui-même.Les récits récents incluent:

affirme que le China-Nexus Threat Group apt41 est plutôt un acteur soutenu par le gouvernement américain.

Tentatives agressives de discréditer le processus démocratique américain, y compris les tentatives de décourager les Américains de voter aux États-Unis

Mandiant has recently observed DRAGONBRIDGE, an influence campaign we assess with high confidence to be operating in support of the political interests of the People\'s Republic of China (PRC), aggressively targeting the United States by seeking to sow division both between the U.S. and its allies and within the U.S. political system itself. Recent narratives include: Claims that the China-nexus threat group APT41 is instead a U.S. government-backed actor. Aggressive attempts to discredit the U.S. democratic process, including attempts to discourage Americans from voting in the 2022 U.S |

Threat | APT 41 | ★★★ | |

| 2022-10-25 11:00:00 | Menace d'initié: les dangers à l'intérieur Insider Threat: The Dangers Within (lien direct) |

Qu'est-ce qu'un initié?

Mandiant a adopté le Définition de la Cyber and Infrastructure Security Agency (CISA) de l'initié , qui stipule: «UneL'initié est toute personne qui a ou a autorisé l'accès ou la connaissance des ressources d'une organisation, y compris le personnel, les installations, l'information, l'équipement, les réseaux et les systèmes. »Une menace d'initié est alors le «potentiel pour cet initié d'utiliser son accès autorisé ou une compréhension particulière d'une organisation pour nuire à cette organisation.Ce préjudice comprend des actes malveillants, complaisants ou involontaires qui affectent négativement la confidentialité, l'intégrité

What is an Insider? Mandiant has adopted the Cyber and Infrastructure Security Agency (CISA) definition of insider, which states, “An insider is any person who has or had authorized access to or knowledge of an organization\'s resources, including personnel, facilities, information, equipment, networks, and systems.” An insider threat is then the “potential for that insider to use their authorized access or special understanding of an organization to harm that organization. This harm includes malicious, complacent, or unintentional acts that negatively affect the confidentiality, integrity |

Threat | ★★★ | ||

| 2022-10-24 09:45:00 | Comment comprendre et actionner l'intelligence de Maniant \\ sur les opérations de l'information How to Understand and Action Mandiant\\'s Intelligence on Information Operations (lien direct) |

Les défenseurs positionnés à travers un large éventail de rôles et les industries sont engagés dans l'identification et l'exposition de différents types d'activité d'influence en ligne malveillante.Les chercheurs en cybersécurité, les entités gouvernementales, les universitaires, les services de confiance et de sécurité au sein des organisations, des médias et des entités commerciales ont chacune des rôles uniques en fonction de leurs profils de menace respectifs et de leurs domaines de couverture.Ce billet de blog présente l'approche de Maniant \\ aux opérations de l'information (IO) et explique comment les organisations peuvent bénéficier de l'accès à notre intelligence de menace.

mandiant suit une gamme d'activité

Defenders positioned across a wide range of roles and industries are engaged in identifying and exposing different types of malicious online influence activity. Cyber security researchers, government entities, academics, trust and safety departments within organizations, news outlets, and commercial entities each have unique roles based on their respective threat profiles and areas of coverage. This blog post introduces Mandiant\'s approach to information operations (IO) and explains how organizations can benefit from access to our threat intelligence. Mandiant tracks a range of activity |

Threat | ★★★ | ||

| 2022-10-19 08:00:00 | De RM3 à LDR4: Ursnif laisse derrière From RM3 to LDR4: URSNIF Leaves Banking Fraud Behind (lien direct) |

Une nouvelle variante du malware d'Ursnif, observée pour la première fois en juin 2022, marque une étape importante pour l'outil.Contrairement aux itérations précédentes d'Ursnif, cette nouvelle variante, surnommée LDR4, n'est pas un banquier, mais une porte dérobée générique (similaire à la courte durée variante Saigon ), qui peut avoir été délibérément conçue pour permettre des opérations telles que le ransomware et l'extorsion de vol de données.Il s'agit d'un changement significatif par rapport à l'objectif initial du malware \\ pour permettre la fraude bancaire, mais il est conforme au paysage des menaces plus large.

mandiant estime que les mêmes acteurs de menace qui ont exploité la variante RM3 d'Ursnif sont

A new variant of the URSNIF malware, first observed in June 2022, marks an important milestone for the tool. Unlike previous iterations of URSNIF, this new variant, dubbed LDR4, is not a banker, but a generic backdoor (similar to the short-lived SAIGON variant), which may have been purposely built to enable operations like ransomware and data theft extortion. This is a significant shift from the malware\'s original purpose to enable banking fraud, but is consistent with the broader threat landscape. Mandiant believes that the same threat actors who operated the RM3 variant of URSNIF are |

Ransomware Threat | ★★★ | ||

| 2022-10-18 07:00:00 | La valeur des connaissances précoces - Analyse de violation mandiante pour chronique The Value of Early Knowledge - Mandiant Breach Analytics for Chronicle (lien direct) |

En 2021, le Temps de résidence médian mondiale -Le nombre de jours qu'un attaquant est sur un système de victime avant d'être détecté dans les 21 jours.W Les équipes de sécurité ont parcouru un long chemin dans la réduction du temps de séjour, il existe toujours des possibilités d'amélioration.

Un aspect clé de tout programme d'opérations de sécurité efficace est exploitable, actuel et pertinent Intelligence de menace .L'intelligence des menaces peut aider les organisations à rester en avance sur les menaces et finalement diminuer le temps de résidence;Cependant, il peut être difficile de mettre en œuvre correctement en raison de l'étendue des tactiques adversaires, d'une surface d'attaque en constante expansion, et

In 2021, the global median dwell time-the number of days an attacker is on a victim system before being detected-was 21 days. While security teams have come a long way in reducing dwell time, there are still opportunities for improvement. One key aspect of any effective security operations program is actionable, current, and relevant threat intelligence. Threat intelligence can help organizations stay ahead of threats and ultimately decreases dwell time; however, it can be challenging to properly implement due to the sheer breadth of adversary tactics, an ever-expanding attack surface, and |

Threat | ★★★ | ||

| 2022-10-17 07:00:00 | L'avantage du Defender \\ est l'avantage Cyber Snapshot Issue - Plus d'informations sur les fronts The Defender\\'s Advantage Cyber Snapshot Issue 2 - More Insights From the Frontlines (lien direct) |

Lorsque nous avons publié notre d'abord le défenseur \\ est avantageux cyber snapshot Lors de la conférence RSA 2022, notreL'objectif était simple: fournir un aperçu des sujets de cyber-défense d'une importance croissante en fonction de nos observations des fronts des dernières cyberattaques.

Au cours de la seconde moitié de cette année, nous avons rendu compte de plusieurs menaces, des campagnes d'opérations d'information à des campagnes généralisées ciblant Microsoft 365, l'authentification duo et les plateformes de crypto-monnaie, et notre suivi continu du suivi du suivi de la poursuite des plateformesActivité des groupes d'acteurs de menace avancés parrainés par l'État.

Ce paysage de menace varié demande

When we released our first The Defender\'s Advantage Cyber Snapshot during RSA Conference 2022, our goal was simple: to provide insight into cyber defense topics of growing importance based on our observations from the frontlines of the latest cyber attacks. In the latter half of this year we\'ve reported on a number of threats from information operations campaigns to widespread campaigns targeting Microsoft 365, Duo Authentication, and cryptocurrency platforms, and our continued tracking of activity from advanced state-sponsored threat actor groups. This varied threat landscape demands |

Threat Conference | ★★★ | ||

| 2022-10-13 09:00:00 | La nouvelle directive opérationnelle de la CISA renforce les cyber-défenses pour les réseaux fédéraux New CISA Operational Directive Strengthens Cyber Defenses for Federal Networks (lien direct) |

Les actifs exposés à Internet servent des points d'entrée faciles pour les mauvais acteurs pour accéder à toute organisation.Une fois, les acteurs de la menace utilisent ces actifs orientés Internet pour effectuer la reconnaissance, voler des données, se déplacer latéralement, maintenir l'accès et provoquer une destruction ou une perturbation.Mandiant récemment a rapporté qu'environ 26% du temps, les acteurs gagnentAccès initial par l'exploitation des applications accessibles au public, ce qui souligne à quel point il est critique pour les organisations de maintenir un inventaire à jour des actifs et des vulnérabilités;Cela est vrai pour les entités du secteur public et privé - comme non

Assets exposed to the internet serve as easy entry points for bad actors to access any organization. Once in, threat actors use those internet-facing assets to perform reconnaissance, steal data, move laterally, maintain access, and to cause destruction or disruption. Mandiant recently reported that about 26 percent of the time, actors gain initial access through the exploitation of public-facing applications, which underscores how critical it is for organizations to maintain an up-to-date inventory of assets and vulnerabilities; this is true for both public and private sector entities-as no |

Threat | ★★ | ||

| 2022-10-12 08:00:00 | Gagner une visibilité dans l'activité des attaquants avec des campagnes de menace Gain Visibility Into Attacker Activity with Threat Campaigns (lien direct) |

Alors que les attaquants mènent des opérations, ils changent souvent leurs tactiques et leurs techniques, introduisent des outils avec de nouvelles capacités et utilisent de nouvelles infrastructures pour mener à bien leur mission.Il peut être difficile pour les équipes de sécurité de maintenir la conscience de ces évolutions et de prendre les mesures appropriées en fonction de tout changement.Pour mieux aider ces équipes, Mandiant propose désormais une fonctionnalité de campagnes de menace dans mandiant avantage de la menace Pour fournir aux professionnels de la sécurité des professionnels avec les professionnels de la sécurité avecUn moyen rapide de rester à jour sur les campagnes actives affectant leurs industries et régions.

Les campagnes de menace aident à hiérarchiser

As attackers conduct operations, they often change their tactics and techniques, introduce tools with new capabilities, and use new infrastructure to carry out their mission. It can be difficult for security teams to maintain awareness of these evolutions and take appropriate actions based on any changes. To better assist these teams, Mandiant is now offering a Threat Campaigns feature within Mandiant Advantage Threat Intelligence to provide security professionals with a quick way to stay updated on active campaigns affecting their industries and regions. Threat Campaigns helps prioritize |

Tool Threat | ★★★ | ||

| 2022-10-11 08:00:00 | Protection des risques numériques mandialiants pour les clients Splunk Enterprise Mandiant Digital Risk Protection for Splunk Enterprise Customers (lien direct) |

Une surface d'attaque d'une organisation \\ est en constante évolution à mesure que les empreintes numériques et l'adoption du cloud se développent, de nouvelles relations commerciales sont conçues et que les employés travaillent de n'importe où.En conséquence, chaque appareil, application, service réseau, fournisseur ou employé peut désormais être une cible pour le compromis initial dans le grand schéma d'une campagne d'acteur de menace.

Pour atténuer les risques, les équipes de sécurité ont besoin d'une visibilité sur la surface d'attaque mondiale et le Web profond et sombre.La visibilité requise comprend l'établissement et la surveillance d'un inventaire complet d'actifs (connu et inconnu), comment leur marque est discutée sur

An organization\'s attack surface is ever-changing as digital footprints and cloud adoption grow, new business relationships are conceived, and employees work from anywhere. As a result, every device, application, network service, supplier, or employee can now be a target for initial compromise in the grand scheme of a threat actor campaign. To mitigate risk, security teams need visibility into the global attack surface and deep and dark web. The required visibility includes establishing and monitoring a complete inventory of assets (known and unknown), how their brand is being discussed on |

Threat Cloud | ★★★ | ||

| 2022-10-10 09:20:00 | The Fresh Phish Market: Dans les coulisses de la plate-forme de la caféine en tant que service The Fresh Phish Market: Behind the Scenes of the Caffeine Phishing-as-a-Service Platform (lien direct) |

Tout en étudiant l'activité de phishing ciblant mandiant La défense gérée Les clients en mars 2022, les analystes de défense gérés ont découvert des acteurs malveillants utilisant une plate-forme de phishing-as-a-service (PHAAS) partagée appelée «caféine».Cette plate-forme a une interface intuitive et a un coût relativement faible tout en fournissant une multitude de fonctionnalités et d'outils à ses clients criminels pour orchestrer et automatiser les éléments de base de leurs campagnes de phishing.Ces caractéristiques incluent (sans s'y limiter) les mécanismes de libre-service pour élaborer des kits de phishing personnalisés, gérer les pages de redirection intermédiaire et final

While investigating phishing activity targeting Mandiant Managed Defense customers in March 2022, Managed Defense analysts discovered malicious actors using a shared Phishing-as-a-Service (PhaaS) platform called “Caffeine”. This platform has an intuitive interface and comes at a relatively low cost while providing a multitude of features and tools to its criminal clients to orchestrate and automate core elements of their phishing campaigns. These features include (but are not limited to) self-service mechanisms to craft customized phishing kits, manage intermediary redirect pages and final |

Tool | ★★★★ | ||

| 2022-10-06 13:00:00 | Mandiant Advantage Attack Surface Management gagne le prix de la percée de la cybersécurité 2022 Mandiant Advantage Attack Surface Management Wins 2022 CyberSecurity Breakthrough Award (lien direct) |

mandiant avantage Attack Surface Management est néDe l'idée que les équipes de sécurité nécessitent une visibilité approfondie des actifs pour devenir les catalyseurs de l'échelle commerciale et de l'innovation.Ce qui a commencé comme un projet open-source a rapidement évolué et est désormais un module critique dans le plate-forme Mandiant Advantage , permettant aux organisations de rationaliser la découverte d'actifs d'actifset identification de la vulnérabilité.

Tout au long de l'évolution des produits, notre mission reste la même: aider les organisations à acquérir la visibilité, le contrôle, en temps opportun Intelligence de menace et des idées externes nécessaires pour gérer efficacement une attaque toujours croissante mandiant avantage Attack Surface Management est néDe l'idée que les équipes de sécurité nécessitent une visibilité approfondie des actifs pour devenir les catalyseurs de l'échelle commerciale et de l'innovation.Ce qui a commencé comme un projet open-source a rapidement évolué et est désormais un module critique dans le plate-forme Mandiant Advantage , permettant aux organisations de rationaliser la découverte d'actifs d'actifset identification de la vulnérabilité.

Tout au long de l'évolution des produits, notre mission reste la même: aider les organisations à acquérir la visibilité, le contrôle, en temps opportun Intelligence de menace et des idées externes nécessaires pour gérer efficacement une attaque toujours croissante

Mandiant Advantage Attack Surface Management was born out of the idea that security teams require deep asset visibility to become enablers of business scale and innovation. What began as an open-source project rapidly evolved and is now a critical module in the Mandiant Advantage platform, enabling organizations to streamline asset discovery and vulnerability identification.

Throughout product evolution our mission remains the same: to help organizations gain the visibility, control, timely threat intelligence and external insights needed to effectively manage an ever-growing attack Mandiant Advantage Attack Surface Management was born out of the idea that security teams require deep asset visibility to become enablers of business scale and innovation. What began as an open-source project rapidly evolved and is now a critical module in the Mandiant Advantage platform, enabling organizations to streamline asset discovery and vulnerability identification.

Throughout product evolution our mission remains the same: to help organizations gain the visibility, control, timely threat intelligence and external insights needed to effectively manage an ever-growing attack |

Vulnerability | ★★ | ||

| 2022-10-03 05:00:00 | Conserver les renseignements sur les menaces avec des tableaux de bord personnalisés Curating Threat Intelligence with Custom Dashboards (lien direct) |

Plus un acteur de menace est actif dans votre environnement avant d'être détecté, plus les dégâts potentiels peuvent être causés.Pour aider les équipes de sécurité à réduire le bruit et à comprendre rapidement qui cible son organisation, Mandiant propose désormais des tableaux de bord personnalisés disponibles dans le plate-forme Mandiant Advantage .Une nouvelle façon de gérer et de personnaliser toutes les informations que Mandiant a à offrir à portée>

Les tableaux de bord personnalisés fournissent aux abonnés Mandiant Advantage avec un

The longer a threat actor is active in your environment before being detected, the more potential damage can be done. To help security teams cut through the noise and quickly understand who is targeting their organization, Mandiant is now offering custom dashboards available within the Mandiant Advantage platform. A new way to curate and customize all the information Mandiant has to offer at your fingertips, custom dashboards minimize the time it takes to identify issues or view status so security teams can take action fast. Custom dashboards provide Mandiant Advantage subscribers with a |

Threat | ★★★ | ||

| 2022-09-29 08:01:00 | Mauvaise vib (e) S deuxième partie: détection et durcissement dans les hyperviseurs ESXi Bad VIB(E)s Part Two: Detection and Hardening within ESXi Hypervisors (lien direct) |

dans partie la première , nous avons couvert les attaquants \\«Utilisation de malveillants paquets d'installation vsphere (« vibs ») à installerPlusieurs déroges sur les hyperviseurs ESXi, en se concentrant sur les logiciels malveillants présents dans les charges utiles VIB.Dans cet épisode, nous continuerons à élaborer davantage sur d'autres actions de l'attaquant telles que les horodomages, à décrire les méthodologies de détection ESXi pour vider la mémoire du processus et effectuer des scans YARA, et discuter de la façon de durcir davantage les hyperviseurs pour minimiser la surface d'attaque des hôtes ESXi.Pour plus de détails, VMware a publié Informations supplémentaires sur la protection de vsphere .

Loggation ESXi

les deux

In part one, we covered attackers\' usage of malicious vSphere Installation Bundles (“VIBs”) to install multiple backdoors across ESXi hypervisors, focusing on the malware present within the VIB payloads. In this installment, we will continue to elaborate further on other attacker actions such as timestomping, describe ESXi detection methodologies to dump process memory and perform YARA scans, and discuss how to further harden hypervisors to minimize the attack surface of ESXi hosts. For more details, VMware has released additional information on protecting vSphere. ESXI Logging Both |

Malware | ★★★ | ||

| 2022-09-29 08:00:00 | Bad VIB (E) S première partie: enquêter sur une nouvelle persistance de logiciels malveillants dans les hyperviseurs ESXi Bad VIB(E)s Part One: Investigating Novel Malware Persistence Within ESXi Hypervisors (lien direct) |

Comme les solutions de détection et de réponse (EDR) (EDR) améliorent l'efficacité de détection des logiciels malveillants sur les systèmes Windows, certains acteurs de menace parrainés par l'État se sont déplacés vers le développement et le déploiement de logiciels malveillants sur des systèmes qui ne prends généralement pas en charge EDR tels que les appareils réseau, les tableaux SAN et les serveurs ESXi VMware.

Plus tôt cette année, Mandiant a identifié un nouvel écosystème de logiciels malveillants ayant un impact sur VMware ESXi, les serveurs Linux VCenter et les machines virtuelles Windows qui permet à un acteur de menace de prendre les actions suivantes:

Maintenir un accès administratif persistant à l'hyperviseur

Envoyez des commandes au

As endpoint detection and response (EDR) solutions improve malware detection efficacy on Windows systems, certain state-sponsored threat actors have shifted to developing and deploying malware on systems that do not generally support EDR such as network appliances, SAN arrays, and VMware ESXi servers. Earlier this year, Mandiant identified a novel malware ecosystem impacting VMware ESXi, Linux vCenter servers, and Windows virtual machines that enables a threat actor to take the following actions: Maintain persistent administrative access to the hypervisor Send commands to the |

Malware Threat | ★★★ | ||

| 2022-09-28 09:00:00 | Fourniture de la sécurité des élections: chaîne d'approvisionnement, zéro confiance et menaces d'initiés Hardening the Election Security: Supply Chain, Zero Trust and Insider Threats (lien direct) |

Certaines personnes envisagent des cyberattaques liées aux élections en tant qu'acteur de menace assis devant un clavier dans une pièce sans fenêtre en essayant d'infiltrer les machines à voter pendant les élections.Mais, la réalité est que la sécurité des élections est beaucoup plus profonde et plus complexe que la protection des infrastructures de vote.

s'assurer que l'intégrité de notre système électoral n'est pas «interrogée» est un défiLe travail dans nos élections a été formé et vérifié de manière adéquate.

quel que soit le

Some people envision election-related cyber attacks as a threat actor sitting in front of a keyboard in a windowless room trying to infiltrate voting machines while elections are happening. But, the reality is that election security is much deeper and more complex than protecting voting infrastructure. Ensuring the integrity of our electoral system is not “questioned” is a tall order as it may come down to small details like verifying that enough paper ballots are printed and mailed out or that everyone working in our elections has been adequately trained and vetted. Regardless of the |

Threat | ★★★ | ||

| 2022-09-23 08:15:00 | Les hacktivistes collaborent avec APT28 parrainé par GRU Hacktivists Collaborate with GRU-sponsored APT28 (lien direct) |

Résumé de l'exécutif

mandiant suit plusieurs groupes hacktiviste autoproclamés travaillant pour soutenir les intérêts russes.Ces groupes ont principalement mené des attaques de déni de service distribué (DDOS) et divulgué des données volées aux organisations victimes.Bien que certains de ces acteurs opèrent presque certainement indépendamment de l'État russe, nous avons identifié plusieurs groupes dits hacktivistes dont nous soupçonnons les modérateurs que nous soupçonnons soit un front ou opérant en coordination avec l'État russe.

Nous évaluons avec une confiance modérée que les modérateurs du prétendu hacktiviste

Executive Summary Mandiant is tracking multiple self-proclaimed hacktivist groups working in support of Russian interests. These groups have primarily conducted distributed denial-of-service (DDoS) attacks and leaked stolen data from victim organizations. Although some of these actors are almost certainly operating independently of the Russian state, we have identified multiple so-called hacktivist groups whose moderators we suspect are either a front for, or operating in coordination with, the Russian state. We assess with moderate confidence that moderators of the purported hacktivist |

APT 28 APT 28 | ★★★★ | ||

| 2022-09-14 11:30:00 | Il est temps de Putty!DPRC Opportunité de travail Phishing via WhatsApp It\\'s Time to PuTTY! DPRK Job Opportunity Phishing via WhatsApp (lien direct) |

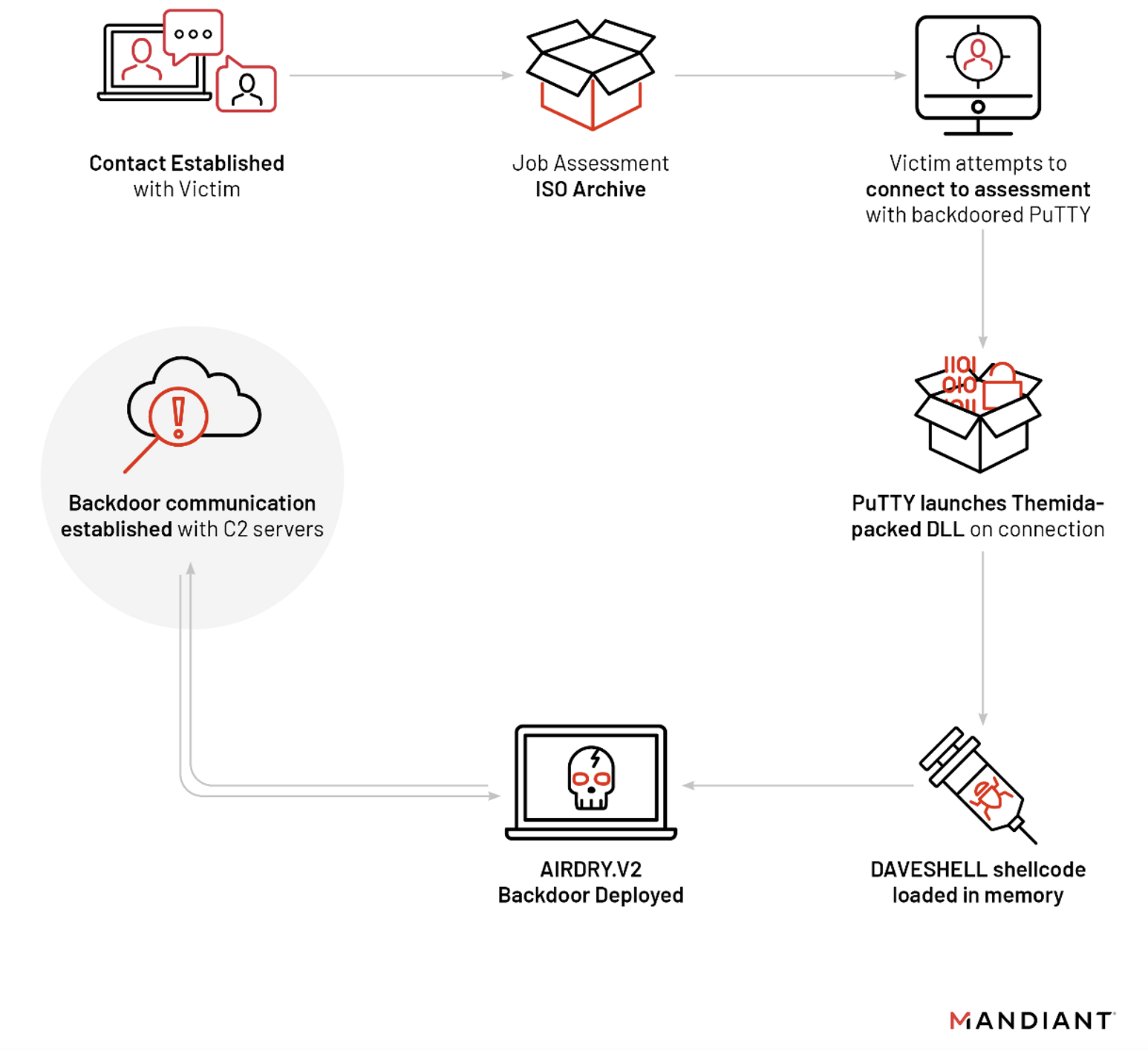

en juillet 2022, lors des activités de chasse aux menaces proactives dans une entreprise de l'industrie des médias, Maniant Managed Defense a identifié une nouvelle méthodologie de phish de lance employée par le cluster de menace suivi comme UNC4034.Mandiant a identifié plusieurs chevauchements entre ce groupe et ceux que nous soupçonnons d'avoir un Nexus de Corée du Nord.

UNC4034 a établi une communication avec la victime sur WhatsApp et les a attirés pour télécharger un package ISO malveillant concernant une fausse offre d'emploi qui a conduit au déploiement de la porte arrière AirDry.v2 via unInstance trojanisée de l'utilitaire de mastic.

La défense gérée

La défense gérée

In July 2022, during proactive threat hunting activities at a company in the media industry, Mandiant Managed Defense identified a novel spear phish methodology employed by the threat cluster tracked as UNC4034. Mandiant has identified several overlaps between this group and those we suspect have a North Korea nexus. UNC4034 established communication with the victim over WhatsApp and lured them to download a malicious ISO package regarding a fake job offering that led to the deployment of the AIRDRY.V2 backdoor through a trojanized instance of the PuTTY utility.  The Managed Defense

The Managed Defense |

Threat | ★★★ | ||

| 2022-09-12 08:00:00 | Déplacer la mission vers l'avant: Mandiant rejoint Google Cloud Moving the Mission Forward: Mandiant Joins Google Cloud (lien direct) |

google \\ 's acquisition of Mandiant est désormais complet , marquant un grand moment pour notre équipe et pour la communauté de sécurité que nous servons.

Dans le cadre de Google Cloud, Mandiant a désormais une capacité beaucoup plus grande pour combler l'écart de sécurité créé parun nombre croissant d'adversaires.Au cours de mes 29 ans en première ligne de la sécurisation des réseaux, j'ai vu des criminels, des États-nations et de mauvais acteurs à faire nuire aux bonnes personnes.En combinant notre expertise et notre intelligence avec l'échelle et les ressources de Google Cloud, nous pouvons faire une grande différence dans la prévention et la lutte contre les cyberattaques, tout en pincement

Google\'s acquisition of Mandiant is now complete, marking a great moment for our team and for the security community we serve. As part of Google Cloud, Mandiant now has a far greater capability to close the security gap created by a growing number of adversaries. In my 29 years on the front lines of securing networks, I have seen criminals, nation states, and plain bad actors bring harm to good people. By combining our expertise and intelligence with the scale and resources of Google Cloud, we can make a far greater difference in preventing and countering cyber attacks, while pinpointing |

Cloud | ★★★ | ||

| 2022-09-08 05:00:00 | À quoi s'attendre lorsque vous éliminez: Préparer les cyber-menaces pour les élections à mi-parcours américaines de 2022 What to Expect When You\\'re Electing: Preparing for Cyber Threats to the 2022 U.S. Midterm Elections (lien direct) |

sécuriser les individus, les organisations et les infrastructures impliquées dans les élections de la cyber-activité malveillante continue d'être un défi dans un paysage de menace en constante évolution alors que le nombre d'acteurs de menace ciblant cet important processus démocratique s'est rendu compteLes années sont confrontées à la gamme des motivations et des opérations adversaires que Mandiant suit à travers le monde les menaces d'espionnage, les attaques destructrices et perturbatrices, les opérations de l'information et l'extorsion criminelle.

Les détails des raisons pour lesquelles un acteur pourrait cibler une élection spécifique varie, et le manque de fréquence de

Securing the individuals, organizations, and infrastructure involved in elections from malicious cyber activity continues to be a challenge in an ever-evolving threat landscape as the number of threat actors targeting this important democratic process has grown over the years. Elections face the range of the adversary motivations and operations that Mandiant tracks across the globe-espionage threats, destructive and disruptive attacks, information operations, and criminal extortion. The particulars of why an actor might target a specific election vary, and the lack of frequency of |

Threat | ★★★ | ||

| 2022-09-07 09:00:00 | APT42: Charmes, inconvénients et compromis tordus APT42: Crooked Charms, Cons, and Compromises (lien direct) |

Aujourd'hui, Mandiant publie un rapport complet détaillant APT42, un groupe de cyber-espionnage parrainé par l'État iranien chargé de mener des opérations de collecte et de surveillance d'informations contre des individus et des organisations d'intérêt stratégique pour le gouvernement iranien.Nous estimons avec une confiance modérée que l'APT42 opère au nom de l'organisation de renseignement de la Garde de la révolution islamique (IRGC) (IRGC-IO) sur la base de modèles de ciblage qui s'alignent avec les mandats et priorités opérationnels de l'organisation \\.

Le rapport complet publié couvre le récent et historique de l'APT42

Today, Mandiant is releasing a comprehensive report detailing APT42, an Iranian state-sponsored cyber espionage group tasked with conducting information collection and surveillance operations against individuals and organizations of strategic interest to the Iranian government. We estimate with moderate confidence that APT42 operates on behalf of the Islamic Revolutionary Guard Corps (IRGC)\'s Intelligence Organization (IRGC-IO) based on targeting patterns that align with the organization\'s operational mandates and priorities. The full published report covers APT42\'s recent and historical |

APT 42 APT 42 | ★★★★ | ||

| 2022-08-31 12:00:00 | Annonce du 9e défi annuel Flare-on Announcing the 9th Annual Flare-On Challenge (lien direct) |

L'équipe Flare organise à nouveau le défi Flare-on cette année.Mettez vos compétences à l'épreuve et en ramassez de nouvelles en cours de route, dans ce défi ingénieur en solo.Le concours commencera à 20h00.ET le 30 septembre 2022. Il s'agit d'un défi de style CTF pour tous les ingénieurs inversés actifs et en herbe, analystes de logiciels malveillants et professionnels de la sécurité.Le concours se déroule pendant six semaines complet et se termine à 20h00.ET le 11 novembre 2022.

Cette année, le concours de \\ comportera un total de 11 défis avec une variété de formats, notamment Windows, JavaScript, .net, Python et même

The FLARE team is once again hosting the Flare-On challenge this year. Put your skills to the test, and pick up some new ones along the way, in this single player reverse engineering challenge. The contest will begin at 8:00 p.m. ET on Sept. 30, 2022. This is a CTF-style challenge for all active and aspiring reverse engineers, malware analysts, and security professionals. The contest runs for six full weeks and ends at 8:00 p.m. ET on Nov. 11, 2022. This year\'s contest will feature a total of 11 challenges featuring a variety of formats including Windows, JavaScript, .NET, Python, and even |

Malware | ★★★ |

To see everything:

Our RSS (filtrered)