What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-10-02 12:21:31 | Site Web de la famille royale britannique frappé par l'attaque DDOS de Killnet UK Royal Family Website Hit by DDoS Attack from KillNet (lien direct) |

> Par waqas

L'attaque DDOS a eu lieu vers 10 heures, heure locale.

Ceci est un article de HackRead.com Lire le post original: Site Web de la famille royale britannique frappé par l'attaque DDOS de Killnet

>By Waqas The DDoS attack took place around 10 a.m. local time. This is a post from HackRead.com Read the original post: UK Royal Family Website Hit by DDoS Attack from KillNet |

Threat | ★★ | ||

| 2023-10-02 11:47:00 | Les pirates volent la base de données des utilisateurs de l'organisme de normes européennes de télécommunications Hackers steal user database from European telecommunications standards body (lien direct) |

Une institution à but non lucratif pour l'élaboration de normes de communication a déclaré que les pirates ont volé une base de données identifiant ses utilisateurs.L'European Telecommunications Standards Institute (ETSI) a annoncé l'incident la semaine dernière.Il n'est pas encore clair si l'attaque a été motivée financière ou si les pirates avaient l'intention d'acquérir la liste des utilisateurs à des fins d'espionnage.Suivant le

Une institution à but non lucratif pour l'élaboration de normes de communication a déclaré que les pirates ont volé une base de données identifiant ses utilisateurs.L'European Telecommunications Standards Institute (ETSI) a annoncé l'incident la semaine dernière.Il n'est pas encore clair si l'attaque a été motivée financière ou si les pirates avaient l'intention d'acquérir la liste des utilisateurs à des fins d'espionnage.Suivant le

A nonprofit institution for developing communications standards said hackers have stolen a database identifying its users. The European Telecommunications Standards Institute (ETSI) announced the incident last week. It is not yet clear whether the attack was financially motivated or if the hackers had intended to acquire the list of users for espionage purposes. Following the

A nonprofit institution for developing communications standards said hackers have stolen a database identifying its users. The European Telecommunications Standards Institute (ETSI) announced the incident last week. It is not yet clear whether the attack was financially motivated or if the hackers had intended to acquire the list of users for espionage purposes. Following the |

Threat | ★★★ | ||

| 2023-10-02 11:01:00 | Bunnyloader: une nouvelle menace de logiciels malveillants en tant que service émerge dans la cybercriminalité souterraine BunnyLoader: New Malware-as-a-Service Threat Emerges in the Cybercrime Underground (lien direct) |

Les experts en cybersécurité ont découvert une autre menace malveillante en tant que service (MAAS) appelé Bunnyloader qui est annoncé à la vente sur la cybercriminalité Underground.

"BunnyLoader fournit diverses fonctionnalités telles que le téléchargement et l'exécution d'une charge utile de deuxième étape, le vol d'identification du navigateur et les informations système, et bien plus encore", chercheurs Zscaler à menace de Niraj Shivtarkar et

Cybersecurity experts have discovered yet another malware-as-a-service (MaaS) threat called BunnyLoader that\'s being advertised for sale on the cybercrime underground. "BunnyLoader provides various functionalities such as downloading and executing a second-stage payload, stealing browser credentials and system information, and much more," Zscaler ThreatLabz researchers Niraj Shivtarkar and |

Threat | ★★ | ||

| 2023-10-02 10:34:15 | Vulnérabilité critique de l'équipe exploitée par des criminels pour des attaques de ransomwares Critical TeamCity Vulnerability Exploited by Criminals for Ransomware Attacks (lien direct) |

L'urgence de la question à quel point votre processus de développement logiciel est-il sécurisé?Une divulgation récente de la Fondation ShadowServer avertit

The Urgency of the Matter How secure is your software development process? A recent disclosure by the Shadowserver Foundation warns |

Ransomware Vulnerability Threat | ★★ | ||

| 2023-10-02 07:35:54 | Nicolas Groh, Rubrik : le Posture Management va être la prochaine clé pour prévenir de façon proactive les futures menaces (lien direct) | Lors des Assises de la Cybersécurité, Rubrik présentera les dernières évolutions de la plateforme Rubrik Security Cloud et sa valeur en matière de lutte contre les ransomwares. Nicolas Groh, Field CTO EMEA de Rubrik considère que le Posture Management va être la prochaine clé pour prévenir de façon proactive les futures menaces. - Interviews | Threat Cloud | ★★ | ||

| 2023-10-02 07:00:00 | La menace silencieuse des API: ce que les nouvelles données révèlent sur le risque inconnu The Silent Threat of APIs: What the New Data Reveals About Unknown Risk (lien direct) |

La croissance rapide des API crée une surface d'attaque élargie et augmentant les risques de cybersécurité inconnus.

The rapid growth of APIs creates a widening attack surface and increasing unknown cybersecurity risks. |

Threat Threat Studies | ★★★ | ||

| 2023-10-02 03:41:51 | Environnements ICS et gestion des correctifs: que faire si vous ne pouvez pas \\ 'ne pas patch ICS Environments and Patch Management: What to Do If You Can\\'t Patch (lien direct) |

L'évolution du paysage cyber-menace met en évidence la nécessité pour les organisations de renforcer leur capacité à identifier, analyser et évaluer les cyber-risques avant d'évoluer vers des incidents de sécurité.Les vulnérabilités connues non corrigées sont souvent exploitées par des criminels pour pénétrer les environnements de systèmes de contrôle industriel (ICS) et perturber les opérations critiques.Bien que les termes «gestion des patchs» et «gestion de la vulnérabilité» soient utilisés comme s'ils étaient interchangeables, ce n'est pas le cas.La plupart sont confus car l'application de patchs est l'un des nombreux outils disponibles dans notre arsenal pour atténuer ...

The evolution of the cyber threat landscape highlights the need for organizations to strengthen their ability to identify, analyze, and evaluate cyber risks before they evolve into security incidents. Known unpatched vulnerabilities are often exploited by criminals to penetrate Industrial Control Systems (ICS) environments and disrupt critical operations. Although the terms “patch management” and “vulnerability management” are used as if they are interchangeable , this is not the case. Most are confused because applying patches is one of the many tools available in our arsenal for mitigating... |

Tool Vulnerability Threat Industrial | ★★★ | ||

| 2023-09-30 19:55:42 | La montée de «Nevermore Ransomware»: un outil de bricolage pour la création de logiciels malveillants personnalisés The Rise of “Nevermore Ransomware”: A DIY Tool for Custom Malware Creation (lien direct) |

Êtes-vous au courant des derniers développements du monde du ransomware?Nous pensons que vous devriez l'être.Comme indiqué par

Are you aware of the latest developments in the world of ransomware? We believe you should be. As reported by |

Malware Tool Threat | ★★★ | ||

| 2023-09-30 15:19:00 | Le FBI met en garde contre la tendance à la hausse des attaques à double rançon ciblant les entreprises américaines FBI Warns of Rising Trend of Dual Ransomware Attacks Targeting U.S. Companies (lien direct) |

Le Federal Bureau of Investigation (FBI) des États-Unis met en garde contre une nouvelle tendance d'attaques à double ransomware ciblant les mêmes victimes, au moins depuis juillet 2023.

"Au cours de ces attaques, les acteurs de cyber-menaces ont déployé deux variantes de ransomware différentes contre les sociétés de victimes des variantes suivantes: Avoslocker, Diamond, Hive, Karakurt, Lockbit, Quantum et Royal", a déclaré le FBI dans une alerte."Variantes

The U.S. Federal Bureau of Investigation (FBI) is warning of a new trend of dual ransomware attacks targeting the same victims, at least since July 2023. "During these attacks, cyber threat actors deployed two different ransomware variants against victim companies from the following variants: AvosLocker, Diamond, Hive, Karakurt, LockBit, Quantum, and Royal," the FBI said in an alert. "Variants |

Ransomware Threat Prediction | ★★ | ||

| 2023-09-30 15:01:14 | Microsoft \\'s Bing Chat servant des annonces avec des liens vers les logiciels malveillants: Rapport Microsoft\\'s Bing Chat Serving Ads With Links To Malware: Report (lien direct) |

Les chercheurs de la société de cybersécurité Malwarebytes ont découvert que les réponses de chat Bing Microsoft \\ à AI serviraient des publicités malveillantes avec des liens de phishing qui répartissent les logiciels malveillants. Selon les chercheurs, les escrocs utilisent & # 8216; malvertising & # 8217;Pour tromper les utilisateurs de Bing Chat sans méfiance à la recherche de téléchargements de logiciels légitimes dans la visite de sites malveillants et l'installation de logiciels malveillants directement à partir d'une conversation de chat Bing. Pour ceux qui ignorent, en février 2023, Microsoft a présenté Bing Chat, une expérience de chatbot d'intelligence artificielle (AI) basée sur GPT-4 d'Openai \\, intégrée dans le moteur de recherche.Bing Chat visait à rendre les recherches en ligne plus intuitives et conviviales en offrant aux utilisateurs une expérience interactive basée sur le chat similaire à la façon dont les humains répondraient aux questions à une requête de recherche. De plus, en mars 2023, le géant de Redmond a commencé à injecter des publicités dans le cadre de ses efforts pour monétiser le chatbot et gagner des revenus pour cette nouvelle plateforme.Cependant, cette décision a également ouvert la porte aux acteurs de menace qui ont opté pour des tactiques de malvertisation et ont distribué des logiciels malveillants. «Les annonces peuvent être insérées dans une conversation de chat de Bing de diverses manières.L'un d'eux est lorsqu'un utilisateur plane sur un lien et qu'une annonce s'affiche d'abord avant le résultat organique », a écrit Jerome Segura, directeur de l'intelligence des menaces chez MALWareBytes, dans un article de blog. Pour tester le chat Bing, les chercheurs malveillants ont demandé une question simple: «Je voudrais télécharger un scanner IP avancé».À cela, le chatbot propulsé par l'IA a répondu en disant: «Vous pouvez télécharger un scanner IP avancé à partir de leur site officiel», et afficher un lien pour le télécharger dans le chat. Lorsque les chercheurs ont survolé le lien, ils ont découvert que le premier et le plus important lien qui s'est présenté était l'annonce malveillante pointant vers un lien frauduleux, tandis que le deuxième lien fourni par le chatbot était le lien de téléchargement original. «Les utilisateurs ont le choix de visiter l'un ou l'autre lien, bien que le premier puisse être plus susceptible d'être cliqué en raison de sa position.Même s'il y a un petit & # 8216; ad & # 8217;Étiquetez à côté de ce lien, il serait facile de manquer et de visualiser le lien comme un résultat de recherche régulier », a ajouté Segura. En cliquant sur le premier lien, les chercheurs ont constaté que les utilisateurs avaient été redirigés vers un site Web ( MyNetfoldersip [.] CFD ) dont le but est de filtrer le trafic et de séparer les victimes réelles des robots, des bacs à sable ou de la sécuritédes chercheurs.Le code du site Web détermine qu'en utilisant l'adresse IP du visiteur, le fuseau horaire et divers autres paramètres système, tels que le rendu Web qui identifie les machines virtuelles. Ensuite, les victimes humaines sont redirigées vers un faux site ( Adveded-ip-scanner [.] com ) qui imite le officiel ( avancé-ip-scanner [.] COM), où ils sont tentés de cliquer sur «Téléchargement gratuit» pour télécharger l'installateur supposé, qui contient des fichiers malveillants. Selon Segura, l'acteur malveillant a piraté le récit publicitaire d'une entreprise australienne légitime et a créé deux publicités malveillantes, une visant à duping des administrateurs du réseau (scanner IP avancé) et un autre avocat (MyCase Law Manager).Avec des pages de des | Malware Tool Threat | ★★ | ||

| 2023-09-30 10:16:08 | CloudFlare DDOS Protections ironiquement contournée à l'aide de CloudFlare Cloudflare DDoS protections ironically bypassed using Cloudflare (lien direct) |

Le pare-feu et la prévention des DDO de Cloudflare \\ peuvent être contournés par un processus d'attaque spécifique qui exploite les défauts logiques dans les contrôles de sécurité croisés.[...]

Cloudflare\'s Firewall and DDoS prevention can be bypassed through a specific attack process that leverages logic flaws in cross-tenant security controls. [...] |

Threat | ★★★★ | ||

| 2023-09-30 09:44:00 | Les nouveaux défauts de sécurité critiques exposent les serveurs de courrier exim aux attaques distantes New Critical Security Flaws Expose Exim Mail Servers to Remote Attacks (lien direct) |

Plusieurs vulnérabilités de sécurité ont été divulguées dans l'agent de transfert de courrier EXIM qui, si elles sont exploitées avec succès, pourraient entraîner la divulgation d'informations et l'exécution du code distant.

La liste des défauts, qui ont été signalées de manière anonyme en juin 2022, est la suivante -

CVE-2023-42114 (score CVSS: 3.7) - Exim NTLM Challenge Out-of Bounds Lire les informations de divulgation Vulnérabilité

Multiple security vulnerabilities have been disclosed in the Exim mail transfer agent that, if successfully exploited, could result in information disclosure and remote code execution. The list of flaws, which were reported anonymously way back in June 2022, is as follows - CVE-2023-42114 (CVSS score: 3.7) - Exim NTLM Challenge Out-Of-Bounds Read Information Disclosure Vulnerability |

Vulnerability Threat | ★★ | ||

| 2023-09-29 22:13:00 | Cybercriminels utilisant un nouveau chargeur de logiciels malveillants Asmcrypt volant sous le radar Cybercriminals Using New ASMCrypt Malware Loader Flying Under the Radar (lien direct) |

Les acteurs de la menace vendent un nouveau crypter et un chargeur appelé Asmcrypt, qui a été décrit comme une "version évoluée" d'un autre logiciel malveillant de chargeur connu sous le nom de doublefinger.

"L'idée derrière ce type de logiciels malveillants est de charger la charge utile finale sans le processus de chargement ou la charge utile elle-même détectée par AV / EDR, etc.", a déclaré Kaspersky dans une analyse publiée cette semaine.

Doublefinger était le premier

Threat actors are selling a new crypter and loader called ASMCrypt, which has been described as an "evolved version" of another loader malware known as DoubleFinger. "The idea behind this type of malware is to load the final payload without the loading process or the payload itself being detected by AV/EDR, etc.," Kaspersky said in an analysis published this week. DoubleFinger was first |

Malware Threat | ★★★ | ||

| 2023-09-29 21:15:00 | Johnson contrôle les opérations de perturbation de la cyberattaque, peut impliquer des informations DHS sensibles Johnson Controls cyberattack disrupting operations, may involve sensitive DHS info (lien direct) |

Une cyberattaque sur un géant de l'automatisation du bâtiment a des effets de grande envergure s'étendant même au gouvernement américain.Mercredi, BleepingComputer d'abord signalé Johnson Controls \\ 'Les bureaux en Asie étaient confrontés à une attaque de ransomware.Plusieurs filiales de l'entreprise, qui produisent des équipements d'incendie, de CVC et de sécurité pour les bâtiments, ont connu des pannes d'informatique alors que les fonctionnaires prenaient des systèmes

Une cyberattaque sur un géant de l'automatisation du bâtiment a des effets de grande envergure s'étendant même au gouvernement américain.Mercredi, BleepingComputer d'abord signalé Johnson Controls \\ 'Les bureaux en Asie étaient confrontés à une attaque de ransomware.Plusieurs filiales de l'entreprise, qui produisent des équipements d'incendie, de CVC et de sécurité pour les bâtiments, ont connu des pannes d'informatique alors que les fonctionnaires prenaient des systèmes

A cyberattack on a building automation giant is having wide-ranging effects extending even to the U.S. government. On Wednesday, BleepingComputer first reported that Johnson Controls\' offices in Asia were dealing with a ransomware attack. Several subsidiaries of the company, which produces fire, HVAC, and security equipment for buildings, experienced IT outages as officials took systems

A cyberattack on a building automation giant is having wide-ranging effects extending even to the U.S. government. On Wednesday, BleepingComputer first reported that Johnson Controls\' offices in Asia were dealing with a ransomware attack. Several subsidiaries of the company, which produces fire, HVAC, and security equipment for buildings, experienced IT outages as officials took systems |

Ransomware Threat General Information Industrial | ★★ | ||

| 2023-09-29 20:33:33 | Mozilla se précipite pour réparer la vulnérabilité critique dans Firefox et Thunderbird Mozilla Rushes to Fix Critical Vulnerability in Firefox and Thunderbird (lien direct) |

> Par waqas

La vulnérabilité a été rapportée par Cl & eacute; ment Lecigne du groupe d'analyse des menaces de Google (TAG). .

Ceci est un article de HackRead.com Lire le post original: MOZILLA RUSHESPour corriger la vulnérabilité critique dans Firefox et Thunderbird

>By Waqas The vulnerability was reported by Clément Lecigne of Google\'s Threat Analysis Group (TAG). This is a post from HackRead.com Read the original post: Mozilla Rushes to Fix Critical Vulnerability in Firefox and Thunderbird |

Vulnerability Threat | ★★★ | ||

| 2023-09-29 19:35:00 | Le FBI prévient le secteur de l'énergie de l'augmentation probable du ciblage par les pirates chinois et russes FBI warns energy sector of likely increase in targeting by Chinese, Russian hackers (lien direct) |

Les changements mondiaux d'approvisionnement en énergie augmenteront probablement le ciblage des pirates chinois et russes \\ 'de l'infrastructure énergétique critique, selon une notification du FBI envoyée à l'industrie de l'énergie et obtenue par des nouvelles futures enregistrées.L'alerte, publiée jeudi, cite des facteurs tels que l'augmentation des exportations américaines de gaz naturel liquéfié (GNL);changements dans l'approvisionnement mondial du pétrole brut

Les changements mondiaux d'approvisionnement en énergie augmenteront probablement le ciblage des pirates chinois et russes \\ 'de l'infrastructure énergétique critique, selon une notification du FBI envoyée à l'industrie de l'énergie et obtenue par des nouvelles futures enregistrées.L'alerte, publiée jeudi, cite des facteurs tels que l'augmentation des exportations américaines de gaz naturel liquéfié (GNL);changements dans l'approvisionnement mondial du pétrole brut

Global energy supply changes will likely increase Chinese and Russian hackers\' targeting of critical energy infrastructure, according to an FBI notification sent to the energy industry and obtained by Recorded Future News. The alert, issued Thursday, cites factors such as increased U.S. exports of liquefied natural gas (LNG); changes in the global crude oil supply

Global energy supply changes will likely increase Chinese and Russian hackers\' targeting of critical energy infrastructure, according to an FBI notification sent to the energy industry and obtained by Recorded Future News. The alert, issued Thursday, cites factors such as increased U.S. exports of liquefied natural gas (LNG); changes in the global crude oil supply |

Threat | ★★★ | ||

| 2023-09-29 17:40:00 | Le groupe Lazare se fait passer pour le recruteur de Meta à cibler l'entreprise aérospatiale espagnole Lazarus Group Impersonates Recruiter from Meta to Target Spanish Aerospace Firm (lien direct) |

Le groupe de Lazare lié à la Corée du Nord a été lié à une attaque de cyber-espionnage ciblant une entreprise aérospatiale anonyme en Espagne dans laquelle les employés de l'entreprise ont été approchés par l'acteur de menace se faisant passer pour un recruteur pour Meta.

"Les employés de l'entreprise ciblée ont été contactés par un faux recruteur via LinkedIn et a été trompé pour ouvrir un fichier exécutable malveillant se présentant comme un codage

The North Korea-linked Lazarus Group has been linked to a cyber espionage attack targeting an unnamed aerospace company in Spain in which employees of the firm were approached by the threat actor posing as a recruiter for Meta. "Employees of the targeted company were contacted by a fake recruiter via LinkedIn and tricked into opening a malicious executable file presenting itself as a coding |

Threat | APT 38 | ★★★ | |

| 2023-09-29 17:15:00 | Israël permet à la police d'utiliser des logiciels espions de Pegasus pour sonder les tueries des citoyens palestiniens Israel allows police to use Pegasus spyware to probe killings of Palestinian citizens (lien direct) |

Les responsables israéliens ont accordé l'approbation de la police pour utiliser les logiciels espions de Pegasus alors qu'ils mènent une enquête sur la fusillade des citoyens palestiniens plus tôt cette semaineOf-Pegasus-Phone-Spyware-in-Pobe-of-Shooting-That-Kild-5 /? UTM_SOURCE = dlvr.it & amp; utm_medium = Twitter "> Rapports Dans les médias locaux.Le procureur général Gali Baharav-Miara a déclaré jeudi que les enquêteurs sur l'affaire pouvaient utiliser Pegasus pour écouter des conversations mais ne sont pas

Les responsables israéliens ont accordé l'approbation de la police pour utiliser les logiciels espions de Pegasus alors qu'ils mènent une enquête sur la fusillade des citoyens palestiniens plus tôt cette semaineOf-Pegasus-Phone-Spyware-in-Pobe-of-Shooting-That-Kild-5 /? UTM_SOURCE = dlvr.it & amp; utm_medium = Twitter "> Rapports Dans les médias locaux.Le procureur général Gali Baharav-Miara a déclaré jeudi que les enquêteurs sur l'affaire pouvaient utiliser Pegasus pour écouter des conversations mais ne sont pas

Israeli officials have granted approval for the police to use Pegasus spyware as they conduct an investigation into the shooting of Palestinian citizens earlier this week, according to reports in local media. Attorney General Gali Baharav-Miara said on Thursday that investigators on the case can use Pegasus to listen in on conversations but are not

Israeli officials have granted approval for the police to use Pegasus spyware as they conduct an investigation into the shooting of Palestinian citizens earlier this week, according to reports in local media. Attorney General Gali Baharav-Miara said on Thursday that investigators on the case can use Pegasus to listen in on conversations but are not |

Threat | ★★★ | ||

| 2023-09-29 16:00:00 | Microsoft \\'s Bing AI fait face à une menace de logiciels malveillants à partir d'annonces trompeuses Microsoft\\'s Bing AI Faces Malware Threat From Deceptive Ads (lien direct) |

MalwareBytes a déclaré que l'objectif de ces tactiques était d'attirer les victimes de télécharger un logiciel malveillant

Malwarebytes said the goal of these tactics is to lure victims into downloading malicious software |

Malware Threat | ★★★ | ||

| 2023-09-29 14:15:55 | Zenrat Malware cible les utilisateurs de Windows via un faux package d'installation de mot de passe Bitwarden ZenRAT Malware Targets Windows Users Via Fake Bitwarden Password Manager Installation Package (lien direct) |

Nous avons parlé aux chercheurs à preuve Point de cette nouvelle menace de logiciels malveillants et de la façon dont il infecte les systèmes Windows pour voler des informations.

We talked to Proofpoint researchers about this new malware threat and how it infects Windows systems to steal information. |

Malware Threat | ★★★ | ||

| 2023-09-29 13:30:00 | 3h du matin Ransomware: une menace moderne avec une touche vintage 3AM Ransomware: A Modern Threat with a Vintage Twist (lien direct) |

> Le groupe de ransomware à 3 heures a récemment été mis en lumière pour ses activités cybercriminales.Cependant, pourquoi ...

>The 3AM ransomware group has recently been spotlighted for its cybercriminal activities. However, why it... |

Ransomware Threat | ★★★ | ||

| 2023-09-29 00:00:00 | APT34 déploie une attaque de phishing avec de nouveaux logiciels malveillants APT34 Deploys Phishing Attack With New Malware (lien direct) |

Nous avons observé et suivi le groupe APT34 de la menace persistante avancée (APT) avec une nouvelle variante de logiciels malveillants accompagnant une attaque de phishing relativement similaire à la touche de secours de la couette.Après la campagne, le groupe a abusé d'un faux formulaire d'enregistrement de licence d'une agence gouvernementale africaine pour cibler une victime en Arabie saoudite.

We observed and tracked the advanced persistent threat (APT) APT34 group with a new malware variant accompanying a phishing attack comparatively similar to the SideTwist backdoor malware. Following the campaign, the group abused a fake license registration form of an African government agency to target a victim in Saudi Arabia. |

Malware Threat | APT 34 APT 34 | ★★★ | |

| 2023-09-28 16:56:24 | Tenez votre téléphone et votre portefeuille & # 8211;Les cinq premières escroqueries de texte Hold onto Your Phone, and Your Wallet – The Top Five Text Scams (lien direct) |

>  Recevoir un SMS ressemble beaucoup à quelqu'un qui appelle votre nom.C'est difficile à ignorer.Notifications de livraison, messages ...

Recevoir un SMS ressemble beaucoup à quelqu'un qui appelle votre nom.C'est difficile à ignorer.Notifications de livraison, messages ...

>  Getting a text message is a lot like someone calling out your name. It\'s tough to ignore. Delivery notifications, messages...

Getting a text message is a lot like someone calling out your name. It\'s tough to ignore. Delivery notifications, messages...

|

Threat | ★★ | ||

| 2023-09-28 15:43:00 | Vormage de bourgeon lié à la Chine ciblant les télécommunications du Moyen-Orient et les agences gouvernementales asiatiques China-Linked Budworm Targeting Middle Eastern Telco and Asian Government Agencies (lien direct) |

Les entités gouvernementales et de télécommunications ont été soumises à une nouvelle vague d'attaques par un acteur de menace lié à la Chine suivi comme bourgeon à l'aide d'un ensemble d'outils de logiciels malveillants mis à jour.

Les intrusions, ciblant une organisation de télécommunications du Moyen-Orient et un gouvernement asiatique, ont eu lieu en août 2023, avec l'adversaire déploiement d'une version améliorée de sa boîte à outils Sysupdate, l'équipe de Hunter de Symantec Threat,

Government and telecom entities have been subjected to a new wave of attacks by a China-linked threat actor tracked as Budworm using an updated malware toolset. The intrusions, targeting a Middle Eastern telecommunications organization and an Asian government, took place in August 2023, with the adversary deploying an improved version of its SysUpdate toolkit, the Symantec Threat Hunter Team, |

Malware Threat | APT 27 | ★★ | |

| 2023-09-28 14:55:20 | Bitdefender dévoile Bitdefender Threat Intelligence (TI) (lien direct) | Bitdefender dévoile Bitdefender Threat Intelligence (TI), une solution puissante de renseignement sur les menaces Une nouvelle offre signée Bitdefender destinée aux centres d'opérations de sécurité, aux fournisseurs de services de sécurité gérés et aux partenaires technologiques fournit des informations de sécurité contextualisées pour améliorer la prise de décision en matière de cybersécurité, rendre les solutions plus performantes et assurer une meilleure efficacité opérationnelle. - Produits | Threat | ★★★ | ||

| 2023-09-28 13:17:22 | Un nouvel acteur de menace imite la Croix-Rouge pour livrer des logiciels malveillants New Threat Actor Impersonates the Red Cross to Deliver Malware (lien direct) |

|

Malware Threat | ★★ | ||

| 2023-09-28 11:25:36 | La société d'acquisition russe zéro-jour offre 20 millions de dollars pour Android, iOS exploits Russian Zero-Day Acquisition Firm Offers $20 Million for Android, iOS Exploits (lien direct) |

La société d'acquisition russe zéro-jour Operation Zero propose désormais 20 millions de dollars pour les chaînes d'exploitation Android complètes et iOS.

Russian zero-day acquisition firm Operation Zero is now offering $20 million for full Android and iOS exploit chains. |

Threat Mobile | ★★★★ | ||

| 2023-09-28 10:00:00 | MMRAT: Un nouveau troyen bancaire MMRat: A new banking trojan (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article.

Introduction:

Many threat actors tend to gravitate towards using some type of remote access trojan (RAT) in their campaigns. RATs are a type of malware that is designed to allow the attacker to have control over an infected device. RATs are a popular choice for hackers to use due to their many capabilities from reconnaissance and data exfiltration to long-term persistence. Throughout the last couple of months, a new Android banking trojan has been making headlines. This trojan, known as MMRat, has been seen targeting mobile users in Asia and has been linked to bank fraud.

Information about MMRat:

Currently, there is not much information available on the history of malware or who created the RAT, but the first sighting of this malware was in late June 2023. The name MMRat comes from the com.mm.user package that the malware uses for different activities. Some of the things that this package is capable of are capturing user input and screen content, as well as command and control (C2). In addition, as of right now, the targets of this malware are countries in Southeast Asia. This conclusion was made based on the languages detected on the phishing pages such as Indonesian, Vietnamese, Singaporean, and Filipino.

How is MMRat spread?

The primary method of infection for MMRat is through phishing. At this time, it is still unclear how these phishing links are spread, but it is safe to assume that email and forums might be two common ways that these links are distributed. Specifically, it is a network of phishing sites that duplicate the qualities of official app stores. In these fake app stores, MMRat disguises itself as an official government application or a dating application.

From beginning to end, this malware attack completes a 7-step process which begins with its installation. At the end of the process, it uninstalls itself after a successful fraudulent transaction has taken place. This RAT possesses the ability to collect vast amounts of device data and personal information. These two fields of data, along with stolen credentials that they could have captured through the MMRat or other means, could help assist them in committing banking fraud.

How to protect against MMRat:

Like many other types of malware and RATs, the best way to protect against MMRat is through proper phishing training. With proper training, you can help keep your organization and employees better protected against the constantly emerging threats in the cyber landscape. Other steps that can be taken to protect against MMRat include, not downloading apps from unofficial app stores, carefully reading app reviews, and in the case of this trojan especially, reading all of the permissions an application is requesting access to. Reading permissions for any application is never fun and seems pointless, but it is important to read these as they explain exactly what features need to be used for the application to function. It can be assumed that in many of the reported cases of MMRat, the consumer did not properly read the permissions, and thus allowed the hacker access to their system.

Conclusion:

Although there have not yet been any reports of MMRat being discovered in countries outside of Southeast Asia, it does not mean we should keep our guard down. This RAT has proven to be a problem in Asia where it has been connected with banking fraud. Its many functionalities make this RAT extremely dangerous. We must take the measures needed to be ready for if and when this strain of malware begins to spread outside of Asia.

The author of this blog works at www.perimeterwatch.co

From beginning to end, this malware attack completes a 7-step process which begins with its installation. At the end of the process, it uninstalls itself after a successful fraudulent transaction has taken place. This RAT possesses the ability to collect vast amounts of device data and personal information. These two fields of data, along with stolen credentials that they could have captured through the MMRat or other means, could help assist them in committing banking fraud.

How to protect against MMRat:

Like many other types of malware and RATs, the best way to protect against MMRat is through proper phishing training. With proper training, you can help keep your organization and employees better protected against the constantly emerging threats in the cyber landscape. Other steps that can be taken to protect against MMRat include, not downloading apps from unofficial app stores, carefully reading app reviews, and in the case of this trojan especially, reading all of the permissions an application is requesting access to. Reading permissions for any application is never fun and seems pointless, but it is important to read these as they explain exactly what features need to be used for the application to function. It can be assumed that in many of the reported cases of MMRat, the consumer did not properly read the permissions, and thus allowed the hacker access to their system.

Conclusion:

Although there have not yet been any reports of MMRat being discovered in countries outside of Southeast Asia, it does not mean we should keep our guard down. This RAT has proven to be a problem in Asia where it has been connected with banking fraud. Its many functionalities make this RAT extremely dangerous. We must take the measures needed to be ready for if and when this strain of malware begins to spread outside of Asia.

The author of this blog works at www.perimeterwatch.co |

Malware Threat | ★★ | ||

| 2023-09-28 09:04:51 | Etude mondiale ESG/Zerto : Les organisations considèrent les ransomwares comme l\'une des trois principales menaces pour leur pérennité (lien direct) | Les organisations considèrent les ransomwares comme l'une des trois principales menaces pour leur pérennité selon une étude mondiale ESG/Zerto Pour atténuer ces attaques, les professionnels de l'IT doivent prendre en considération à la fois la protection des données métier et des données d'infrastructure - Investigations | Threat General Information Studies | ★★★ | ||

| 2023-09-28 07:22:28 | Sysdig intègre Cloud Attack Graph dans son CNAPP (lien direct) | Sysdig est le premier et le seul à fournir à ses clients une analyse en temps réel des chemins d'attaque et une hiérarchisation des risques en direct Sysdig intègre Cloud Attack Graph dans son CNAPP. Il a été conçu spécifiquement pour le cloud, permettant aux utilisateurs de visualiser les risques, de hiérarchiser les menaces qui comptent et, en cas d'attaque en direct, d' être alerté en temps réel et d'en faire une priorité pour l'équipe de sécurité. La corrélation multi domaine permet d'identifier les risques imminents et de repérer les chemins d'attaque en quelques secondes. - Produits | Threat Cloud | ★★ | ||

| 2023-09-27 21:15:10 | CVE-2023-43656 (lien direct) | Matrix-Hookshot est un bot matriciel pour se connecter à des services externes comme Github, Gitlab, Jira, etc.Les instances qui ont activé les fonctions de transformation (celles qui ont `generic.allowjStRansformationFunctions` dans leur configuration) peuvent être vulnérables à une attaque où il est possible de sortir du sandbox` `VM2 'et par conséquent le crochet sera vulnérable à cela.Ce problème est seulement susceptible d'affecter les utilisateurs qui ont permis aux utilisateurs non fiables d'appliquer leurs propres fonctions de transformation.Si vous n'avez activé qu'un ensemble limité d'utilisateurs de confiance, cette menace est réduite (mais non éliminée).La version 4.5.0 et au-dessus de Hookshot comprend une nouvelle bibliothèque de bac à sable qui devrait mieux protéger les utilisateurs.Il est conseillé aux utilisateurs de mettre à niveau.Les utilisateurs incapables de mettre à niveau doivent désactiver `generic.allowjStRansformationFunctions 'dans la configuration.

matrix-hookshot is a Matrix bot for connecting to external services like GitHub, GitLab, JIRA, and more. Instances that have enabled transformation functions (those that have `generic.allowJsTransformationFunctions` in their config), may be vulnerable to an attack where it is possible to break out of the `vm2` sandbox and as a result Hookshot will be vulnerable to this. This problem is only likely to affect users who have allowed untrusted users to apply their own transformation functions. If you have only enabled a limited set of trusted users, this threat is reduced (though not eliminated). Version 4.5.0 and above of hookshot include a new sandbox library which should better protect users. Users are advised to upgrade. Users unable to upgrade should disable `generic.allowJsTransformationFunctions` in the config. |

Threat | |||

| 2023-09-27 20:12:00 | Attaques de phishing sur le thème de la croix rouge distribuant des dangers et des délais de l'Atlasagent Red Cross-Themed Phishing Attacks Distributing DangerAds and AtlasAgent Backdoors (lien direct) |

Un nouvel acteur de menace connu sous le nom d'Atlascross a été observé en train de tirer parti des leurres de phishing sur le thème de la croix rouge pour livrer deux dérivations précédemment sans papiers nommées Dangerads et Atlasagent.

Les laboratoires de sécurité NSFOCUS ont décrit l'adversaire comme ayant un "niveau technique élevé et une attitude d'attaque prudente", ajoutant que "l'activité d'attaque de phishing capturée cette fois fait partie de la frappe ciblée de l'attaquant \\

A new threat actor known as AtlasCross has been observed leveraging Red Cross-themed phishing lures to deliver two previously undocumented backdoors named DangerAds and AtlasAgent. NSFOCUS Security Labs described the adversary as having a "high technical level and cautious attack attitude," adding that "the phishing attack activity captured this time is part of the attacker\'s targeted strike on |

Threat | ★★★ | ||

| 2023-09-27 19:12:00 | Les acteurs de la menace exploitent les tensions entre l'Azerbaïdjan et l'Arménie Threat Actors Exploit the Tensions Between Azerbaijan and Armenia (lien direct) |

Les acteurs de la menace utilisent des problèmes géopolitiques entre l'Azerbaïdjan et l'Arménie pour offrir des logiciels malveillants furtifs

Threat actors are using geopolitical issues between Azerbaijan and Armenia to deliver stealth malware |

Malware Threat | ★★★ | ||

| 2023-09-27 18:15:11 | CVE-2023-20226 (lien direct) | Une vulnérabilité de la qualité de l'application de l'expérience (Appqoe) et de la défense des menaces unifiées (UTD) sur le logiciel Cisco iOS XE pourrait permettre à un attaquant distant non authentifié de provoquer un rechargement de dispositif affecté de manière inattendue, résultant en une condition de déni de service (DOS).

Cette vulnérabilité est due à la mauvaise gestion d'un flux de paquets fabriqué via l'application AppQoe ou UTD.Un attaquant pourrait exploiter cette vulnérabilité en envoyant un flux de paquets fabriqué via un appareil affecté.Un exploit réussi pourrait permettre à l'attaquant de faire un rechargement de l'appareil, entraînant une condition DOS.

A vulnerability in Application Quality of Experience (AppQoE) and Unified Threat Defense (UTD) on Cisco IOS XE Software could allow an unauthenticated, remote attacker to cause an affected device to reload unexpectedly, resulting in a denial of service (DoS) condition. This vulnerability is due to the mishandling of a crafted packet stream through the AppQoE or UTD application. An attacker could exploit this vulnerability by sending a crafted packet stream through an affected device. A successful exploit could allow the attacker to cause the device to reload, resulting in a DoS condition. |

Vulnerability Threat | |||

| 2023-09-27 17:00:00 | Les flux de données sur les menaces et l'intelligence des menaces ne sont pas la même chose Threat Data Feeds and Threat Intelligence Are Not the Same Thing (lien direct) |

Il est important de faire la différence entre les deux termes.Voici pourquoi.

It\'s important to know the difference between the two terms. Here\'s why. |

Threat | ★★ | ||

| 2023-09-27 15:19:30 | CVE-2023-41333 (lien direct) | CILIUM est une solution de réseautage, d'observabilité et de sécurité avec une voie de données basée sur EBPF.Un attaquant ayant la possibilité de créer ou de modifier les objets CiliumNetworkPolicy dans un espace de noms particulier est capable d'affecter le trafic sur un cluster de cilium entier, en contournant potentiellement l'application de stratégie dans d'autres espaces de noms.En utilisant un «endpointSelector» fabriqué qui utilise l'opérateur `Doexist» sur l'étiquette `réservée: init`, l'attaquant peut créer des politiques qui contournent les restrictions d'espace de noms et affectent l'ensemble du cluster de cilium.Cela comprend potentiellement l'autorisation ou le refus de tout le trafic.Cette attaque nécessite un accès au serveur API, comme décrit dans la section d'attaquant de serveur API Kubernetes du modèle de menace CILIUM.Ce problème a été résolu dans les versions CILIUM 1.14.2, 1.13.7 et 1.12.14.En tant que solution de contournement, un webhook d'admission peut être utilisé pour empêcher l'utilisation de «EndPointSelectors» qui utilisent l'opérateur «DoSnotexist» sur l'étiquette `réservée: INIT` dans CiliumNetworkPolicies.

Cilium is a networking, observability, and security solution with an eBPF-based dataplane. An attacker with the ability to create or modify CiliumNetworkPolicy objects in a particular namespace is able to affect traffic on an entire Cilium cluster, potentially bypassing policy enforcement in other namespaces. By using a crafted `endpointSelector` that uses the `DoesNotExist` operator on the `reserved:init` label, the attacker can create policies that bypass namespace restrictions and affect the entire Cilium cluster. This includes potentially allowing or denying all traffic. This attack requires API server access, as described in the Kubernetes API Server Attacker section of the Cilium Threat Model. This issue has been resolved in Cilium versions 1.14.2, 1.13.7, and 1.12.14. As a workaround an admission webhook can be used to prevent the use of `endpointSelectors` that use the `DoesNotExist` operator on the `reserved:init` label in CiliumNetworkPolicies. |

Threat | Uber | ||

| 2023-09-27 15:18:55 | CVE-2023-39347 (lien direct) | CILIUM est une solution de réseautage, d'observabilité et de sécurité avec une voie de données basée sur EBPF.Un attaquant ayant la possibilité de mettre à jour les étiquettes POD peut amener le CILIO à appliquer des politiques de réseau incorrectes.Ce problème se pose en raison du fait que sur la mise à jour du pod, Cilium utilise incorrectement les étiquettes POD fournies par l'utilisateur pour sélectionner les politiques qui s'appliquent à la charge de travail en question.Cela peut affecter les stratégies de réseau CILIUM qui utilisent l'espace de noms, le compte de service ou les constructions de cluster pour restreindre le trafic, les stratégies de réseau de cluster à l'échelle de cilium qui utilisent des étiquettes d'espace de noms CILIUM pour sélectionner les stratégies de réseau POD et Kubernetes.Des noms de construction inexistants peuvent être fournis, ce qui contourne toutes les stratégies de réseau applicables à la construction.Par exemple, fournir à un pod avec un espace de noms inexistant comme valeur de l'étiquette `io.kubernetes.pod.namespace» ne se traduit par aucune des coliques de noms de noms de noms de noms en question au pod en question.Cette attaque nécessite que l'attaquant ait un accès au serveur API Kubernetes, comme décrit dans le modèle de menace CILIUM.Ce problème a été résolu dans: CILIUM Versions 1.14.2, 1.13.7 et 1.12.14.Il est conseillé aux utilisateurs de mettre à niveau.En tant que solution de contournement, un webhook d'admission peut être utilisé pour empêcher les mises à jour de l'étiquette POD des `K8S: io.kubernetes.pod.namespace` et` io.cilum.k8s.policy. * `Touches.

Cilium is a networking, observability, and security solution with an eBPF-based dataplane. An attacker with the ability to update pod labels can cause Cilium to apply incorrect network policies. This issue arises due to the fact that on pod update, Cilium incorrectly uses user-provided pod labels to select the policies which apply to the workload in question. This can affect Cilium network policies that use the namespace, service account or cluster constructs to restrict traffic, Cilium clusterwide network policies that use Cilium namespace labels to select the Pod and Kubernetes network policies. Non-existent construct names can be provided, which bypass all network policies applicable to the construct. For example, providing a pod with a non-existent namespace as the value of the `io.kubernetes.pod.namespace` label results in none of the namespaced CiliumNetworkPolicies applying to the pod in question. This attack requires the attacker to have Kubernetes API Server access, as described in the Cilium Threat Model. This issue has been resolved in: Cilium versions 1.14.2, 1.13.7, and 1.12.14. Users are advised to upgrade. As a workaround an admission webhook can be used to prevent pod label updates to the `k8s:io.kubernetes.pod.namespace` and `io.cilium.k8s.policy.*` keys. |

Threat | Uber | ||

| 2023-09-27 12:51:29 | Les lacunes de sécurité et de confidentialité SMS montrent clairement que les utilisateurs ont besoin d'une mise à niveau de messagerie SMS Security & Privacy Gaps Make It Clear Users Need a Messaging Upgrade (lien direct) |

Posted by Eugene Liderman and Roger Piqueras Jover

SMS texting is frozen in time.

People still use and rely on trillions of SMS texts each year to exchange messages with friends, share family photos, and copy two-factor authentication codes to access sensitive data in their bank accounts. It\'s hard to believe that at a time where technologies like AI are transforming our world, a forty-year old mobile messaging standard is still so prevalent.

Like any forty-year-old technology, SMS is antiquated compared to its modern counterparts. That\'s especially concerning when it comes to security.

The World Has Changed, But SMS Hasn\'t Changed With It

According to a recent whitepaper from Dekra, a safety certifications and testing lab, the security shortcomings of SMS can notably lead to:

SMS Interception: Attackers can intercept SMS messages by exploiting vulnerabilities in mobile carrier networks. This can allow them to read the contents of SMS messages, including sensitive information such as two-factor authentication codes, passwords, and credit card numbers due to the lack of encryption offered by SMS.

SMS Spoofing: Attackers can spoof SMS messages to launch phishing attacks to make it appear as if they are from a legitimate sender. This can be used to trick users into clicking on malicious links or revealing sensitive information. And because carrier networks have independently developed their approaches to deploying SMS texts over the years, the inability for carriers to exchange reputation signals to help identify fraudulent messages has made it tough to detect spoofed senders distributing potentially malicious messages.

These findings add to the well-established facts about SMS\' weaknesses, lack of encryption chief among them.

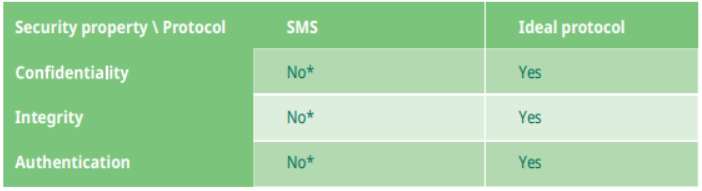

Dekra also compared SMS against a modern secure messaging protocol and found it lacked any built-in security functionality. According to Dekra, SMS users can\'t answer \'yes\' to any of the following basic security questions:

Confidentiality: Can I trust that no one else can read my SMSs?

Integrity: Can I trust that the content of the SMS that I receive is not modified?

Authentication: Can I trust the identity of the sender of the SMS that I receive?

But this isn\'t just theoretical: cybercriminals have also caught on to the lack of security protections SMS provides and have repeatedly exploited its weakness. Both novice hackers and advanced threat actor groups (such as UNC3944 / Scattered Spider and APT41 investigated by Mandiant, part of Google Cloud) leverage the security deficiencies in SMS to launch different

But this isn\'t just theoretical: cybercriminals have also caught on to the lack of security protections SMS provides and have repeatedly exploited its weakness. Both novice hackers and advanced threat actor groups (such as UNC3944 / Scattered Spider and APT41 investigated by Mandiant, part of Google Cloud) leverage the security deficiencies in SMS to launch different |

Vulnerability Threat Studies | APT 41 | ★★★ | |

| 2023-09-27 11:51:00 | Les États-Unis et le Japon mettent en garde contre les routeurs de Cisco en arrière-plan des pirates chinois US and Japan warn of Chinese hackers backdooring Cisco routers (lien direct) |

Un avis conjoint de cybersécurité par le FBI, la NSA, la CISA et le nisc japonais (cybersécurité) et la NPA (police) met en lumière les techniques que les acteurs de la menace chinoise connus sous le nom de Blacktech utilisent pour attaquer les organisations japonaises et américaines.[...]

A joint cybersecurity advisory by the FBI, NSA, CISA, and the Japanese NISC (cybersecurity) and NPA (police) sheds light on the techniques the Chinese threat actors known as BlackTech use to attack Japanese and U.S. organizations. [...] |

Threat | ★★ | ||

| 2023-09-27 10:00:00 | Combiner la sécurité et la sécurité des OT pour une gestion des cyber-risques améliorée Combining IT and OT security for enhanced cyber risk management (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Integrating IT and OT security for a comprehensive approach to cyber threats in the digital age. Historically, IT and OT have operated in separate worlds, each with distinct goals and protocols. IT, shaped by the digital age, has always emphasized the protection of data integrity and confidentiality. In this space, a data breach can lead to significant consequences, making it crucial to strengthen digital defenses. On the other hand, OT, a legacy of the Industrial Revolution, is all about ensuring machinery and processes run without interruptions. Any machine downtime can result in major production losses, making system availability and safety a top priority. This difference in focus has created a noticeable cultural gap. IT teams, often deep into data management, might not fully grasp the real-world impact of a stopped production line. Similarly, OT teams, closely connected to their machines, might not see the broader impact of a data breach. The technical challenges are just as significant. OT systems are made up of specialized equipment, many from a time before cybersecurity became a priority. When these older systems connect to modern IT networks, they can become weak points, open to today\'s cyber threats. This risk is even higher because many OT systems use unique protocols and hardware. These systems, once isolated, are now part of more extensive networks, making them accessible and vulnerable through different points in an organization\'s network. Additionally, common IT tasks, like updating software, can be more complex in OT. The equipment in OT often has specific requirements from their manufacturers. What\'s standard in IT can become a complicated task in OT because of the particular nature of its systems. Combining IT and OT is more than just a technical task; it\'s a significant change in how companies see and manage risks. From the physical risks during the Industrial Revolution, we\'ve moved to a time when online threats can have real-world effects. As companies become part of bigger digital networks and supply chains, the risks increase. The real challenge is how to unify IT and OT security strategies to manage cyber risks effectively. The imperative of unified security strategies According to a Deloitte study, a staggering 97% of organizations attribute many of their security challenges to their IT/OT convergence efforts. This suggests that the convergence of IT and OT presents significant challenges, highlighting the need for more effective security strategies that integrate both domains. Steps to integrate IT and OT security: Acknowledge the divide: The historical trajectories of IT and OT have been distinct. IT has emerged as a standardized facilitator of business processes, while OT has steadfastly managed tangible assets like production mechanisms and HVAC systems. Therefore, the first step towards a unified front is recognizing these inherent differences and fostering dialogues that bridge the understanding gap between IT and OT teams and leaders. Develop a unified security framework: Optimized architecture: Given the distinct design principles of OT, which traditionally prioritized isolated operations, it\'s crucial to devise an architecture that inherently safeguards each component. By doing so, any vulnerability in one part of the system won\'t jeopardize the overall network\'s stability and security. Regular vulnerability assessments: Both environments should be subjected to periodic assessments to identify and address potential weak links. Multi-factor authentication: For systems pivotal to critical inf | Data Breach Tool Vulnerability Threat Industrial | Deloitte | ★★ | |

| 2023-09-27 06:56:59 | Etude ESG/Zerto : Les organisations considèrent les ransomwares comme l\'une des trois principales menaces pour leur pérennité (lien direct) | Les organisations considèrent les ransomwares comme l'une des trois principales menaces pour leur pérennité selon une étude mondiale ESG/Zerto Pour atténuer ces attaques, les professionnels de l'IT doivent prendre en considération à la fois la protection des données métier et des données d'infrastructure - Investigations | Threat | ★★ | ||

| 2023-09-27 05:00:29 | Une perspective CISO sur les menaces d'identité A CISO Perspective on Identity Threats (lien direct) |

Compromised credentials and commandeered accounts can act as skeleton keys for your networks and corporate systems. With such a potentially lucrative reward on offer, cyber criminals are increasingly focusing their attacks on your identities to unleash data exfiltration, take over IT environments and launch ransomware attacks. To gain a deeper understanding of how industry leaders are tackling this shift in the threat landscape, I recently participated in a webinar led by Proofpoint executives Tim Choi, group vice president of product marketing, and Ofer Israeli, group vice president and general manager, Identity Threat Defense. We discussed why identity attacks are a growing problem, the challenges of identifying vulnerable users, and how to protect people and data from attacks that use compromised accounts. The ease that compromised identities offer Our industry uses the term “people-centric” a lot. We know that attackers target people so they can launch ransomware campaigns or exfiltrate data. But for today\'s cyber criminals, that is no longer the end of the matter. Threat actors now target people to compromise identities. They use those identities to further elevate their access and privileges. And they, they make lateral moves within organizations to gain intel, launch further attacks and steal more data. Thanks to tools like Mimikatz and Bloodhound that can identify hidden relationships, user permissions and attack paths, the whole process of targeting identities, stealing credentials and escalating privileges is now very simple. Understanding high-risk identities Malicious actors need to know two things to increase the chances of a successful attack: where the data is that they want, and which identity will give them access to it. Most of the time, the answer to the latter is a service account. These accounts are not always protected in a privileged access management solution. They often have access to many different files and systems with static passwords that can do nothing. Regular users who are shadow administrators are also very high-risk identities. They\'re not usually marked as privileged but have often inherited all kinds of access through complicated Active Directory group memberships, which are very hard to follow. Where are organizations most vulnerable to identity attacks? Most organizations have struggled with identity and access management (IAM) for many years. Access has a way of becoming a living, breathing organism, so security teams need to make sure they understand what\'s going on with it. There are three main areas of concern: Shared credentials Stored credentials Shared secrets Most users will have tens, if not hundreds, of usernames and passwords across various accounts. And they are likely reusing credentials across at least some of them. All it takes is for just one site to suffer an attack, and those credentials can be sprayed across many more accounts and systems. When it comes to password storage, businesses must be extremely careful. Get them out of the environment they are used in as a starting point. Unfortunately, many identity attacks originate from drive-by hacking, where cyber criminals get credentials from password dumps or data breaches and try their luck, password spraying across corporate accounts. Protecting your identities Cybersecurity is like an asynchronous war. And by the time we\'ve built a new control or defense mechanism, the bad guys have figured out a new way to circumvent it. That is what\'s happening right now. There are plenty of statistics to confirm that even in the largest breaches, threat actors get in right through the front door. How? Because they gain access to a shared credential and identity that has more access than anyone at the target organization was aware it had. Fundamentally, it is a hygiene issue. We\'re all guilty of getting caught up in new, fancy rocket-science security capabilities. But we\'re missing some of the basics. That\'s simp | Ransomware Tool Threat | ★★★ | ||

| 2023-09-27 03:53:32 | Stratégies pour la protection des ransomwares marchands Strategies for Merchant Ransomware Protection (lien direct) |

Introduction Les attaques de ransomwares sont devenues une menace importante pour les entreprises de toutes tailles, y compris les commerçants qui comptent sur des systèmes de paiement électronique pour leurs opérations.Ces attaques malveillantes peuvent vous enfermer de vos systèmes critiques, crypter vos données et exiger une rançon lourde en échange de la clé de décryptage.Pour protéger votre entreprise et votre client [& # 8230;]

Introduction Ransomware attacks have become a significant threat to businesses of all sizes, including merchants who rely on electronic payment systems for their operations. These malicious attacks can lock you out of your critical systems, encrypt your data, and demand a hefty ransom in exchange for the decryption key. To safeguard your business and customer […] |

Ransomware Threat | ★★ | ||

| 2023-09-27 03:49:28 | Le coût de la cybercriminalité aux États-Unis: faits et chiffres The Cost of Cybercrime in the US: Facts and Figures (lien direct) |

L'importance de la cybersécurité n'est pas un secret dans notre monde de plus en plus numérique.Même les personnes qui n'ont aucune expérience ou expertise dans les domaines technologiques ou connexes sont conscientes de la menace de piratage, de phishing, etc.Il peut cependant être difficile de quantifier réellement les risques d'être ciblés par ces attaques.Garder une trace des tendances des cyber-états, les différents attaquants et types d'attaques et comment ils changent avec le temps peuvent être une tâche intimidante, mais il est important de comprendre ce qu'il faut rechercher et, peut-être plus important encore, combien est en jeudans ces attaques.Récent...

The importance of cybersecurity is no secret in our increasingly digital world. Even individuals who have no experience or expertise in tech or related fields are aware of the threat of hacking, phishing, and the like. It can be difficult, however, to actually quantify the risks of being targeted by these attacks. Keeping track of the trends in cyberthreats, the different attackers and types of attacks and how they change over time can be a daunting task, but it is important to understand what to look out for and, perhaps more importantly, exactly how much is at stake in these attacks. Recent... |

Threat | ★★ | ||

| 2023-09-26 21:26:00 | Shadowsyndate: un nouveau groupe de cybercriminaux lié à 7 familles de ransomwares ShadowSyndicate: A New Cybercrime Group Linked to 7 Ransomware Families (lien direct) |

Les experts en cybersécurité ont fait la lumière sur un nouveau groupe de cybercrimes connu sous le nom de ShadowsyNDICAT (anciennement infra Storm) qui peut avoir exploité jusqu'à sept familles de ransomwares différentes au cours de la dernière année.

"ShadowsyNdicate est un acteur de menace qui travaille avec divers groupes de ransomwares et affiliés des programmes de ransomwares", a déclaré Group-IB et Bridewell dans un nouveau rapport conjoint.

L'acteur, actif depuis

Cybersecurity experts have shed light on a new cybercrime group known as ShadowSyndicate (formerly Infra Storm) that may have leveraged as many as seven different ransomware families over the past year. "ShadowSyndicate is a threat actor that works with various ransomware groups and affiliates of ransomware programs," Group-IB and Bridewell said in a new joint report. The actor, active since |

Ransomware Threat | ★★ | ||

| 2023-09-26 21:20:00 | Un nouveau groupe de ransomwares suspects revendique Sony Hack Suspicious New Ransomware Group Claims Sony Hack (lien direct) |

Un acteur de menace trompeur revendique son plus grand transport à ce jour.Mais quelles sont, le cas échéant, les données de Sony ont réellement?

A deceitful threat actor claims its biggest haul yet. But what, if any, Sony data does it actually have? |

Ransomware Hack Threat | ★★★ | ||

| 2023-09-26 16:16:42 | Cyolo dévoile des informations clés sur le paysage des menaces de cybersécurité OT de KuppingerCole et libère Cyolo 4.3 pour une sécurité améliorée Cyolo Unveils Key Insights into OT Cybersecurity Threat Landscape from KuppingerCole and Releases Cyolo 4.3 for Enhanced Security (lien direct) |

Cyolo dévoile des informations clés sur le paysage des menaces de cybersécurité OT de KuppingerCole et libère Cyolo 4.3 pour une sécurité améliorée

Cyolo élève la sécurité OT avec Cyolo 4.3;L'analyse de KuppingerCole met en lumière le paysage de la cybersécurité OT, les architectures et les fonctionnalités clés et la conformité réglementaire

-

revues de produits

Cyolo Unveils Key Insights into OT Cybersecurity Threat Landscape from KuppingerCole and Releases Cyolo 4.3 for Enhanced Security Cyolo Elevates OT Security with Cyolo 4.3; KuppingerCole Analysis Sheds Light on OT Cybersecurity Landscape, Key Architectures and Functionalities, and Regulatory Compliance - Product Reviews |

Threat | ★★ | ||

| 2023-09-26 16:02:00 | Rapport de menace: L'industrie de la haute technologie a ciblé le plus avec 46% du trafic d'attaque marqué NLX Threat Report: The High Tech Industry Targeted the Most with 46% of NLX-Tagged Attack Traffic (lien direct) |

Comment utiliser ce rapport

Améliorer la conscience de la situation des techniques utilisées par les acteurs de la menace

Identifier les attaques potentielles ciblant votre industrie

Obtenir des informations pour aider à améliorer et à accélérer la réponse à la menace de votre organisation \\

Résumé des résultats

Le rapport sur les menaces d'effet du réseau offre des informations basées sur des données uniques de la WAF de nouvelle génération rapide de la nouvelle génération du T2 2023 (1er avril 2023 au 30 juin 2023).Ce rapport

How To Use This Report Enhance situational awareness of techniques used by threat actors Identify potential attacks targeting your industry Gain insights to help improve and accelerate your organization\'s threat response Summary of Findings The Network Effect Threat Report offers insights based on unique data from Fastly\'s Next-Gen WAF from Q2 2023 (April 1, 2023 to June 30, 2023). This report |

Threat Studies | ★★★★ | ||

| 2023-09-26 15:30:00 | L'enquête ShadowsyNDICAT révèle les liens RAAS ShadowSyndicate Investigation Reveals RaaS Ties (lien direct) |

L'enquête a été menée par le groupe IB, le chercheur de Bridewell et les menaces Michael Koczwara

The investigation was conducted by Group-IB, Bridewell and threat researcher Michael Koczwara |

Threat | ★★★ | ||

| 2023-09-26 15:19:00 | Les pirates chinois Tag-74 ciblent les organisations sud-coréennes dans une campagne pluriannuelle Chinese Hackers TAG-74 Targets South Korean Organizations in a Multi-Year Campaign (lien direct) |

Une campagne de cyber-espionnage «pluriannuelle» par l'État chinois a été observée ciblant les organisations universitaires, politiques et gouvernementales sud-coréennes.

Le groupe insikt de Future \\ de Future, qui suit l'activité sous le surnom TAG-74, a déclaré que l'adversaire a été lié à "le renseignement militaire chinois et constitue une menace importante pour les universitaires, l'aérospatiale et la défense, le gouvernement, le gouvernement,

A "multi-year" Chinese state-sponsored cyber espionage campaign has been observed targeting South Korean academic, political, and government organizations. Recorded Future\'s Insikt Group, which is tracking the activity under the moniker TAG-74, said the adversary has been linked to "Chinese military intelligence and poses a significant threat to academic, aerospace and defense, government, |

Threat | ★★★ |

To see everything:

Our RSS (filtrered)