What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-01-07 08:00:00 | Signal Spam – Pour balancer ces ordures de spammeurs (lien direct) | Les spams sont un problème courant et Signal Spam offre une solution pour lutter contre eux. En créant un compte, les utilisateurs peuvent signaler des spams et contribuer à réguler le marché de l'emailing. Les signalements sont analysés et aident à renforcer la sécurité d'Internet. La plateforme est disponible sur iOS et nécessite une inscription avec une adresse e-mail et un mot de passe. Ensemble, nous pouvons rendre Internet plus sûr. | Spam | ★★ | ||

| 2024-01-04 22:13:12 | UAC-0050 Group Using New Phishing Tactics to Distribute Remcos RAT (lien direct) | #### Description

Le groupe de menaces UAC-0050 s'est avéré utiliser une stratégie avancée qui permet un canal de transfert de données plus clandestin, contournant efficacement les mécanismes de détection utilisés par la détection et la réponse des terminaux (EDR) et les systèmes antivirus.

L'arme de choix du groupe est Remcosrat, un logiciel malveillant notoire pour la surveillance et le contrôle à distance, qui a été à l'avant-garde de son arsenal d'espionnage.Cependant, dans leur dernière tournure opérationnelle, le groupe UAC-0050 a intégré une méthode de tuyau pour la communication interprodique, présentant leur adaptabilité avancée.Le vecteur d'attaque initial n'a pas encore été identifié, bien que des indications penchent vers le phishing ou les e-mails de spam.Le fichier LNK est chargé de lancer le téléchargement d'un fichier HTA.Dans ce fichier HTA se trouve unLe script VBS qui, lors de l'exécution, déclenche un script PowerShell.Ce script PowerShell s'efforce de télécharger un malveillantPayload (word_update.exe) à partir d'un serveur.Lors du lancement, word_update.exe exécute CMD.exe et partage des données malveillantes via un tuyau.Par conséquent, cela conduit au lancement d'Explorer.exe avec le remcosrat malveillant résidant à la mémoire d'Explorer.exe.

La version REMCOS identifiée est 4.9.2 Pro, et elle a recueilli avec succès des informations sur la victime, y compris le nom de l'ordinateur et le nom d'utilisateur.Le remcosrat supprime les cookies et les données de connexion des navigateurs suivants: Internet Explorer, Firefox et Chrome.

#### URL de référence (s)

1. https://www.uptycs.com/blog/remcos-rat-uac-0500-pipe-method

#### Date de publication

4 janvier 2024

#### Auteurs)

Recherche de menace de monture

#### Description The UAC-0050 threat group has been found to be using an advanced strategy that allows for a more clandestine data transfer channel, effectively circumventing detection mechanisms employed by Endpoint Detection and Response (EDR) and antivirus systems. The group\'s weapon of choice is RemcosRAT, a notorious malware for remote surveillance and control, which has been at the forefront of its espionage arsenal. However, in their latest operational twist, the UAC-0050 group has integrated a pipe method for interprocess communication, showcasing their advanced adaptability. The initial attack vector is yet to be pinpointed, though indications lean towards phishing or spam emails. The LNK file is responsible for initiating the download of an HTA file. Within this HTA file lies a VBS script that, upon execution, triggers a PowerShell script. This PowerShell script endeavors to download a malicious payload (word_update.exe) from a server. Upon launching, word_update.exe executes cmd.exe and shares malicious data through a pipe. Consequently, it leads to the launch of explorer.exe with the malicious RemcosRAT residing in the memory of explorer.exe. The Remcos version identified is 4.9.2 Pro, and it has successfully gathered information about the victim, including the computer name and username. RemcosRAT removes cookies and login data from the following browsers: Internet Explorer, Firefox, and Chrome. #### Reference URL(s) 1. https://www.uptycs.com/blog/remcos-rat-uac-0500-pipe-method #### Publication Date January 4, 2024 #### Author(s) Uptycs Threat Research |

Spam Malware Threat | ★★ | ||

| 2023-12-23 10:09:18 | \\ 'Mur des nageoires \\' détecte les attaques de spam Bluetooth zéro norme \\'Wall of Flippers\\' detects Flipper Zero Bluetooth spam attacks (lien direct) |

Un nouveau projet Python appelé \\ 'Wall of Flippers \' détecte les attaques de spam Bluetooth lancées par Flipper Zero et Android Devices.[...]

A new Python project called \'Wall of Flippers\' detects Bluetooth spam attacks launched by Flipper Zero and Android devices. [...] |

Spam Mobile | ★★ | ||

| 2023-12-14 07:44:10 | J'ai cassé mon téléphone!Une mise à jour sur les nouveaux développements dans les attaques conversationnelles contre le mobile I Broke My Phone! An Update on New Developments in Conversational Attacks on Mobile (lien direct) |

C'est la saison des achats, ce qui ne peut signifier qu'une chose: des dizaines de fausses messages de «livraison manqués» qui tentent de voler notre argent, nos données et nos identités.Mais il y a de bonnes nouvelles.Les données de preuve Point montrent que la croissance des smirs a ralenti au cours des 18 derniers mois dans de nombreuses régions, devenant une partie établie du paysage plutôt qu'une menace croissante. Tendances mondiales de smirs. Cependant, le risque reste grave.Et dans de nombreux cas, les attaques deviennent plus spécialisées et sournoises. De nouvelles attaques conversationnelles émergent Au cours de la dernière année, nous avons connu une croissance rapide des attaques conversationnelles contre le mobile.Ces tactiques impliquent que les attaquants envoient plusieurs messages, imitant les modèles d'engagement authentique pour renforcer la confiance.Pendant ce temps, nous avons vu le volume des attaques conversationnelles augmenter de 318% dans le monde, 328% aux États-Unis et 663% dans la boucherie de porc au Royaume-Uni, que nous avons couverte auparavant sur le blog, est un exemple notabled'une menace conversationnelle.Mais ce n'est pas le seul. Dans certaines parties du monde, une usurpation d'identité est devenue une tendance importante.C'est là que l'attaquant prétend être quelqu'un que la victime connaît, comme un membre de la famille, un ami ou une connaissance des entreprises.L'usurpation d'identité peut augmenter la probabilité que la victime faisait confiance au message et attiré dans la conversation. Au Royaume-Uni, l'une des tactiques d'identité communes est de prétendre être un enfant avec un téléphone perdu ou cassé. Exemple d'un texte envoyé par les attaquants. Ceci est un exemple classique de l'ingénierie sociale, en utilisant l'anxiété parentale pour contourner notre prudence habituelle.La prochaine étape dans les abus de conversation implique généralement de persuader la victime de passer à WhatsApp ou un autre service de messagerie avant de demander un transfert d'argent.Dans ce cas, la somme est susceptible d'être faible, mais nous avons vu des montants importants demandés et reçus dans une gamme de leurres conversationnels. Des messages familiaux similaires ont également été signalés en Nouvelle-Zélande.Aux États-Unis, l'identité est plus susceptible d'être un ami ou une connaissance d'entreprise revendiquant une connexion manquée ou demandant à rattraper son retard.Les méthodes qui réussissent dans un pays sont souvent appliquées ailleurs, donc il ne faudra peut-être pas longtemps avant que «Hey Mum» du Royaume-Uni ne devienne «Hey Mom» d'Amérique \\. Et comme les licenciements et l'incertitude économique restent une réalité pour beaucoup, les escroqueries de recrutement ont également passé le courrier électronique au mobile.Après une approche initiale via SMS, les attaquants tenteront de poursuivre l'engagement sur un service de messagerie.Les victimes peuvent être ciblées pour une fraude à des fins avancées, faire face au vol de données personnelles ou être recrutées comme des mules de l'argent pour le blanchiment de gangs criminels. Restez vigilant et signalez des messages malveillants Le ralentissement de la croissance peut sembler une bonne nouvelle.Mais la réalité est que les attaques de smirs sont simplement devenues omniprésentes, tout en grandissant en sophistication et en ruse.Et le risque pour les utilisateurs et l'écosystème mobile reste sévère.Nos téléphones sont toujours au centre de notre vie personnelle, professionnelle et financière.À mesure que les escroqueries deviennent plus variées et ciblées, le coût de la victime d'une attaque peut être significatif. Si vous rencontrez du shishing, du spam ou d'autres contenus suspects, assurez-vous d'utiliser les fonctionnalités de rapport Android et iOS.Ou si la capacité de rapport simplifiée n'est pas disponible, vous pouvez transmettre des messages texte de spam à 7726 qui épellent le «spam» sur le clavier | Spam Threat Mobile Prediction | ★★★ | ||

| 2023-12-06 18:30:00 | Wyden: les gouvernements espionnent Apple, les utilisateurs de Google via les notifications de smartphone Wyden: Governments spy on Apple, Google users through smartphone notifications (lien direct) |

Le sénateur Ron Wyden (D-Ore.) A averti mercredi dans une lettre au ministère de la Justice que les gouvernements espèrent les utilisateurs d'Apple et Google pour les smartphones via des notifications push mobiles.Le sénateur, qui est depuis longtemps un défenseur de la vie privée, a déclaré que son bureau avait reçu un conseil sur la pratique l'année dernière et a demandé plus d'informations sur le

Le sénateur Ron Wyden (D-Ore.) A averti mercredi dans une lettre au ministère de la Justice que les gouvernements espèrent les utilisateurs d'Apple et Google pour les smartphones via des notifications push mobiles.Le sénateur, qui est depuis longtemps un défenseur de la vie privée, a déclaré que son bureau avait reçu un conseil sur la pratique l'année dernière et a demandé plus d'informations sur le

Sen. Ron Wyden (D-Ore.) warned in a letter to the Department of Justice on Wednesday that governments are spying on Apple and Google smartphone users through mobile push notifications. The senator, who has long been a privacy advocate, said his office received a tip about the practice last year, and sought more information on the

Sen. Ron Wyden (D-Ore.) warned in a letter to the Department of Justice on Wednesday that governments are spying on Apple and Google smartphone users through mobile push notifications. The senator, who has long been a privacy advocate, said his office received a tip about the practice last year, and sought more information on the |

Spam Mobile | ★★★ | ||

| 2023-11-30 18:38:00 | Google dévoile la nouvelle défense de Gmail \\ contre le spam et les e-mails malveillants Google Unveils RETVec - Gmail\\'s New Defense Against Spam and Malicious Emails (lien direct) |

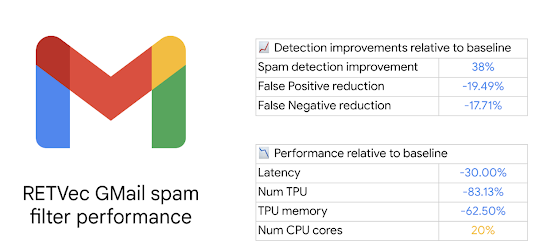

Google a révélé un nouveau vectorisateur de texte multilingue appelé RETVEC (abréviation pour le vectorisateur de texte résilient et efficace) pour aider à détecter un contenu potentiellement nocif tel que le spam et les e-mails malveillants dans Gmail.

"RETVEC est formé pour être résilient contre les manipulations au niveau des caractères, notamment l'insertion, la suppression, les fautes de frappe, les homoglyphes, la substitution de leet, etc.

Google has revealed a new multilingual text vectorizer called RETVec (short for Resilient and Efficient Text Vectorizer) to help detect potentially harmful content such as spam and malicious emails in Gmail. "RETVec is trained to be resilient against character-level manipulations including insertion, deletion, typos, homoglyphs, LEET substitution, and more," according to the project\'s |

Spam | ★★★ | ||

| 2023-11-30 07:23:34 | Améliorations aux solutions fédérales de preuvepoint: un nouveau moteur de détection AI / ML, mises à jour du tableau de bord TAP et plus Enhancements to Proofpoint Federal Solutions: A New AI/ML Detection Engine, Updates to the TAP Dashboard and More (lien direct) |

ProofPoint a fait plus d'investissements dans notre plate-forme de protection contre les menaces AEGIS cette année qui peut aider à soutenir nos clients et partenaires de nos agences fédérales dans leurs missions.Ce blog donne un aperçu de certaines de ces innovations et améliorations récentes.

Moteur comportemental de supernova

En octobre, nous avons commencé à déployer le moteur comportemental Supernova pour Proofpoint FedRamp Reptection Environments.Supernova est une pile de détection de pointe qui utilise l'intelligence artificielle avancée et l'apprentissage automatique pour arrêter les menaces en temps réel.

Non seulement Supernova arrête le spam, mais il protège également contre les menaces qui ne comptent pas sur des logiciels malveillants, comme les compromis par courrier électronique (BEC), la fraude des fournisseurs et les attaques de livraison d'attaques axées sur le téléphone (TOAD).Il détecte également les menaces basées sur les logiciels malveillants, comme les ransomwares.Et il analyse les messages de phishing avant la livraison afin qu'ils ne soient jamais livrés aux utilisateurs.

Le moteur comportemental Supernova utilise la langue, les relations, la cadence et le contexte pour détecter les anomalies et prévenir les menaces en temps réel en utilisant l'IA / ML.

Avec cette récente version, Supernova est désormais disponible pour tous les clients de la sécurité des e-mails de ProofPoint à travers le monde.Il s'agit d'une mise à niveau de pile de détection gratuite qui est intégrée dans notre plate-forme plus large.Vous pouvez en savoir plus sur le moteur comportemental Supernova ici.

Autres investissements de point de preuve qui profitent aux clients fédéraux

Supernova n'est pas le seul nouveau déploiement.Ce sont des améliorations de produits supplémentaires qui soutiennent la communauté du gouvernement fédéral et ses missions:

FedRamp Email Gateway (Proofpoint à la demande, alias FedPod).Nous avons mis à niveau FedPod pour aligner la parité des fonctionnalités plus étroitement avec nos environnements commerciaux.Cela comprend des améliorations des balises d'avertissement de messagerie de preuves et du cercle de confiance de ProofPoint.

Tableau de bord de protection contre les attaques ciblés par FedRamp (TAP).Désormais, le tableau de bord TAP comprend un résumé détaillé de la menace.Il présente des informations sur les menaces sur les principales menaces à l'échelle mondiale et au sein de votre agence ou de votre verticale.Ceci s'ajoute aux vulnérabilités et aux expositions courantes (CVE) que nous organisons à partir de nos analystes émergents des données de renseignement des menaces et des analystes de renseignements sur les menaces de preuve.

Solutions de point de preuve pour le gouvernement fédéral

Il existe des centaines de clients fédéraux qui utilisent des dizaines de solutions sur site et cloud de Proofpoint.Ce ne sont que quelques-uns:

Département américain de la défense

La base industrielle de la défense

La communauté du renseignement

Agences civiles fédérales

Intégrateurs de systèmes fédéraux

ProofPoint a obtenu la certification modérée FedRamp dans ces quatre solutions basées sur le cloud:

Protection de la protection des e-mails

ProofPoint Email Data Loss Prevention (DLP)

Tap de point de preuve

Archivage de preuves

Apprendre encore plus

Les missions de l'agence fédérale sont sous attaque constante.Et les agences sont confrontées à une tâche intimidante: ils doivent mettre en œuvre des mesures qui protègent les données vitales tout en permettent à leurs employés de réaliser leurs missions.Le point de preuve peut aider.

Pour plus de détails sur la façon dont Proofpoint aide à protéger les agences gouvernementales fédérales, consultez cette solution brève.Vous pouvez en savoir plus sur nos solutions gouvernementales ici.

Proofpoint has made more investments in our Aegis threat protection platform this year that can help support our federal agency customer |

Ransomware Spam Malware Vulnerability Threat Industrial Cloud Commercial | ★★ | ||

| 2023-11-29 12:00:03 | Amélioration de la résilience et de l'efficacité de la classification du texte avec RETVE Improving Text Classification Resilience and Efficiency with RETVec (lien direct) |

Elie Bursztein, Cybersecurity & AI Research Director, and Marina Zhang, Software EngineerSystems such as Gmail, YouTube and Google Play rely on text classification models to identify harmful content including phishing attacks, inappropriate comments, and scams. These types of texts are harder for machine learning models to classify because bad actors rely on adversarial text manipulations to actively attempt to evade the classifiers. For example, they will use homoglyphs, invisible characters, and keyword stuffing to bypass defenses. To help make text classifiers more robust and efficient, we\'ve developed a novel, multilingual text vectorizer called RETVec (Resilient & Efficient Text Vectorizer) that helps models achieve state-of-the-art classification performance and drastically reduces computational cost. Today, we\'re sharing how RETVec has been used to help protect Gmail inboxes.Strengthening the Gmail Spam Classifier with RETVec Figure 1. RETVec-based Gmail Spam filter improvements. Figure 1. RETVec-based Gmail Spam filter improvements. |

Spam Mobile | ★★ | ||

| 2023-11-28 11:00:00 | Les Américains reçoivent deux milliards d'appels de spam par mois Americans Receive Two Billion Spam Calls Per Month (lien direct) |

TrueCaller avertit les appels malveillants composer la majorité

Truecaller warns malicious calls make up the majority |

Spam | ★★ | ||

| 2023-11-20 10:00:27 | The Dark Side of Black Friday: Décodage des cyber-starts tout au long de l'année. The dark side of Black Friday: decoding cyberthreats around the year\\'s biggest shopping season (lien direct) |

À l'approche du Black Friday, Kaspersky analyse l'activité de phishing et de spam autour des principaux événements de vente et examine les statistiques sur les menaces d'achat en ligne en 2023.

As Black Friday approaches, Kaspersky analyzes phishing and spam activity around major sales events, and reviews statistics on online shopping threats in 2023. |

Spam | ★★ | ||

| 2023-11-13 20:22:00 | Crooks levient les messages Google Quiz dans le cadre de l'escroquerie Bitcoin Crooks leverage Google quiz messages as part of bitcoin scam (lien direct) |

Les cybercriminels ont conçu une façon créative de tenter d'escroquer l'argent des gens: ils utilisent une fonctionnalité de quiz Google Forms pour générer des messages de spam, ont trouvé des chercheurs.La maltraitance de Google Forms - une partie de la suite de l'espace de travail gratuit de la société \\ a été suivie pour plusieurs années , mais l'utilisation d'une fonctionnalité spécifique dans les quiz

Les cybercriminels ont conçu une façon créative de tenter d'escroquer l'argent des gens: ils utilisent une fonctionnalité de quiz Google Forms pour générer des messages de spam, ont trouvé des chercheurs.La maltraitance de Google Forms - une partie de la suite de l'espace de travail gratuit de la société \\ a été suivie pour plusieurs années , mais l'utilisation d'une fonctionnalité spécifique dans les quiz

Cybercriminals have devised a creative way to attempt to scam money from people: They use a feature of Google Forms quizzes to generate spam messages, researchers found. Abuse of Google Forms - part of the company\'s free Workspace suite - has been tracked for several years, but the use of a specific feature within quizzes

Cybercriminals have devised a creative way to attempt to scam money from people: They use a feature of Google Forms quizzes to generate spam messages, researchers found. Abuse of Google Forms - part of the company\'s free Workspace suite - has been tracked for several years, but the use of a specific feature within quizzes |

Spam | ★★★ | ||

| 2023-11-13 06:18:08 | Permettre des mises à jour de signature de spam en temps réel sans ralentir les performances Enabling Real-Time Spam Signature Updates without Slowing Down Performance (lien direct) |

Engineering Insights est une série de blogs en cours qui donne à des coulisses sur les défis techniques, les leçons et les avancées qui aident nos clients à protéger les personnes et à défendre les données chaque jour.Chaque message est un compte de première main de l'un de nos ingénieurs sur le processus qui a conduit à une innovation de preuves. ProofPoint Conformité intelligente classe le contenu texte qui provient du contenu des médias sociaux partout aux demandes fournies par le client.Une partie de notre système détecte le contenu du spam, généralement à partir de sources basées sur les médias sociaux. Un défi commun pour les systèmes de détection de spam est que les adversaires modifient leur contenu pour échapper à la détection.Nous avons un algorithme qui résout ce problème. Parfois, les faux positifs doivent également être corrigés.Nous gérons cela en maintenant une liste d'exclusion et une liste positive de signatures de spam.Dans cet article de blog, nous expliquons comment nous mettons à jour les signatures de spam en temps réel sans avoir un impact négatif sur les performances. Une nécessité d'évoluer sans compromettre les performances Au fur et à mesure que la clientèle de Proofpoint Patrol a augmenté, nous avons dû la mettre à l'échelle afin de continuer à fournir des services rapides et fiables.À l'origine, le service de catégorisation de texte était intégré à notre service de classificateur de base et n'a pas pu être mis à l'échelle indépendamment.Nous avons décidé de le séparer en son propre service afin que nous puissions le développer et l'étendre indépendamment de notre service de classificateur. Notre première libération de ce nouveau système nous a permis d'évoluer plus efficacement et a entraîné une forte diminution de la latence.Une partie de l'amélioration des performances est venue du chargement de l'ensemble de signature de spam dans la mémoire au démarrage du service. Cependant, cela a conduit à une limitation où nous ne pouvions pas facilement mettre à jour nos ensembles de signature positive ou d'exclusion sans reconstruire et redéployer notre application.Cela signifiait que notre système de spam n'apprendrait pas de nouvelles signatures de spam au fil du temps, ce qui entraînerait également une augmentation des faux négatifs. Une solution de stockage de données en mémoire: redis Peu de temps après avoir rejoint Proofpoint, j'ai été chargé d'améliorer le système de détection des spams pour apprendre au fil du temps, tout en conservant les avantages sociaux.Nous avions besoin d'une solution avec une latence à faible lecture, et idéalement une latence d'écriture faible, car notre rapport lecture / écriture était assis vers 80/20. Une solution potentielle était Redis, une solution de stockage de données en mémoire open source.Amazon propose une implémentation de Redis-MemoryDB-qui peut fournir une persistance de données au-delà de ce qu'une solution de cache typique peut offrir. Présentation d'une solution de stockage de signature en mémoire. À la fin des performances, Amazon possède une latence de lecture microseconde et une latence d'écriture à un chiffre.Tout en étudiant des solutions potentielles, nous avons remarqué des latences similaires avec notre charge de travail. Nous avons généralement plus de requêtes de lecture que l'écriture;Cependant, nous avons des pics occasionnels dans les requêtes d'écriture. Un graphique montrant les commandes de lecture au fil du temps. Un graphique montrant des commandes d'écriture au fil du temps. Le fait que MemoryDB persiste nos signatures de spam et notre liste d'exclusion permettrait à notre système de stocker de nouvelles signatures de spam lors de l'exécution.Cela permettrait également à notre système de s'améliorer avec le temps.Nous serions également en mesure de répondre rapidement aux rapports faux positifs en mettant à jour la liste en temps réel. Nos résultats Après avoir terminé notre | Spam Cloud Technical | ★★★ | ||

| 2023-11-09 07:02:10 | Le pouvoir de la simplicité: élever votre expérience de sécurité The Power of Simplicity: Elevating Your Security Experience (lien direct) |

Recent research underscores just how challenging the current threat and risk landscape is for businesses and their security and IT teams. Ransomware attacks are up 153% year over year. Business email compromise (BEC) attacks doubled during the same period. Meanwhile, the global deficit of skilled security personnel sits at about 4 million. New threats are emerging and existing ones are growing more sophisticated all the time. Security measures need to keep pace with these dynamics to be effective. Businesses must be proactive and aim to stop threats before they start, but still be able to respond with speed to incidents already in progress. To do that, you must understand how attackers are targeting your business. And you must be able to clearly communicate those risks to executive leadership and peer stakeholders. At Proofpoint, our goal is to protect our customers from advanced threats by streamlining our solutions and processes while also providing easy-to-understand threat visibility. That\'s why we introduced improvements to the usability and reporting of the Proofpoint Aegis threat protection platform. Read on to learn more. 3 Aegis usability enhancements The market spoke, and we listened. Feedback from our customers was key in developing all of the following user interface (UI) enhancements, which we focused around three goals: simplifying access, prioritizing usability and clarifying the threat landscape. 1: Simplifying access Complexity hinders productivity and innovation. With that in mind, Proofpoint launched a new single sign-on (SSO) portal to provide a centralized, frictionless user login experience to Aegis. Customers can now use a single URL and single set of credentials to log in to the platform and switch seamlessly between our products. That\'s a big win for businesses that use multiple Proofpoint solutions. Your business can expect to see improved operational efficiency. By simplifying access to the Aegis platform, we\'re reducing the time admins spend getting to work, navigating their environments and searching for tools. The SSO portal is a significant step forward in improving the usability and user experience of the Proofpoint Aegis platform. 2: Prioritizing usability Proofpoint\'s user-centric design approach means our solutions are becoming more intuitive and easier to use all the time. The new usability updates for Aegis reduce cognitive load by minimizing the mental effort that\'s required to focus on processes. This makes creating natural workflows less complex, which results in fewer errors and less time spent on manual work. Our intuitively designed tools reduce frustration and effort for users by enabling faster onboarding. They also provide better problem-solving and self-troubleshooting capabilities. Our goal of improved usability led us to incorporate new Email Protection modules into the updated cloud administration portal. The modules offer streamlined workflows and quicker response times. This means admins can perform their daily tasks and manage email threats more easily. And they don\'t have to navigate through complicated menus. The Email Protection modules are available now in PPS 8.20; they include the Email Firewall and Spam Configuration UIs. 3: Clarifying the threat landscape Proofpoint has long been at the forefront of bringing clarity to the threat landscape. And we know that when security and IT teams have more visibility, they can make more informed decisions. However, we also know that for actionable decisions to be truly effective, threat landscape visibility needs to be quick and easy for other stakeholders to grasp as well. We\'re striving to minimize information overload through summarized and contextually driven documentation. This helps you to always know and understand the cyberthreats your business is facing. Clear, easy to access data allows administrators to move fast to keep up with evolving threats. It also enhances the ability to communicate risk to nontechnical stakeholders w | Ransomware Spam Tool Threat Cloud | ★★ | ||

| 2023-11-08 08:44:06 | EvilAppleJuice ESP32 – Le spam de notifs Bluetooth (BLE) sur iPhone (lien direct) | Bonjour, nous allons explorer un outil technologique qui permet de spammer des iPhones avec des notifications Bluetooth à l'aide d'un ESP32. Il est basé sur le travail de ronaldstoner et peut rendre un iPhone presque inutilisable. Cependant, il ne fonctionne pas lorsque le clavier ou la caméra est ouvert. Une démo vidéo est disponible. Cette information doit être utilisée avec prudence. | Spam | ★★ | ||

| 2023-11-07 21:33:55 | Unmasking AsyncRAT New Infection Chain (lien direct) | #### Description

McAfee Labs a observé une récente campagne asyncrat en cours de distribution via un fichier HTML malveillant.Toute cette stratégie d'infection utilise une gamme de types de fichiers, notamment PowerShell, Windows Script File (WSF), VBScript (VBS), et plus encore, afin de contourner les mesures de détection des antivirus.

Un destinataire reçoit un e-mail de spam contenant un lien Web néfaste.Lorsqu'il est accessible, ce lien déclenche le téléchargement d'un fichier HTML.Dans ce fichier HTML, un fichier ISO est intégré, et ce fichier image ISO abrite un WSF (fichier de script Windows).Le fichier WSF établit par la suite des connexions avec diverses URL et procède à l'exécution de plusieurs fichiers dans des formats tels que PowerShell, VBS (VBScript) et BAT.Ces fichiers exécutés sont utilisés pour effectuer une injection de processus dans REGSVCS.EXE, un utilitaire Microsoft .NET légitime.Cette manipulation de Regsvcs.exe permet à l'attaquant de masquer secrètement leurs activités dans une application système de confiance.

#### URL de référence (s)

1. https://www.mcafee.com/blogs/other-logs/mcafee-nabs/unmasking-asyncrat-new-infection-chain/

#### Date de publication

3 novembre 2023

#### Auteurs)

McAfee Labs

Vignesh dhatchanamoorthy

Lakshya Mathur

#### Description McAfee Labs has observed a recent AsyncRAT campaign being distributed through a malicious HTML file. This entire infection strategy employs a range of file types, including PowerShell, Windows Script File (WSF), VBScript (VBS), and more, in order to bypass antivirus detection measures. A recipient receives a spam email containing a nefarious web link. When accessed, this link triggers the download of an HTML file. Within this HTML file, an ISO file is embedded, and this ISO image file harbors a WSF (Windows Script File). The WSF file subsequently establishes connections with various URLs and proceeds to execute multiple files in formats such as PowerShell, VBS (VBScript), and BAT. These executed files are employed to carry out a process injection into RegSvcs.exe, a legitimate Microsoft .NET utility. This manipulation of RegSvcs.exe allows the attacker to covertly hide their activities within a trusted system application. #### Reference URL(s) 1. https://www.mcafee.com/blogs/other-blogs/mcafee-labs/unmasking-asyncrat-new-infection-chain/ #### Publication Date November 3, 2023 #### Author(s) McAfee Labs Vignesh Dhatchanamoorthy Lakshya Mathur |

Spam | ★★★ | ||

| 2023-11-06 10:58:30 | Phishing et quais & # 8211;Enquête et réponse par e-mail à l'aide de LogPoint Phishing and Quishing – Email Investigation and Response Using Logpoint (lien direct) |

> Les faits rapides sont la forme la plus courante de cybercriminalité, avec environ 3,4 milliards de courriels de spam envoyés chaque jour. Les attaques ont dépensé 200 $ à 1000 $ par jour pour mener des campagnes de phishing.Au cours des six derniers mois, on pense que les utilisateurs ont déclaré que le phishing tentait que 11,3% du temps.Google bloque environ 100 millions de courriels de phishing chaque jour.[...]

>Fast FactsPhishing is the most common form of cybercrime, with an estimated 3.4 billion spam emails sent every day.Attackers spent $200-$1000 per day to carry out phishing campaigns. Over the past six months, it is thought that users reported phishing attempts only 11.3% of the time. Google blocks around 100 million phishing emails every day. [...] |

Spam | ★★★ | ||

| 2023-11-03 17:15:08 | CVE-2023-32121 (lien direct) | Une mauvaise neutralisation des éléments spéciaux utilisés dans une vulnérabilité SQL (\\ 'sql injection \') dans le spam zéro Highfivert LLC pour WordPress permet l'injection SQL.Ce problème affecte zéro spam pour WordPress: de N / A à 5.4.4.

Improper Neutralization of Special Elements used in an SQL Command (\'SQL Injection\') vulnerability in Highfivery LLC Zero Spam for WordPress allows SQL Injection.This issue affects Zero Spam for WordPress: from n/a through 5.4.4. |

Spam Vulnerability | |||

| 2023-10-31 16:06:19 | Flipper Zero Bluetooth Spam Attaques portées vers une nouvelle application Android Flipper Zero Bluetooth spam attacks ported to new Android app (lien direct) |

Des attaques de spam Bluetooth récentes Zero Zero ont maintenant été portées sur une application Android, permettant un nombre beaucoup plus important d'appareils pour implémenter ces alertes de spam ennuyeuses.[...]

Recent Flipper Zero Bluetooth spam attacks have now been ported to an Android app, allowing a much larger number of devices to implement these annoying spam alerts. [...] |

Spam | ★★ | ||

| 2023-10-30 07:40:00 | Mémoire de sécurité: TA571 fournit un chargeur à fourche icedid Security Brief: TA571 Delivers IcedID Forked Loader (lien direct) |

Ce qui s'est passé Les chercheurs de Proofpoint ont identifié TA571 livrant la variante fourchue de l'IceDID dans deux campagnes les 11 et 18 octobre 2023. Les deux campagnes comprenaient plus de 6 000 messages, chacun plus de 1 200 clients dans une variété d'industries dans le monde. Les e-mails dans les campagnes prétendaient être des réponses aux threads existants.Ceci est connu sous le nom de détournement de fil.Les e-mails contenaient 404 URL TDS liant au téléchargement d'une archive zip protégée par mot de passe avec le mot de passe répertorié dans l'e-mail.La chaîne d'attaque comprenait une série de contrôles pour valider le destinataire avant de livrer les archives zip. TA571 LURE Utilisé dans une campagne Icedid le 11 octobre 2023. Le fichier zip contenait un script VBS et un fichier texte bénin.Le script VBS, s'il est double de l'utilisateur, exécuté un chargeur fourchu icedid intégré à regsvr32.Le chargeur a à son tour téléchargé le bot icedid. L'utilisation de la variante iceide fourchue est inhabituelle, car elle n'a été observée que dans un petit nombre de campagnes.ProofPoint a d'abord identifié cette variante en février 2023. Une différence clé entre la variante iceide d'origine et la variante fourchue était l'élimination de la fonctionnalité bancaire.À l'époque, les acteurs évalués par Proofpoint utilisaient les variantes modifiées pour pivoter les logiciels malveillants loin de l'activité de Troie bancaire et de la fraude bancaire typique pour se concentrer sur la livraison de la charge utile, ce qui comprend probablement la hiérarchisation des ransomwares. TA571 utilise régulièrement 404 TD dans des campagnes pour fournir des logiciels malveillants, notamment Asyncrat, Netsupport et Darkgate.Les chercheurs de ProofPoint suivent 404 TDS depuis au moins septembre 2022, et il est utilisé par un certain nombre d'acteurs de menace.Un système de distribution de trafic (TDS) est une application utilisée pour acheminer le trafic Web via des serveurs contrôlés par l'opérateur.Ils peuvent être utilisés par les acteurs de la menace pour rediriger le trafic vers des téléchargements de logiciels malveillants et utiliser le filtrage IP pour déterminer s'il faut livrer une charge utile ou rediriger vers un site Web de récolte d'identification.ProofPoint évalue 404 TDS est probablement partagé ou vendu à d'autres acteurs en raison de son implication dans une variété de campagnes de phishing et de logiciels malveillantes sans rapport. Attribution TA571 est un distributeur de spam, et cet acteur envoie des campagnes de courriel de spam à volume élevé pour livrer et installer un logiciel malveillant variété pour leurs clients cybercriminaux, selon les objectifs de l'opérateur ultérieur.ProofPoint évalue avec une grande confiance que les infections à TA571 peuvent conduire à des ransomwares. Pourquoi est-ce important La livraison de Ta571 \\ de la variante iceide fourchue est unique car le point de preuve ne les observe pas souvent dans les données de menace.De plus, Proofpoint considère TA571 comme un acteur sophistiqué de menace cybercriminale.Sa chaîne d'attaque comprend un filtrage unique utilisant des «portes» intermédiaires pour que le trafic passe.Ces portes, qui sont des URL intermédiaires, filtrent le trafic basé sur la propriété intellectuelle et la géo-clôture.TA571 peut avoir jusqu'à deux portes par campagne.Il s'agit de garantir que seuls les utilisateurs spécifiquement ciblés reçoivent les logiciels malveillants et contourner l'activité automatisée de sable ou le chercheur. Signatures des menaces émergentes 2853110 - ETPRO EXPLOIT_KIT 404 TDS Redirect 2032086 - ET Trojan Win32 / Cookie de demande IceDide 2847335 - ETPRO TROJAN WIN32 / IceDID Stage2 Checkin 2032086 - ET Trojan Win32 / Cookie de demande IceDideIndicateurs de compromis Indicateur Description D'abord observé 6C6A68DA31204CFE93EE86CD85CF668A20259220AD44341B3915396E263E4F86 Exemple de charge utile SHA256 Hlsv1249_5361051.zip | Ransomware Spam Malware Threat | ★★★ | ||

| 2023-10-25 14:54:44 | Flipper Zero peut désormais spam Android, utilisateurs Windows avec des alertes Bluetooth Flipper Zero can now spam Android, Windows users with Bluetooth alerts (lien direct) |

Un firmware Flipper Zero personnalisé appelé \\ 'xtreme \' a ajouté une nouvelle fonctionnalité pour effectuer des attaques de spam Bluetooth sur les appareils Android et Windows.[...]

A custom Flipper Zero firmware called \'Xtreme\' has added a new feature to perform Bluetooth spam attacks on Android and Windows devices. [...] |

Spam | ★★ | ||

| 2023-10-20 18:05:00 | Propriété de la carte SIM réduit au Burkina Faso SIM Card Ownership Slashed in Burkina Faso (lien direct) |

Les utilisateurs pourraient contenir jusqu'à cinq cartes SIM auparavant, mais maintenant ils ne peuvent en avoir que deux;C'est une décision qui, selon le gouvernement, vise à réduire les niveaux de spam mobiles.

Users could hold up to five SIM cards previously, but now they can only have two; it\'s a move that the government says is intended to cut down mobile spam levels. |

Spam Legislation | ★★★ | ||

| 2023-10-19 15:03:42 | Piotr Severa Levashov, le roi du spam sort un livre (lien direct) | [Info ZATAZ] - Le pirate Piotr Severa Levashov, baptisé un temps le roi du spam, va sortir un livre sur son histoire.Va-t-il raconter qu'il était poursuivi par la CIA ?... | Spam | ★★★ | ||

| 2023-10-18 12:00:27 | Google Play amélioré Protéger la numérisation en temps réel pour les installations d'applications Enhanced Google Play Protect real-time scanning for app installs (lien direct) |

Posted by Steve Kafka, Group Product Manager and Roman Kirillov, Senior Engineering Manager

Mobile devices have supercharged our modern lives, helping us do everything from purchasing goods in store and paying bills online to storing financial data, health records, passwords and pictures. According to Data.ai, the pandemic accelerated existing mobile habits – with app categories like finance growing 25% year-over-year and users spending over 100 billion hours in shopping apps. It\'s now even more important that data is protected so that bad actors can\'t access the information.

Powering up Google Play Protect

Google Play Protect is built-in, proactive protection against malware and unwanted software and is enabled on all Android devices with Google Play Services. Google Play Protect scans 125 billion apps daily to help protect you from malware and unwanted software. If it finds a potentially harmful app, Google Play Protect can take certain actions such as sending you a warning, preventing an app install, or disabling the app automatically.

To try and avoid detection by services like Play Protect, cybercriminals are using novel malicious apps available outside of Google Play to infect more devices with polymorphic malware, which can change its identifiable features. They\'re turning to social engineering to trick users into doing something dangerous, such as revealing confidential information or downloading a malicious app from ephemeral sources – most commonly via links to download malicious apps or downloads directly through messaging apps.

For this reason, Google Play Protect has always also offered users protection outside of Google Play. It checks your device for potentially harmful apps regardless of the install source when you\'re online or offline as well. Previously, when installing an app, Play Protect conducted a real-time check and warned users when it identified an app known to be malicious from existing scanning intelligence or was identified as suspicious from our on-device machine learning, similarity comparisons, and other techniques that we are always evolving.

Today, we are making Google Play Protect\'s security capabilities even more powerful with real-time scanning at the code-level to combat novel malicious apps. Google Play Protect will now recommend a real-time app scan when installing apps that have never been scanned before to help detect emerging threats.

Scanning will extract important signals from the app and send them to the Play Protect backend infrastructure for a code-level evaluation. Once the real-time analysis is complete, users will get a result letting them know if the app looks safe to install or if the scan determined the app is potentially harmful. This enhancement will help better protect users against malicious polymorphic apps that leverage various methods, such as AI, to be altered to avoid detection.

Our security protections and machine learning algorithms learn from each app

Today, we are making Google Play Protect\'s security capabilities even more powerful with real-time scanning at the code-level to combat novel malicious apps. Google Play Protect will now recommend a real-time app scan when installing apps that have never been scanned before to help detect emerging threats.

Scanning will extract important signals from the app and send them to the Play Protect backend infrastructure for a code-level evaluation. Once the real-time analysis is complete, users will get a result letting them know if the app looks safe to install or if the scan determined the app is potentially harmful. This enhancement will help better protect users against malicious polymorphic apps that leverage various methods, such as AI, to be altered to avoid detection.

Our security protections and machine learning algorithms learn from each app |

Spam Malware | ★★ | ||

| 2023-10-18 05:55:43 | Où est parti le logiciel malveillant du document MS Office? Where Has the MS Office Document Malware Gone? (lien direct) |

InfostEllers, qui volent les informations d'identification du compte utilisateur enregistrées dans les navigateurs Web ou les clients de messagerie, constituent la majorité des attaques ciblées ciblant les ciblage des attaquesutilisateurs généraux ou d'entreprise.Les informations connexes ont été partagées via le blog ASEC en décembre de l'année dernière.[1] Bien que la méthode de distribution des logiciels malveillants nommés diffère légèrement en fonction de leurs principales caractéristiques, les logiciels malveillants de type infoséaler utilisent généralement des sites malveillants déguisés en pages pour télécharger des programmes légitimes comme voie de distribution.Ils sont également activement distribués via des pièces jointes de spam ou MS ...

Infostealers, which steal user account credentials saved in web browsers or email clients, constitute the majority of attacks targeting general or corporate users. Related information was shared through the ASEC Blog in December of last year. [1] While the distribution method for the named malware differs slightly depending on their main features, Infostealer-type malware typically uses malicious sites disguised as pages for downloading legitimate programs as their distribution route. They are also actively distributed through spam email attachments or MS... |

Spam Malware | ★★★ | ||

| 2023-10-11 17:00:26 | Google et Yahoo ont défini un court terme pour répondre aux nouvelles exigences d'authentification par e-mail.Es-tu prêt? Google and Yahoo Set a Short Timeline to Meet New Email Authentication Requirements. Are You Ready? (lien direct) |

If you have a Gmail or Yahoo account, you probably know how cluttered your inbox can get with unsolicited email and other email that is clearly trying to defraud you. If you have ever thought to yourself “why can\'t these companies do a better job blocking these fraudulent messages and make it easier for me to receive less unsolicited mail?”, you are not alone. The good news is: Google and Yahoo are doing something about it, and things are about to change. The bad news is: If your company sends email to Google and Yahoo users, you may have some work to do and not a lot of time to do it. Google has announced that starting February 2024, Gmail will require email authentication to be in place when sending messages to Gmail accounts. If you\'re a bulk sender who sends more than 5,000 emails per day to Gmail accounts, you\'ll have even more requirements to meet. You\'ll also need to have a DMARC policy in place, ensure SPF or DKIM alignment, and you\'ll need to make it easy for recipients to unsubscribe (one-click unsubscribe). (You can access Google\'s detailed Email Sender Guidelines here.) Yahoo is rolling out similar requirements. The company recently announced that it will require strong email authentication to be in place by early 2024 to help stem the flow of malicious messages and reduce the amount of low value emails cluttering users\' inboxes. Are you prepared to meet these requirements? Here\'s what you should know. New Google and Yahoo email requirements The new requirements are broken down into two categories. All senders will need to follow the first set. Depending on how much email you send per day, there are also additional rules. Applicable to all senders: Email authentication. This is a critical measure to help prevent threat actors from sending email under the pretense of being from your organization. This tactic is referred to as domain spoofing and, if left unprotected, allows cyber criminals to weaponize sending domains for malicious cyber attacks. SPF is an email authentication protocol designed to prevent email spoofing, a common technique used in phishing attacks and email spam. As an integral part of email cybersecurity, SPF enables the receiving mail server to check whether incoming email comes from an IP address authorized by that domain\'s administrator. DKIM is a protocol that allows an organization to take responsibility for transmitting a message by signing it in a way that mailbox providers can verify. DKIM record verification is made possible through cryptographic authentication. Low SPAM rates. If recipients report your messages as SPAM at a rate that exceeds the new .3% requirement, your messages could be blocked or sent directly to a SPAM Folder. Requirements for senders of more than 5,000 messages per day: SPF and DKIM must be in place. Companies that send to Gmail or Yahoo must have Sender Policy Framework (SPF) or DomainKeys Identified Mail (DKIM) authentication methods implemented. Companies must have a DMARC policy in place. DMARC, which stands for Domain-based Message Authentication, Reporting and Conformance, is an email authentication standard that provides domain-level protection of the email channel. DMARC authentication detects and prevents email spoofing techniques used in phishing, business email compromise (BEC) and other email-based attacks. DMARC builds on the existing standards of Sender Policy Framework (SPF) and DomainKeys Identified Mail (DKIM). It is the first and only widely deployed technology that can make the header “from” domain trustworthy. The domain owner can publish a DMARC record in the Domain Name System (DNS) and create a policy to tell receivers what to do with emails that fail authentication Messages must pass DMARC alignment. This means that the sending Envelope From domain is the same as the Header From domain, or that the DKIM domain is the same as the Header From domain. Messages must include one-click unsubscribe. For s | Spam Threat | Yahoo | ★★ | |

| 2023-10-10 04:36:49 | InfoSteller en cours de distribution par e-mail de spam (AgentTesla) Infostealer Being Distributed via Spam Email (AgentTesla) (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) a repéré l'agenttesla infosterun fichier de chauve-souris malveillant.Lorsque le fichier BAT est exécuté, il utilise la méthode inférieure pour exécuter AgentTesla (EXE) sans créer le fichier sur le PC de l'utilisateur.Ce billet de blog fournira une explication du processus de distribution, de l'e-mail de spam au binaire final (AgentTesla), ainsi que des techniques connexes.La figure 1 montre le corps de l'e-mail de spam distribuant ...

AhnLab Security Emergency response Center (ASEC) spotted the AgentTesla Infostealer being distributed through an email in the form of a malicious BAT file. When the BAT file is executed, it employs the fileless method to run AgentTesla (EXE) without creating the file on the user’s PC. This blog post will provide an explanation of the distribution process, from the spam email to the final binary (AgentTesla), along with related techniques. Figure 1 shows the body of the spam email distributing... |

Spam | ★★★ | ||

| 2023-10-05 18:48:00 | Les acteurs de la menace de Qakbot sont toujours en action, en utilisant Ransom Knight et Remcos Rat dans les dernières attaques QakBot Threat Actors Still in Action, Using Ransom Knight and Remcos RAT in Latest Attacks (lien direct) |

Malgré la perturbation de son infrastructure, les acteurs de la menace derrière le logiciel malveillant Qakbot sont liés à une campagne de phishing en cours depuis début août 2023 qui a conduit à la livraison de Ransom Knight (AKA Cyclops) Ransomware et Remcos Rat.

Cela indique que «l'opération des forces de l'ordre n'a peut-être pas affecté les opérateurs de Qakbot \\ 'Infrastructure de livraison de spam mais plutôt leur

Despite the disruption to its infrastructure, the threat actors behind the QakBot malware have been linked to an ongoing phishing campaign since early August 2023 that led to the delivery of Ransom Knight (aka Cyclops) ransomware and Remcos RAT. This indicates that “the law enforcement operation may not have impacted Qakbot operators\' spam delivery infrastructure but rather only their |

Ransomware Spam Malware Threat | ★★ | ||

| 2023-10-03 21:09:00 | Google et Yahoo disent qu'ils rétracteront le spam avec de nouvelles mesures Google and Yahoo say they will crack down on spam with new measures (lien direct) |

Deux des plus grands fournisseurs de courriels du monde ont déclaré mardi qu'ils prendraient plusieurs nouvelles mesures pour freiner les expéditeurs en vrac et empêcher le spam.Dans son annonce , Yahoo a noté que de nombreux expéditeurs en vrac ne se déroulent pas \\ 't.des systèmes correctement, ce qui peut conduire à des «acteurs malveillants» qui les exploitent non détectés.Au cours du premier trimestre de 2024, Yahoo a déclaré

Deux des plus grands fournisseurs de courriels du monde ont déclaré mardi qu'ils prendraient plusieurs nouvelles mesures pour freiner les expéditeurs en vrac et empêcher le spam.Dans son annonce , Yahoo a noté que de nombreux expéditeurs en vrac ne se déroulent pas \\ 't.des systèmes correctement, ce qui peut conduire à des «acteurs malveillants» qui les exploitent non détectés.Au cours du premier trimestre de 2024, Yahoo a déclaré

Two of the world\'s largest email providers said Tuesday that they will take several new steps to rein in bulk senders and prevent spam. In its announcement, Yahoo noted that many bulk senders don\'t set systems up properly, which can lead to “malicious actors” exploiting them undetected. Across the first quarter of 2024, Yahoo said

Two of the world\'s largest email providers said Tuesday that they will take several new steps to rein in bulk senders and prevent spam. In its announcement, Yahoo noted that many bulk senders don\'t set systems up properly, which can lead to “malicious actors” exploiting them undetected. Across the first quarter of 2024, Yahoo said |

Spam | Yahoo | ★★★ | |

| 2023-10-03 14:41:16 | Google pour renforcer les défenses de phishing et de logiciels malveillants en 2024 Google to bolster phishing and malware delivery defenses in 2024 (lien direct) |

Google présentera de nouvelles directives de l'expéditeur en février pour renforcer la sécurité des e-mails contre le phishing et la livraison de logiciels malveillants en obligeant les expéditeurs en vrac à authentifier leurs e-mails et à respecter des seuils de spam plus stricts [...]

Google will introduce new sender guidelines in February to bolster email security against phishing and malware delivery by mandating bulk senders to authenticate their emails and adhere to stricter spam thresholds [...] |

Spam Malware | ★★★ | ||

| 2023-09-08 06:57:54 | Comment arrêter les appels de spam sur iPhone How to stop spam calls on iPhone (lien direct) |

… | Spam | ★★ | ||

| 2023-09-04 14:56:36 | 4 septembre & # 8211;Rapport de renseignement sur les menaces 4th September – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes de cyber-recherche pour la semaine du 4 septembre, veuillez télécharger nos principales attaques de menace_ingence et violation de l'opération annoncée par le FBI & # 8216; Duck Hunt & # 8217;Démontage du fonctionnement des logiciels malveillants Qakbot (QBOT) qui est actif depuis au moins 2008. Qakbot est connu pour infecter les victimes via des e-mails de spam avec des pièces jointes malveillantes et [& # 8230;]

>For the latest discoveries in cyber research for the week of 4th September, please download our Threat_Intelligence Bulletin TOP ATTACKS AND BREACHES The FBI announced operation ‘Duck Hunt’ dismantling the Qakbot (Qbot) malware operation that is active since at least 2008. Qakbot has been known to infect victims via spam emails with malicious attachments and […] |

Spam Malware Threat | ★★ | ||

| 2023-09-04 02:37:05 | Suivi des logiciels malveillants sans fichier distribués via des courriers de spam Tracking Fileless Malware Distributed Through Spam Mails (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) a découvert une campagne de phishing qui se propage par des e-mails de spam et exécute unFichier PE (EXE) sans créer le fichier dans le PC utilisateur.La pièce jointe malveillante dans l'extension HTA exécute finalement des souches de logiciels malveillants tels que AgentTesla, Remcos et Limerat.Ce billet de blog expliquera le flux du processus de distribution du courrier de spam au binaire final, ainsi que les techniques utilisées. & # 160;La figure 1 montre le texte principal du courrier du spam ...

AhnLab Security Emergency response Center (ASEC) has discovered a phishing campaign that propagates through spam mails and executes a PE file (EXE) without creating the file into the user PC. The malware attachment in the hta extension ultimately executes malware strains such as AgentTesla, Remcos, and LimeRAT. This blog post will explain the distribution process flow from the spam mail to the final binary, as well as the techniques employed. Figure 1 shows the main text of the spam mail... |

Spam Malware | ★★★ | ||

| 2023-08-29 20:45:45 | Check Point partage l’analyse du groupe Qakbot Malware Check Point Shares Analysis of Qakbot Malware Group (lien direct) |

>Le 29 août 2023, le FBI a annoncé avoir démantelé l'opération multinationale de piratage informatique et de ransomware Qakbot (également appelée Qbot), qui a touché 700 000 ordinateurs dans le monde - ;y compris les institutions financières, les entrepreneurs gouvernementaux et les fabricants de dispositifs médicaux.Le malware Qakbot a infecté les victimes via des courriers indésirables contenant des pièces jointes et des liens malveillants.Il a également servi de plateforme aux opérateurs de ransomwares.Une fois infecté, l'ordinateur des victimes est devenu partie intégrante du réseau de zombies plus vaste de Qakbot, infectant encore plus de victimes.Check Point Research (CPR) suit Qakbot et ses opérations depuis des années.Cette année, Qakbot a été souligné dans le rapport de sécurité de mi-année 2023 comme […]

>On August 29, 2023, the FBI announced it dismantled the Qakbot (also referred to as Qbot) multinational cyber hacking and ransomware operation, impacting 700,000 computers around the world – including financial institutions, government contractors and medical device manufacturers. The Qakbot malware infected victims via spam emails with malicious attachments and links. It also served as a platform for ransomware operators. Once infected, the victims\' computer became part of Qakbot\'s larger botnet operation, infecting even more victims. Check Point Research (CPR) has tracked Qakbot and its operations for years. This year, Qakbot was highlighted in the 2023 Mid-Year Security Report as […] |

Ransomware Spam Malware Medical | ★★ | ||

| 2023-08-25 08:08:24 | Comment signaler un spam How to report spam text (lien direct) |

… | Spam | ★★ | ||

| 2023-08-23 14:15:08 | CVE-2023-32497 (lien direct) | Auth.(Admin +) Vulnérabilité des scripts inter-sites stockés (XSS) dans le plugin spam référentiel de blocs supersoju | Spam Vulnerability | |||

| 2023-08-23 14:15:08 | CVE-2023-32496 (lien direct) | Auth.(Admin +) Vulnérabilité des scripts inter-sites stockés (XSS) dans Bill Minozzi Block Bots Bots et arrêtez les robots de mauvais robots et les araignées et le plugin de protection anti-spam | Spam Vulnerability | |||

| 2023-08-23 09:00:00 | Experian paie 650 000 $ pour régler les réclamations de spam Experian Pays $650,000 to Settle Spam Claims (lien direct) |

Société de rapport de crédit accusé d'avoir envoyé des millions de courriels indésirables

Credit reporting firm accused of sending millions of unwanted emails |

Spam | ★★ | ||

| 2023-08-10 10:00:00 | Les systèmes Mac se sont transformés en nœuds de sortie proxy par adcharge Mac systems turned into proxy exit nodes by AdLoad (lien direct) |

This blog was jointly written by Fernando Martinez Sidera and Ofer Caspi, AT&T Alien Labs threat intelligence researchers.

Executive summary

AdLoad malware is still infecting Mac systems years after its first appearance in 2017. AdLoad, a package bundler, has been observed delivering a wide range of payloads throughout its existence. During AT&T Alien Labs’ investigation of its most recent payload, it was discovered that the most common component dropped by AdLoad during the past year has been a proxy application turning MacOS AdLoad victims into a giant, residential proxy botnet.

Key takeaways:

AdLoad malware is still present and infecting systems, with a previously unreported payload.

At least 150 samples have been observed in the wild during the last year.

AT&T Alien Labs has observed thousands of IPs behaving as proxy exit nodes in a manner similar to AdLoad infected systems. This behavior could indicate that thousands of Mac systems have been hijacked to act as proxy exit nodes.

The samples analyzed in this blog are unique to MacOS, but Windows samples have also been observed in the wild.

Analysis

AdLoad is one of several widespread adware and bundleware loaders currently impacting macOS. The OSX malware has been present since 2017, with big campaigns in the last two years as reported by SentinelOne in 2021 and Microsoft in 2022. As stated in Microsoft’s report on UpdateAgent, a malware delivering AdLoad through drive-by compromise, AdLoad redirected users’ traffic through the adware operators’ servers, injecting advertisements and promotions into webpages and search results with a Person-in-The-Middle (PiTM) attack.

These two previous campaigns, together with the campaign described in this blog, support the theory that AdLoad could be running a pay-per-Install campaign in the infected systems.

The main purpose of the malware has always been to act as a downloader for subsequent payloads.

It has been identified delivering a wide range of payloads (adware, bundleware, PiTM, backdoors, proxy applications, etc.) every few months to a year, sometimes conveying different payloads depending on the system settings such as geolocation, device make and model, operating system version, or language settings, as reported by SentinelOne.

In all observed samples, regardless of payload, they report an Adload server during execution on the victim’s system.

This beacon (analyzed later in Figure 3 & 4) includes system information in the user agent and the body, without any relevant response aside from a 200 HTTP response code.

This activity probably represents AdLoad\'s method of keeping count of the number of infected systems, supporting the pay-per-Install scheme.

AT&T Alien Labs™ has observed similar activity in our threat analysis systems throughout the last year, with the AdLoad malware being installed in the infected systems. However, Alien Labs is now observing a previously unreported payload being delivered to the victims. The payload corresponds to a proxy application, converting its targets into proxy exit nodes after infection. As seen in Figure 1, the threat actors behind this campaign have been very active since the beginning of 2022.

Figure 1. Histogram of AdLoad samples identified by Alien Labs.

The vast numb

Figure 1. Histogram of AdLoad samples identified by Alien Labs.

The vast numb |

Spam Malware Threat Cloud | APT 32 | ★★ | |

| 2023-08-07 10:00:00 | Ce qui peut se cacher derrière ce code QR What may be lurking behind that QR code (lien direct) |

As we go about our daily lives, whether that be shopping with the family, enjoying dinner at a restaurant, finding our gate at the airport, or even watching TV, we find ourselves more and more often encountering the QR code. These black-and-white checkerboards of sorts have gained a reputation for being a fast and convenient way of obtaining information via our smartphones while at the same time contributing to environmental conservation, as they allow businesses such as retailers and restaurants to print fewer paper menus or flyers.

But before you whip out that phone and activate your camera, you should be aware that these seemingly innocuous QR codes can also be used for purposes you aren’t anticipating. Adversaries can also abuse them to steal your money, identity, or other data. In fact, the term in the cybersecurity industry for attacks that leverage QR codes as a means of delivery is “quishing.” Although this may sound cute, the intentions behind these intrusions are, in reality, quite sinister.

A brief history of the QR code

While it may seem like we have only been interacting with QR codes over the past several years, they were in fact invented almost 30 years ago in 1994 by a Japanese company called Denso Wave, a subsidiary of Toyota Motor Corporation, for the purposes of tracking automotive parts in the assembly process. QR stands for “quick response” and is a sophisticated type of bar code that utilizes a square pattern containing even smaller black and white squares that represent numbers, letters, or even non-Latin scripts which can be scanned into a computer system. Have you ever noticed that there are larger black and white squares in just three of the corners of a QR code? Their purpose is to allow a scanning device to determine the code’s orientation, regardless of how it may be turned.

The use of QR codes has expanded considerably since 1994. They have become a favored means for businesses to circulate marketing collateral or route prospects to web forms, and other even more creative uses have also been cultivated. Instead of printing resource-consuming user manuals, manufacturers may direct their consumers to web-hosted versions that can be reached by scanning codes printed on the packaging materials. Event venues print QR codes on tickets that can be scanned upon entry to verify validity, and museums post signs next to exhibits with QR codes for visitors to obtain more information. During the COVID-19 pandemic, the use of QR codes accelerated as organizations sought to create contactless methods of doing business.

The dangers that lie beneath

QR codes don’t appear to be going away anytime soon. The speed, and versatility they offer is hard to deny. However, any hacker worth their salt understands that the most effective attacks leverage social engineering to prey upon human assumptions or habits. We’ve become accustomed to scanning QR codes to quickly transact or to satisfy our sense of curiosity, but this convenience can come at a cost. There are several websites that make it incredibly simple and low cost (or free) for cybercriminals to generate QR codes, which they can use to do any of the following:

Open a spoofed web page – Upon scanning the QR code, your browser will open a fake web page that appears to be a legitimate business, such as a bank or e-commerce site, where you are requested to provide login credentials or payment data, also known as a phishing attack. It is also possible that this site contains links to malware.

Recommend an unscrupulous app – You will be directed to a particular app on the Apple App or Google Play Store and given the option to download the app to your mobile device. These apps can contain malware that installs additi

As we go about our daily lives, whether that be shopping with the family, enjoying dinner at a restaurant, finding our gate at the airport, or even watching TV, we find ourselves more and more often encountering the QR code. These black-and-white checkerboards of sorts have gained a reputation for being a fast and convenient way of obtaining information via our smartphones while at the same time contributing to environmental conservation, as they allow businesses such as retailers and restaurants to print fewer paper menus or flyers.

But before you whip out that phone and activate your camera, you should be aware that these seemingly innocuous QR codes can also be used for purposes you aren’t anticipating. Adversaries can also abuse them to steal your money, identity, or other data. In fact, the term in the cybersecurity industry for attacks that leverage QR codes as a means of delivery is “quishing.” Although this may sound cute, the intentions behind these intrusions are, in reality, quite sinister.

A brief history of the QR code

While it may seem like we have only been interacting with QR codes over the past several years, they were in fact invented almost 30 years ago in 1994 by a Japanese company called Denso Wave, a subsidiary of Toyota Motor Corporation, for the purposes of tracking automotive parts in the assembly process. QR stands for “quick response” and is a sophisticated type of bar code that utilizes a square pattern containing even smaller black and white squares that represent numbers, letters, or even non-Latin scripts which can be scanned into a computer system. Have you ever noticed that there are larger black and white squares in just three of the corners of a QR code? Their purpose is to allow a scanning device to determine the code’s orientation, regardless of how it may be turned.

The use of QR codes has expanded considerably since 1994. They have become a favored means for businesses to circulate marketing collateral or route prospects to web forms, and other even more creative uses have also been cultivated. Instead of printing resource-consuming user manuals, manufacturers may direct their consumers to web-hosted versions that can be reached by scanning codes printed on the packaging materials. Event venues print QR codes on tickets that can be scanned upon entry to verify validity, and museums post signs next to exhibits with QR codes for visitors to obtain more information. During the COVID-19 pandemic, the use of QR codes accelerated as organizations sought to create contactless methods of doing business.

The dangers that lie beneath

QR codes don’t appear to be going away anytime soon. The speed, and versatility they offer is hard to deny. However, any hacker worth their salt understands that the most effective attacks leverage social engineering to prey upon human assumptions or habits. We’ve become accustomed to scanning QR codes to quickly transact or to satisfy our sense of curiosity, but this convenience can come at a cost. There are several websites that make it incredibly simple and low cost (or free) for cybercriminals to generate QR codes, which they can use to do any of the following:

Open a spoofed web page – Upon scanning the QR code, your browser will open a fake web page that appears to be a legitimate business, such as a bank or e-commerce site, where you are requested to provide login credentials or payment data, also known as a phishing attack. It is also possible that this site contains links to malware.

Recommend an unscrupulous app – You will be directed to a particular app on the Apple App or Google Play Store and given the option to download the app to your mobile device. These apps can contain malware that installs additi |

Spam Malware Threat Cloud | ★★★ | ||

| 2023-08-04 13:50:22 | Pixel Binary Transparence: Sécurité vérifiable pour les périphériques Pixels Pixel Binary Transparency: verifiable security for Pixel devices (lien direct) |

Jay Hou, Software Engineer, TrustFabric (transparency.dev) Pixel Binary TransparencyWith Android powering billions of devices, we\'ve long put security first. There\'s the more visible security features you might interact with regularly, like spam and phishing protection, as well as less obvious integrated security features, like daily scans for malware. For example, Android Verified Boot strives to ensure all executed code comes from a trusted source, rather than from an attacker or corruption. And with attacks on software and mobile devices constantly evolving, we\'re continually strengthening these features and adding transparency into how Google protects users. This blog post peeks under the hood of Pixel Binary Transparency, a recent addition to Pixel security that puts you in control of checking if your Pixel is running a trusted installation of its operating system. Supply Chain Attacks & Binary TransparencyPixel Binary Transparency responds to a new wave of attacks targeting the software supply chain-that is, attacks on software while in transit to users. These attacks are on the rise in recent years, likely in part because of the enormous impact they can have. In recent years, tens of thousands of software users from Fortune 500 companies to branches of the US government have been affected by supply chain attacks that targeted the systems that create software to install a backdoor into the code, allowing attackers to access and steal customer data. | Spam | ★★ | ||

| 2023-07-26 10:00:00 | Comment améliorer la sensibilisation au phishing des employés How to improve employee phishing awareness (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Social engineering has long been a popular tactic among cybercriminals. Relying exclusively on information security tools does not guarantee the safety of an IT infrastructure these days. It is critically important to enhance the knowledge of employees regarding information security threats. Specifically, there is often a pressing need to educate employees about phishing. But how could phishing awareness training go wrong, and what can be done about it? Let\'s delve deeper and unravel the potential issues and solutions. In recent years, we have seen an uptick in the delivery of malware via phishing attacks. Compounding the problem is the rising volume of email fatigue, which can lead to less vigilance and increased vulnerability. Regrettably, email protection software does not fully safeguard against phishing due to the inevitable human factor involved. Indeed, there is a reason why social engineering continues to be a preferred strategy for cybercriminals - its effectiveness is exceptional. Many organizations are already conducting training sessions and rolling out specialized programs to enhance employee awareness about phishing. These programs are not just theoretical but also offer hands-on experience, allowing employees to interact with possible threats in real-world scenarios. For this, companies often use simulated phishing attacks, which are a vital part of their awareness programs. Some businesses manage these cyber exercises internally through their information security teams, while others enlist the help of service providers. However, these training sessions and mock phishing exercises are not without their flaws. At times, technical issues can disrupt the process. In other instances, the problem lies with the employees who may exhibit apathy, failing to fully engage in the process. There are indeed numerous ways in which problems can arise during the implementation of these programs. Email messages caught by technical means of protection It is standard practice for most companies to operate various email security systems, like Secure Email Gateway, DMARC, SPF, DKIM tools, sandboxes, and various antivirus software. However, the goal of simulated phishing within security awareness training is to test people, not the effectiveness of technical protective tools. Consequently, when initiating any project, it is crucial to adjust the protection settings so your simulated phishing emails can get through. Do not forget to tweak all tools of email protection at all levels. It is important to establish appropriate rules across all areas. By tweaking the settings, I am certainly not suggesting a total shutdown of the information security system - that would be unnecessary. When sending out simulated phishing emails, it is important to create exceptions for the IP addresses and domains that these messages come from, adding them to an allowlist. After making these adjustments, conduct a test run to ensure the emails are not delayed in a sandbox, diverted to junk folders, or flagged as spam in the Inbox. For the training sessions to be effective and yield accurate statistics, there should be no issues with receiving these training emails, such as blocking, delays, or labeling them as spam. Reporting phishing Untrained employees often become victims of phishing, but those who are prepared, do more than just skip and delete suspicious messages; they report them to their company\'s | Spam Malware Tool | ★★★ | ||

| 2023-07-20 10:00:00 | Protéger les infrastructures énergétiques des cyberattaques Protecting energy infrastructure from cyberattacks (lien direct) |